修改 Cisco Secure Client 安装行为

禁用客户体验反馈

默认情况下,已启用客户体验反馈模块。此模块向思科提供有关客户已启用和正在使用的功能和模块的匿名信息。此信息让我们可以深入了解用户体验,以便思科可以持续改进质量、可靠性、性能和用户体验。

要手动禁用客户体验反馈模块,请使用独立配置文件编辑器创建一个 CustomerExperience_Feedback.xml 文件。必须停止 Cisco Secure Client 服务,将该文件命名为 CustomerExperience_Feedback.xml,然后将其放在 C:\ProgramData\Cisco\Cisco Secure Client\CustomerExperienceFeedback\ 目录中。如果该文件是通过禁用标志集创建的,则可将此文件手动部署到 Cisco Secure Client。要检查结果,请打开 Cisco Secure Client 的“关于”(About) 菜单,然后验证并确保客户体验反馈模块未在“已安装模块”(Installed Module) 部分列出。

可使用以下方法禁用客户体验反馈模块:

-

客户体验反馈模块客户端配置文件 - 取消选中“启用客户体验反馈服务”(Enable Customer Experience Feedback Service),并分发此配置文件。

-

MST 文件 - 从 secureclient-vpn-transforms-X.X.xxxxx.zip 中提取 secureclient-win-disable-customer-experience-feedback.mst。

修改安装行为 (Windows)

注 |

Cisco Secure Client 不支持 Windows Installer ADVERTISE 模式。 |

-

命令行参数 - 一个或多个属性作为参数传递到命令行安装程序 msiexec。此方法用于预部署,网络部署不支持此方法。

-

安装程序转换 - 可以使用转换修改安装程序属性表。多种工具可用于创建转换。一个常用工具是 Microsoft Orca。Orca 工具是 Microsoft Windows Installer 软件开发套件 (SDK) 的一部分,包含在 Microsoft Windows SDK 内。要获取 Windows SDK,请浏览至 http://msdn.microsoft.com,然后搜索与您的 Windows 版本对应的 SDK 并下载。

转换仅可用于预部署。(当下载程序调用安装程序时,只有思科签署的转换才能用于网络部署。)您可通过带外方法应用您自己的转换,但详情已经超出本指南的范围。

限制

Cisco Secure Client 卸载提示不可自定义。

用于自定义客户端安装的 Windows 安装程序属性

以下 Windows 安装程序属性可自定义 Cisco Secure Client 安装。请注意,您还可以使用 Microsoft 支持的很多其他 Windows 安装程序属性。

-

Resetting the System MTU - 当 VPN 安装程序属性 (RESET_ADAPTER_MTU) 设置为 1 时,安装程序会将所有 Windows 网络适配器 MTU 设置重置为默认值。必须重新启动系统,更改方可生效。

-

设置 Windows 锁定 - 思科建议为设备上的最终用户授予有限的Cisco Secure Client权限。如果最终用户拥有额外的权限,安装程序可提供锁定功能,防止用户和本地管理员关闭或停止 Cisco Secure Client 服务。您还可以使用服务密码通过命令提示符来停止服务。

适用于 VPN、网络访问管理器、Network Visibility Module 和 Umbrella 漫游安全模块的 MSI 安装程序支持一个公用属性 (LOCKDOWN)。当 LOCKDOWN 设置为非零值时,终端设备上的用户或本地管理员无法控制与该安装程序关联的 Windows 服务。我们建议您使用我们提供的示例转换来设置此属性,并将转换应用于您希望锁定的每个 MSI 安装程序。您可以从Cisco Secure Client软件下载页面下载示例转换。

如果部署核心客户端以及一个或多个可选模块,则必须对每个安装程序应用锁定属性。此操作为单向操作,无法删除,除非您重新安装产品。

-

将 Cisco Secure Client 从“添加/删除程序”(Add/Remove Program) 列表中隐藏 - 可将已安装的 Cisco Secure Client 模块从用户 Windows 控制面板中的“添加/删除程序”(Add/Remove Program) 列表中隐藏。向安装程序传送 ARPSYSTEMCOMPONENT=1 可阻止该模块显示在已安装程序的列表中。

我们建议您使用我们提供的示例转换来设置此属性,从而将转换应用于您希望隐藏的每个模块的每个 MSI 安装程序。您可以从Cisco Secure Client软件下载页面下载示例转换。

将自定义安装程序转换导入 Cisco Secure Firewall自适应安全设备

将思科提供的 Windows 转换导入 Cisco Secure Firewall ASA 让您可以将其用于网络部署。

过程

|

步骤 1 |

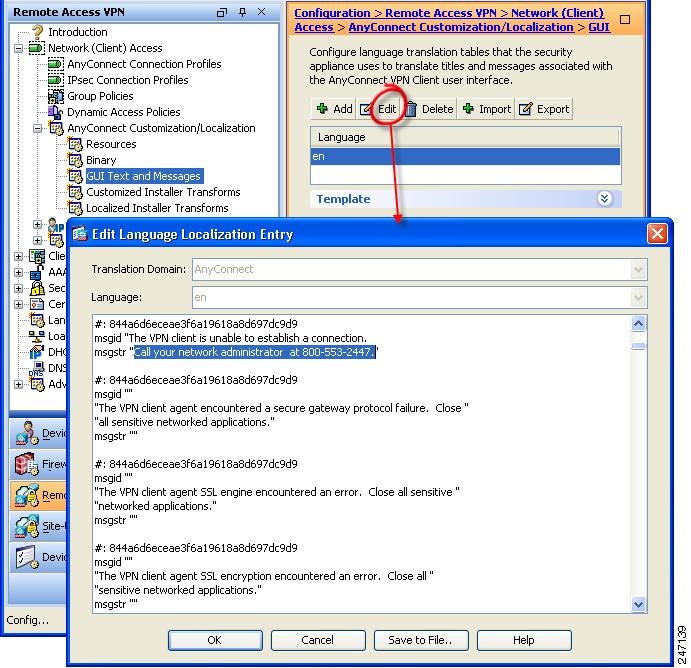

在 ASDM 中,转到。 |

|

步骤 2 |

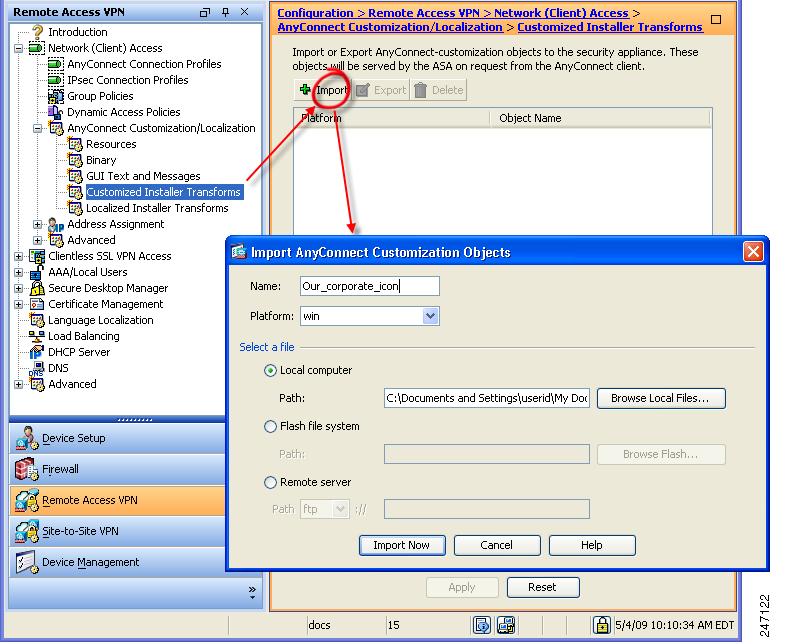

点击导入 (Import)。 系统会显示“导入 AnyConnect 自定义对象”(Import AnyConnect Customization Objects) 窗口:  |

|

步骤 3 |

输入要导入的文件名。转换文件的名称决定了安装程序转换文件该应用于哪个模块。您可以使用以下语法来全局或按模块应用转换:

|

|

步骤 4 |

选择平台,并指定要导入的文件。点击立即导入 (Import Now)。此文件会立即显示在安装程序转换表中。 |

本地化 Cisco Secure Client 安装程序屏幕

您可以翻译 Cisco Secure Client 安装程序显示的消息。Cisco Secure Firewall ASA 使用转换功能来翻译安装程序显示的消息。该转换会更改安装,但会保持原始安全签名的 MSI 不变。这些转换仅翻译安装程序屏幕,而不翻译客户端 GUI 屏幕。

注 |

Cisco Secure Client 的每个版本都包括本地化转换,管理员可在上传含有新软件的 Cisco Secure Client 软件包时将转换上传到 Cisco Secure Firewall ASA。如果您使用我们的本地化转换,请确保在上传新的 Cisco Secure Client 软件包时用 cisco.com 的最新版本更新这些转换。 |

我们目前提供 30 种语言转换。这些转换在 cisco.com 的 Cisco Secure Client 软件下载页面以下面的 .zip 文件形式提供:

secureclient-win-<版本>-webdeploy-k9-lang.zip

在此文件中,<版本> 是 Cisco Secure Client 发行版的版本。

存档包含用于可用翻译的转换(.mst 文件)。如果需要为远程用户提供的语言不是我们提供的 30 种语言之一,您可以创建您自己的转换并将其作为新语言导入 Cisco Secure Firewall ASA。使用 Microsoft 的数据库编辑器 Orca,可以修改现有安装以及新文件。Orca 是 Microsoft Windows 安装程序软件开发套件 (SDK) 的一部分,包含在 Microsoft Windows SDK 内。

将本地化的安装程序转换导入 Cisco Secure Firewall ASA

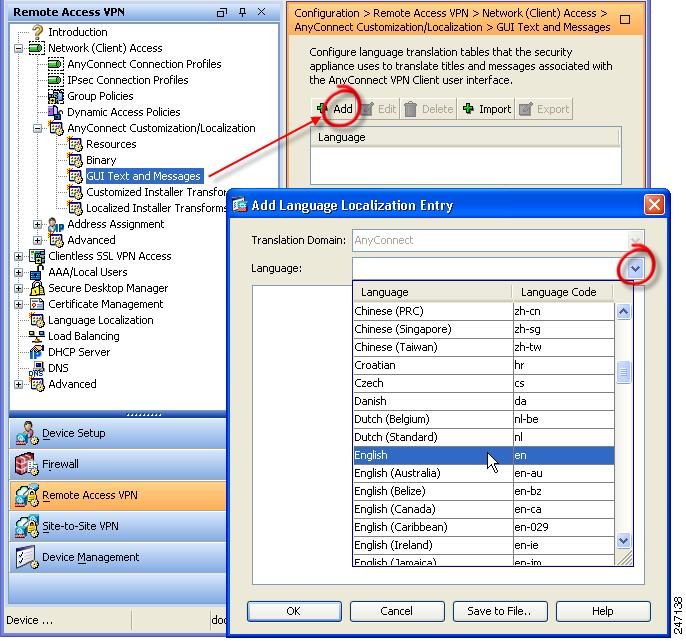

以下过程显示如何使用 ASDM 将转换导入 Cisco Secure Firewall ASA。

过程

|

步骤 1 |

在 ASDM 中,转到。 |

|

步骤 2 |

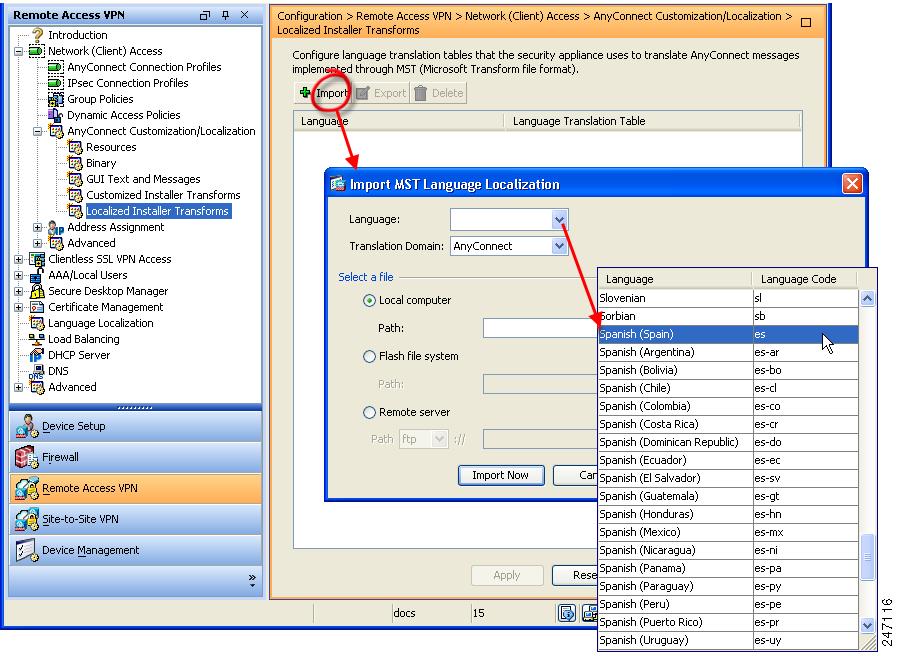

点击导入 (Import)。系统将打开“导入 MST 语言本地化”(Import MST Language Localization) 窗口:  |

|

步骤 3 |

点击语言 (Language) 下拉列表,选择用于此转换的一种语言(和行业认可的缩写)。如果您手动输入缩写,请确保使用浏览器和操作系统识别的缩写。 |

|

步骤 4 |

点击立即导入 (Import Now)。 |

|

步骤 5 |

点击应用 (Apply) 保存更改。 |

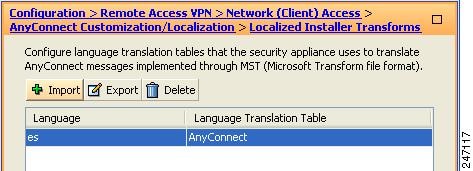

在此过程中我们将语言指定为西班牙语 (ES)。下图显示在 Languages 列表中的用于 Cisco Secure Client 的西班牙语新转换。

修改安装行为 (macOS)

Cisco Secure Client 安装程序无法本地化。该安装程序使用的字符串来自 macOS 安装应用,而不是 Cisco Secure Client 安装程序。

注 |

您不能改变用户在安装程序 UI 中看到的可选模块选择。要更改安装程序 UI 中的默认可选模块选择,需要编辑安装程序,这样做将使签名失效。 |

使用 ACTransform.xml 在 macOS 上自定义安装程序行为

由于 macOS 没有提供任何标准方法来自定义 .pkg 行为,所以我们创建了 ACTransforms.xml。使用安装程序定位此 XML 文件时,安装程序读取本文件,然后运行安装。您必须将文件置于与安装程序相关的特定位置。安装程序按以下顺序搜索以查看是否找到修改:

- 在与 .pkg 安装程序文件相同的目录内的“Profile”目录中。

- 在装载的磁盘映像卷的根目录中的“Profile”目录中。

- 在装载的磁盘映像卷的根目录中的“Profile”目录中。

XML 文件格式如下:

<ACTransforms>

<PropertyName1>Value</PropertyName1>

<PropertyName2>Value</PropertyName2>

</ACTransforms>

例如,macOS ACTransforms.xml 属性是 DisableVPN,用于创建 Network Visibility Module 的“独立”部署。ACTransforms.xml 在 DMG 文件所在的 Profiles 目录中。

禁用客户体验反馈模块

默认情况下,已启用客户体验反馈模块。要在 macOS 上关闭此功能,请执行以下操作:

过程

|

步骤 1 |

使用磁盘实用程序或 hdiutil 将 dmg 软件包从只读转换为读/写。例如: |

|

步骤 2 |

编辑 ACTransforms.xml 并设置或添加以下值(如果尚未设置)。

|

修改安装行为 (Linux)

使用 ACTransform.xml 在 Linux 上自定义安装程序行为

-

在与 .pkg 安装程序文件相同的目录内的“Profile”目录中

-

在装载的磁盘映像卷的根目录中的“Profile”目录中

-

在与 .dmg 文件相同的目录内的“Profile”目录中

预部署软件包中的 Profiles 目录内的 XML 文件 ACTransforms.xml 的格式如下:

<ACTransforms>

<PropertyName1>Value</PropertyName1>

<PropertyName2>Value</PropertyName2>

</ACTransforms>

反馈

反馈