ISE 终端安全评估模块提供的功能

终端安全评估检查

ISE 终端安全评估模块使用 OPSWAT 版本 3 或版本 4 的库来执行终端安全评估检查。对于初始终端安全评估检查,任何未能满足所有强制性要求的终端都被视为不合规。其他终端授权状态为终端安全评估未知或合规(满足强制性要求)。

注 |

对于 macOS 64 位迁移,Cisco Secure Client ISE 终端安全评估模块与旧的 OPSWAT v3 合规性模块不兼容。 |

如果在终端安全评估检查阶段出错并且 Cisco Secure Client 能够继续,用户将收到通知,但如果可能,终端安全评估检查将继续。如果在强制终端安全评估检查期间出错,检查将标记为失败。如果满足所有强制性要求,将授予网络访问权限。否则,用户可以重新启动终端安全评估进程。

任何必要的补救措施

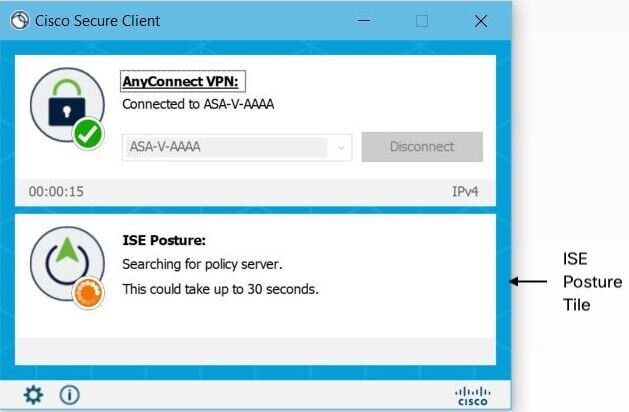

补救窗口在后台运行,以保证网络活动更新不会弹出,引起干扰或中断。您可以在 Cisco Secure Client UI 的 ISE 终端安全评估磁贴部分点击详细信息 (Details),查看检测到的内容和您加入网络前所需的更新。如果必须进行手动补救,补救窗口会打开,显示需要操作的项目。此 ISE 终端安全评估窗口显示更新的进度、所分配更新时间的剩余时间、任何要求的状态以及系统合规性状态。

注 |

需要提升权限的应用仅使用非管理员用户帐户进行自动补救。管理员帐户必须手动执行补救。 |

注 |

仅在服务器受信任时才会执行需要更高权限的终端安全评估检查和补救。 |

当仅剩下可选更新时,才可选择跳过 (Skip) 跳到下一步操作,或选择全部跳过 (Skip All) 以忽略所有剩余补救项。您可以出于时间考虑跳过可选补救项或仍然保持网络访问。

在补救后(或在无需补救时执行要求检查后),您可能收到可接受使用策略的通知。它要求您接受该策略才能进行网络访问,若拒绝则限制访问。在此部分补救过程中,Cisco Secure Client UI 的终端安全评估磁贴部分会显示“ISE 终端安全评估:网络可接受的使用策略”(ISE 终端安全评估: Network Acceptable Use Policy)。

当补救完成后,作为所需更新列出的所有检查都显示 Done 状态和绿色复选框。补救后,代理会向 ISE 发送终端安全评估结果。

补丁管理检查和补救

Cisco Secure Client 4.x 和 Microsoft 系统中心配置管理器 (SCCM) 集成提供了补丁管理检查和补丁管理补救。它将检查终端上缺失的重要补丁的状态,以查看是否应该触发软件补丁。如果 Windows 终端上没有缺失重要补丁,则补丁管理检查将通过。补丁管理补救只会为管理员级用户触发,并且仅当 Windows 终端上缺失一个或多个重要补丁时才会触发。

如果 SCCM 客户端安装的某个补丁是在重新启动之前安装的,则 SCCM 客户端将在计算机重新启动后尽快报告该补丁的安装状态(已安装或未安装)。但是,如果 SCCM 客户端安装的某个补丁是在重新启动之后开始安装的,则 SCCM 客户端不会立即报告该补丁的状态。

Cisco Secure Client 合规性模块无法强制 SCCM 客户端在此时提供任何状态。终端安全评估模块客户端完成本机 API 请求所花费的时间是不同动态 OS 参数(例如 CPU 负载、挂起修补程序数量、修补程序安装后无重启等)以及网络因素(如终端安全评估模块客户端和服务器之间的连接和延迟)的函数。您可能必须等待 SCCM 客户端响应,但对已知修补程序进行实验后,有些结果约为 10 分钟。

通过 Windows Server 更新服务 (WSUS) 搜索 API 也可观察到类似行为,它需要更多时间才会响应,有时长达 20 - 30 分钟。Windows 更新会检查所有 Microsoft 产品(例如 Microsoft Office)未安装的补丁,而不仅限于 Windows 操作系统。用于 WSUS 条件和补救的 API 不可靠,您可能会看到意外行为。建议您使用补丁管理条件和补救来验证 Windows 平台上的补丁。

重新评估终端合规性

当终端被视为合规并授予网络访问权限后,可选择基于管理员配置的控制对终端定期进行重新评估。被动重新评估终端安全评估检查与初始终端安全评估检查不同。如果管理员配置了相应的设置,那么当发生任何不符合要求的情形时,用户都可选择修复选项。配置设置用于控制用户是否维持受信任的网络访问(即使用户未达到一项或多项强制要求)。在初始终端安全评估过程中,如果终端未满足所有强制要求,将被视为不合规。默认情况下,此功能被禁用。如果为某一用户角色启用该功能,则每 1 到 24 小时执行一次终端安全重新评估。

管理员可将结果设置为“继续”(Continue)、“注销”(Logoff) 或“补救”(Remediate),并可配置诸如强制执行和正常时间等其他选项。

您可以使用 ISE UI 创建在 Cisco Secure Firewall 终端安全评估配置文件中显示的更多信息性消息。按钮文本和链接也可以自定义。

不兼容设备的宽限期

您可以在 Cisco ISE UI 中设置宽限期。通过此配置,可以向不符合要求、但在先前终端安全评估状态下符合要求的终端授予网络的访问权限。思科 ISE 在其缓存中查找先前已知的良好状态,并为设备提供宽限期。当宽限期到期时,Cisco Secure Client 将再次执行终端安全评估检查(这一次不进行修复),并根据检查结果确定终端状态是否合规。

注 |

宽限期不适用于临时代理、硬件库存和应用监控。 当用户处于宽限期时,定期重新评估 (PRA) 不适用。 当设备匹配多个终端安全评估策略(每个策略有不同的宽限期)时,设备将获取在不同策略中配置的最大宽限期。 将设备移至宽限期时,不会显示“可接受使用策略”(AUP)。 |

宽限期在 ISE UI 的 中的 Cisco Secure Firewall 终端安全评估下进行设置。有效值以天、小时或分钟为单位指定。默认情况下,此设置处于禁用状态。

灵活的通知

您可以使用“延迟通知”(Delay Notification) 选项来延迟自定义通知窗口的显示,直到经过特定百分比的宽限期。例如,如果 ISE UI 上的“延迟通知”字段设置为 50% 且配置的宽限期为 10 分钟,则 ISE 终端安全评估将在 5 分钟后重新扫描终端,并在发现终端不合规时显示通知窗口。如果终端状态为合规,则不会显示通知窗口。如果通知延迟时间设置为 0%,系统会在宽限期开始时立即提示用户以解决问题。在宽限期过期之前,终端会被授予访问权限。

注 |

若要显示“再次扫描”(Scan Again) 选项,必须将“启用重新扫描按钮”(Enable Rescan Button) 选项设置为“启用”(Enabled)。 |

在补救流程中,解决问题之前您基本上无法访问。没有可用的临时访问权限。在宽限期流程中,您可以获得延迟的访问权限,为您提供解决问题的宽限期。如果点击灵活通知流中的启动浏览器 (Launch Browser) 选项,则可以启动浏览器(如果服务器受信任)。您可以通过浏览器选项获取有关遵守终端安全评估策略的其他详细信息。

用于多个连接和自动化目的的终端安全评估 CLI

仅当选择 ISE 终端安全评估模块作为思科安全客户端的一部分进行预部署或 Web 部署时,才会在 Windows 上安装并使用 ISE 终端安全评估 CLI。有关 ISE 终端安全评估的其他安装程序部署详细信息,请参阅用于预部署和网络部署的 Cisco Secure Client 模块可执行文件。使用终端安全评估 CLI,您可以将多个客户端连接到终端安全评估子系统,并且可以将数据发送到这些连接的客户端进程,而不是仅一个客户端和一个服务器进行通信,这是所有 UI 进程均可以支持的。

要运行终端安全评估 CLI,请导航至思科安全客户端的安装位置并运行 threatcli.exe。默认情况下,路径为 C:\Program Files(x86)\Cisco\Cisco Secure Client\。下面提供了可用的命令及其结果。执行命令时,安全客户端 GUI 的 ISE 终端安全评估磁贴也会发生变化,以指示各种状态。有关其他 ISE 终端安全评估磁贴的更新,请参阅ISE 终端安全评估的状态。

启动终端安全评估扫描

在 ISEPosture> 提示符后,输入 rescan。终端安全评估扫描将开始。

验证策略服务器的状态

在 ISEPosture> 提示符后,输入 state。提供策略服务器的状态。

检索 ISE 终端安全评估模块统计信息

在 ISEPosture> 提示符后,输入 stats。将返回以下统计信息:

-

当前状态 (Current Status) - 根据终端是否符合 ISE 前端策略,将客户端设备定义为合规或不合规。

-

策略服务器 (Policy Server) - 提供策略服务器的 IP 地址或名称。

-

扫描开始时间 (Scan Start Time) - 提供最新的扫描开始时间。

-

合规性模块版本 (Compliance Module Version) - 提供合规性模块版本。

查看有哪些安全产品

在 ISEPosture> 提示符后,输入 showproducts。此命令将显示客户端的安全产品。

获取扫描摘要结果

在 ISEPosture> 提示符后,输入 showreport。此命令可提供终端安全评估扫描结果。

获取合规性模块版本

在 ISEPosture> 提示符后,输入 showcmversion。此命令提供合规性模块版本。

断开 CLI 接口

在 ISEPosture> 提示符后,输入 exit。此命令用于断开 CLI 接口。任何现有终端安全评估会话保持活动状态。

获取有关 ISE 终端安全评估 CLI 命令的帮助

在 ISEPosture> 提示符后,输入 help 以获取有关 CLI 命令的帮助。有关特定命令的帮助,请输入 help<command。

思科临时代理

思科临时代理专为 Windows 或 macOS 环境而设计,用于在用户接入受信任网络时共享合规性状态。思科临时代理在 ISE UI 中进行配置。每当思科临时代理尝试访问互联网时,系统便会将其可提取文件 .exe(适用于 Windows)或 dmg(适用于 macOS)下载到终端。用户必须运行下载的可执行文件或 dmg 以执行合规性检查:无需管理员权限。

然后,UI 会自动启动并开始检查,以确定终端是否合规。在完成合规性检查后,根据策略在 ISE UI 上的配置方式,ISE 可以采取任何必要的操作。

在 Windows 中,可执行文件为自提取文件,所有必要的 dll 和用于合规性检测的其他文件会被置于此提取文件的临时文件夹中。完成合规性检查后,系统会删除所有提取的文件和可执行文件。为了完全删除这些文件和可执行文件,用户必须退出 UI。

有关在 ISE UI 上执行配置的详细步骤,请参阅《思科身份服务引擎管理员指南》中的思科临时代理工作流程。

思科临时代理的限制-

macOS 不支持临时代理的 VLAN 控制终端安全评估环境,因为在没有根权限的情况下无法执行刷新适配器(DHCP 续订)进程。临时代理可以仅作为用户进程运行。支持 ACL 控制的终端安全评估环境,因为它不需要刷新终端的 IP。

-

如果网络接口在补救期间发生,则用户必须离开当前 UI 并重新执行整个程序。

-

在 macOS 中,不会删除 dmg 文件。

-

在启动临时代理安装程序后,该安装程序在终端上运行时可能会隐藏在浏览器后面。要继续收集临时代理应用的运行状况,最终用户应将浏览器最小化。大部分 Windows 10 用户都会遇到该问题,因为在这些客户端上 UAC 模式设置为高,以接受以高安全条件运行的第三方应用。

-

在终端上启用隐藏模式时,无法使用临时代理。

-

思科临时代理不支持下列条件:

-

Service Condition-macOS - 系统后台守护程序检查

-

Service Condition-macOS - 后台守护程序或用户代理检查

-

PM - 最新检查

-

PM - 已启用检查

-

DE - 基于加密位置的检查

-

用于可选模式的终端安全评估策略增强功能

无论强制检查通过还是失败,均可在可选模式下对失败的要求检查执行补救。将在 Cisco Secure Client ISE 终端安全评估 UI 上显示一条关于补救的消息,您可以查看哪些要求失败,哪些要求需要补救操作。

-

可选模式手动补救 (Manual Remediation of Optional Mode) - “系统扫描摘要”(ISE 终端安全评估 Summary) 屏幕显示如果某种情况失败,可能需要补救的任何可选模式状态。您可以手动点击“开始”(Start) 进行补救,或者点击“跳过”(Skip)。即使补救失败,终端仍会符合要求,因为这些只是可选要求。“系统摘要”(ISE 终端安全评估 Summary) 将显示它们是被跳过、已失败,还是已成功。

-

Automatic Remediation of Optional Mode - 您可以监控 ISE 终端安全评估 磁贴,因为它会在应用可选更新时显示提示。不会要求您启动补救,因为补救是自动进行的。如果任何自动补救失败,您将收到一条消息,指出未能尝试补救。此外,如果需要,您还可以选择跳过补救操作。

查看硬件清单

ISE UI 的“上下文可见性”(Context Visibility) 下已添加了“终端”(Endpoints) > “硬件”(Hardware) 选项卡。它可以帮助您收集、分析和报告短时间内的终端硬件信息。您可以收集信息,例如查找内存容量低的终端或查找终端的 BIOS 型号/版本。根据查找结果,您可以增加内存容量,升级 BIOS 版本或在计划购买资产之前评估需求。制造商使用情况 Dashlet 显示运行 Windows 或 macOS 的终端的硬件清单详细信息,终端使用情况 Dashlet 显示终端的 CPU、内存和磁盘利用率。有关详细信息,请参阅《思科身份服务引擎管理员指南》的“硬件”(Hardware) 选项卡。

隐身模式

管理员可在从终端用户客户端隐藏 Cisco Secure Client UI 磁贴时配置 ISE 终端安全评估。不会显示任何弹出消息,并且任何需要用户干预的情形都将采取默认操作。此功能可在 Windows 和 macOS 操作系统上使用。

请参阅思科身份服务引擎管理员指南中的配置终端安全评估策略部分,您可以在此处将无客户端状态下的隐身型号指定为禁用或启用。

在 ISE 用户界面上,您可以将隐身型号设置为启用通知,以便最终用户仍然看到错误通知。

在映射 ISE 终端安全评估配置文件编辑器中的配置文件,然后将 Cisco Secure Client 配置映射到 ISE 中的 Client Provisioning 页面后,Cisco Secure Client 即可读取终端安全评估配置文件,将其设置为预期型号,以及在初始终端安全评估请求期间将与选定型号相关的信息发送到 ISE。根据型号和其他因素(如身份组、OS 及合规性模块),思科 ISE 将与适当政策进行匹配。

请参阅思科身份服务引擎管理员指南中的隐身型号部署及其影响。

ISE 终端安全评估不允许您在隐身型号下设置以下功能:

-

任何手动补救

-

链接补救

-

文件补救

-

WSUS 显示 UI 补救

-

激活 GUI 补救

-

AUP 策略

终端安全评估策略实施

要提高您的终端上安装的软件的整体可见性,我们提供了以下终端安全评估增强功能:

-

您可以检查终端防火墙产品的状态,以查看其是否正在运行。如果需要,可以启用防火墙,并在首次终端安全评估和定期重新评估 (PRA) 过程中实施策略。要设置,请参阅思科身份服务引擎配置指南中的防火墙条件设置部分。

-

同样,您可以对终端上安装的应用运行查询。如果运行或安装了不需要的应用,则可停止该应用,或者卸载不需要的应用。要设置,请参阅思科身份服务引擎配置指南中的应用补救部分。

UDID 集成

在设备上安装 Cisco Secure Client 时,它会在 Cisco Secure Client 中的所有模块中共享自己的唯一标识符 (UDID)。此 UDID 是终端的标识符,并将另存为终端属性,这可确保对特定终端而非 MAC 地址的终端安全评估控制。随后您可基于该 UDID 查询终端,它是一个常量,无论该终端如何连接,甚至是在更新或卸载后也不会改变。随后,ISE UI 上的 Context Visibility 页面可为装有多个 NIC 的中断显示一个条目(而非多个条目)。

应用监控

终端安全评估客户端可以持续监控不同终端属性,以便观察动态变化,并向策略服务器汇报。根据终端安全评估的配置,您可以监控不同属性,如安装和运行了哪些应用用于反间谍软件、防病毒、防恶意软件、防火墙等。有关应用条件设置的详细信息,请参阅思科身份服务引擎管理员指南中的持续终端属性监控部分。

USB 存储设备检测

在将 USB 大容量存储设备连接到 Windows 终端时,终端安全评估客户端可以检测到该设备,并将根据终端安全评估策略块阻止或允许该设备。通过 USB 检测,只要终端仍然位于同一个受 ISE 控制的网络中,代理即可持续监控该终端。如果在此时段内连接了符合该条件的 USB 设备,将执行指定的补救操作。还会向策略服务器报告该事件。

USB 存储检测需要依靠 OPSWAT v4 合规性模块。必须在 ISE UI 上的定期重新评估策略 (PRA) 中配置 USB 检查,位于 。

注 |

将按顺序执行检查和补救,因此将其他检查的 PRA 宽限期设定为最小值可以防止处理 USB 检查时的延迟。宽限期在 ISE UI 上的 中进行设置。 |

有关在 ISE UI 上配置 USB 存储设备检测的步骤,请参阅 USB 大容量存储设备检查工作流程。

自动合规性

凭借终端安全评估租约,ISE 服务器可以完全跳过终端安全评估检查,直接将系统置于合规状态。通过此功能,如果最近检查过系统终端安全评估,用户不必再经历网络间切换的延迟。ISE 终端安全评估代理仅需在发现 ISE 服务器后立即向 UI 发送状态消息,指示系统是否合规。在 ISE UI(“设置”(Settings) >“终端安全评估”(Posture) >“常规设置”(General Settings))中,您可以指定在初始合规性检查后多长时间内,将终端视为满足安全评估要求。即使用户从一个通信接口切换到另一个,也应保持合规状态。

注 |

使用终端安全评估租约时,如果 ISE 上的会话有效,终端会从未知状态变为合规状态。 |

VLAN 监控和转换

某些站点使用不同的 VLAN 或子网划分其集团公司和访问级别的网络。来自 ISE 的授权更改 (CoA) 指定 VLAN 更改。管理员操作(例如会话终止)也可能导致发生更改。为支持有线连接期间的 VLAN 更改,请在 ISE 终端安全评估配置文件中配置以下设置:

-

VLAN Detection Interval - 确定代理检测 VLAN 转换的频率以及监控是否禁用。当此时间间隔设置为非 0 值时,会启用 VLAN 监控。对于 macOS,将此值至少设置为 5。

VLAN 监控在 Windows 和 macOS 上都可实施,但在 macOS 上仅当检测意外 VLAN 更改时才需要实施。如果 VPN 已连接或者 acise(主要 Cisco Secure Client ISE 进程)未运行,它会自动禁用。有效范围为 0 到 900 秒。

-

启用代理 IP 地址刷新 (Enable agent IP refresh) - 未选中时,ISE 会向代理发送“网络过渡延迟”(Network Transition Delay) 值。选中后,ISE 将向代理发送 DHCP 释放和续订值,然后代理更新 IP 以检索最新的 IP 地址。

- DHCP Release Delay and DHCP Renew Delay - 用于关联 IP 刷新和 Enable Agent IP Refresh 设置。选中“启用代理 IP 地址刷新” (Enable agent IP refresh) 复选框且此值不是 0 时,代理会等待一定秒数的释放延迟,更新 IP 地址,然后等待一定秒数的续订延迟。如果 VPN 已连接,将自动禁用 IP 刷新。如果 4 次连续探测被丢弃,将会触发 DHCP 刷新。

-

网络过渡延迟 (Network Transition Delay) - 当 VLAN 监控被代理禁用或启用(在 Enable Agent IP Refresh 复选框中)时使用。此延迟在未使用 VLAN 时会增加缓冲,给代理适当的时间等待来自服务器的准确状态。ISE 将此值发送给代理。如果您还在 ISE 用户界面的全局设置中设置了 Network Transition Delay 值,ISE 终端安全评估配置文件编辑器中的值将覆盖它。

注 |

Cisco Secure Firewall ASA 不支持 VLAN 更改,因此这些设置在客户端通过 Cisco Secure Firewall ASA 连接到 ISE 时不适用。 |

故障排除

如果终端设备在终端安全评估完成后无法访问网络,请检查以下内容:

-

在 ISE 用户界面上是否配置了 VLAN 更改?

-

如已配置,是否在配置文件中设置了 DHCP 释放延迟和续订延迟?

-

如果这两项设置都为 0,是否在配置文件中设置了 Network Transition Delay?

-

反馈

反馈