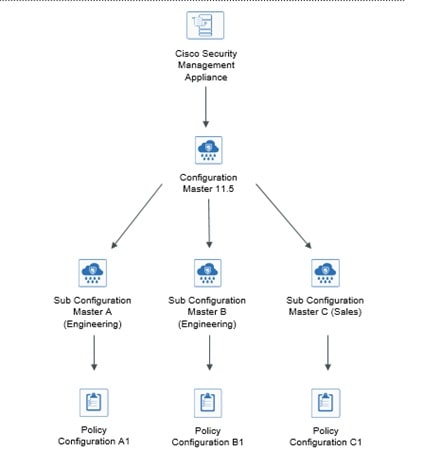

关于集中配置管理

集中配置管理允许从思科 安全邮件和 Web 管理器设备向相关网络安全设备发布配置,以便:

-

通过在安全管理设备(而不是各个网络安全设备)上一次性配置或更新设置,简化和加快网络安全策略管理。

-

确保跨分布式网络实施统一策略。

可通过两种方式向网络安全设备发布设置:

-

使用主配置

-

使用网络安全设备中的配置文件(使用“高级文件发布 (Advanced File Publishing)”)

反馈

反馈