概述

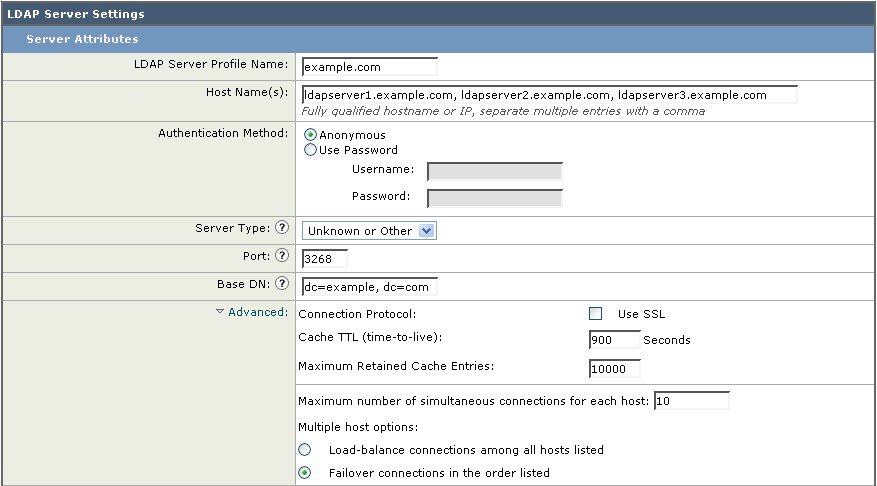

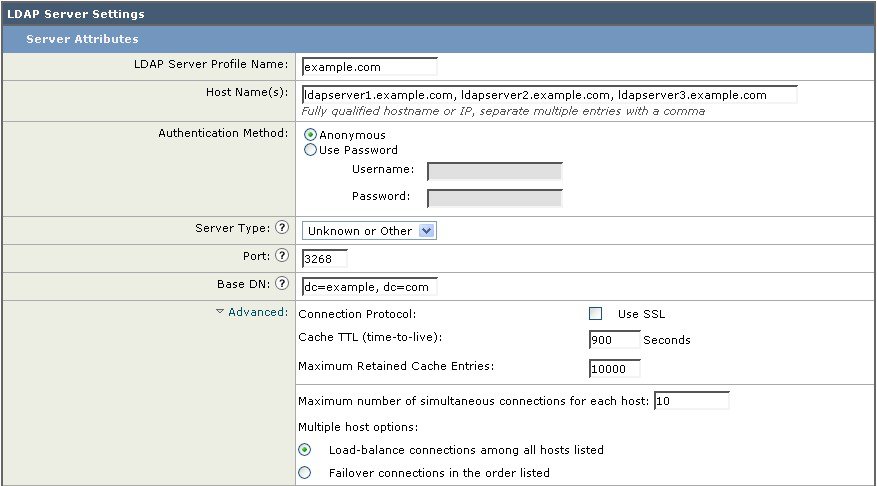

如果您在公司 LDAP 目录(例如,Microsoft Active Directory、SunONE Directory Server 或 OpenLDAP 目录)中维护最终用户口令和邮件别名,可以使用 LDAP 目录对以下用户进行身份验证:

-

访问垃圾邮件隔离区的最终用户和管理用户。

当用户登录到垃圾邮件隔离区的网络 UI 时,LDAP 服务器会验证登录名和口令,AsyncOS 会检索相应邮件别名的列表。发送到用户的任何一个邮件别名的被隔离邮件可以出现在垃圾邮件隔离区中,只要设备不重写这些邮件即可。

-

启用并配置外部身份验证后,登录到思科 安全邮件和 Web 管理器设备的管理用户。

反馈

反馈