Cisco Secure Firewall ASA 和 Secure Firewall Threat Defense 重新映像指南

本指南介绍如何在 Cisco Secure Firewall ASA 和 Cisco Secure Firewall Threat Defense(之前的 Firepower Threat Defense)之间重新映像,以及如何使用新映像版本为威胁防御执行重新映像;此方法不同于升级,并会将威胁防御设置为出厂默认状态。对于 ASA 重新映像,请参阅《 ASA 常规操作配置指南》,您可以在其中使用多种方法对 ASA 进行重新映像。

支持的型号

以下型号支持 ASA 软件或 威胁防御 软件。有关 ASA 和 威胁防御 版本支持,请参阅《ASA 兼容性指南》或Cisco Secure Firewall Threat Defense 兼容性指南。

-

Firepower 1000

-

Firepower 2100

-

Cisco Secure Firewall 3100

-

Cisco Secure Firewall 4200

-

ISA 3000

-

ASA 5506-X、5506W-x 和 5506H-x-X (威胁防御 6.2.3 及早期版本;ASA 9.16 及更早版本)

-

ASA 5508-X(威胁防御 7.0 及早期版本;ASA 9.16 及早期版本)

-

ASA 5512-X (威胁防御 6.2.3 及早期版本;ASA 9.12 及早期版本)

-

ASA 5515-X (威胁防御 6.4 及早期版本;ASA 9.12 及早期版本)

-

ASA 5516-X(威胁防御 7.0 及早期版本;ASA 9.16 及早期版本)

-

ASA 5525-X(威胁防御 6.6 及早期版本;ASA 9.14 及早期版本)

-

ASA 5545-X(威胁防御 6.6 及早期版本;ASA 9.14 及早期版本)

-

ASA 5555-X(威胁防御 6.6 及早期版本;ASA 9.14 及早期版本)

注 |

Firepower 4100 和 9300 还支持 ASA 或 威胁防御,但它们将作为逻辑设备进行安装;有关详细信息,请参阅 FXOS 配置指南。 |

注 |

对于 ASA 5512-X 至 ASA 5555-X 上的 威胁防御,必须安装思科固态硬盘 (SSD)。有关详细信息,请参阅《ASA 5500-X 硬件指南》。对于 ASA,使用 ASA FirePOWER 模块也需要 SSD。(SSD 是 ASA 5506-X、5508-X 和 5516-X 的标准配置。) |

重新映像 Firepower 或 Cisco Secure Firewall

Firepower 和 Cisco Secure Firewall 型号支持 威胁防御 或 ASA 软件。

下载软件

获取 威胁防御软件或 ASA 软件。

注 |

需要 Cisco.com 登录信息和思科服务合同。 |

|

威胁防御 型号 |

下载位置 |

软件包 |

|---|---|---|

|

Firepower 1000 |

||

|

威胁防御 软件包 选择型号 > Firepower Threat Defense 软件 > 版本。 |

软件包的文件名类似于 cisco-ftd-fp1k.7.4.1-172SPA。 |

|

|

Firepower 2100 |

||

|

威胁防御 软件包 选择型号 > Firepower Threat Defense 软件 > 版本。 |

软件包的文件名类似于 cisco-ftd-fp2k.7.4.1-172SPA。 |

|

|

Cisco Secure Firewall 3100 |

||

|

威胁防御 软件包 选择型号 > Firepower Threat Defense 软件 > 版本。 |

|

|

|

Cisco Secure Firewall 4200 |

||

|

威胁防御 软件包 选择型号 > Firepower Threat Defense 软件 > 版本。 |

软件包的文件名类似于 Cisco_Secure_FW_TD_4200-7.4.1-172.sh.REL.tar |

|

ASA 型号 |

下载位置 |

软件包 |

|---|---|---|

|

Firepower 1000 |

||

|

ASA 软件包 选择您的型号 > Adaptive Security Appliance (ASA) Software > 版本。 |

软件包的文件名类似于 cisco-asa-fp1k.9.20.2.2。SPA。此软件包包括 ASA 和 ASDM。 |

|

|

ASDM 软件(升级) 要使用当前的 ASDM 或 ASA CLI 升级到更高版本的 ASDM,请选择您的型号 > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如: asdm-7202.bin。 |

|

|

Firepower 2100 |

||

|

ASA 软件包 选择您的型号 > Adaptive Security Appliance (ASA) Software > 版本。 |

软件包的文件名类似于 cisco-asa-fp2k.9.20.2.2。SPA。此软件包含有 ASA、ASDM、FXOS 和 Cisco Secure Firewall 机箱管理器 (之前的 Firepower 机箱管理器)。 |

|

|

ASDM 软件(升级) 要使用当前的 ASDM 或 ASA CLI 升级到更高版本的 ASDM,请选择您的型号 > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如: asdm-7202.bin。 |

|

|

Cisco Secure Firewall 3100 |

||

|

ASA 软件包 选择您的型号 > Adaptive Security Appliance (ASA) Software > 版本。 |

软件包的文件名类似于 cisco-asa-fp3k.9.20.2.2。SPA。此软件包包括 ASA 和 ASDM。 |

|

|

ASDM 软件(升级) 要使用当前的 ASDM 或 ASA CLI 升级到更高版本的 ASDM,请选择您的型号 > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如: asdm-7202.bin。 |

|

|

Secure Firewall 4200 系列 |

||

|

ASA 软件包 选择您的型号 > Adaptive Security Appliance (ASA) Software > 版本。 |

软件包的文件名类似于 cisco-asa-fp4200.9.20.2.2。SPA。此软件包包括 ASA 和 ASDM。 |

|

|

ASDM 软件(升级) 要使用当前的 ASDM 或 ASA CLI 升级到更高版本的 ASDM,请选择您的型号 > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如: asdm-7202.bin。 |

ASA→威胁防御:Firepower 或 Cisco Secure Firewall

通过此任务,您可以从 ASA 软件启动威胁防御映像,将 Firepower 或 Cisco Secure Firewall 设备从 ASA 重新映像到威胁防御。

开始之前

-

确保要上传的图像在 FTP、HTTP(S)、SCP、SMB 或 TFTP 服务器上,或在格式为 EXT2/3/4 或 VFAT/FAT32 的 USB 驱动器上。

注

如果您的 ASA 没有强加密许可证(例如,您从未注册过),那么您就不能使用任何安全协议,如 SCP 或 HTTPS。

-

确保您可以通过 ASA 接口来访问服务器。默认配置包括:

-

以太网 1/2 - 192.168.1.1

-

管理 1/1 - Firepower 1010:192.168.45.1;其他型号:DHCP 和默认路由

-

以太网 1/1 - DHCP 和默认路由

您还可以使用 configure factory-default 命令为管理 1/1(Firepower 1010)或以太网 1/2(其他型号)设置静态 IP 地址。要配置路由,请参阅 route 命令。

-

-

(Firepower 2100) 在 9.12 和更早版本中,仅平台模式可用。在 9.13 及更高版本中,设备模式为默认模式。如果将平台模式设备升级到 9.13 或更高版本,则 ASA 将保持平台模式。在 ASA CLI 中使用 show fxos mode 命令检查模式。其他型号仅支持设备模式。

如果您的 ASA 处于平台模式,则必须使用 FXOS 重新映像。请参阅ASA→威胁防御:Firepower 2100 平台模式。

-

(Cisco Secure Firewall 3100) 要在 Cisco Secure Firewall 3100 上从 ASA 重新映像到威胁防御 7.3+,必须先将 ASA 升级到 9.19+,以便更新 ROMMON 版本以支持 7.3 中引入的新映像类型。请参阅 ASA 升级指南。

过程

|

步骤 1 |

连接到 ASA CLI。 |

|

步骤 2 |

无论是通过 ASA CLI/ASDM 还是通过智能软件许可服务器,都可以从智能软件许可服务器取消注册 ASA。 license smart deregister 示例: |

|

步骤 3 |

将威胁防御映像下载到闪存。此步骤展示了如何执行 FTP 复制。 copy ftp://[[user@]server[/path]/ftd_image_name diskn:/[path/]ftd_image_name 要使用 USB 驱动器,请指定 disk1:// ,但 Firepower 2100 除外,它使用 disk2:// 。 示例:示例: |

|

步骤 4 |

启动 威胁防御 映像(您刚上传的映像)。 |

|

步骤 5 |

等待机箱完成重新启动。 FXOS 首先出现,但您仍需要等待 威胁防御 出现。 在应用启动并连接到应用后,系统会提示您接受 EULA 并在 CLI 中执行初始设置。您可以使用 Secure Firewall 设备管理器 (以前的 Firepower 设备管理器)或 Cisco Secure Firewall Management Center (以前的 Firepower 管理中心)来管理设备。请参阅与您的型号和管理器对应的《快速入门指南》,继续设置:http://www.cisco.com/go/ftd-asa-quick 示例: |

ASA→威胁防御:Firepower 2100 平台模式

此任务允许您在平台模式下将 Firepower 2100 重新映像到 威胁防御。

注 |

执行此程序后,FXOS 管理员密码将被重置为 Admin123。 |

开始之前

-

您必须使用 FXOS CLI 执行此程序。

-

在 9.12 和更早版本中,仅平台模式可用。在 9.13 及更高版本中,设备模式为默认模式。如果将平台模式设备升级到 9.13 或更高版本,则 ASA 将保持平台模式。在 ASA CLI 中使用 show fxos mode 命令检查 9.13 或更高版本中的模式。

如果您的 ASA 处于设备模式下,则无法访问这些 FXOS 命令;重新映像到 威胁防御会在 ASA 操作系统中发生。请参阅ASA→威胁防御:Firepower 或 Cisco Secure Firewall。

过程

|

步骤 1 |

请确保您要上传的映像在连接到 FXOS 管理 1/1 接口的 FTP、SCP、SFTP 服务器上找到,或在格式为 EXT2/3/4 或 VFAT/FAT32 的 USB 驱动器上找到。 要验证或更改 FXOS 管理 1/1 IP 地址,请参阅《Firepower 2100 入门指南》。 |

|

步骤 2 |

无论是通过 ASA CLI/ASDM 还是通过智能软件许可服务器,都可以从智能软件许可服务器取消注册 ASA。 |

|

步骤 3 |

通过控制台端口(首选)或使用 SSH 连接到管理 1/1 接口,从而连接到 FXOS CLI。如果在控制台端口连接,则立即访问 FXOS CLI。输入 FXOS 登录凭证。默认用户名是 admin,默认密码是 Admin123。 如果使用 SSH 连接到 ASA 管理 IP 地址,请输入 connect fxos 以访问 FXOS。您还可以通过 FXOS 管理 IP 地址直接进行 SSH 连接。 |

|

步骤 4 |

将软件包下载到机箱。 |

|

步骤 5 |

当新软件包完成下载(已下载状态)时,启动软件包。 |

|

步骤 6 |

等待机箱完成重新启动。 FXOS 会首先启动,但您仍需等待 威胁防御 启动。 在应用启动并连接到应用后,系统会提示您接受 EULA 并在 CLI 中执行初始设置。您可以使用 设备管理器 或 管理中心 来管理设备。请参阅与您的型号和管理器对应的《快速入门指南》,继续设置:http://www.cisco.com/go/ftd-asa-quick 示例: |

威胁防御→ASA:Firepower 或 Cisco Secure Firewall

通过此任务,您可以将 Firepower 或 Cisco Secure Firewall 设备从 威胁防御 重新映像到 ASA。对于 Firepower 2100,ASA 默认在设备模式下运行。重新映像后,您可以将其更改为平台模式。

注 |

执行此程序后,FXOS 管理员密码将被重置为 Admin123。 |

过程

|

步骤 1 |

确保要上传的映像在连接到管理 1/1 接口的 FTP、HTTP(S)、SCP、SFTP 或 TFTP 服务器上可用,或对于 Cisco Secure Firewall 4200,在管理 1/1 或 1/2 上可用,或在格式为 EXT2/3/4 或 VFAT/FAT32 的 USB 驱动器上可用。 有关管理接口设置的详细信息,请参阅 Cisco Secure Firewall Threat Defense 命令参考 中的 威胁防御 show network 和 configure network 命令。 |

|

步骤 2 |

取消许可 威胁防御。

|

|

步骤 3 |

通过控制台端口(首选)或使用 SSH 连接到管理接口,从而连接到 FXOS CLI。如果在控制台端口连接,则立即访问 FXOS CLI。输入 FXOS 登录凭证。默认用户名是 admin,默认密码是 Admin123。 如果使用 SSH 连接到 威胁防御 管理 IP 地址,请输入 connect fxos 以访问 FXOS。 |

|

步骤 4 |

将软件包下载到机箱。 |

|

步骤 5 |

当新软件包完成下载(已下载状态)时,启动软件包。 |

|

步骤 6 |

等待机箱完成重新启动。 ASA 9.13 及更高版本(默认为设备模式) ASA 将启动,您可以在 CLI 中访问用户 EXEC 模式。 示例:ASA 9.12 及早期版本(默认为平台模式) FXOS 会首先启动,但您仍需等待 ASA 启动。 在应用启动并连接到应用后,您可以在 CLI 中访问用户 EXEC 模式。 示例: |

威胁防御→威胁防御:Firepower 或 Cisco Secure Firewall

仅对于 Cisco Secure Firewall 3100,重新映像方法取决于您当前的版本。

威胁防御→威胁防御:Firepower 或 Cisco Secure Firewall(3100 除外)

这些型号提供多个级别的重新映像,从仅擦除配置到替换映像,到将设备恢复为出厂默认状态。

过程

|

步骤 1 |

有关重新映像程序,请参阅《故障排除指南》。 |

|

步骤 2 |

如果要加载新版本,请使用“使用新软件版本重新映像系统”程序。 使用其他重新映像方法进行故障排除,例如无法启动或重置密码。 |

威胁防御→威胁防御:Cisco Secure Firewall 3100

Cisco Secure Firewall 3100 提供多个级别的重新映像,从仅擦除配置到替换映像,到将设备恢复为出厂默认状态。根据您的开始和结束版本,请参阅以下重新映像选项。

过程

|

步骤 1 |

重新映像到 7.2,或 7.3+ 到 7.3+: 有关重新映像程序,请参阅《故障排除指南》。 如果要加载新版本,请使用“使用新软件版本重新映像系统”程序。 使用其他重新映像方法进行故障排除,例如无法启动或重置密码。 |

||

|

步骤 2 |

从 7.1/7.2 重新映像到 7.3+: 如果要从 7.1/7.2 重新映像到 7.3+,必须先重新映像到 ASA 9.19+,然后再重新映像到 7.3+。 7.3+ 使用新类型的映像文件。在您可以使用此映像文件之前,您需要更新 ROMMON,这就是为什么您需要重新映像到 ASA 9.19+(旧 ROMMON 支持,但也会升级到新 ROMMON),然后才能重新映像到 7.3+ 。没有单独的 ROMMON 更新程序。

|

ASA→ASA:Firepower 和 Cisco Secure Firewall

重新映像 ASA 5500-X 或 ISA 3000

ASA 5500-X 或 ISA 3000 系列中的许多型号都支持 威胁防御 或 ASA 软件。

需要访问控制台端口

要执行重新映像,您必须将计算机连接到控制台端口。

对于 ASA 5512-X、5515-X、5525-X、5545-X 和 5555-X,您可能需要使用第三方串行-USB 转换电缆建立连接。其他型号配备一个 Mini USB B 型控制台端口,因此您可以使用任意一种 Mini USB 电缆。对于 Windows,您可能需要安装从 software.cisco.com 下载的 USB-串行驱动程序。有关控制台端口选项和驱动程序要求的详细信息,请参阅以下网址提供的硬件指南:http://www.cisco.com/go/asa5500x-install

对终端仿真程序使用以下设置:9600 波特、8 个数据位、无奇偶校验、1 个停止位和无流量控制。

下载软件

获取 威胁防御 软件或 ASA、ASDM 和 ASA FirePOWER 模块软件。本文档中的程序要求将软件放在 TFTP 服务器上,供初始下载使用。其他映像可以通过其他类型服务器(例如 HTTP 或 FTP)下载。有关确切的软件包和服务器类型,请参阅相关程序。

注 |

需要 Cisco.com 登录信息和思科服务合同。 |

注意 |

威胁防御 引导映像和系统软件包可特定于版本、特定于型号。验证您的平台是否具有正确的引导映像和系统软件包。引导映像与系统软件包之间的不匹配可能导致启动失败。不匹配可能是将较旧的引导映像和较新的系统软件包一起使用。 |

|

威胁防御 型号 |

下载位置 |

软件包 |

||

|---|---|---|---|---|

|

ASA 5506-X、ASA 5508-X 和 ASA 5516-X |

|

|||

|

启动映像 选择您的型号 > Firepower Threat Defense 软件 > 版本。 |

启动映像都有一个文件名,例如:ftd-boot-9.6.2.0.lfbff。 |

|||

|

系统软件安装包 选择您的型号 > Firepower Threat Defense 软件 > 版本。 |

系统软件安装包都有一个文件名,例如:ftd-6.1.0-330.pkg。 |

|||

|

ASA 5512-X 至 ASA 5555-X |

|

|||

|

启动映像 选择您的型号 > Firepower Threat Defense 软件 > 版本。 |

启动映像都有一个文件名,例如:ftd-boot-9.6.2.0.cdisk。 |

|||

|

系统软件安装包 选择您的型号 > Firepower Threat Defense 软件 > 版本。 |

系统软件安装包都有一个文件名,例如:ftd-6.1.0-330.pkg。 |

|||

|

ISA 3000 |

|

|||

|

启动映像 选择您的型号 > Firepower Threat Defense 软件 > 版本。 |

启动映像都有一个文件名,例如:ftd-boot-9.9.2.0.lfbff。 |

|||

|

系统软件安装包 选择您的型号 > Firepower Threat Defense 软件 > 版本。 |

系统软件安装包都有一个文件名,例如:ftd-6.2.3-330.pkg。 |

|

ASA 型号 |

下载位置 |

软件包 |

|---|---|---|

|

ASA 5506-X、ASA 5508-X 和 ASA 5516-X |

||

|

ASA 软件 选择您的型号 > Adaptive Security Appliance (ASA) Software > 版本。 |

ASA 软件文件都有一个文件名,例如:asa962-lfbff-k8.SPA。 |

|

|

ASDM 软件 选择您的型号 > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如:asdm-762.bin。 |

|

|

REST API 软件 选择您的型号 > Adaptive Security Appliance REST API Plugin > 版本。 |

API 软件文件的文件名类似于 asa-restapi-132-lfbff-k8.SPA。要安装 REST API,请参阅 API 快速启动指南。 |

|

|

ROMMON 软件 选择您的型号 > ASA Rommon Software > 版本。 |

ROMMON 软件文件的文件名类似于 asa5500-firmware-1108.SPA。 |

|

|

ASA 5512-X 至 ASA 5555-X |

||

|

ASA 软件 选择您的型号 > Software on Chassis > Adaptive Security Appliance (ASA) Software > 版本。 |

ASA 软件文件都有一个文件名,例如:asa962-smp-k8.bin。ASA 软件文件的文件名类似于 asa962-smp-k8.bin。 |

|

|

ASDM 软件 选择您的型号 > Software on Chassis > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如:asdm-762.bin。 |

|

|

REST API 软件 选择您的型号 > Software on Chassis > Adaptive Security Appliance REST API Plugin > 版本。 |

API 软件文件的文件名类似于 asa-restapi-132-lfbff-k8.SPA。要安装 REST API,请参阅 API 快速启动指南。 |

|

|

适用于思科应用策略基础设施控制器 (APIC) 的 ASA 设备软件包 选择您的型号 > Software on Chassis > ASA for Application Centric Infrastructure (ACI) Device Packages > 版本。 |

对于 APIC 1.2(7) 及更高版本,请选择 Policy Orchestration with Fabric Insertion 或 Fabric Insertion-only 软件包。设备软件包软件文件的文件名类似于 asa-device-pkg-1.2.7.10.zip。要安装 ASA 设备软件包,请参阅思科 APIC 第 4 层至第 7 层服务部署指南中的“导入设备软件包”一章。 |

|

|

ISA 3000 |

||

|

ASA 软件 选择您的型号 > Adaptive Security Appliance (ASA) Software > 版本。 |

ASA 软件文件都有一个文件名,例如:asa962-lfbff-k8.SPA。 |

|

|

ASDM 软件 选择您的型号 > Adaptive Security Appliance (ASA) Device Manager > 版本。 |

ASDM 软件文件都有一个文件名,例如:asdm-762.bin。 |

|

|

REST API 软件 选择您的型号 > Adaptive Security Appliance REST API Plugin > 版本。 |

API 软件文件的文件名类似于 asa-restapi-132-lfbff-k8.SPA。要安装 REST API,请参阅 API 快速启动指南。 |

升级 ROMMON 映像(ASA 5506-X、5508-X 和 5516-X、ISA 3000)

按照以下步骤升级 ASA 5506-X 系列、ASA 5508-X、ASA 5516-X 和 ISA 3000 的 ROMMON 映像。对于 ASA 型号,系统上的 ROMMON 版本必须为 1.1.8 或更高版本。我们建议您将引擎升级到最新版本。

您只能升级到新版本;无法降级。

小心 |

适用于 1.1.15 的 ASA 5506-X、5508-X 和 5516-X ROMMON ASA 5506-X,5508-X 和 5516-X ROMMON 升级,以及适用于 1.0 的 ISA 3000 ROMMON 升级。并且,1.0.5 的 ISA 3000 ROMMON 升级时间为过去 ROMMON 版本的两倍,大约需要 15 分钟。升级流程中请勿重启设备 。如果升级未在 30 分钟内完成或升级失败,请联系思科技术支持; 请勿重启或重置设备。 |

开始之前

从 Cisco.com 获取新的 ROMMON 映像,并将其放在服务器上以复制到 ASA。ASA 支持 FTP、TFTP、SCP、HTTP(S) 和 SMB 服务器。请从以下网址下载映像:

-

ASA 5506-X、5508-X、5516-X: https://software.cisco.com/download/home/286283326/type

-

ISA 3000:https://software.cisco.com/download/home/286288493/type

过程

|

步骤 1 |

如果使用的是 威胁防御 软件,请进入诊断 CLI,然后进入启用模式。 system support diagnostic-cli enable 当系统提示输入密码时,请按 Enter 键输入密码。 示例: |

|

步骤 2 |

将 ROMMON 映像复制到 ASA 闪存。此程序显示 FTP 副本;输入 copy ? ,使用其他服务器类型的语法。 copy ftp://[username:password@]server_ip/asa5500-firmware-xxxx.SPA disk0:asa5500-firmware-xxxx.SPA 如果使用的是 威胁防御 软件,请确保已配置数据接口;诊断 CLI 无法访问专用管理接口。同样由于 CSCvn57678, copy 命令可能无法在适用于您的 威胁防御 版本的常规 威胁防御 CLI 中运行,因此您无法使用该方法访问专用管理接口。 |

|

步骤 3 |

要查看当前版本,请输入 show module 命令并在 MAC 地址范围表中查看 Mod 1 的输出中的固件版本: |

|

步骤 4 |

升级 ROMMON 映像: upgrade rommon disk0:asa5500-firmware-xxxx.SPA 示例: |

|

步骤 5 |

当出现提示时,确认重新加载 ASA。 ASA 将升级 ROMMON 映像,然后重新加载操作系统。 |

ASA→威胁防御:ASA 5500-X 或 ISA 3000

要从 ASA 重新映像到 威胁防御软件,您必须调出 ROMMON 提示符。在 ROMMON 中,您必须在管理接口上使用 TFTP 下载 威胁防御 启动映像;仅支持 TFTP。引导映像随后可以使用 HTTP 或 FTP 下载 威胁防御 系统软件安装包。TFTP 下载可能需要较长时间;请确保在 ASA 与 TFTP 服务器之间建立了稳定的连接,避免丢包情况。

开始之前

要简化重新映像回 ASA 的流程,请执行以下操作:

-

使用 backup 命令执行完整系统备份。

有关详细信息和其他备份技术,请参阅《配置指南》。

-

复制并保存当前激活密钥,以便您可以使用 show activation-key 命令重新安装许可证。

-

对于 ISA 3000,在使用 管理中心 时禁用硬件旁路;此功能仅在版本 6.3 及更高版本中使用 设备管理器 时可用。

过程

|

步骤 1 |

将 威胁防御启动映像(请参阅下载软件)下载到 ASA 可通过管理接口访问的 TFTP 服务器。 对于 ASA 5506-X、5508-X 和 5516-X、ISA 3000,您必须使用管理端口 1/1 下载映像。对于其他型号,您可以使用任意接口。 |

||

|

步骤 2 |

将 威胁防御系统软件安装包(请参阅下载软件)下载到 ASA 可通过管理接口访问的 HTTP 或 FTP 服务器。 |

||

|

步骤 3 |

从控制台端口重新加载 ASA: reload 示例: |

||

|

步骤 4 |

当系统提示进入 ROMMON 提示符时,需要在启动期间按 Esc 键。 请密切注意显示器显示的内容。 示例:此时按 Esc 键。 如果系统显示以下信息,则表明等待时间过长,必须在 ASA 完成启动后进行重新加载: |

||

|

步骤 5 |

使用以下 ROMMON 命令设置网络设置并加载启动映像: interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address filepath/filename set sync tftpdnld 威胁防御 引导映像随即下载并启动,进入引导 CLI。 请参阅以下信息:

示例:适用于 ASA 5555-X 的示例: 适用于 ASA 5506-X 的示例: 执行 Ping 操作以排除与服务器的连接故障: |

||

|

步骤 6 |

输入 setup ,并配置管理接口的网络设置,以建立与 HTTP 或 FTP 服务器的临时连接,从而使您可以下载并安装系统软件包。

示例: |

||

|

步骤 7 |

下载 威胁防御系统软件安装包。此步骤展示了如何执行 HTTP 安装。 system install [noconfirm] url 如果不想响应确认消息,请在命令中添加 noconfirm 选项。 示例:系统会提示您清除内部闪存驱动器。输入 y。 安装过程会清除闪存驱动器并下载系统映像。系统会提示您继续安装。输入 y。 安装完成后,按 Enter 重启设备。 重新启动通常需要 30 分钟以上,但也可能需要更长时间。重新启动后,即可进入 威胁防御 CLI。 |

||

|

步骤 8 |

要排除网络连接故障,请参阅以下示例。 示例:查看网络接口配置: 对服务器执行 Ping 操作: 跟踪路由以测试网络连接,请执行以下操作: |

||

|

步骤 9 |

要排除安装故障,请参阅以下示例。 示例:“超时”错误 在下载阶段,如果无法访问文件服务器,该下载操作将因超时而失败。 在这种情况下,请确保可以从 ASA 访问文件服务器。您可以通过对文件服务器执行 Ping 操作来进行验证。 “未找到软件包”错误 如果文件服务器可访问,但文件路径或名称错误,则安装会失败,并显示“未找到数据包”错误: 在这种情况下,请确保 威胁防御 软件包文件路径和名称正确无误。 安装失败,出现未知错误 在下载系统软件后进行安装时,导致的原因通常显示为“安装失败,出现未知错误”。发生此错误时,您可以通过查看安装日志来进行故障排除: 您还可以在 /var/log/cisco 下使用与引导 CLI 相关问题相同的命令查看 upgrade.log、 pyos.log 和 commandd.log。 |

||

|

步骤 10 |

您可以使用 设备管理器 或 管理中心 来管理设备。请参阅与您的型号和管理器对应的《快速入门指南》,继续设置:http://www.cisco.com/go/ftd-asa-quick |

威胁防御→ASA:ASA 5500-X 或 ISA 3000

要从 威胁防御 重新映像到 ASA 软件,您必须调出 ROMMON 提示符。在 ROMMON 中,您必须移除磁盘,然后在管理接口上使用 TFTP 下载 ASA 映像;仅支持 TFTP。在重新加载 ASA 后,您可以配置基本设置,然后加载 FirePOWER 模块软件。

开始之前

-

请确保在 ASA 与 TFTP 服务器之间建立了稳定的连接,避免丢包情况。

过程

|

步骤 1 |

如果通过 管理中心管理 威胁防御,请从 管理中心中删除该设备。 |

|

步骤 2 |

如果您使用 设备管理器管理 威胁防御,无论是通过 设备管理器还是通过智能软件许可服务器,请确保从智能软件许可服务器取消注册该设备。 |

|

步骤 3 |

将 ASA 启动映像(请参阅下载软件)下载到 威胁防御 可通过管理接口访问的 TFTP 服务器。 对于 ASA 5506-X、5508-X 和 5516-X、ISA 3000,您必须使用管理端口 1/1 下载映像。对于其他型号,您可以使用任意接口。 |

|

步骤 4 |

在控制台端口,重新启动 威胁防御 设备。 reboot 输入 yes 重新启动。 示例: |

|

步骤 5 |

当系统提示进入 ROMMON 提示符时,需要在启动期间按 Esc 键。 请密切注意显示器显示的内容。 示例:此时按 Esc 键。 如果系统显示以下信息,则表明等待时间过长,必须在 威胁防御 完成启动后进行重新引导: |

|

步骤 6 |

请移除 威胁防御上的所有磁盘。内部闪存称为 disk0。如果有外部 USB 驱动器,则称为 disk1。 示例:此步骤删除了 威胁防御文件,使 ASA 不会尝试加载可引发多种错误的不正确的配置文件。 |

|

步骤 7 |

使用以下 ROMMON 命令设置网络设置并加载 ASA 映像。 interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address filepath/filename set sync tftpdnld ASA 映像随即下载并启动,进入 CLI。 请参阅以下信息:

示例:适用于 ASA 5555-X 的示例: 适用于 ASA 5506-X 的示例: 示例:执行 Ping 操作以排除与服务器的连接故障: |

|

步骤 8 |

配置网络设置并准备磁盘。 当 ASA 首次启动时,它上面没有任何配置。您可以按照交互式提示配置用于 ASDM 访问的管理接口,也可以粘贴保存的配置;或者,如果您没有保存的配置,可使用建议配置(如下所示)。 如果您没有保存的配置,但计划使用 ASA FirePOWER 模块,最佳做法是粘贴建议配置。ASA FirePOWER 模块可在管理接口上进行管理,并需要访问互联网进行更新。建议的简单网络部署包括一台内部交换机,通过该交换机,您可以将管理接口(仅用于 FirePOWER 管理)、内部接口(用于 ASA 管理和内部流量)和管理 PC 连接到同一内部网络。有关网络部署的详细信息,请参阅以下网址提供的《快速入门指南》: |

|

步骤 9 |

安装 ASA 和 ASDM 映像。 从 ROMMON 模式启动 ASA 不会在重新加载时保留系统映像;您仍需将映像下载到闪存。您还需要将 ASDM 下载到闪存。 |

|

步骤 10 |

(可选) 安装 ASA FirePOWER 模块软件。 您需要安装 ASA FirePOWER 启动映像,对 SSD 进行分区,并按照此程序安装系统软件。

|

|

步骤 11 |

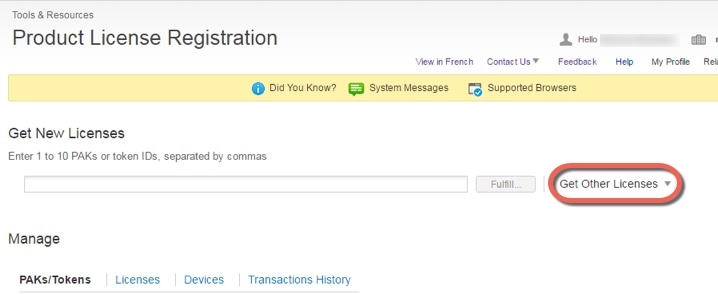

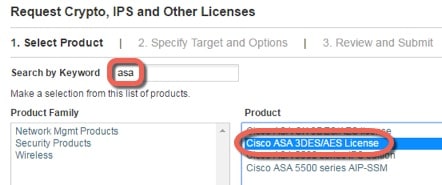

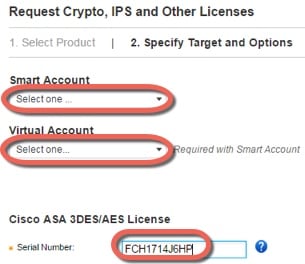

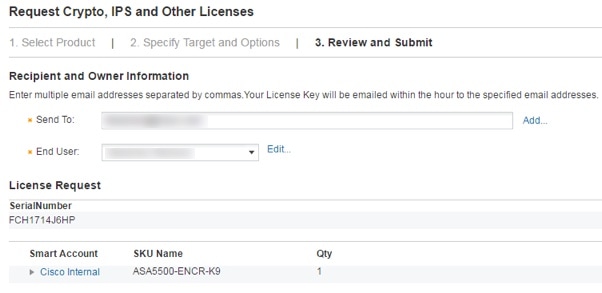

如需为未保存激活密钥的现有 ASA 获取强加密许可证和其他许可证,请参阅 http://www.cisco.com/go/license。在 部分,您可以重新下载许可证。 要使用 ASDM(和许多其他功能),您需要安装强加密 (3DES/AES) 许可证。如果您在早先重新映像至 威胁防御 设备之前保存了此 ASA 的许可激活密钥,则可以重新安装该激活密钥。如果您未保存激活密钥,但拥有此 ASA 的许可证,则可以重新下载该许可证。对于新的 ASA,您需要申请新的 ASA 许可证。 |

|

步骤 12 |

为新的 ASA 获取许可证。 |

|

步骤 13 |

应用激活密钥。 activation-key 密钥 示例:由于此 ASA 没有安装激活密钥,系统将显示“Failed to retrieve permanent activation key.”消息。您可以忽略此消息。 您只能安装一个永久密钥和多个基于时间的密钥。如果输入新的永久密钥,则它会覆盖已安装的永久密钥。如果您在安装 3DES/AES 许可证后订购了其他许可证,组合激活密钥将包含所有许可证以及该 3DES/AES 许可证,因此您可以将覆盖该独立 3DES/AES 密钥。 |

|

步骤 14 |

ASA FirePOWER 模块使用独立于 ASA 的许可机制。此模块没有预装任何许可证,但是根据您的订单,可能会在打印输出件上包含 PAK,从而使您可以获得以下许可证的许可证激活密钥:

如果您未购买具备 ASA FirePOWER 服务的 ASA 5500-X,则您可以通过购买升级捆绑包获取必要的许可证。有关详细信息,请参阅《具备 FirePOWER 服务的思科 ASA 订购指南》。 您可以购买的其他许可证包括:

这些许可证确实会生成 ASA FirePOWER 模块的 PAK/许可证激活密钥。有关订购信息,请参阅《具备 FirePOWER 服务的思科 ASA 订购指南》。另请参阅Cisco Secure Firewall Management Center 功能许可证。 要安装控制和保护许可证以及其他可选许可证,请参阅《ASA 快速入门指南》查找您的型号。 |

威胁防御→威胁防御:ASA 5500-X 或 ISA 3000

此程序介绍如何使用 ROMMON 将现有 威胁防御版本重新映像到新版本的 威胁防御 软件。此过程会将设备恢复为出厂默认状态。如果要执行常规升级,请参阅升级指南。

在 ROMMON 中,您必须在管理接口上使用 TFTP 下载新 威胁防御 启动映像;仅支持 TFTP。引导映像随后可以使用 HTTP 或 FTP 下载 威胁防御 系统软件安装包。TFTP 下载可能需要较长时间;请确保在 威胁防御 与 TFTP 服务器之间建立了稳定的连接,避免丢包情况。

过程

|

步骤 1 |

如果使用 管理中心 管理 威胁防御,请从 管理中心 中删除该设备。 |

||

|

步骤 2 |

如果您使用 设备管理器管理 威胁防御,无论是通过 设备管理器 还是通过智能软件许可服务器,请确保从智能软件许可服务器取消注册该设备。 |

||

|

步骤 3 |

将 威胁防御启动映像(请参阅下载软件)下载到 威胁防御 可通过管理接口访问的 TFTP 服务器。 对于 ASA 5506-X、5508-X 和 5516-X、ISA 3000,您必须使用管理端口 1/1 下载映像。对于其他型号,您可以使用任意接口。 |

||

|

步骤 4 |

将 威胁防御系统软件安装包(请参阅下载软件)下载到 威胁防御 可通过管理接口访问的 HTTP 或 FTP 服务器。 |

||

|

步骤 5 |

在控制台端口,重新启动 威胁防御 设备。 reboot 示例:输入 yes 重新启动。 示例: |

||

|

步骤 6 |

当系统提示进入 ROMMON 提示符时,需要在启动期间按 Esc 键。 请密切注意显示器显示的内容。 示例:此时按 Esc 键。 如果系统显示以下信息,则表明等待时间过长,必须在 威胁防御 完成启动后进行重新加载: |

||

|

步骤 7 |

清除上的威胁防御所有磁盘。内部闪存称为 disk0。如果有外部 USB 驱动器,则称为 disk1。 示例:此步骤会清除旧威胁防御的启动和系统映像。如果不清除系统映像,则在下一步加载启动映像后,必须记住在启动过程中进行转义;如果您错过了转义窗口, 威胁防御 将继续加载旧 威胁防御系统映像,这可能需要很长时间,并且您必须重新启动该程序。 |

||

|

步骤 8 |

使用以下 ROMMON 命令设置网络设置并加载新启动映像: interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address file path/filename set sync tftpdnld 威胁防御 引导映像随即下载并启动,进入引导 CLI。

请参阅以下信息:

示例:ASA 5508-X 的示例: 适用于 ASA 5555-X 的示例: 执行 Ping 操作以排除与服务器的连接故障: |

||

|

步骤 9 |

输入 setup ,并配置管理接口的网络设置,以建立与 HTTP 或 FTP 服务器的临时连接,从而使您可以下载并安装系统软件包。

示例: |

||

|

步骤 10 |

下载 威胁防御系统软件安装包。此步骤展示了如何执行 HTTP 安装。 system install [noconfirm] url 如果不想响应确认消息,请在命令中添加 noconfirm 选项。 示例:系统会提示您清除内部闪存驱动器。输入 y。 安装过程会清除闪存驱动器并下载系统映像。系统会提示您继续安装。输入 y。 安装完成后,按 Enter 重启设备。 重新启动通常需要 30 分钟以上,但也可能需要更长时间。重新启动后,即可进入 威胁防御 CLI。 |

||

|

步骤 11 |

要排除网络连接故障,请参阅以下示例。 示例:查看网络接口配置: 对服务器执行 Ping 操作: 跟踪路由以测试网络连接,请执行以下操作: |

||

|

步骤 12 |

要排除安装故障,请参阅以下示例。 示例:“超时”错误 在下载阶段,如果无法访问文件服务器,该下载操作将因超时而失败。 在这种情况下,请确保可以从 ASA 访问文件服务器。您可以通过对文件服务器执行 Ping 操作来进行验证。 “未找到软件包”错误 如果文件服务器可访问,但文件路径或名称错误,则安装会失败,并显示“未找到数据包”错误: 在这种情况下,请确保 威胁防御 软件包文件路径和名称正确无误。 安装失败,出现未知错误 在下载系统软件后进行安装时,导致的原因通常显示为“安装失败,出现未知错误”。发生此错误时,您可以通过查看安装日志来进行故障排除: 您还可以在 /var/log/cisco 下使用与引导 CLI 相关问题相同的命令查看 upgrade.log、 pyos.log 和 commandd.log。 |

||

|

步骤 13 |

您可以使用 设备管理器 或 管理中心 来管理设备。请参阅与您的型号和管理器对应的《快速入门指南》,继续设置:http://www.cisco.com/go/ftd-asa-quick |

ASA→ASA:ASA 5500-X 或 ISA 3000

如果无法启动,可以使用 ROMMON 启动映像。然后,您可以将新的映像文件从 ASA 操作系统下载到闪存。

过程

|

步骤 1 |

关闭 ASA,然后重新启动。 |

||

|

步骤 2 |

在启动过程中,当系统提示您进入 ROMMON 模式时,请按 Escape 键。 |

||

|

步骤 3 |

在 ROMMOM 模式下,定义 ASA 的接口设置,包括 IP 地址、TFTP 服务器地址、网关地址、软件映像文件和端口,如下所示:

|

||

|

步骤 4 |

验证您的设置: |

||

|

步骤 5 |

对 TFTP 服务器执行 ping 操作: |

||

|

步骤 6 |

保存网络设置,以备将来使用: |

||

|

步骤 7 |

加载软件映像: 成功加载软件映像后,ASA 会自动退出 ROMMON 模式。 |

||

|

步骤 8 |

从 ROMMON 模式启动 ASA 不会在重新加载时保留系统映像;您仍需将映像下载到闪存。有关完整的升级过程,请参阅《思科 ASA 升级指南 》。 |

下一步工作

请参阅相关型号的快速入门指南和管理应用:

-

ASA 5506-X

-

ASA 5512-X 至 ASA 5555-X

反馈

反馈