Introdução

Este documento descreve a configuração do Identity Service (IdS) e do Identity Provider (IdP) para o Single Sign On (SSO) baseado em nuvem do Okta.

| Produto |

Implantação |

| UCCX |

Co-residente |

| PCCE |

Co-residente com CUIC (Cisco Unified Intelligence Center) e LD (Live Data) |

| UCCE |

Co-residente com CUIC e LD para implantações de 2k.

Autônomo para implantações de 4k e 12k.

|

Pré-requisitos

Requisitos

A Cisco recomenda que você conheça estes tópicos:

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE) ou Packaged Contact Center Enterprise (PCCE)

- Security Assertion Markup Language (SAML) 2.0

- Okta

Componentes Utilizados

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar o Okta como provedor de serviços de identidade

Etapa 1. Faça login na página do Identity Service (IdS), navegue até Settings e baixe o arquivo de metadados clicando em Download Metadata File.

Etapa 2. Faça login no servidor Okta e selecione a guia Admin.

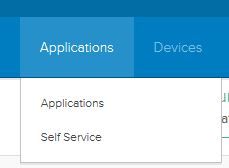

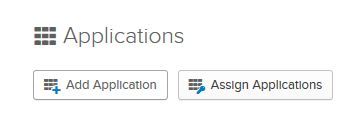

Etapa 3. No painel do Okta, selecione Applications > Applications.

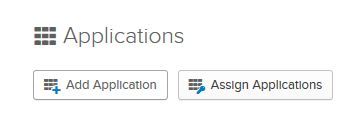

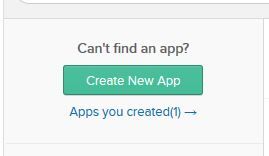

Etapa 4. Clique em Criar um novo aplicativo para criar um novo aplicativo personalizado usando o assistente.

Etapa 5. Na janela Criar uma nova integração de aplicativo, selecione Web na lista suspensa para Plataforma e selecione SAML 2.0 como o método Sign on e selecione criar.

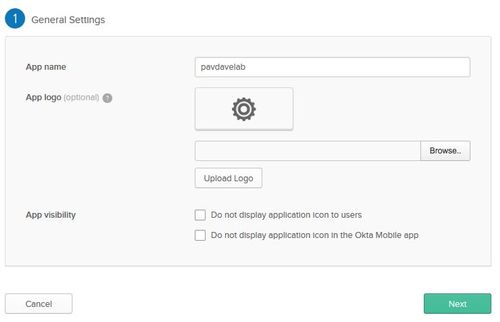

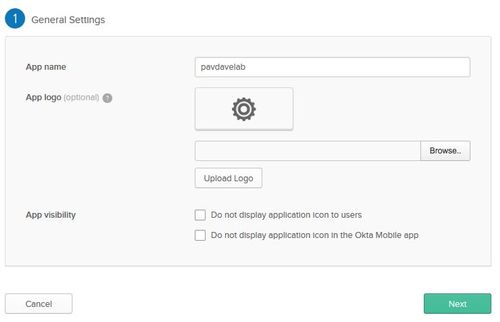

Etapa 6. Insira o nome do aplicativo e clique em Avançar.

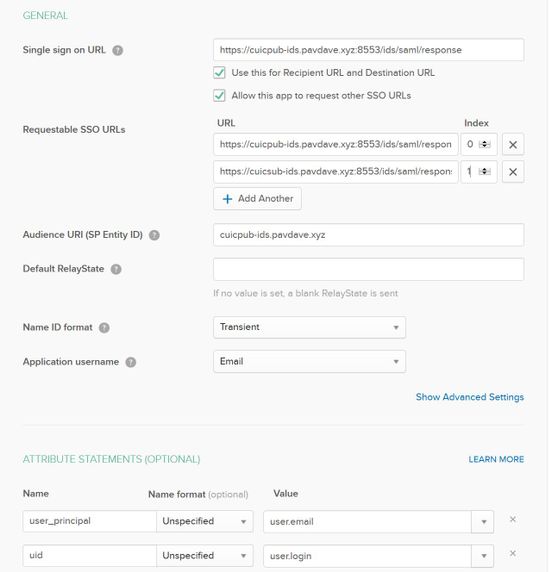

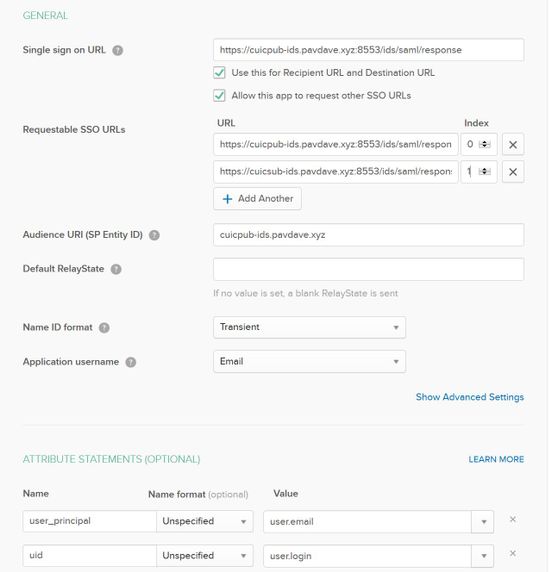

Etapa 7. Na página SAML Integration, Create SAML, insira os detalhes.

- URL de logon único - No arquivo de metadados, insira a URL especificada como índice 0 de AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

Etapa 8. Adicione as instruções de atributo necessárias.

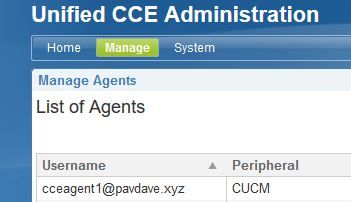

- uid - Identifica o usuário autenticado na declaração enviada aos aplicativos

- user_principal - Identifica o território de autenticação do usuário na asserção enviada ao Cisco Identity Service

.

Etapa 9. Selecione Próximo.

Etapa 10. Selecione "Sou um fornecedor de software. Eu gostaria de integrar meu aplicativo com o Okta" e clicar em Concluir.

Etapa 11. Na guia Sign On, faça download dos metadados do Identity Provider.

Etapa 12. Abra o arquivo de metadados baixado e altere as duas linhas de NameIDFormat para o seguinte e salve o arquivo.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Configurar o serviço de identidade

Etapa 1. Navegue até o servidor do Identity Service.

Etapa 2. Clique em Configurações.

Etapa 3. Clique em Próximo.

Etapa 4. Carregue o arquivo de metadados baixado do Okta e clique em Avançar.

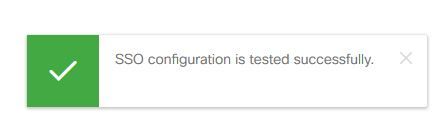

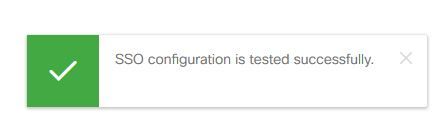

Etapa 5. Clique em Testar Configuração de SSO. Uma nova janela irá pedir um login para autenticar- se no Okta. Um login bem-sucedido mostrará uma marca de seleção com Configuração de SSO testada com êxito no canto inferior direito da tela.

Note: Se você já estiver autenticado no Okta, você não será solicitado a fazer login novamente, mas verá uma breve janela pop-up enquanto o IdS verifica as credenciais.

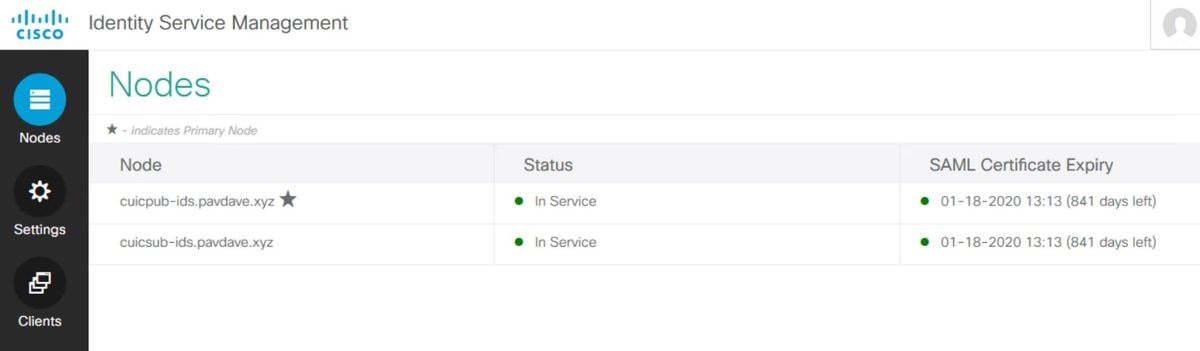

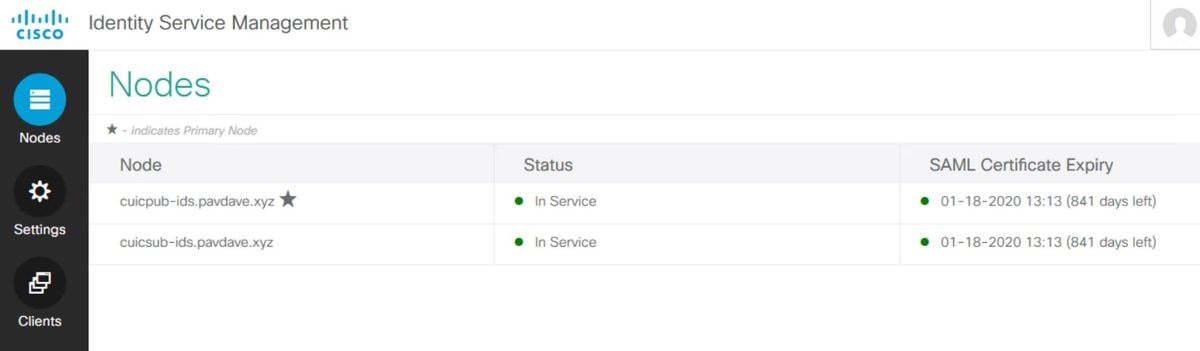

Neste ponto, a configuração do Identity Service e dos Provedores de Identidade está concluída e deve ver os nós em serviço.

Configuração Adicional para Logon Único

Após a configuração do Identity Service e do Identity Provider, a próxima etapa é configurar o Logon Único para UCCE ou UCCX.

Leitura Adicional

Feedback

Feedback