Configureren van houding op Catalyst 9800 WLC en ISE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u een houding WLAN op een Catalyst 9800 WLC en ISE kunt configureren via de grafische gebruikersinterface (GUI).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Algemene configuratie 9800 WLC

- ISE-beleid en profielconfiguratie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- 980 WLC Cisco IOS® XE koper v17.9.5

- Identity Service Engine (ISE) v3.2

- Laptop Windows 10 Enterprise

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

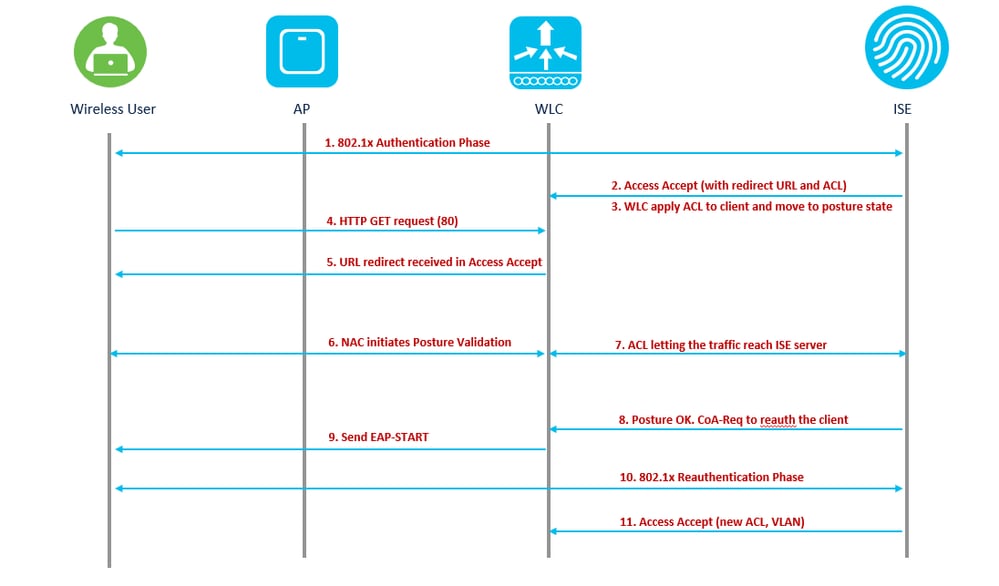

Functiestroom voor draadloze LAN-controller voor RADIUS, NAC en CoA

1. Client verifieert met behulp van dot1x-verificatie.

2. RADIUS-toegangsgoedkeuring bevat omgeleide URL voor poort 80 en pre-auth ACL’s die het toestaan van IP-adressen en poorten of quarantaine-VLAN omvatten.

3. De client wordt omgeleid naar de URL die in toegang accepteert wordt geleverd en wordt in een nieuwe status geplaatst tot de posture validatie is uitgevoerd. De client in deze staat praat met de ISE-server en valideert zichzelf tegen de beleidsregels die op de ISE NAC-server zijn geconfigureerd.

4. NAC-agent op client initieert posture-validatie (verkeer naar poort 80): Agent stuurt HTTP-detectieaanvraag naar poort 80 die controller omleidt naar URL die in toegang wordt verstrekt accepteert. De ISE weet dat de klant probeert te bereiken en direct op de klant reageert. Op deze manier leert de client over de ISE-server IP en van nu af aan spreekt de client direct met de ISE-server.

5. WLC staat dit verkeer toe omdat ACL wordt gevormd om dit verkeer toe te staan. In het geval van VLAN-overschrijving wordt het verkeer overbrugd zodat het de ISE-server bereikt.

6. Zodra de ISE-client de evaluatie heeft voltooid, wordt een RADIUS CoA-Req met basisservice naar de WLC verzonden. Hiermee wordt de verificatie van de client opnieuw gestart (door EAP-START te verzenden). Zodra de herverificatie slaagt, stuurt de ISE toegang accepteren met een nieuwe ACL (indien van toepassing) en geen URL doorsturen, of toegang tot VLAN.

7. WLC ondersteunt CoA-Req en Disconnect-Req zoals in RFC 3576. De WLC moet CoA-Req ondersteunen voor opnieuw opstarten, zoals per RFC 5176.

8. In plaats van downloadbare ACL’s worden voorgeconfigureerde ACL’s op de WLC gebruikt. De ISE-server verstuurt alleen de ACL-naam, die al in controller is geconfigureerd.

9. Dit ontwerp werkt voor zowel VLAN- als ACL-cases. In het geval van VLAN override, we gewoon de poort 80 wordt omgeleid en staat (bridge) rest van het verkeer op het quarantaine VLAN toe. Voor ACL wordt de pre-auth ACL die in toegang wordt ontvangen, toegepast.

Dit cijfer geeft een visuele weergave van deze functiestroom:

kenmerkenworkflow

kenmerkenworkflow

Voor dit gebruiksgeval, wordt een SSID die slechts voor collectieve gebruikers wordt gebruikt toegelaten voor houding. Er bestaan geen andere gebruikscases, zoals BYOD, Guest, of andere op deze SSID.

Wanneer een draadloze client voor de eerste keer verbinding maakt met de Posture SSID, moet hij de Posture Module downloaden en installeren op het omgeleide portaal van de ISE, en uiteindelijk toegepast met relevante ACL’s gebaseerd op het resultaat van de posture check (conform/niet-conform).

Configureren

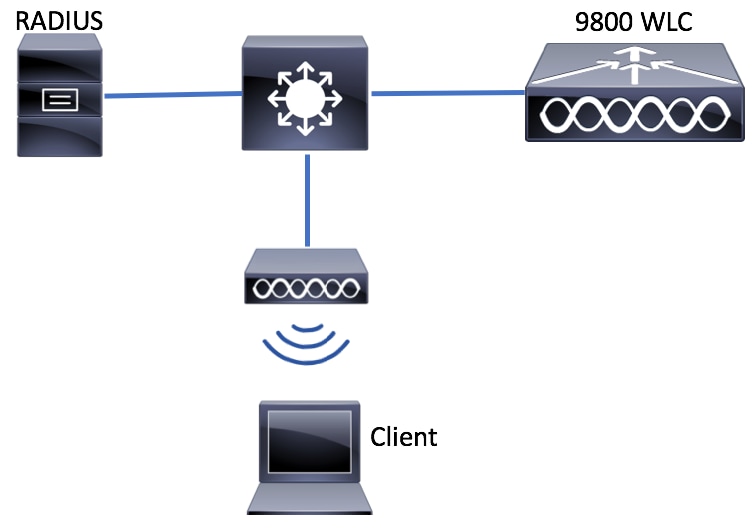

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

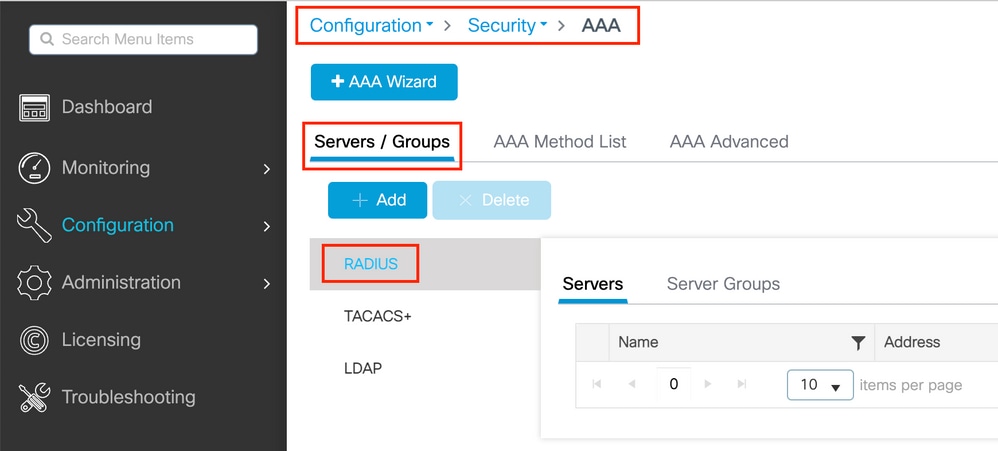

AAA-configuratie op 9800 WLC

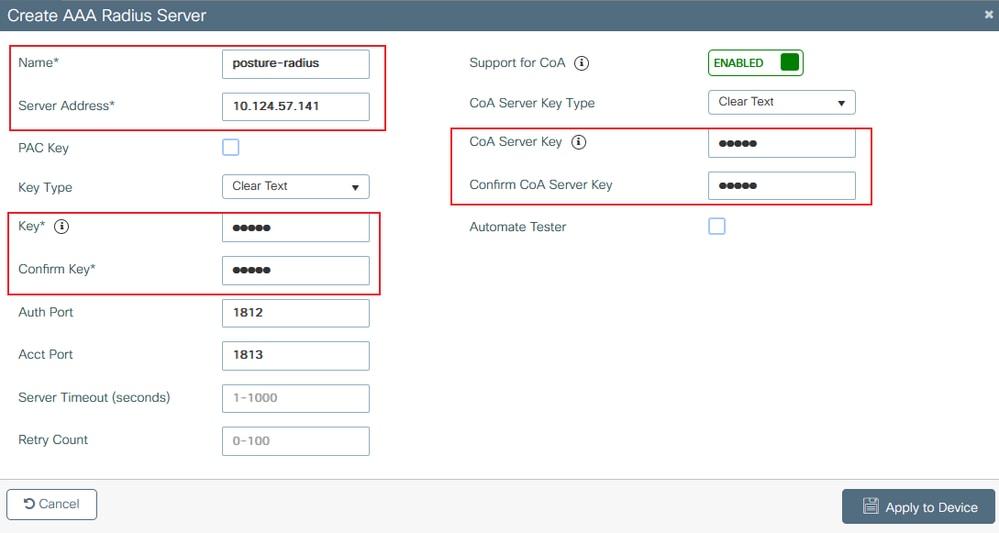

Stap 1. Voeg de ISE-server toe aan de 9800 WLC-configuratie. Ga naar Configuratie > Beveiliging > AAA > Servers/groepen > RADIUS > Servers > + Voeg de RADIUS-serverinformatie toe en voer deze in zoals in de afbeeldingen. Zorg ervoor dat ondersteuning voor CoA is ingeschakeld voor postuur NAC.

9800 straalserver maken

9800 straalserver maken De 9800 genereert radiusdetails

De 9800 genereert radiusdetails

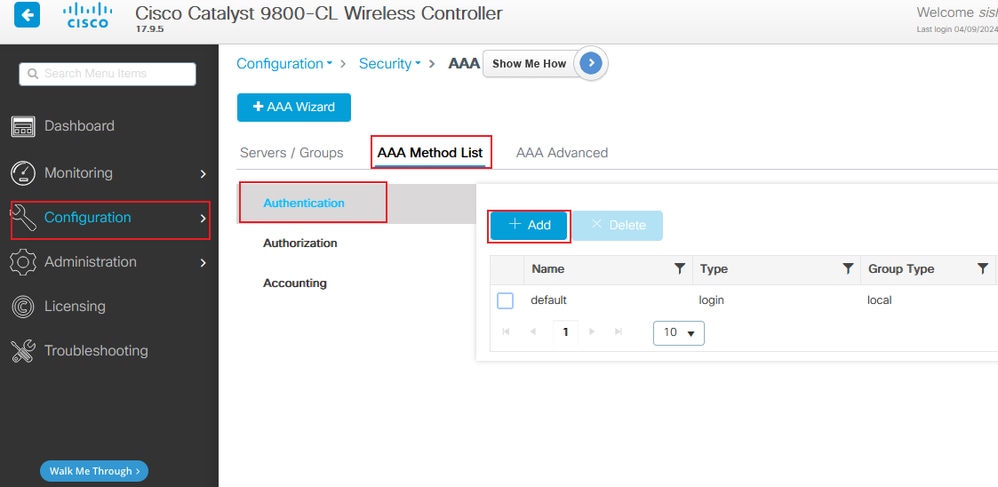

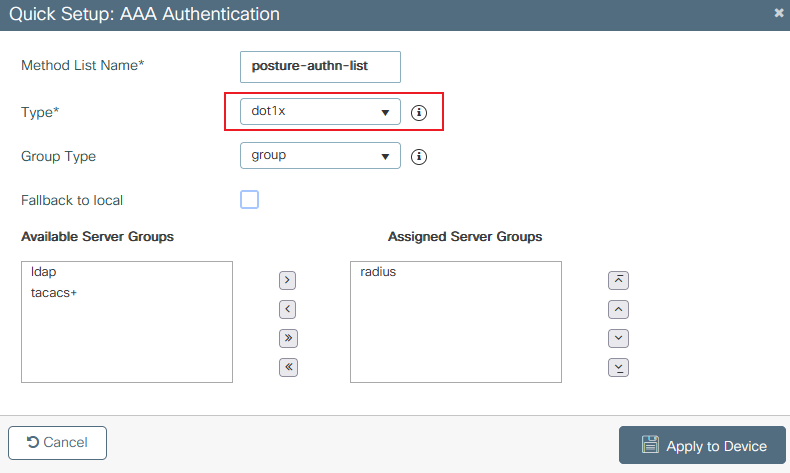

Stap 2. Maak een lijst met verificatiemethoden. Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Verificatie > + Toevoegen zoals in de afbeelding:

9800 controlelijst toevoegen

9800 controlelijst toevoegen 9800 controlegegevens maken

9800 controlegegevens maken

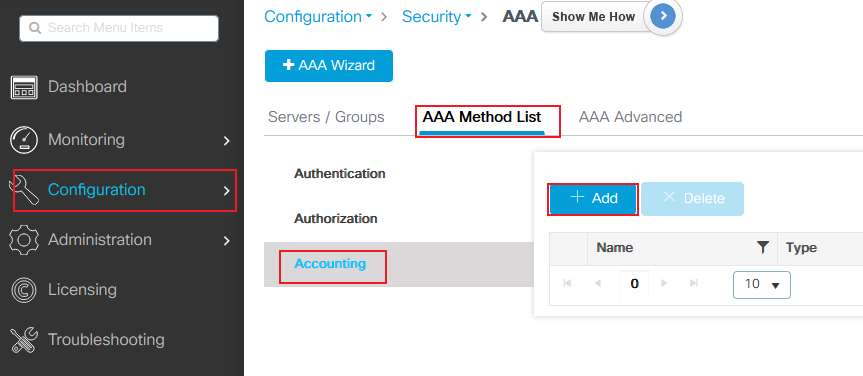

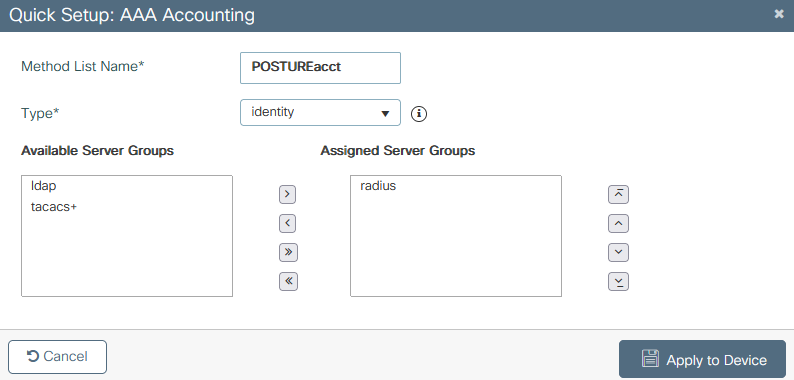

Stap 3. (Optioneel) Maak een lijst met boekhoudmethoden zoals in de afbeelding:

9800 rekeninglijst toevoegen

9800 rekeninglijst toevoegen 9800 maken lijst met wijzigingen

9800 maken lijst met wijzigingen

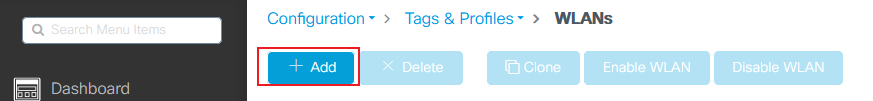

WLAN-configuratie

Stap 1. Maak het WLAN. Navigeren naar Configuratie > Tags en profielen > WLAN’s > + Het netwerk toevoegen en configureren als dat nodig is:

9800 WLAN-add

9800 WLAN-add

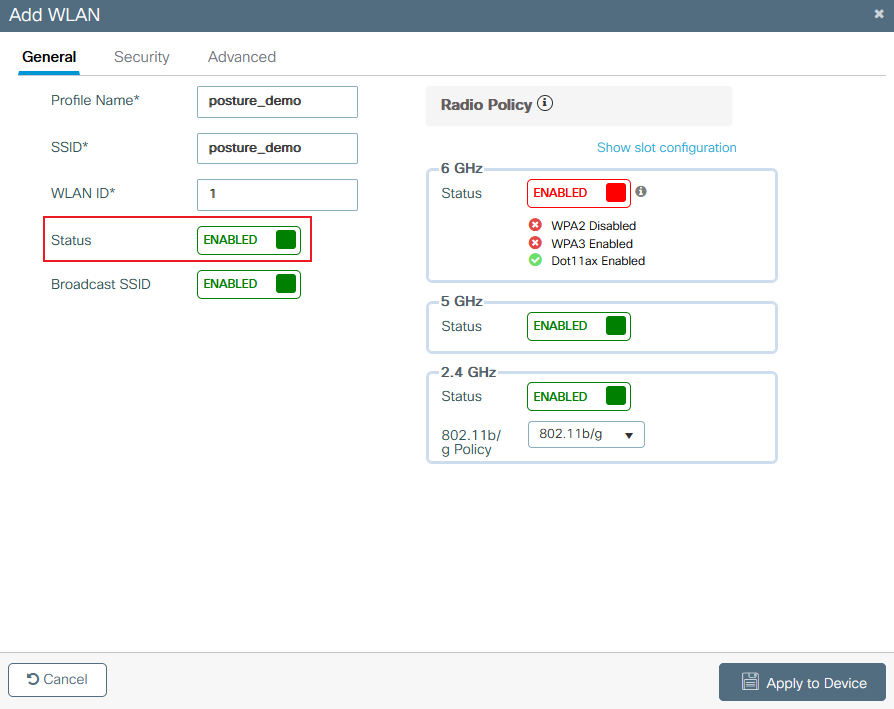

Stap 2. Voer de algemene informatie van WLAN in.

9800 maakt WLAN-algemeen

9800 maakt WLAN-algemeen

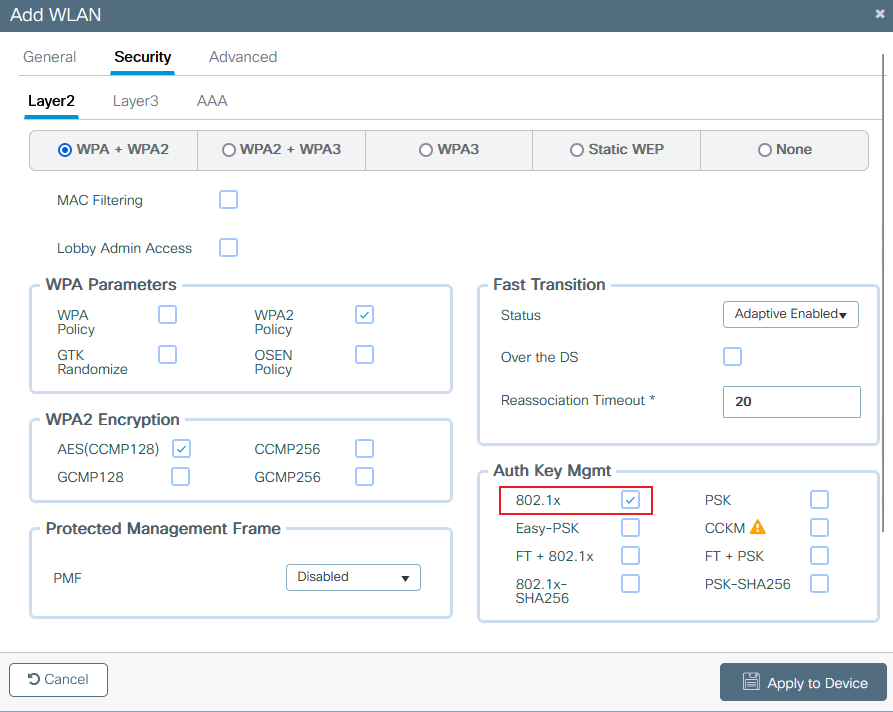

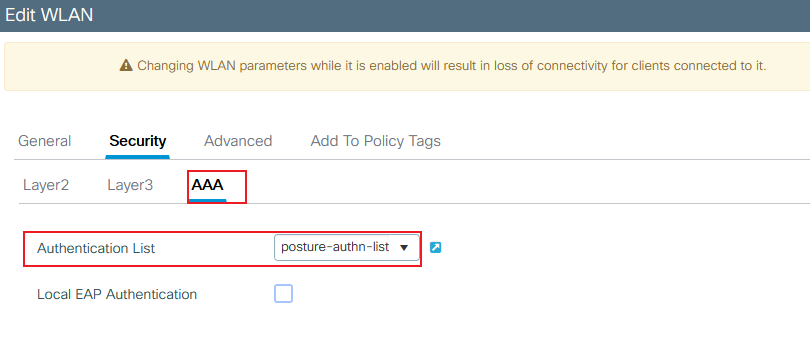

Stap 3. Navigeer naar het tabblad Beveiliging en kies de gewenste beveiligingsmethode. Kies in dit geval '802.1x' en kies de AAA-verificatielijst (die u in Stap 2 hebt gemaakt. in het gedeelte AAA Configuration) die nodig is:

9800 WLAN-beveiliging maken L2

9800 WLAN-beveiliging maken L2

9800 WLAN-beveiliging maken

9800 WLAN-beveiliging maken

Configuratie van beleidsprofiel

Binnen een beleidsprofiel kunt u beslissen de clients toe te wijzen aan wie VLAN, onder andere instellingen (zoals ACL’s (toegangscontrolelijst), Quality of Service (QoS), mobiliteitsanker, timers enzovoort). U kunt uw standaardbeleidsprofiel gebruiken of u kunt een nieuw profiel maken.

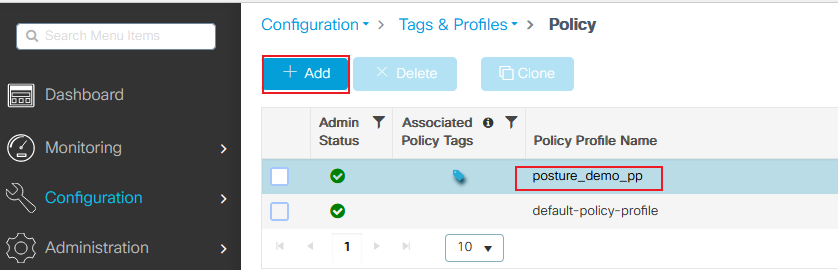

Stap 1. Maak een nieuw beleidsprofiel. Navigeren naar Configuratie > Tags & profielen > Beleid en een nieuwe maken:

9800 beleidsprofiel toevoegen

9800 beleidsprofiel toevoegen

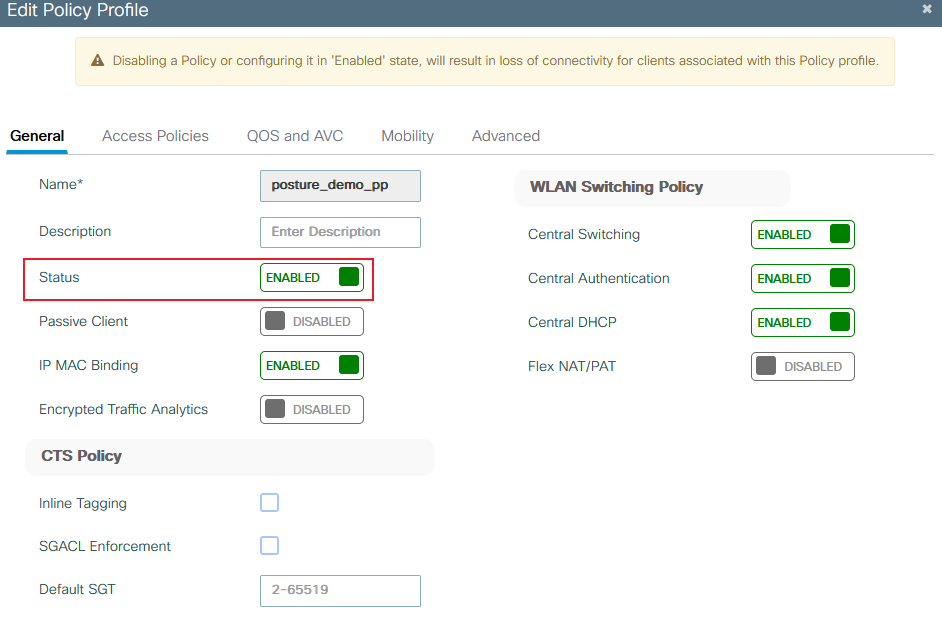

Zorg ervoor dat het profiel is ingeschakeld.

9800 algemeen beleidsprofiel maken

9800 algemeen beleidsprofiel maken

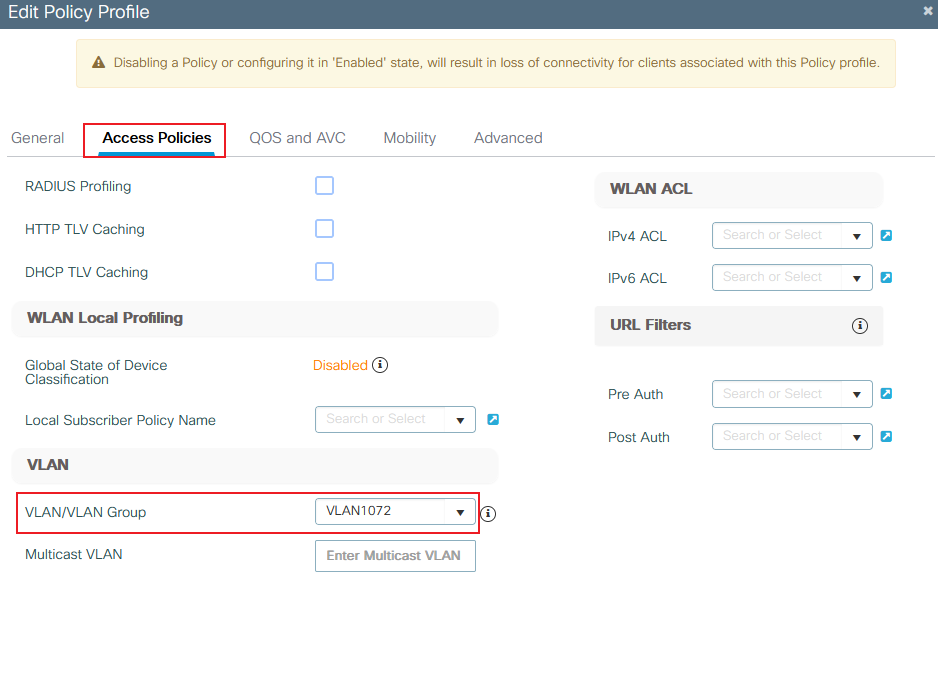

Stap 2. Kies VLAN. Navigeer naar het tabblad Toegangsbeleid en kies de VLAN-naam in de vervolgkeuzelijst of typ handmatig de VLAN-ID. Configureer geen ACL in het beleidsprofiel:

9800 beleidsprofiel VLAN maken

9800 beleidsprofiel VLAN maken

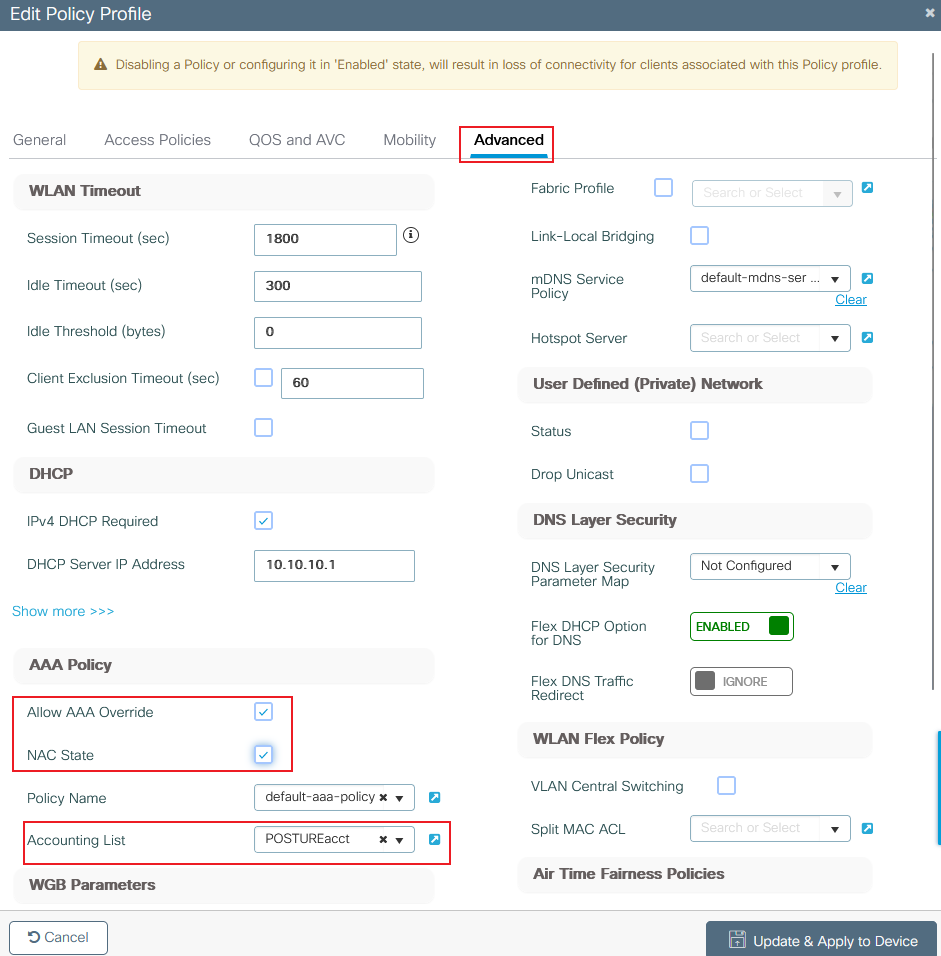

Stap 3. Configureer het beleidsprofiel om ISE-overschrijvingen (AAA-overschrijving toestaan) en wijzigingen van autorisatie (CoA) (NAC-status) te accepteren. U kunt optioneel ook een boekhoudmethode opgeven:

9800 beleidsprofiel maken Vooruitgang

9800 beleidsprofiel maken Vooruitgang

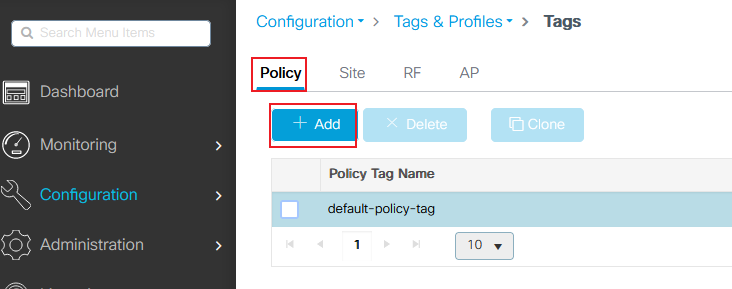

Configuratie van beleidstag

Binnen de Policy Tag is waar u uw SSID koppelt aan uw Policy Profile. U kunt een nieuwe Policy Tag maken of de standaard-policy tag gebruiken.

Navigeer naar Configuration > Tags & profielen > Tags > Policy en voeg indien nodig een nieuwe toe zoals in de afbeelding:

9800 beleidstag toevoegen

9800 beleidstag toevoegen

Koppel uw WLAN-profiel aan het gewenste beleidsprofiel:

9800 beleidstag - gegevens

9800 beleidstag - gegevens

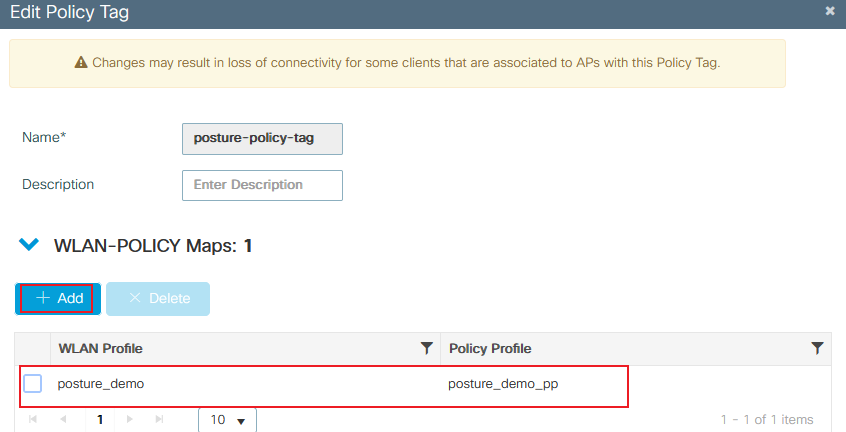

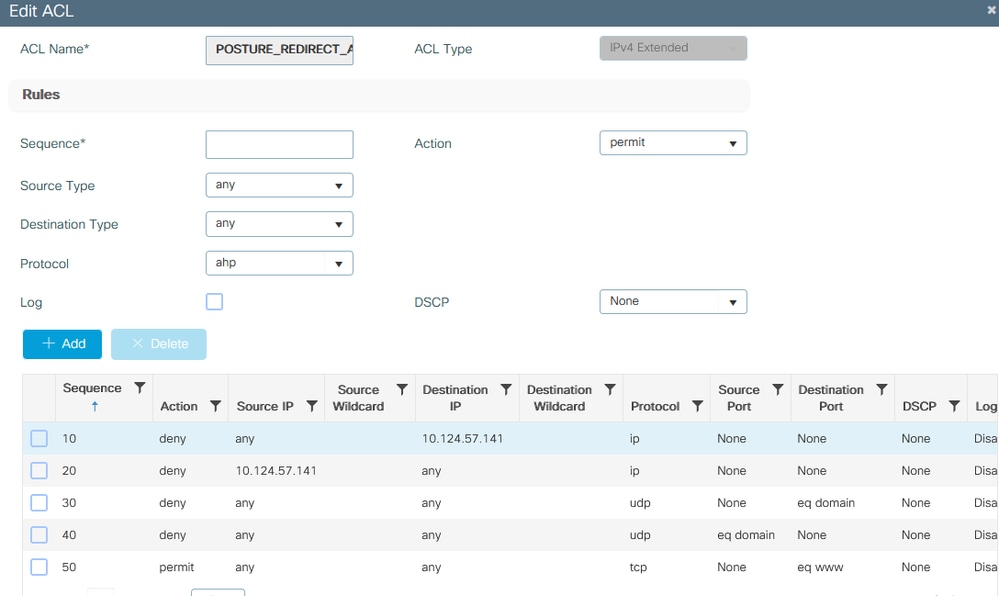

Toewijzing van beleidstags

Wijs de beleidstag toe aan de benodigde toegangspunten. Navigeer naar Configuration > Wireless > Access points > AP-naam > General Tags, maak de benodigde toewijzing en klik vervolgens op Update & Apply op apparaat .

9800 beleidstag toewijzing

9800 beleidstag toewijzing

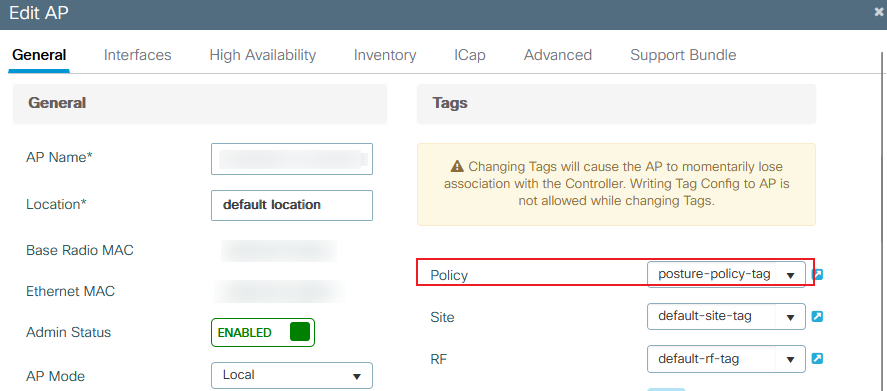

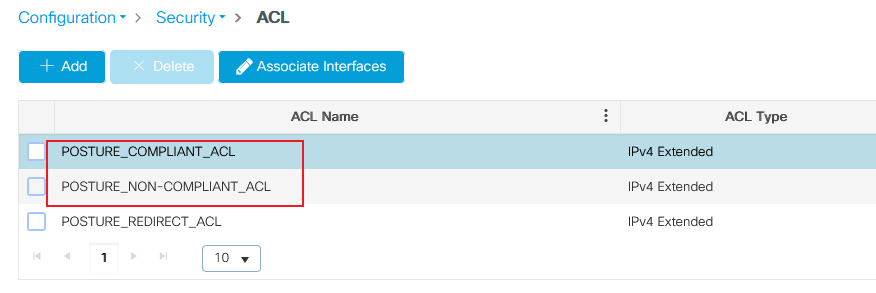

Configuratie ACL-omleiding

Navigeer naar Configuratie > Beveiliging > ACL > + Toevoegen om een nieuwe ACL te maken.

De ACL die wordt gebruikt voor Posture Portal Redirect heeft dezelfde vereisten als de CWA (Central Web Verification).

U moet verkeer naar uw ISE-PSN-knooppunten ontkennen en DNS weigeren en alle rest toestaan. Deze omleiden ACL is geen security ACL maar een punt ACL die bepaalt welk verkeer naar de CPU gaat (op vergunningen) voor verdere behandeling (zoals omleiding) en welk verkeer op het dataplatform blijft (op ontkennen) en omleiding vermijdt. De ACL moet er zo uitzien (vervang in dit voorbeeld 10.124.57.141 door uw ISE-IP-adres):

9800 omleiding ACL-gegevens

9800 omleiding ACL-gegevens

Configuratie van ACL-beleid

In dit geval moet u op 9800 WLC afzonderlijke ACL’s definiëren voor ISE om de compatibele en niet-conforme scenario’s te autoriseren op basis van het resultaat van de beeldcontrole.

9800 ACL - algemeen

9800 ACL - algemeen

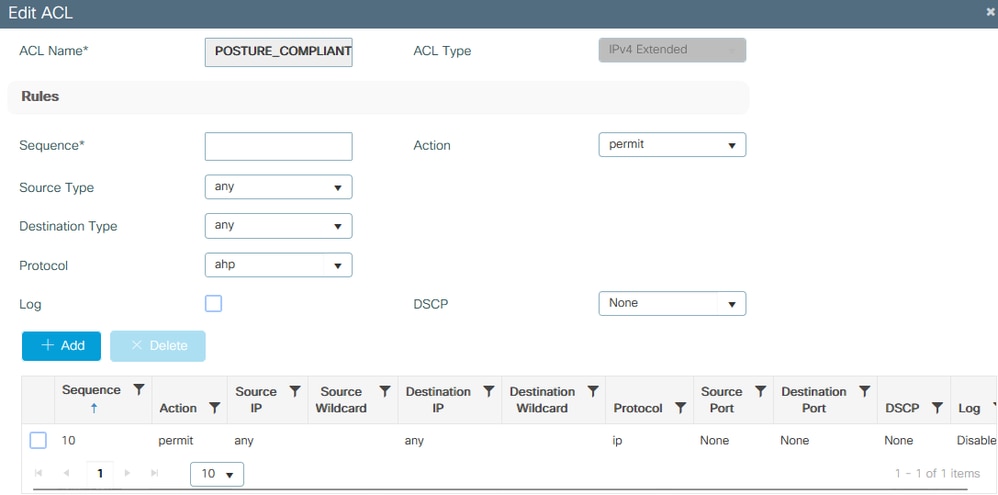

Voor Volgzaam scenario, gebruik gewoon vergunning allen in dit geval. Als een andere gemeenschappelijke configuratie, kunt u ook ISE hebben om geen ACL in het volgzame resultaat toe te staan, dat gelijkwaardig is om allen aan de 9800 kant toe te staan:

9800 ACL - conform

9800 ACL - conform

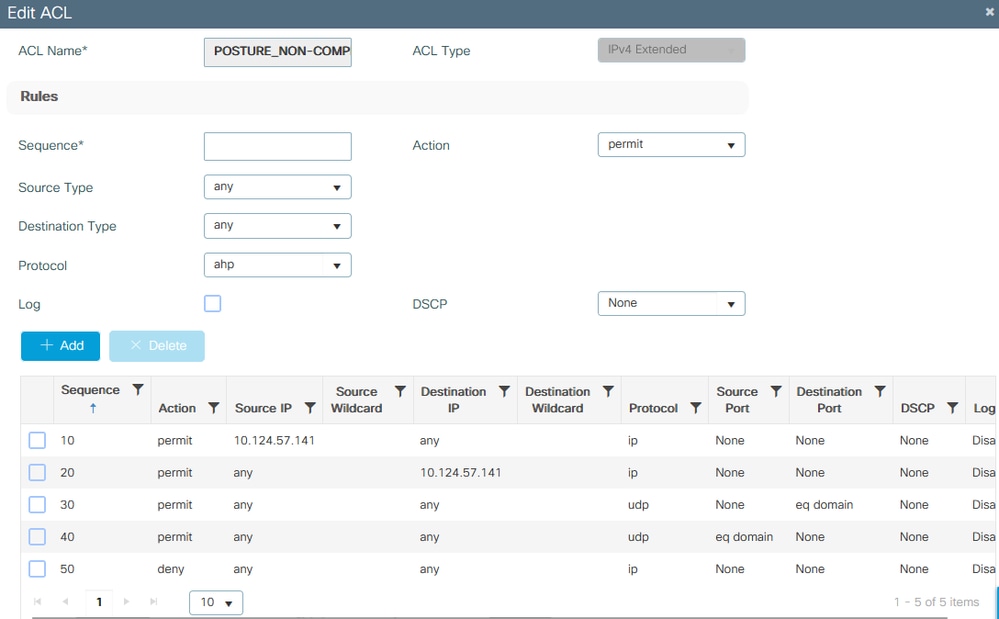

Voor niet-conforme scenario's verleent de client alleen toegang tot bepaalde netwerken, doorgaans de herstelserver (in dit geval ISE zelf):

9800 ACL - niet-conform

9800 ACL - niet-conform

AAA-configuratie en -instelling op ISE

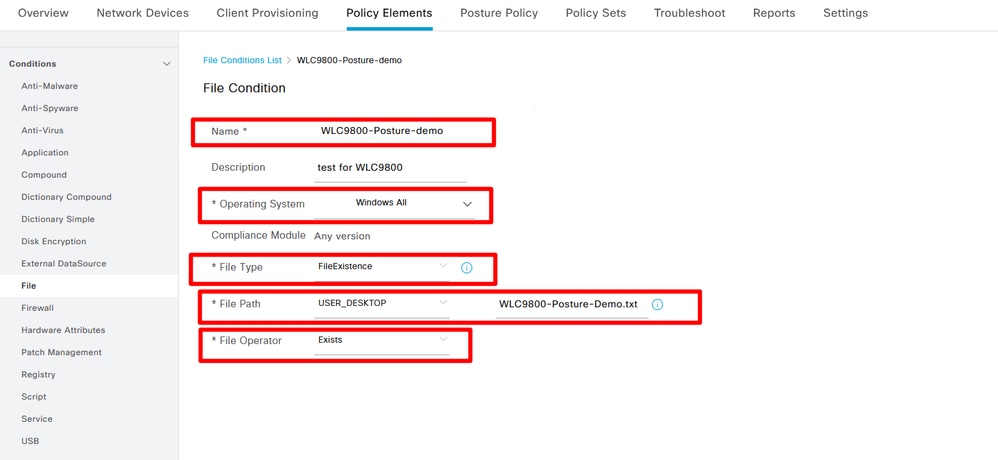

Posture-vereiste: In dit voorbeeld is het vereiste om te bepalen of aan de voorwaarden wordt voldaan, om te detecteren of er een specifiek testbestand op het bureaublad bestaat dat wordt gebruikt om Windows PC te testen.

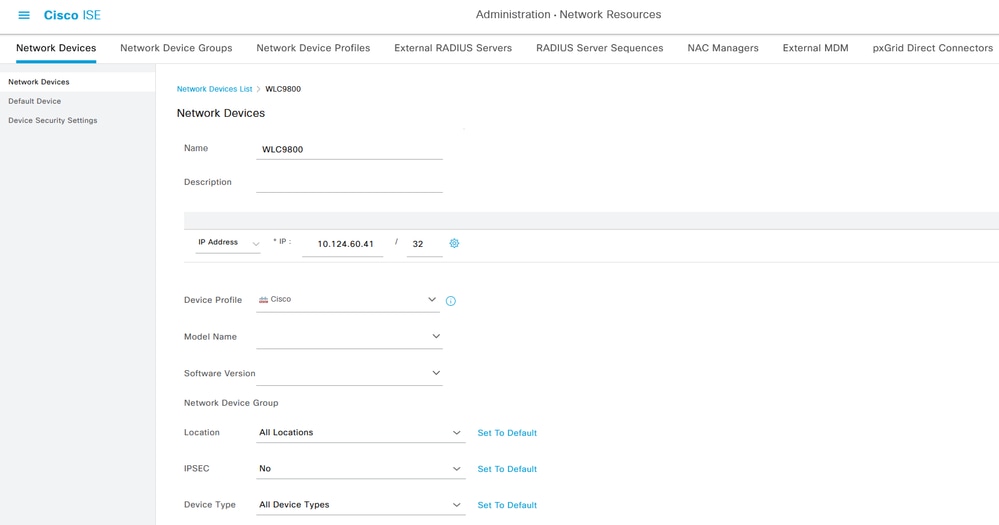

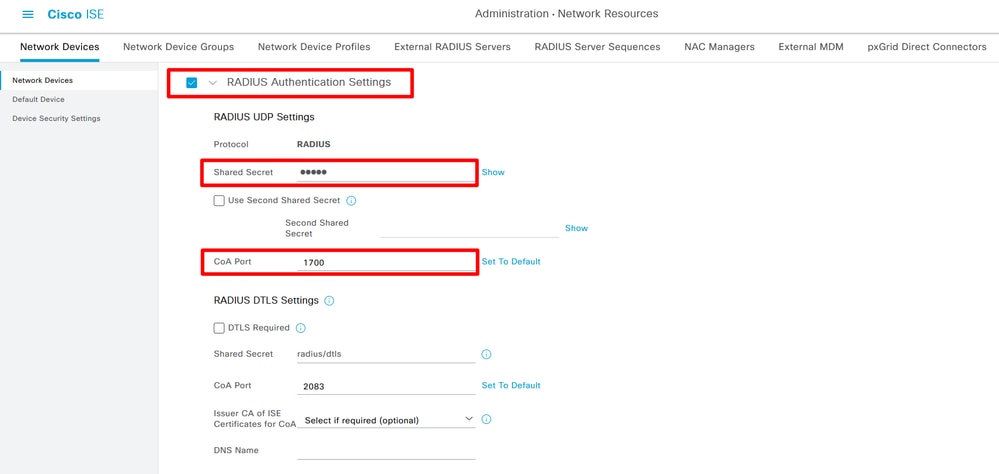

Stap 1. Voeg WLC 9800 toe als NAD op de ISE. Navigeren naar Beheer> Netwerkbronnen> Netwerkapparaten> Toevoegen:

Netwerkapparaat toevoegen 10

Netwerkapparaat toevoegen 10 Netwerkapparaat toevoegen 02

Netwerkapparaat toevoegen 02

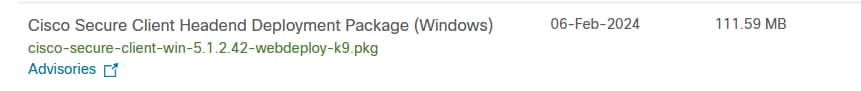

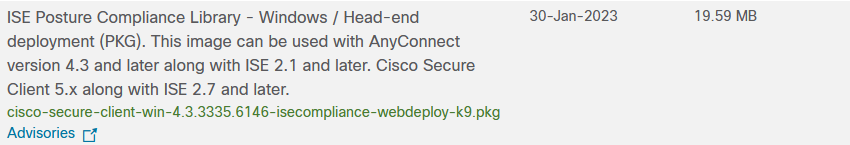

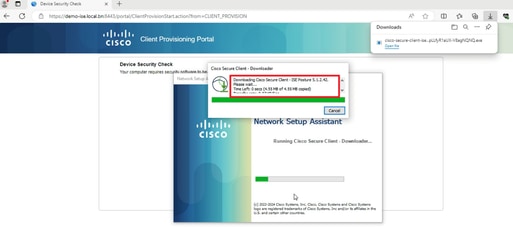

Stap 2. Download het Cisco Secure Client Head-end implementatiepakket en de compliance-module op de Cisco Software CCO-website.

Cisco Secure-client voor toegang en zoeken:

Secure-client 5.1.2.42

Secure-client 5.1.2.42

ISE-nalevingsmodule 4.3

ISE-nalevingsmodule 4.3

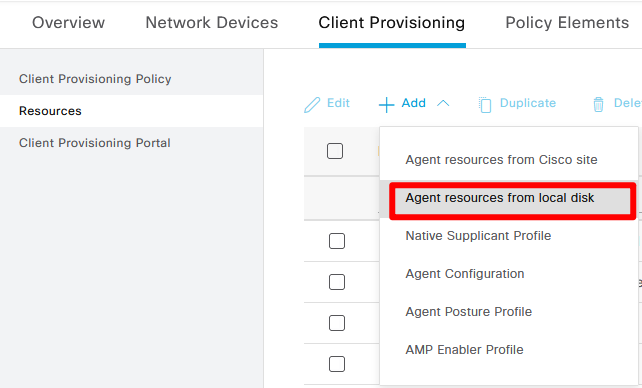

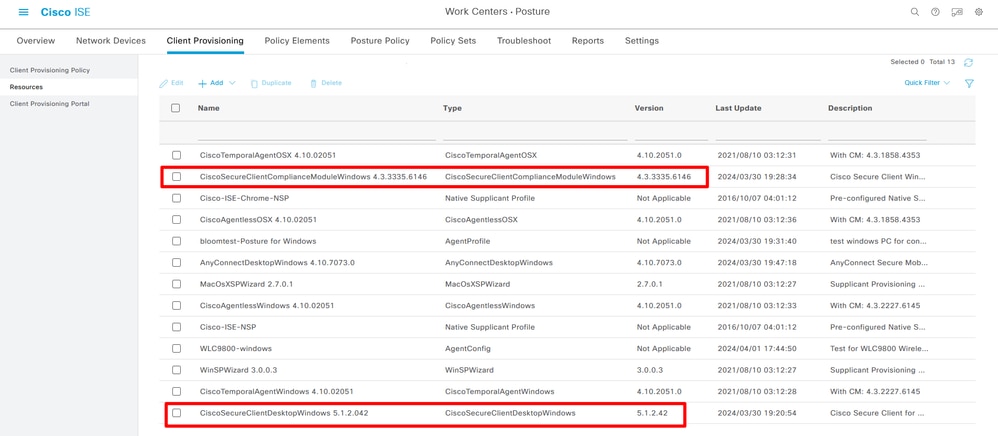

Stap 3. Upload het Cisco Secure Client Head-end implementatiepakket en het compliance-modulepakket naar ISE-clientprovisioning. Navigeren naar werkcentra> houding> clientprovisioning> resources . Klik op Toevoegen en kies resources van de agent op de lokale schijf in de vervolgkeuzelijst.

Beveiligde client voor uploaden

Beveiligde client voor uploaden

Beveiligde client en nalevingsmodule uploaden is geslaagd

Beveiligde client en nalevingsmodule uploaden is geslaagd

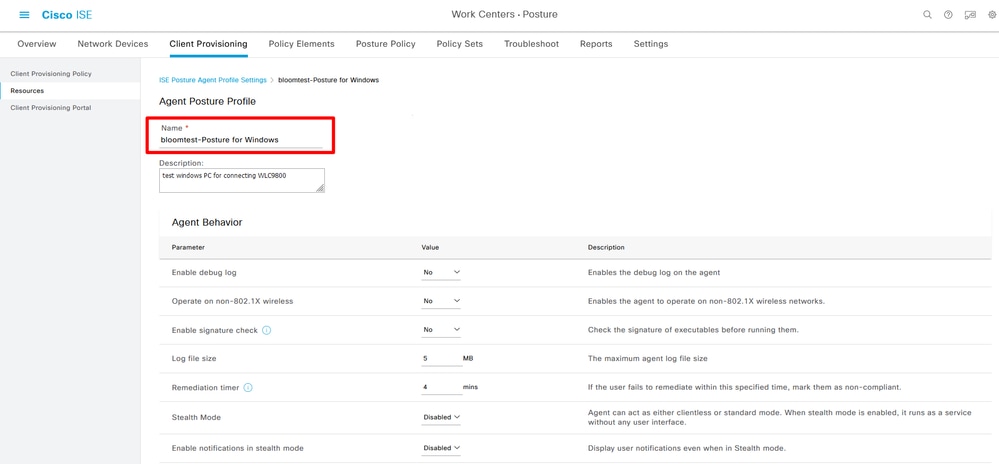

Stap 4. Een profiel voor de posterijen van de agent maken Navigeer naar werkcentra> een houding > clientprovisioning> resources> toevoegen> een posterieprofiel voor de agent:

Profiel van Agent

Profiel van Agent

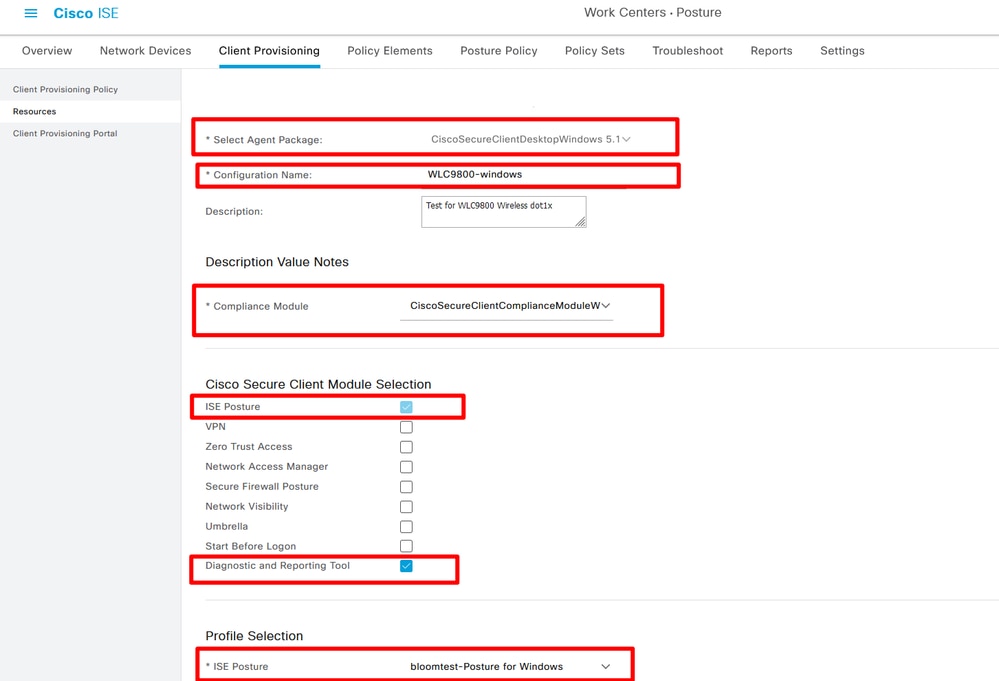

Stap 5. Agent Configuration maken Navigeer naar werkcentra> Wachtwoord> Clientprovisioning> Resources> Add> Agent Configuration:

Configuratie van Add Agent

Configuratie van Add Agent

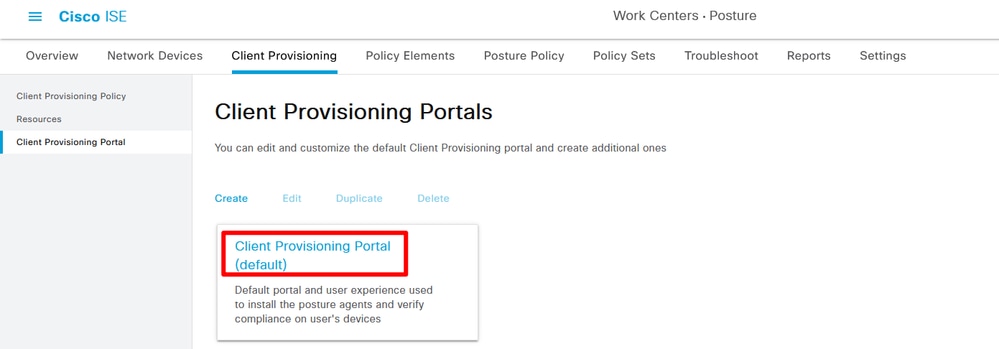

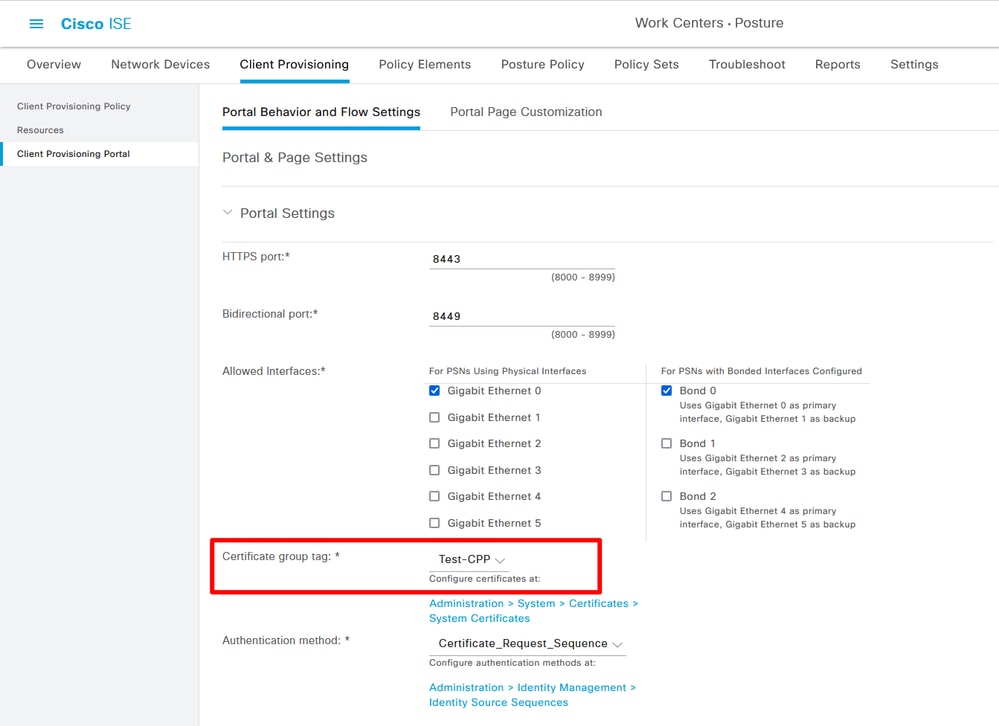

Stap 6. Bevestig het portaal voor clientprovisioning, gebruik standaardprotocol voor testen is OK. (Genereer CSR en pas een SSL-certificaat toe vanaf de CA-server, en vervang de tag Certificaatgroep op deze profielinstellingen. Anders treedt tijdens het testproces een niet-vertrouwde waarschuwing voor een certificaat op.)

Navigeren naar werkcentra> houding> clientprovisioning> clientprovisioningportalen:

Kies client provisioningportal 10

Kies client provisioningportal 10

Kies client provisioningportal 02

Kies client provisioningportal 02

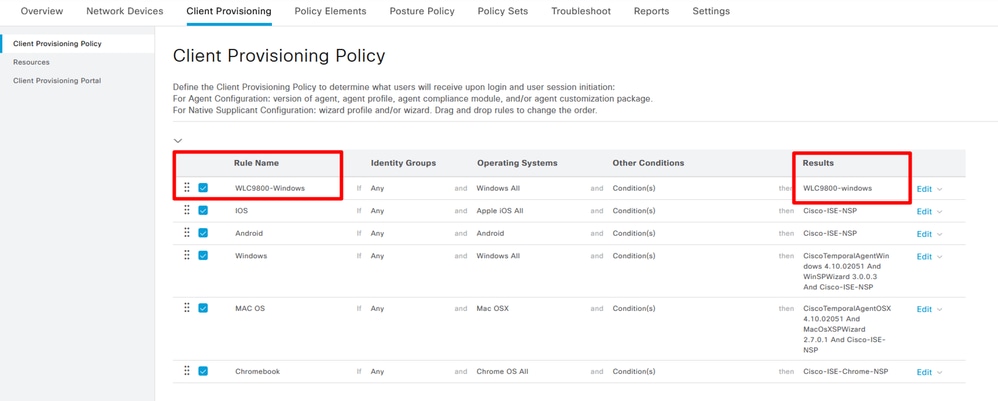

Stap 7. Maak een clientprovisioningbeleid aan. Navigeren naar werkcentra> Houding> Clientprovisioning> Beleid voor clientprovisioning > Bewerken> Nieuwe beleid invoegen hierboven.

Beleid voor clientprovisioning maken

Beleid voor clientprovisioning maken

Stap 8. Bestandsvoorwaarden maken. Navigeer naar werkcentra> houding> beleidsonderdelen> voorwaarden> bestand> voorwaarden van bestand> toevoegen:

Bestandsvoorwaarde maken

Bestandsvoorwaarde maken

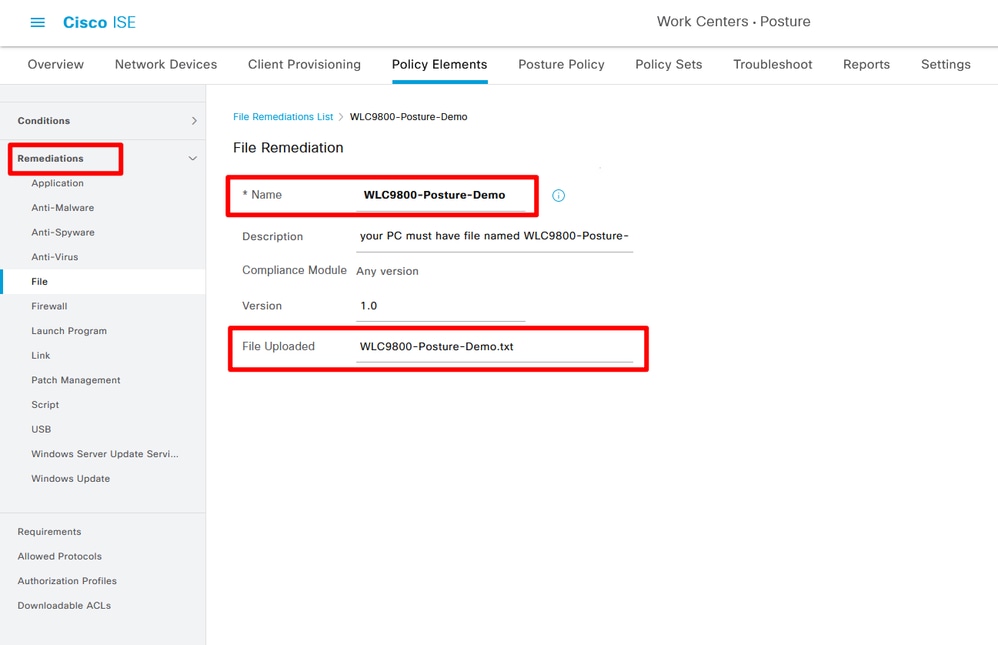

Stap 9. Maak herstelbewerkingen Navigeren naar werkcenters> Houding> Beleidselementen> Herstelingen > Bestand > Toevoegen:

Bestandsherstel maken

Bestandsherstel maken

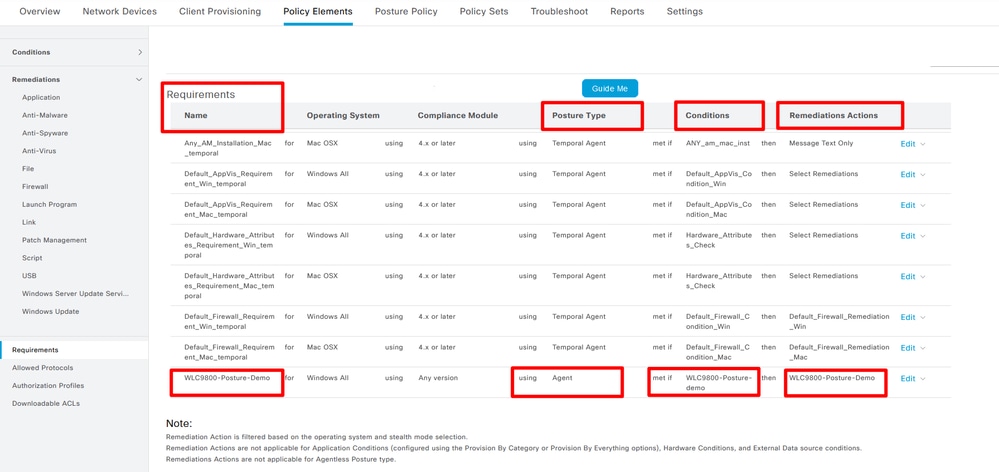

Stap 10. Vereiste aanmaken. Navigeren naar werkcentra> Positie> Beleidselementen> Vereisten> Nieuwe eis invoegen:

Posture-vereiste maken

Posture-vereiste maken

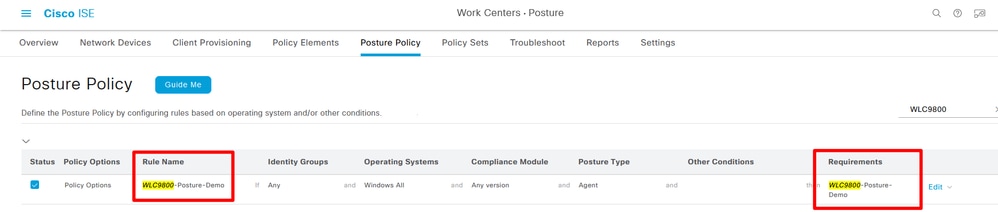

Stap 11. Maak een posteriebeleid aan. Navigeren naar werkcentra> Houding> Nieuwe policy invoegen:

Posturebeleid maken

Posturebeleid maken

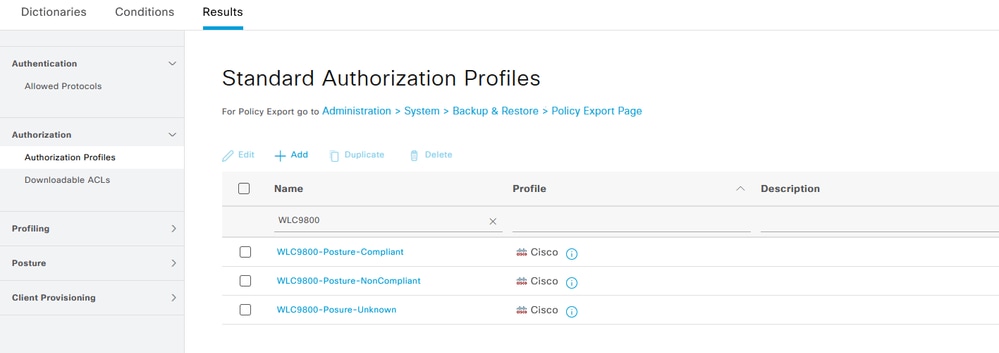

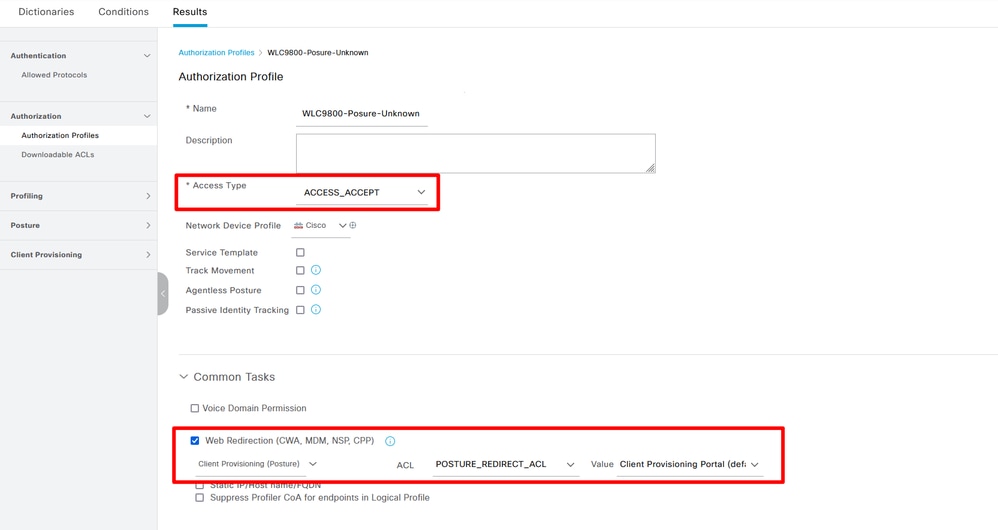

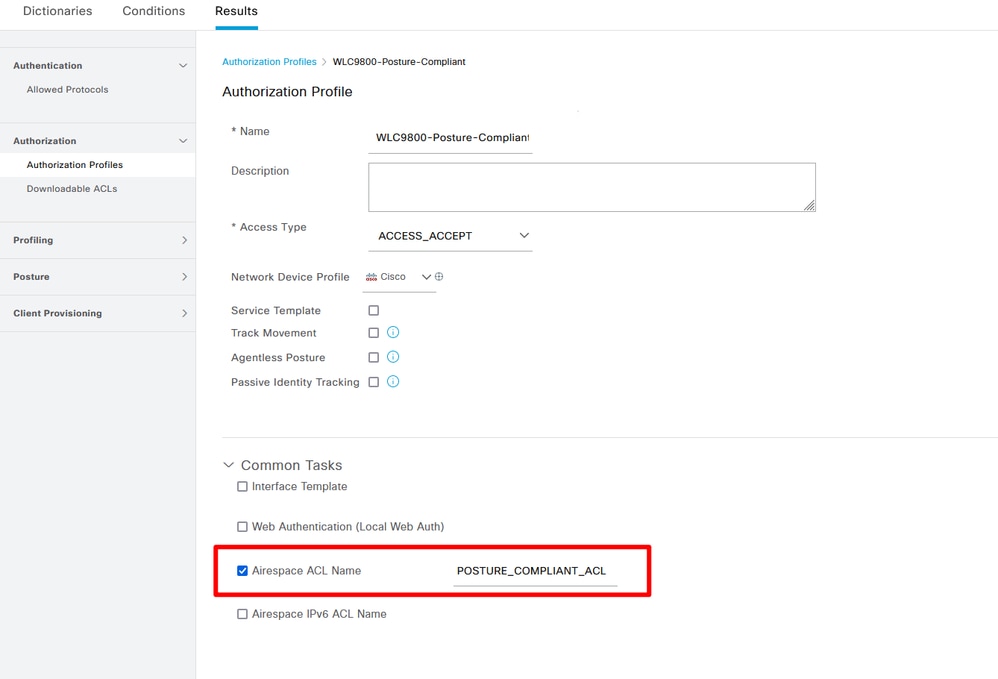

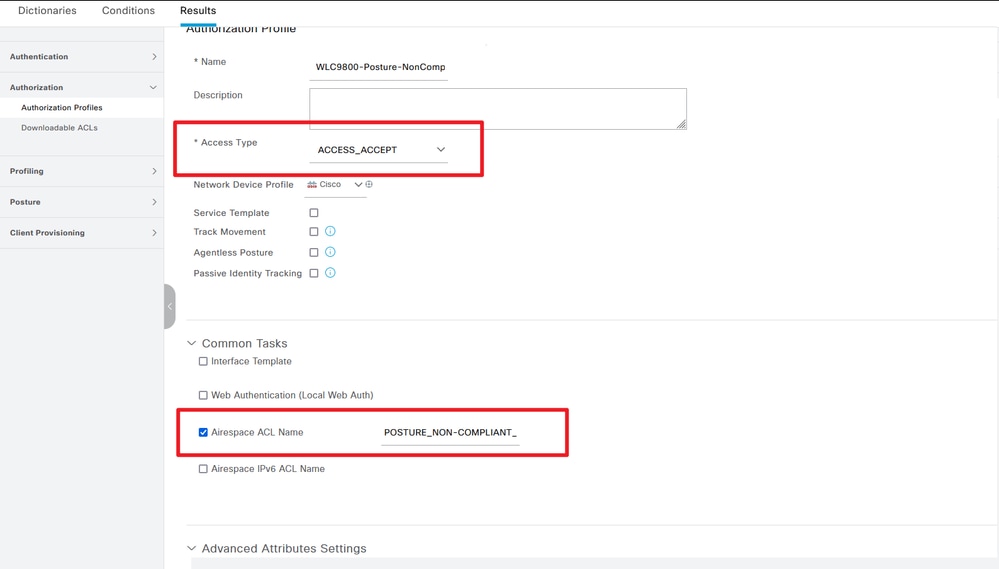

Stap 12. Maak drie autorisatieprofielen: Posterstatus is onbekend; de status van de houding niet-conform is; Posterstatus is conform. Navigeer naar Beleid> Beleidselementen> Resultaten> Verificatie> Vergunningsprofielen> Toevoegen:

Autorisatieprofielen maken 10

Autorisatieprofielen maken 10

Autorisatieprofielen maken 02

Autorisatieprofielen maken 02 Autorisatieprofielen maken 30

Autorisatieprofielen maken 30

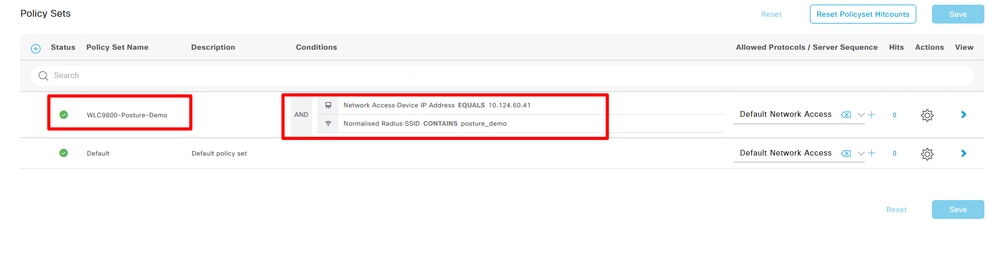

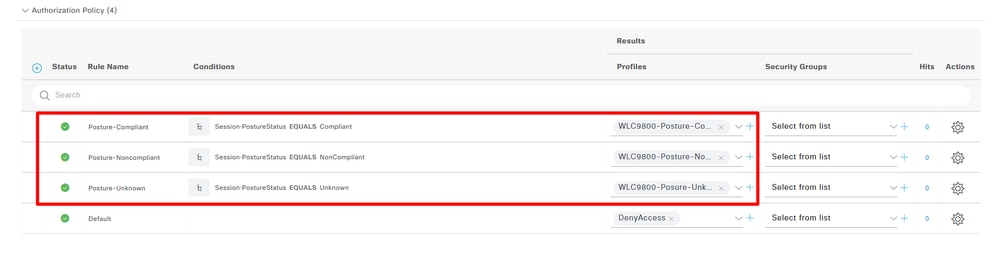

Stap 13. Maak beleidssets aan. Navigeren naar beleid> Beleid

Beleidssets maken

Beleidssets maken

Sets> Pictogram toevoegen:

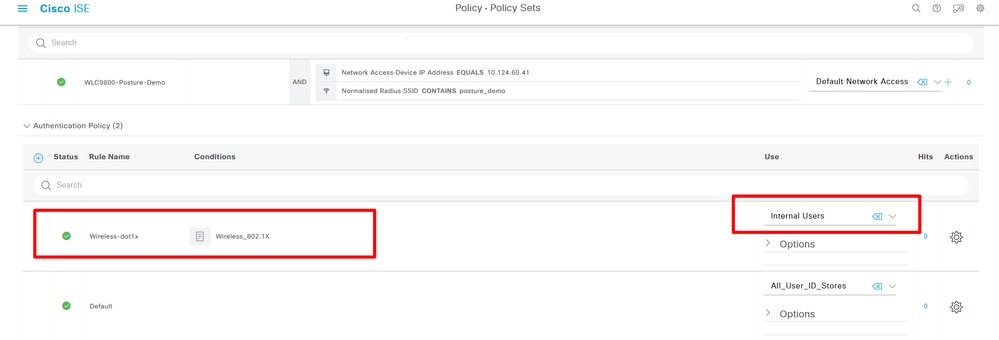

Stap 14. Verificatiebeleid maken Navigeer naar beleid> Beleidssets> Uitvouwen "WLC9800-Posture-Demo"> Verificatiebeleid> Toevoegen:

Verificatiebeleid maken

Verificatiebeleid maken

Stap 15. Autorisatiebeleid maken Navigeren naar beleid> Beleidssets> Uitvouwen "WLC9800-Posture-Demo"> Autorisatiebeleid> Toevoegen:

Autorisatiebeleid maken

Autorisatiebeleid maken

Voorbeelden

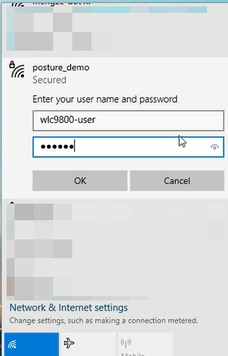

1. Verbonden test SSID posture_demo met juiste 802.1X referenties.

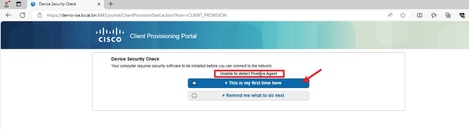

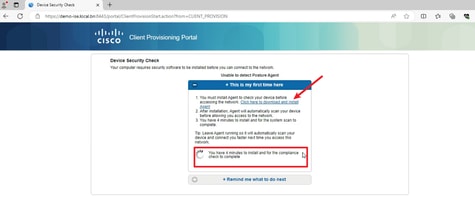

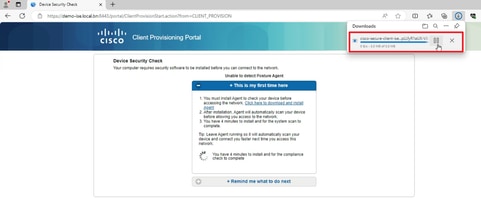

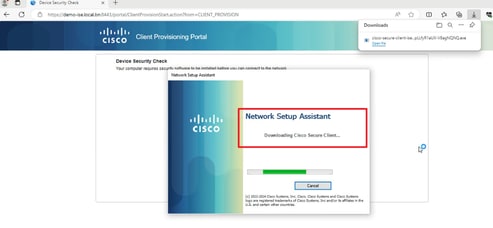

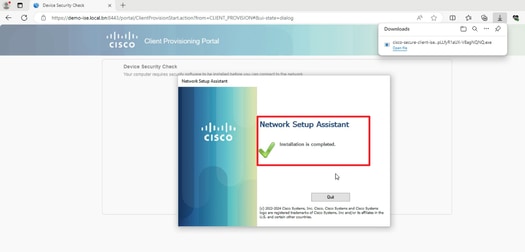

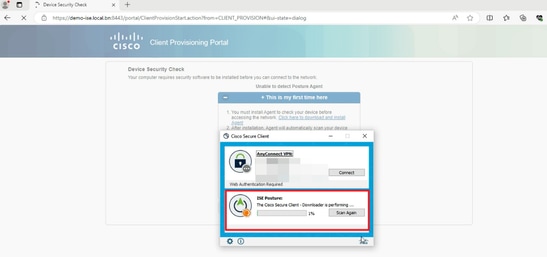

2. De browser verschijnt de URL van de Client Provisioning Portal, klik op Start om Posture Agent te detecteren. Wacht op het resultaat van de Posture Agent detecteren, 10 seconden aftellen.

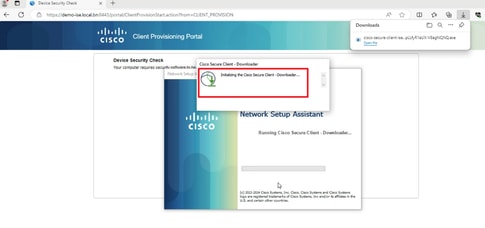

3. Als de PC geen versie van Posture Agent heeft geïnstalleerd, kunt u zien resultaat "Kan Posture Agent niet detecteren", Klik op Dit is mijn eerste keer hier. En u moet Agent downloaden en installeren.

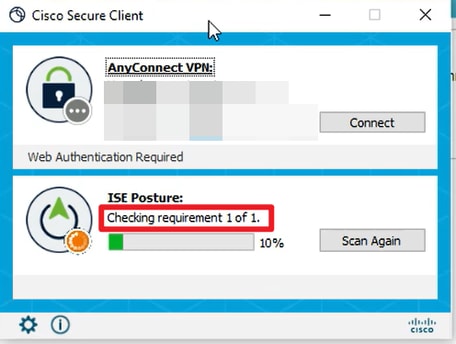

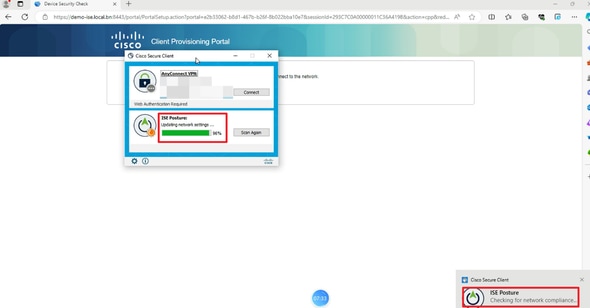

4. Posture Agent draait en krijgt de postuur eisen van ISE.

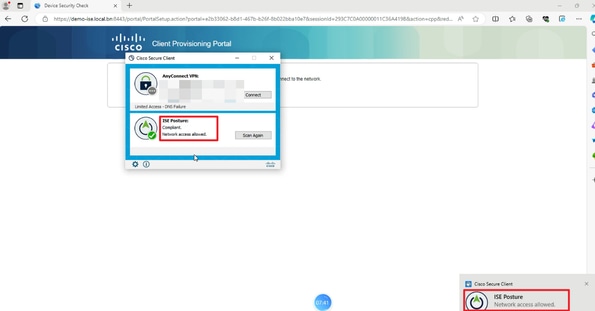

5. Wanneer het controleresultaat voldoet aan het Posture-vereiste, stuurt de pc een Posture Compliant-rapport naar ISE. ISE activeert CoA omdat de Posterstatus voor dit eindpunt is gewijzigd.

Verifiëren

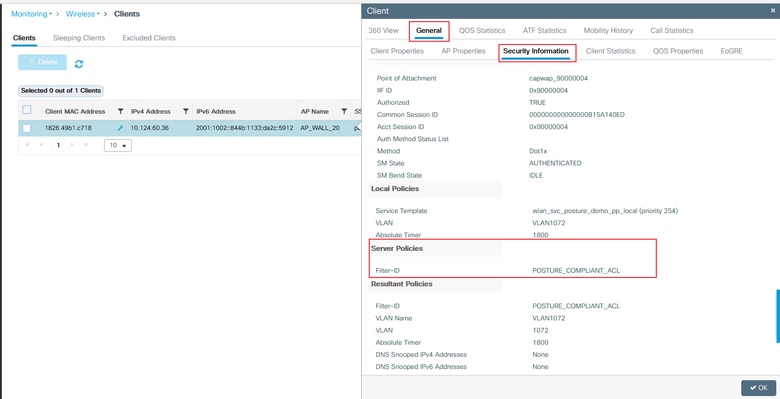

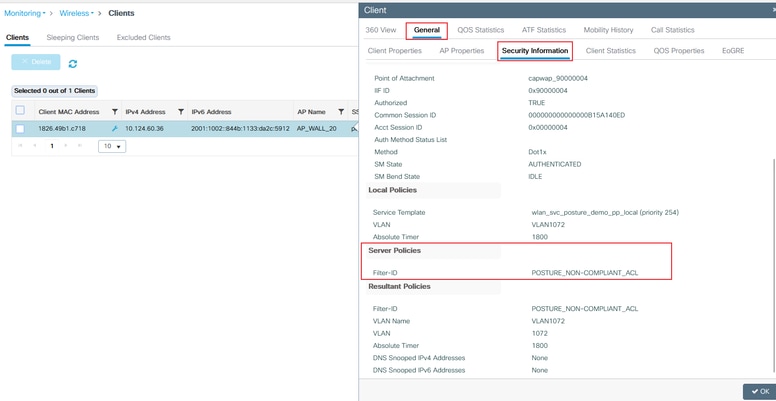

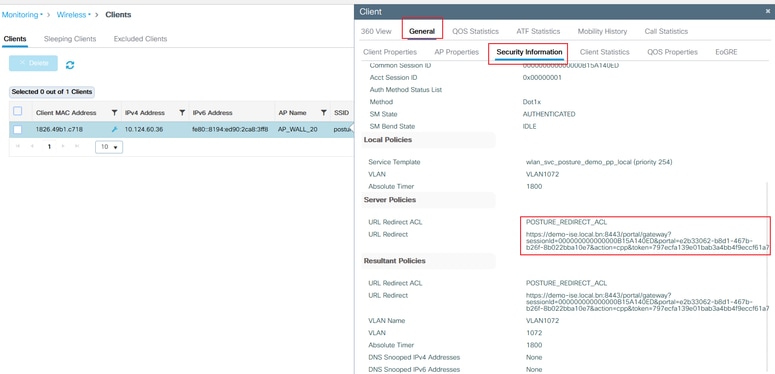

Op C9800 GUI, controleer dat de client juiste ACL krijgt op basis van postuur van klacht/niet-klacht.

Conform:

Niet-conform:

Op ISE, controleer eenvoudig de Radius live logs om te bevestigen of het juiste beleid is afgestemd.

Problemen oplossen

Checklist

- Zorg ervoor dat de client verbinding maakt en een geldig IP-adres krijgt.

- Zorg ervoor dat de WLC de juiste URL en ACL van ISE krijgt. U kunt dit controleren via GUI:

- Als de omleiding niet automatisch is, open een browser en probeer een willekeurig IP-adres. Bijvoorbeeld, 10.0.0.1. Als de omleiding werkt, is het mogelijk dat u een DNS resolutieprobleem hebt. Controleer dat u een geldige DNS-server via DHCP hebt en dat het hostnamen kan oplossen.

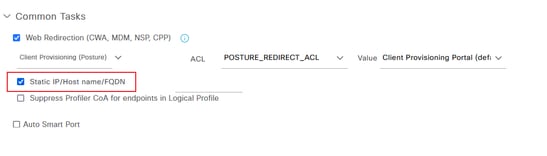

- Als de browser is omgeleid naar de ISE portal URL maar de pagina niet kan worden geladen, controleer of de ISE domeinnaam niet is toegevoegd aan de DNS server, vandaar dat de client de portal URL niet kan oplossen. Om dit probleem snel op te lossen, controleert u de statische IP/hostnaam/FQDN onder het autorisatieprofiel om het IP-adres in een doorverwijzing naar URL op te geven. Dit kan echter een veiligheidsprobleem zijn, omdat het het IP-adres van de ISE aan het licht brengt.

Debugs verzamelen

Referenties

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

14-Mar-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Siming ShaoTechnisch adviseur-engineer

- Bloom WangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback