Configuratievoorbeeld van Catalyst Express versie 500 Series switches

Inhoud

Inleiding

In dit document wordt de procedure voor het configureren van Cisco Catalyst Express 500 Series switches beschreven voor smartPORT-rollen, VLAN’s, EtherChannels en Switch Port Analyzer (SPAN), en voor InterVLAN-routing met de Cisco Catalyst Express 500 Series switch.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

EtherChannel

-

InterVLAN-routing

-

OVERSPANNING

Configureer de Cisco Catalyst 5000 Series switch met initiële netwerkinstellingen zoals vermeld in de sectie Initial Switch Configuration van dit document.

U kunt het gegevensblad voor Cisco Catalyst 5000 Series switches zien voor meer informatie over de verschillende modellen en de ondersteunde functies in Cisco Catalyst Express 500 Series Switches .

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Catalyst Express 500G-12TC waarop Cisco IOS®-softwarerelease 12.2(25)FY wordt uitgevoerd

-

Cisco 2800 router die IEEE 802.1Q Trunk-insluiting ondersteunt.

-

Cisco Catalyst 3750 switches die 802.1Q Trunk-insluiting ondersteunen.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Configuratie eerste Switch

Voltooi deze stappen om de eerste configuratie van de switch uit te voeren. Raadpleeg de Getting Started Guide voor de Catalyst Express 500 Switches voor meer informatie over de configuratieprocedure.

-

Zorg ervoor dat er niets met de switch is verbonden.

-

Schakel de switch in.

-

Wacht op de LED VAN DE INSTALLATIE om groen te knipperen.

-

Klik op Instellen. Een switch poort LED begint te knipperen groen.

-

Wanneer een switch poort LED groen knippert, sluit u uw PC aan op die poort.

De LAN adapter van deze PC moet worden geconfigureerd om het IP-adres via DHCP te verkrijgen. De LED's op de PC en de switchport knipperen groen terwijl de switch de aansluiting configureert (dit duurt ongeveer een minuut).

-

Open een webbrowser. Voltooi deze stappen als de browser de GUI niet automatisch omhoog trekt:

-

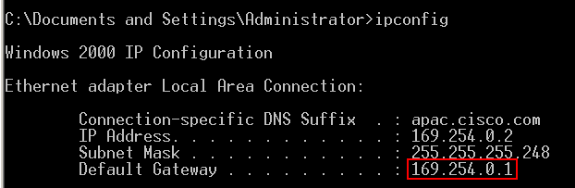

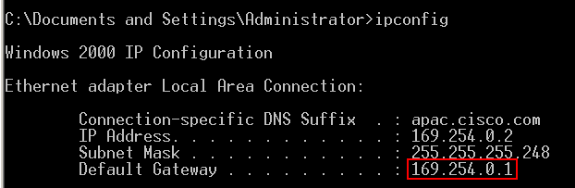

Geef het bevel ipconfig uit om de dynamische adrestoewijzing te bekijken.

De switch configureert zijn beheeradres als de standaardgateway voor de LAN-adapterkaart van de pc.

Opmerking: voor releases van Cisco IOS-softwarereleases FY is het IP-adres voor beheer 10.0.0.1. Voor releases van Cisco IOS-softwarereleases, is het IP-adres 169.254.0.1.

-

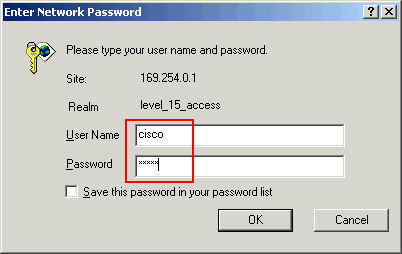

Ga van de browser naar het genoemde IP-adres. Bijvoorbeeld http://169.254.0.1.

-

-

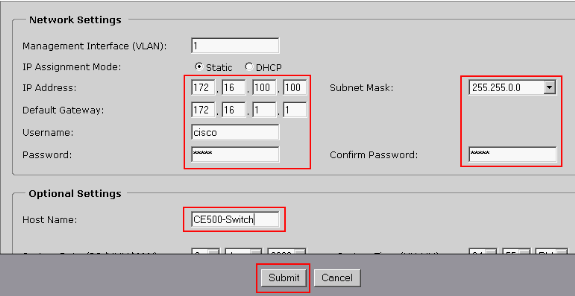

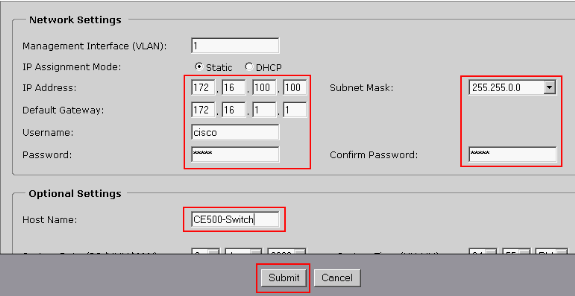

Voer de netwerkinstellingen en optionele instellingen in (indien nodig). Klik op Indienen om de wijzigingen op te slaan en de basisconfiguratie te voltooien.

-

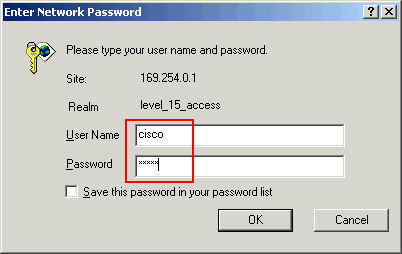

Voer de ingestelde gebruikersnaam en het wachtwoord in om door te gaan met het configureren van de switch.

-

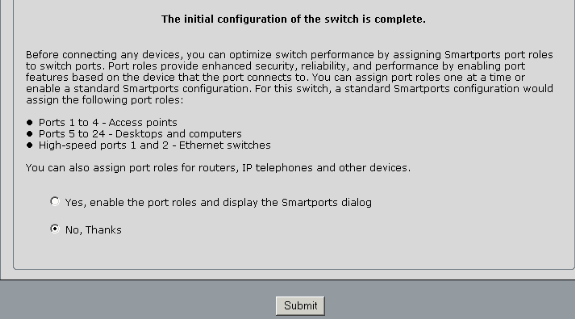

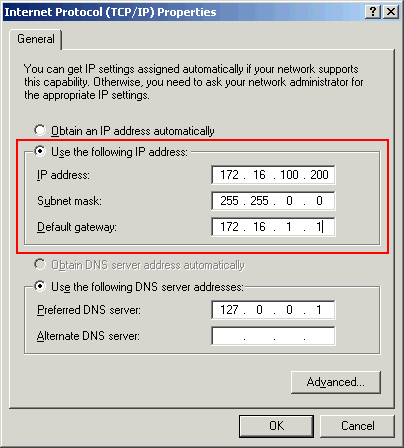

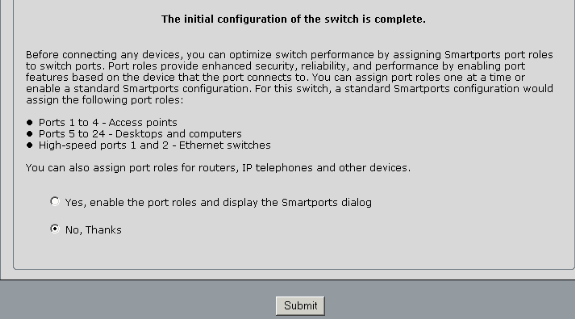

Voor het dialoogvenster Smartports:

-

Klik op Ja en verstuur om de vooraf gedefinieerde poortrollen te aanvaarden. Het venster Smartports verschijnt. Hier kunt u de vooraf gedefinieerde rollen wijzigen of nieuwe poortrollen toepassen.

-

Klik op Nee en verstuur om de Smartports-rollen zelf toe te passen.

-

-

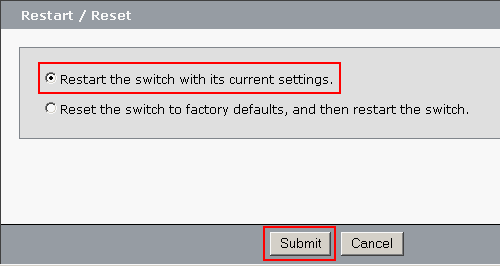

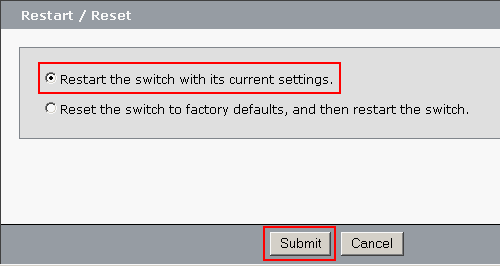

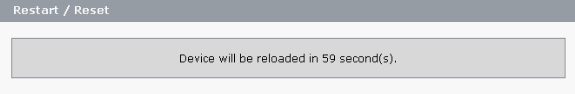

Start de switch opnieuw zonder de stroom uit te schakelen.

De switch wordt binnen 60 seconden automatisch opnieuw geladen. Een teller toont de tijd die voor het herladen blijft.

-

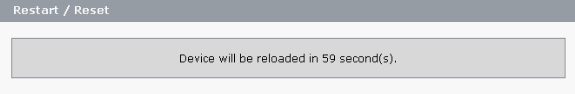

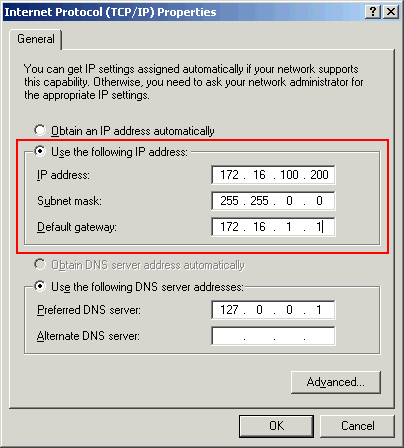

Sluit de webbrowser en configureer de LAN-adapter opnieuw met een IP-adres in hetzelfde subnetnummer van het nieuwe beheeradres van de switch.

-

Wanneer de switch verschijnt, opent u een webbrowser en gaat u naar http://<CE500_Management_IP_Address> . Bijvoorbeeld http://172.16.100.100.

Opmerking: als de eerste configuratie is voltooid, kan de switch worden beheerd via elke switchpoort die is geconfigureerd voor hetzelfde VLAN als dat van het IP-adres voor beheer.

Smartports

Smartport-rollen

Smartports zijn vooraf ingestelde switch-poorten die vooraf ingestelde Cisco aanbevolen netwerkverbeteringen, Quality of Service (QoS) en beveiliging bieden. Catalyst Express 500 Series switches hebben een aantal Smartport rollen. Elke poortrol is slechts een configuratiesjabloon. Met deze sjablonen kunnen gebruikers op consistente en betrouwbare wijze essentiële security, beschikbare en QoS functies configureren met minimale inspanning en expertise. Smartport rollen vereenvoudigen de configuratie van kritieke functies.

De poortrollen zijn gebaseerd op het type apparatuur dat moet worden aangesloten op de switch-poorten. De rol van de desktoppoort is bijvoorbeeld specifiek bedoeld voor de switch-poorten die zijn aangesloten op desktop- of laptop-pc’s.

| Smartport rol | Beschrijving |

|---|---|

| Desktop | Pas deze rol toe op poorten die zijn aangesloten op desktopapparaten, zoals desktop PC's, werkstations, notebook PC's en andere op clients gebaseerde hosts.

|

| Switch | Pas deze rol toe op poorten die verbonden zijn met andere switches.

|

| Router | Pas deze rol toe op poorten die zijn verbonden met WAN-apparaten die verbinding maken met internet, zoals routers en Layer 3-switches met routing-servicemogelijkheden, firewalls en VPN-concentrators.

|

| IP-telefoon+desktop | Pas deze rol op poorten toe die zijn verbonden met IP-telefoons. Een Desktopapparaat, zoals een PC, kan aan de IP telefoon worden aangesloten. Zowel de IP-telefoon als de aangesloten pc hebben toegang tot het netwerk en het internet via de switch-poort. Deze rol geeft prioriteit aan spraakverkeer via dataverkeer om een duidelijke spraakontvangst op de IP-telefoons te waarborgen.

|

| Access point | Pas deze rol toe op switch-poorten die verbinding maken met non-Power over Ethernet (PoE) en PoE-enabled wireless access points (AP’s). Op het toegangspunt zijn mobiele apparaten aangesloten, zoals draadloze notebooks.

Opmerking: de functionaliteit van Cisco Wireless Bridges is meer vergelijkbaar met die van een switch. Daarom raadt Cisco Switch smartport aan voor Wireless Bridges. |

| Server | Pas deze rol toe op poorten die zijn verbonden met servers die netwerkservices leveren, zoals Exchange-servers, samenwerkende servers, terminalservers, bestandsservers, Dynamic Host Configuration Protocol (DHCP)-servers, IP Private Branch Exchange (PBX)-servers, enzovoort. Deze rol is voor Gigabit- of niet-Gigabit-poorten, gebaseerd op het servertype dat moet worden aangesloten.

|

| Printer | Deze rol kan worden toegepast op printerpoorten die worden aangesloten op een switch, zoals een netwerkprinter of een externe afdrukserver. Deze rol voorkomt dat printerverkeer spraak- en kritisch gegevensverkeer beïnvloedt.

|

| gast | Pas deze rol toe op poorten die zijn verbonden met desktopapparaten en op toegangspunten die gasten draadloze toegang bieden.

|

| Other (Overig) | Pas deze rol toe op switch poorten als u geen speciale rol op de poort wilt toewijzen. Deze rol kan worden gebruikt op verbindingen met gast- of bezoekersapparaten, printers, desktops, servers en IP-telefoons. Het maakt flexibele connectiviteit van niet-gespecificeerde apparaten mogelijk.

|

| diagnostisch | Klanten kunnen diagnostische apparaten aansluiten om verkeer op andere switches te bewaken (kan alleen worden geconfigureerd met Cisco Network Assistant). |

Smartport-rollen toepassen op poorten

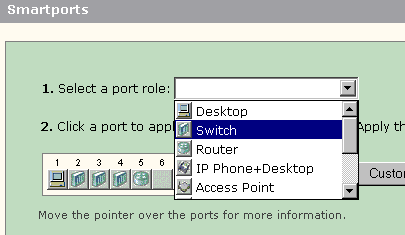

Gebruik het venster Smartports om poortrollen toe te passen op de switch poorten. Selecteer Configureren > Smartports in het menu van de apparaatbeheerder om dit venster weer te geven. U kunt ook op Smartports klikken via de gereedschapsbalk van de apparaatbeheerder.

via de gereedschapsbalk van de apparaatbeheerder.

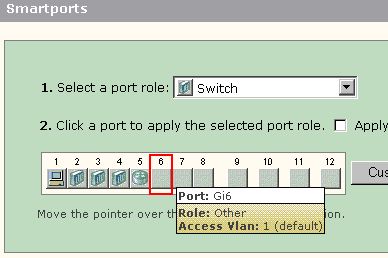

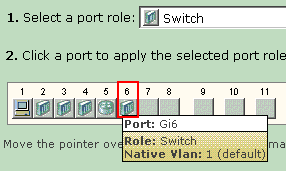

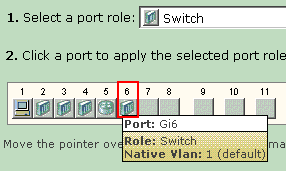

Vanuit het Smartports-venster kunt u zien welke Smartports-rol op elke poort wordt toegepast. Verplaats de muisaanwijzer over een poort om het poortnummer, de Smartports-rol en VLAN-id (VLAN-lidmaatschap) weer te geven.

Alvorens u Smartports gebruikt, beslis welke switch poort u van plan bent te verbinden met welk apparaat type. U kunt een Smartports-rol toepassen op een specifieke poort of op alle poorten op de switch.

Beperkingen

-

We raden u aan om specifieke poortinstellingen niet te wijzigen nadat u een Smartports-rol op een poort hebt ingeschakeld. Elke poortinstelling kan de effectiviteit van de Smartports-rol wijzigen.

-

Pas de desktoprol niet toe op poorten die zijn verbonden met switches, routers of AP’s.

-

De Smartport rol Switch schakelt automatisch 802.1Q trunking op de poort in. Als een externe switch 802.1Q-trunking niet ondersteunt of als de trunking handmatig is uitgeschakeld, gaat de overspanningsboomstatus van de poortadapter op de externe switch naar blokkering vanwege typestoornissen. Als de externe switch de root-brug is, gaat de switch poort niet naar de blokkeringsmodus. In dit geval is de status van de havenstam aan beide uiteinden van de switches ingeschakeld, maar er is geen communicatie tussen de switches via deze switches. Er worden geen diagnostische berichten weergegeven op het Catalyst Express 500-apparaat.

Uitvoer vanaf Remote Switch

%SPANTREE-7-RECV_1Q_NON_TRUNK: Received 802.1Q BPDU on non trunk GigabitEthernet2/0/1 VLAN2. %SPANTREE-7-BLOCK_PORT_TYPE: Blocking GigabitEthernet2/0/1 on VLAN0002. Inconsistent port type. %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan2, changed state to down Switch2#show spanning-tree vlan 2 VLAN0002 Spanning tree enabled protocol ieee Root ID Priority 32770 Address 0012.01c7.7c80 This bridge is the root Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Bridge ID Priority 32770 (priority 32768 sys-id-ext 2) Address 0012.01c7.7c80 Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Aging Time 300 Interface Role Sts Cost Prio.Nbr Type ---------------- ---- --- --------- -------- -------------------------------- Gi2/0/1 Desg BKN*4 128.53 P2p *TYPE_Inc -

De Smartport rol router maakt automatisch 802.1Q trunking op de poort mogelijk. Switch Als de hoofdinterface van de afstandsrouter wordt gebruikt, zorg er dan voor dat de routerinterface deel uitmaakt van het native VLAN van de routerpoort. De routerinterface kan subinterfaces hebben om routing tussen VLAN’s te bieden voor Cisco Catalyst Express 5000 switch. Zie InterVLAN-routing configureren met een sectie van Cisco Router van dit document voor configuratiegegevens.

-

U moet een extra VLAN met de naam Cisco-Voice (hoofdlettergevoelig) hebben om de rol IP Phone+Desktop SmartPort op de poorten toe te passen.

-

U moet een extra VLAN met de naam Cisco-Guest (hoofdlettergevoelig) hebben om de rol Guest Smartport op de poorten toe te passen.

-

Pas de Andere rol niet toe op de poorten die zijn aangesloten op een snuffel- of inbraakdetectiesysteem.

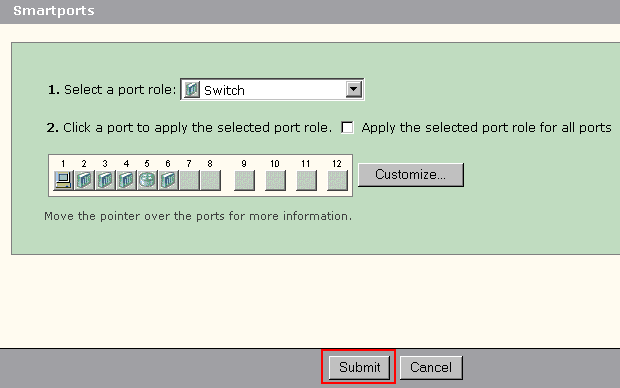

Een Smartports-rol op één poort toepassen

Voltooi deze stappen om een Smartports rol op een specifieke haven toe te passen:

-

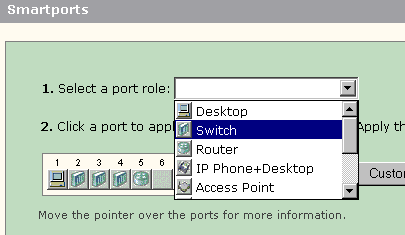

Kies een Smartports-rol uit de lijst Selecteer een poortrol.

-

Klik op de poort. Het pictogram voor de geselecteerde Smartports rol verschijnt op de poort.

-

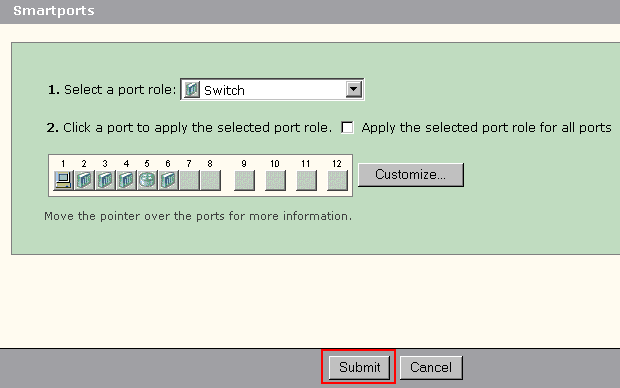

Klik op Verzenden om uw wijzigingen op te slaan.

Voltooi deze stappen om de Smartports rol te verwijderen die op een haven wordt toegepast:

-

Kies Overige in de lijst Een poortrol selecteren.

-

Klik op de poort. Het andere pictogram verschijnt op de poort.

-

Klik op Verzenden om uw wijzigingen op te slaan.

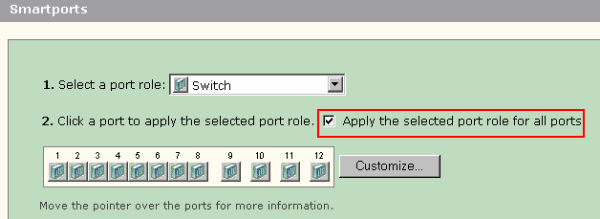

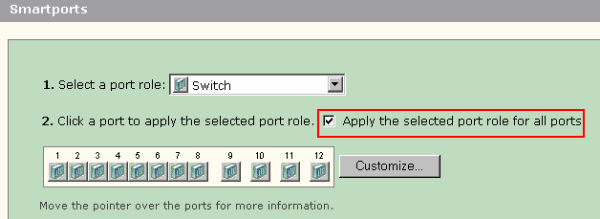

Een Smartports-rol op alle poorten toepassen

Voltooi deze stappen om de geselecteerde Smartports rol op alle havens toe te passen:

-

Kies een Smartports-rol uit de lijst Selecteer een poortrol.

-

Controleer De geselecteerde poortrol op alle poorten toepassen. Het pictogram voor de geselecteerde Smartports rol verschijnt op de poorten.

-

Voltooi deze stappen voor een poort(en) die niet mogen worden toegepast met de geselecteerde poortrol:

-

Kies een andere Smartports-rol uit de lijst Selecteer een poortrol.

-

Klik op de poort. Het pictogram voor de geselecteerde Smartports rol verschijnt op de poort.

-

-

Klik op Verzenden om uw wijzigingen op te slaan.

Voltooi deze stappen om de Smartports rol te verwijderen die op alle havens wordt toegepast:

-

Kies Overige in de lijst Een poortrol selecteren.

-

Controleer De geselecteerde poortrol voor alle poorten toepassen. Het andere pictogram verschijnt op de poorten.

-

Klik op Verzenden om uw wijzigingen op te slaan.

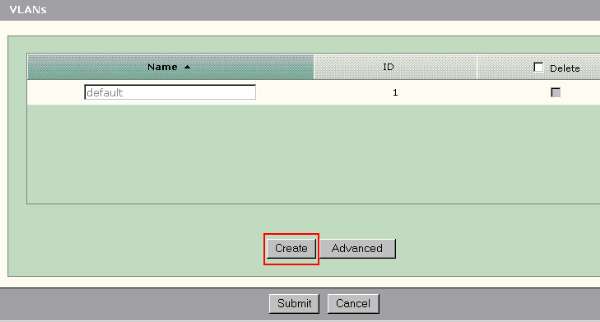

VLAN’s maken/verwijderen

VLAN-typen

De switch wordt geleverd met een standaard VLAN waarvan alle switch poorten in eerste instantie deel uitmaken. De switch ondersteunt maximaal 32 VLAN’s, inclusief het standaard VLAN. Gebruik van alleen het standaard VLAN kan voldoende zijn op basis van de grootte en vereisten van uw netwerk. We raden u aan eerst uw VLAN-behoeften te bepalen voordat u VLAN’s maakt.

Opmerking: Cisco Catalyst 5000 Series switches werken in VTP Transparent-modus. De aanmaak, wijziging of verwijdering van VLAN op deze switch heeft geen invloed op de andere switches in het domein.

Dit is afhankelijk van het type apparaat dat is aangesloten op de switch:

-

Een switch poort die is toegepast met een van deze poortrollen kan alleen toebehoren aan een toegang VLAN:

-

Desktop

-

IP-telefoon+desktop

-

Printer

-

Server

-

gast

-

Other (Overig)

De toegang VLAN biedt het aangesloten apparaat de specifieke toegang die voor dat VLAN is ontworpen.

-

-

Een switch-poort die wordt toegepast met een van deze poortrollen kan verkeer verzenden en ontvangen voor alle VLAN’s die op de switch zijn geconfigureerd, waarvan er een kan worden geïdentificeerd als native VLAN:

-

Switch

-

Router

-

Access point

Op deze poort wordt elk verkeer dat wordt ontvangen of verzonden zonder dat het expliciet geïdentificeerde VLAN behoort tot het native VLAN. Zowel de switch als de aangesloten apparaatpoort moet in hetzelfde native VLAN zijn.

-

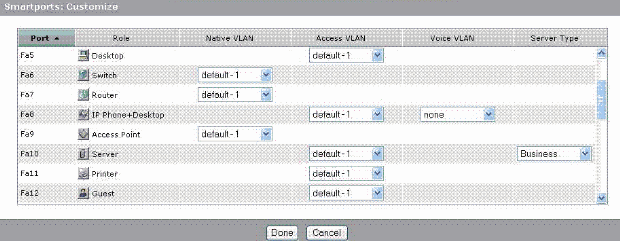

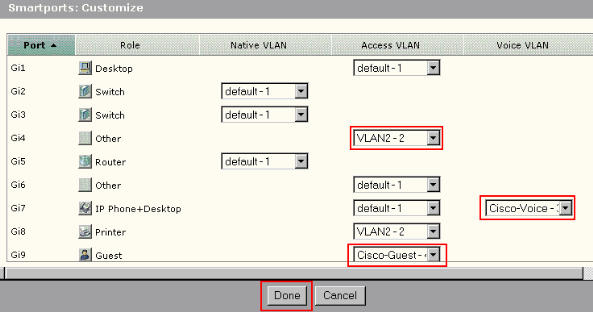

Opmerking: Selecteer Configureren > Smartports > Aanpassen op Apparaatbeheer om de poortrollen en bijbehorende VLAN’s te zien.

Als uw netwerk vereist dat u een van beide of zowel spraak- als gastenverkeer scheidt, moet u extra VLAN’s maken. Als u extra VLAN’s maakt op de switch waar u IP Phone+Desktop en Voice Smartports hebt, moet u ook deze VLAN’s maken:

-

Cisco-Guest—Het VLAN waaraan alle poorten moeten worden toegewezen die worden toegepast met de poortrol van het gastland. Dit VLAN zorgt ervoor dat al het gast- en bezoekersverkeer is gescheiden van de rest van uw netwerkverkeer en -bronnen. Poorten met Guest Smartport rollen moeten worden toegewezen aan dit VLAN.

-

Cisco 8-Voice—Het VLAN waaraan alle poorten die met de IP Phone+Desktop poortrol worden toegepast, moeten worden toegewezen. Dit VLAN zorgt ervoor dat al stemverkeer betere QoS heeft en niet met gegevensverkeer wordt gemengd. De spraak VLAN van poorten met IP Phone+Desktop Smartport rollen moeten aan dit VLAN worden toegewezen.

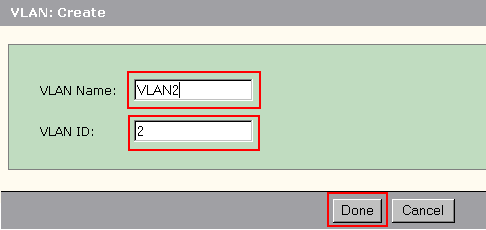

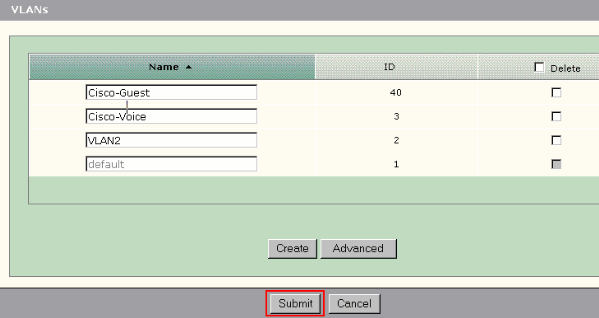

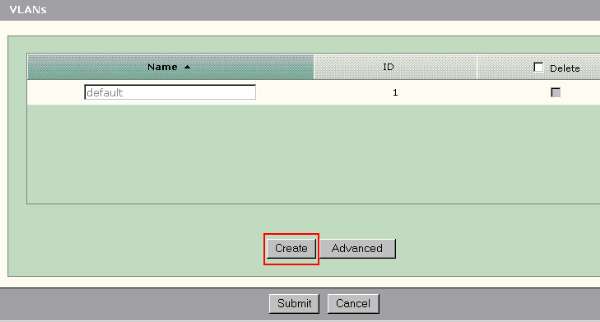

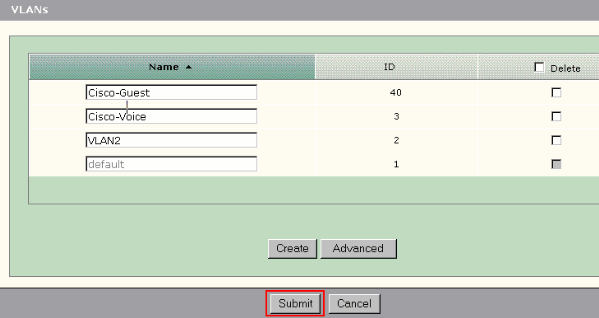

Gebruik het venster VLAN’s om VLAN’s te maken en te verwijderen. Selecteer Configureren > VLAN’s in het menu Apparaatbeheer om dit venster weer te geven.

-

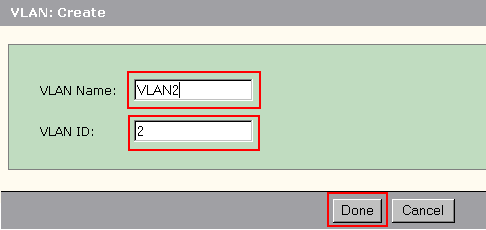

Klik op Maken in het venster VLAN’s.

-

Voer de naam en de id voor het VLAN in.

-

Klik op Gereed.

-

Herhaal stap 1 tot en met 3 tot u de benodigde VLAN’s maakt.

-

Klik op Indienen om de wijzigingen op te slaan.

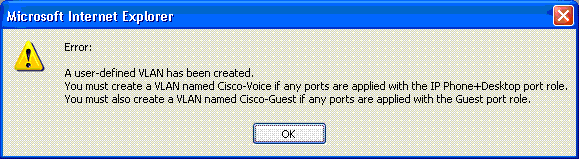

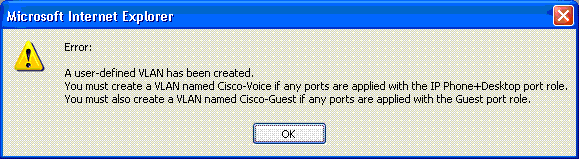

Opmerking: als u poorten met de rol IP Phone+Desktop hebt, moet u Cisco-Voice VLAN maken. Als u poorten met de poortrol Gast hebt, moet u het Cisco-Guest VLAN maken. Als u VLAN’s maakt zonder Cisco-Voice en Cisco-Guest VLAN’s en u op Indienen klikt, wordt deze foutmelding weergegeven.

Voltooi deze stappen om een VLAN te maken:

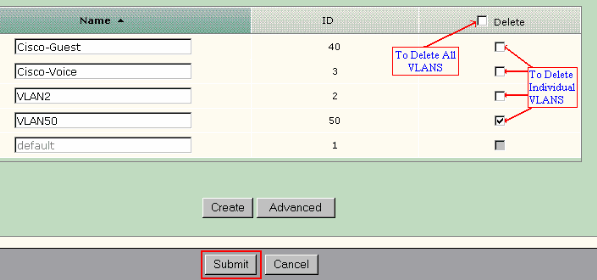

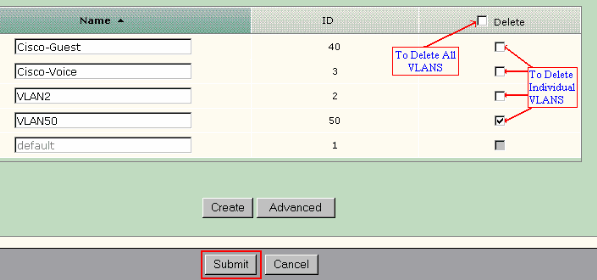

Voltooi de volgende stappen om VLAN(s) te verwijderen:

-

Controleer het aankruisvakje boven in de kolom Verwijderen om alle VLAN’s te selecteren of controleer het aankruisvakje voor een of meer specifieke VLAN’s.

-

Klik op Verzenden om uw wijzigingen op te slaan. Klik op OK in het pop-upvenster voor de bevestiging van VLAN verwijderen.

VLAN-lidmaatschap wijzigen

Het specifieke VLAN-lidmaatschap kan worden gewijzigd voor het poortgedeelte van deze Smartport-rollen:

-

Native VLAN-Switch, router en access point

-

Toegang tot VLAN—Desktop, IP-telefoon+desktop, server, printer, gast en andere services

Opmerking: Toegang tot VLAN voor de gastrol moet worden verleend via Cisco-Guest VLAN.

-

Spraak VLAN—IP-telefoon+desktop. Voice VLAN moet alleen het Cisco-Voice VLAN zijn.

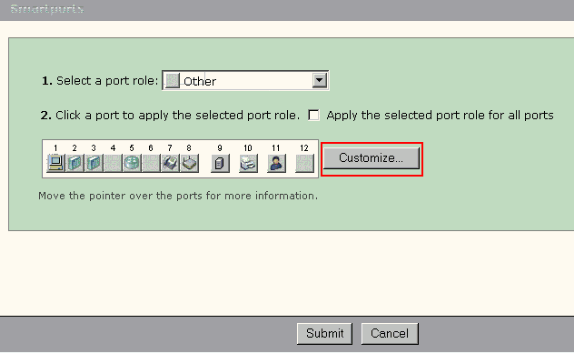

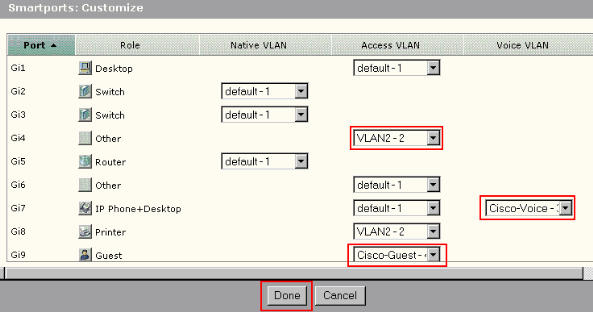

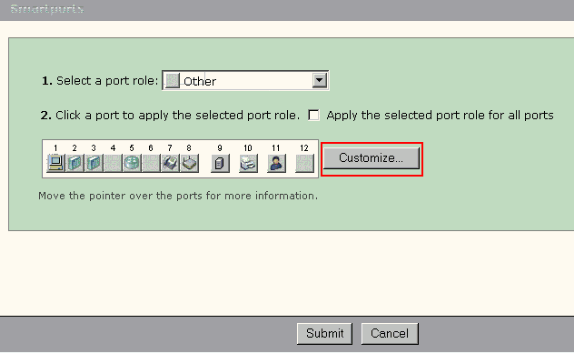

Gebruik het venster Smartports customize om poorten aan VLAN’s toe te wijzen. Selecteer Configureren > Smartports in het menu Apparaatbeheer om dit venster weer te geven.

-

Klik op Aanpassen in het venster Smartports.

-

Kies de juiste VLAN('s) voor elke poort.

-

Klik op Gereed.

-

Klik op Verzenden om uw wijzigingen op te slaan.

EtherChannel configureren

Een EtherChannel is een groep van twee of meer Fast Ethernet- of Gigabit Ethernet-switch-poorten gebundeld in één logische link die een hogere bandbreedtekoppeling tussen twee switches maakt. De switch ondersteunt maximaal zes EtherChannel.

Alle poorten in een EtherChannel moeten dezelfde kenmerken hebben:

-

Alle poorten zijn 10/100 poorten of alle 10/100/1000 poorten. U kunt geen combinatie van 10/100- en 10/100/1000-poorten in een EtherChannel groeperen.

-

Alle poorten hebben dezelfde instellingen voor snelheid en duplexmodus.

-

Alle poorten worden toegepast met de poortrol van Smartports Switch en behoren tot hetzelfde VLAN.

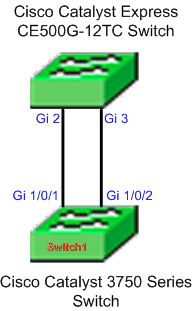

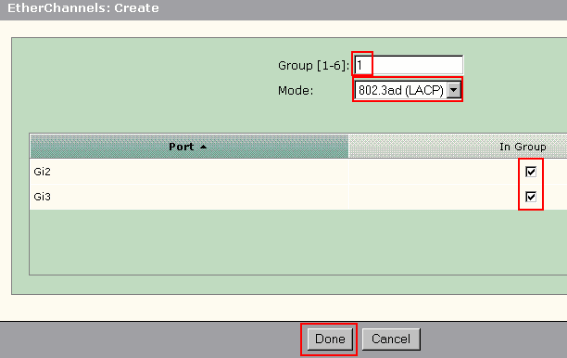

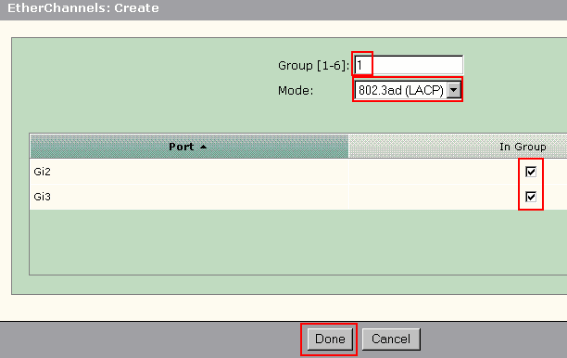

Voltooi deze stappen om EtherChannel tussen een Cisco Catalyst Express 500 en een andere switch te maken:

-

Selecteer in Apparaatbeheer van de Cisco Catalyst Express 5000 switch de optie Configureren > EtherChannel om het venster EtherChannel weer te geven.

-

Klik op Aanmaken.

-

Voer de kanaalgroep-ID in.

-

Kies het Kanaalprotocol (modus) voor de lijst Modus.

Opmerking: de Catalyst Express 5000 switch ondersteunt twee modi, LACP en Static. Configureer de switch op afstand in overeenstemming met de gekozen modus.

-

Klik op de selectievakjes tegen de poorten die deel zouden moeten uitmaken van het kanaal.

-

Klik op Gereed en klik op Indienen om de wijzigingen op te slaan.

-

Switch Als u LACP-protocol hebt gekozen om te onderhandelen over het kanaal, stel dan de afstandsbediening in zoals deze uitvoer laat zien:

Switch1(config)#interface gi1/0/1 Switch1(config-if)#channel-group 1 mode active Switch1(config-if)#interface gi1/0/2 Switch1(config-if)#channel-group 1 mode activeAls u ervoor kiest om het kanaal statisch te configureren, configureert u de externe switch zoals deze uitvoer laat zien:

Switch1(config)#interface gi1/0/1 Switch1(config-if)#channel-group 1 mode on Switch1(config-if)#interface gi1/0/2 Switch1(config-if)#channel-group 1 mode on

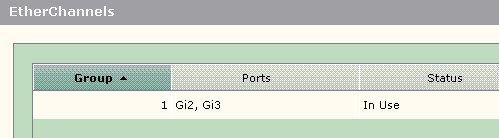

Verifiëren

Open het venster Configure > EtherChannel om de status van de gemaakte EtherChannel te verifiëren. De status moet worden weergegeven als 'In gebruik'. Anders kunt u diagnostiek uitvoeren op de poorten om het probleem te bepalen.

Geef de show etherchannel summiere opdracht in de Cisco 3750 switch uit om de status van de EtherChannel-configuratie te verifiëren. Het veld Protocol in het uitvoervenster geeft LACP weer als dit wordt gebruikt om over het kanaal te onderhandelen, blanco of anderszins.

Switch#show etherchannel summary

Flags: D - down P - in port-channel

I - stand-alone s - suspended

H - Hot-standby (LACP only)

R - Layer3 S - Layer2

U - in use f - failed to allocate aggregator

u - unsuitable for bundling

w - waiting to be aggregated

d - default port

Number of channel-groups in use: 1

Number of aggregators: 1

Group Port-channel Protocol Ports

------+-------------+-----------+---------------------------------------

1 Po1(SU) LACP Gi1/0/1(P) Gi1/0/2(P)

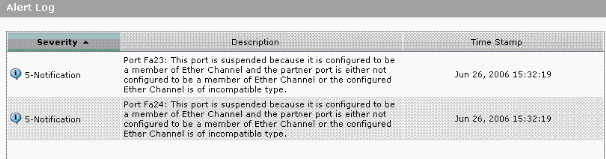

U kunt het Catalyst 500 switch-logbestand ook zien via Monitor > Alert Log in Apparaatbeheer. Dit voorbeeld toont de EtherChannel-foutmelding vanwege de EtherChannel-misconfiguratie op de externe switch.

InterVLAN-routing configureren met een Cisco-router

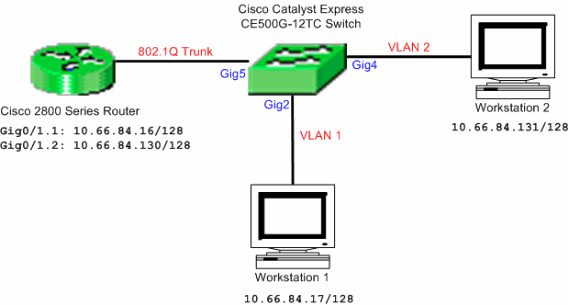

Netwerkdiagram

Opmerking: voor de voorbeeldconfiguratie wordt gebruik gemaakt van de Cisco 2800 Series router. Dit kan worden vervangen door elke Cisco-router die IEEE 802.1Q-trunking ondersteunt.

Voltooi deze stappen om routing tussen VLAN’s te configureren met een Cisco-router:

-

Voltooi de volgende stappen om de Cisco Catalyst Express 5000 switch te configureren:

-

Pas de rol Desktop Smartport toe op poorten Gig2 en Gig4. Zie de sectie Smartport Roles toepassen op poorten van dit document voor de configuratieprocedure.

-

Pas de rol Router Smartport toe op poort Gig5.

-

Pas de juiste VLAN-ID’s op de poorten toe.

-

Wijs VLAN 1 toe als toegang VLAN voor de poort Gig2.

-

Wijs VLAN 2 toe als toegang VLAN voor de poort Gig4.

-

Wijs VLAN 1 toe als het native VLAN voor poort Gig5.

Zie de sectie VLAN-lidmaatschap wijzigen in dit document voor de configuratieprocedure.

-

-

-

Configureer de Cisco 2800 Series router:

Router(config)#interface GigabitEthernet0/1.1 Router(config-subif)#encapsulation dot1Q 1 native Router(config-subif)#ip address 10.66.84.16 255.255.255.128 Router(config-subif)#interface GigabitEthernet0/1.2 Router(config-subif)#encapsulation dot1Q 2 Router(config-subif)#ip address 10.66.84.130 255.255.255.128

Verifiëren

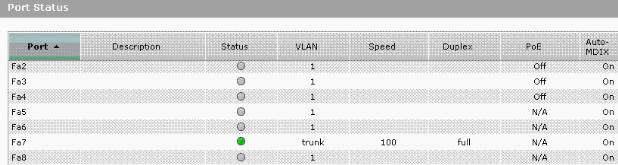

Selecteer Monitor > Port Status in Apparaatbeheer om de status van de switch-poorttrunk op de Catalyst Express 500 switch te zien.

Controleer of de ping van werkstation 1 naar werkstation 2 wordt doorgegeven.

C:\>ping 10.66.84.131

Pinging 10.66.84.131 with 32 bytes of data:

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Reply from 10.66.84.131: bytes=32 time<10ms TTL=128

Ping statistics for 10.66.84.131:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Voer een spoor uit om het pad te verifiëren dat is gebruikt om te communiceren tussen werkstation 1 en werkstation 2.

C:\>tracert 10.66.84.131 Tracing route to 10.66.84.131 over a maximum of 30 hops 1 <10 ms <10 ms <10 ms 10.66.84.16 2 <10 ms <10 ms <10 ms 10.66.84.131 Trace complete.

Switched Port Analyzer (SPAN) configureren

De functie Switched Port Analyzer (SPAN), die soms poortmirroring of poortbewaking wordt genoemd, selecteert netwerkverkeer voor analyse door een netwerkanalyzer. De netwerkanalyzer kan een Cisco SwitchProbe-apparaat of andere Remote Monitoring (RMON)-sonde zijn. De switch ondersteunt alleen de lokale overloop en niet externe overloop.

De bestemmingshaven moet worden geconfigureerd met de rol Diagnostics Smartport. Dit kan alleen worden gedaan met de Cisco Network Assistant-software. Raadpleeg SPAN op Catalyst Express 5000 voor het configureren van de Catalyst Express 500 switch om verkeer te controleren.

Stel de Catalyst Express 5000 Switch opnieuw in op de standaard fabrieksinstellingen

Als u verbinding hebt met Apparaatbeheer van de switch en u de fabrieksinstellingen van de switch wilt herstellen en de huidige Cisco IOS-systeemsoftware wilt behouden, raadpleegt u het gedeelte Switch opnieuw instellen met Apparaatbeheer van het gedeelte Catalyst Express 500 Series Switches terugzetten op standaardfabrieksinstellingen.

Als u geen verbinding hebt met Apparaatbeheer van de switch en u de fabrieksinstelling van de switch wilt herstellen, raadpleegt u het gedeelte Reset the Switch When the Device Manager Is Not Available (Terugzetten van Catalyst Express 500 Series Switches op standaardfabrieksinstellingen).

Raadpleeg het gedeelte Recover the Switch Software in de Gebruikershandleiding voor Catalyst Express 500 Switches - Problemen oplossen voor meer informatie over de herstelprocedure.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

- Getting Started Guide voor Catalyst Express 500 Switches

- Gebruikershandleiding voor Catalyst Express 500 Switches

- Inzicht in EtherChannel-taakverdeling en redundantie op Catalyst-switches

- InterVLAN-routing en ISL/802.1Q-trunking configureren op een Catalyst 2900XL/3500XL/2950 switch met behulp van een externe router

- Productondersteuning voor switches

- Ondersteuning voor LAN-switching technologie

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Jun-2006

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback