Best practices voor Catalyst 4500/4000, 5500/5000 en 6500/6000 Series Switches met CatOS-configuratie en -beheer

Inhoud

Inleiding

Dit document bespreekt de implementatie van Cisco Catalyst 6000 Series switches in uw netwerk, met name de Catalyst 4500/4000, 5500/5000 en 6500/6000 platforms. Configuraties en opdrachten worden besproken in de veronderstelling dat u Catalyst OS (CatOS) General Implementatiesoftware 6.4(3) of hoger gebruikt. Hoewel sommige ontwerpoverwegingen worden voorgesteld, behandelt dit document geen algemeen campusontwerp.

Voorwaarden

Vereisten

Dit document veronderstelt vertrouwdheid met Catalyst 6500 Series opdrachtreferentie, 7.6.

Hoewel in het document wordt verwezen naar openbaar online materiaal voor verdere lezing, zijn dit andere basale en educatieve referenties:

-

Cisco IPS Essentials - Essentiële IOS-functies die elke ISP moet overwegen.

-

Cisco SAFE: Een security blauwdruk voor ondernemingsnetwerken

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

Conventies

Achtergrondinformatie

Deze oplossingen vertegenwoordigen jaren praktijkervaring van Cisco-engineers die met veel van onze grootste klanten en complexe netwerken werken. Daarom benadrukt dit document configuraties in de echte wereld die netwerken succesvol maken. Dit artikel biedt de volgende oplossingen:

-

Oplossingen die statistisch de breedste blootstelling aan het veld en dus het laagste risico hebben.

-

Oplossingen die eenvoudig zijn en enige flexibiliteit inruilen voor deterministische resultaten.

-

Oplossingen die eenvoudig te beheren en geconfigureerd zijn door netwerkoperatieteams.

-

Oplossingen die hoge beschikbaarheid en hoge stabiliteit bevorderen.

Dit document bestaat uit de volgende vier delen:

-

Basis Configuration— functies die door een meerderheid van netwerken worden gebruikt, zoals Spanning Tree Protocol (STP) en trunking.

-

Management Configuration - ontwerpoverwegingen samen met systeem- en gebeurtenisbewaking met Simple Network Management Protocol (SNMP), Remote Monitoring (RMON), Syslog, Cisco Discovery Protocol (CDP) en Network Time Protocol (NTP).

-

Beveiligingsconfiguratie— wachtwoorden, poortbeveiliging, fysieke beveiliging en verificatie met behulp van TACACS+.

-

Configuration Checklist— samenvatting van voorgestelde configuratiesjablonen.

Basisconfiguratie

De eigenschappen die met de meerderheid van Catalyst-netwerken worden geïmplementeerd, worden in deze sectie besproken.

Catalyst Control Plane-protocollen

Deze sectie introduceert de protocollen die tussen switches bij normaal gebruik lopen. Een fundamenteel begrip van deze protocollen is nuttig bij het aanpakken van elke sectie.

Supervisor verkeer

De meeste eigenschappen die in een netwerk van Catalyst worden toegelaten vereisen twee of meer switches om samen te werken, zodat moet er een gecontroleerde uitwisseling van keepalive berichten, configuratieparameters, en beheersveranderingen zijn. Of deze protocollen nu bedrijfseigen zijn van Cisco, zoals CDP, of op standaarden gebaseerde protocollen zoals IEEE 802.1d (STP), ze hebben alle bepaalde elementen gemeen wanneer ze op de Catalyst-serie worden geïmplementeerd.

In het basisframe-doorsturen, komen gebruikersgegevenskaders voort uit eindsystemen, en hun bronadres en bestemmingsadres worden niet veranderd door Layer 2 (L2) switched domeinen. Content Adressable Memory (CAM) lookup-tabellen op elke switch Supervisor Engine worden bevolkt door een bronadres leerproces en geven aan welke uitgang poort elk ontvangen frame moet doorsturen. Als het proces van het adresleren onvolledig is (de bestemming is onbekend of het kader is bestemd voor een uitzending of een multicast adres), door:sturen het (overstroomd) uit alle poorten in dat VLAN.

De switch moet ook herkennen welke frames via het systeem moeten worden geschakeld en welke naar de switch CPU zelf moeten worden geleid (ook bekend als de Network Management Processor [NMP]).

Het Catalyst-besturingsplane wordt gemaakt met behulp van speciale vermeldingen in de CAM-tabel die systeemvermeldingen worden genoemd om verkeer naar de NMP op een switch-poort te ontvangen en te leiden. Aldus, door protocollen met de bekende adressen van bestemmingsMAC te gebruiken, kan het verkeer van het controlevliegtuig van het gegevensverkeer worden gescheiden. Geef CAM systeemopdracht uit op een switch om dit te bevestigen, zoals getoond:

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

Cisco heeft een gereserveerde reeks Ethernet MAC- en protocoladressen, zoals getoond. Elke wordt behandeld later in dit document. In deze tabel is echter een samenvatting opgenomen.

| Feature | SNAP HDLC-protocoltype | Bestemmingsmulticast MAC |

|---|---|---|

| Poortaggregatieprotocol (PAgP) | 0x0104 | 1-00-00c-CC-CC-CC |

| Spanning Tree PVSTP+ | 0x010b | 1-00-0c-CC-CC-CD |

| VLAN-brug | 0x100c | 1-00-00c-cd-rom-ce |

| Unidirectionele linkdetectie (UDLD) | 0x011 | 1-00-00c-CC-CC-CC |

| Cisco-detectieprotocol | 0x2000 | 1-00-00c-CC-CC-CC |

| Dynamische trunking (DTP) | 0x2004 | 1-00-00c-CC-CC-CC |

| STP snelle uplink | 0x200a | 1-00-00c-cd-cd-cd |

| IEEE-Spanning Tree 802.1d | N.V.T. - DSAP 42 SSAP 42 | 01-80-C2-00-00-00 |

| Inter Switch Link (ISL) | N.v.t. | 01-00-0c-00-00-00 |

| VLAN-trunking (VTP) | 0x203 | 1-00-00c-CC-CC-CC |

| IEEE Pauze, 802.3x | N.V.T. - DSAP 81 SSAP 80 | 01-80-C2-00-00-00>0F |

De meerderheid van Cisco-controleprotocollen gebruikt een IEEE 802.3 SNAP-inkapseling, inclusief LLC 0xAAA03, OUI 0x00000C, die op een LAN-analysatorspoor kan worden gezien. Andere gemeenschappelijke eigenschappen van deze protocollen omvatten:

-

Deze protocollen gaan uit van point-to-point connectiviteit. Merk op dat het welbewuste gebruik van multicast bestemmingsadressen twee Catalyst in staat stelt om transparant te communiceren over switches die niet van Cisco zijn, aangezien apparaten die de frames niet begrijpen en onderscheppen ze gewoon overstromen. Point-to-multipoint verbindingen door omgevingen met meerdere leveranciers kunnen echter leiden tot inconsistent gedrag en moeten over het algemeen worden vermeden.

-

Deze protocollen eindigen op Layer 3 (L3) routers; zij werken alleen binnen een switch.

-

Deze protocollen ontvangen prioritering over gebruikersgegevens door toegangsapplicatie-specifieke verwerking en planning van geïntegreerde schakelingen (ASIC's).

Na de introductie van de doeladressen van het controleprotocol moet het bronadres ook volledig worden beschreven. Switch-protocols gebruiken een MAC-adres dat afkomstig is van een bank met beschikbare adressen die door een EPROM op het chassis zijn verstrekt. Geef het bevel van de showmodule uit om de adresbereiken te tonen beschikbaar aan elke module wanneer het verkeer zoals STP brug protocol data units (BPDUs) of ISL frames bronst.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 heeft een speciale betekenis in Catalyst-netwerken.

De Catalyst Supervisor Engine gebruikt altijd de standaard VLAN, VLAN 1, om een aantal controle- en beheerprotocollen te taggen tijdens trunking, zoals CDP, VTP en PAgP. Alle poorten, inclusief de interne sc0-interface, zijn standaard geconfigureerd om lid te zijn van VLAN 1. Alle trunks dragen standaard VLAN 1, en in CatOS-softwareversies eerder dan 5.4 was het niet mogelijk om gebruikersgegevens in VLAN 1 te blokkeren.

Deze definities zijn nodig om een aantal goed gebruikte termen in Catalyst-netwerken te helpen verduidelijken:

-

Het beheer VLAN is waar sc0 verblijft; dit VLAN kan worden gewijzigd.

-

Inheems VLAN wordt gedefinieerd als VLAN waarnaar een poort terugkeert wanneer er geen trunking is en het niet-gelabelde VLAN op een 802.1Q-trunk is. Standaard is VLAN 1 het native VLAN.

-

Om inheems VLAN te veranderen, geef het vastgestelde bevel van VLAN-ID mod/port uit.

Opmerking: Maak het VLAN voordat u het instelt als het native VLAN van de trunk.

Dit zijn verschillende goede redenen om een netwerk af te stemmen en het gedrag van poorten in VLAN 1 te wijzigen:

-

Wanneer de diameter van VLAN 1, zoals een ander VLAN, groot genoeg wordt om een risico voor stabiliteit te zijn (in het bijzonder vanuit een perspectief STP) moet het worden teruggesnoeid. Dit wordt in de sectie In-Band Management van dit document meer in detail besproken.

-

De besturingsplanegegevens op VLAN 1 moeten gescheiden worden gehouden van de gebruikersgegevens om het oplossen van problemen te vereenvoudigen en de beschikbare CPU-cycli te maximaliseren.

-

L2-lijnen in VLAN 1 moeten worden vermeden wanneer netwerken op meerdere lagen-campus worden ontworpen zonder STP, en trunking is nog steeds vereist op de toegangslaag als er meerdere VLAN’s en IP-subnetten zijn. Om dit te doen, wissen we handmatig VLAN 1 van trunkpoorten.

Samenvattend, noteer deze informatie over trunks:

-

CDP-, VTP- en PAgP-updates worden altijd op trunks doorgestuurd met een VLAN 1-tag. Dit is het geval zelfs als VLAN 1 van de trunks wordt ontruimd en niet inheems VLAN is. Als VLAN 1 wordt ontruimd voor gebruikersgegevens, is dit geen invloed op het verkeer van het controlevliegtuig dat nog het gebruiken VLAN 1 wordt verzonden.

-

Op een ISL-trunk worden DTP-pakketten verzonden op VLAN1. Dit is het geval, zelfs als VLAN 1 is gewist uit de trunk en niet langer het native VLAN is. Op een 802.1Q trunk worden DTP-pakketten verzonden op het native VLAN. Dit is het geval zelfs als inheems VLAN wordt ontruimd uit de trunk.

-

In PVST+ worden de 802.1Q IEEE BPDU's doorgestuurd zonder tag op de gemeenschappelijke Spanning Tree VLAN 1 voor interoperabiliteit met andere leveranciers, tenzij VLAN 1 uit de trunk is gewist. Dit is het geval ongeacht de native VLAN-configuratie. Cisco PVST+ BPDU’s worden verzonden en getagd voor alle andere VLAN’s. Raadpleeg het gedeelte Spanning Tree Protocol in dit document voor meer informatie.

-

802.1s MST (Multiple Spanning Tree) BPDU’s worden altijd op VLAN 1 op zowel ISL- als 802.1Q-trunks verzonden. Dit is zelfs van toepassing wanneer VLAN 1 uit de trunks wordt gewist.

-

Schakel VLAN 1 niet uit op trunks tussen MST-bruggen en PVST+-bruggen. Maar in het geval dat VLAN 1 is uitgeschakeld, moet de MST-brug wortel worden zodat alle VLAN’s voorkomen dat de MST-brug zijn grenspoorten in de root-inconsistente staat zet. Zie Meervoudige Spanning Tree Protocol (802.1s) voor meer informatie.

Aanbevelingen

Om VLAN in een up/up-staat te houden zonder clients of hosts die in dat VLAN zijn aangesloten, moet u ten minste één fysiek apparaat hebben dat in dat VLAN is aangesloten. Anders heeft VLAN een omhoog/omlaag status. Momenteel is er geen opdracht om een VLAN-interface omhoog/omhoog te zetten wanneer er geen actieve poorten in de switch zijn voor dat VLAN.

Als u geen apparaat wilt aansluiten, sluit u een loopback-stekker aan op een willekeurige poort voor dat VLAN. Als alternatief, probeer een oversteekplaatskabel die twee poorten in dat VLAN op de zelfde switch verbindt. Deze methode dwingt de poort omhoog. Raadpleeg het gedeelte Loopback Plug van Loopback Tests voor T1/56K Lines voor meer informatie.

Wanneer een netwerk aan dienstverleners multihomed is, handelt het netwerk als een transitnetwerk tussen twee dienstverleners. Als het VLAN-nummer dat in een pakket wordt ontvangen, moet worden vertaald of gewijzigd wanneer het wordt doorgegeven van de ene serviceprovider naar een andere serviceprovider, is het raadzaam de QinQ-functie te gebruiken om het VLAN-nummer te vertalen.

VLAN-trunkingprotocol

Voordat u VLAN’s maakt, bepaalt u de VTP-modus die in het netwerk moet worden gebruikt. VTP maakt het mogelijk dat de wijzigingen in de VLAN-configuratie centraal op een of meer switches worden aangebracht. Die veranderingen komen automatisch naar alle andere switches in het domein.

Operationeel overzicht

VTP is een L2-berichtenprotocol dat de VLAN-configuratiestatus behoudt. VTP beheert de toevoeging, verwijdering en hernoeming van VLAN’s op netwerkbrede basis. VTP minimaliseert foutenconfiguraties en configuratieinconsistenties die een aantal problemen kunnen veroorzaken, zoals dubbele VLAN-namen, onjuiste VLAN-type specificaties en beveiligingsschendingen. De VLAN-database is een binair bestand en wordt afzonderlijk van het configuratiebestand opgeslagen in NVRAM op VTP-servers.

Het VTP-protocol communiceert tussen switches met behulp van een Ethernet-doelmulticast MAC-adres (01-00-0c-cc-cc-cc) en SNAP HDLC-protocoltype Ox2003. Het werkt niet via niet-trunkpoorten (VTP is een payload van ISL of 802.1Q), dus berichten kunnen niet worden verzonden tot DTP de trunk online heeft gebracht.

Berichttypes omvatten summiere advertenties om de vijf minuten, subset advertenties en aanvraagadvertenties wanneer er veranderingen zijn, en treedt toe wanneer het snoeien VTP is ingeschakeld. Het aantal van de VTP- configuratierevisie wordt verhoogd door met elke verandering op een server, die dan de nieuwe lijst over het domein verspreidt.

Als een VLAN wordt verwijderd, worden poorten die ooit lid waren van dat VLAN in een inactieve staat geplaatst. Op dezelfde manier als een switch in de clientmodus de VTP VLAN-tabel niet kan ontvangen bij het opstarten (vanaf een VTP-server of een andere VTP-client), worden alle poorten in VLAN’s anders dan de standaard VLAN-1 gedeactiveerd.

Deze tabel biedt een vergelijkende samenvatting van de functies voor verschillende VTP-modi:

| Feature | Server | Klant | Doorzichtig | Uit1 |

|---|---|---|---|---|

| Bron-VTP-berichten | Ja | Ja | Nee | Nee |

| Luister naar VTP-berichten | Ja | Ja | Nee | Nee |

| Doorsturen van VTP-berichten | Ja | Ja | Ja | Nee |

| VLAN’s maken | Ja | Nee | Ja (alleen van lokaal belang) | Ja (alleen van lokaal belang) |

| VLAN’s onthouden | Ja | Nee | Ja (alleen van lokaal belang) | Ja (alleen van lokaal belang) |

In VTP transparante modus worden VTP-updates genegeerd (het VTP multicast MAC-adres wordt verwijderd uit de systeemCAM die normaal wordt gebruikt om controleframes op te halen en naar de supervisor-engine te sturen). Aangezien het protocol een multicast-adres gebruikt, wordt het frame door een switch in de transparante modus (of door een andere switch van een leverancier) eenvoudigweg overspoeld naar andere Cisco-switches in het domein.

1 CatOS softwarerelease 7.1 introduceert de optie om VTP uit te schakelen met gebruik van de uitstand. In VTP off mode gedraagt de switch zich op een manier die erg lijkt op de VTP transparante mode, behalve dat uit mode ook het doorsturen van VTP updates onderdrukt.

Deze tabel geeft een samenvatting van de oorspronkelijke configuratie:

| Feature | Standaardwaarde |

|---|---|

| VTP-domeinnaam | Ongeldig |

| VTP-modus | Server |

| VTP-versie | Versie 1 is ingeschakeld |

| VTP-wachtwoord | None |

| VTP-pruning | Uitgeschakeld |

VTP versie 2 (VTPv2) biedt deze functionele flexibiliteit. Het is echter niet interoperabel met VTP versie 1 (VTPv1):

-

Ondersteuning van Token Ring

-

Niet-herkende VTP-informatieondersteuning; switches verspreiden nu waarden die ze niet kunnen ontleden.

-

Versie-afhankelijke transparante modus; De transparante modus controleert de domeinnaam niet meer. Dit maakt ondersteuning van meer dan één domein over een transparant domein mogelijk.

-

Versienummerdoorgifte; als VTPv2 op alle switches mogelijk is, kan alles worden ingeschakeld door de configuratie van één switch.

Raadpleeg begrip en configuratie van VLAN Trunk Protocol (VTP) voor meer informatie.

VTP versie 3

CatOS softwarerelease 8.1 introduceert ondersteuning voor VTP versie 3 (VTPv3). VTPv3 biedt verbeteringen ten opzichte van de bestaande versies. Deze verbeteringen maken het mogelijk:

-

Ondersteuning voor uitgebreide VLAN’s

-

Ondersteuning voor het maken en adverteren van private VLAN’s

-

Ondersteuning voor VLAN-instanties en MST-voortplantingsinstanties (die worden ondersteund in CatOS release 8.3)

-

Verbeterde serververificatie

-

Bescherming tegen accidentele invoeging van de "verkeerde" database in een VTP-domein

-

Interactie met VTPv1 en VTPv2

-

De mogelijkheid om per poort te worden geconfigureerd

Een van de belangrijkste verschillen tussen VTPv3-implementatie en de eerdere versie is de introductie van een VTP primaire server. Idealiter moet er slechts één primaire server in een VTPv3-domein zijn, als het domein niet wordt gepartitioneerd. Om het even welke veranderingen die u aan het domein aanbrengt VTP moeten op de primaire server van VTP worden uitgevoerd om aan het domein worden verspreid VTP. Er kunnen meerdere servers zijn binnen een VTPv3-domein, die ook wel secundaire servers worden genoemd. Wanneer een switch is ingesteld op een server, wordt de switch standaard een secundaire server. De secundaire server kan de configuratie van het domein opslaan, maar kan de configuratie niet wijzigen. Een secundaire server kan de primaire server worden met een geslaagde overname van de switch.

Switches die VTPv3 uitvoeren, accepteren alleen een VTP-database met een hoger revisienummer dan de huidige primaire server. Dit proces verschilt aanzienlijk van VTPv1 en VTPv2, waarin een switch altijd een superieure configuratie accepteert van een buur in hetzelfde domein. Deze verandering met VTPv3 biedt bescherming. Een nieuwe switch die wordt geïntroduceerd in het netwerk met een hoger VTP-revisienummer kan de VLAN-configuratie van het gehele domein niet overschrijven.

VTPv3 introduceert ook een verbetering in hoe VTP wachtwoorden behandelt. Als u de optie voor de configuratie van het verborgen wachtwoord gebruikt om een wachtwoord in te stellen op "verborgen", gebeuren deze items:

-

Het wachtwoord verschijnt niet in onbewerkte tekst in de configuratie. Het geheime hexadecimale formaat van het wachtwoord wordt opgeslagen in de configuratie.

-

Als u probeert de switch te configureren als een primaire server, wordt u om het wachtwoord gevraagd. Als uw wachtwoord overeenkomt met het geheime wachtwoord, wordt de switch een primaire server, waarmee u het domein kunt configureren.

Opmerking: het is belangrijk om op te merken dat de primaire server alleen nodig is wanneer u de VTP-configuratie moet wijzigen. Een VTP-domein kan werken zonder actieve primaire server omdat de secundaire servers zorgen voor persistentie van de configuratie via reloads. De status van de primaire server wordt om de volgende redenen afgesloten:

-

Opnieuw laden van een switch

-

Een overschakeling met hoge beschikbaarheid tussen de actieve en redundante supervisor-modules

-

Overname van een andere server

-

Een wijziging in de configuratie van de modus

-

Elke wijziging in de VTP-domeinconfiguratie, zoals een wijziging in:

-

Versie

-

Domeinnaam

-

Domeinwachtwoord

-

VTPv3 staat ook de switches toe om aan meerdere instanties van VTP deel te nemen. In dit geval kan dezelfde switch de VTP-server zijn voor één instantie en een client voor een andere instantie omdat de VTP-modi specifiek zijn voor verschillende VTP-instanties. Een switch kan bijvoorbeeld in de transparante modus werken voor een MST-instantie, terwijl de switch in de server-modus is geconfigureerd voor een VLAN-instantie.

In termen van interactie met VTPv1 en VTPv2, is het standaardgedrag in alle versies van VTP geweest dat de vroegere versies van VTP eenvoudig de nieuwe versieupdates laten vallen. Tenzij de VTPv1- en VTPv2-switches in de transparante modus staan, worden alle VTPv3-updates verbroken. Aan de andere kant, nadat VTPv3 switches een erfenis VTPv1 of VTPv2 kader op een trunk ontvangen, geven de switches een verlaagde versie van hun database update door aan de VTPv1 en VTPv2 switches. Deze informatie-uitwisseling is echter unidirectioneel in die zin dat er geen updates van VTPv1- en VTPv2-switches worden geaccepteerd door de VTPv3-switches. Op trunkverbindingen blijven VTPv3-switches geschaalde updates en volwaardige VTPv3-updates uitsturen om te kunnen inspelen op het bestaan van VTPv2- en VTPv3-buren in de trunkpoorten.

Om VTPv3-ondersteuning te bieden voor uitgebreide VLAN’s wordt het formaat van de VLAN-database, waarin VTP 70 bytes per VLAN toewijst, gewijzigd. De wijziging maakt alleen codering van niet-standaardwaarden mogelijk, in plaats van het dragen van ongewijzigde velden voor de legacy-protocollen. Wegens deze verandering, is de steun van 4K VLAN de grootte van het resulterende gegevensbestand van VLAN.

Aanbeveling

Er is geen specifieke aanbeveling over of om client/server modi VTP of transparante modus VTP te gebruiken. Sommige klanten geven de voorkeur aan het gemak van het beheer van VTP client/server mode ondanks enkele overwegingen die later opgemerkt worden. Aanbevolen wordt om in elk domein twee switches voor servermodus te hebben voor redundantie, meestal de twee distributielaag switches. De rest van de switches in het domein moet worden ingesteld op client mode. Wanneer u client/server mode met het gebruik van VTPv2 implementeert, moet u er rekening mee houden dat een hoger revisienummer altijd geaccepteerd wordt in hetzelfde VTP domein. Als een switch die in of cliënt VTP of serverwijze wordt gevormd in het domein VTP wordt geïntroduceerd en een hoger revisieaantal dan de bestaande servers VTP heeft, beschrijft dit het gegevensbestand van VLAN binnen het domein VTP. Als de configuratiewijziging onbedoeld is en VLAN’s worden verwijderd, kan de overschrijving een grote storing in het netwerk veroorzaken. Om ervoor te zorgen dat client- of server-switches altijd een configuratie-revisienummer hebben dat lager is dan dat van de server, wijzigt u de client-VTP-domeinnaam in iets anders dan de standaardnaam. Keer vervolgens terug naar de standaard. Met deze actie wordt de configuratie revisie op de client op 0 ingesteld.

Er zijn voor- en nadelen van de VTP-mogelijkheid om eenvoudig wijzigingen aan te brengen op een netwerk. Veel ondernemingen geven de voorkeur aan de voorzichtige benadering van VTP transparante mode om deze redenen:

-

Het moedigt goede veranderingscontrole praktijken aan, aangezien het vereiste om VLAN op een switch of een boomstamhaven te wijzigen als één switch tegelijkertijd moet worden beschouwd.

-

Het beperkt het risico van een beheerderfout die het gehele domein beïnvloedt, zoals de verwijdering van een VLAN per ongeluk.

-

Er is geen risico dat een nieuwe switch die in het netwerk met een hoger VTP revisieaantal wordt geïntroduceerd de volledige domein VLAN-configuratie kan overschrijven.

-

Het moedigt VLAN's aan om van trunks die naar switches lopen die geen poorten in dat VLAN hebben, gesnoeid te worden. Dit maakt frame overstroming efficiënter voor bandbreedte. Handmatig snoeien is ook nuttig omdat het de overspannende boomdiameter vermindert (zie de sectie DTP van dit document). Alvorens ongebruikte VLAN’s op poortkanaaltrunks te snoeien, zorg ervoor dat alle poorten die met IP-telefoons zijn verbonden, als toegangspoorten met spraak-VLAN zijn geconfigureerd.

-

Het uitgebreide VLAN-bereik in CatOS 6.x en CatOS 7.x, nummers 1025 tot 4094, kan alleen op deze manier worden geconfigureerd. Zie de sectie Uitgebreid VLAN en MAC-adresbeperking van dit document voor meer informatie.

-

VTP transparante modus wordt ondersteund in Campus Manager 3.1, deel van Cisco Works 2000. De oude beperking die minstens één server in een domein van VTP vereiste is verwijderd.

| VTP-voorbeeldopdrachten | Opmerkingen |

|---|---|

| vtp domeinnaam naam wachtwoord instellen x | CDP controleert namen om te helpen bij het controleren op onjuiste bekabeling tussen domeinen. Een eenvoudig wachtwoord is een handige voorzorgsmaatregel tegen onbedoelde veranderingen. Pas op voor hoofdlettergevoelige namen of spaties bij het plakken. |

| vtp-modus transparant instellen | |

| naam van VLAN-nummer instellen | Per switch die poorten in het VLAN heeft. |

| ingesteld trunkmod/poort VLAN-bereik | Schakelt trunks in om VLAN’s waar nodig te dragen - standaard is alle VLAN’s. |

| duidelijk VLAN-bereik voor trunkmod/poort | Beperkt STP-diameter door handmatig snoeien, zoals op trunks van distributielaag naar toegangslaag, waar VLAN niet bestaat. |

Opmerking: als u VLAN’s met de ingestelde opdracht specificeert, worden alleen VLAN’s toegevoegd en worden deze niet gewist. Bijvoorbeeld, de set trunk x/y 1-10 opdracht stelt de toegestane lijst niet in op alleen VLAN’s 1-10. Geef de duidelijke trunk x/y 11-1005-opdracht uit om het gewenste resultaat te bereiken.

Hoewel symbolische ringswitching buiten het bereik van dit document valt, merk op dat VTP transparante modus niet wordt aanbevolen voor TR-ISL netwerken. De basis voor token ring switching is dat het gehele domein een enkele gedistribueerde multi-poorts bridge vormt, zodat elke switch dezelfde VLAN-informatie moet hebben.

Overige opties

VTPv2 is een vereiste in symbolische ringomgevingen, waar client/server modus ten zeerste wordt aanbevolen.

VTPv3 biedt de mogelijkheid om striktere verificatie en configuratie revisie controle te implementeren. VTPv3 biedt in wezen hetzelfde niveau van functionaliteit, maar met meer verbeterde beveiliging, zoals VTPv1/VTPv2 transparante modus biedt. Daarnaast is VTPv3 gedeeltelijk compatibel met de oudere VTP-versies.

De voordelen van het snoeien van VLAN's om onnodige frame-overstroming te verminderen, worden in dit document bepleit. Met de instelling vtp-snoeien kunnen commando's automatisch VLAN's snoeien, waardoor de inefficiënte overstroming van frames wordt gestopt waar ze niet nodig zijn. In tegenstelling tot het handmatig snoeien van VLAN beperkt automatisch snoeien de Spanning Tree-diameter niet.

Vanaf CatOS 5.1 kunnen de Catalyst switches 802.1Q VLAN-nummers groter dan 1000 toewijzen aan ISL VLAN-nummers. In CatOS 6.x ondersteunen Catalyst 6500/6000 switches 4096 VLAN’s volgens de IEEE 802.1Q-standaard. Deze VLAN’s zijn georganiseerd in deze drie rangen, waarvan slechts enkele worden gepropageerd naar andere switches in het netwerk met VTP:

-

VLAN’s met normaal bereik: 1–1001

-

VLAN’s met uitgebreid bereik: 1025-4094 (alleen door VTPv3 vermeerderd)

-

gereserveerde VLAN’s: 0, 1002-1024, 4095

IEEE heeft een op standaarden gebaseerde architectuur geproduceerd om vergelijkbare resultaten als VTP te behalen. Als lid van het 802.1Q Generic Attribute Registration Protocol (GARP) maakt het Generic VLAN Registration Protocol (GVRP) interoperabiliteit van VLAN-beheer tussen leveranciers mogelijk, maar dit valt buiten het bereik van dit document.

Opmerking: CatOS 7.x introduceert de optie om VTP in te stellen op uit-modus, een modus die erg lijkt op transparant. De switch doorstuurt echter geen VTP-frames. Dit kan in sommige ontwerpen nuttig zijn wanneer trunking aan switches buiten uw bestuurlijke controle.

Uitgebreide VLAN- en MAC-adresbeperking

De functie voor MAC-adresreductie maakt identificatie van VLAN met uitgebreid bereik mogelijk. De inschakeling van MAC-adresreductie schakelt de pool van MAC-adressen uit die worden gebruikt voor de VLAN-overspannende boom en laat één MAC-adres achter. Dit MAC-adres identificeert de switch. CatOS softwarerelease 6.1(1) introduceert ondersteuning voor MAC-adresreductie voor Catalyst 6500/6000 en Catalyst 4500/4000 switches ter ondersteuning van 4096 VLAN’s in overeenstemming met de IEEE 802.1Q-standaard.

Overzicht van bewerkingen

De chassisprotocollen gebruiken een MAC-adres dat afkomstig is van een bank met beschikbare adressen die een EPROM op de switch biedt als onderdeel van de bridge identifiers voor VLAN’s die worden uitgevoerd onder PVST+. Catalyst 6500/6000 en Catalyst 4500/4000 switches ondersteunen 1024 of 64 MAC-adressen, die afhankelijk zijn van het chassistype.

Catalyst switches met 1024 MAC-adressen maken het standaard verminderen van MAC-adres niet mogelijk. De adressen van MAC worden opeenvolgend toegewezen. Het eerste MAC-adres in het bereik wordt toegewezen aan VLAN 1. Het tweede MAC-adres in het bereik wordt toegewezen aan VLAN 2, enzovoort. Dit laat de switches toe om 1024 VLANs met elk VLAN te steunen die een uniek brugherkenningsteken gebruiken.

| Type chassis | Chassisadres |

|---|---|

| WS-C403-S1, WS-C406-S2 | 1024 |

| WS-C4503, WS-C4506 switch | 641 |

| WS-C6509-E, WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C609, WS-C6006, OSR-7609-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO 7603, CISCO 7606, CISCO 7609, CISCO 7613 | 641 |

1 MAC-adresreductie is standaard ingeschakeld voor switches met 64 MAC-adressen, en de functie kan niet worden uitgeschakeld.

Voor Catalyst Series switches met 1024 MAC-adressen biedt een instelbare MAC-adresreductie ondersteuning voor 4096 VLAN’s die worden uitgevoerd onder PVST+- of 16 instanties met MSTP (Multiple Instance STP) om unieke identificatoren te hebben zonder dat het aantal MAC-adressen dat op de switch vereist is, toeneemt. MAC-adresreductie vermindert het aantal MAC-adressen dat door de STP van één per VLAN- of MISTP-instantie wordt vereist tot één per switch.

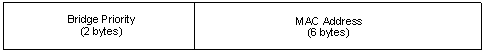

Dit cijfer toont aan dat de het adresvermindering van het brugherkenningsteken van MAC niet wordt toegelaten. De bridge identifier bestaat uit een 2-byte bridge-prioriteit en een 6-byte MAC-adres:

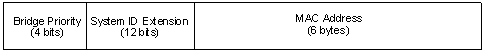

MAC-adresreductie wijzigt het STP-bridge-identificatiegedeelte van de BPDU. Het oorspronkelijke prioriteitsveld van 2 bytes wordt in twee velden gesplitst. Deze splitsing resulteert in een 4-bits brug prioriteitsveld en een 12-bits systeem-ID-uitbreiding die VLAN-nummering van 0 tot en met 4095 mogelijk maakt.

Wanneer u MAC-adresreductie op Catalyst-switches hebt ingeschakeld om gebruik te maken van uitgebreide VLAN’s, dient u MAC-adresreductie in te schakelen voor alle switches binnen hetzelfde STP-domein. Deze stap is nodig om de STP-wortelberekeningen op alle switches consistent te houden. Nadat u MAC-adresreductie hebt ingeschakeld, wordt de root-brug-prioriteit een veelvoud van 4096 plus de VLAN-id. De switches zonder MAC-adresreductie kunnen per ongeluk wortel claimen omdat deze switches een fijnere granulariteit hebben in de selectie van de bridge-id.

Configuratierichtlijnen

U moet bepaalde richtlijnen volgen wanneer u een uitgebreid VLAN-bereik configureert. De switch kan een blok VLAN’s uit het uitgebreide bereik toewijzen voor interne doeleinden. De switch kan bijvoorbeeld de VLAN’s toewijzen voor de Routed Port- of Flex WAN-modules. De toewijzing van het blok VLAN’s begint altijd vanaf VLAN 1006 en gaat omhoog. Als u VLAN’s hebt binnen het bereik dat de Flex WAN-module vereist, worden alle vereiste VLAN’s niet toegewezen omdat de VLAN’s nooit worden toegewezen van de gebruiker VLAN-gebied. Geef het show VLAN bevel of het show VLAN summiere bevel op een switch uit om zowel de gebruiker-toegewezen als interne VLANs te tonen.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

Bovendien moet u, voordat u het uitgebreide VLAN gebruikt, alle bestaande 802.1Q-to-ISL-toewijzingen verwijderen. Ook, in versies vroeger dan VTPv3, moet u uitgebreid VLAN op elke switch met het gebruik van VTP transparante wijze statisch vormen. Raadpleeg het gedeelte VLAN-configuratierichtlijnen voor uitgebreid bereik van VLAN’s configureren voor meer informatie.

Opmerking: in software die ouder is dan softwarerelease 8.1(1), kunt u de VLAN-naam voor VLAN’s met uitgebreid bereik niet configureren. Deze mogelijkheid is onafhankelijk van elke VTP versie of modus.

Aanbeveling

Probeer een consistente configuratie van MAC-adresreductie te handhaven binnen hetzelfde STP-domein. Het afdwingen van MAC-adresreductie op alle netwerkapparaten kan echter onpraktisch zijn wanneer nieuwe chassis met 64 MAC-adressen aan het STP-domein worden geïntroduceerd. MAC-adresreductie is standaard ingeschakeld voor switches die 64 MAC-adressen hebben, en de functie kan niet worden uitgeschakeld. Begrijp dat, wanneer twee systemen met de zelfde overspannen-boomprioriteit worden gevormd, het systeem zonder het adresvermindering van MAC een betere overspannen-boomprioriteit heeft. Geef deze opdracht uit om MAC-adresreductie in of uit te schakelen:

set spantree macreduction enable | disable

De toewijzing van interne VLAN’s gebeurt in oplopende volgorde en begint bij VLAN 1006. Wijs de gebruiker VLAN’s zo dicht mogelijk bij VLAN 4094 toe om conflicten tussen de gebruiker VLAN’s en de interne VLAN’s te voorkomen. Met Catalyst 6500 switches waarop Cisco IOS®-systeemsoftware wordt uitgevoerd, kunt u de interne VLAN-toewijzing in aflopende volgorde configureren. De Command-Line Interface (CLI) equivalent voor CatOS software wordt niet officieel ondersteund.

Automatische onderhandeling

Ethernet/Fast Ethernet

Autonegotiation is een optionele functie van de IEEE Fast Ethernet (FE) standaard (802.3u) waarmee apparaten automatisch informatie kunnen uitwisselen via een link over snelheid en duplexmogelijkheden. Autonegotiation werkt op Layer 1 (L1) en heeft als doel toegang tot laagpoorten waar tijdelijke gebruikers zoals pc’s verbinding maken met het netwerk.

Operationeel overzicht

De meest voorkomende oorzaak van prestatiekwesties op 10/100 Mbps Ethernet-links treedt op wanneer één poort op de link werkt op een half-duplex terwijl de andere poort op een full-duplex staat. Dit gebeurt af en toe wanneer een of beide poorten op een link worden gereset en het proces van zelfstandig onderhandelen niet veroorzaakt dat beide link partners dezelfde configuratie hebben. Het gebeurt ook wanneer beheerders de ene kant van een link opnieuw configureren en vergeten om de andere kant opnieuw te configureren. De kenmerkende symptomen hiervan zijn toenemende framecontrolesequentie (FCS), cyclische redundantiecontrole (CRC), uitlijning of tellers op de switch.

Autonome onderhandelingen worden in detail besproken in deze documenten. Deze documenten omvatten toelichtingen van hoe autonegotiation werkt en configuratieopties.

Een veel voorkomend misverstand over autonegotiation is dat het mogelijk is om één link partner handmatig te configureren voor 100 Mbps full-duplex en autonegotiate voor full-duplex met de andere link partner. Een poging om dit te doen resulteert in een duplex mismatch. Dit is een gevolg van één verbindingspartner die, die geen parameters van autonegotiation van de andere verbindingspartner ziet, en in gebreke blijft aan half-duplex.

De meeste Catalyst Ethernet-modules ondersteunen 10/100 Mbps en half/full-duplex, maar de mod/port-opdracht voor de showpoortmogelijkheden bevestigt dit.

FEFI

Far-end Error Indication (FEFI) beschermt 100BASE-FX (glasvezel) en Gigabit interfaces, terwijl autonoom onderhandelen 100BASE-TX (koper) beschermt tegen fysieke Layer/signalering-gerelateerde fouten.

Een verre eindfout is een fout in de verbinding die één post kan ontdekken terwijl andere niet, zoals een losgemaakte TX-draad kan ontdekken. In dit voorbeeld, kon het verzendende station nog geldige gegevens ontvangen en ontdekken dat de verbinding door de verbinding-integriteit-monitor goed is. Het detecteert niet dat de transmissie niet door het andere station wordt ontvangen. Een station 100BASE-FX dat een dergelijke externe fout detecteert, kan de doorgezonden IDLE stream wijzigen om een speciaal bitpatroon (het FEFI IDLE patroon) te versturen om de buur van de externe fout te informeren. het FEFI-IDLE patroon activeert vervolgens een afsluiten van de externe poort (erreless). Raadpleeg het UDLD-gedeelte van dit document voor meer informatie over de bescherming van fouten.

FEFI wordt ondersteund door deze hardware en modules:

-

Catalyst 5500/5000: WS-X521R, WS-X5305, WS-X5236, WS-X5237, WS-U538 en WS-U5539

-

Catalyst 6500/6000 en 4500/4000: Alle 100BASE-FX-modules en GE-modules

Aanbeveling

Of u autonegotiation op 10/100 koppelingen of op vaste codesnelheid en duplex wilt configureren, hangt uiteindelijk af van het type koppelingspartner of eindapparaat dat u hebt aangesloten op een Catalyst switch-poort. Automatisch onderhandelen tussen eindapparaten en Catalyst-switches werkt over het algemeen goed en Catalyst-switches zijn compatibel met de IEEE 802.3u-specificatie. Problemen kunnen echter ontstaan wanneer NIC of leverancier switches niet exact overeenkomen. Hardware-incompatibiliteit en andere problemen kunnen ook bestaan als gevolg van leverancier-specifieke geavanceerde functies, zoals auto-polariteit of bekabeling integriteit, die niet worden beschreven in de IEEE 802.3u-specificatie voor 10/100 Mbps autonomie. Raadpleeg de melding uit het veld: Prestatieproblemen met Intel Pro/1000T NIC's die zijn aangesloten op CAT4K/6K, bijvoorbeeld.

Verwacht dat er enkele situaties zullen zijn waarin host, poortsnelheid en duplex moeten worden ingesteld. In het algemeen volgt u de volgende stappen voor probleemoplossing:

-

Zorg ervoor dat of autonegotiation aan beide kanten van de verbinding wordt gevormd of de harde codering aan beide kanten wordt gevormd.

-

Controleer de CatOS release notities voor algemene voorbehouden.

-

Controleer de versie van de NIC-stuurprogramma of het besturingssysteem dat u gebruikt, aangezien de laatste driver of patch vaak wordt vereist.

Als regel, probeer om autonegotiation eerst voor om het even welk type van verbindingspartner te gebruiken. Er zijn duidelijke voordelen aan het configureren van zelfstandigheid voor transiënte apparaten zoals laptops. Idealiter werkt automatisch onderhandelen ook goed met niet-transiënte apparaten zoals servers en vaste werkstations of van switch-naar-switch en switch-naar-router. Om een aantal van de genoemde redenen kunnen er onderhandelingen ontstaan. In deze gevallen volgt u de basisstappen voor probleemoplossing die in de meegeleverde TAC-koppelingen zijn beschreven.

Als de poortsnelheid is ingesteld op auto op een 10/100 Mbps Ethernet-poort, worden zowel snelheid als duplex autonoom onderhandeld. Geef deze opdracht uit om de poort in te stellen op auto:

set port speed port range auto

!--- This is the default.

Als harde codering van de poort, geeft u deze configuratieopdrachten:

set port speed port range 10 | 100 set port duplex port range full | half

In CatOS 8.3 en hoger heeft Cisco het optionele auto-10-100-trefwoord geïntroduceerd. Gebruik het trefwoord auto-10-100 op poorten die snelheden van 10/100/1000 Mbps ondersteunen, maar waarbij autonoom onderhandelen met 1000 Mbps ongewenst is. Het gebruik van het sleutelwoord auto-10-100 zorgt ervoor dat de poort zich op dezelfde manier gedraagt als een 10/100-Mbps poort waarop de snelheid is ingesteld op auto. De snelheid en de duplex worden alleen overeengekomen voor 10/100-Mbps poorten en de 1000-Mbps-snelheid neemt niet deel aan de onderhandeling.

set port speed port_range auto-10-100

Overige opties

Als er geen autonome onderhandeling tussen switches wordt gebruikt, kan de foutmelding L1 ook verloren gaan voor bepaalde problemen. Het is handig om L2-protocollen te gebruiken om de detectie van storingen te verbeteren, zoals agressieve UDLD.

Gigabit Ethernet

Gigabit Ethernet (GE) heeft een zelfonderhandelingsprocedure (IEEE 802.3z) die uitgebreider is dan die voor 10/100 Mbps Ethernet en wordt gebruikt voor het uitwisselen van flow-control parameters, informatie over externe fouten en duplexinformatie (ook al ondersteunen Catalyst-series GE-poorten alleen de full-duplex modus).

Opmerking: 802.3z is vervangen door specificaties van IEEE 802.3:2000. Raadpleeg het abonnement IEEE Standards on line LAN/MAN-standaarden: Archieven voor meer informatie.

Operationeel overzicht

GE-poortonderhandeling is standaard ingeschakeld en de poorten aan beide uiteinden van een GE-link moeten dezelfde instelling hebben. In tegenstelling tot FE komt de GE-link niet naar boven als de instelling voor zelfstandig onderhandelen op de poorten aan elk uiteinde van de link verschilt. De enige voorwaarde die echter vereist is om een autonoom onderhandelde poort te kunnen koppelen, is een geldig Gigabit-signaal aan het einde van de verbinding. Dit gedrag is onafhankelijk van de autonome onderhandelingsconfiguratie van het verre eind. Bijvoorbeeld, veronderstel dat er twee apparaten zijn, A en B. Elk apparaat kan toegelaten of gehandicapte autonegotiation hebben. Deze tabel bevat een lijst van mogelijke configuraties en respectievelijke koppelingsstaten:

| Onderhandeling | B ingeschakeld | B Uitgeschakeld |

|---|---|---|

| Ingeschakeld | aan beide zijden | A omlaag, B omhoog |

| A Uitgeschakeld | A omhoog, B omlaag | aan beide zijden |

In GE, worden synchronisatie en autonegotiation (als zij worden toegelaten) uitgevoerd op verbindingsopstarten door het gebruik van een speciale opeenvolging van gereserveerde woorden van de verbindingscode.

Opmerking: er is een woordenboek met geldige woorden en niet alle mogelijke woorden zijn geldig in GE.

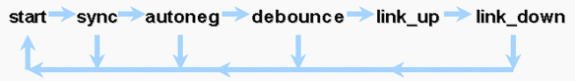

De levensduur van een GE-verbinding kan op deze manier worden gekarakteriseerd:

Een verlies van synchronisatie betekent dat de MAC een koppeling omlaag detecteert. Het verlies van synchronisatie is van toepassing of autonegotiation wordt ingeschakeld of uitgeschakeld. Synchronisatie gaat verloren onder bepaalde mislukte omstandigheden, zoals de ontvangst van drie ongeldige woorden na elkaar. Als deze voorwaarde 10 ms blijft bestaan, wordt een "sync failliet" voorwaarde bevestigd en wordt de link gewijzigd in de link_down staat. Nadat de synchronisatie is verloren, zijn nog drie opeenvolgende geldige idles noodzakelijk om opnieuw te synchroniseren. Andere catastrofale gebeurtenissen, zoals een verlies van het ontvangstsignaal (Rx), veroorzaakt een link-down gebeurtenis.

Autonegotiation is een onderdeel van het koppelingsproces. Wanneer de link is opgestart, is automatisch onderhandelen voorbij. De switch controleert echter nog steeds de status van de link. Als autonegotiation op een poort uitgeschakeld is, is de fase "autonoom" niet langer een optie.

De GE-koperspecificatie (1000BASE-T) ondersteunt wel autonomie via een Next Page Exchange. Next Page Exchange maakt autonome onderhandeling mogelijk voor snelheden van 10/100/1000-Mbps op koperpoorten.

Opmerking: de GE-glasvezelspecificatie bevat alleen bepalingen voor de onderhandeling van duplex-, flow control- en afstandsdetectie van fouten. GE-glasvezelpoorten onderhandelen niet over poortsnelheid. Raadpleeg de secties 28 en 37 van de IEEE 802.3-2002-specificatie voor meer informatie over zelfonderhandeling.

De vertraging van het synchronisatiestart is een softwarefunctie die de totale tijd van de autonegotivering controleert. Als autonegotiation niet succesvol is binnen deze tijd, start de firmware opnieuw autonegotiation voor het geval er een impasse is. De ingestelde poortsync-start-vertragingsopdracht heeft alleen een effect wanneer autonegotiation is ingesteld om in te schakelen.

Aanbeveling

Autonome onderhandeling inschakelen is veel kritischer in een GE-omgeving dan in een 10/100-omgeving. In feite mag autonegotiation alleen worden uitgeschakeld op switch poorten die worden aangesloten op apparaten die niet in staat zijn om onderhandeling te ondersteunen of waar connectiviteitsproblemen ontstaan door interoperabiliteitsproblemen. Cisco raadt aan Gigabit-onderhandeling in te schakelen (standaard) op alle switch-naar-switch links en in het algemeen op alle GE-apparaten. Geef dit commando uit om zelfstandig onderhandelen mogelijk te maken:

set port negotiation port range enable

!--- This is the default.

Een bekende uitzondering is wanneer er een verbinding is met een Gigabit Switch Router (GSR) waarop Cisco IOS-software wordt uitgevoerd eerder dan release 12.0(10)S, de release die flow control en autonomie toevoegde. In dit geval, zet die twee eigenschappen uit, of de de havenrapporten van de switch niet verbonden, en GSR meldt fouten. Dit is een voorbeeldopdrachtreeks:

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

Switch-to-server verbindingen moeten per geval bekeken worden. Cisco-klanten zijn op problemen gestuit met Gigabit-onderhandeling op Sun-, HP- en IBM-servers.

Overige opties

Flow Control is een optioneel onderdeel van de 802.3x specificatie en moet worden onderhandeld indien gebruikt. Apparaten kunnen al dan niet in staat zijn om te verzenden en/of te reageren op een PAUSE frame (bekend als MAC 01-80-C2-00-00-00 0F). Ook kunnen ze niet instemmen met het flow-control verzoek van de verre buur. Een poort met een invoerbuffer die wordt opgevuld, stuurt een PAUSE-frame naar zijn koppelingspartner, die de transmissie stopt, en houdt extra frames in de uitvoerbuffers van de koppelingspartner. Dit lost geen enkel probleem op met betrekking tot het over-abonnement van de steady-state, maar maakt de inputbuffer tijdens uitbarstingen effectief groter door één of andere fractie van de buffer van de partneroutput.

Deze functie kan het best worden gebruikt bij koppelingen tussen toegangspoorten en eindhosts, waar de host-uitvoerbuffer potentieel zo groot is als hun virtuele geheugen. Het gebruik van switch tot switch heeft beperkte voordelen.

Geef deze opdrachten uit om dit in de switch-poorten te regelen:

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Opmerking: alle Catalyst-modules reageren op een PAUSE-frame indien ze worden onderhandeld. Sommige modules (bijvoorbeeld WS-X5410, WS-X4306) sturen nooit PAUSE frames, zelfs als ze onderhandelen om dit te doen, omdat ze niet blokkeren.

Dynamisch trunkingprotocol

Type insluiting

Trunks breiden VLAN’s uit tussen apparaten door de oorspronkelijke Ethernet-frames tijdelijk te identificeren en te labelen (link-lokaal), zodat ze multiplexing over één link mogelijk maken. Dit garandeert ook dat de afzonderlijke VLAN-broadcast- en beveiligingsdomeinen tussen de switches worden onderhouden. CAM-tabellen onderhouden de frame-to-VLAN-toewijzing binnen de switches.

Trunking wordt ondersteund op verschillende typen L2-media, waaronder ATM LANE, FDDI 802.10 en Ethernet, hoewel alleen de laatste hier wordt weergegeven.

ISL - operationeel overzicht

Cisco-systeem voor bedrijfseigen identificatie of codering, ISL, wordt al vele jaren gebruikt. De 802.1Q IEEE-standaard is ook beschikbaar.

Door het oorspronkelijke frame volledig in te kapselen in een coderingsschema op twee niveaus, is ISL effectief een tunnelprotocol en heeft ISL het extra voordeel om niet-Ethernet frames te dragen. Het voegt een 26-byte header en 4-byte FCS toe aan het standaard Ethernet frame - de grotere Ethernet frames worden verwacht en behandeld door poorten geconfigureerd om trunks te zijn. ISL ondersteunt 1024 VLAN’s.

ISL-frame-indeling

| 40 bits | 4 bits | 4 bits | 48 bits | 16 bits | 24 bits | 24 bits | 15 bits | bit | 16 bits | 16 bits | Variabele lengte | 32 bits |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Desten. Addr | Type | GEBRUIKER | SA | LEN | SNAP LLC | HSA | VLAN | BPDU | INDEXEREN | Reserveren | Ingesloten frame | FCS |

| 1-00-0c-00-00 | AAA03 | 00000 C |

Raadpleeg InterSwitch Link en IEEE 802.1Q Frame Format voor meer informatie.

802.1Q overzicht van bedrijfsvoering

De standaard IEEE 802.1Q specificeert veel meer dan inkapselingstypen, waaronder Spanning Tree-verbeteringen, GARP (zie het VTP-gedeelte van dit document) en 802.1p QoS-codering (Quality of Service).

Het 802.1Q frame formaat behoudt het oorspronkelijke Ethernet-bronadres en doeladres, maar switches moeten nu verwachten dat babyreuzenframes worden ontvangen, zelfs op toegangspoorten waar hosts codering kunnen gebruiken om 802.1p gebruikersprioriteit voor QoS-signalering uit te drukken. De tag is 4 bytes, dus 802.1Q Ethernet v2 frames zijn 1522 bytes, een IEEE 802.3ac werkgroepprestatie. 802.1Q ondersteunt ook nummeringsruimte voor 4096 VLAN’s.

Alle verzonden en ontvangen datakaders zijn 802.1Q-getagd behalve die op het native VLAN (er is een impliciete tag op basis van de ingress switch poortconfiguratie). Frames op het native VLAN worden altijd verzonden zonder tag en normaal ontvangen zonder tag. Ze kunnen echter ook gelabeld worden.

Raadpleeg VLAN-standaardisering via IEEE 802.10 en ontvang IEEE 802 voor meer informatie.

802.1Q/801.1p frame-formaat

| Kop voor tags | ||||||||

|---|---|---|---|---|---|---|---|---|

| TIPID | TCI | |||||||

| 48 bits | 48 bits | 16 bits | 3 bits | 1 bit | 12 bits | 16 bits | Variabele lengte | 32 bits |

| DA | SA | TIPID | Prioriteit | CFI | VLAN-id | Lengte/type | Gegevens met PAD | FCS |

| 0x810 | 0 - 7 | 0-1 | 0-4095 | |||||

Aanbeveling

Aangezien alle nieuwere hardware 802.1Q ondersteunt (en sommige alleen 802.1Q ondersteunen, zoals Catalyst 4500/4000 Series en CSS 11000), raadt Cisco aan dat alle nieuwe implementaties de IEEE 802.1Q-standaard volgen en oudere netwerken geleidelijk van ISL migreren.

De IEEE-standaard maakt interoperabiliteit tussen leveranciers mogelijk. Dit is voordelig in alle Cisco-omgevingen wanneer nieuwe, voor host 802.1p geschikte NIC's en apparaten beschikbaar komen. Hoewel zowel ISL- als 802.1Q-implementaties volledig zijn ontwikkeld, zal de IEEE-standaard uiteindelijk een grotere blootstelling aan velden en meer ondersteuning van derden hebben, zoals ondersteuning voor netwerkanalyzers. De lagere inkapselingsoverheadkosten van 802.1Q in vergelijking met ISL zijn een minder belangrijk punt voor 802.1Q eveneens.

Aangezien het inkapselingstype tussen switches via DTP wordt onderhandeld, waarbij ISL standaard als winnaar wordt gekozen als beide eindpunten het ondersteunen, is het noodzakelijk dit commando te geven om dot1q te specificeren:

set trunk mod/port mode dot1q

Als VLAN 1 uit een trunk wordt gewist, zoals besproken in de sectie In-Band Management van dit document, hoewel er geen gebruikersgegevens worden verzonden of ontvangen, blijft het NMP controleprotocollen zoals CDP en VTP op VLAN 1 doorgeven.

Ook, zoals besproken in de sectie VLAN 1 van dit document, worden CDP-, VTP- en PAgP-pakketten altijd op VLAN 1 verzonden tijdens trunking. Wanneer dot1q-insluiting wordt gebruikt, worden deze besturingsframes getagd met VLAN 1 als het native VLAN van de switch wordt gewijzigd. Als dot1q-trunking naar een router is ingeschakeld en het native VLAN op de switch is gewijzigd, is er een subinterface in VLAN 1 nodig om de gelabelde CDP-frames te ontvangen en CDP-buurzichtbaarheid op de router te bieden.

Opmerking: er is een potentiële veiligheidsoverweging met dot1q veroorzaakt door de impliciete tagging van het native VLAN, aangezien het mogelijk kan zijn om frames van het ene VLAN naar een ander zonder router te verzenden. Raadpleeg Zijn er kwetsbaarheden in VLAN-implementaties? voor nadere bijzonderheden. De tijdelijke oplossing is om een VLAN-id te gebruiken voor het native VLAN van de trunk die niet wordt gebruikt voor toegang door eindgebruikers. De meerderheid van Cisco-klanten verlaat VLAN 1 als het native VLAN op een trunk en wijst toegangspoorten toe aan VLAN’s anders dan VLAN 1 om dit eenvoudig te bereiken.

Trunkingmodus

DTP is de tweede generatie van Dynamic ISL (DISL) en bestaat om ervoor te zorgen dat de verschillende parameters die betrokken zijn bij het verzenden van ISL- of 802.1Q-frames, zoals het geconfigureerde inkapselingstype, native VLAN en hardwarevermogen, door de switches aan beide uiteinden van een trunk worden overeengekomen. Dit helpt ook beschermen tegen niet-trunkhavens die gelabelde frames overspoelen, een potentieel ernstig veiligheidsrisico, door ervoor te zorgen dat havens en hun buren in consistente staten zijn.

Operationeel overzicht

DTP is een L2-protocol dat configuratieparameters bespreekt tussen een switch en de naburige poort. Het gebruikt een ander multicast MAC-adres (01-00-0c-cc-cc-cc) en een SNAP-protocoltype van 0x2004. Deze tabel is een samenvatting van de configuratiemodi:

| Modus | Functie | DTP-frames verzonden | Eindtoestand (lokale poort) |

|---|---|---|---|

| Auto (standaard) | Maakt de poort bereid om de link naar een trunk te converteren. De poort wordt een trunkpoort als de naburige poort is ingesteld op Aan of gewenste modus. | Ja, periodiek. | trunking |

| On | Zet de poort in permanente trunkingmodus en onderhandelt om de link om te zetten in een trunk. De haven wordt een trunkhaven, zelfs als de aangrenzende haven niet instemt met de verandering. | Ja, periodiek. | Trunking, onvoorwaardelijk. |

| Nonegotiate | Zet de poort in permanente trunkingmodus maar voorkomt dat de poort DTP-frames genereert. U moet de naburige poort handmatig als een trunkpoort configureren om een trunklink te maken. Dit is handig voor apparaten die geen DTP ondersteunen. | Nee | Trunking, onvoorwaardelijk. |

| Desirable | Maakt de poort actief proberen om de link naar een trunklink te converteren. De poort wordt een trunkpoort als de naburige poort is ingesteld op Aan, Behoefte, of Auto Mode. | Ja, periodiek. | Het eindigt in trunking staat slechts als de verre wijze op, auto, of wenselijk is. |

| Uit | Zet de poort in permanente niet-trunking modus en onderhandelt om de link te converteren naar een niet-trunking link. De haven wordt een niet-trunkhaven, zelfs als de aangrenzende haven niet instemt met de verandering. | Geen in steady state, maar zendt informatie uit om de detectie op afstand te versnellen na de verandering van op. | niet-trunking |

Dit zijn enkele hoogtepunten van het protocol:

-

DTP gaat uit van een point-to-point verbinding en Cisco-apparaten ondersteunen alleen 802.1Q trunkpoorten die point-to-point zijn.

-

Tijdens DTP-onderhandeling nemen de poorten niet deel aan STP. Pas nadat de poort een van de drie DTP-typen is geworden (access, ISL of 802.1Q) wordt de poort toegevoegd aan STP. Anders is PAgP, indien geconfigureerd, het volgende proces dat moet worden uitgevoerd voordat de poort aan STP deelneemt.

-

Als de poort in ISL-modus werkt, worden DTP-pakketten op VLAN 1 verzonden, anders (voor 802.1Q-trunkingpoorten of niet-trunkingpoorten) worden ze op het native VLAN verzonden.

-

In de gewenste modus, DTP pakketten overbrengen de VTP domeinnaam (die moet overeenkomen voor een onderhandelde trunk om te komen), plus trunkconfiguratie en admin status.

-

Berichten worden elke seconde verzonden tijdens de onderhandeling, en elke 30 seconden daarna.

-

Zorg ervoor dat u begrijpt dat modi aan, niet onderhandelen en uit expliciet specificeren in welke staat de poort eindigt. Een slechte configuratie kan tot een gevaarlijke/inconsistente staat leiden waar de ene kant trunking is en de andere niet.

-

Een poort in de modus aan, automatisch of gewenste verzendt periodiek DTP-frames. Als een poort in de automatische of gewenste modus geen DTP-pakket in vijf minuten ziet, is deze ingesteld op non-trunk.

Raadpleeg ISL-trunking configureren op Switches van de Catalyst 5500/5000- en 6500/6000-reeks voor meer ISL-gegevens. Raadpleeg Trunking tussen Catalyst 4500/4000, 5500/5000 en 6500/6000 Series Switches met 802.1Q-insluiting met Cisco CatOS-systeemsoftware voor meer informatie over 802.1Q.

Aanbeveling

Cisco raadt een expliciete trunkconfiguratie aan van gewenste instellingen aan beide uiteinden. In deze modus kunnen netwerkoperatoren syslog en opdrachtregel statusberichten vertrouwen dat een poort omhoog en trunking is, in tegenstelling tot modus, die een poort kan laten verschijnen, zelfs als de buur verkeerd is geconfigureerd. Daarnaast biedt wenselijke mode trunk stabiliteit in situaties waar één kant van de link geen trunk kan worden of de trunkstatus laat vallen. Geef deze opdracht uit om de gewenste modus in te stellen:

set trunk mod/port desirable ISL | dot1q

Opmerking: Stel de trunk in op uit op alle niet-trunkpoorten. Dit helpt verspilde onderhandelingstijd te elimineren bij het omhoog brengen van hostpoorten. Dit bevel wordt ook uitgevoerd wanneer het vastgestelde bevel van de poortgastheer wordt gebruikt; Raadpleeg de STP-sectie voor meer informatie. Geef deze opdracht uit om een trunk op een reeks poorten uit te schakelen:

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

Overige opties

Een andere gebruikelijke klantconfiguratie gebruikt wenselijke modus alleen op de distributielaag en de eenvoudigste standaardconfiguratie (automatische modus) op de toegangslaag.

Sommige switches, zoals Catalyst 2900XL, Cisco IOS-routers of andere leverancierapparaten, ondersteunen momenteel geen trunkonderhandeling via DTP. U kunt nonegotiate modus gebruiken op Catalyst 4500/4000, 5500/5000 en 6500/6000 switches om een poort onvoorwaardelijk in te stellen met deze apparaten, die kunnen helpen standaardiseren op een gemeenschappelijke instelling op de campus. U kunt ook de modus non-onderhandelen implementeren om de tijd voor het initialiseren van de "algemene" link te reduceren.

Opmerking: factoren zoals de kanaalmodus en STP-configuratie kunnen ook de initialisatietijd beïnvloeden.

Geef deze opdracht uit om de modus zonder onderhandeling in te stellen:

set trunk mod/port nonegotiate ISL | dot1q

Cisco raadt nonegotiate aan als er een verbinding met een Cisco IOS-router is, omdat wanneer overbrugging wordt uitgevoerd, sommige DTP-frames die van op de modus worden ontvangen, terug naar de trunkpoort kunnen worden getransporteerd. Op ontvangst van het DTP frame, probeert de switch poort onnodig opnieuw te onderhandelen (of de trunk naar beneden en naar boven te brengen). Als nonegotiate is ingeschakeld, verstuurt de switch geen DTP-frames.

Spanning Tree-protocol

Overwegingen

Spanning Tree Protocol (STP) handhaaft een lusvrije L2-omgeving in redundante switched en overbrugde netwerken. Zonder STP, frames loop en/of vermenigvuldigen zich oneindig, wat een netwerkmeltdown veroorzaakt als alle apparaten in het broadcast-domein continu worden onderbroken door hoog verkeer.

Hoewel STP in sommige opzichten een volledig protocol is dat oorspronkelijk is ontwikkeld voor langzame software-gebaseerde brugspecificaties (IEEE 802.1d), kan het complex zijn om goed te implementeren in grote switched netwerken met veel VLAN’s, veel switches in een domein, ondersteuning voor meerdere leveranciers en nieuwere IEEE-verbeteringen.

Voor toekomstige verwijzing, blijft CatOS 6.x nieuwe STP-ontwikkeling, zoals MISTP, loop-guard, root-guards, en BPDU aankomsttijd scheefheid detectie nemen. Bovendien zijn er nog meer gestandaardiseerde protocollen beschikbaar in CatOS 7.x, zoals IEEE 802.1s gedeelde Spanning Tree en IEEE 802.1w snelle convergentie Spanning Tree.

Operationeel overzicht

De root-brug per VLAN wordt behaald door de switch met het laagste root-brug-identificatienummer (BID). Het bod is de brugprioriteit die met het adres van MAC van de switch wordt gecombineerd.

Aanvankelijk worden BPDU's vanuit alle switches verzonden, met het BID van elke switch en de padkosten om die switch te bereiken. Hiermee kunnen de root-brug en het pad met de laagste kosten naar de hoofdmap worden bepaald. Aanvullende configuratieparameters die in BPDU's van de hoofdmap worden gedragen, negeren de parameters die lokaal zijn geconfigureerd, zodat het hele netwerk consistente timers gebruikt.

De topologie komt dan door deze stappen samen:

-

Er wordt één root-brug gekozen voor het gehele Spanning Tree-domein.

-

Eén wortelpoort (met uitzicht op de root-brug) wordt gekozen op elke niet-root-brug.

-

Een aangewezen haven wordt verkozen voor het door:sturen BPDU op elk segment.

-

Niet-aangewezen poorten blokkeren.

Raadpleeg Spanning Tree configureren voor meer informatie.

| Standaardwaarden timer (seconden) | Naam | Functie |

|---|---|---|

| 2 | Hello | Bestuurt het verzenden van BPDU's. |

| 15 | Voorwaartse vertraging (FWDMrtime) | Bestuurt hoe lang een poort doorbrengt in het luisteren en leren van de staat en beïnvloedt het topologieveranderingsproces (zie volgende sectie). |

| 20 | Maxage | Controleert hoe lang de switch de huidige topologie handhaaft alvorens het naar een alternatieve weg zoekt. Na de Maxage seconden, wordt een BPDU beschouwd als oud en de switch zoekt een nieuwe wortelpoort uit de pool van blokkerende poorten. Als er geen geblokkeerde poort beschikbaar is, beweert het de root zelf te zijn op de aangewezen poorten. |

| Poortstatussen | Betekenis | Standaardtiming voor volgende status |

|---|---|---|

| Uitgeschakeld | Administratief ondersteboven. | N.v.t. |

| Blokkeren | BPDU's ontvangen en gebruikersgegevens tegenhouden. | Monitorontvangst van BPDU's. Wacht 20 seconden op Maxage-verloopdatum of onmiddellijke wijziging als directe/lokale link-fout is gedetecteerd. |

| Luisteren | Verzenden of ontvangen van BPDU's om te controleren of terugkeer naar blokkering nodig is. | Fwddelag-timer (15 seconden wachten) |

| Leren | De topologie van de bouw/CAM lijst. | Fwddelag-timer (15 seconden wachten) |

| Doorsturen | Verzend/ontvang gegevens. | |

| Totale fundamentele topologieverandering: | 20 + 2 (15) = 50 seconden bij het wachten op het verlopen van Maxage, of 30 seconden bij een directe link-fout |

De twee types van BPDUs in STP zijn configuratie BPDUs en van het Bericht van de Verandering van de Topologie (TCN) BPDUs.

Configuratie-BPDU-stroom

De configuratie BPDU's zijn afkomstig van elke hello-interval vanaf elke poort op de root-brug en stromen vervolgens naar alle bladpoorten om de status van de Spanning Tree te behouden. switches In steady-state is de BPDU-stroom unidirectioneel: de wortelpoorten en blokkerende poorten ontvangen alleen configuratie-BPDU's, terwijl aangewezen poorten alleen configuratie-BPDU's verzenden.

Voor elke BPDU die door een switch van de wortel wordt ontvangen, wordt nieuwe verwerkt door Catalyst Central NMP en verzonden die de wortelinformatie bevat. Met andere woorden, als de root-brug verloren gaat of alle paden naar de root-brug verloren gaan, stoppen BPDU's met ontvangen worden (totdat de maxage timer herverkozen wordt).

TCP/BPDU-stroom

TCN BPDU's zijn afkomstig van bladbomen en stromen naar de root-brug wanneer een topologieverandering in de overspannende switch wordt gedetecteerd. Root-poorten verzenden alleen TCN's, en aangewezen poorten ontvangen alleen TCN's.

De TCN BPDU reist naar de wortelrand en wordt bij elke stap erkend, dus dit is een betrouwbaar mechanisme. Zodra de root-brug is bereikt, waarschuwt de root-brug het gehele domein dat een wijziging is opgetreden door te zoeken naar Configuration BPDU's met de TCN-vlag ingesteld voor max + fwdvertragingstijd (standaard 35 seconden). Dit zorgt ervoor dat alle switches hun normale CAM-verouderingstijd wijzigen van vijf minuten (standaard) naar het interval aangegeven door fwddelagen (15 seconden standaard). Raadpleeg Spanning Tree Protocol-topologiewijzigingen begrijpen voor meer informatie.

Spanning Tree-modi

Er zijn drie verschillende manieren om VLAN’s te correleren met Spanning Tree:

-

Eén Spanning Tree-protocol voor alle VLAN’s of één Spanning Tree-protocol, zoals IEEE 802.1Q

-

Een Spanning Tree per VLAN of gedeelde Spanning Tree, zoals Cisco PVST

-

Een Spanning Tree per set VLAN’s of meerdere Spanning Tree-switches, zoals Cisco MISTP en IEEE 802.1s

Een monoSpanning Tree voor alle VLAN’s biedt slechts één actieve topologie en dus geen taakverdeling. Een STP blokkeert poortblokken voor alle VLAN’s en draagt geen gegevens.

Eén Spanning Tree per VLAN maakt taakverdeling mogelijk maar vereist meer BPDU CPU-verwerking naarmate het aantal VLAN’s toeneemt. De CatOS release notities geven richtlijnen over het aantal logische poorten dat wordt aanbevolen in de Spanning Tree per switch. De Catalyst 6500/6000 Supervisor Engine 1-formule is bijvoorbeeld als volgt:

aantal poorten + (aantal trunks * aantal VLAN’s op trunks) < 4000

Cisco MISTP en de nieuwe 802.1s-standaard staan de definitie van slechts twee actieve STP-instanties/topologieën en de toewijzing van alle VLAN’s aan een van deze twee bomen toe. Deze techniek staat STP toe om aan vele duizenden VLAN's te schalen terwijl het in evenwicht brengen van de lading wordt toegelaten.

BPDU-formaten

Om de IEEE 802.1Q-standaard te ondersteunen, is de bestaande Cisco STP-implementatie uitgebreid tot PVST+ door ondersteuning toe te voegen voor tunneling in een IEEE 802.1Q monoSpanning Tree-gebied. PVST+ is daarom compatibel met zowel IEEE 802.1Q MST- als Cisco PVST-protocollen en vereist geen extra opdrachten of configuratie. Daarnaast voegt PVST+ verificatiemechanismen toe om ervoor te zorgen dat er geen configuratie-inconsistentie is tussen poorttrunking en VLAN-ID’s over switches.

Dit zijn enkele operationele hoogtepunten van het PVST+ protocol:

-

PVST+ maakt gebruik van 802.1Q mono Spanning Tree via de zogeheten Common Spanning Tree (CST) via een 802.1Q-trunk. CST is altijd op VLAN 1, zodat moet dit VLAN op de boomstam worden toegelaten om met andere verkopers interworking te zijn. CST BPDU's worden verzonden, altijd zonder tag, naar de IEEE Standard Bridge-Group (MAC-adres 01-80-c2-00-00-00, DSAP 42, SAP 42). Voor de volledigheid van de beschrijving wordt ook een parallelle set BPDU's verzonden naar het Cisco gedeelde Spanning Tree MAC-adres voor VLAN 1.

-

PVST+-tunnels PVST-BPDU’s over 802.1Q VLAN-regio’s als multicastgegevens. Cisco gedeelde Spanning Tree BPDU’s worden verzonden naar MAC-adres 10-00-0c-cc-cc-cd (SNAP HDLC-protocoltype 0x010b) voor elk VLAN op een trunk. BPDU's zijn niet-gelabeld op het native VLAN en gelabeld voor alle andere VLAN's.

-

PVST+ controleert poort- en VLAN-inconsistenties. PVST+ blokkeert de poorten die inconsistente BPDU's ontvangen om doorsturen van lusjes te voorkomen. Het brengt gebruikers ook via syslog berichten op de hoogte over eventuele configuratie mismatch.

-

PVST+ is achterwaarts compatibel met bestaande Cisco-switches die PVST op ISL-trunks uitvoeren. ISL-ingekapselde BPDU's worden nog steeds verzonden of ontvangen met behulp van het IEEE MAC-adres. Met andere woorden, elk BPDU-type is link-lokaal; er zijn geen vertaalproblemen.

Aanbeveling

Alle Catalyst switches hebben standaard STP ingeschakeld. Dit wordt aanbevolen, zelfs als er een ontwerp wordt gekozen dat geen L2-lussen bevat, zodat STP niet is ingeschakeld, in die zin dat het actief een geblokkeerde poort onderhoudt.

set spantree enable all !--- This is the default.

Cisco raadt aan STP om de volgende redenen ingeschakeld te laten:

-

Als er een lus is (geïnduceerd door foutieve patching, slechte kabel, enzovoort.), voorkomt STP schadelijke effecten op het netwerk veroorzaakt door multicast- en broadcast-gegevens.

-

Bescherming tegen een uitval van EtherChannel.

-

De meeste netwerken zijn geconfigureerd met STP, dat maximale veldbelichting geeft. Meer blootstelling komt over het algemeen overeen met stabiele code.

-

Bescherming tegen dubbel aangesloten NIC's die zich misdragen (of bridging ingeschakeld op servers).

-

De software voor veel protocollen (zoals PAgP, IGMP-snooping en trunking) is nauw verwant aan STP. Het lopen zonder STP kan tot ongewenste resultaten leiden.

Wijzig de timers niet, omdat dit een nadelige invloed kan hebben op de stabiliteit. De meerderheid van geïmplementeerde netwerken is niet afgestemd. De eenvoudige STP timers die via de opdrachtregel toegankelijk zijn, zoals hello-interval en Maxage, bestaan zelf uit een complexe set van andere veronderstelde en intrinsieke timers, dus het is moeilijk om timers af te stemmen en alle vertakkingen te overwegen. Bovendien bestaat het gevaar dat de bescherming van de UDLD wordt ondermijnd.

Ideaal gezien, houd gebruikersverkeer van het beheer VLAN. Vooral bij oudere Catalyst switch processors is het het beste om problemen met STP te voorkomen door het beheer VLAN gescheiden te houden van gebruikersgegevens. Eén eindstation dat zich misdraagt kan de supervisor-machineverwerker zo bezig houden met uitzendingspakketten dat het een of meer BPDU's kan missen. Maar nieuwere switches met krachtigere CPU's en gaspedalen maken dit minder belangrijk. Zie de sectie In-Band Management van dit document voor meer informatie.

Overontwerp geen redundantie. Dit kan leiden tot een nachtmerrie bij het oplossen van problemen - te veel blokkerende poorten hebben een negatieve invloed op de stabiliteit op de langere termijn. De totale NBP-diameter onder zeven hops houden. Probeer te ontwerpen op het Cisco meerlaagse model, met zijn kleinere switched domeinen, STP-driehoeken en deterministische geblokkeerde poorten (zoals uitgelegd in Gigabit Campus Network Design—Principles and Architecture) waar dat mogelijk is.

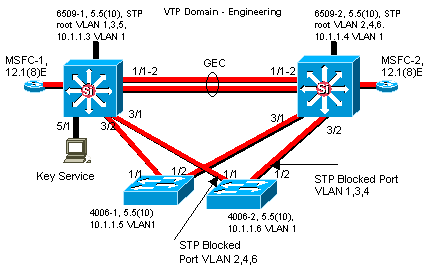

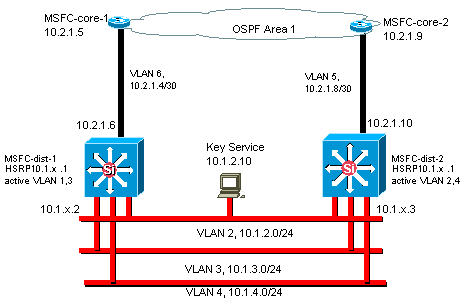

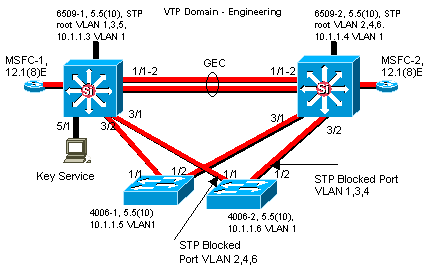

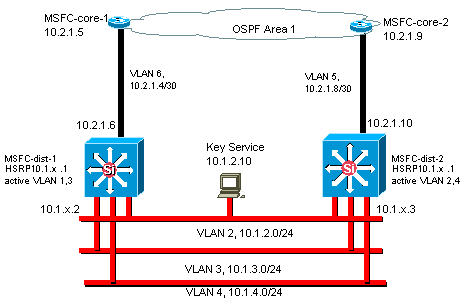

Invloed en weet waar de functionaliteit van de Wortel en de geblokkeerde havens verblijven, en documenteert hen op het topologiediagram. De geblokkeerde poorten zijn waar STP-probleemoplossing begint - wat ze van blokkering naar doorsturen heeft gemaakt, is vaak het belangrijkste onderdeel van de analyse van de basisoorzaak. Kies de distributie- en kernlagen als de locatie van wortel/secundaire wortel, aangezien deze worden beschouwd als de meest stabiele delen van het netwerk. Controleer op optimale L3- en HSRP-overlay met L2-datatranspaden. Dit bevel is een macro die de brugprioriteit vormt; De wortel plaatst het veel lager dan het gebrek (32768), terwijl wortel secundaire het redelijk lager dan het gebrek plaatst:

set spantree root secondary vlan range

Opmerking: Deze macro stelt de hoofdprioriteit in op 8192 (standaard), de huidige hoofdprioriteit minus 1 (als een andere root-brug bekend is) of de huidige hoofdprioriteit (als het MAC-adres lager is dan de huidige hoofdprioriteit).

Overbodige VLAN’s uitsluiten van trunkpoorten (een bidirectionele oefening). Dit beperkt de diameter van STP- en NMP-verwerkingsoverhead op delen van het netwerk waar bepaalde VLAN’s niet nodig zijn. VTP automatisch snoeien verwijdert STP niet uit een trunk. Raadpleeg de VTP-sectie van dit document voor meer informatie. De standaard VLAN 1 kan ook worden verwijderd van trunks met CatOS 5.4 en hoger.

Raadpleeg Problemen met Spanning Tree Protocol en verwante ontwerpoverwegingen voor meer informatie.

Overige opties

Cisco heeft een andere STP die bekend staat als VLAN-bridge. Dit protocol werkt met behulp van een bestemming MAC-adres van 01-00-0c-cd-cd-ce en protocoltype 0x010c.

Dit is het meest nuttig als er een noodzaak is om niet-routeerbare of legacy protocollen tussen VLAN’s te overbruggen zonder tussenkomst van de IEEE Spanning Tree-instantie(s) die op die VLAN’s actief is. Als VLAN-interfaces voor niet-overbrugd verkeer worden geblokkeerd voor L2-verkeer (en dit zou makkelijk kunnen gebeuren als ze aan dezelfde STP deelnamen als IP VLAN’s), wordt ook het overlay L3-verkeer per ongeluk weggesnoeid - een ongewenst neveneffect. VLAN-bridge is daarom een afzonderlijk geval van STP voor overbrugde protocollen, dat een afzonderlijke topologie biedt die kan worden gemanipuleerd zonder IP-verkeer te beïnvloeden.

Cisco raadt aan VLAN-bridge uit te voeren als overbrugging tussen VLAN’s op Cisco-routers zoals de MSFC vereist is.

PortFast

PortFast wordt gebruikt om de normale Spanning Tree-werking op toegangspoorten te omzeilen om de connectiviteit tussen eindstations en de services waarmee ze verbinding moeten maken na linkinitialisatie te versnellen. Voor sommige protocollen, zoals IPX/SPX, is het belangrijk om de toegangshaven te zien in de doorstuurmodus onmiddellijk nadat de verbindingsstaat is gestegen om problemen met GNS te voorkomen.

Zie Verbindingsvertragingen voor werkstations herstellen met Portfast en andere opdrachten voor meer informatie.

Operationeel overzicht

PortFast slaat de normale afluister- en leertoestanden van STP over door een poort direct van blokkering naar doorsturen modus te verplaatsen nadat bekend is dat de link actief is. Als deze functie niet is ingeschakeld, worden alle gebruikersgegevens door STP verwijderd totdat de poort klaar is om te worden verplaatst naar de verzendmodus. Dit kon tot tweemaal de ForwardDelay tijd (een totaal van 30 seconden door gebrek) vergen.

PortFast-modus voorkomt ook dat een STP-TCN wordt gegenereerd telkens wanneer een poortstaat verandert van leren naar doorsturen. TCN's zijn op zich geen probleem, maar als een golf van TCN's de root-brug raakt (meestal in de ochtend als mensen hun PC's aanzetten), zou het convergentietijd onnodig kunnen verlengen.

STP PortFast is met name belangrijk voor zowel multicast CGMP- als Catalyst 5500/5000 MLS-netwerken. TCN's in deze omgevingen kunnen ervoor zorgen dat de statische CGMP CAM-tabelvermeldingen worden verouderd, wat resulteert in multicast pakketverlies tot het volgende IGMP-rapport, en/of flush MLS-cacheingangen die dan opnieuw moeten worden opgebouwd en kunnen resulteren in een router CPU-piek, afhankelijk van de grootte van het cachegeheugen. (Catalyst 6500/6000 MLS-implementaties en multicast-vermeldingen die u hebt geleerd van IGMP-spionage, worden niet beïnvloed.)

Aanbeveling

Cisco raadt aan STP PortFast in te schakelen voor alle actieve hostpoorten en uit te schakelen voor switch-switch-koppelingen en poorten die niet in gebruik zijn.

Trunking en kanalisatie moeten ook worden uitgeschakeld voor alle hostpoorten. Elke toegangshaven is standaard ingeschakeld voor trunking en kanalisatie, maar switch-buren worden niet verwacht door ontwerp op host-poorten. Als deze protocollen nog moeten worden overeengekomen, kan de daaropvolgende vertraging in de poortactivering leiden tot ongewenste situaties waarin eerste pakketten van werkstations, zoals DHCP-verzoeken, niet worden doorgestuurd.

CatOS 5.2 introduceerde een macroopdracht, een poorthostpoortbereik dat deze configuratie implementeert voor toegangspoorten en aanzienlijk helpt bij autonegotiation en verbindingsprestaties:

set port host port range !--- Macro command for these commands: set spantree portfast port range enable set trunk port range off set port channel port range mode off

Opmerking: PortFast betekent niet dat Spanning Tree helemaal niet op die poorten wordt uitgevoerd. BPDU's worden nog steeds verzonden, ontvangen en verwerkt.

Overige opties

PortFast BPDU-guard biedt een manier om loops te voorkomen door een niet-trunkingpoort naar een erreless status te verplaatsen wanneer een BPDU op die poort wordt ontvangen.

Een BPDU-pakket moet nooit worden ontvangen op een toegangspoort die voor PortFast is geconfigureerd, aangezien hostpoorten niet aan switches mogen worden gekoppeld. Als een BPDU wordt geobserveerd, geeft dit een ongeldige en mogelijk gevaarlijke configuratie aan die bestuurlijke actie vereist. Wanneer de BPDU-guard functie is ingeschakeld, sluit Spanning Tree poortFast-geconfigureerde interfaces die BPDU's ontvangen, in plaats van ze in de STP-blokkerende staat te zetten.

Het commando werkt per switch, niet per poort, zoals wordt getoond:

set spantree portfast bpdu-guard enable

De netwerkbeheerder wordt door een SNMP-trap of syslog-bericht op de hoogte gesteld als de poort uitvalt. Het is ook mogelijk om een automatische hersteltijd voor opnieuw uitgeschakeld poorten te configureren. Raadpleeg het gedeelte UDLD van dit document voor meer informatie. Raadpleeg voor meer informatie Verbetering in Spanning Tree Portfast BPDU Guard.

Opmerking: PortFast voor trunkpoorten is geïntroduceerd in CatOS 7.x en heeft geen effect op trunkpoorten in eerdere releases. PortFast voor trunkpoorten is ontworpen om de convergentietijden voor L3-netwerken te verhogen. Om deze functie aan te vullen, introduceerde CatOS 7.x ook de mogelijkheid van de configuratie van PortFast BPDU-guard per poort.

UplinkFast

UplinkFast biedt snelle STP-convergentie na een directe koppelingsfout in de netwerktoegangslaag. Het wijzigt STP niet en het doel is om de convergentietijd in een specifieke omstandigheid te versnellen naar minder dan drie seconden, in plaats van de gebruikelijke vertraging van 30 seconden. Raadpleeg Begrijpen en configureren van de Cisco Uplink Fast Feature voor meer informatie.

Operationeel overzicht