Inleiding

In dit document wordt beschreven hoe u het Cisco Secure Client Network Access Manager (NAM)-profiel implementeert via Identity Services Engine (ISE).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Identity Services Engine (ISE)

- AnyConnect NAM en profieleditor

- houdingsbeleid

- Cisco Catalyst-configuratie voor 802.1x-services

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE, versie 3.3 en hoger

- Windows 10 met Cisco Secure Mobility Client 5.1.4.74 en hoger

- Cisco Catalyst 9200 switch met software Cisco IOS® XE 17.6.5 en hoger

- Active Directory 2016

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

EAP-FAST-verificatie vindt in twee fasen plaats. In de eerste fase maakt EAP-FAST gebruik van een TLS-handshake om sleuteluitwisselingen aan te bieden en te verifiëren met behulp van TLV-objecten (Type-Length-Values) om een beveiligde tunnel te maken. Deze TLV-objecten worden gebruikt om authenticatiegerelateerde gegevens over te brengen tussen de client en de server. Zodra de tunnel tot stand is gebracht, begint de tweede fase met de klant en ISE-node die verdere gesprekken voeren om het vereiste authenticatie- en autorisatiebeleid vast te stellen.

Het NAM-configuratieprofiel is ingesteld om EAP-FAST als verificatiemethode te gebruiken en is beschikbaar voor administratief gedefinieerde netwerken.

Daarnaast kunnen zowel machine- als gebruikersverbindingstypen worden geconfigureerd binnen het NAM-configuratieprofiel.

Het zakelijke Windows-apparaat krijgt volledige bedrijfstoegang met behulp van de NAM met Posture-controle.

Het persoonlijke Windows-apparaat krijgt toegang tot een beperkt netwerk met dezelfde NAM-configuratie.

Dit document bevat instructies voor het implementeren van het Cisco Secure Client Network Access Manager (NAM)-profiel via het Identity Services Engine (ISE) Posture Portal met behulp van webimplementatie, samen met Posture Compliance Check.

Configuratie

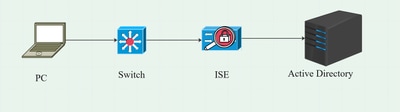

Netwerkdiagram

gegevensstroom

Wanneer een pc verbinding maakt met het netwerk, biedt de ISE het autorisatiebeleid voor omleiding naar het Posture Portal.

Het http-verkeer op de pc wordt omgeleid naar de ISE Client Provisioning Page, waar de NSA-toepassing wordt gedownload van ISE.

De NSA installeert vervolgens de Secure Client Agent-modules op de pc.

Nadat de installatie van de agent is voltooid, downloadt de agent het Posture-profiel en het NAM-profiel dat op ISE is geconfigureerd.

De installatie van de NAM-module leidt tot een herstart op de pc.

Na de herstart voert de NAM-module EAP-FAST-verificatie uit op basis van het NAM-profiel.

De Posture-scan wordt vervolgens geactiveerd en de naleving wordt gecontroleerd op basis van het ISE Posture Policy.

Switch configureren

Configureer de access switch voor dot1x-verificatie en omleiding.

|

nieuw AAA-model

Standaard AAA-verificatie dot1x groepsstraal

radius van standaardgroep voor AAA-autorisatienetwerk

AAA Accounting DOT1X Standaard start-stop groepsradius

AAA Server Radius Dynamic-Author

client 10.127.197.53 server-key Qwerty123

Auth-type Any

AAA Session-ID Algemeen

ip radius source-interface Vlan1000

RADIUS-SERVER attribuut 6 on-for-login-auth

RADIUS-SERVER Attribuut 8 include-in-access-req

RADIUS-SERVER Attribuut 25 Access-Request bevat

RADIUS-SERVERKENMERK 31 MAC-FORMAAT IETF hoofdletter

radiusserver RAD1

adres ipv4 <ISE server IP> auth-port 1812 acct-port 1813

toets <secret-key>

dot1x-systeem-auth-controle

|

Configureer Redirect ACL zodat de gebruiker kan worden doorgestuurd naar het ISE Client Provisioning Portal.

|

IP Access-List Extended Redirect-ACL

10 UDP elk EQ-domein weigeren

20 TCP geen EQ-domein weigeren

30 UDP geen EQ-bootpc's weigeren EQ-bootps

40 IP-host <ISE-server IP> wordt geweigerd

50 Toestemming TCP Any EQ www

60 Toestemming TCP Any EQ 443

|

Schakel apparaattracking en http-omleiding op de switch in.

|

Apparaatvolgbeleid <Naam apparaatvolgbeleid>

volgen inschakelen

interface <naam interface>

Apparaat-tracking-koppelingsbeleid <Naam apparaattraceringsbeleid>

IP HTTP-server

IP HTTP Secure-Server

|

Download het Secure Client-pakket

Download de profieleditor, beveiligde clientvensters en webimplementatiebestanden van de nalevingsmodule handmatig vanaf software.cisco.com

Typ Secure Client 5 op de zoekbalk voor productnamen.

Downloads Home > Beveiliging > Eindpuntbeveiliging > Beveiligde client (inclusief AnyConnect) > Beveiligde client 5 > AnyConnect VPN-clientsoftware

- Cisco-Secure-Client-Win-5.1.x-WebDeployment-K9.pkg

- Cisco-Secure-Client-Win-4.3.x-IsCompliance-WebDeployment-K9.pkg

- Tools-Cisco-Secure-Client-Win-5.1.x-ProfileEditor-K9.msi

ISE-configuratie

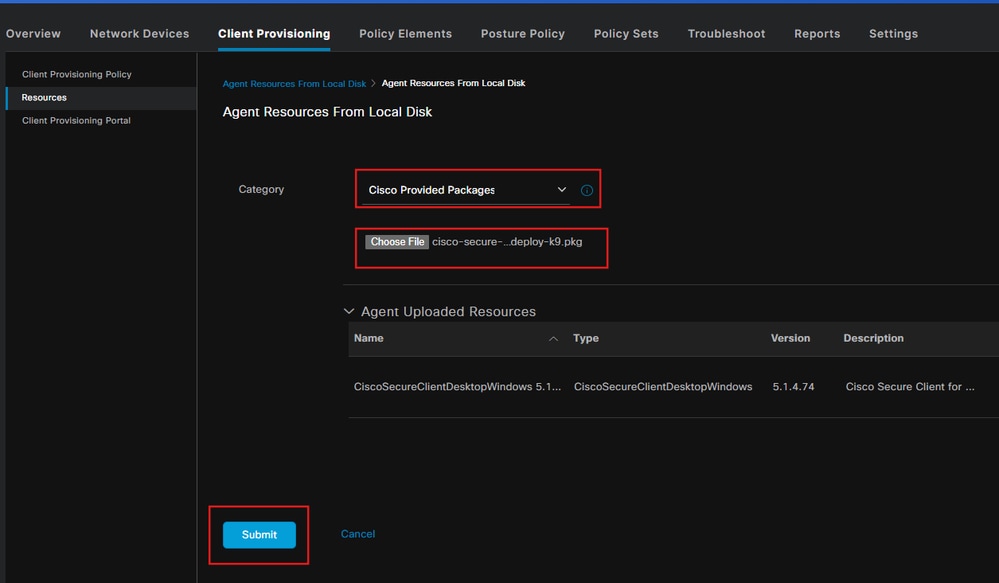

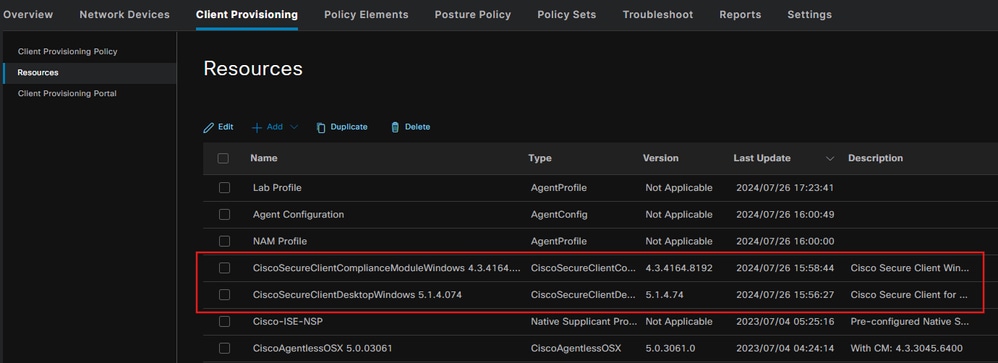

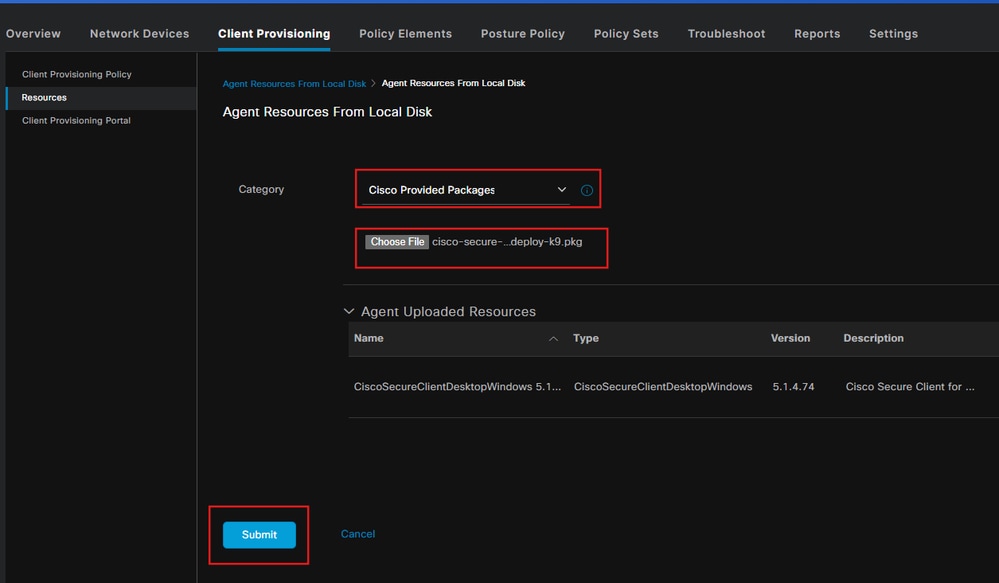

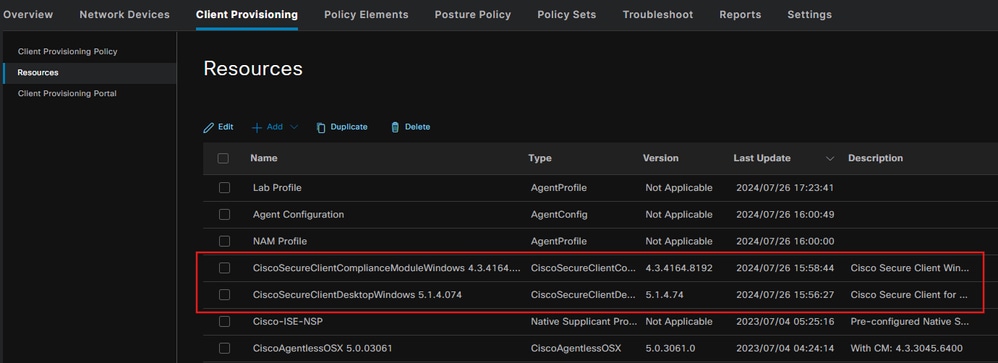

Stap 1. Upload het pakket op ISE

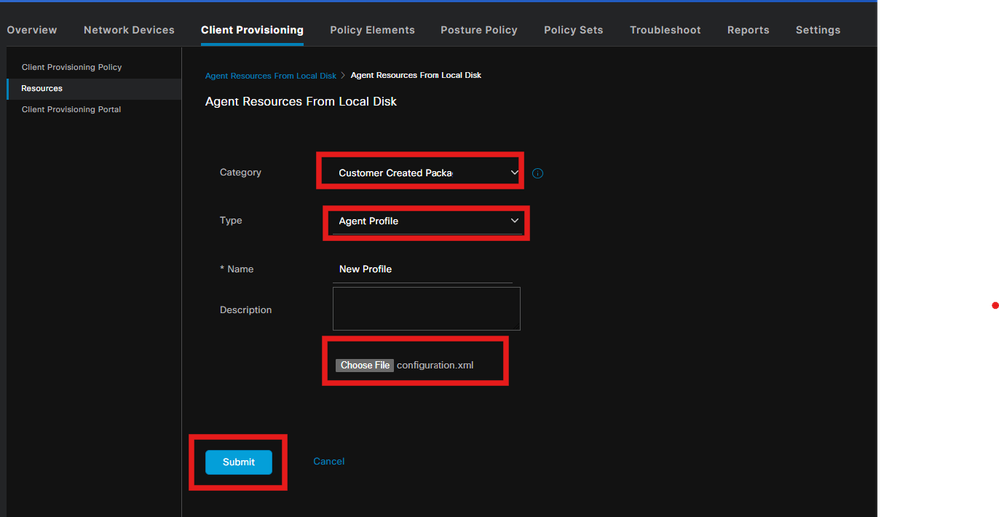

Als u de pakketten voor de implementatie van de Secure Client and Compliance Module op ISE wilt uploaden, gaat u naar Workcenter > Posture > Client Provisioning > Resources > Add > Agent Resources vanaf de lokale schijf.

Stap 2. Een NAM-profiel maken met behulp van het hulpprogramma Profieleditor

Voor informatie over het configureren van een NAM-profiel raadpleegt u deze handleiding Secure Client NAM configureren voor Dot1x Windows en ISE 3.2 gebruiken

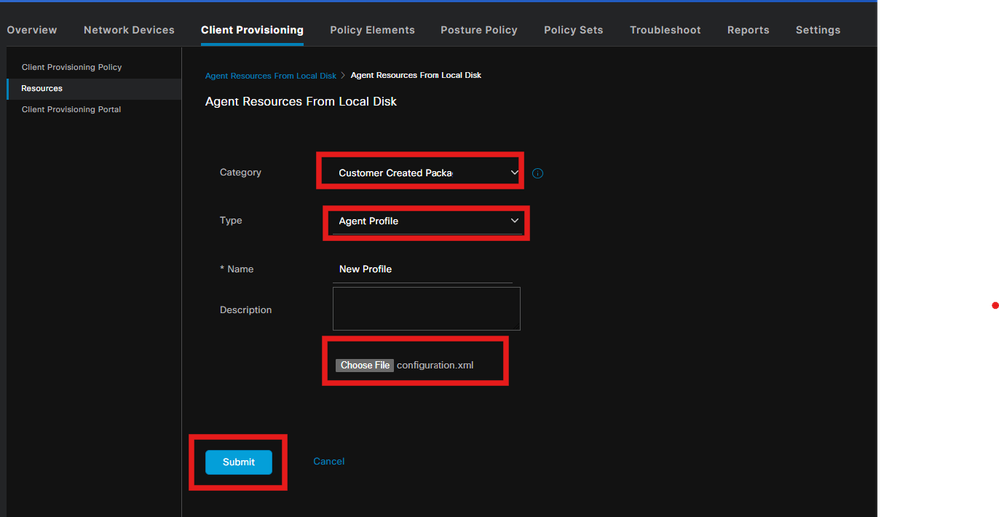

Stap 3. Upload het NAM-profiel op ISE

Als u de NAM-profielconfiguratie.xml op ISE wilt uploaden als het agentprofiel, gaat u naar Clientprovisioning > Bronnen > Agentbronnen vanaf lokale schijf.

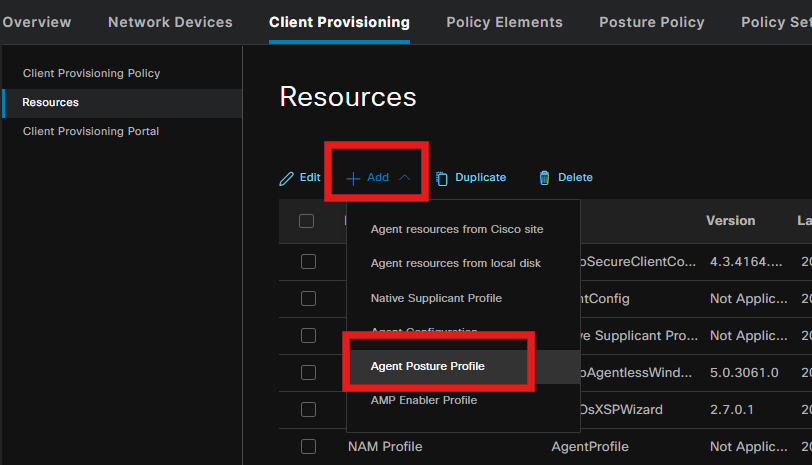

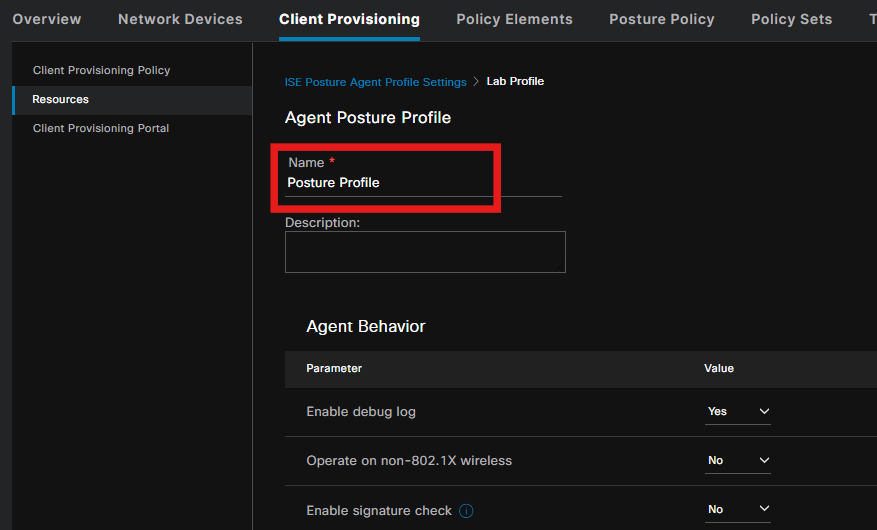

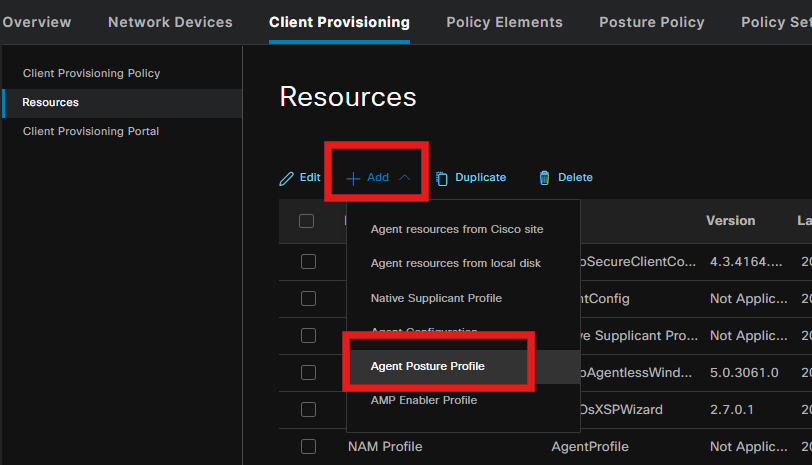

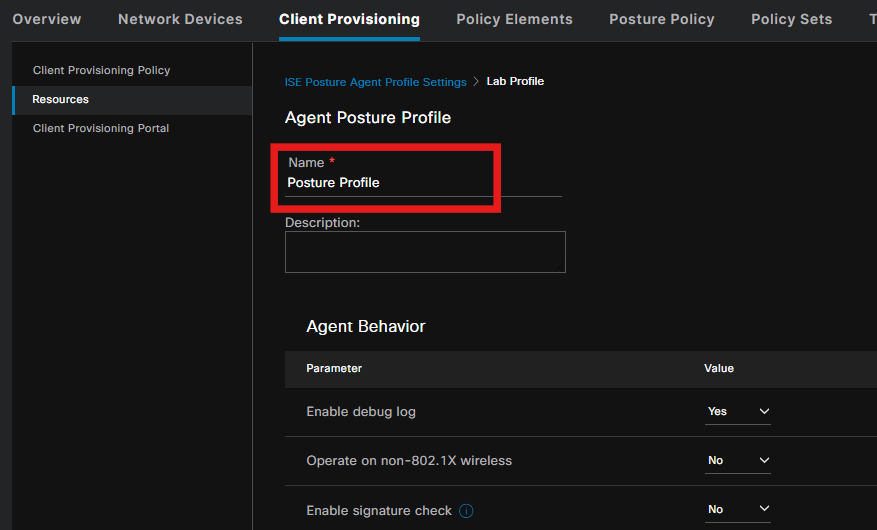

Stap 4. Een houdingsprofiel maken

Vergeet in het gedeelte Posture Protocol niet * toe te voegen zodat de Agent verbinding kan maken met alle servers.

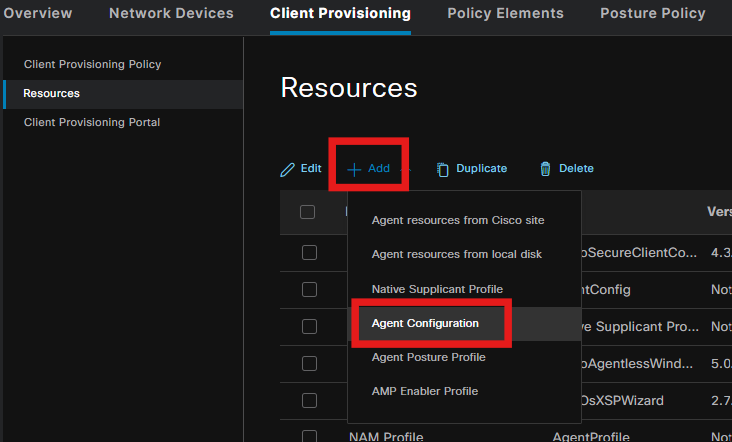

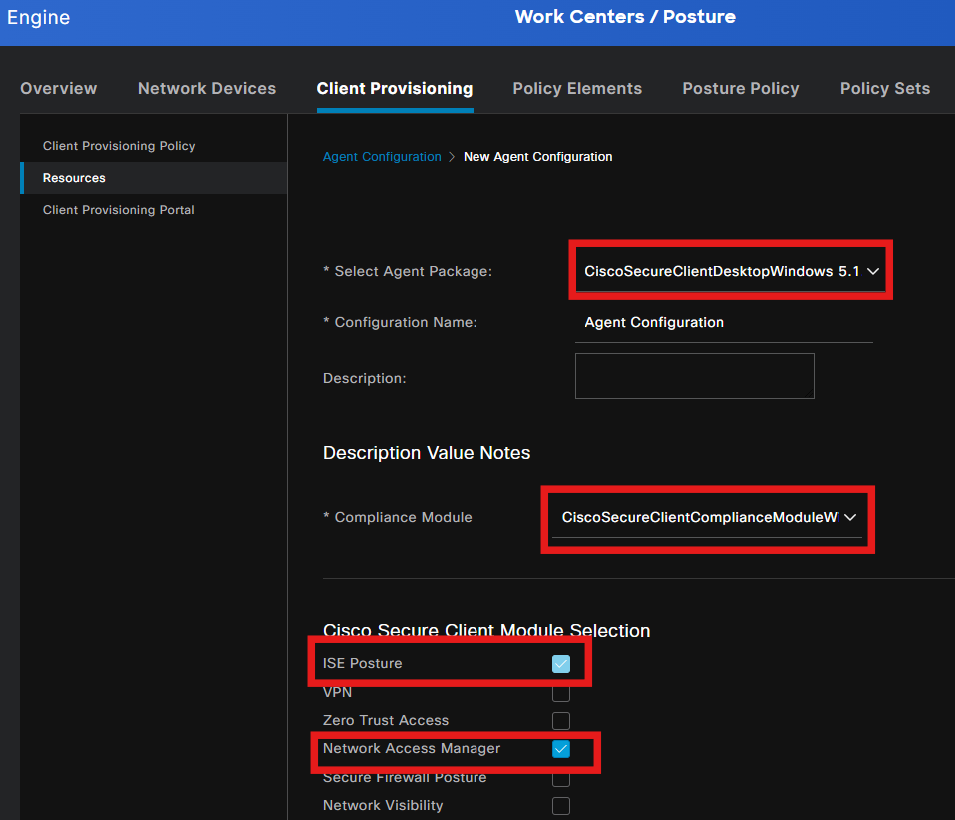

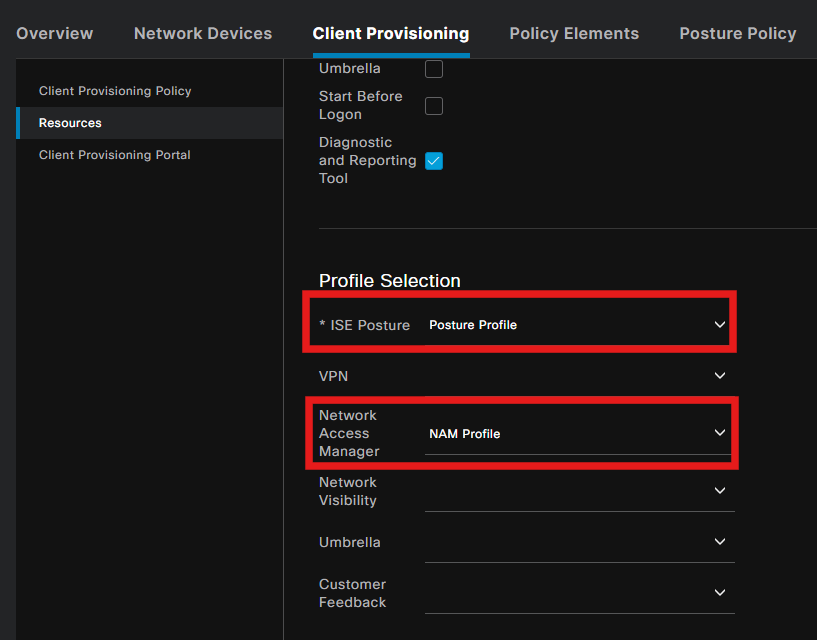

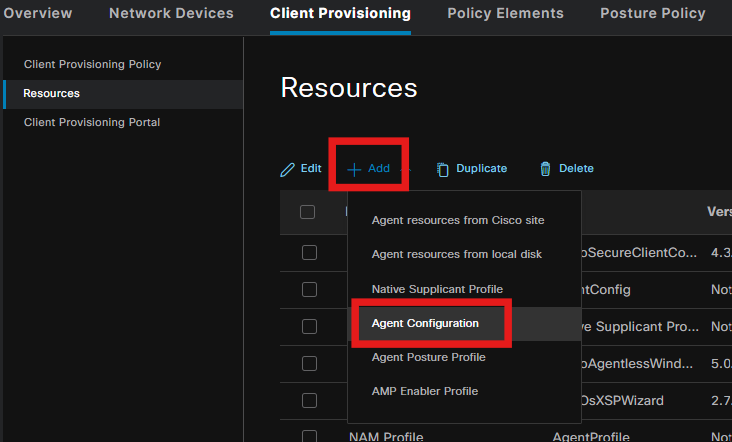

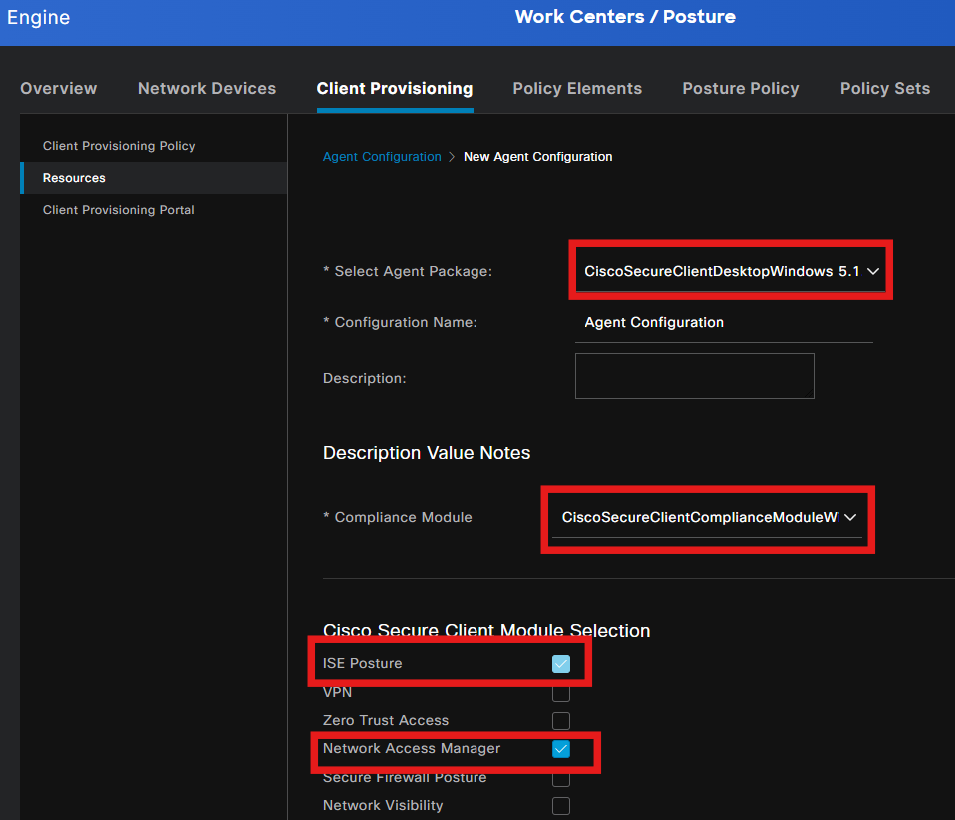

Stap 5. Agent-configuratie maken

Selecteer het geüploade beveiligde client- en compliancemodulepakket en selecteer onder de module selectie de ISE Posture, NAM en DART modules.

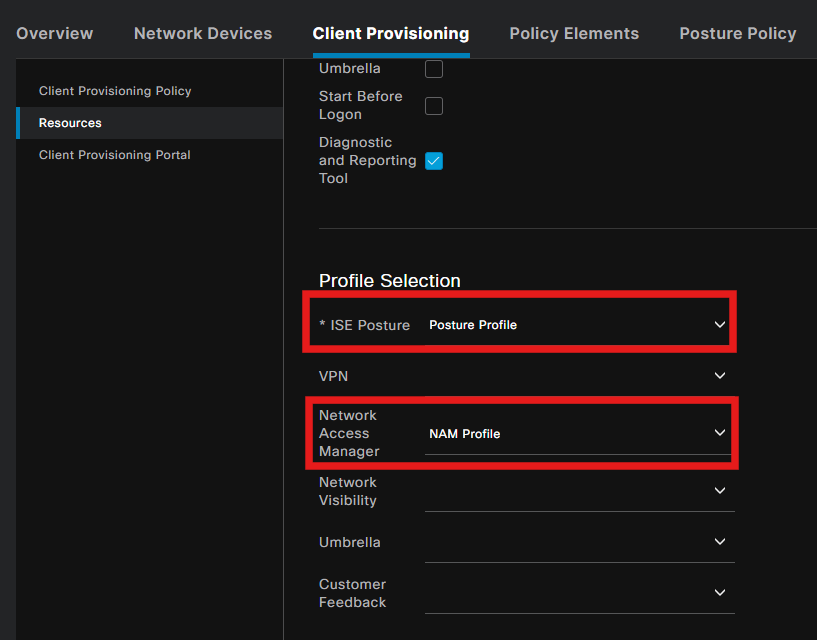

Selecteer onder Profiel de optie Houding en NAM Profiel en klik op Indienen.

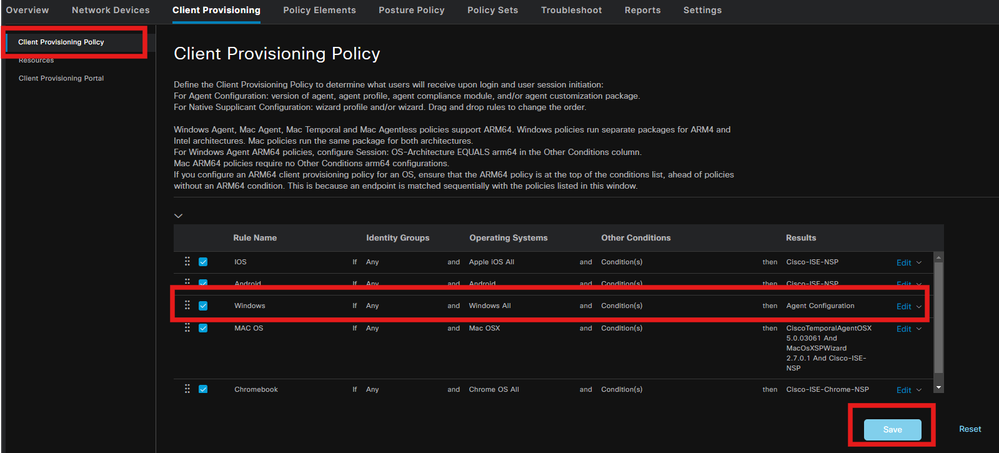

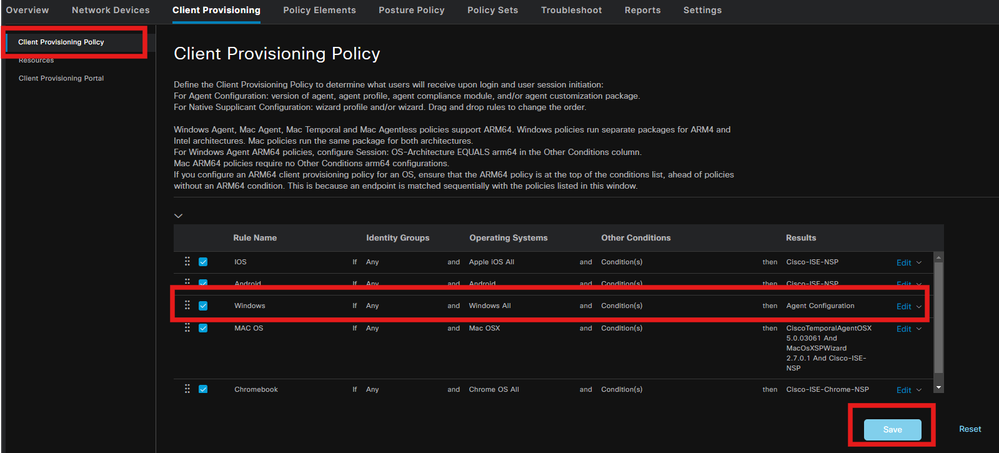

Stap 6. Beleid voor clientprovisioning

Maak een beleid voor clientprovisioning voor het Windows-besturingssysteem en selecteer de agentconfiguratie die in de vorige stap is gemaakt.

Stap 7. houdingsbeleid

Voor informatie over het opstellen van het Posture Policy en de voorwaarden, raadpleegt u deze gids ISE Posture Prescriptive Deployment Guide.

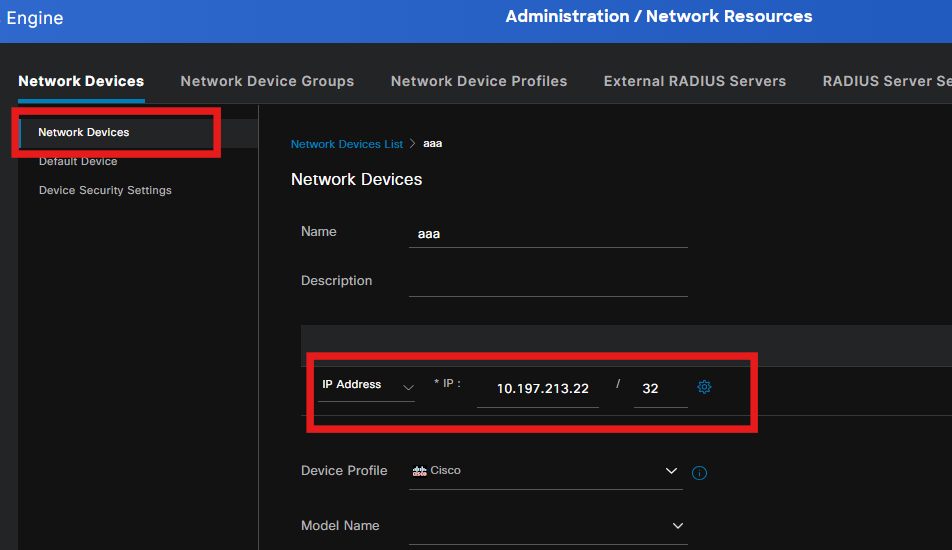

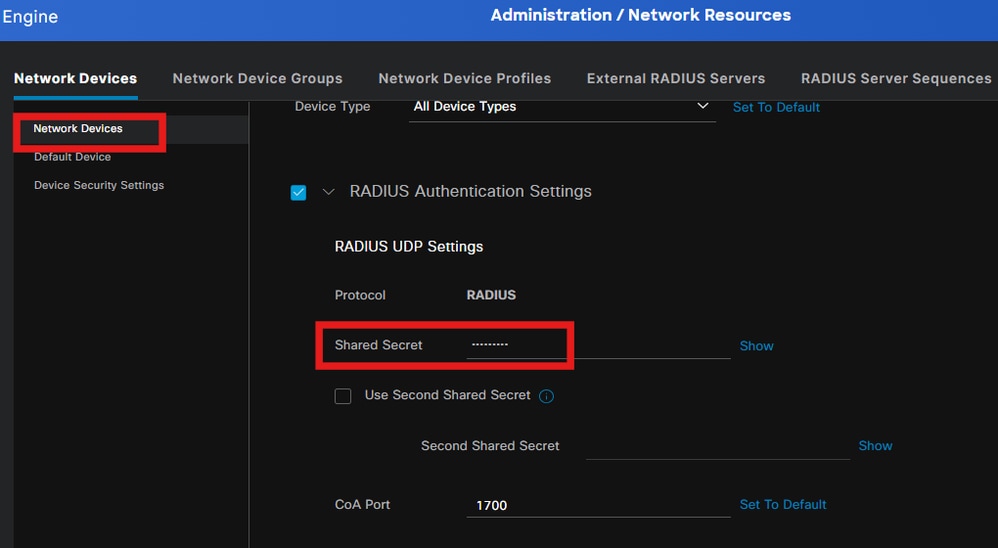

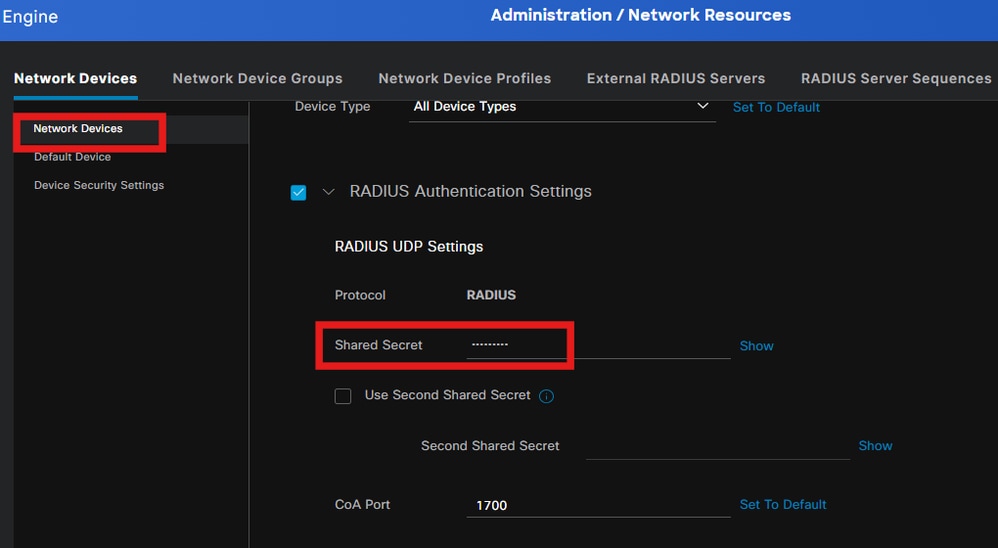

Stap 8. Netwerkapparaat toevoegen

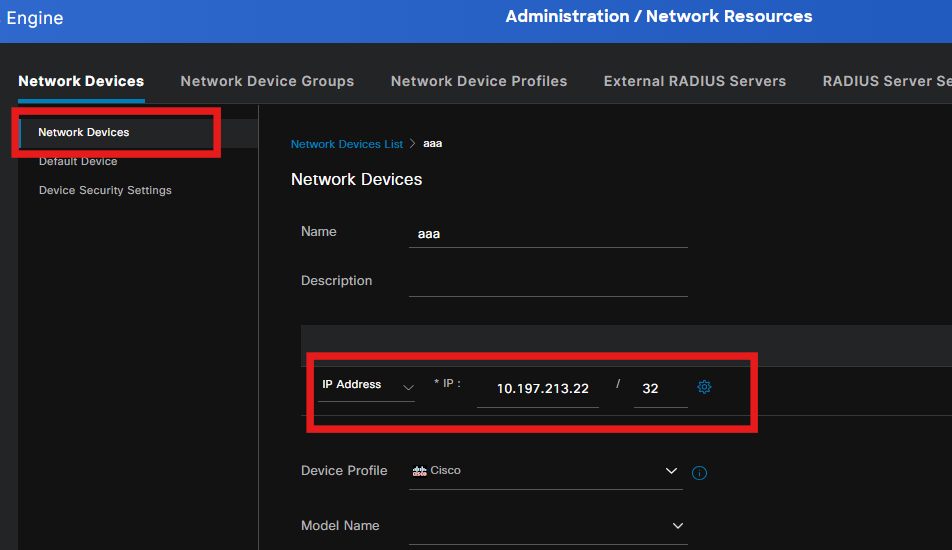

Als u het IP-adres van de switch en de gedeelde radiussleutel wilt toevoegen, gaat u naar Beheer > Netwerkbronnen.

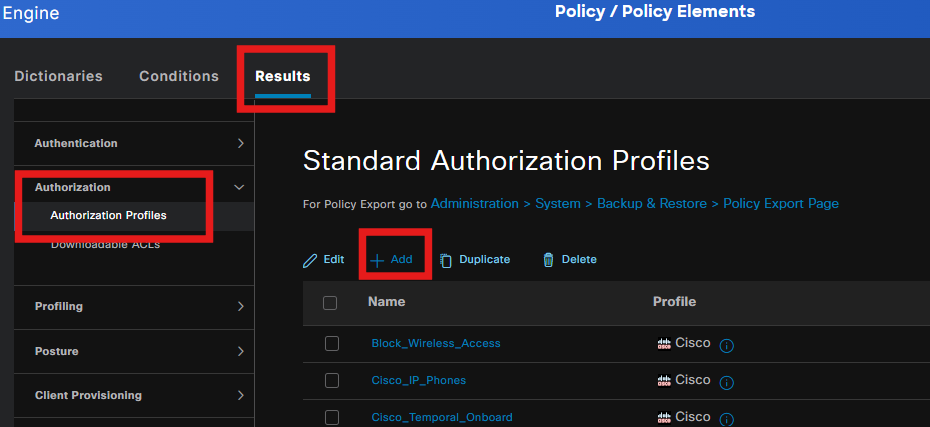

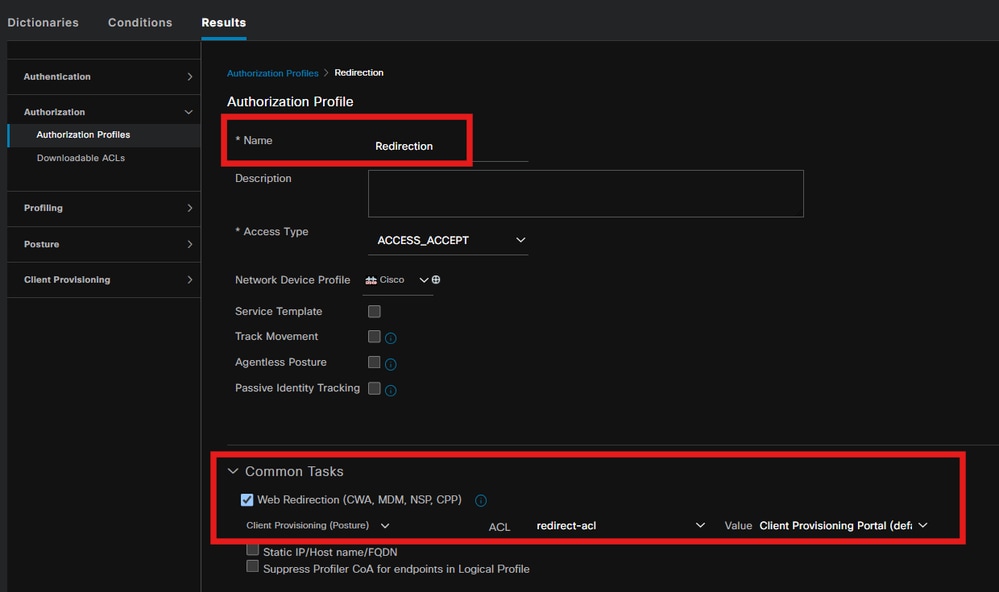

Stap 9. Autorisatieprofiel

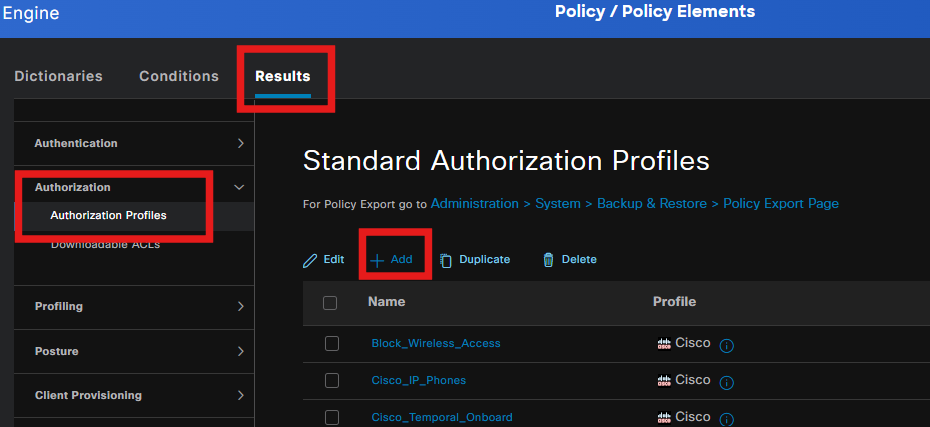

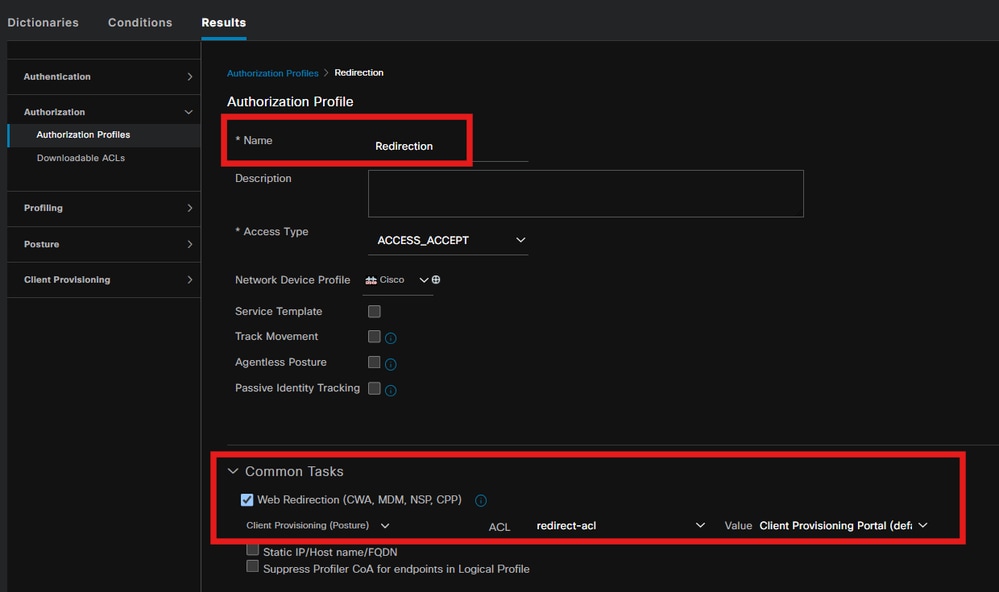

Als u een profiel voor een houdingsomleiding wilt maken, gaat u naar Beleid > Beleidselementen > Resultaten.

Selecteer onder Algemene taken het Client Provisioning Portal met Redirect ACL.

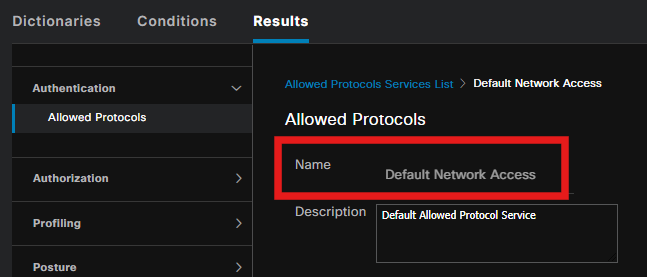

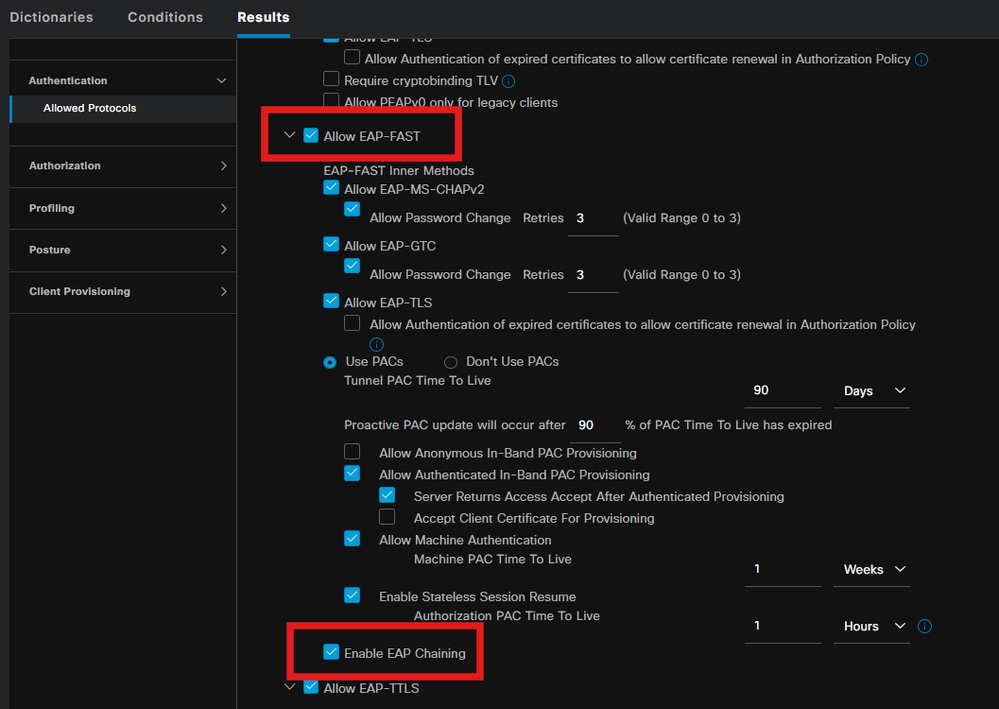

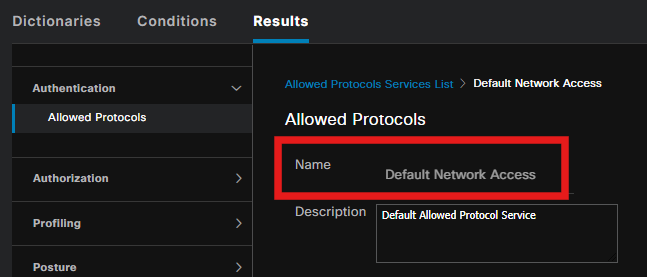

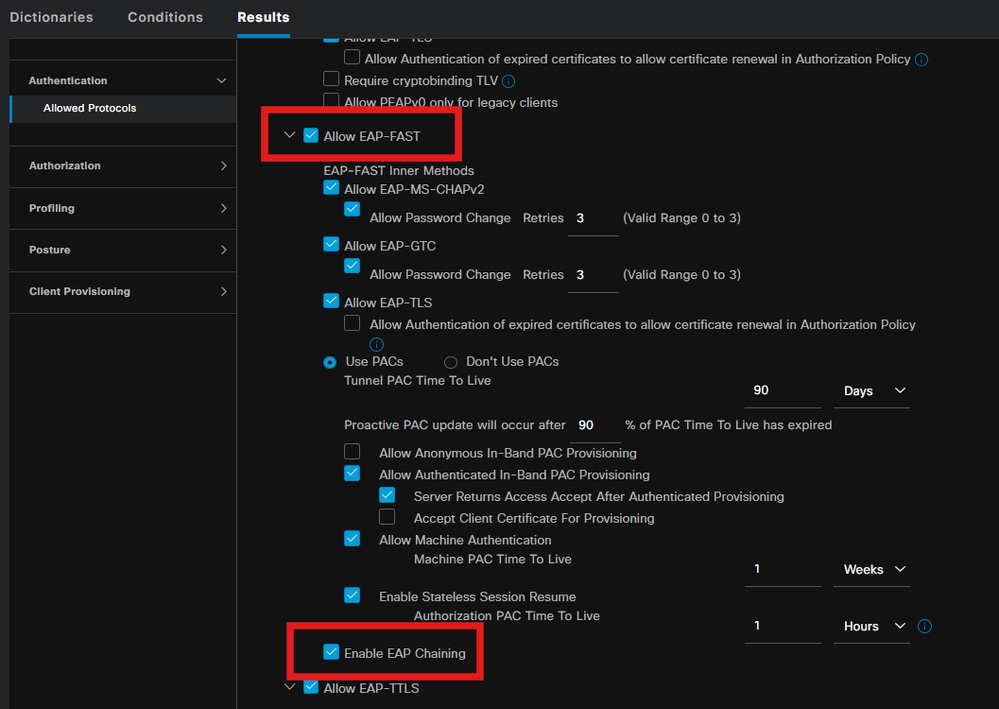

Stap 10. Toegestane protocollen

Navigeer naar Beleid > Beleidselementen > Resultaten > Verificatie > Toegestane protocollen, selecteer de EAP-instellingen voor koppeling.

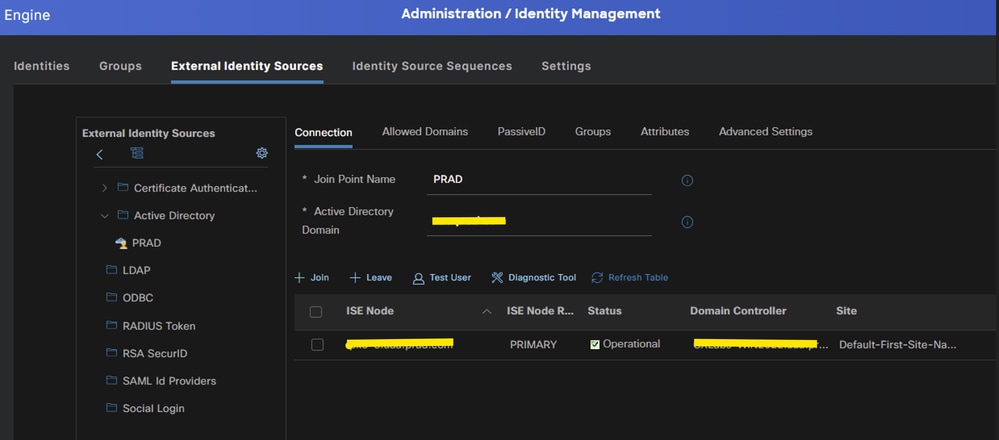

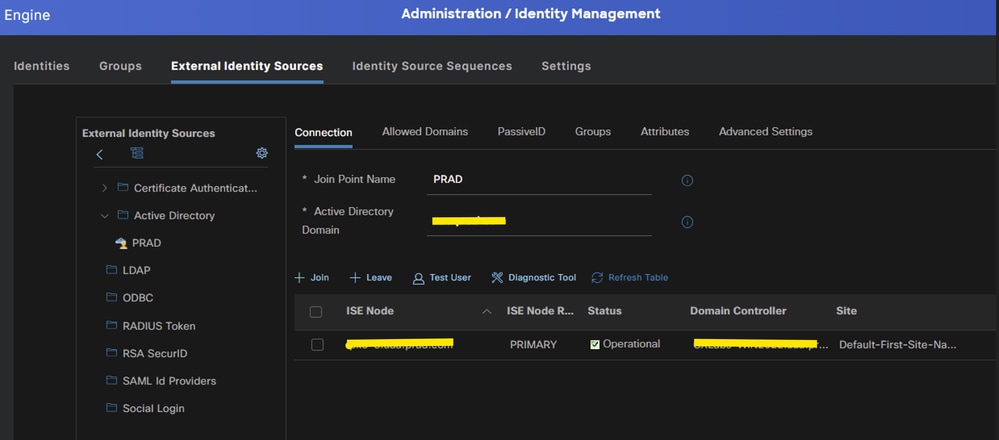

Stap 11. Active Directory

Valideer ISE wordt gekoppeld aan Active Directory-domein en de domeingroepen worden geselecteerd, indien nodig voor de autorisatievoorwaarden.

Beheer > Identiteitsbeheer > Externe identiteitsbronnen > Active Directory

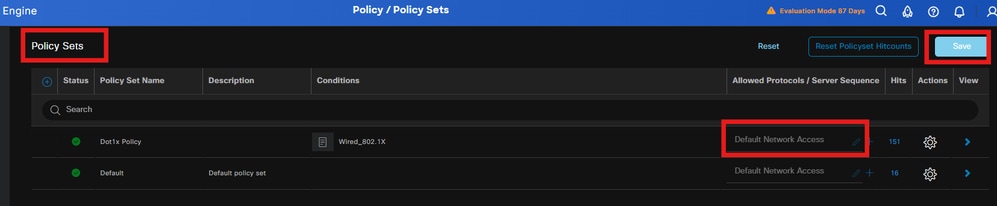

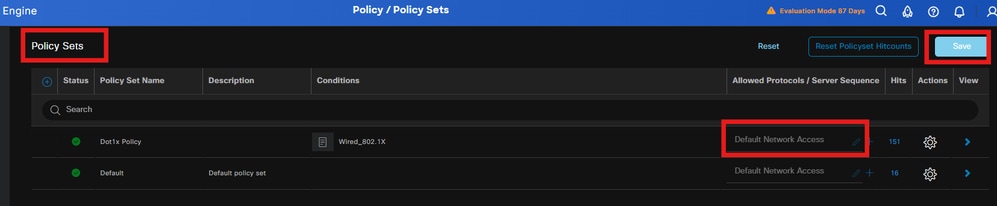

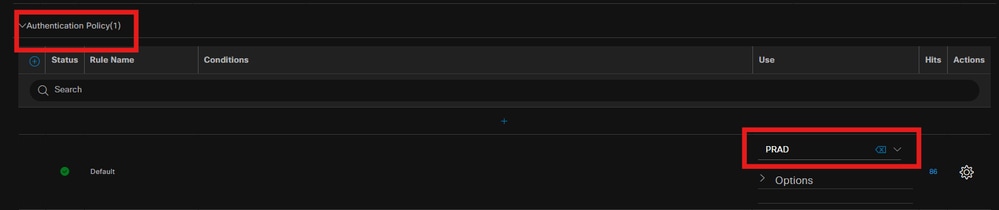

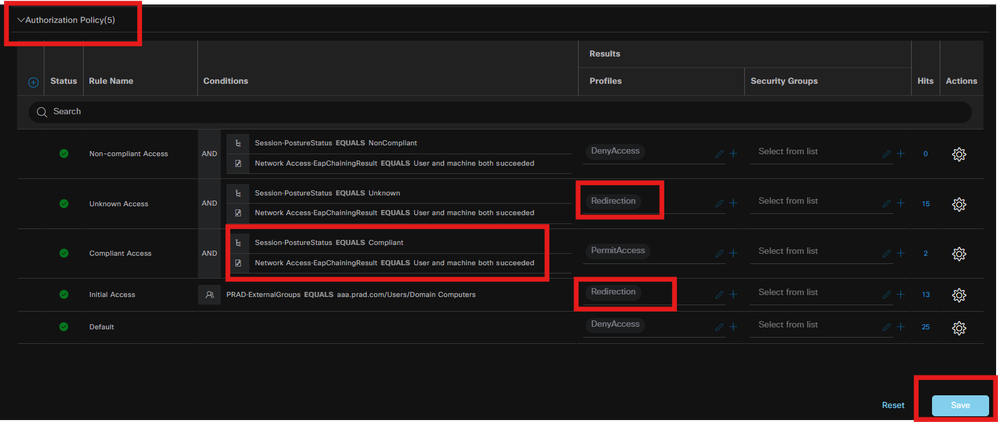

Stap 12. Beleidssets

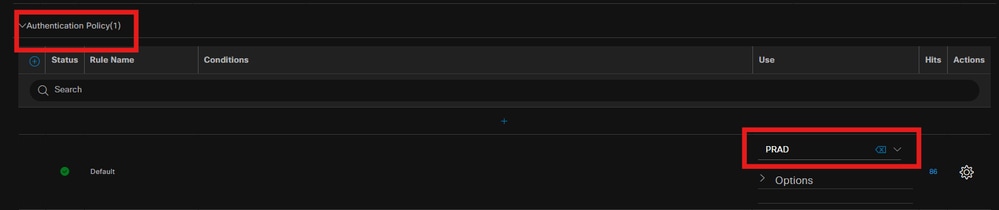

Maak een beleidsset op ISE om de dot1x-aanvraag te verifiëren. Navigeer naar Beleid > Beleidssets.

Selecteer de Active Directory als identiteitsbron voor het verificatiebeleid.

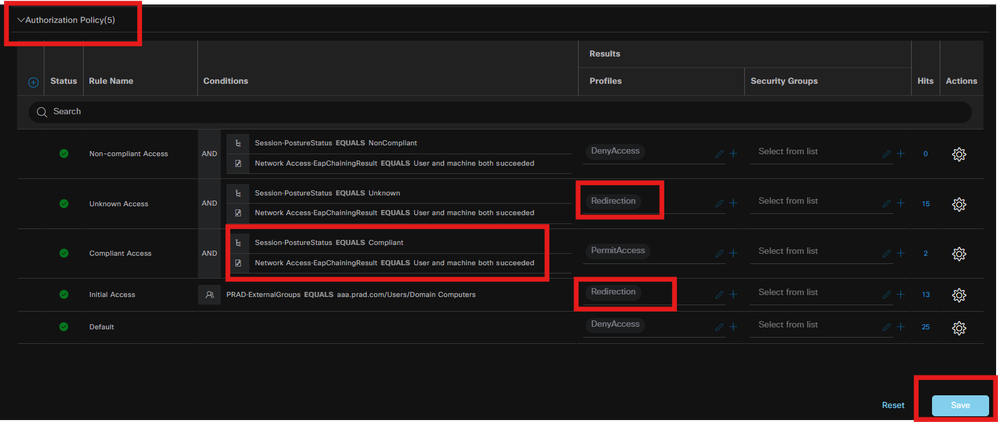

Configureer verschillende autorisatieregels op basis van de status van de houding onbekend, niet-conform en conform.

In deze use case.

- Eerste toegang: doorverwijzing naar ISE Client Provisioning Portal voor installatie van Secure Client Agent en NAM Profile.

- Onbekende toegang: toegang tot Client Provisioning Portal voor op omleiding gebaseerde Posture Discovery.

- Compatibele toegang: volledige netwerktoegang.

- Niet-conform: toegang weigeren.

validering

Stap 1. Secure Client Posture/NAM-module downloaden en installeren van ISE

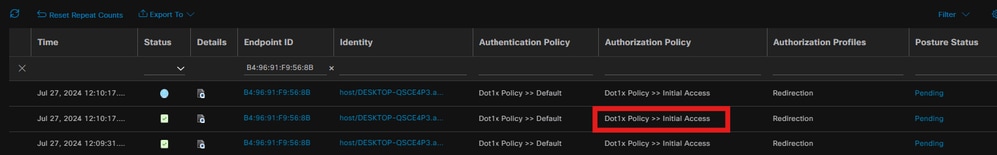

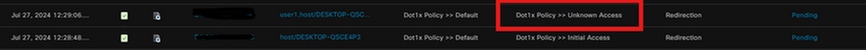

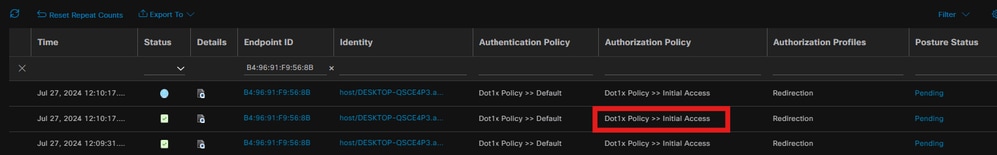

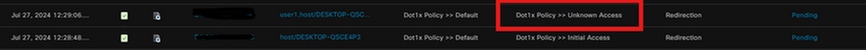

Selecteer het eindpunt dat is geverifieerd via punt1x en druk op de regel voor autorisatie van initiële toegang. Navigeer naar Bewerkingen > Straal > Live logs.

Geef bij Switch de omleidings-URL en ACL op die voor het eindpunt worden toegepast.

|

Switch#show Authenticatie Sessie Interface TE1/0/24 Details

Interface: TenGigabitEthernet1/0/24

IIF-ID: 0x19262768

MAC-adres: x4x6.xxxx.xxxx

IPv6-adres: onbekend

IPv4-adres: <client-IP>

Gebruikersnaam: host/DESKTOP-xxxxxx.xxx

Status: geautoriseerd

Domein: DATA

Oper host-modus: single-host

Oper control dir: beide

Time-out sessie: niet beschikbaar

Algemene sessie-ID: 16D5C50A0000002CF067366B

Acct-sessie-ID: 0x0000001f

Handvat: 0x7a000017

Huidig beleid: POLICY_TE1/0/24

Lokaal beleid:

Servicesjabloon: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (prioriteit 150)

Veiligheidsbeleid: moet veilig zijn

Beveiligingsstatus: koppeling niet beveiligd

Serverbeleid:

URL Redirect ACL: redirect-acl

URL-doorverwijzing: https://ise33.xxxx:8443/portal/gateway?sessionId=16D5C50A0000002CF067366A&portal=ee39fd08-7180-4995-8aa2-9fb282645a8f&action=cpp&token=518f857900a37f9afc6d2da8b6fe3bc2

ACS ACL: xACSACLx-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

Methodestatuslijst:

Methodetoestand

dot1x authentiek succes

Switch#sh Device-Tracking Database Interface TE1/0/24

Netwerklaag Adres Link Layer Adres Interface vlan privacy status Resterende tijd

ARP X.X.X.X.b496.91f9.568b Te1/0/24 1000 0005 4mn BEREIKBAAR 39 s try 0

|

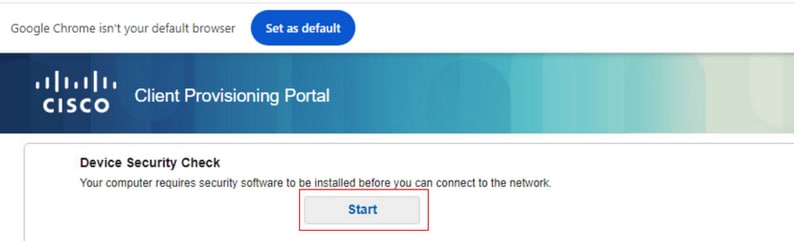

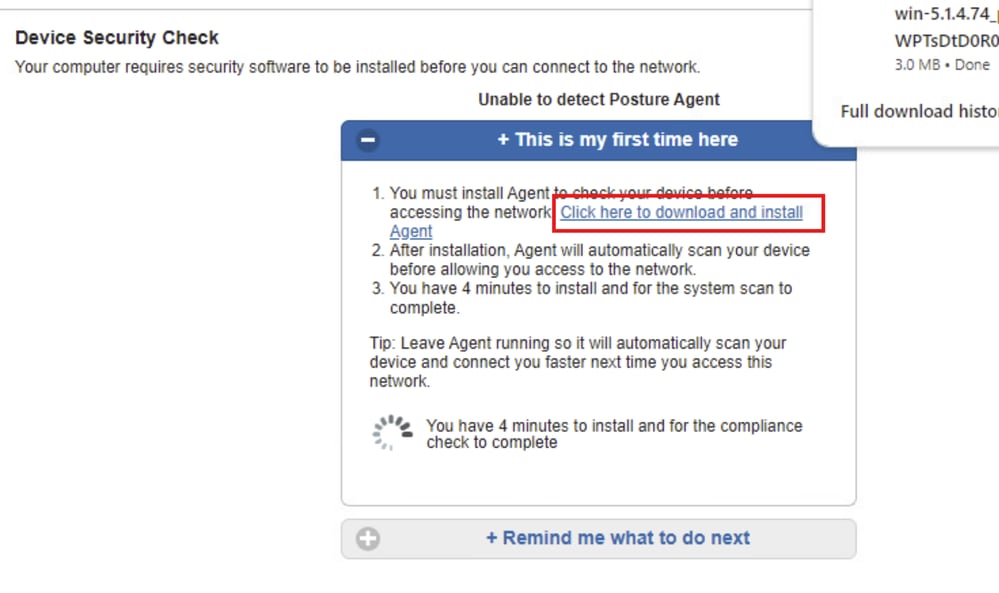

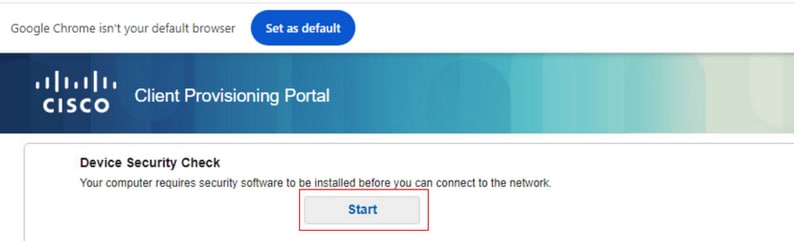

Controleer op het Eindpunt het verkeer dat wordt omgeleid naar ISE Posture en klik op Start om de Network Setup Assistant op het Eindpunt te downloaden.

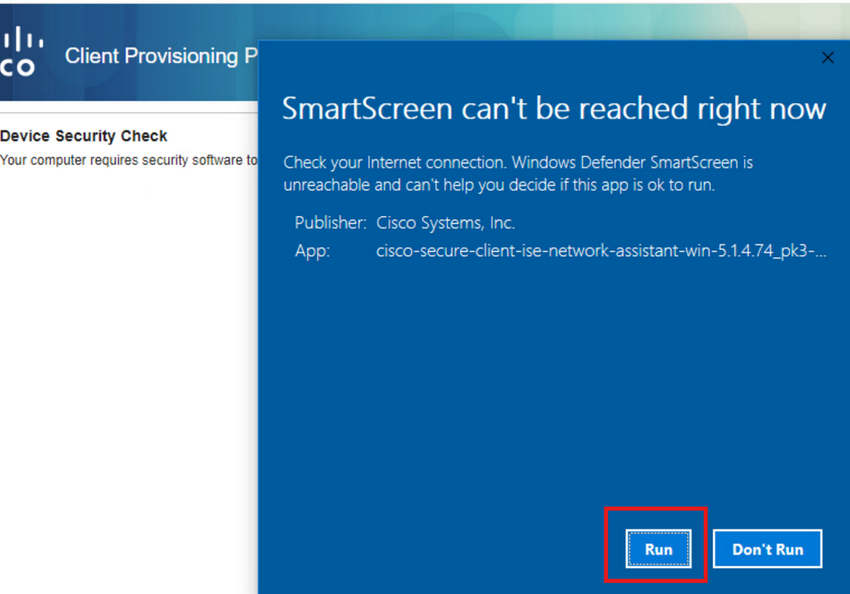

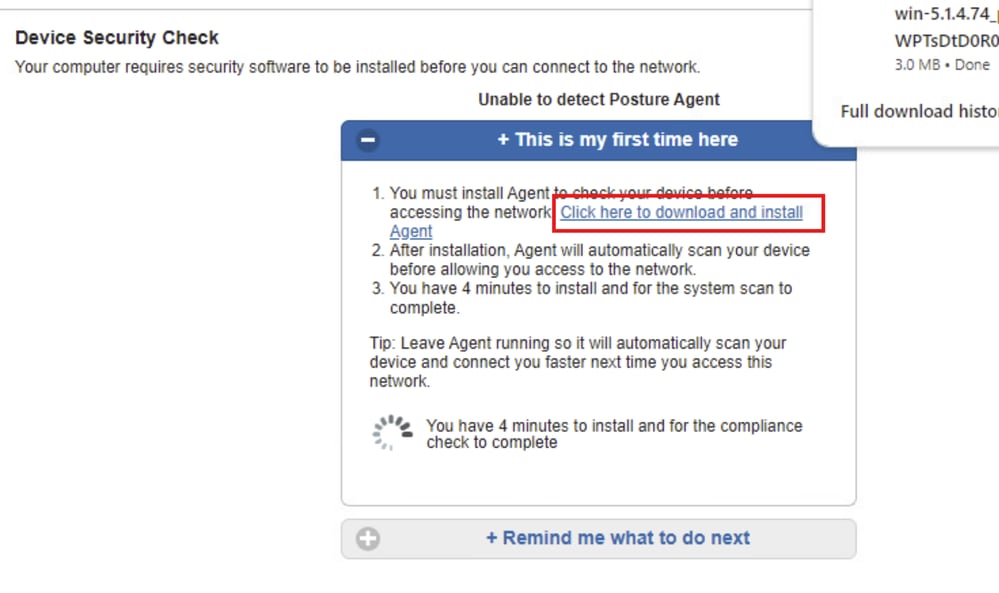

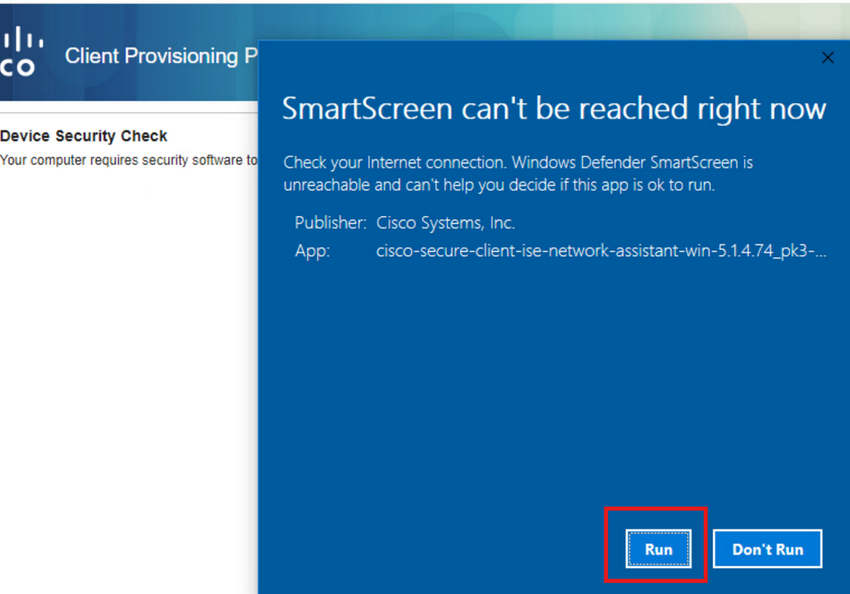

Klik op Uitvoeren om de NSA-toepassing te installeren.

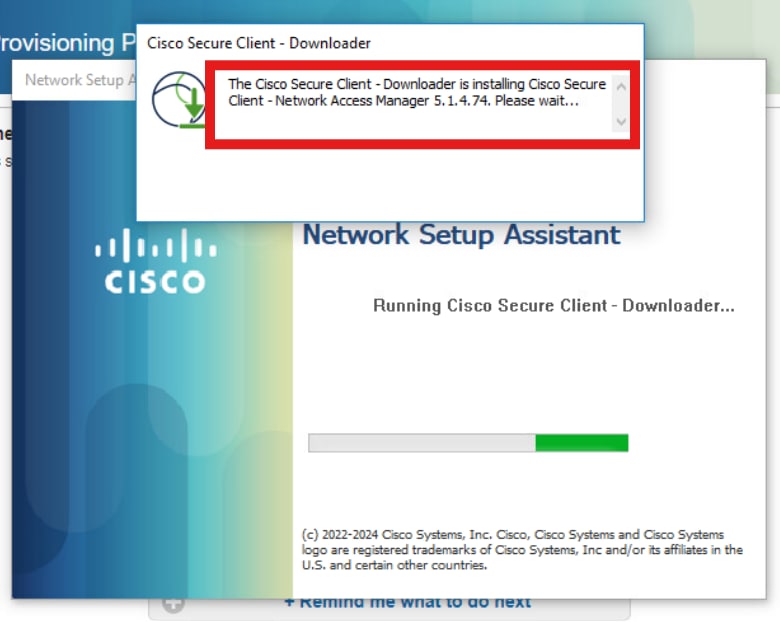

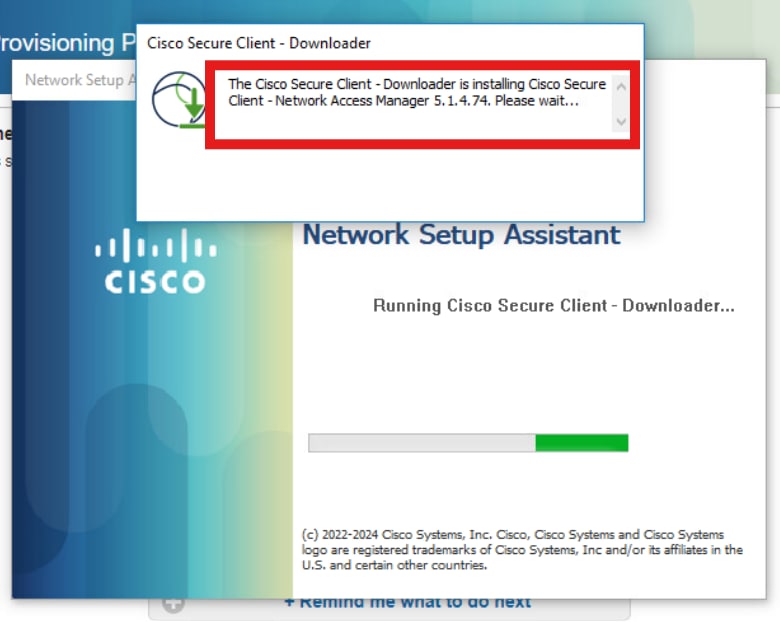

Nu roept de NSA de Secure Client Agent-download van ISE op en installeert de Posture-, NAM-module en NAM Profile configuration.xml.

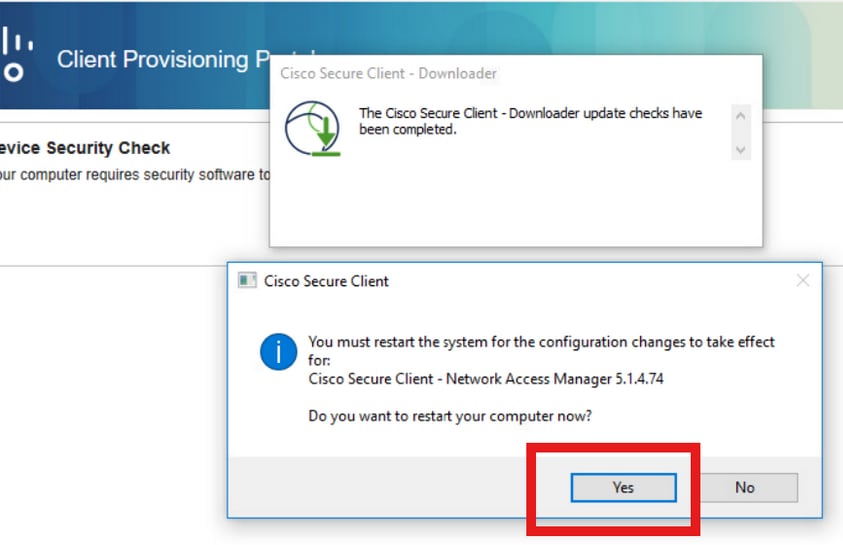

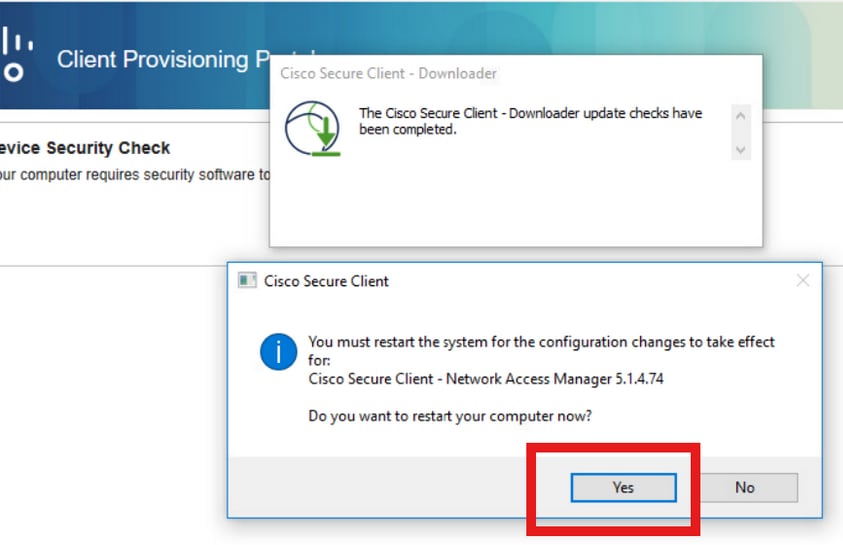

Na de installatie van de NAM wordt een herstartprompt geactiveerd. Klik op Ja.

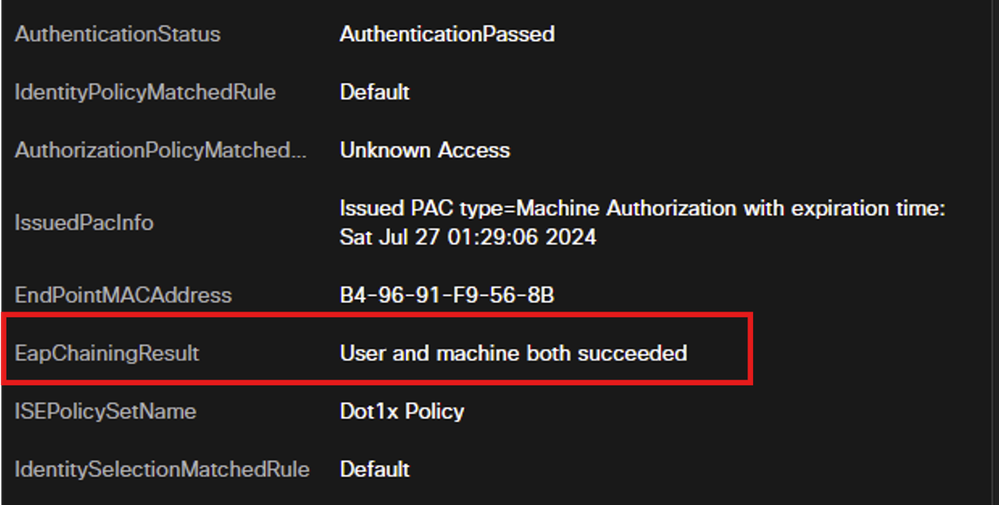

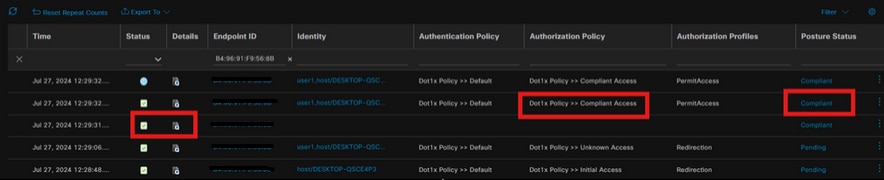

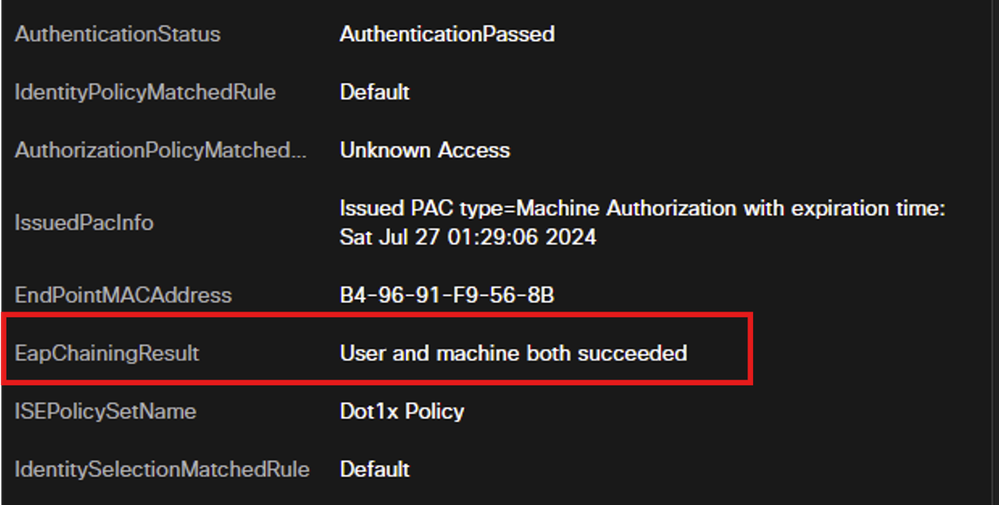

Stap 2. EAP-FAST

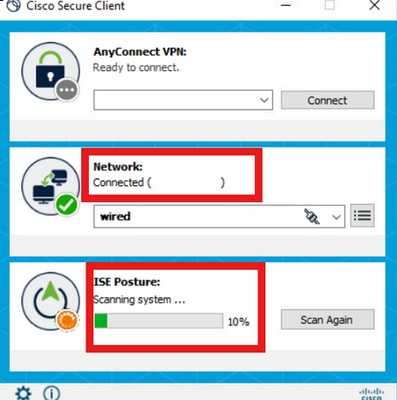

Zodra de pc opnieuw is opgestart en de gebruiker zich heeft aangemeld, verifieert de NAM zowel de gebruiker als het systeem via EAP-FAST.

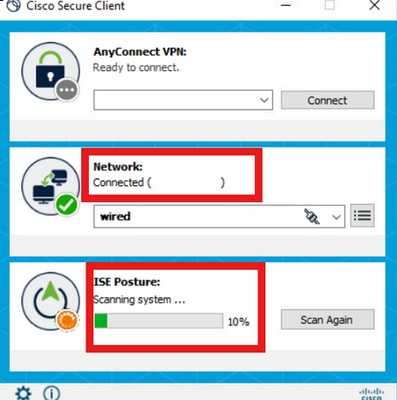

Als het eindpunt correct wordt geverifieerd, geeft NAM aan dat het is verbonden en activeert de Posture Module de Posture Scan.

Op ISE Live Logs raakt het eindpunt nu de Unknown Access Rule.

Het verificatieprotocol is nu EAP-FAST op basis van de configuratie van het NAM-profiel en het resultaat van de EAP-keten is Success.

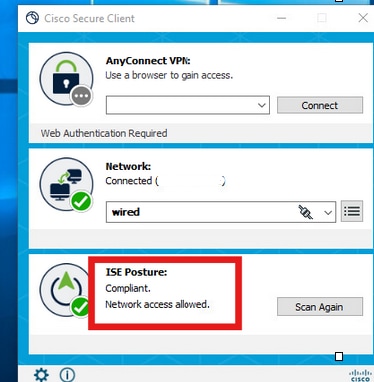

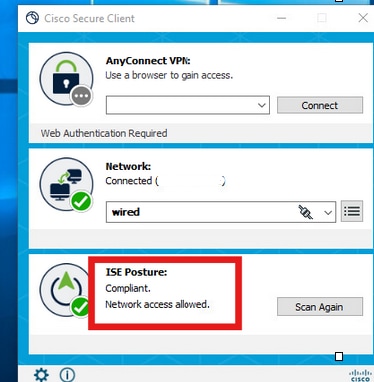

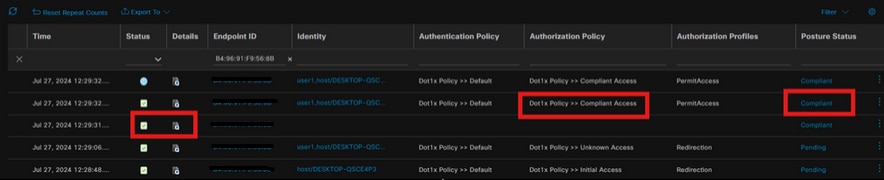

Stap 3. Houdingscan

De Secure Client Posture Module activeert de Posture Scan en wordt gemarkeerd als Klacht op basis van het ISE Posture Policy.

De CoA wordt geactiveerd na de Posture Scan en nu raakt het Eindpunt het Klachtentoegangsbeleid.

Problemen oplossen

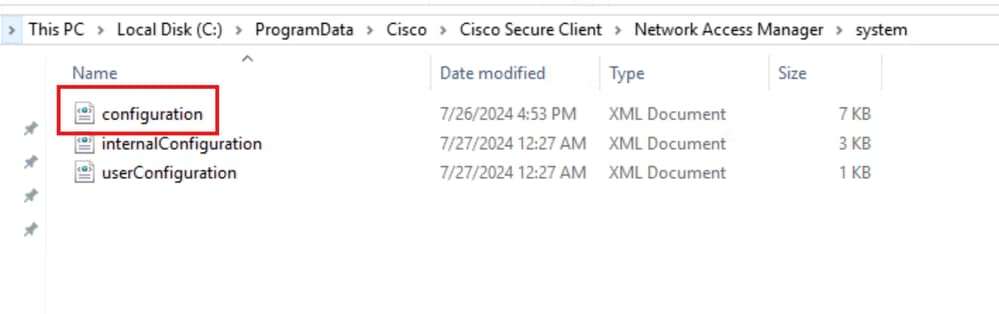

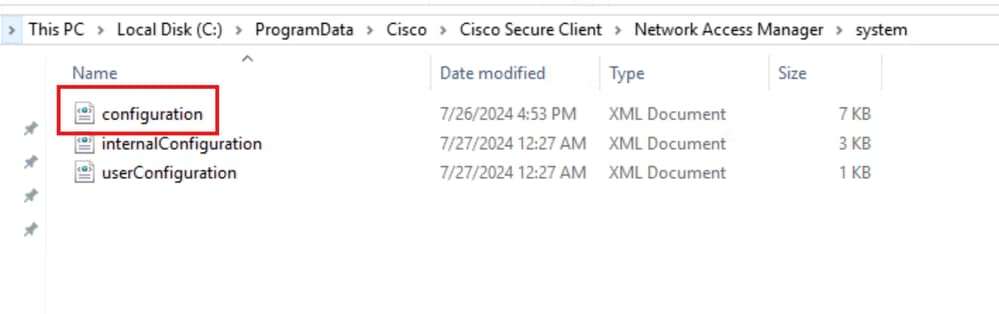

Stap 1. NAM-profiel

Controleer of de configuratie van het NAM-profiel.xml aanwezig is op dit pad op de pc na de installatie van de NAM-module.

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system

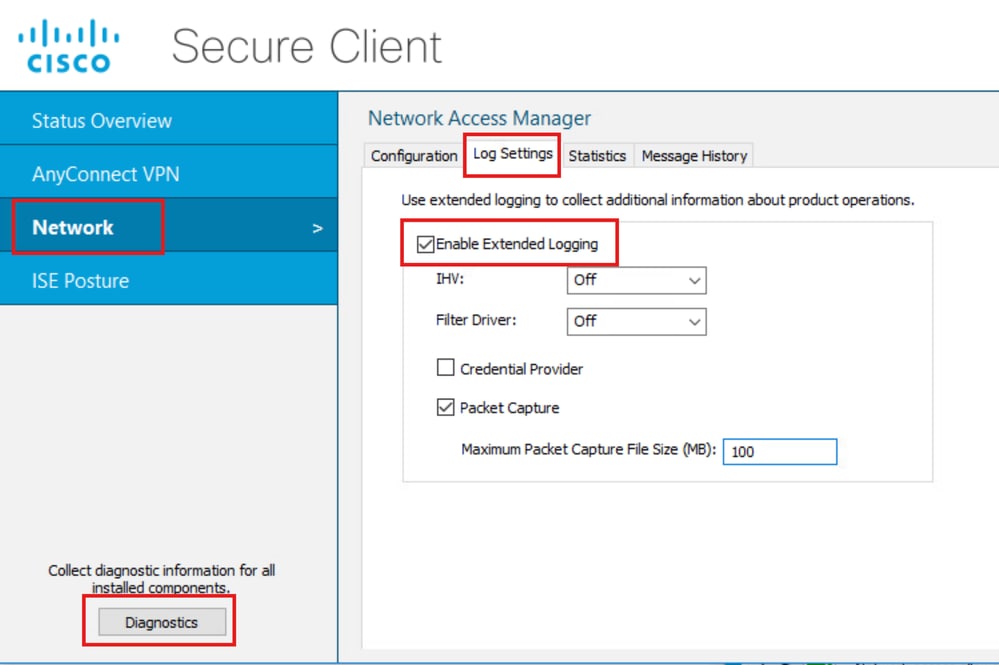

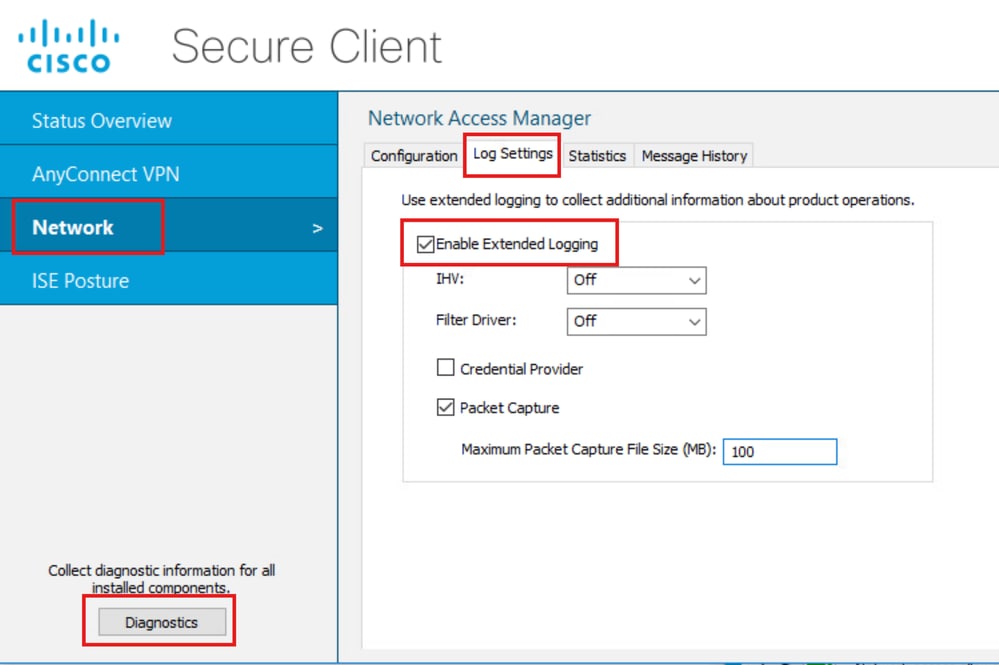

Stap 2. NAM Extended Logging

Klik op het pictogram Beveiligde client op de taakbalk en selecteer het pictogram Instellingen.

Navigeer naar het tabblad Netwerk > Loginstellingen. Schakel het selectievakje Uitgebreide logboekregistratie inschakelen in.

Stel de bestandsgrootte van de pakketopname in op 100 MB.

Nadat u het probleem hebt gereproduceerd, klikt u op Diagnostics om de DART-bundel op het eindpunt te maken.

In het gedeelte Berichtengeschiedenis worden de details weergegeven van elke stap die de NAM heeft uitgevoerd.

Stap 3. Foutopsporing op Switch

Schakel deze fouten op de switch in om dot1x en omleidingsstroom op te lossen.

Foutopsporing IP HTTP ALL

IP HTTP-transacties debuggen

IP HTTP-URL debuggen

instellen van platformsoftware trace smd switch active R0 aaa debug

instellen platformsoftware traceren smd switch actief R0 dot1x-all debug

instellen platformsoftware traceren smd switch actief R0 radius debug

set platformsoftware trace smd switch actief R0 auth-mgr-all debug

instellen van platformsoftware trace smd switch active R0 EAP-ALL debug

set platform software trace smd switch actief R0 epm-all debug

instellen platformsoftware traceren smd switch actief R0 epm-redirect debug

instellen van platformsoftware trace smd switch active R0 webauth-aaa debug

set platform software trace smd switch active R0 webauth-httpd debug

De logs bekijken

logboekregistratie weergeven

Logboekproces SMD intern weergeven

Stap 4. Foutopsporing op ISE

Verzamel de ISE-supportbundel met deze kenmerken die op het debug-niveau moeten worden ingesteld:

- houding

- portaal

- bevoorrading

- runtime-AAA

- NSF

- NSF-sessie

- Zwitsers

- client-webapp

Gerelateerde informatie

Secure Client NAM voor Dot1x configureren met Windows en ISE 3.2

ISE Posture Prescriptive Deployment Guide

Problemen oplossen met Dot1x op Cisco IOS® XE Catalyst-Switches uit de 9000-reeks

Feedback

Feedback