Problemen met bidirectionele forwarding-detectie oplossen in Cisco IOS XE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u problemen met Bidirectional Forwarding Detection (BFD) in Cisco IOS® XE kunt oplossen.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- of hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Overzicht BFD

Bidirectional Forwarding Detection is een detectieprotocol dat is ontworpen om snelle detectietijden te bieden voor het opsporen van fouten op het pad voor alle mediatypen, inkapselingen, topologieën en routeringsprotocollen. Naast de snelle detectie van uitvalpaden biedt BFD een consistente methode voor de detectie van uitvalfouten voor netwerkbeheerders. Omdat de netwerkbeheerder BFD kan gebruiken om voorwaartse padfouten met een uniforme snelheid te detecteren, in plaats van de variabele snelheden voor verschillende routeringsprotocolhello-mechanismen, zijn netwerkprofielen en -plannen eenvoudiger en is de reconvergentietijd consistent en voorspelbaar.

Een paar systemen zenden periodiek BFD-pakketten uit over elk pad tussen de twee systemen, en als een systeem de ontvangst van BFD-pakketten lang genoeg stopt, wordt aangenomen dat een onderdeel in dat specifieke bidirectionele pad naar het buursysteem is mislukt. Onder bepaalde omstandigheden kunnen systemen onderhandelen om geen periodieke BFD-pakketten te verzenden om de overhead te verminderen. Het verminderen van het aantal en de frequentie van updates kan echter van invloed zijn op de gevoeligheid van BFD.

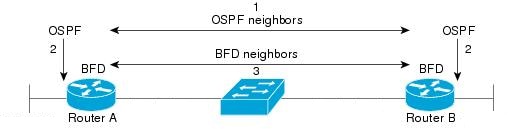

De afbeelding toont BFD vestiging in een eenvoudig netwerk met twee routers geconfigureerd voor OSPF en BFD. Wanneer OSPF een buur ontdekt (1), stuurt het een verzoek naar het lokale BFD-proces om een BFD-buursessie met de OSPF-buurrouter te starten (2). De BFD-buursessie met de OSPF-buurrouter wordt ingesteld (3). Dezelfde progressie wordt gebruikt met andere routeringsprotocollen wanneer BFD is ingeschakeld.

BFD-werkingsmodi

BFD-echomodus - De echomodus is standaard ingeschakeld en wordt uitgevoerd met asynchrone BFD. Deze kan aan één kant worden uitgeschakeld om met asymmetrie te worden uitgevoerd of aan beide zijden van een buurt worden uitgevoerd. Echo-pakketten worden verzonden door de voorwaartse motor en via hetzelfde pad teruggestuurd. Een echopakket wordt ingesteld met een bron- en bestemmingsadres van de interface zelf en een UDP-bestemmingspoort van 3785. De buurman weerspiegelt de echo terug naar de initiator, waardoor de procesbelasting van het pakket wordt geminimaliseerd en de mogelijke gevoeligheid van BFD wordt verhoogd. In het algemeen worden echo's niet doorgestuurd naar het besturingsvlak van de buurman, om vertragingen en CPU-belasting te verminderen.

Asynchone BFD-modus - Asynchone modus volgt de beschikbaarheid van de buren door de uitwisseling van besturingspakketten tussen de twee buren, waarvoor statische configuratie van BFD aan beide zijden vereist is.

Problemen met BFD oplossen

BFD omlaag

BFD-downlogberichten zijn cruciaal voor het isoleren van een downsessie. Er zijn verschillende oorzaken die kunnen worden gezien:

DETECT TIMER VERLOPEN - De router ontvangt geen BFD-verkeer en time-out meer.

ECHO-FOUT - De router ontvangt niet langer zijn BFD-echo's van de andere kant.

RX DOWN - De router ontvangt een melding van zijn buurman dat deze is uitgeschakeld.

RX ADMINDOWN - BFD is uitgeschakeld op het apparaat van de buren.

*Mar 31 19:35:51.809: %BFDFSM-6-BFD_SESS_DOWN: BFD-SYSLOG: BFD session ld:4111 handle:3,is going Down Reason: RX DOWN

*Mar 31 19:35:51.811: %BGP-5-NBR_RESET: Neighbor 10.1.1.2 reset (BFD adjacency down)

*Mar 31 19:35:51.812: %BGP-5-ADJCHANGE: neighbor 10.1.1.2 Down BFD adjacency down

*Mar 31 19:35:51.813: %BGP_SESSION-5-ADJCHANGE: neighbor 10.1.1.2 IPv4 Unicast topology base removed from session BFD adjacency down

*Mar 31 19:35:51.813: %BFD-6-BFD_SESS_DESTROYED: BFD-SYSLOG: bfd_session_destroyed, ld:4111 neigh proc:BGP, handle:3 active

*Mar 31 19:36:33.377: %BFDFSM-6-BFD_SESS_DOWN: BFD-SYSLOG: BFD session ld:4113 handle:1,is going Down Reason: ECHO FAILURE

*Mar 31 19:36:33.380: %BFD-6-BFD_SESS_DESTROYED: BFD-SYSLOG: bfd_session_destroyed, ld:4113 neigh proc:OSPF, handle:1 active

*Mar 31 19:36:33.381: %OSPF-5-ADJCHG: Process 1, Nbr 10.30.30.30 on GigabitEthernet3 from FULL to DOWN, Neighbor Down: BFD node down

*Mar 31 19:35:59.483: %BFDFSM-6-BFD_SESS_DOWN: BFD-SYSLOG: BFD session ld:4110 handle:2,is going Down Reason: RX ADMINDOWN

*Mar 31 19:36:02.220: %BFD-6-BFD_SESS_CREATED: BFD-SYSLOG: bfd_session_created, neigh 10.1.1.2 proc:BGP, idb:GigabitEthernet1 handle:3 actNa bevestiging van de reden waarom de BFD-sessie is afgebroken en de richting van het probleem, kunt u beginnen met het isoleren van mogelijke oorzaken:

- Mislukte media in één richting

- Configuratiewijzigingen

- BFD geblokkeerd in het pad

- CPU- of forward-fouten op één apparaat

BFD Neighbor Flaps

Buurtkleppen door pakketverlies

Frequente BFD-flappen kunnen vaak het gevolg zijn van een verloren link waardoor BFD-besturingspakketten of echo's verloren gaan. Als er meerdere verschillende sessie down redenen zijn, zou dit meer indicatief zijn voor pakketverlies.

*Apr 4 17:18:25.931: %BFDFSM-6-BFD_SESS_DOWN: BFD-SYSLOG: BFD session ld:4097 handle:1,is going Down Reason: RX DOWN

*Apr 4 17:18:25.933: %BGP-5-NBR_RESET: Neighbor 10.1.1.2 reset (BFD adjacency down)

*Apr 4 17:18:25.934: %BGP-5-ADJCHANGE: neighbor 10.1.1.2 Down BFD adjacency down

*Apr 4 17:18:25.934: %BGP_SESSION-5-ADJCHANGE: neighbor 10.1.1.2 IPv4 Unicast topology base removed from session BFD adjacency down

*Apr 4 17:18:25.934: %BFD-6-BFD_SESS_DESTROYED: BFD-SYSLOG: bfd_session_destroyed, ld:4097 neigh proc:BGP, handle:1 active

*Apr 4 17:18:27.828: %BFDFSM-6-BFD_SESS_UP: BFD-SYSLOG: BFD session ld:4097 handle:1 is going UP

*Apr 4 17:18:32.304: %BFD-6-BFD_SESS_CREATED: BFD-SYSLOG: bfd_session_created, neigh 10.1.1.2 proc:BGP, idb:GigabitEthernet1 handle:1 act

*Apr 4 17:18:32.304: %BGP-5-ADJCHANGE: neighbor 10.1.1.2 Up

*Apr 4 17:18:34.005: %BFDFSM-6-BFD_SESS_UP: BFD-SYSLOG: BFD session ld:4100 handle:1 is going UP

*Apr 4 17:18:34.418: %BFDFSM-6-BFD_SESS_DOWN: BFD-SYSLOG: BFD session ld:4100 handle:1,is going Down Reason: ECHO FAILURE

*Apr 4 17:18:34.420: %BGP-5-NBR_RESET: Neighbor 10.1.1.2 reset (BFD adjacency down)

*Apr 4 17:18:34.422: %BGP-5-ADJCHANGE: neighbor 10.1.1.2 Down BFD adjacency down

*Apr 4 17:18:34.422: %BGP_SESSION-5-ADJCHANGE: neighbor 10.1.1.2 IPv4 Unicast topology base removed from session BFD adjacency down

*Apr 4 17:18:34.422: %BFD-6-BFD_SESS_DESTROYED: BFD-SYSLOG: bfd_session_destroyed, ld:4100 neigh proc:BGP, handle:1 active

*Apr 4 17:18:42.529: %BFD-6-BFD_SESS_CREATED: BFD-SYSLOG: bfd_session_created, neigh 10.1.1.2 proc:BGP, idb:GigabitEthernet1 handle:1 act

*Apr 4 17:18:42.529: %BGP-5-ADJCHANGE: neighbor 10.1.1.2 Up

*Apr 4 17:18:43.173: %BFDFSM-6-BFD_SESS_UP: BFD-SYSLOG: BFD session ld:4100 handle:1 is going UPOm pakketverlies te isoleren, is het handig om een ingesloten pakketopname van de betrokken interface te maken.

De basiscommando's zijn:

Monitor Capture <name>-interface <interface> <in|uit|beide>

Monitor capture <name> komt overeen met IPv4-protocol UDP elke willekeurige EQ <3784|3785>

U kunt ook filteren met een toegangslijst die overeenkomt met zowel BFD-besturings- als echopakketten.

config

ip access-list extended <ACLname>

Toestemming UDP elke EQ 3784

Toestemming UDP elke EQ 3785

einde

Monitor Capture <name>-interface <interface> <in|uit|beide>

monitor capture <name> access-list <ACLname>

In dit voorbeeld laten opnames op de inkomende interface zien dat BFD-besturingspakketten consistent worden ontvangen, maar dat echo's intermitterend zijn. Van de 5 seconden tot 15 seconden tijdstempels, zijn er geen echo pakketten voor het lokale systeem 10.1.1.1 geretourneerd. Dit zou erop wijzen dat er verlies is van de BFD-router naar zijn buurman.

BFDrouter#show run | section access-list extended

ip access-list extended BFDcap

10 permit udp any any eq 3784

20 permit udp any any eq 3785

BFDrouter#mon cap BFD interface Gi1 in

BFDrouter#mon cap BFD access-list BFDcap

BFDrouter#mon cap BFD start

Started capture point : BFD

BFDrouter#mon cap BFD stop

Stopped capture point : BFD

BFDrouter#show mon cap BFD buffer brief

----------------------------------------------------------------------------

# size timestamp source destination dscp protocol

----------------------------------------------------------------------------

...

212 54 4.694016 10.1.1.1 -> 10.1.1.1 48 CS6 UDP

213 54 4.733016 10.1.1.2 -> 10.1.1.2 48 CS6 UDP

214 54 4.735014 10.1.1.1 -> 10.1.1.1 48 CS6 UDP

215 54 4.789012 10.1.1.1 -> 10.1.1.1 48 CS6 UDP

216 54 4.808009 10.1.1.2 -> 10.1.1.2 48 CS6 UDP

217 54 4.838006 10.1.1.1 -> 10.1.1.1 48 CS6 UDP

218 66 4.857002 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

219 66 5.712021 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

220 66 6.593963 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

221 66 7.570970 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

222 66 8.568971 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

223 66 9.354977 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

224 66 10.250979 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

225 66 11.154991 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

226 66 11.950000 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

227 66 12.925007 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

228 66 13.687013 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

229 66 14.552965 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

230 66 15.537967 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

231 66 15.641965 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

232 66 15.656964 10.1.1.2 -> 10.1.1.1 48 CS6 UDP

233 54 15.683015 10.1.1.1 -> 10.1.1.1 48 CS6 UDP

234 54 15.702011 10.1.1.2 -> 10.1.1.2 48 CS6 UDP

235 54 15.731017 10.1.1.1 -> 10.1.1.1 48 CS6 UDP

236 54 15.752012 10.1.1.2 -> 10.1.1.2 48 CS6 UDP

Buurtkleppen door te lage parameters

Bij koppelingen met lagere snelheden is het belangrijk om rekening te houden met de juiste BFD-parameters. Het interval en de minimale ontvangstwaarden worden ingesteld in milliseconden. Als de vertraging tussen buren op of in de buurt van deze waarden ligt, veroorzaken normale vertragingen veroorzaakt door verkeersomstandigheden BFD-flappen. Als de normale end-to-end vertraging tussen buren bijvoorbeeld 100 ms is en het BFD-interval is ingesteld op het minimum van 50 ms met een multiplier van 3, zou een enkel gemist BFD-pakket een buur down-gebeurtenis activeren omdat de volgende twee nog steeds in transit zijn.

U kunt de vertraging aan de buurman valideren via een eenvoudige ping tussen de twee IP-adressen van de buurman.

Bovendien variëren de minimaal ondersteunde timers per platform en moeten deze worden bevestigd voordat BFD-configuratie wordt uitgevoerd.

BFD faalt niet wanneer de strikte modus niet is geconfigureerd

Het is belangrijk op te merken dat wanneer de BFD-strikte modus niet is ingeschakeld, de afwezigheid van een BFD-sessie de oprichting van het bijbehorende routeringsprotocol niet verhindert.

Dit kan leiden tot herconvergentie in ongewenste scenario's. In het voorbeeld scheurt BFD met succes BGP af, maar omdat TCP-communicatie succesvol blijft, komt de buurman terug naar boven.

*Mar 31 18:53:08.997: %BFDFSM-6-BFD_SESS_DOWN: BFD-SYSLOG: BFD session ld:4097 handle:1,is going Down Reason: DETECT TIMER EXPIRED

*Mar 31 18:53:08.999: %BGP-5-NBR_RESET: Neighbor 10.1.1.1 reset (BFD adjacency down)

*Mar 31 18:53:09.000: %BGP-5-ADJCHANGE: neighbor 10.1.1.1 Down BFD adjacency down

*Mar 31 18:53:09.000: %BGP_SESSION-5-ADJCHANGE: neighbor 10.1.1.1 IPv4 Unicast topology base removed from session BFD adjacency down^Z

BGPpeer#

*Mar 31 18:53:09.000: %BFD-6-BFD_SESS_DESTROYED: BFD-SYSLOG: bfd_session_destroyed, ld:4097 neigh proc:BGP, handle:1 active

*Mar 31 18:53:10.044: %SYS-5-CONFIG_I: Configured from console by console

BGPpeer#

*Mar 31 18:53:15.245: %BFD-6-BFD_SESS_CREATED: BFD-SYSLOG: bfd_session_created, neigh 10.1.1.1 proc:BGP, idb:GigabitEthernet1 handle:1 act

*Mar 31 18:53:15.245: %BGP-5-ADJCHANGE: neighbor 10.1.1.1 Up

BGPpeer#show bfd neighbor

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

10.1.1.1 4097/0 Down Down Gi1Omdat BGP is up voorafgaand aan BFD buurt, het netwerk opnieuw convergeert. Als BFD lager blijft, is de enige manier om de buur naar beneden te halen wanneer de wachttijd van twee minuten verloopt, waardoor failover wordt vertraagd.

*Mar 31 18:59:01.539: %BGP-3-NOTIFICATION: sent to neighbor 10.1.1.1 4/0 (hold time expired) 0 bytes

*Mar 31 18:59:01.540: %BGP-5-NBR_RESET: Neighbor 10.1.1.1 reset (BGP Notification sent)

*Mar 31 18:59:01.541: %BGP-5-ADJCHANGE: neighbor 10.1.1.1 Down BGP Notification sent

*Mar 31 18:59:01.541: %BGP_SESSION-5-ADJCHANGE: neighbor 10.1.1.1 IPv4 Unicast topology base removed from session BGP Notification sent

*Mar 31 18:59:01.541: %BFD-6-BFD_SESS_DESTROYED: BFD-SYSLOG: bfd_session_destroyed, ld:4097 neigh proc:BGP, handle:1 activeHandige Show-opdrachten

BFD-buurtgegevens weergeven

Deze opdracht geeft details over de geconfigureerde BFD-buren zoals hieronder beschreven. Dit omvat alle buurlanden onafhankelijk van de huidige staat.

BFDrouter#show bfd neighbor details

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

10.1.1.2 4104/4097 Up Up Gi1

Session state is UP and using echo function with 50 ms interval.

Session Host: Software

OurAddr: 10.1.1.1

Handle: 3

Local Diag: 0, Demand mode: 0, Poll bit: 0

MinTxInt: 1000000, MinRxInt: 1000000, Multiplier: 3

Received MinRxInt: 1000000, Received Multiplier: 3

Holddown (hits): 0(0), Hello (hits): 1000(36)

Rx Count: 38, Rx Interval (ms) min/max/avg: 2/1001/827 last: 493 ms ago

Tx Count: 39, Tx Interval (ms) min/max/avg: 4/988/809 last: 402 ms ago

Echo Rx Count: 534, Echo Rx Interval (ms) min/max/avg: 23/68/45 last: 26 ms ago

Echo Tx Count: 534, Echo Tx Interval (ms) min/max/avg: 39/63/45 last: 27 ms ago

Elapsed time watermarks: 0 0 (last: 0)

Registered protocols: BGP CEF

Uptime: 00:00:24

Last packet: Version: 1 - Diagnostic: 0

State bit: Up - Demand bit: 0

Poll bit: 0 - Final bit: 0

C bit: 0

Multiplier: 3 - Length: 24

My Discr.: 4097 - Your Discr.: 4104

Min tx interval: 1000000 - Min rx interval: 1000000

Min Echo interval: 50000

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

10.2.2.2 4102/4097 Up Up Gi2

Session state is UP and using echo function with 50 ms interval.

Session Host: Software

OurAddr: 10.2.2.1

Handle: 2

Local Diag: 0, Demand mode: 0, Poll bit: 0

MinTxInt: 1000000, MinRxInt: 1000000, Multiplier: 3

Received MinRxInt: 1000000, Received Multiplier: 3

Holddown (hits): 0(0), Hello (hits): 1000(2637)

Rx Count: 2639, Rx Interval (ms) min/max/avg: 3/1012/879 last: 10 ms ago

Tx Count: 2639, Tx Interval (ms) min/max/avg: 2/1006/879 last: 683 ms ago

Echo Rx Count: 51504, Echo Rx Interval (ms) min/max/avg: 1/98/45 last: 32 ms ago

Echo Tx Count: 51504, Echo Tx Interval (ms) min/max/avg: 39/98/45 last: 34 ms ago

Elapsed time watermarks: 0 0 (last: 0)

Registered protocols: EIGRP CEF

Uptime: 00:38:37

Last packet: Version: 1 - Diagnostic: 0

State bit: Up - Demand bit: 0

Poll bit: 0 - Final bit: 0

C bit: 0

Multiplier: 3 - Length: 24

My Discr.: 4097 - Your Discr.: 4102

Min tx interval: 1000000 - Min rx interval: 1000000

Min Echo interval: 50000

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

10.3.3.2 4100/4097 Up Up Gi3

Session state is UP and using echo function with 50 ms interval.

Session Host: Software

OurAddr: 10.3.3.1

Handle: 1

Local Diag: 0, Demand mode: 0, Poll bit: 0

MinTxInt: 1000000, MinRxInt: 1000000, Multiplier: 3

Received MinRxInt: 1000000, Received Multiplier: 3

Holddown (hits): 0(0), Hello (hits): 1000(10120)

Rx Count: 10137, Rx Interval (ms) min/max/avg: 1/2761/878 last: 816 ms ago

Tx Count: 10136, Tx Interval (ms) min/max/avg: 1/2645/877 last: 904 ms ago

Echo Rx Count: 197745, Echo Rx Interval (ms) min/max/avg: 1/4126/45 last: 15 ms ago

Echo Tx Count: 197745, Echo Tx Interval (ms) min/max/avg: 39/4227/45 last: 16 ms ago

Elapsed time watermarks: 0 0 (last: 0)

Registered protocols: CEF OSPF

Uptime: 00:38:39

Last packet: Version: 1 - Diagnostic: 0

State bit: Up - Demand bit: 0

Poll bit: 0 - Final bit: 0

C bit: 0

Multiplier: 3 - Length: 24

My Discr.: 4097 - Your Discr.: 4100

Min tx interval: 1000000 - Min rx interval: 1000000

Min Echo interval: 50000

Sleutelvelden:

| sessiehost | In dit veld wordt aangegeven of de sessie wordt gehost in software of wordt overgeladen naar hardware. Hardware-offload is op sommige platforms beschikbaar om BFD-instabiliteit als gevolg van CPU-congestie te voorkomen. |

| MinTxInt/MinRxInt/Multiplier | De lokale waarden voor de minimale zend- en ontvangstintervallen en de multiplicator. |

| Ontvangen MinRxInt/Ontvangen multiplier | De peer-waarden voor het minimale ontvangstinterval en de vermenigvuldiger. |

| RX/TX-telling | Tellers van de verzonden en ontvangen BFD-pakketten. |

| ECHO RX/TX-telling | Tellers voor verzonden en ontvangen BFD-echo's. |

| Geregistreerde protocollen | Routeringsprotocol gebruikt door de BFD-sessie. |

| uptime | Uptime van sessie |

| LD/RD | Lokale discriminator en externe discriminator voor de sessie. |

| RH/RS | Remote Heard en Remote State |

BFD-overzicht weergeven

De opdracht show bfd summary biedt meerdere snelle uitgangen van de actieve clientprotocollen, IP-protocolsessies of door hardware versus software gehoste BFD-sessies. Deze informatie is nuttig wanneer de uitvoer van de volledige details lang en log is.

BFDrouter#show bfd summary client

Client Session Up Down

BGP 1 1 0

EIGRP 1 1 0

OSPF 1 1 0

CEF 3 3 0

Total 3 3 0

BFDrouter#show bfd summary session

Protocol Session Up Down

IPV4 3 3 0

Total 3 3 0

BFDrouter#show bfd summary host

Host Session Up Down

Software 3 3 0

Hardware 0 0 0

Total 3 3 0BFD-druppels weergeven

Deze opdracht toont BFD-pakketten die op het lokale apparaat zijn gedropt en de reden daarvoor. Als lokale druppels worden verhoogd, kan dit ervoor zorgen dat sessies flapperen.

BFDrouter#show bfd drops

BFD Drop Statistics

IPV4 IPV6 IPV4-M IPV6-M MPLS_PW MPLS_TP_LSP MPLS_TE_GAL_LSP MPLS_TE_SR_LSP POCH_IPV4

Invalid TTL 0 0 0 0 0 0 0 0 0

BFD Not Configured 0 0 0 0 0 0 0 0 0

No BFD Adjacency 12 0 0 0 0 0 0 0 0

Invalid Header Bits 0 0 0 0 0 0 0 0 0

Invalid Discriminator 3 0 0 0 0 0 0 0 0

Session AdminDown 2222 0 0 0 0 0 0 0 0

Authen invalid BFD ver 0 0 0 0 0 0 0 0 0

Authen invalid len 0 0 0 0 0 0 0 0 0

Authen invalid seq 0 0 0 0 0 0 0 0 0

Authen failed 0 0 0 0 0 0 0 0 0

Dampenend Down 0 0 0 0 0 0 0 0 0

SBFD Srcip Invalid 0 0 0 0 0 0 0 0 0

Invalid SBFD_SPORT 0 0 0 0 0 0 0 0 0

Source Port not valid 0 0 0 0 0 0 0 0 0Geschiedenis BFD-buren weergeven

Deze opdracht toont recente BFD-logs voor elke buur, samen met de huidige status.

BFDrouter# show bfd neighbors history

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

10.1.1.2 4101/4097 Down Init Gi1

History information:

[Apr 4 15:56:21.346] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:20.527] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:19.552] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:18.776] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:17.823] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:16.816] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:15.886] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:14.920] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:14.023] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:13.060] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:12.183] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:11.389] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:10.600] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:09.603] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:08.750] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:07.808] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:06.825] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:05.877] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

[Apr 4 15:56:04.917] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

[Apr 4 15:56:03.920] Event: V1 FSM ld:4101 handle:3 event:RX DOWN state:INIT

10.2.2.2 104/4097 Up Up Gi2

History information:

[Apr 4 15:10:41.820] Event: V1 FSM ld:104 handle:1 event:RX UP state:UP

[Apr 4 15:10:41.803] Event: V1 FSM ld:104 handle:1 event:RX UP state:UP

[Apr 4 15:10:41.784] Event: V1 FSM ld:104 handle:1 event:RX UP state:UP

[Apr 4 15:10:41.770] Event: notify client(CEF) IP:10.2.2.2, ld:104, handle:1, event:UP,

[Apr 4 15:10:41.770] Event: notify client(EIGRP) IP:10.2.2.2, ld:104, handle:1, event:UP,

[Apr 4 15:10:41.770] Event: notify client(CEF) IP:10.2.2.2, ld:104, handle:1, event:UP,

[Apr 4 15:10:41.770] Event: resetting timestamps ld:104 handle:1

[Apr 4 15:10:41.768] Event: V1 FSM ld:104 handle:1 event:RX INIT state:DOWN

[Apr 4 15:10:41.751] Event: V1 FSM ld:104 handle:1 event:Session create state:DOWN

[Apr 4 15:10:41.751]

bfd_session_created, proc:EIGRP, idb:GigabitEthernet2 handle:1 act

10.3.3.2 4198/4097 Up Up Gi3

History information:

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

[Apr 4 15:26:01.779] Event: notify client(CEF) IP:10.3.3.2, ld:4198, handle:2, event:UP,

[Apr 4 15:26:01.779] Event: notify client(OSPF) IP:10.3.3.2, ld:4198, handle:2, event:UP,

[Apr 4 15:26:01.778] Event: V1 FSM ld:4198 handle:2 event:RX UP state:UP

[Apr 4 15:26:01.777] Event: notify client(OSPF) IP:10.3.3.2, ld:4198, handle:2, event:UP,

[Apr 4 15:26:01.777] Event: V1 FSM ld:4198 handle:2 event:RX INIT state:DOWN

[Apr 4 15:26:01.776] Event: V1 FSM ld:4198 handle:2 event:Session create state:ADMIN DOWN

[Apr 4 15:25:59.309] Event:

bfd_session_destroyed, proc:CEF, handle:2 act

[Apr 4 15:25:59.309] Event: V1 FSM ld:4198 handle:2 event:Session delete state:UP

[Apr 4 15:25:59.308] Event:

bfd_session_destroyed, proc:OSPF, handle:2 act

[Apr 4 15:22:48.912] Event: V1 FSM ld:4198 handle:2 event:RX UP state:UP

[Apr 4 15:22:48.911] Event: notify client(CEF) IP:10.3.3.2, ld:4198, handle:2, event:UP,

[Apr 4 15:22:48.911] Event: notify client(OSPF) IP:10.3.3.2, ld:4198, handle:2, event:UP,

[Apr 4 15:22:48.911] Event: notify client(CEF) IP:10.3.3.2, ld:4198, handle:2, event:UP,

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

[Apr 4 15:22:48.911] Event: V1 FSM ld:4198 handle:2 event:RX INIT state:DOWN

[Apr 4 15:22:48.910] Event: V1 FSM ld:4198 handle:2 event:Session create state:DOWN

[Apr 4 15:22:48.909]

bfd_session_created, proc:OSPF, idb:GigabitEthernet3 handle:2 act Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

30-May-2024

|

Bijgewerkte doelkoppelingen en opmaak. |

2.0 |

08-May-2024

|

hercertificering |

1.0 |

06-Apr-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jarrod Besttechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback