Inleiding

Dit document beschrijft de configuratie van Identity Service (IdS) en Identity Provider (IdP) voor Okta cloud-gebaseerde Single Sign On (SSO).

| Product |

Implementatie |

| UCCX |

medebewoner |

| PCCE |

Medebewoner van CUIC (Cisco Unified Intelligence Center) en LD (Live Data) |

| UCCE |

Co-resident met CUIC en LD voor 2k-implementaties.

Standalone voor 4k en 12k implementaties.

|

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van deze onderwerpen:

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE) of Packaged Contact Center Enterprise (PCCE)

- Security Assertion Markup Language (SAML) 2.0

- Okta

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Okta configureren als Identity Service Provider

Stap 1. Meld u aan bij de webpagina van Identity Service (IdS) en navigeer naar Instellingen en download het metagegevensbestand door op Metagegevensbestand downloaden te klikken.

Stap 2. Meld u aan bij de Okta-server en selecteer het tabblad Beheer.

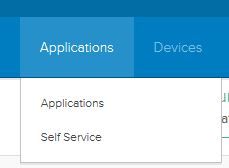

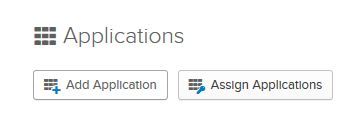

Stap 3. Selecteer in het Okta-dashboard Toepassingen > Toepassingen.

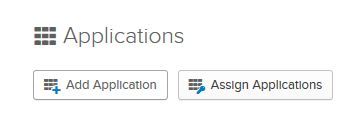

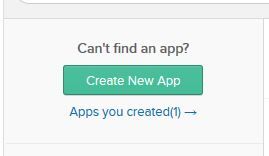

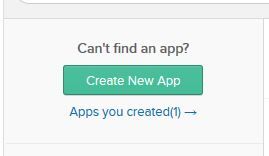

Stap 4. Klik op Een nieuwe app maken om een nieuwe aangepaste toepassing te maken met de wizard.

Stap 5. Selecteer in het venster Create a New Application Integration (Een nieuwe toepassingsintegratie maken) voor Platform Web in de vervolgkeuzelijst en selecteer SAML 2.0 als aanmeldingsmethode en selecteer Create (Maken).

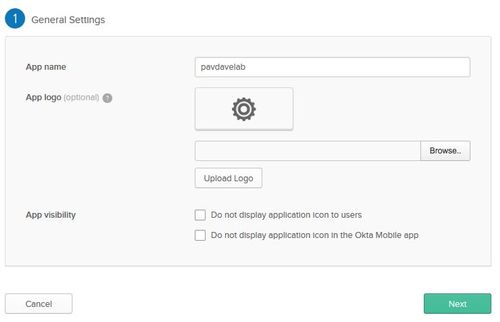

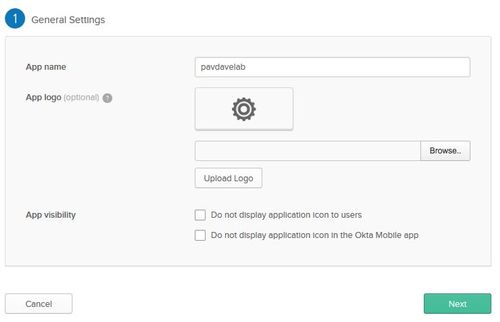

Stap 6. Voer de naam van de app in en klik op Volgende.

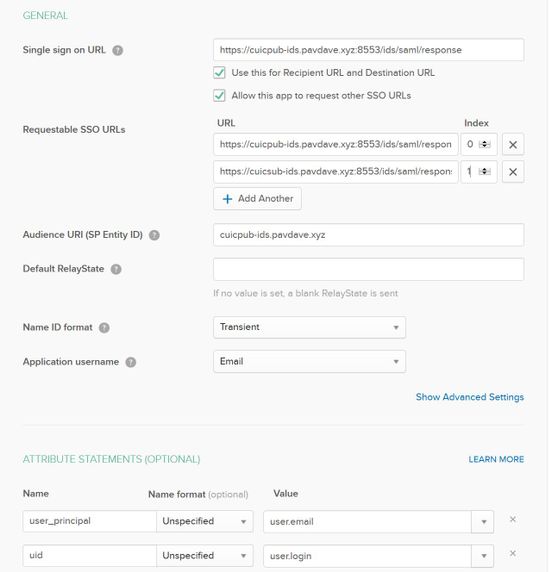

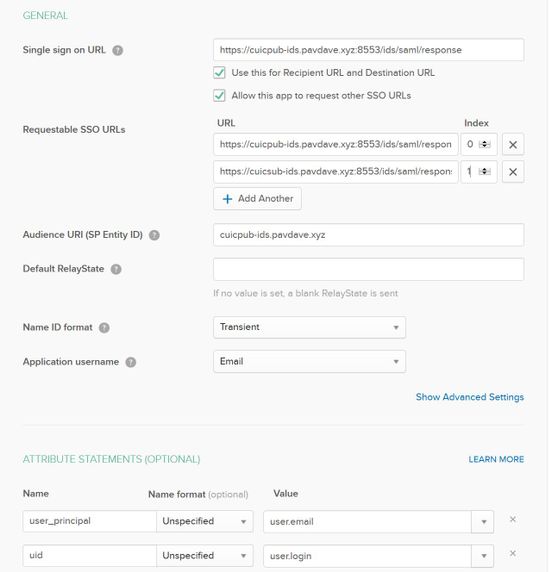

Stap 7. Op de SAML-integratie, Maak SAML-pagina voert u de details in.

- URL voor eenmalige aanmelding - Voer in het metagegevensbestand de URL in die is opgegeven in index 0 van AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

Stap 8. Voeg de vereiste attribuutinstructies toe.

- uid - Identificeert de geverifieerde gebruiker in de claim die naar de toepassingen is verzonden

- user_principal - Identificeert het verificatiereeks van de gebruiker in de bewering die naar de Cisco Identity Service is verzonden

.

Stap 9. Volgende selecteren.

Stap 10. Selecteer "Ik ben een softwareleverancier. Ik wil mijn app integreren met "Okta" en klik op Voltooien.

Stap 11. Download op het tabblad Aanmelden de metagegevens van de Identity Provider.

Stap 12. Open het gedownloade metagegevensbestand en wijzig de twee regels van NameIDFormat in het volgende en sla het bestand op.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

De identiteitsservice configureren

Stap 1. Navigeer naar uw Identity Service-server.

Stap 2. Klik op Instellingen.

Stap 3. Klik op Next (Volgende).

Stap 4. Upload het gedownloade metagegevensbestand van Okta en klik op Volgende.

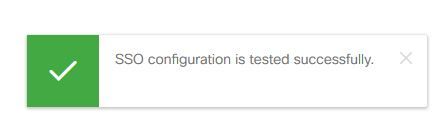

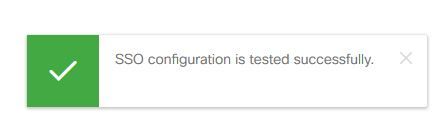

Stap 5. Klik op SSO-installatie testen. In een nieuw venster wordt een login gevraagd om zich te authenticeren bij Okta. Als u zich aanmeldt, wordt een vinkje met SSO-configuratie weergegeven dat met succes is getest in de rechterbenedenhoek van het scherm.

Opmerking: Als u al bent geverifieerd bij Okta, wordt u niet gevraagd om opnieuw in te loggen, maar wordt er een kort pop-upvenster weergegeven terwijl de IdS-referenties verifieert.

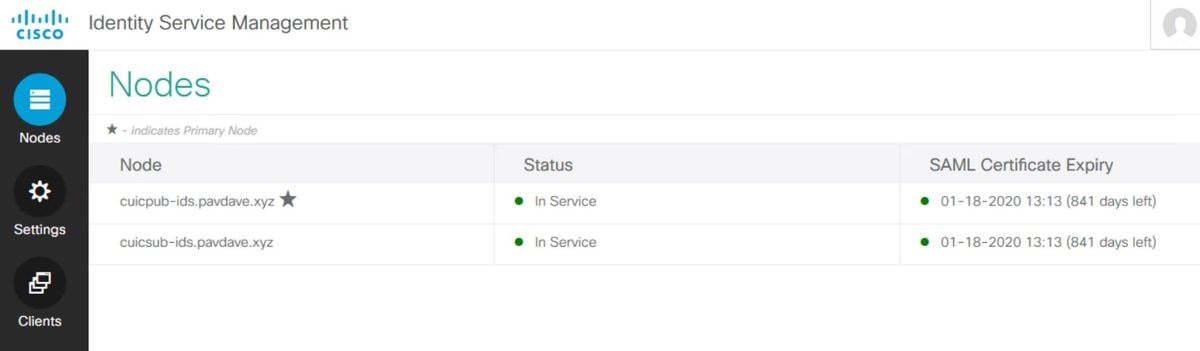

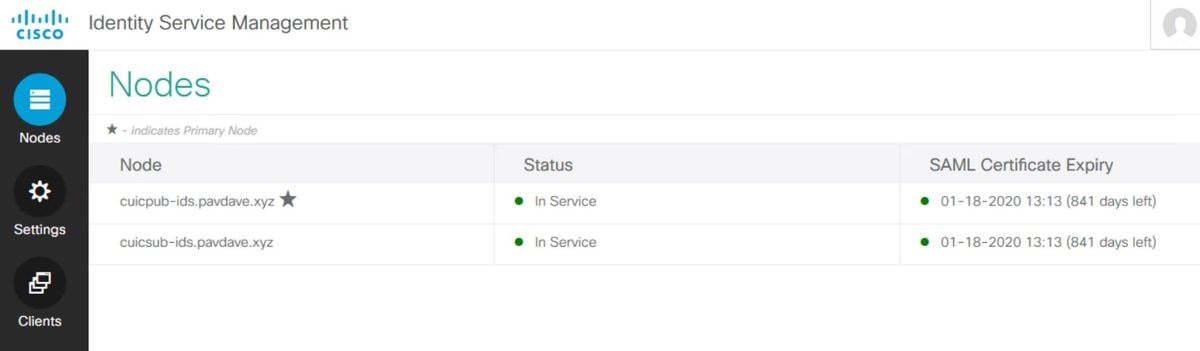

Op dit punt is de configuratie van de Identity Service en Identity Providers voltooid en moeten de knooppunten in dienst zien.

Verdere configuratie voor eenmalige aanmelding

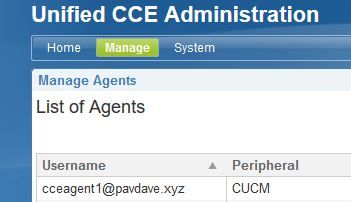

Nadat de Identity Service en Identity Provider zijn geconfigureerd, is de volgende stap het instellen van Single Sign-On voor UCCE of UCCX.

verdere lezing

Feedback

Feedback