Inleiding

Dit document is bedoeld om in detail de stappen te verklaren die moeten worden uitgevoerd om een certificaat van de certificeringsinstantie (CA) te verkrijgen en te installeren dat is gegenereerd door een externe leverancier om een HTTPS-verbinding tot stand te brengen tussen Finesse, Cisco Unified Intelligence Center (CUIC) en Live Data (LD) servers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Contact Center Enterprise (UCS)

- Cisco Live Data (LD)

- Cisco Unified Intelligence Center (CUIC)

- Cisco Finesse

- CA-gecertificeerd

Gebruikte componenten

De in het document gebruikte informatie is gebaseerd op versie UCCE 11.0(1).

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, zorg er dan voor dat u de mogelijke impact van elke stap begrijpt.

Achtergrondinformatie

Om HTTPS te kunnen gebruiken voor beveiligde communicatie tussen Finesse, CUIC en Live Data servers, moeten beveiligingscertificaten worden ingesteld. Standaard bieden deze servers zelfondertekende certificaten die worden gebruikt of klanten kunnen door de certificeringsinstantie (CA) ondertekende certificaten aanschaffen en installeren. Deze CA certs kunnen worden verkregen van een externe leverancier zoals VeriSign, Thawte, GeoTrust of kunnen intern worden geproduceerd.

Configureren

Het instellen van een certificaat voor HTTPS-communicatie in Finesse, CUIC en Live Data servers vereist de volgende stappen:

- Genereren en downloaden van certificaatondertekeningsaanvraag (CSR).

- Root, tussenpersoon (indien van toepassing) en aanvraagcertificaat verkrijgen van de certificeringsinstantie die gebruik maakt van CSR.

- Upload certificaten naar de servers.

Stap 1. Genereert en downloadt de aanvraag voor certificaatondertekening (CSR).

- De hier beschreven stappen voor het genereren en downloaden van CSR zijn hetzelfde voor Finesse, CUIC en Live dataservers.

- Open de pagina Besturingssysteem voor Cisco Unified Communications met de vermelde URL en log in met de OS-beheerdersaccount die tijdens het installatieproces is gemaakt

https://FQDN:8443/cmplatform

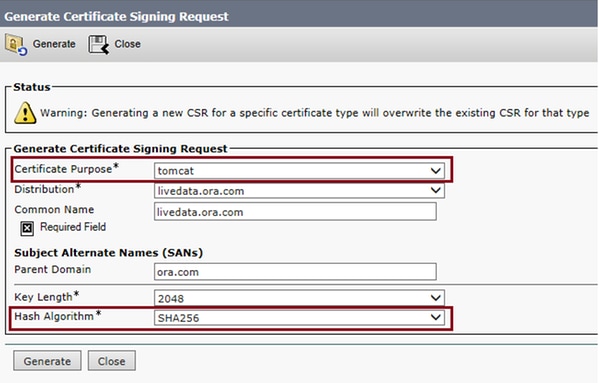

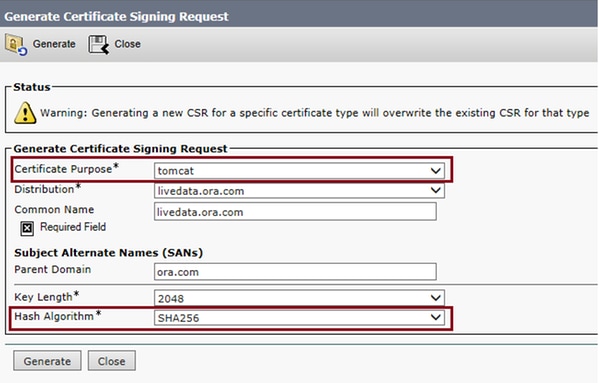

- Genereer de aanvraag voor certificaatondertekening (CSR) zoals in de afbeelding:

Stap 1. Ga naar Security > Certificaatbeheer > Generate CSR.

Stap 2. Selecteer de optie Opgeven in de vervolgkeuzelijst Certificaatdoelnaam.

Stap 3. Selecteer Hashalgoritme en sleutellengte afhankelijk van de bedrijfsbehoeften.

- lengte sleutel: 2048 \ Hashalgoritme: SHA256 wordt aanbevolen

Stap 4. Klik op Generate CSR.

Opmerking: Als het voor bedrijven nodig is dat het veld voor het hoofddomein van Onderwerp Alternatieve Namen (SAN’s) wordt ingevuld met de domeinnaam, let dan op de probleemadressen in het document "SANs issue with a Third Party Signed Certificate in Finesse".

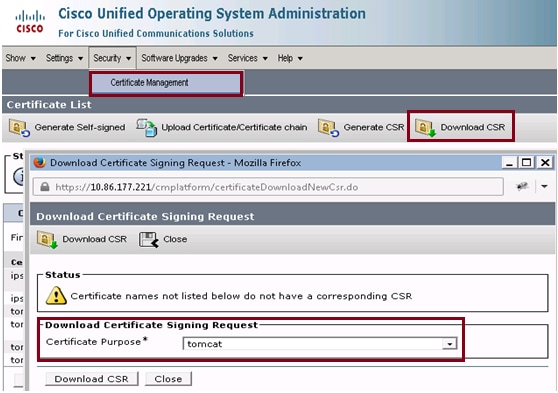

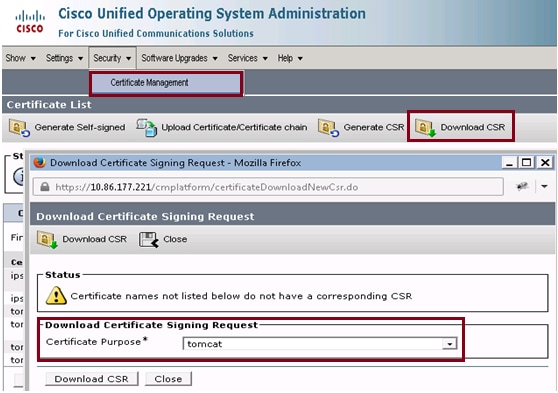

- Download de aanvraag voor het ondertekenen van het certificaat (CSR) zoals weergegeven in de afbeelding:

Stap 1. Navigeren naar Security > Certificaatbeheer > CSR downloaden.

Stap 2. Selecteer Tandwiel in de vervolgkeuzelijst Certificaatnaam.

Stap 3. Klik op CSR downloaden.

Opmerking:

Opmerking: Voer de hierboven vermelde stappen uit op de secundaire server via de URL https://FQDN:8443/cmplatform om CSR’s te verkrijgen voor certificaatautoriteit

Stap 2. Verkrijg Root, Intermediate (indien van toepassing Stap 5) en Application Certificate van de certificeringsinstantie.

- Verstrek de primaire en secundaire servers Certificaat Ondertekeningsaanvraag (CSR) informatie aan derde partij Certificaat autoriteit zoals VeriSign, Thawte, GeoTrust enz.

- Van de certificeringsinstantie moet men de volgende certificeringsketen ontvangen voor de primaire en secundaire servers.

- Finesse-servers: Root, Intermediate (optioneel) en Application Certificate

- CUIC-servers: Root, Intermediate (optioneel) en Application Certificate

- Live-gegevensservers: Root, Intermediate (optioneel) en Application Certificate

Stap 3. Upload certificaten naar de servers.

In dit gedeelte wordt beschreven hoe u de certificaatketen correct kunt uploaden op Finesse-, CUIC- en Live-gegevensservers.

Finesse-servers

- Upload het basiscertificaat op de primaire finesse-server met behulp van deze stappen:

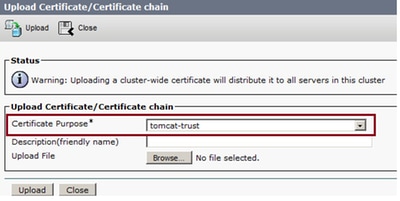

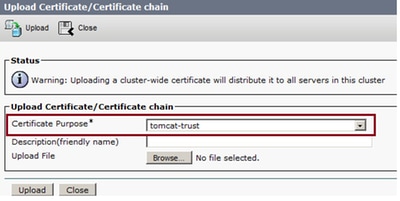

Stap 1. Ga op de pagina Cisco Unified Communications Operating System Management op de primaire server naar Beveiliging > Certificaatbeheer > Uploadcertificaat.

Stap 2. Selecteer tomcat-trust in de vervolgkeuzelijst certificaatnaam.

Stap 3. Klik in het veld Upload File op bladeren en blader naar het basiscertificaatbestand.

Stap 4. Klik op Uploadbestand.

- Upload het tussenliggende certificaat op de primaire Fineese server met behulp van deze stappen:

Stap 1. Stappen bij het uploaden van het tussenliggende certificaat zijn hetzelfde als het basiscertificaat zoals getoond in stap 1.

Stap 2. Ga op de pagina Cisco Unified Communications Operating System Management naar Security > Certificaatbeheer > Uploadcertificaat.

Stap 3. Selecteer tomcat-trust in de vervolgkeuzelijst certificaatnaam.

Stap 4. Klik in het veld Upload File op bladeren en blader naar het tussenliggende certificaatbestand.

Stap 5. Klik op Upload.

Opmerking: Aangezien Tomcat-trust store wordt gerepliceerd tussen de primaire en secundaire servers is het niet nodig om de root of tussenliggend certificaat te uploaden naar de secundaire finesse server.

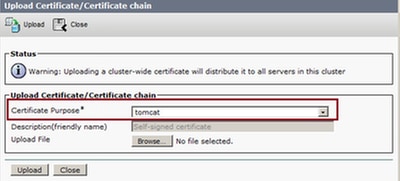

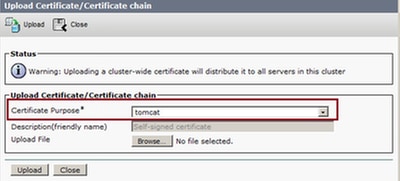

- Upload het toepassingscertificaat van de Primaire Finesse-server zoals in de afbeelding wordt getoond:

Stap 1. Selecteer tomcat in de vervolgkeuzelijst certificaatnaam.

Stap 2. Klik in het veld Upload File op Bladeren en blader naar het toepassingscertificaatbestand.

Stap 3. Klik op Upload om het bestand te uploaden.

- Upload het aanvraagcertificaat voor de secundaire fineese server.

In deze stap fVolg hetzelfde proces als in Stap 3 op de secundaire server voor het eigen toepassingscertificaat.

- U kunt de servers nu opnieuw opstarten.

Open de CLI op de primaire en secundaire Finesse-servers en voer het opnieuw opstarten van het commando hulpprogramma in om de servers opnieuw te starten.

CUIC-servers (ervan uitgaande dat er geen tussentijdse certificaten aanwezig zijn in de certificaatketen)

- Upload Root-certificaat op primaire CUIC-server.

Stap 1. Blader op de pagina Cisco Unified Communications Operating System Administration (Besturingssysteem voor primaire server) naar Security > Certificate Management > Upload Certificate/Certificate chain.

Stap 2. Selecteer tomcat-trust in de vervolgkeuzelijst certificaatnaam.

Stap 3. Klik in het veld Upload File op bladeren en blader naar het basiscertificaatbestand.

Stap 4. Klik op Uploadbestand.

Opmerking: Aangezien tomcat-trust Store wordt gerepliceerd tussen de primaire en secundaire servers is het niet nodig om het basiscertificaat te uploaden naar de Secundaire CUIC-server.

- Certificaat voor primaire CUC-servertoepassing uploaden.

Stap 1. Selecteer tomcat in de vervolgkeuzelijst certificaatnaam.

Stap 2. Klik in het veld Upload File op Bladeren en blader naar het toepassingscertificaatbestand.

Stap 3. Klik op Uploadbestand.

- Certificaat van secundaire CUIC-servertoepassing uploaden.

Volg hetzelfde proces als in stap 2 op de secundaire server voor het eigen toepassingscertificaat is aangegeven

- Servers opnieuw starten

Open de CLI op de primaire en secundaire CUIC-servers en voer de opdracht "Herstart van het besturingssysteem" in om de servers opnieuw te starten.

Opmerking: Als de CA-autoriteit de certificatieketen met tussenliggende certificaten levert, zijn de stappen die worden genoemd in het gedeelte Finesse Servers ook van toepassing op CUIC-services.

Live-gegevensservers

- Stappen die betrokken zijn bij Live-Data servers om de certificaten te uploaden zijn identiek aan Finesse- of CUIC-servers afhankelijk van de certificaatketen.

- Upload Root-certificaat op primaire Live-Data-server.

Stap 1. Ga op de pagina Cisco Unified Communications Operating System Management naar Security > Certificaatbeheer > Uploadcertificaat.

Stap 2. Selecteer tomcat-trust in de vervolgkeuzelijst certificaatnaam.

Stap 3. Klik in het veld Upload File op bladeren en blader naar het basiscertificaatbestand.

Stap 4. Klik op Upload.

- Upload tussenliggend certificaat op Primaire Live-Data server.

Stap 1. Stappen bij het uploaden van het tussenliggende certificaat zijn hetzelfde als het basiscertificaat zoals getoond in stap 1.

Stap 2. Ga op de pagina Cisco Unified Communications Operating System Management naar Security > Certificaatbeheer > Uploadcertificaat.

Stap 3. Selecteer tomcat-trust in de vervolgkeuzelijst certificaatnaam.

Stap 4. Klik in het veld Upload File op bladeren en blader naar het tussenliggende certificaatbestand.

Stap 5. Klik op Upload.

Opmerking: Aangezien Tomcat-trust Store wordt gerepliceerd tussen de primaire en secundaire servers is het niet nodig om de wortel of het Intermediate certificaat te uploaden naar de Secundaire Live-Data server.

- Toepassingscertificaat voor primaire Live-Data-server uploaden.

Stap 1. Selecteer tomcat in de vervolgkeuzelijst certificaatnaam.

Stap 2. Klik in het veld Upload File op Bladeren en blader naar het toepassingscertificaatbestand.

Stap 3. Klik op Upload.

- Toepassingscertificaat voor de secundaire Live-Data-server uploaden.

Volg dezelfde stappen als hierboven vermeld in (4) op de secundaire server voor zijn eigen aanvraagcertificaat.

- Servers opnieuw starten

Open de CLI op de primaire en secundaire Finesse-servers en voer de opdracht "Herstart van het besturingssysteem van hulpprogramma's" in om de servers opnieuw te starten.

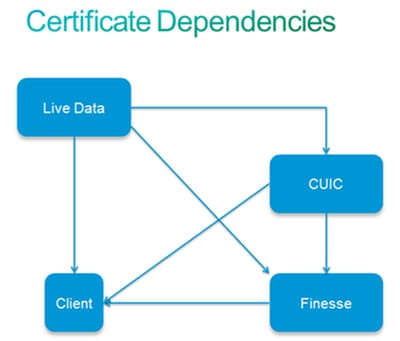

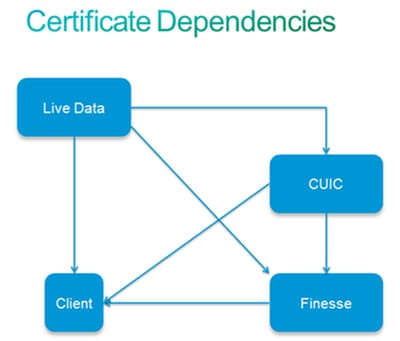

Certificaatafhankelijkheden voor Live-gegevensservers

Aangezien de levende gegevensservers met servers CUIC en Finesse in wisselwerking staan, zijn er certificaatgebiedsdelen tussen deze servers zoals die in het beeld worden getoond:

Met betrekking tot de derde CA certificatieketen zijn de Root- en Intermediate-certificaten hetzelfde voor alle servers in de organisatie. Als gevolg hiervan voor Live data server om goed te werken, moet u ervoor zorgen dat de Finesse en CUIC servers de Root en tussenliggende certificaten correct geladen in de Tomcat-Trust containers.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Feedback

Feedback