관리되는 파일 전송 개요

MFT(관리되는 파일 전송)를 사용하면 Cisco Jabber와 같은 IM and Presence 서비스를 통해 다른 사용자, 임시 그룹 채팅 방 및 영구 채팅 방에 파일을 전송할 수 있습니다. 파일은 외부 파일 서버의 저장소에 저장되며, 트랜잭션은 외부 데이터베이스에 기록됩니다.

관리되는 파일 전송 기능을 구축하려면 다음 서버도 구축해야 합니다.

-

외부 데이터베이스 - 모든 파일 전송은 외부 데이터베이스에 기록됩니다.

-

외부 파일 서버 - 전송된 각 파일의 사본은 외부 파일 서버의 저장소에 저장됩니다.

참고 |

이 구성은 파일 전송과 관련된 것이며, 규정 준수를 위한 메시지 아카이버 기능에는 영향을 미치지 않습니다. |

사용 사례는 다음을 참조하십시오. 관리되는 파일 전송 통화 흐름

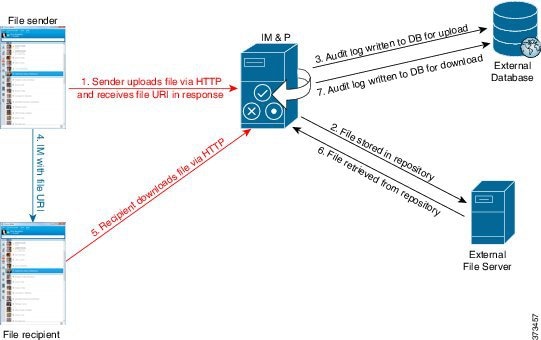

관리되는 파일 전송 통화 흐름

-

보낸 사람은 파일을 HTTP를 통해 IM and Presence 서버에 업로드하고 서버는 파일에 대한 URI로 응답합니다.

-

IM and Presence 서비스 서버는 파일을 저장소로 파일 서버 저장소로 보냅니다.

-

IM and Presence 서비스는 외부 데이터베이스 로그 테이블에 항목을 기록하여 업로드를 기록합니다.

-

보낸 사람은 받는 사람에게 IM을 보냅니다. IM에는 파일의 URI이 포함됩니다.

-

수신자가 파일에 대한 IM and Presence 서비스에 대한 HTTP 요청을 보냅니다. IM and Presence 서비스는 저장소(6)에서 파일을 읽고 로그 테이블(7)에 다운로드를 기록한 다음 파일을 수신자에게 보냅니다.

그룹 채팅 또는 영구 채팅 방에 파일을 전송하는 흐름도 유사합니다. 단, 송신자는 채팅 방으로 IM을 전송하고, 각 채팅 방 참가자는 파일 다운로드에 대한 별도의 요청을 전송합니다.

참고 |

파일 업로드가 발생하면 특정 도메인의 엔터프라이즈에서 사용 가능한 모든 관리되는 파일 전송 서비스 중 하나가 선택됩니다. 이 관리되는 파일 전송 서비스가 실행되는 노드와 연결된 외부 데이터베이스 및 외부 파일 서버에 파일 업로드 내용이 기록됩니다. 사용자가 이 파일을 다운로드하면 이 두 번째 사용자의 위치와 상관없이, 동일한 관리되는 파일 전송 서버가 요청을 처리하고 동일한 외부 데이터베이스 및 외부 파일 서버에 내용을 기록합니다. |

피드백

피드백