マネージド ファイル転送の概要

マネージド ファイル転送(MFT)を使用すると、Cisco Jabber などの IM and Presence サービス クライアントは他のユーザ、アドホック グループ チャット ルーム、および永続的なチャット ルームにファイルを転送することができます。ファイルは外部ファイル サーバのリポジトリに保存され、トランザクションが外部データベースのログに記録されます。

マネージド ファイル転送機能を展開するには、以下のサーバも配置する必要があります。

-

外部データベース:すべてのファイル転送が外部データベースに記録されます。

-

外部ファイル サーバ:転送された各ファイルのコピーを外部ファイル サーバ上のリポジトリに保存します。

(注) |

この設定はファイル転送に固有な設定であり、法規制コンプライアンスのためのメッセージ アーカイバ機能には影響しません。 |

ユース ケースついての参照先 マネージド ファイル転送の通話フロー

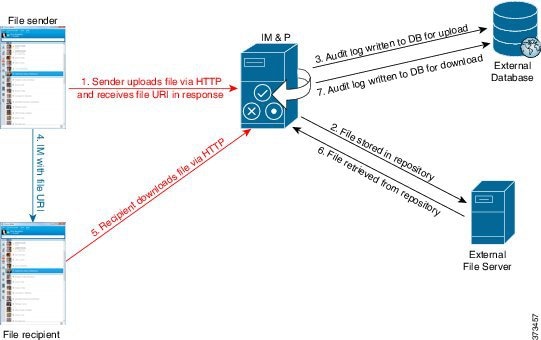

マネージド ファイル転送の通話フロー

-

送信者がHTTP 経由でファイルを IM and Presence Service サーバにアップロードし、サーバはファイルの URI を応答として返します。

-

IM and Presence Service サーバがファイルをストレージ用のファイル サーバ リポジトリに送信します。

-

IM and Presence Service が、外部データベース ログ テーブルに、アップロードを記録する項目を書き込みます。

-

送信者は、受信者に IM を送信します。IM には、ファイルの URI が含まれています。

-

受信者は、このファイルの IM and Presence Service に HTTP 要求を送信します。IM and Presence Service が、リポジトリからファイルを読み取り(6)、ログ テーブルにダウンロードを記録(7)した後で、ファイルが受信者にダウンロードされます。

グループ チャットや常設チャット ルームにファイルを転送するためのフローもこれと類似していますが、異なる点として送信者はチャット ルームに IM を送信し、チャット ルームの各参加者は個別にファイル ダウンロード要求を送信します。

(注) |

ファイルのアップロードが発生すると、そのドメインで使用可能な企業内のすべてのマネージドファイル転送サービスの中からマネージドファイル転送サービスが選択されます。ファイル アップロードは、このマネージドファイル転送サービスを実行しているノードに関連付けられた外部データベースと外部ファイル サーバのログに記録されます。あるユーザがこのファイルをダウンロードすると、この 2 番目のユーザのホームがどこかにあるかには関係なく、同じマネージドファイル転送サービスがその要求を処理して、同じ外部データベースおよび同じ外部ファイル サーバのログに記録します。 |

フィードバック

フィードバック