SAML SSO ソリューションについて

重要 |

Cisco Jabber を Cisco Webex Meeting Server と共に導入する場合、Unified Communications Manager と Webex Meeting Server は同じドメインに存在している必要があります。 |

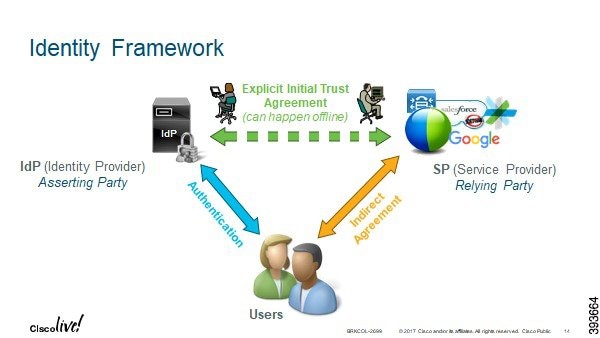

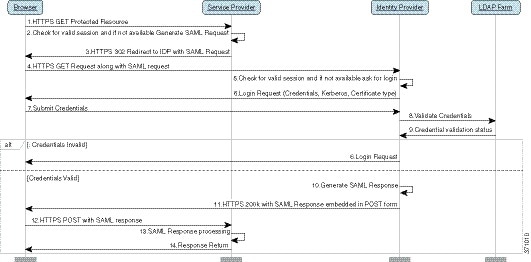

SAML は XML ベースのオープン規格のデータ形式であり、いずれかのアプリケーションにサインインした後に、管理者は定義された一連のシスコのコラボレーション アプリケーションにシームレスにアクセスできます。 SAML では、信頼できるビジネス パートナー間で、セキュリティに関連した情報交換を記述します。 これは、サービス プロバイダー(例:Unified Communications Manager)がユーザの認証に使用する認証プロトコルです。 SAML により、ID プロバイダ(IdP)とサービスプロバイダーの間で、セキュリティ認証情報を交換できます。

SAML SSO は SAML 2.0 プロトコルを使用して、シスコのコラボレーション ソリューションのドメイン間と製品間で、シングル サインオンを実現しています。 SAML 2.0 は、Cisco アプリケーション全体で SSO を有効にし、Cisco アプリケーションと IdP 間でフェデレーションを有効にします。 SAML 2.0 では、高度なセキュリティ レベルを維持しながら、シスコの管理ユーザが安全なウェブ ドメインにアクセスして、IdP とサービス プロバイダーの間でユーザー認証と承認データを交換できます。 この機能は、さまざまなアプリケーションにわたり、共通の資格情報と関連情報を使用するための安全な機構を提供します。

SAML SSO の管理者権限は、シスコのコラボレーション アプリケーションでローカルに設定されたロールベース アクセス コントロール(RBAC)に基づき認証されます。

SAML SSO は、IdP とサービス プロバイダーの間のプロビジョニング プロセスの一部として、メタデータと証明書を交換することで信頼の輪(CoT)を確立します。 サービス プロバイダーは IdP のユーザ情報を信頼しており、さまざまなサービスやアプリケーションにアクセスできるようにします。

重要 |

サービス プロバイダーが認証にかかわることはありません。 SAML 2.0 では、サービス プロバイダーではなく、IdP に認証を委任します。 |

クライアントは IdP に対する認証を行い、IdP はクライアントにアサーションを与えます。 クライアントはサービス プロバイダーにアサーションを示します。 CoT が確立されているため、サービス プロバイダーはアサーションを信頼し、クライアントにアクセス権を与えます。

フィードバック

フィードバック