ネットワークアドレス変換に関する情報

ここでは、ネットワークアドレス変換(NAT)について説明します。

Network Address Translation(NAT)

ネットワーク アドレス変換(NAT)は、IP アドレスの節約を目的として設計されています。NAT によって、未登録 IP アドレスを使用するプライベート IP ネットワークをインターネットに接続できます。NAT はデバイス(通常、2 つのネットワークを接続するもの)上で動作し、別のネットワークにパケットを転送する前に、内部ネットワークのプライベート(グローバルに一意ではない)アドレスをグローバルにルート可能なアドレスに変換します。

NAT では、外部にアドバタイズするアドレスをネットワーク全体で 1 つだけにする機能を備えています。この機能により、そのアドレスの後ろにある内部ネットワーク全体を効果的に隠すことができ、セキュリティが強化されます。NAT には、セキュリティおよびアドレス節約の二重の機能性があり、一般的にリモート アクセス環境で実装されます。

NAT は、エンタープライズ エッジでも使用され、内部ユーザーのインターネットへのアクセスを許可し、メール サーバーなど内部デバイスへのインターネット アクセスを許可します。

Cisco Catalyst 9300 シリーズ スイッチはスタックをサポートしており、NAT はスタック設定でサポートされます。

NAT の設定の利点

-

IP が枯渇する問題を解決します。

組織が NAT を使用すると、既存のネットワークを持っていてインターネットにアクセスする必要がある場合に、IP アドレスが枯渇する問題を解決できます。ネットワーク インフォメーション センター(NIC)に登録された IP アドレスをまだ持っていないサイトは、IP アドレスを取得する必要があります。255 以上のクライアントが存在する、またはそのような環境を予定している場合は、Class B アドレスの不足が深刻な問題になります。NAT はこのような問題に対応するために、隠された数千の内部アドレスを、取得の容易な Class C アドレスの範囲にマップします。

-

クライアント IP アドレスを外部ネットワークから隠すことで、セキュリティ レイヤも提供します。

内部ネットワークのクライアントの IP アドレスをすでに登録しているサイトでも、ハッカーがクライアントを直接攻撃できないように、これらのアドレスをインターネットから隠すことができます。クライアント アドレスを隠すことにより、セキュリティがさらに強化されます。NAT により LAN 管理者は、インターネット割り当て番号局の予備プールを利用して、Class A アドレスを自由に拡張することができます。Class A アドレスの拡張は組織内で行われ、LAN またはインターネット インターフェイスでアドレッシングの変更に配慮する必要はありません。

-

Cisco ソフトウェアは、選択的、またはダイナミックに NAT を実行できます。この柔軟性により、ネットワーク管理者は RFC 1918 アドレスまたは登録したアドレスを使用することができます。

-

NAT は、IP アドレスの簡略化や節約のためにさまざまなデバイス上で使用できるように設計されています。また、NAT により、変換に使用できる内部ホストを選択することもできます。

-

NAT は、NAT を設定する若干のデバイス以外には、何ら変更を加えずに設定できるという大きな利点があります。

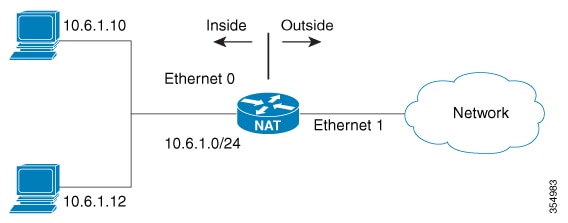

NAT の機能

NAT が設定されたデバイスには、内部ネットワークと外部ネットワークのそれぞれに接続するインターフェイスが少なくとも 1 つずつあります。標準的な環境では、NAT はスタブ ドメインとバックボーン間の出口デバイスに設定されます。パケットがドメインから出て行くとき、NAT はローカルで意味のある送信元 アドレスをグローバルで一意の アドレスに変換します。パケットがドメインに入ってくる際は、NAT はグローバルに一意な宛先アドレスをローカル アドレスに変換します。複数の内部ネットワークをデバイスに接続でき、同様にデバイスから外部ネットワークへと複数の終了ポイントが存在する場合があります。アドレスが足りなくなって、パケットにアドレスを割り当てられなくなった場合、NAT はそのパケットをドロップし、Internet Control Message Protocol(ICMP)ホスト到達不能パケットをその接続先に送信します。

変換および転送は、ハードウェアのスイッチング プレーンで実行され、全体的なスループットのパフォーマンスが改善されます。パフォーマンスの詳細については、「NAT のパフォーマンスとスケール数」を参照してください。

NAT の用途

NAT は次のような場合に使用できます。

-

ホストのごく少数しかグローバルな一意の IP アドレスを持っていない状況でインターネットに接続する場合。

NAT はスタブ ドメイン(内部ネットワーク)と、インターネットなどのパブリック ネットワーク(外部ネットワーク)との境界にあるデバイス上に設定されます。NAT はパケットを外部ネットワークに送信する前に、内部のローカル アドレスをグローバルに一意の IP アドレスに変換します。接続性の問題への解決策として NAT が役立つのは、スタブ ドメイン内の比較的少数のホストが同時にドメインの外部と通信する場合のみです。この場合、外部との通信が必要なときに、このドメインにある IP アドレスのごく一部をグローバルに一意な IP アドレスに変換する必要があります。また、これらのアドレスは再利用できます。

-

番号付け直し:

内部アドレスの変更には相当の工数がかかるため、変更する代わりに NAT を使用して変換することができます。

NAT の内部アドレスおよび外部アドレス

NAT において、内部という用語は、変換が必要な組織が所有するネットワークを表します。NAT が設定されている場合、このネットワーク内のホストは、別の空間(グローバル アドレス空間として知られている)にあるものとしてネットワークの外側に現れる 1 つ空間(ローカル アドレス空間として知られている)内のアドレスを持つことになります。

同様に、外部という用語は、スタブ ネットワークの接続先で、通常、その組織の制御下にはないネットワークを表します。外部ネットワーク内のホストを変換の対象にすることもできるため、これらのホストはローカル アドレスとグローバル アドレスを持つことができます。

NAT では、次の定義が使用されます。

-

内部ローカル アドレス:内部ネットワーク上のホストに割り当てられた IP アドレス。このアドレスは、多くの場合、NIC やサービス プロバイダーにより割り当てられたルート可能な IP アドレスではありません。

-

内部グローバル アドレス:外部に向けて、1 つ以上の内部ローカル IP アドレスを表すグローバルなルート可能な IP アドレス(NIC またはサービス プロバイダーにより割り当てられたもの)。

-

外部ローカル アドレス:内部ネットワークから見た外部ホストの IP アドレス。必ずしもルート可能な IP アドレスでありません。内部でルート可能なアドレス空間から割り当てられたものです。

-

外部グローバル アドレス:外部ネットワークに存在するホストに対して、ホストの所有者により割り当てられた IP アドレス。このアドレスは、グローバルにルート可能なアドレス、またはネットワーク空間から割り当てられます。

-

内部送信元アドレス変換:内部ローカル アドレスを内部グローバル アドレスに変換します。

-

外部送信元アドレス変換:外部グローバル アドレスを外部ローカル アドレスに変換します。

-

スタティック ポート変換:内部/外部ローカル アドレスの IP アドレスとポート番号を、対応する内部/外部グローバル アドレスの IP アドレスとポート番号に変換します。

-

特定のサブネットのスタティック変換:指定された内部/外部ローカル アドレスの範囲のサブネットを対応する内部/外部グローバル アドレスに変換します。

-

ハーフ エントリ:ローカルおよびグローバル アドレス/ポート間のマッピングを表し、NAT モジュールの変換データベースで維持されます。ハーフ エントリは、設定されている NAT ルールに基づいて、静的または動的に作成できます。

-

フル エントリ/フロー エントリ:特定のセッションに対応する一意のフローを表します。ローカルからグローバルへのマッピングに加えて、指定したフローを完全修飾する接続先情報も維持されます。フル エントリは常に動的に作成されて NAT モジュールの変換データベースで維持されます。

VRF 対応 NAT

NAT は通常、デフォルトまたはグローバル ルーティング ドメインで動作するように設定されます。この機能により、内部および外部の NAT ドメインはデフォルトの VRF スペースに関連付けられ、適宜変換が行われます。ただし、NAT が VRF 設定で実行される必要がある特定のシナリオがあります。一般的なシナリオの 1 つには、重複するアドレス空間を持つプライベートネットワークの共有サービスアクセスを有効にすることが含まれます。こうしたシナリオでは、特定のプライベートネットワークを異なる VRF に配置し、重複するプライベートアドレスを一意のグローバルアドレスにマッピングする VRF 対応 NAT ルールを設定することで、グローバルサービスアクセスを実現できます。VRF が認識されることにより、プライベートネットワークの VRF が考慮に含められ、結果として NAT がアドレスおよびポートの変換を実行できるようになります。

VRF 対応 NAT では、次の変換シナリオがサポートされます。

-

VRF からグローバルへの変換:この変換により、内部ドメインを特定の非デフォルト VRF に関連付けることができます。外部ドメインは暗黙的にデフォルトまたはグローバル VRF に存在すると見なされます。

NAT のタイプ

ネットワーク全体を表す 1 つのアドレスのみを外部にアドバタイズするように NAT を設定できます。これにより、内部ネットワークを外部から効果的に隠すことができるため、セキュリティがさらに強化されます。

NAT には次のタイプがあります。

-

スタティック アドレス変換(スタティック NAT):ローカル アドレスとグローバル アドレスを 1 対 1 マッピングします。

-

ダイナミック アドレス変換(ダイナミック NAT):未登録の IP アドレスを、登録済み IP アドレスのプールから取得した登録済み IP アドレスにマップします。

-

オーバーロード/PAT:複数の未登録 IP アドレスを、複数の異なるレイヤ 4 ポートを使用して、1 つの登録済み IP アドレスにマップ(多対 1)します。この方法は、ポート アドレス変換(PAT)とも呼ばれます。オーバーロードを使用することにより、使用できる正規のグローバル IP アドレスが 1 つのみでも、数千のユーザーをインターネットに接続することができます。

NAT による外部ネットワークへのパケットのルーティング(内部送信元アドレス変換)

自分が属するネットワークの外部と通信するときに、未登録の IP アドレスをグローバルで一意な IP アドレスに変換できます。

スタティックまたはダイナミック内部送信元アドレス変換は、次のようにして設定できます。

-

スタティック変換は、内部ローカル アドレスと内部グローバル アドレスの間に 1 対 1 のマッピングを設定します。外部から固定アドレスを使って内部のホストにアクセスする必要がある場合には、スタティック変換が便利です。スタティック変換は、内部送信元アドレスのスタティック変換の設定で説明されているように、スタティック NAT ルールを設定して有効にできます。

-

ダイナミック変換は、内部ローカル アドレスとグローバル アドレスのプールの間にマッピングを動的に設定します。ダイナミック変換は、ダイナミック NAT ルールを設定することで有効にできます。マッピングは、設定されているルールをランタイム時に評価した結果に基づいて設定されます。内部ローカル アドレスの指定には、標準と拡張の両方のアクセス コントロール リスト(ACL)を使用できます。内部グローバル アドレスはアドレス プールまたはインターフェイスから指定できます。ダイナミック変換は、内部送信元アドレスのダイナミック変換の設定 のセクションで説明されているようにダイナミックルールを設定して有効にできます。

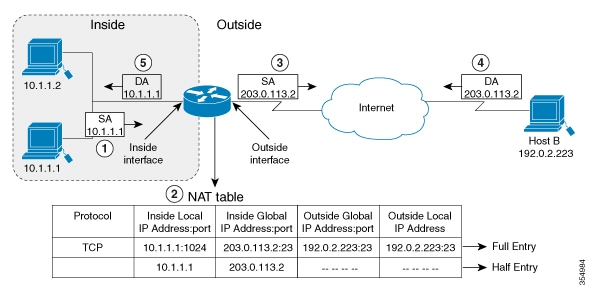

次の図には、ネットワーク内の送信元アドレスを、ネットワーク外の送信元アドレスに変換するデバイスが示されています。

次のプロセスは、上の図に示す内部送信元アドレス変換について示します。

-

ホスト 10.1.1.1 のユーザーは、外部ネットワークのホスト B との接続を開きます。

-

NAT モジュールは、対応するパケットをインターセプトし、パケットを変換しようとします。

一致する NAT ルールの有無に基づいて、次のシナリオが考えられます。

-

一致するスタティック変換ルールが存在する場合、パケットは対応する内部グローバル アドレスに変換されます。存在しない場合、パケットはダイナミック変換ルールに対して照合され、一致した場合は対応する内部グローバル アドレスに変換されます。NAT モジュールは、変換したパケットに対応する完全修飾フロー エントリを変換データベースに挿入します。これにより、このフローに対応するパケットの高速変換および転送が双方向で促進されます。

-

一致するルールがない場合、パケットはアドレス変換を行わずに転送されます。

-

有効な内部グローバル アドレスを取得できない場合は、たとえ一致するルールがあってもパケットはドロップされます。

(注)

ダイナミック変換に ACL が使用される場合、NAT は ACL を評価し、特定の ACL で許可されているパケットのみが変換の対象になるようにします。

-

-

デバイスは、ホスト 10.1.1.1 の内部ローカル送信元アドレスをこの変換の内部グローバルアドレス 203.0.113.2 で置き換えて(パケットに関連したチェックサムのみが更新され、パケットの他のフィールドはすべて変更されません)、パケットを転送します。

-

NAT モジュールは、変換されたパケットフローに対応する完全修飾フローエントリを変換データベースに挿入します。その結果、このフローに対応するパケットの高速変換および転送が双方向で促進されます。

-

ホスト B はこのパケットを受信し、内部グローバル IP 宛先アドレス(DA)203.0.113.2 を使用して、ホスト 10.1.1.1 に応答します。

-

ホスト B からの応答パケットは、内部グローパル アドレスに送られます。NAT モジュールはこのパケットをインターセプトし、変換データベースにセットアップされているフロー エントリを使って対応する内部ローカル アドレスに変換し直します。

ホスト 10.1.1.1 はパケットを受信し、会話を続けます。デバイスは、受信する各パケットについて手順 2 ~ 5 を実行します。

外部送信元アドレス変換

ネットワークの内部から外部に移動する IP パケットの送信元アドレスを変換できます。通常、このタイプの変換は、重複しているネットワークを相互接続するために、内部送信元アドレスの変換と組み合わせて使用されます。

このプロセスについては、セクションで説明します。 オーバーラップするネットワークの変換の設定

ポート アドレス変換(PAT)

デバイスが複数のローカル アドレスに対して 1 つのグローバル アドレスを使用できるようにすることで、内部グローバル アドレス プール内のアドレスを節約できます。このようなタイプの NAT の設定はオーバーロード、またはポート アドレス変換と呼ばれます。オーバーロードが設定されている場合、デバイスは、より高いレベルのプロトコルから十分な情報(たとえば、TCP または UDP ポート番号)を保持して、グローバル アドレスを正しいローカル アドレスに戻します。複数のローカル アドレスが 1 つのグローバル アドレスにマッピングされる場合、各内部ホストの TCP または UDP ポート番号によりローカル アドレスが区別されます。

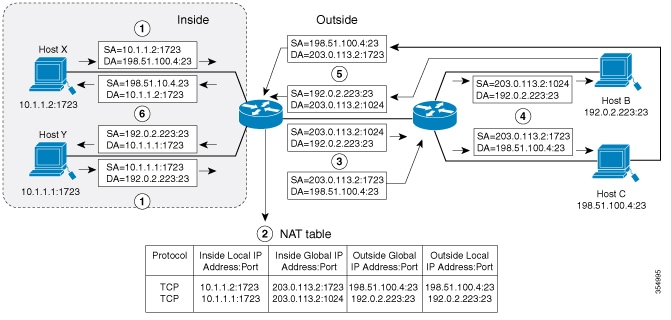

次の図は、1 つの内部グローバル アドレスが複数の内部ローカル アドレスを表すときの NAT の動作を示しています。区別は、TCP ポート番号により行われます。

このデバイスは、上の図に示すように、内部グローバル アドレスのオーバーロードで次の処理を行います。ホスト B およびホスト C はいずれも、アドレス 203.0.113.2 にある 1 つのホストと通信していると信じています。しかし、実際には、異なるホストと通信しています。区別にはポート番号が使用されます。つまり、多数の内部ホストは、複数のポート番号を使用して、内部グローバル IP アドレスを共有することができます。

-

ホスト Y のユーザーはホスト B への接続を開き、ホスト X のユーザーはホスト C への接続を開きます。

-

NAT モジュールは、対応するパケットをインターセプトし、パケットの変換を試みます。

一致する NAT ルールの有無に基づいて、次のシナリオが考えられます。

-

一致するスタティック変換ルールが存在する場合はそのルールが優先され、パケットは対応するグローバル アドレスに変換されます。存在しない場合、パケットはダイナミック変換ルールに対して照合され、一致した場合は対応するグローバル アドレスに変換されます。NAT モジュールは、変換したパケットに対応する完全修飾フロー エントリを変換データベースに挿入し、このフローに対応するパケットの高速変換および転送を双方向で促進します。

-

一致するルールがない場合、パケットはアドレス変換を行わずに転送されます。

-

有効な内部グローバル アドレスを取得できない場合は、一致するルールがあってもパケットはドロップされます。

-

これは PAT 設定であるため、トランスポート ポートにより複数のフローを 1 つのグローバル アドレスに変換できます。(送信元アドレスに加えて送信元ポートも変換されるため、関連付けられているフロー エントリは対応する変換マッピングを維持します。)

-

-

デバイスは、内部ローカル送信元アドレス/ポート 10.1.1.1/1723 および 10.1.1.2/1723 を対応する選択されたグローバル アドレス/ポート 203.0.113.2/1024 および 203.0.113.2/1723 にそれぞれ置き換えてパケットを転送します。

-

ホスト B はこのパケットを受信し、ポート 1024 で内部グローバル IP アドレス 203.0.113.2 を使用してホスト Y に応答します。ホスト C はこのパケットを受信し、ポート 1723 で内部グローバル IP アドレス 203.0.113.2 を使用してホスト X に応答します。

-

デバイスは、内部グローバル IP アドレスを持つパケットを受信すると、内部グローバルアドレスとポート、および外部アドレスとポートをキーとして NAT テーブル検索を実行します。次に、アドレスを内部ローカルアドレス 10.1.1.1:1723/10.1.1.2:1723 に変換し、パケットをホスト Y および X にそれぞれ転送します。

ホスト Y および X はパケットを受信し、通信を続行します。デバイスは、受信する各パケットについて手順 2 ~ 5 を実行します。

オーバーラップ ネットワーク

使用する IP アドレスが合法でない、または正式に割り当てられていない場合、IP アドレスを変換するために NAT を使用します。すでに合法的に所有されインターネットまたは外部ネットワーク上のデバイスに割り当てられている IP アドレスを、独自のネットワーク上の別のデバイスに割り当てると、ネットワークのオーバーラッピングが発生します。

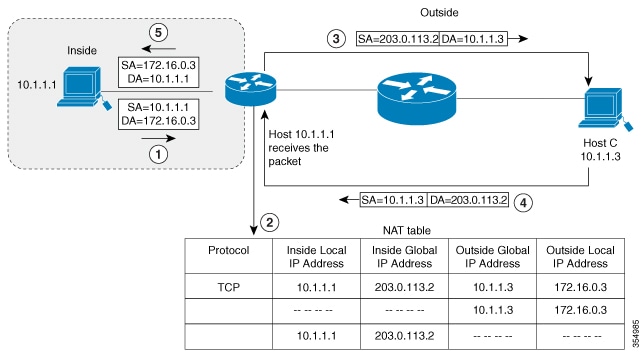

次の図はオーバーラップしたネットワークを示しています。内部ネットワークと外部ネットワークの両方のローカル IP アドレスが同じです(10.1.1.x)。1 台の NAT デバイスを使用している場合、リモート ピアのアドレス(10.1.1.3)を内部から見た別のアドレスに変換するには、そのようにオーバーラップしているアドレス空間の間のネットワーク接続を確立する必要があります。

内部ローカル アドレス(10.1.1.1)および外部グローバル アドレス(10.1.1.3)が同じサブネットにあることに注意してください。オーバーラップするアドレスを変換するために、まず、内部送信元アドレスの変換によって内部ローカル アドレスが 203.0.113.2 に変換され、NAT テーブルにハーフ エントリが作成されます。受信側では、外部送信元アドレスが 172.16.0.3 に変換され、ハーフ エントリがもう 1 つ作成されます。すべての変換を完了し、NAT テーブルがフル エントリで更新されます。

次の手順は、オーバーラップするアドレスをデバイスが変換する方法を示します。

-

ホスト 10.1.1.1 は 172.16.0.3 への接続を開きます。

-

NAT モジュールは、内部ローカル アドレスと内部グローバル アドレスを相互に、また外部グローバル アドレスと外部ローカル アドレスを相互にマップする変換マッピングをセットアップします。

-

送信元アドレス(SA)は、内部グローバル アドレスで置き換えられ、宛先アドレス(DA)は外部グローバル アドレスで置き換えられます。

-

ホスト C はパケットを受信し、会話を続けます。

-

デバイスは NAT テーブルの検索を行い、DA を内部ローカル アドレスで、SA を外部ローカル アドレスで置き換えます。

-

この変換プロセスを使用して、パケットがホスト 10.1.1.1 により受信され、会話が続けられます。

NAT の制限事項

-

NAT の動作によっては、ハードウェアデータプレーンで現在サポートされていません。比較的遅いソフトウェア データ プレーンで実行される動作は次のとおりです。

-

Internet Control Message Protocol(ICMP)パケットの変換。

-

アプリケーション レイヤ ゲートウェイ(ALG)処理を必要とするパケットの変換。

-

内側と外側の両方で変換が必要なパケット。

-

-

理想的な設定のハードウェアで変換および転送できるセッションの最大数は、Cisco Catalyst 9500シリーズ スイッチでは 2500。変換が必要なその他のフローは、スループットを下げてソフトウェア データ プレーンで処理されます。

(注)

変換ごとに TCAM の 2 つのエントリが使用されます。

-

設定されている NAT ルールは、リソースの制約のためにハードウェアにプログラムできない場合があります。これにより、特定のルールに該当するパケットが変換されずに転送されることがあります。

-

ALG のサポートは、FTP、TFTP、および ICMP プロトコルに現在制限されています。また、TCP SYN、TCP FIN、および TCP RST は ALG トラフィックの一部ではありませんが、ALG トラフィックの一部として処理されます。

-

ダイナミックに作成された NAT フローは、非アクティブな状態が一定期間続くとエージ アウトします。

-

ポリシーベースルーティング(PBR)と NAT は、同じインターフェイスではサポートされていません。PBR と NAT は、異なるインターフェイス上に設定されている場合にのみ連携します。

-

ポート チャネルは、NAT の設定でサポートされていません。

-

NAT は、断片化されたパケットの変換をサポートしていません。

-

Bidirectional Forwarding Detection(BFD)は、NAT 設定ではサポートされていません。

-

NAT は、ステートフル スイッチオーバー(SSO)をサポートしていません。動的に作成された NAT の状態は、アクティブデバイスとスタンバイデバイスの間で同期されません。

-

等コスト マルチパス ルーティング(ECMP)は、NAT でサポートされていません。

-

ルートマップを設定された NAT はサポートされていないため、ルートマップを使用せずに NAT 設定を行う必要があります。

-

NAT ACL の明示的な拒否アクセス制御エントリ(ACE)はサポートされていません。明示的な許可 ACE のみがサポートされます。

NAT のパフォーマンスとスケール数

NAT モジュールは、転送情報と書き換え情報を使用して関連したハードウェアテーブルをプログラミングすることで、ハードウェアの変換と転送をラインレートで実行できます。NAT のスループットを向上させるために、NAT 重視のリソース割り当てスキームを設定できます。

より良いパフォーマンスとスケール数が NAT で得られるように SDM テンプレートを設定します。次を参照してください。 スイッチ データベース管理(SDM)テンプレートの設定

ハードウェアで使用可能な TCAM フローの最大数は 5000 です。

(注) |

アドレスのみの変換を使用すると、フローの処理が最適化され、NAT 機能のスケールが拡張されます。 |

アドレスのみの変換

アドレスのみの変換(AOT)機能は、トランスポートポートではなくアドレスフィールドのみを変換する必要がある状況で使用できます。そのような状況で AOT 機能を有効にすると、ハードウェアにおいてラインレートで変換および転送できるフローの数が大幅に増加します。この改善は、変換および転送に関連したさまざまなハードウェアリソースの使用を最適化することによって実現されます。一般的な NAT 集中型リソース割り当てスキームでは、ハードウェア変換を実行するために 5000の TCAM エントリが確保されます。その結果、ラインレートで変換および転送できるフローの数に厳密な上限が設定されます。AOT スキームでは、TCAM リソースの使用が高度に最適化されるため、TCAM テーブルでより多くのフローに対応できるようになり、ハードウェア変換および転送の規模が大幅に拡大します。AOT は、フローの大部分が単一または少数の宛先に送信される場合に非常に効果的です。そのような良好な条件下では、AOT により、特定のエンドポイントから発信されるすべてのフローのラインレート変換および転送が有効になる可能性があります。AOT 機能は、デフォルトでは無効になっています。no ip nat create flow-entries コマンドを使用して有効にできます。既存のダイナミックフローは、clear ip nat translation コマンドを使用してクリアできます。AOT 機能は、ip nat create flow-entries コマンドを使用して無効にできます。

アドレスのみの変換の制限事項

-

AOT 機能は、単純な内部スタティックルールおよび内部ダイナミックルールに対応する変換シナリオでのみ正しく機能すると想定されています。単純なスタティックルールのタイプは ip nat inside source static local-ip global-ip で、ダイナミックルールのタイプは ip nat inside source list access-list pool name である必要があります。

-

AOT が有効になっている場合、show ip nat translation コマンドを使用しても、変換および転送されるすべての NAT フローの可視性が実現することはありません。

NAT でのアプリケーション レベル ゲートウェイの使用

NAT は、アプリケーション データ ストリームで送信元および宛先 IP アドレスを伝送しない TCP/UDP トラフィックにおいて変換サービスを実行します。送信元および宛先 IP アドレスを伝送しないプロトコルには、HTTP、TFTP、telnet、archie、finger、Network Time Protocol(NTP)、ネットワーク ファイル システム(NFS)、リモート ログイン(rlogin)、リモート シェル(rsh)protocol、およびリモート コピー(rcp)があります。

アドレス/ポート情報をペイロードで搬送するアプリケーションは、NAT アプリケーション レベル ゲートウェイ(ALG)により、NAT ドメイン全体で正しく機能できます。パケット ヘッダ内のアドレス/ポートの通常の変換に加えて、ALG はペイロードに存在するアドレス/ポートの変換も処理し、一時マッピングを設定します。

NAT の設定のベスト プラクティス

-

スタティックサブネット変換ルールが対応する完全修飾スタティックルールと重複する場合など、2 つのスタティック NAT ルールが相互に重複する場合は、より具体的なルールを先に設定する必要があります。

-

スタティック ルールとダイナミック ルールの両方が設定されている場合は、ルールに指定されているローカル アドレスがオーバーラップしていないことを確認してください。このようなオーバーラップの可能性がある場合は、スタティック ルールが使用するアドレスをダイナミック ルールに関連付けられている ACL で除外してください。同様に、グローバル アドレス間のオーバーラップもなくす必要があります。オーバーラップしていると、望ましくない動作が生じることがあります。

-

VRF からグローバルへの変換機能では、NAT 外部インターフェイスがデフォルトまたはグローバル VRF に関連付けられていると見なされます。したがって、VRF 対応 NAT の実行中は、NAT 外部インターフェイスをデフォルト以外の VRF に配置することは推奨されません。

-

NAT ルールに関連付けられている ACL では、permit ip any any などのあいまいなフィルタリングを使用しないでください。このようなフィルタリングは、必要のないパケットを変換することがあります。

-

複数の NAT ルールでアドレス プールを共有しないでください。

-

スタティック NAT とダイナミック プールで同じ内部グローバル アドレスを定義しないでください。これを行うと、望ましくない結果を招くことがあります。

-

NAT に関連付けられているデフォルトのタイムアウト値を変更する場合は、慎重に行ってください。タイムアウト値を短くすると、CPU の使用率が高くなることがあります。

-

変換エントリを手動でクリアする場合は、アプリケーション セッションが中断されることがあるため、慎重に行ってください。

フィードバック

フィードバック