DAI について

『ARP』

ARP では、IP アドレスを MAC アドレスにマッピングすることで、レイヤ 2 ブロードキャスト ドメイン内の IP 通信を実現します。たとえば、ホスト B がホスト A に情報を送信しようとして、ホスト B の ARP キャッシュにホスト A の MAC アドレスがないという場合、ARP の用語では、ホスト B が送信者、ホスト A はターゲットになります。

ホスト B は、ホスト A の IP アドレスと関連付けられた MAC アドレスを取得するために、このブロードキャスト ドメインにあるホストすべてに対してブロードキャスト メッセージを生成します。このブロードキャスト ドメイン内のホストはすべて ARP 要求を受信し、ホスト A は MAC アドレスで応答します。

ARP ?????????

ARP ?????? ARP ????????????????????????????ARP ?????????? ARP ????? ???????????????????????????????????????????????????????????????????????????????????????????????????

ARP ????????????????????????????? ARP ????????????????????????? 2 ??????????????????????????????????????????ARP ??????????????????? ARP ????? ??????????????????????????????????????????????????????

?????ARP ????? ??????????????

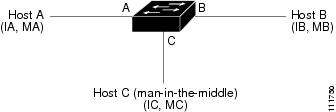

????A?B?C ?????????????? A?B?C ?????????????????????????????????????????????????????????????? IP ???????? MAC ??????????????? A ????? IP ????? IA?MAC ????? MA ?????? A ???? B ? IP ??????????????????? A ? IP ???? IB ???????? MAC ???????? ARP ?????????????????? B ? ARP ???????????? B ? ARP ?????? IP ???? IA ? MAC ???? MA ??????? ARP ????????????????????IP ???? IA ? MAC ???? MA ????????????? B ??????????? A ?????????? A ? ARP ???????IP ???? IB ? MAC ???? MB ??????? ARP ???????????????????????????? IP ????????????????????????? ARP ??????????????

??? C ???????????? 2 ???? ARP ?????????????????????? A???? B ? ARP ??????????????????? ARP ??? 1 ???IP ???? IA ? MAC ???? MC ???????????? 1 ?? IP ???? IB ? MAC ???? MC ????????????????????? B ??IA ??????????????? MAC ????????MAC ???? MC ?????????????? C ?????????????????????????????? A ??IB ????????????????? MAC ??????? MC ???????

??? C ? IA ??? IB ??????????? MAC ???????????????? MAC ?????????????????????????????????????????????????????????? C ????? A ????? B ???????? ????????????????????????man-in-the-middle ???????????

DAI および ARP スプーフィング攻撃

DAI を使用することで、有効な ARP 要求および応答だけがリレーされるようになります。DAI がイネーブルになり適切に設定されている場合、Cisco Nexus デバイスは次のアクティビティを実行します。

-

信頼できないポートを経由したすべての ARP 要求および ARP 応答を代行受信します。

-

代行受信した各パケットが、IP アドレスと MAC アドレスの有効なバインディングを持つことを確認してから、ローカル ARP キャッシュを更新するか、または適切な宛先にパケットを転送します。

-

無効な ARP パケットはドロップします。

DAI は DHCP スヌーピング バインディング データベースに保存された有効な IP アドレスと MAC アドレスのバインディングに基づいて、ARP パケットの有効性を判断します。また、このデータベースにはユーザが作成するスタティック エントリも保存できます。ARP パケットを信頼できるインターフェイス上で受信した場合は、デバイスはこのパケットを検査せずに転送します。信頼できないインターフェイス上では、デバイスは有効性を確認できたパケットだけを転送します。

DAI では、パケット内の IP アドレスが無効な場合に ARP パケットをドロップするのか、または ARP パケット本体の MAC アドレスがイーサネット ヘッダーに指定されたアドレスと一致しない場合に ARP パケットをドロップするのかを設定できます。

???????????????????? ??????

DAI ???????????????????????????????????????????????????????DAI ????????????????????????????????????????????????DAI ?????????????

???????????????????????????????????????????????

- Untrusted

-

???????????????????

- Trusted

-

????????????????????

????????????????????????? ARP ??????????????????????????VLAN ????????????????????????????????????????

Caution |

???????????????????????????????????????????????????????????????????????? |

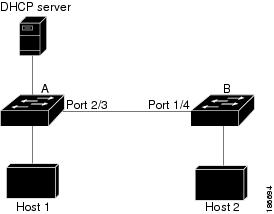

?????????? A ??????? B ???????? 1 ?????? 2 ????? VLAN ?? DAI ????????????????? 1 ?????? 2 ?????? A ???????? DHCP ????? IP ??????????????? A ?????? 1 ? IP/MAC ????????????????? A ????? B ???????????????????????? 1 ??? ARP ????????? B ???????????? 1 ?????? 2 ?????????????

?????????????????????????????????????????????????? ???????????????????? A ? DAI ?????????????? 1 ????? B ? ARP ????????????????????????????????????????????????????? 2 ??????????????? B ? DAI ??????????????????

DAI ??DAI ???????????????????????????????????????????????????? ARP ????????????????????????????DAI ????????????????????????????????????????????????????????????????????

VLAN ?????????? DAI ????????????????????????DAI ?????????????????????????????????????????????

- ??????

-

??????? DAI ????????????????????????????

- ?????

-

DAI ???????????????????????????

DAI ??????????????????????????????????????????DAI ???????????? DAI ????????????????? 3 ???????

Note |

???????????????VLAN ?????????? ARP ??????????????????? |

DAI パケットのロギング

Cisco NX-OS は処理された DAI パケットについてのログ エントリのバッファを維持しています。各ログ エントリには、受信側の VLAN、ポート番号、送信元 IP アドレスおよび宛先 IP アドレス、送信元 MAC アドレスおよび宛先 MAC アドレスといったフロー情報が記録されます。

ログに記録するパケットのタイプを指定することもできます。デフォルトでは、Cisco Nexus デバイスは DAI がドロップしたパケットだけをログに記録します。

ログ バッファがあふれると、デバイスは最も古い DAI ログ エントリを新しいエントリで上書きします。バッファ内の最大エントリ数を設定できます。

Note |

Cisco NX-OS は、ログに記録される DAI パケットに関するシステム メッセージを生成しません。 |

フィードバック

フィードバック