トラフィック分析について

トラフィック分析(Traffic Analytics、TA)機能には、次の機能があります。

-

集約された分析データを提供するために、スイッチの背後にあるサーバによって提供されるサービスを識別する機能を提供します。サーバとクライアントを区別するために、 3 ウェイハンドシェイクの TCP フラグ(SYN および SYN ACK)が使用されます。

-

クライアントからサーバまたはサーバからクライアントへの複数の TCP セッションデータトラフィックを show flow cache データベース内の 1 つのレコードに集約し、それをコレクタにエクスポートします。トラフィック分析集約中、 TCP の送信元ポートは値 0 に設定されます。

-

トラブルシュートフローのエクスポート頻度の高速化をサポートします。

-

TA インターフェイスフィルタおよび VRF フィルタをサポートします。

フローは、送信元インターフェイス、プロトコル、送信元 IP アドレス、送信元ポート、宛先 IP アドレス、宛先ポート値によって定義されます。トラフィック分析が有効になっている場合、TCP セッションのフローは、サーバからクライアントへのトラフィックの送信元 IP アドレス(SIP)、宛先 IP アドレス(DIP)、送信元ポート(SP)、およびクライアントからサーバへのトラフィック。

トラフィック データベース エントリのエージング

トラフィック データベース エントリは、タイマーを使用して 24 時間ごとにモニターされます。データベース エントリにトラフィックが到達しない場合、24 ~ 48 時間以内にそのトラフィック データベース エントリが削除されます。デフォルトでは、データベースのサイズは 5000 です。

トラブルシューティング ルール

トラブルシューティング ルールは、分析 ACL フィルタをプログラミングしてフローをデバッグするために使用されます。これらのルールはトラフィック分析ルールよりも優先され、特定のフローをキャプチャするために使用できます。ルールのトラブルシューティングによって、フロー キャッシュに 2 つのエントリが生成される場合があります。

トラブルシューティング ルールは、特定のフローに対してのみ使用する必要があります。

トラブルシューティングフローのエクスポート頻度の高速化

現在、フローレコードとトラブルシュートレコードは、1 分の固定間隔でエクスポートされます。トラブルシューティング分析の効率を高めるために、新しい filter export-interval コマンドが導入されました。このコマンドを使用すると、専用のハッシュデータベースを使用して、より短い間隔でトラブルシュートレコードをエクスポートできます。

この構成は、トラフィック分析が有効になっており、フローシステム設定内でフィルタ処理が設定されている場合にのみ適用できます。filter export-interval コマンドの詳細については、トラフィック分析の例 を参照してください。

UDP ポートのサポートについて

Cisco NX-OSリリース 10.5(2)F 以降、トラフィック分析は、エクスポートされたフローをマスクする UDP ポート構成をサポートします。

マスキングについては、次の手順に従います:

-

UDP ポートが構成されている場合、フローは TA DB および NFM フロー キャッシュでマスクされます。

-

宛て先ポートが一致すると、送信元ポートがマスクされ、その逆も同様です。

-

NetFlow エントリが最初に挿入され、その後に TA エントリが挿入されます。

-

UDP ポートが構成されていない場合、現在の機能は影響を受けません。

UDPポートを構成するために、次の [no] udp-port port-range コマンドがフロー traffic-analytics サブモード(分析の下)に導入されました。

UDP ポートは 1 〜 65565 の範囲である必要があります。ポートは、カンマ区切りまたは範囲ベースのフォーマット(例: 2000-3000, 400, 500)で入力できます。

入力のポート数が 1回線コマンドで表示できるポートの最大数を超えると、次の例に示すように、新しい設定回線に表示されます:

analytics

flow traffic-analytics

udp-port 53,400,500,1002,1004,1006,1008,1010,1012,1014,1016,1018,1020,1022,1024,1026,1028,1030,1032,1034,1036,1038,1040,1042,1044,1046,1048,1050,1052,1054,1056,1058,1060,1062,1064,1066,1068,1070,1072,1074,1076,1078,1080,1082,1084,1086,1088,1090,1092,1094,1096,1098,1100,1102,1104,1106,1108,1110,1112,1114,1116,1118,1120,1122

udp-port 1124,1126,1128,1130,1132,1134,1136,1138,1140,1142,1144,1146,1148,1150,1152,1154,1156,1158,1160,1162,1164,1166,1168,1170,1172,1174,1176,1178,1180,1182,1184,1186,1188,1190,1192,1194,1196,1198,1200,2000-3000,3002,3004,3006TA インターフェイスフィルタおよび VRF フィルタ

トラフィック分析機能は強化されて、既存の FTインターフェイス構成と同様に、インターフェイスと VRF の両方のレベルでフィルタ構成を使用して TCP フローをキャプチャするためのきめ細かいサポートを提供するようになりました。

この TA フィルタ構成では、次のことができます。

-

モニタリングに必要な IPアドレスを構成し、次のキーワードを使用します。

-

permit モニタリングが必要な IP アドレスについては、

-

deny フローが収集されないようにします。

-

ft-collapse フローを単一のサービスに統合します。

(注)

ft-collapse キーワードは troubleshoot filters には使用されません。

-

-

特定の VRF 内のすべてのインターフェイスに VRFフィルタを構成します。

-

TCPパケットの許可サブネットルール(TCP SYN、SYN ACK、および TCP フラグなし)を指定します。

-

プロファイル 31 と見なされる一般的な TCP パケット(SYN または SYN ACK なし)の場合、 show flow cache コマンドを使用して、コレクタに転送される TCS フローを停止できます。

-

output オプションは、フロー フィルタを出力方向にのみ適用するために導入されました。

-

フィルタでは、IPv4 と IPv6 の両方のアクセス リストがサポートされます。

TA インターフェイスフィルタおよび VRF フィルタの詳細については、TA インターフェイスフィルタと VRF フィルタの例 を参照してください。

インターフェイス トラフィック分析

次を対象とした、トラフィック分析の詳細なフロー制御が提供されます:

-

入力インターフェイスおよび

-

出力インターフェイス。

この機能により、インターフェイスで送受信されるトラフィックに対して特定のアクションを実行できます。

(注) |

インターフェイス レベルで有効になっている場合、TA を削除することはできません。 |

FT インターフェイスの設定と同様に、インターフェイスおよび VRF レベルでのフィルタ処理を可能にすることで、入力インターフェイスと出力インターフェイスでの TA 機能のきめ細かな制御が可能になります。

次の表に、入力インターフェイスと出力インターフェイスでサポートされるインターフェイスのリリースを示します。

|

インターフェイス |

リリースからの入力および出力でサポート |

|---|---|

|

SVI インターフェイス |

|

|

サブ インターフェイス |

リリース 10.5(3)F からの入力および出力 |

|

ポートチャネル インターフェイス |

|

|

VRF インターフェイス |

|

|

VNI インターフェイス |

リリース 10.5(3)F からの入力および出力 |

VNI インターフェイス

フロー フィルタは、他のインターフェイス フィルタと同様に、VXLAN ファブリックのレイヤ 3 VNI インターフェイスに適用できます。フロー フィルタは、入力と出力の両方向でサポートされています。フィルタは、IPv4 または IPv6 フィルタのいずれかです。

VNI インターフェイスの TA に関する制限事項は次のとおりです。

-

ブリッジド トラフィックまたはレイヤ 2 転送トラフィックは、VXLAN ファブリックの BGW の L3VNI インターフェイスで適用されるフロー フィルタを使用してフィルタリングできません。

-

VNI インターフェイスは VXLAN ファブリックの BGW で方向を認識していないため、一方向の拒否フロー フィルタは反対方向のトラフィックもブロックします。

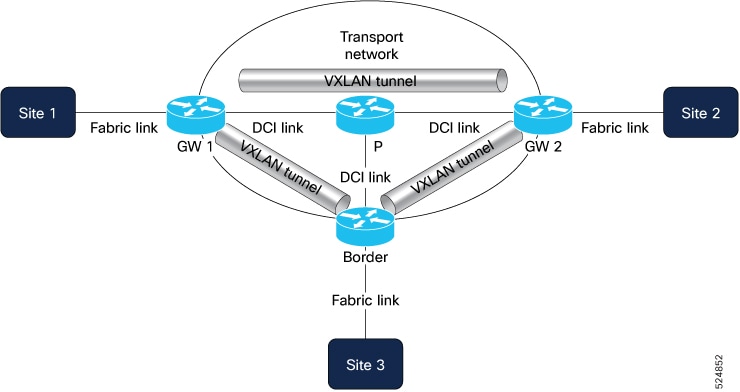

この画像は、入力方向と出力方向の VNI インターフェイスでのトラフィック分析中に何が発生するかを示しています。

-

入力:DCI リンクからのすべてのトラフィックは VTEP を使用してカプセル化解除され、ポリシーが適用される VNI インターフェイスを通過します。その後、ファブリックまたはホスト インターフェイスに転送されます。

-

出力:ファブリックまたはホスト インターフェイスからのすべてのトラフィックは、ポリシーが適用され、VTEP を使用してカプセル化される VNI インターフェイスを通過します。その後、DCI リンクに転送されます。

VNI インターフェイスの構成例

vrf context TENANT-VRF

vni 70000 l3

interface nve1

member vni 70000 associate-vrf

interface vni70000

flow filter v4_vni_filter_input

flow filter v4_vni_filter_output output

トラフィック分析の ECN 検出

明示的輻輳通知(ECN)は、ネットワーク デバイスがパケットを失うことなく輻輳を通知するのに役立ちます。パケットのパス上で輻輳が発生したことを示す CE(Congestion Experienced)通知に焦点を当てています。トラフィック分析の機能拡張により、システムは IP ヘッダー内の ECN ビットを見つけて報告できます。この機能は、ネットワーク インサイトによって管理されるスイッチで使用するように設計されており、消費と詳細分析のためにレコードがネットワーク インサイト リソース(NIR)にエクスポートされます。

この機能は、ネットワーク トラフィック全体の輻輳を注意深く監視および管理するために重要です。この機能は、一貫した品質を維持することが不可欠な、VoIP コールやビデオ ストリーミングなどのリアルタイム アプリケーションに特に役立ちます。CE 通知に焦点を当て、ネットワーク インサイト リソース(NIR)を活用することで、ネットワーク マネージャは輻輳パターンを把握し、遅延の影響を受けやすい環境でパフォーマンスの安定性を維持できます。

-

[ネットワーク管理の強化(Enhanced Network Management)]: ECN ビットの正確な検出により、管理者は、トラフィックの再ルーティングや帯域幅の調整など、輻輳を効果的に管理するために必要な情報を得ることができます。

-

[最適化された QoS(Optimized Quality of Service)]: この機能は、CE 通知に焦点を当てることで、リアルタイムのアプリケーションをスムーズに実行し続け、輻輳のプロアクティブな管理を可能にします。

-

[トラブルシューティングの改善(Better Troubleshooting)]: ECN ビットを監視することで、ネットワークの正常性に関する詳細な洞察を得ることができ、迅速な修正と長期的な計画を支援します。

ECN 検出の仕組み

次のステージでは、トラフィック分析システムが IP トラフィックの ECN ビットを検出および報告する方法について説明します:

-

トラフィック分析システムは、IP トラフィックを継続的にモニターします。

-

システムはパケットごとに、IP ヘッダーを調べて ECN ビットを検出します。特に CE(Congestion Experienced)通告を探します。

-

ECN ビットが検出されると、システムはこの情報を記録し、輻輳のインスタンスを特定します。

-

収集されたデータは、輻輳エリアを強調表示するレポートまたはネットワーク管理者用のアラートを生成するために使用され、NIRを使用してさらに分析されます。

このプロセスにより、ネットワーク管理者は IP トラフィックの輻輳に関してタイムリーで正確な情報を受け取ることができ、ネットワーク パフォーマンスの効果的な管理と最適化が可能になります。

グローバル トラフィック分析を無効にします。

mode interface の下で flow traffic-analytics を構成して、グローバルなトラフィック分析を無効にします。

switch(config)# analytics

switch(config)# flow traffic-analytics

switch(config)# mode interface

インターフェイス モードを無効にするには、mode interface コマンドの no 形式を使用します。

フィードバック

フィードバック