Cisco Secure Client のインストール動作の変更

カスタマー エクスペリエンス フィードバックの無効化

カスタマー エクスペリエンス フィードバック モジュールは、デフォルトで有効になっています。このモジュールは、カスタマーがどの機能およびモジュールを有効にし、使用しているかという匿名の情報をシスコに提供します。この情報によりユーザ エクスペリエンスを把握できるため、シスコは品質、信頼性、パフォーマンス、ユーザ エクスペリエンスを継続して改善できます。

カスタマー エクスペリエンス フィードバック モジュールを手動で無効にするには、スタンドアロン プロファイル エディタを使用して CustomerExperience_Feedback.xml ファイルを作成します。Cisco Secure Client サービスを停止し、ファイルの名前を CustomerExperience_Feedback.xml にし、C:\ProgramData\Cisco\Cisco Secure Client\CustomerExperienceFeedback\ ディレクトリにそのファイルを配置する必要があります。ファイルが無効フラグを設定して作成されると、Cisco Secure Client に手動で展開できます。結果を確認するには、[Cisco Secure Clientについて(AnyConnect About)] メニューを開き、カスタマー エクスペリエンス フィードバック モジュールが [インストール済みモジュール(Installed Module)] セクションにリストされていないことを確認します。

カスタマー エクスペリエンス フィードバックは、次を使用して無効にできます。

-

カスタマー エクスペリエンス フィードバック モジュールのクライアント プロファイル:[カスタマー エクスペリエンス フィードバック サービスの有効化(Enable Customer Experience Feedback Service)] をオフにして、プロファイルを配布します。

-

MST ファイル:secureclient-vpn-transforms-X.X.xxxxx.zip から、secureclient-win-disable-customer-experience-feedback.mst を抽出します。

インストール動作の変更、Windows

(注) |

Cisco Secure Client は、Windows インストーラの ADVERTISE モードをサポートしていません。 |

-

コマンド ライン パラメータ:1 つ以上のプロパティが、コマンド ライン インストーラ msiexec のパラメータとして渡されます。この方法は、事前展開に使用します。Web 展開ではサポートされません。

-

インストーラ トランスフォーム:トランスフォームを使用して、インストーラのプロパティ テーブルを変更できます。トランスフォームの作成には、いくつかのツールを使用できます。一般的なツールの 1 つが Microsoft Orca です。Orca ツールは、Microsoft Windows Installer Software Development Kit(SDK)の一部で、Microsoft Windows SDK に同梱されています。Windows SDK を入手するには、http://msdn.microsoft.com を参照し、使用している Windows のバージョンに対応する SDK を探します。

トランスフォームは、事前展開のみに使用できます。(ダウンローダがインストーラを呼び出したときに、シスコによって署名されたトランスフォームのみが Web 展開を実行します。)アウトオブバンドの方法で、自分のトランスフォームを適用できますが、詳細は、このガイドの範囲外です。

制限事項

Cisco Secure Client アンインストールプロンプトはカスタマイズできません。

クライアント インストールをカスタマイズする Windows インストーラ プロパティ

次の Windows インストーラプロパティで、Cisco Secure Client インストールをカスタマイズします。他にも Microsoft によってサポートされる数多くの Windows インストーラ プロパティがあることに留意してください。

-

システム MTU のリセット:VPN インストーラ プロパティ(RESET_ADAPTER_MTU)が 1 に設定されている場合、すべての Windows ネットワーク アダプタの MTU 設定がデフォルト値にリセットされます。変更を有効にするには、システムをリブートする必要があります。

-

Windows ロックダウンの設定:デバイスの Cisco Secure Client に対するエンド ユーザのアクセス権は制限することを推奨します。エンドユーザーに追加の権限を与える場合、インストーラでは、Cisco Secure Client サービスをユーザーとローカル管理者がオフにしたり停止したりできないようにするロックダウン機能を提供できます。また、サービス パスワードを使用して、コマンド プロンプトからサービスを停止できます。

VPN、Network Access Manager、Network Visibility Module、および Umbrella ローミング セキュリティ モジュールの MSI インストーラは、共通のプロパティ(LOCKDOWN)をサポートします。LOCKDOWN が 0 以外の値に設定されている場合、インストーラに関連付けられた Windows サービスをエンドポイント デバイスでユーザまたはローカル管理者が制御することはできません。サンプルのトランスフォームを使用して、このプロパティを設定し、ロックダウンした各 MSI インストーラにトランスフォームを適用することを推奨します。サンプルのトランスフォームは、Cisco Secure Client ソフトウェア ダウンロード ページからダウンロードできます。

1 つ以上のオプション モジュールに加えてコア クライアントを展開する場合、LOCKDOWN プロパティを各インストーラに適用する必要があります。この操作は片方向のみであり、製品を再インストールしない限り削除できません。

-

[プログラムの追加と削除(Add/Remove Program List)] リストでの Cisco Secure Client の非表示:インストールした Cisco Secure Client モジュールをユーザーの Windows コントロールパネルの [プログラムの追加と削除(Add/Remove Program List)] リストに表示されないようにすることができます。インストーラに ARPSYSTEMCOMPONENT=1 を渡すと、そのモジュールはインストール済みプログラムのリストに表示されなくなります。

サンプルのトランスフォームを使用して、このプロパティを設定し、非表示にする各モジュールの MSI インストーラごとにトランスフォームを適用することを推奨します。サンプルのトランスフォームは、Cisco Secure Client ソフトウェア ダウンロード ページからダウンロードできます。

Cisco Secure Firewall 適応型セキュリティアプライアンスへのカスタマイズされたインストーラトランスフォームのインポート

シスコが提供する Windows トランスフォームを Cisco Secure Firewall ASA にインポートすると、Web 展開に使用できます。

Procedure

|

Step 1 |

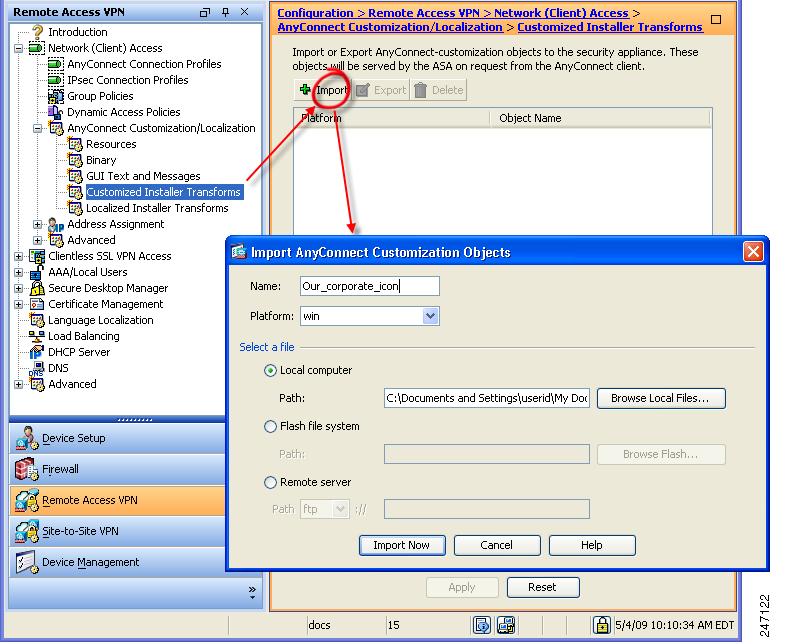

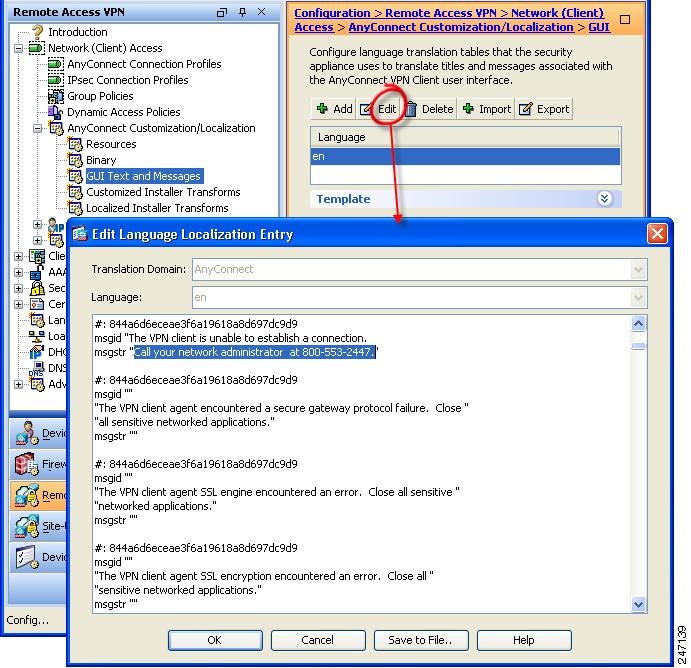

ASDM で、 に移動します。 |

|

Step 2 |

[インポート(Import)] をクリックします。 [AnyConnect カスタマイゼーション オブジェクトのインポート(Import AnyConnect Customization Objects)] ウィンドウが表示されます。  |

|

Step 3 |

インポートするファイルの名前を入力します。トランスフォームファイルの名前によって、インストーラ トランスフォーム ファイルが適用されるモジュールが決まります。次の構文を使用して、トランスフォームをグローバルに適用することも、モジュールごとに適用することもできます。

|

|

Step 4 |

プラットフォームを選択し、インポートするファイルを指定します。[今すぐインポート(Import Now)] をクリックします。インストーラ トランスフォームのテーブルにファイルが表示されます。 |

Cisco Secure Client インストーラ画面のローカライズ

Cisco Secure Client インストーラに表示されるメッセージを翻訳できます。Cisco Secure Firewall ASA はトランスフォームを使用して、インストーラに表示されるメッセージを翻訳します。トランスフォームによってインストレーションが変更されますが、元のセキュリティ署名 MSI は変化しません。これらのトランスフォームではインストーラ画面だけが翻訳され、クライアント GUI 画面は翻訳されません。

(注) |

Cisco Secure Client のすべてのリリースには、ローカライズされたトランスフォームが含まれています。このトランスフォームは、管理者が新しいソフトウェアを含む Cisco Secure Client パッケージをアップロードすると、必ず Cisco Secure Firewall ASA にアップロードできます。ローカリゼーション トランスフォームを使用している場合は、新しい Cisco Secure Client パッケージをアップロードする際に、必ず cisco.com の最新リリースでローカリゼーション トランスフォームをアップデートしてください。 |

現時点では、30 の言語に対応するトランスフォームが用意されています。これらのトランスフォームは、cisco.com の Cisco Secure Client ソフトウェア ダウンロード ページから、次の .zip ファイルで入手できます。

secureclient-win-<VERSION>-webdeploy-k9-lang.zip

このファイルの <VERSION> は、Cisco Secure Client のリリースバージョンを表します。

アーカイブには使用可能な翻訳用のトランスフォーム(.mst ファイル)が含まれています。用意されている 30 以外の言語をリモートユーザーに表示する必要がある場合は、独自のトランスフォームを作成し、それを新しい言語として Cisco Secure Firewall ASA にインポートすることができます。Microsoft のデータベース エディタ Orca を使用して、既存のインストレーションおよび新規ファイルを修正できます。Orca は、Microsoft Windows Installer Software Development Kit(SDK)の一部で、Microsoft Windows SDK に同梱されています。

Cisco Secure Firewall ASA へのローカライズされたインストーラ トランスフォームのインポート

ここでは、ASDM を使用してトランスフォームを Cisco Secure Firewall ASA にインポートする方法について説明します。

Procedure

|

Step 1 |

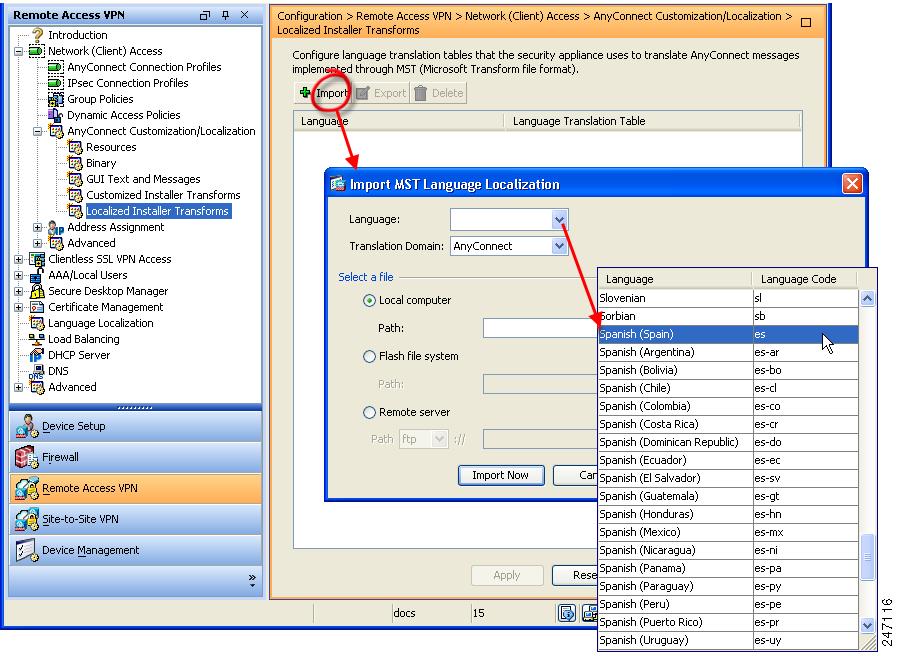

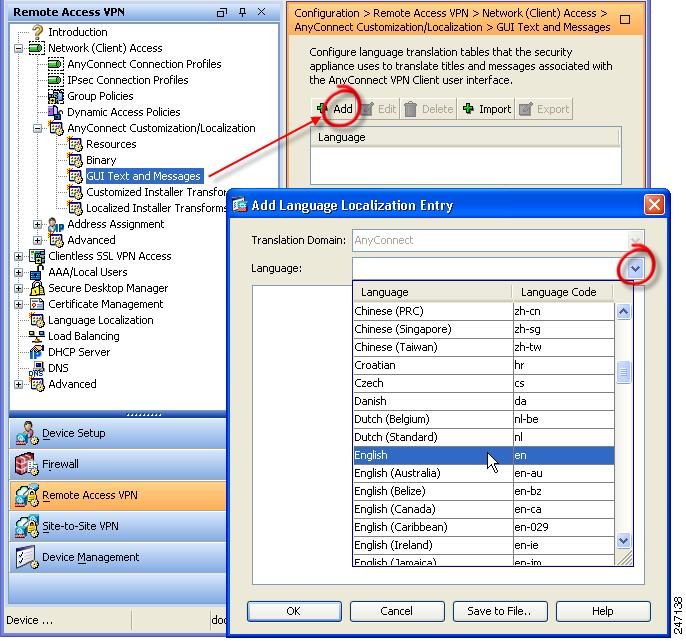

ASDM で、 に移動します。 |

|

Step 2 |

[インポート(Import)] をクリックします。[MST 言語ローカライズのインポート(Import MST Language Localization)] ウィンドウが表示されます。  |

|

Step 3 |

[言語(Language)] ドロップダウン リストをクリックして、このトランスフォーム用の言語(および業界で認められている略称)を選択します。手動で略称を入力する場合は、ブラウザおよびオペレーティング システムが認識できる略称を使用してください。 |

|

Step 4 |

[今すぐインポート(Import Now)] をクリックします。 |

|

Step 5 |

[適用(Apply)] をクリックして変更を保存します。 |

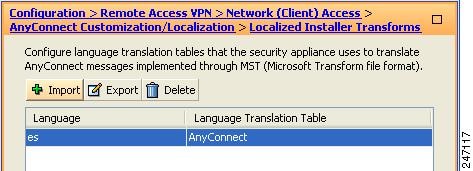

この手順では、言語にスペイン語(es)を指定しました。次の図は、Cisco Secure Client の言語リストのスペイン語の新しいトランスフォームを示しています。

インストール動作の変更、macOS

Cisco Secure Client インストーラーはローカライズできません。インストーラによって使用される文字列は、macOS インストーラ アプリケーションから取得され、Cisco Secure Client インストーラからは取得されません。

(注) |

インストーラ UI でユーザに表示されるオプションのモジュール選択を操作することはできません。インストーラ UI でデフォルトのオプションモジュールの選択を変更するには、インストーラを編集する必要があります。これにより署名が無効になります。 |

ACTransforms.xml による macOS でのインストーラ動作のカスタマイズ

macOS については .pkg の動作をカスタマイズする標準の方法が提供されていないため、ACTransforms.xml を作成しました。この XML ファイルをインストーラとともに配置すると、インストーラはインストールを実行する前にこのファイルを読み取ります。ファイルをインストーラからの特定の相対パスに配置する必要があります。インストーラは、次の場所で変更が見つかるかどうかこの順序で検索します。

- .pkg インストーラ ファイルと同じディレクトリにある「Profile」ディレクトリ内。

- マウント済みディスク イメージ ボリュームのルートにある「Profile」ディレクトリ内。

- マウント済みディスク イメージ ボリュームのルートにある「Profile」ディレクトリ内。

XML ファイルの形式は次のとおりです。

<ACTransforms>

<PropertyName1>Value</PropertyName1>

<PropertyName2>Value</PropertyName2>

</ACTransforms>

たとえば、macOS ACTransforms.xml プロパティは、Network Visibility Module の「スタンドアロン」展開を作成する場合 DisableVPN です。ACTransforms.xml は、DMG ファイルの Profiles ディレクトリ内にあります。

カスタマー エクスペリエンス フィードバック モジュールの無効化

カスタマー エクスペリエンス フィードバック モジュールは、デフォルトで有効になっています。macOS でこの機能をオフにするには、次の手順を実行します。

Procedure

|

Step 1 |

ディスク ユーティリティまたは hdiutil を使用して、dmg パッケージを読み取り専用から読み取り/書き込みに変換します。次に例を示します。 |

|

Step 2 |

まだ設定されていない場合は、ACTransforms.xml を編集し、次の値を設定または追加します。

|

インストール動作の変更、Linux

ACTransform.xml による Linux でのインストーラ動作のカスタマイズ

-

.pkg インストーラ ファイルと同じディレクトリにある「Profile」ディレクトリ内

-

マウント済みディスク イメージ ボリュームのルートにある「Profile」ディレクトリ内

-

.dmg ファイルと同じディレクトリにある「Profile」ディレクトリ内

事前展開パッケージ内の Profiles ディレクトリの XML ファイルである ACTransforms.xml の形式は次のとおりです。

<ACTransforms>

<PropertyName1>Value</PropertyName1>

<PropertyName2>Value</PropertyName2>

</ACTransforms>

フィードバック

フィードバック