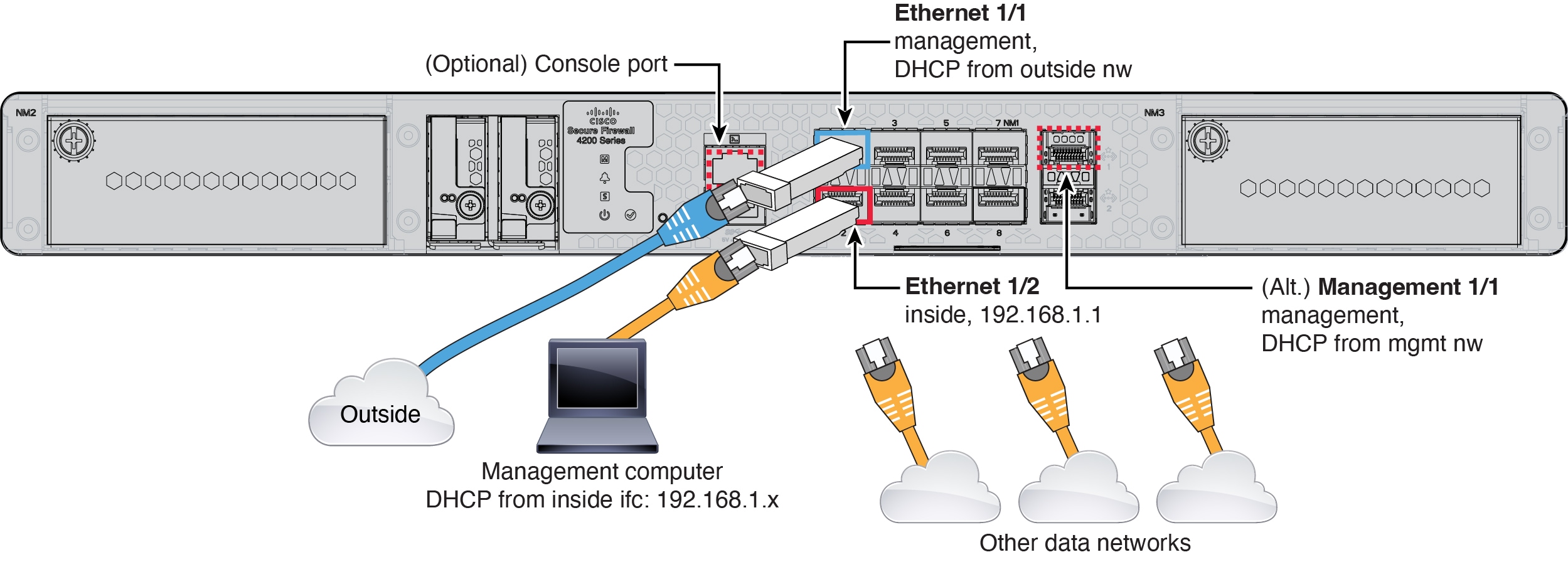

ファイアウォールのケーブル接続

-

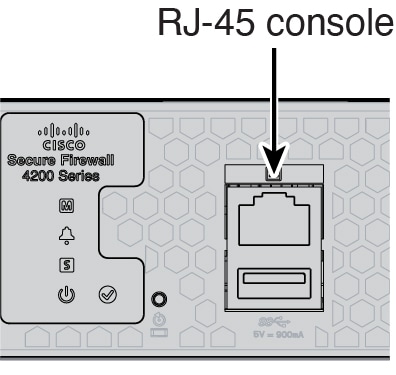

(オプション)コンソールケーブルを入手します。デフォルトではファイアウォールにコンソールケーブルが付属していないため、サードパーティの USB-to-RJ-45 シリアルケーブルなどを購入する必要があります。

-

データインターフェイスおよびオプションの管理ポートに SFP を取り付けます。組み込みポートは、SFP/SFP+/SFP28 モジュールを必要とする 1/10/25 Gb SFP28 ポートです。

-

詳細については、ハードウェア設置ガイドを参照してください。

フィードバック

フィードバック