概要

このドキュメントでは、Cisco Identity Services Engine(Cisco ISE)のサイジングのガイドラインを示します。

変更履歴

次の表に、このドキュメントの最初のリリース以降の変更点を示します。

|

日付 |

変更内容 |

参照先 |

|---|---|---|

|

2024 年 12 月 16 日 |

Cisco ACI 接続でのワークロードコネクタのスケーリングの詳細を追加 |

|

|

2024 年 12 月 16 日 |

Azure、AWS、GCP、および vCenter 接続でのワークロードコネクタのスケーリングの詳細を追加 |

Cisco ISE ノードの用語

Cisco ISE ノードは担当するペルソナに基づき、各種のサービスを提供できます。管理者ポータルで使用できるメニュー オプションは、Cisco ISE ノードが担当するロールおよびペルソナによって異なります。

|

ノード タイプ |

説明 |

|---|---|

|

ポリシー管理ノード(PAN) |

管理ペルソナの Cisco ISE ノードは、Cisco ISE のすべての管理操作および構成を実行できます。すべての管理操作、構成、およびコンテキストデータを表示するための一括管理機能を提供します。また、構成を展開内の残りのノードに同期できます。 |

|

ポリシーサービスモード(PSN) |

ポリシー サービス ペルソナの Cisco ISE ノードは、ネットワーク アクセス、ポスチャ、ゲスト アクセス、クライアント プロビジョニング、およびプロファイリング サービスを提供します。このペルソナはポリシーを評価し、すべての決定を行います。 |

|

モニタリングノード(MnT) |

モニタリング ペルソナの機能を持つ Cisco ISE ノードがログ コレクタとして動作し、ネットワーク内のすべての管理およびポリシー サービス ノードからのログを保存します。このペルソナは、ネットワークとリソースを効果的に管理するために使用できる高度なモニタリングおよびトラブルシューティング ツールを提供します。このペルソナのノードは収集したデータを集約して関連付けを行い、有意義なレポートを提供します。 |

|

pxGrid ノード |

Cisco pxGrid を使用すると、Cisco ISE セッションディレクトリからの状況依存情報を、Cisco ISE エコシステムのパートナーシステムなどの他のネットワークシステムや他のシスコプラットフォームと共有できます。pxGrid フレームワークは、Cisco ISE とサードパーティのベンダー間でのタグやポリシーオブジェクトの共有のように、ノード間でのポリシーおよび構成データの交換に使用できます。また、その他の情報交換にも使用できます。 |

さまざまなタイプの Cisco ISE 展開

展開とは、クラスタ(分散システム)内で相互に接続された 1 つ以上の Cisco ISE ノードです。

単一の Cisco ISE ノードがある導入環境は、スタンドアロン導入環境と呼ばれます。このノードは、すべてのペルソナを実行します。スタンドアロン展開は冗長性を提供しないため、実稼働環境には推奨されません。

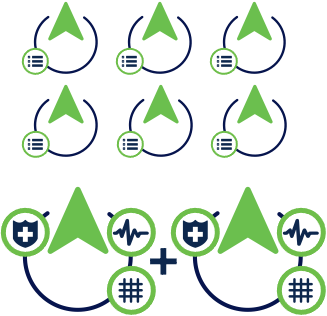

複数の Cisco ISE ノードがある導入環境は、分散導入環境と呼ばれます。フェールオーバーをサポートし、パフォーマンスを改善するために、複数の Cisco ISE ノードを分散方式でセットアップできます。Cisco ISE の分散導入環境では、管理およびモニタリング アクティビティは一元化され、処理はポリシー サービス ノード間で分配されます。パフォーマンスのニーズに応じて、導入の規模を変更できます。次の表では、さまざまなタイプの Cisco ISE 展開について説明します。

|

スタンドアロン |

小規模な展開 |

中規模な展開 |

大規模な展開 |

||

|---|---|---|---|---|---|

|

|

|

|

ISE 展開のサイズ設定ガイドライン

特定の展開タイプによって提供されるアクティブなエンドポイントの最大スケール数、個々の PSN ノードでサポートされるアクティブなエンドポイントの最大スケール数、および以下のセクションで説明するその他の関連要因に基づいて、適切な ISE 展開を選択できます。

一意の MAC アドレスを持つすべてのエンドポイントは 1 つのアクティブセッションと見なされ、同時アクティブセッションのサポートは、Dot1x、Mab、ゲスト、BYOD、ポスチャを含むすべてのタイプのセッションに適用されます。

次の表のアクティブセッションの最大数は、次の条件下でのテストに基づいて導出されています。

ISE 展開は、同じリージョンに展開された単一のデータセンターで形成され、ISE ノード間通信間が低遅延(5 ミリ秒未満)であり、 dot1x 認証およびアカウンティングイベントが 1 日あたり 2 〜 4 回の繰り返しの範囲でエンドポイントによって生成されます。また、セッションの大部分は、ローカル ID プロバイダーで認証する RADIUS プロトコルです。

ISE 展開の規模

| 導入 | Cisco SNS 3595 | Cisco SNS 3615 | Cisco SNS 3715 | Cisco SNS 3655 | Cisco SNS 3755 | Cisco SNS 3695 | Cisco SNS 3795 |

|---|---|---|---|---|---|---|---|

| 大規模 | 500,000 | 非サポート対象 | 非サポート対象 | 500,000 | 750,000 | 2,000,000 | 2,000,000 |

| 中規模 | 20,000 | 12,500 | 75,000 | 25,000 | 150,000 | 50,000 | 150,000 |

| 小規模 | 20,000 | 12,500 | 25,000 | 25,000 | 50,000 | 50,000 | 50,000 |

(注) |

|

ポリシーサービスノードの規模

| PSN タイプ | Cisco SNS 3595 | Cisco SNS 3615 | Cisco SNS 3715 | Cisco SNS 3655 | Cisco SNS 3755 | Cisco SNS 3695 | Cisco SNS 3795* |

|---|---|---|---|---|---|---|---|

| 専用 PSN(Cisco ISE ノードに PSN ペルソナのみがある) | 40,000 | 25,000 | 50,000 | 50,000 | 100,000 | 100,000 | 100,000 |

| 共有 PSN(Cisco ISE ノードに複数のペルソナがある) | 20,000 | 12,500 | 25,000 | 25,000 | 50,000 | 50,000 | 50,000 |

*Cisco SNS 3795 にはより多くの RAM が搭載され、ディスクの読み取り/書き込みパフォーマンスが向上しています。専用 PAN、専用 MnT、または PAN/MnT ペルソナに最適であり、専用 PSN として展開しても付加価値はありません。

(注) |

|

展開の選択に関する考慮事項

-

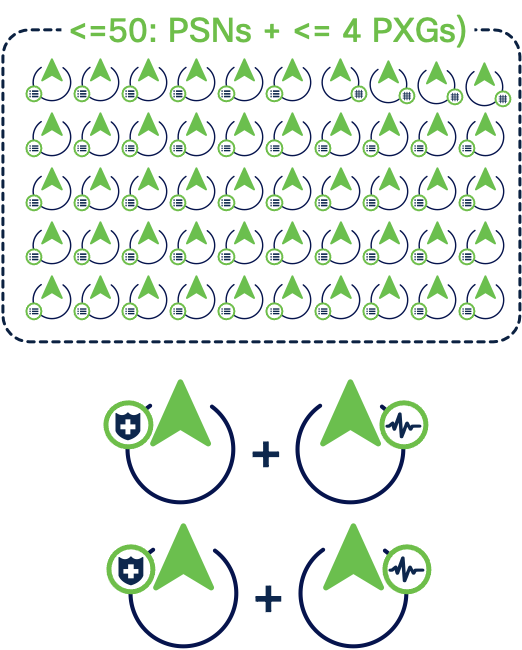

最大 50,000 の同時アクティブセッションの小規模展開、および最大 150,000 の同時アクティブセッションの中規模展開を選択できます。

-

150,000 を超える同時アクティブセッションには、大規模展開が必要です。大規模展開では、MnT ノードを専用 MnT ノードとして登録する必要があります。

-

パフォーマンスの影響を受けやすい負荷の場合は、ワークロードと ID プロバイダー(AD、LDAP など)の近くに PSN を展開することをお勧めします。

-

類似のワークロード(RADIUS Dot1x、Guest/BYOD、TACACS+ など)の PSN をグループ化し、ロードバランサを介してトラフィックを分散することをお勧めします。

-

パフォーマンスを向上させるには、ロードバランサで Calling-Station-ID(MAC)ベースのスティッキ性を設定することをお勧めします。

-

URL リダイレクトが必要なサービス(ポスチャサービス、ゲストサービス、MDM など)を使用している場合は、ノードグループで PSN を設定することをお勧めします。

-

複数のデータセンターを設けて、データセンターごとに PSN をグループ化することをお勧めします。NAS デバイスに RADIUS(プライマリ/セカンダリ/ターシャリ)フェールオーバーを実装できます。たとえば、プライマリデータセンター(DC-A)に障害が発生した場合、50% の NAD がセカンダリデータセンター(DC-B)にフェールオーバーし、残りの NAD がターシャリデータセンター(DC-C)にフェールオーバーできます。

-

PSN グループ内に N+1 または N+2 の冗長性を実装することをお勧めします。

-

ISE 操作の遅延を回避するために、ゲストおよび非アクティブなエンドポイントを定期的に消去することを強くお勧めします。

-

各展開に関する上記の最大同時アクティブセッション値は、dot1x 認証を 1 日に最大 4 回生成する接続デバイスに適用されます。

-

エンドポイントが繰り返し認証イベントおよびアカウンティングイベントを生成する展開の場合、大量のトラフィックが発生するシナリオ(多数のユーザーからの同時ログインイベント、ある場所から別の場所にローミングする Wi-Fi ユーザーなど)の処理を促進するために PSN グループにより多くの PSN が必要となります。

-

PSN ノードのバリエーションには、TACACS+ PSN(T+PSN)、TC-NAC PSN(TCNPSN)、Guest PSN(GPSN)、Cisco TrustSec PSN(CTSPSN)、Security Group eXchange Protocol PSN(SXPSN)、および PassiveID PSN(PIDPSN)があります。パフォーマンスを向上させるには、TACACS+、RADIUS、ゲスト/BYOD ワークロードを展開内の専用 PSN グループに予約することをお勧めします。

-

ポリシーのプッシュ中の RADIUS PSN の過負荷を回避するために、TrustSec 展開の TrustSec 機能を処理するための個別の Cisco TrustSec PSN(CTSPSN)を割り当てることをお勧めします。

-

膨大な数のデバイス管理タスク(たとえば、スクリプトやネットワーク管理システムを頻繁に使用する)を伴う大規模な NAC 環境では、展開を分割し、デバイス管理(TACACS+)用に独立した展開を使用することをお勧めします。

RADIUS 認証レート

次の表は、Cisco ISE ノードが展開内の単一の専用 PSN として動作する場合の RADIUS プロトコルの認証レートを示しています。

| 認証方式 | Cisco SNS 3615/3715 | Cisco SNS 3595 | Cisco SNS 3655/3755/3695/3795 |

|---|---|---|---|

| 内部ユーザーデータベースを使用した PAP | 900 | 1100 | 1300 |

| Active Directory を使用した PAP | 250 | 250 | 300 |

| LDAP ディレクトリを使用した PAP | 300 | 300 | 350 |

| 内部ユーザーデータベースを使用した PEAP(MSCHAPv2) | 150 | 150 | 200 |

| Active Directory を使用した PEAP(MSCHAPv2) | 150 | 150 | 175 |

| 内部ユーザーデータベースを使用した PEAP(GTC) | 150 | 150 | 250 |

| Active Directory を使用した PEAP(GTC) | 100 | 150 | 175 |

| 内部ユーザーデータベースを使用した EAP-FAST(MSCHAPv2) | 350 | 400 | 500 |

| Active Directory を使用した EAP-FAST(MSCHAPv2) | 200 | 250 | 300 |

| 内部ユーザーデータベースを使用した EAP-FAST(GTC) | 350 | 400 | 450 |

| Active Directory を使用した EAP-FAST(GTC) | 200 | 200 | 300 |

| LDAP ディレクトリを使用した EAP-FAST(GTC) | 200 | 300 | 300 |

| 内部ユーザーデータベースを使用した EAP-TLS | 150 | 150 | 200 |

| Active Directory を使用した EAP-TLS | 150 | 150 | 200 |

| LDAP ディレクトリを使用した EAP-TLS | 150 | 200 | 200 |

| 内部ユーザーデータベースを使用した EAP TEAP | 100 | 100 | 200 |

| 内部ユーザーデータベースを使用した MAB | 500 | 900 | 1000 |

| LDAP ディレクトリを使用した MAB | 400 | 500 | 600 |

| Microsoft Entra ID を使用した EAP-TTLS PAP |

30 |

30 |

50 |

|

Microsoft Entra ID を使用した EAP-TLS |

40 |

40 |

50 |

(注) |

|

TACACS+ 認証レート

次の表は、Cisco ISE ノードが展開内の単一の専用 PSN として動作する場合の TACACS+ プロトコルの認証レートを示しています。

| シナリオ | Cisco SNS 3615/3715 | Cisco SNS 3595 | Cisco SNS 3655/3755/3695/3795 |

|---|---|---|---|

| TACACS+ 機能:PAP | 2500 | 3000 | 3200 |

| TACACS+ 機能:CHAP | 2500 | 3000 | 3500 |

| TACACS+ 機能:有効 | 1,000 | 1,000 | 1100 |

| TACACS+ 機能:セッション許可 | 2500 | 3000 | 3500 |

| TACACS+ 機能:コマンド許可 | 2500 | 2500 | 3500 |

| TACACS+ 機能:アカウンティング | 3000 | 7000 | 9,000 |

シナリオ固有の認証レート

次の表は、さまざまなシナリオで Cisco ISE ノードが展開内の単一の専用 PSN として動作する場合の 1 秒あたりのトランザクション数(TPS)を示しています。

以下に示す認証値には、実稼働環境で + または - 5% の偏差がある可能性があります。

| シナリオ | Cisco SNS 3615/3715 | Cisco SNS 3595 | Cisco SNS 3655/3755/3695/3795 |

|---|---|---|---|

| ポスチャ認証 | 50 | 50 | 60 |

| ゲスト ホットスポット認証 | 75 | 100 | 150 |

| ゲスト スポンサー認証 | 50 | 75 | 75 |

| BYOD オンボーディング(シングル SSID) | 10 | 10 | 15 |

| BYOD オンボーディング(デュアル SSID) | 10 | 15 | 15 |

| MDM | 150 | 200 | 350 |

| 内部 CA 証明書の発行 | 50 | 50 | 50 |

| 1 秒あたりにプロファイリングされる新しいエンドポイント数/1 秒あたりのプロファイル更新数 | 200 | 250 | 250 |

| 1 秒あたりに処理される最大 PassiveID セッション数 | 1,000 | 1,000 | 1,000 |

|

200 の pxGrid サブスクライバに対して 1 秒あたりにパブリッシュされるセッション数 |

300 | 400 | 400 |

|

Duo MFA を使用した RADIUS VPN フロー |

10 |

該当なし |

40 |

|

Duo MFA を使用した TACACS+ フロー |

20 |

該当なし |

20 |

(注) |

RADIUS および TACACS+ フロー用の Cisco ISE と Duo MFA の統合は、Cisco ISE 3.3 パッチ 1 以降で適用されます。認証レートは、Cisco ISE と Duo 間の遅延が 4 秒または 5 秒の展開に適用されます。 |

| シナリオ | Cisco SNS 3615/3715 | Cisco SNS 3595 | Cisco SNS 3655/3755/3695/3795 |

|---|---|---|---|

| 300 の TrustSec ポリシーを 254 の NAD にプッシュするのに要する時間 | 50 | 50 | 50 |

| 5,000 の TrustSec ポリシーで REST API を使用して 2GB のデータをダウンロードするのに要する時間 | 50 | 50 | 50 |

| SXP を SXPSN に接続するのに要する時間 | 10 | 5 | 5 |

| 200 の pxGrid サブスクライバで 20,000 セッションで一括ダウンロードするのに要する時間 | 50 | 50 | 50 |

| 1000 エンドポイントの ERS エンドポイントバルク API に要する時間(秒) | 15 | 10 | 10 |

| 1000 エンドポイントの ERS ゲストバルク API に要する時間(秒) | 15 | 10 | 10 |

| 1000 エンドポイントの ERS:TrustSec バルク API に要する時間(秒) | 200 | 200 | 100 |

|

pxGrid ANC API が 10,000 のエンドポイントを隔離または隔離解除するのに要する時間(1 秒あたり 100 リクエスト) |

120 |

120 |

120 |

Cisco ISE 展開のスケール制限

| 属性 | 最大制限 |

|---|---|

| 大規模な展開または専用展開での最大 pxGrid ノード数 | 4 |

| pxGrid ノードあたりの最大 pxGrid サブスクライバ数 | 200 |

| SXP サービスが有効な専用 PSN | 8 ノード、または 4 ペア |

| SXP サービスが有効な PSN あたりの最大 ISE SXP ピア数 | 200 |

| 最大ネットワーク デバイス エントリ数 * | 100,000(ユニキャストアドレス) |

| 最大ネットワーク デバイス グループ(NDG)数 | 10,000 |

| 最大 Active Directory フォレスト数(参加ポイント) | 50 |

| 最大 Active Directory コントローラ数(WMI クエリ) | 100 |

| 最大内部ユーザー数 | 300,000 |

| 最大内部ゲスト数** | 1,000,000 |

| 最大ユーザー証明書数 | 1,000,000 |

| 最大サーバー証明書数 | 1,000 |

| 信頼できる証明書の最大数 | 1,000 |

| 最大同時アクティブエンドポイント数 | 2,000,000 |

| 最大ポリシーセット数 | 200 |

| 最大許可ルール数*** |

3000 (3,200 許可プロファイル) |

| 最大認証ルール数 | 1000 |

| 最大属性値(AV)ペア | 64 |

| 最大ユーザー ID グループ数 | 1,000 |

| 最大エンドポイント ID グループ数 | 1,000 |

| TrustSec セキュリティグループタグ(SGT)数

Cisco ISE リリース 3.4 パッチ 1 以降の Cisco SNS 3655/3755 以降のモデルの TrustSec SGT |

10,000

50,000 |

| TrustSec セキュリティグループ ACL(SGACL)数 | 1,000 |

| TrustSec IP-SGT スタティックバインディング数(SSH 経由) | 10,000 |

| 最大同時 REST API 接続数 |

ERS API:100 OpenAPI:150 |

|

大規模な展開での最大パッシブ ID セッション数 |

3695/3795 PAN、MnT:2,000,000 3595 PAN、MnT:500,000 3655 PAN、MnT:500,000 3755 PAN、MnT:750,000 |

|

プライマリ PAN とその他の Cisco ISE ノード(セカンダリ PAN、MnT、および PSN を含む)間の最大ネットワーク遅延 |

300 ミリ秒 |

|

専用 PSN あたりの IPSec トンネルの最大数 |

150 |

|

最大パッシブ ID セッションプロバイダー数 |

|

|

最大 AD ドメインコントローラ数 最大 REST API プロバイダ 最大 syslog プロバイダ |

100 50 70 |

|

MnT API のパフォーマンス |

|

|

中規模の展開における 1 秒あたりの MnT API(https://<MnTIP>/admin/API/mnt/AuthStatus/MACAddress/<MACValue>/432000/500/All)リクエスト数 |

3655/3755:10 3695/3795:200 |

|

大規模の展開における 1 秒あたりの MnT API(https://<MnTIP>/admin/API/mnt/AuthStatus/MACAddress/<MACValue>/432000/500/All)リクエスト数 |

3655/3755:100 3695/3795:400 |

|

中規模および大規模の展開で MnT API(https://<MnTIP>/admin/API/mnt/Session/ActiveList)が 200,000 エンドポイントをダウンロードするのにかかる時間 |

40 秒 |

* 最大 300,000 の NAD がサポートされます。 [Administration] > [Network Resources] > [Network Devices] ページで、ネットワークアドレスとサブネットを指定する必要があります。

**ゲストユーザーが 500,000 人を超えると、ユーザー認証で遅延が発生する可能性があります。

***1 つのポリシーセットに 600 を超える許可ルールを含めることはお勧めしません。許可ルールあたりの条件数が増えると、パフォーマンスに影響する可能性があります。

Cisco ISE SXP スケーリング

|

展開タイプ |

プラットフォーム |

最大 PSN |

最大 ISE SXP バインド数 |

最大 ISE SXP リスナーピア数 |

|---|---|---|---|---|

|

スタンドアロン(同一ノード上のすべてのペルソナ) 2 ノード冗長 |

3595 | 0 | 20,000 | 30 |

| 3615 | 0 | 12,500 | 30 | |

| 3655/3715 | 0 | 25,000 | 40 | |

| 3695/3755/3795 | 0 | 50,000 | 50 | |

| 同一ノード上の統合 PAN+MnT と専用 PSN | PAN と MnT としての 3595 | 6 | 20,000 | 200 |

| PAN と MnT としての 3655 | 6 | 25,000 | 200 | |

| PAN と MnT としての 3695 | 6 | 50,000 | 200 | |

| PAN と MnT としての 3715 | 6 | 75,000 | 200 | |

| PAN と MnT としての 3755/3795 | 6 | 150,000 | 200 | |

| 専用(専用ノード上のすべてのペルソナ) | PAN と MnT としての 3595 | 50 |

350,000(1 ペア) 500,000(2 ペア) |

200(1 ペア) 400(2 ペア) |

| PAN と MnT としての 3655 | 50 |

350,000(1 ペア) 500,000(2 ペア) |

200(1 ペア) 400(2 ペア) |

|

| PAN および大規模 MnT としての 3695/3755/3795 | 50 |

350,000(1 ペア) 700,000(2 ペア) 1,050,000(3 ペア) 1,400,000(4 ペア) |

200(1 ペア) 400(2 ペア) 600(3 ペア) 800(4 ペア) |

Cisco ISE pxGrid ダイレクトスケーリング

このセクションでは、さまざまなスケールのエンドポイントについて、URL フェッチャおよび URL プッシャを介した Cisco ISE pxGrid Direct コネクタの統合にかかる時間について説明します。

|

シナリオ |

Cisco ISE 3.2 パッチ 2/3.3 |

Cisco ISE 3.4 |

|---|---|---|

|

合計データサイズが 500 MB の 500,000 のエンドポイントを構成管理データベース(CMDB)サーバーからすべての PSN ノードにダウンロードして複製するのにかかる時間(分単位) |

120 |

20 |

|

合計データサイズが 1 GB の 1,000,000 のエンドポイントを CMDB サーバーからすべての PSN ノードにダウンロードして複製するのにかかる時間(分単位) |

360 |

30 |

|

合計データサイズが 2 GB の 2,000,000 のエンドポイントを CMDB サーバーからすべての PSN ノードにダウンロードして複製するのにかかる時間(分単位) |

480 |

60 |

(注) |

|

|

シナリオ |

時間(分) |

|---|---|

|

500,000 のエンドポイントデータをダウンロードしてすべての PSN ノードに複製するのにかかる時間 |

30 |

(注) |

|

Cisco ISE および Cisco アプリケーション セントリック インフラストラクチャのスケーリング

Cisco アプリケーション セントリック インフラストラクチャ(Cisco ACI)から学習したコンテキストは、Cisco Catalyst Center、ネットワークデバイス、SD-WAN コンポーネント、およびその他の pxGrid サブスクライバと共有できます。このセクションでは、Cisco ISE が Cisco ACI と統合されている場合のスケールとパフォーマンスの制限について説明します。

次の表に、さまざまな Cisco ISE クラスタでサポートされる Cisco ACI クラスタのスケールと、それぞれの展開でサポートされる SXP バインディングの最大数を示します。

| 展開タイプ | ACI クラスタの最大数 | SXP バインディングの最大数 |

| PAN/MnT として Cisco SNS 3615/3715 を使用した小規模の展開 | 3 | ラボ専用 |

| PAN/MnT として Cisco SNS 3655/3755/3695/3795 を使用した小規模の展開 | 3 | 40,000 |

| PAN および MnT として Cisco SNS 3655/3755 または Cisco SNS 3695/3795 を使用した中規模の展開 | 10 | 200,000 |

| PAN および MnT として Cisco SNS 3655/3755 を使用した大規模の展開 | 20 | 400,000 |

| PAN および MnT として Cisco SNS 3695/3795 を使用した大規模の展開 | 75 | 1,400,000 |

Cisco ISE と Cisco ACI を統合する場合は、次の点に注意してください。

-

スケールされた ACI ファブリックは、オフピーク時に統合することをお勧めします。Cisco ISE 展開で RADIUS トラフィックレートが高い場合、TrustSec トラフィックの適用が遅延する可能性があります。

-

上記の表で指定されている SXP バインディングの最大数の値は、IPv4 アドレスのみを使用する展開と、IPv4 アドレスと IPv6 アドレスの組み合わせを使用する展開の両方に適用されます。

-

20,000 ~ 32,000 のエンドポイントを持つ ACI 接続が接続状態になるまでにかかる時間は最大 5 分で、バインディングのダウンロードにかかる時間は最大 10 分です。

-

Cisco ISE システムの全体的な負荷が増加すると、EPG エンドポイントのダウンロードまたは SXP バインディングの作成にかかる初期時間が増加する可能性があります。

-

Cisco ISE 展開内の SXP バインディングの総数は 1,400,000 を超えてはなりません。この数には次のものが含まれます。

-

RADIUS ワークロードの認証ポリシーでの SGT 割り当てによって作成された SXP バインディング

-

SXP スピーカーから受信した SXP バインディング

-

Cisco ACI から学習した IP-EPG マッピングからの SXP バインディング、またはすべてのワークロード接続からのワークロード用に作成された SXP バインディング

-

インバウンド SGT ドメインルールの評価によって作成された SXP バインディング

-

ワークロード分類ルールによって作成された SXP バインディング

-

次に、スケールに基づいて Cisco ISE と統合できる Cisco ACI 接続の数を計算する例をいくつか示します。

例 1

RADIUS ワークロードの認証ポリシーの SGT 割り当てによって作成された SXP バインディングの総数が 1,000,000 の場合、作成できる ACI 接続の総数は次のようになります。

-

各 ACI ファブリックに Cisco ISE と共有する 20,000 のエンドポイントがある場合、統合できる ACI ファブリックの総数 =(1,400,000-1,000,000)/ 20,000 = 20

-

各 ACI ファブリックに Cisco ISE と共有する 32,000 のエンドポイントがある場合、統合できる ACI 接続の合計数 =(1,400,000-1,000,000)/ 32,000 = 12 または 13

例 2

RADIUS ワークロードの認証ポリシーの SGT 割り当てによって作成された SXP バインディングの総数が 50,000 の場合、作成できる ACI 接続の総数は次のようになります。

-

各 ACI ファブリックに Cisco ISE と共有する 20,000 のエンドポイントがある場合、統合できる ACI 接続の総数 =(1,400,000-50,000)/ 20,000 = 67 または 68

-

各 ACI ファブリックに Cisco ISE と共有する 32,000 のエンドポイントがある場合、統合できる ACI 接続の総数 =(1,400,000-50,000)/ 32000 = 42

例 3

Cisco SNS 3655/3755/3695/3795 を PAN/MnT として使用する小規模の展開で、次に該当する場合:

-

RADIUS ワークロードの認証ポリシーの SGT 割り当てによって作成された SXP バインディングの合計数が 10,000

-

この展開の SXP バインディングの合計数が 40,000

-

ACI 接続の合計数が 3

ACI 接続あたりのエンドポイントの最大数 =(展開内の SXP バインディングの合計数 - SXP バインディングの合計数)/展開用コネクタの数 =(40,000-10,000)/3 = 10,000

Cisco ISE ワークロードコネクタのスケーリング

Cisco ISE リリース 3.4 パッチ 1 以降、Cisco ISE は Cisco ACI に加えて次のワークロードコネクタと統合できます。

-

AWS

-

Azure

-

GCP

-

vCenter

| 展開タイプ | プラットフォーム | ワークロードコネクタの最大数 | ワークロード SGT バインディングの最大数 |

| 小規模 | Cisco SNS 3615 / 3715 | 1 | ラボ専用 |

| Cisco SNS 3655 / 3695 | 3 | 10,000 | |

| 中規模 | Cisco SNS 3655/3755 または Cisco SNS 3695/3795 | 10 | 20,000 |

| 大規模 | Cisco SNS 3655/3755 | 40 | 20,000 |

| Cisco SNS 3695/3795 | 50 | 20,000 |

*これは、AWS、GCP、Azure、vCenter などの異なるワークロード接続の組み合わせ、または同じタイプの組み合わせである可能性があります。たとえば、ワークロード接続の最大値が 10 に指定されている場合、この展開には 3 つの GCP 接続、4 つの AWS 接続、および 3 つの Azure 接続を含めたり、10 の Azure 接続を含めることができます。

Cisco ISE を Cisco ACI およびワークロードコネクタと統合する際の展開要件

-

Cisco SNS 3615/3715 を使用した小規模の展開、または PAN/MnT として機能する Cisco SNS 3615/3715 を使用した中規模の展開は、実稼働環境での使用には推奨されません。

-

中規模および大規模の展開で最適なパフォーマンスを得るには、SXP ペルソナのインスタンスを専用ノードとして設定する必要があります。

-

インバウンド SGT ドメインルールが設定されている場合、特定のエンドポイントに対して追加の SXP バインディングが作成される場合があります。

-

アウトバウンド SGT ドメインルールを作成する際は、すべてのルールとフィルタの SGT の最大数が 500 を超えないようにしてください。たとえば、5 つのアウトバウンド SGT ドメインルールがある場合、ルールあたりの SGT の数は最大 100 です。展開内のアウトバウンド SGT ドメインルールは 10 未満にすることをお勧めします。

-

SXP バインディングの最大数は次のとおりです。

-

RADIUS ワークロードの認証ポリシーでの SGT 割り当てによって作成された SXP バインディング

-

SXP スピーカーから受信した SXP バインディング

-

スタティック IP-SGT バインディング

-

Cisco ACI から学習した IP-EPG マッピングからの SXP バインディング、またはすべてのワークロード接続からのワークロード用に作成された SXP バインディング

-

インバウンド SGT ドメインルールの評価によって作成された SXP バインディング

-

ワークロード分類ルールによって作成された SXP バインディング

-

-

オフピーク時に Cisco ISE にスケールされたワークロード接続を追加することを強くお勧めします。Cisco ISE 展開で RADIUS トラフィックレートが高い場合、SXP バインディングの作成が遅延する可能性があります。

設定のベスト プラクティス

このセクションでは、パフォーマンスを向上させるためにネットワークデバイスと Cisco ISE を設定する際に推奨されるベストプラクティスを示します。

認証に影響を与える要因には次のようなものがあります。

-

ネットワークアダプタが切断または再接続され、新しい認証プロセスが発生する

-

ネットワークスイッチに非常に短いセッション時間が設定されている

-

頻繁にアカウンティングの中間更新を行うようネットワークスイッチが設定されている

-

停電

-

システムの一括再起動を必要とする自動スクリプト

上記の各イベントにより、新しい認証(Access-Request)、アカウンティングの中間更新、またはアカウンティングの停止が発生します。

|

属性 |

推奨事項 |

|---|---|

|

プロファイリングプローブ |

プロファイリング機能を使用していない場合は、すべてのプロファイリングプローブをオフにします。 |

|

エンドポイント属性フィルタ |

デフォルトではこのフィルタは無効になっています。このフィルタを有効にすることを推奨します。 |

|

MnT 抑制 |

[RADIUS Settings] ページの [Suppress Repeated Passed and Failed Clients] オプションが有効になっていることを確認します。 このオプションは、デフォルトで有効です。 |

|

EAP-FAST の再接続とセッションの再開 |

[Policy] > [Results] > [Allowed Protocols] > [Allow EAP-FAST] ページでこのオプションを有効にします。 これにより、クライアントデバイスは EAP 用の Cisco ISE の負荷を軽減できます。クライアントデバイスのリモート管理が不可能な BYOD フローの場合、この機能による影響は最小限です。 |

|

DNS キャッシュ |

リモートロギングターゲット([Administration] > [System] > [Logging] > [Remote Logging Targets])を FQDN で使用する場合は、DNS キャッシングを有効にする必要があります。コマンドライン インターフェイスで次のコマンドを使用して、[Time To Live] の値を 180 に設定します。 |

|

属性 |

推奨事項 |

|---|---|

|

RADIUS タイムアウト |

推奨範囲は 5 ~ 10 秒です。この範囲であれば、DHCP 要求が期限切れになることなくエンドポイントを起動させることができ、Cisco ISE とネットワークデバイス間の遅延も回避できます。 |

|

RADIUS 中間アカウンティング |

ワイヤレスおよび有線デバイスの場合、このオプションを無効にするか、24 時間以上に設定する必要があります。これにより、ネットワークに大きな変更がない場合は、ネットワークデバイスからの中間アカウントが制限されます。これにより、Cisco ISE への着信データも制限されるため、RADIUS アカウンティングの更新とログが削減され、PSN が新しい着信認証要求を効果的に処理できるようになります。 認証とアカウンティングの中間更新の比率が 1 対 5 を超える場合は、ネットワーク接続とアカウンティング更新のネットワークデバイス設定を確認することを強く推奨します。設定を更新して、ネットワーク アクセス デバイスから頻繁に行われる中間更新を減らす必要があります。 大規模なネットワークデバイスの自動電源オフを有効にしている場合は、この操作をバッチで実行することをお勧めします。また、各バッチに 500 を超えるデバイスが含まれていないことを確認します。そうしないと、この操作によって着信認証が遅延する可能性があります。 |

|

クライアント除外 |

この設定は、ワイヤレス IOS デバイスに適用されます。値を 60 秒に設定します。 |

|

セッションタイムアウト |

セキュリティポリシーで認証をより頻繁に実行する必要があると指定されていない限り、有線デバイスとワイヤレス デバイスの両方で推奨値は 24 時間以上です。 |

|

非アクティブタイムアウト |

値を 300 秒以上に設定します。これにより、再認証要求の数を減らすことができます。 |

|

RADIUS デバイスセンサー |

プロファイリングが必要な場合は、他のプローブの代わりにデバイスセンサーを使用します。デバイスセンサーの使用中は、ワイヤレスデバイスに対して他のプローブを無効にできます。 |

|

RADIUS デッドタイマー |

推奨範囲は 10 ~ 15 分です。これにより、ダウンとマークされた RADIUS サーバーは、指定された間隔で使用されなくなります。 |

|

ゲストアンカーリング |

WLAN がアンカーされている場合は、アンカーコントローラの WLAN 設定で RADIUS アカウンティングを無効にする必要があります。 |

|

SNMP のポーリング間隔 |

多数の SNMP イベントによるパフォーマンスへの影響を軽減するために、[SNMP Polling Interval] の 値([Administration] > [Network Resources] > [Network Devices] > [Add] > [SNMP Settings])を 8 時間以上に設定することを推奨します。低い値を設定すると、大きなプロファイリングイベントが作成され、システムのパフォーマンスに影響を与える可能性があります。 |

Cisco ISE ハードウェアアプライアンス

Cisco SNS ハードウェアアプライアンスは、Unified Extensible Firmware Interface(UEFI)のセキュアブート機能をサポートしています。この機能は、Cisco の署名付き Cisco ISE イメージだけを SNS ハードウェアアプライアンスにインストールできるようにし、デバイスに物理アクセスしたとしても未署名のオペレーティングシステムはインストールできないようにします。

| 仕様 | Cisco SNS 3615 | Cisco SNS 3595 | Cisco SNS 3655 | Cisco SNS 3695 |

|---|---|---|---|---|

|

プロセッサ |

インテル Xeon 2.10 GHz 4110 |

インテル Xeon 2.60 GHz E5-2640 |

インテル Xeon 2.10 GHz 4116 |

インテル Xeon 2.10 GHz 4116 |

|

プロセッサあたりのコア数 |

8 コアと 16 スレッド |

8 コアと 16 スレッド |

12 コアと 24 スレッド |

12 コアと 24 スレッド |

|

メモリ |

32 GB(16 GB x 2) |

64 GB(16 GB x 4) |

96 GB(16 GB x 6) |

256 GB(32 GB x 8) |

|

ストレージ |

600-GB 6 Gb SAS 10K RPM x 1 |

600-GB 6 Gb SAS 10K RPM x 4 |

600-GB 6 Gb SAS 10K RPM x 4 |

600-GB 6 Gb SAS 10K RPM x 8 |

|

ハードウェア RAID |

— |

レベル 10 Cisco 12G SAS モジュラ RAID コントローラ |

レベル 10 Cisco 12G SAS モジュラ RAID コントローラ |

レベル 10 Cisco 12G SAS モジュラ RAID コントローラ |

|

ネットワーク インターフェイス |

10 GBase-T x 2 1 GBase-T x 4 |

1 GBase-T x 6 |

10 GBase-T x 2 1 GBase-T x 4 |

10 GBase-T x 2 1 GBase-T x 4 |

|

電源 |

770 W x 1 |

770 W x 2 |

770 W x 2 |

770 W x 2 |

| 仕様 | Cisco SNS 3715 | Cisco SNS 3755 | Cisco SNS 3795 |

|---|---|---|---|

|

プロセッサ |

インテル Xeon 2.1 GHz 4310 |

インテル Xeon 2.3 GHz 4316 |

インテル Xeon 2.3 GHz 4316 |

|

プロセッサあたりのコア数 |

12 コアと 24 スレッド |

20 コアと 40 スレッド |

20 コアと 40 スレッド |

|

メモリ |

32 GB 16GB X 2 |

96 GB 16GB X 6 |

256 GB 32GB X 8 |

|

ストレージ |

1 60012G SAS 10K RPM SFF HDD または 800 GB 2.5 インチ Enterprise Performance 12G SAS SSD(3 倍の耐久性) |

4 60012G SAS 10K RPM SFF HDD または 800 GB 2.5 インチ Enterprise Performance 12G SAS SSD(3 倍の耐久性) |

8 60012G SAS 10K RPM SFF HDD または 800 GB 2.5 インチ Enterprise Performance 12G SAS SSD(3 倍の耐久性) |

|

ハードウェア RAID |

レベル 0 |

レベル 10 Cisco 12G SAS モジュラ RAID コントローラ |

レベル 10 Cisco 12G SAS モジュラ RAID コントローラ |

|

ネットワーク インターフェイス |

10GBase-T x 2 10GE SFP x 4 |

10GBase-T x 2 10GE SFP x 4 |

10GBase-T x 2 10GE SFP x 4 |

|

電源装置 |

1050W X 1 |

1050W X 2 |

1050W X 2 |

|

TPM チップ |

対応 |

対応 |

対応 |

(注) |

|

Cisco ISE 仮想マシンおよびクラウドプラットフォーム

Cisco ISE は、VMware サーバー、KVM ハイパーバイザ、Hyper-V(Windows Server および Azure Stack HCI)、および Nutanix AHV にインストールできます。Cisco ISE ハードウェアアプライアンスと同等のパフォーマンスと拡張性を実現するには、仮想マシンに次の表に示す Cisco SNS アプライアンスと同等のシステムリソースが割り当てられている必要があります。

リソースの割り当てに合わせて CPU とメモリのリソースを予約することが推奨されます。これを行わない場合は Cisco ONE のパフォーマンスと安定性に大きく影響することがあります。

VM 展開では、ハイパースレッディングにより、コアの数は物理アプライアンスの場合の 2 倍になります。たとえば、小規模ネットワーク展開の場合、8 個の CPU コアまたは 16 個のスレッドを持つ SNS 3615 の CPU 仕様を満たすために、16 個の vCPU コアを割り当てます。

専用の VM リソースを展開します(複数のゲスト VM 間でリソースを共有またはオーバーサブスクライブしない)。

Cisco ISE がクラウドから利用可能になったことにより、変化するビジネスニーズに合わせて、Cisco ISE 展開をすばやく簡単に拡張できるようになりました。

Cisco ISE は Infrastructure as Code ソリューションとして利用できるため、場所を問わずネットワークアクセスを迅速に展開し、サービスを制御できます。

ホームネットワークの Cisco ISE ポリシーを、Amazon Web Services(AWS)、Azure Cloud Services、または Oracle Cloud Infrastructure(OCI)を使用して、新しいリモート展開へと安全に拡張します。AWS は Cisco ISE リリース 3.1 以降をサポートします。

OCI および Azure Cloud のサポートは、Cisco ISE リリース 3.2 以降で利用できます。

サポートされるインスタンスのリソース仕様については、『Deploy Cisco ISE Natively on Cloud Platforms』 [英語] およびそれぞれのクラウドドキュメントを参照してください。

次の表に、VM の仕様、クラウドインスタンスと同等の Cisco SNS アプライアンスのマトリックスを示します。

| 製品モデル | Cisco SNS 3615 | Cisco SNS 3595 | Cisco SNS 3655 | Cisco SNS 3695 | Cisco SNS 3715 | Cisco SNS 3755 | Cisco SNS 3795 |

|---|---|---|---|---|---|---|---|

|

VM の仕様 |

16vCPU 32 GB |

16vCPU 64 GB |

24vCPU 96 GB |

24vCPU 256 GB |

24vCPU 32GB |

40vCPU 96GB |

40vCPU 256GB |

|

AWS |

c5.4xlarge* |

m5.4xlarge |

c5.9xlarge* m5.8xlarge |

m5.16xlarge |

c5.9xlarge* m5.8xlarge |

— |

m5.16xlarge |

|

Azure |

Standard_F16s_v2* |

Standard_D16s_v4 |

Standard_F32s_v2* Standard_D32s_v4 |

Standard_D64s_v4 |

Standard_F32s_v2* Standard_D32s_v4 |

— |

Standard_D64s_v4 |

|

OCI |

Optimized3.Flex*(8 OCPU** および 32 GB) |

Standard3.Flex(8 OCPU および 64 GB) |

Optimized3.Flex(16 OCPU および 64 GB)* Standard3.Flex(16 OCPU および 128 GB) |

Standard3.Flex(16 OCPU および 256 GB) |

Optimized3.Flex(16 OCPU および 64 GB)* Standard3.Flex(16 OCPU および 128 GB) |

— |

Standard3.Flex(32 OCPU および 256 GB) |

*このインスタンスはコンピューティングに最適化されており、汎用インスタンスよりも優れたパフォーマンスを提供します。

**OCI では、Oracle CPU(OCPU)に基づいて CPU を選択します。各 OCPU は、ハイパースレッディングが有効なインテル Xeon プロセッサーの物理コア 1 つに等しい CPU キャパシティを提供します。各 OCPU は、vCPU と呼ばれるハードウェア実行スレッド 2 つに相当します。

(注) |

Cisco SNS 3755 に同等のクラウドプロファイルはありません。Cisco SNS 3795 に指定されているクラウドインスタンスを使用することを推奨します。 |

Cisco ISE VM およびクラウドインスタンスのエクストラ スモール フォーム ファクタ

エクストラスモール VM 仕様は、VMware、KVM、Hyper-V、Nutanix AHV ハイパーバイザ、クラウドインスタンスなどの仮想化プラットフォームでのみ使用できます。

このフォームファクタは、SNS アプライアンスではサポートされていません。

|

仮想マシン |

仕様 |

|---|---|

|

VM |

8 vCPU 32GB RAM |

|

AWS |

m5.2xlarge |

|

Azure |

Standard_D8s_v4 |

|

OCI |

Standard3.Flex(4 OCPU および 32 GB) |

エクストラ スモール フォーム ファクタは、次の 2 つの展開タイプをサポートしています。

-

[PSNLite]:ノードは、中規模展開の専用 PSN ペルソナとして展開できます。PSNLite は、大規模の展開ではサポートされていません。

RADIUS および TACACS+ 認証のパフォーマンスは、Cisco SNS 3615 の約 50% です。たとえば、内部ユーザーデータベースを使用する PEAP-MSCHAP2 の Cisco SNS 3615 の RADIUS 認証レートが 150 の場合、この値は PSNLite では 75(150 の 50%)になります。

-

[ISELite]:ノードはスタンドアロンの Cisco ISE ノードとして展開できます。小規模(HA)の展開に ISELite を使用することは推奨されません。

ISELite は、50 TPS の最適な RADIUS パフォーマンスで最大 1,000 の同時アクティブエンドポイントをサポートする小規模なオフィスのシナリオでのみ実行するように最適化されています。

ISELite は、RADIUS または TACACS+ トラフィックにのみ推奨されます。ISELite ノードで SXP、PassiveID、pxGrid Direct、pxGrid Cloud、TC-NAC、Log Analytics、Cisco AI Analytics などのアドバンスドサービスを有効にすることは推奨されません。

[Log Analytics] オプション([Operations] > [System 360] の下)が ISELite ノードで無効になっていることを確認します。

| [Name] | 展開タイプ | ストレージ | 同時アクティブセッションの最大数 | 注記 |

| PSNLite | 専用 PSN のみ | 300 GB | 12,000 | Cisco ISE 3.2 以降でサポート |

| ISELite | スタンドアロンの Cisco ISE ノード | 600 GB | 1000 | Cisco ISE 3.4 以降でサポート |

フィードバック

フィードバック