Cisco ISE でのネットワークデバイスの定義

スイッチやルータなどのネットワークデバイスは、認証、許可、およびアカウンティング(AAA)クライアントであり、Cisco ISE に AAA サービス要求を送信します。Cisco ISE でネットワークデバイスを定義すると、Cisco ISE とネットワークデバイス間の連携動作が有効になります。

ネットワークデバイスを RADIUS または TACACS AAA に設定したり、プロファイリングサービスでプロファイリング エンドポイントの Cisco Discovery Protocol 属性および Link Layer Discovery Protocol(LLDP)属性を収集するための Simple Network Management Protocol(SNMP)を設定したり、Cisco TrustSec デバイスの TrustSec 属性を設定したりします。Cisco ISE に定義されていないネットワーク デバイスは、Cisco ISE から AAA サービスを受信できません。

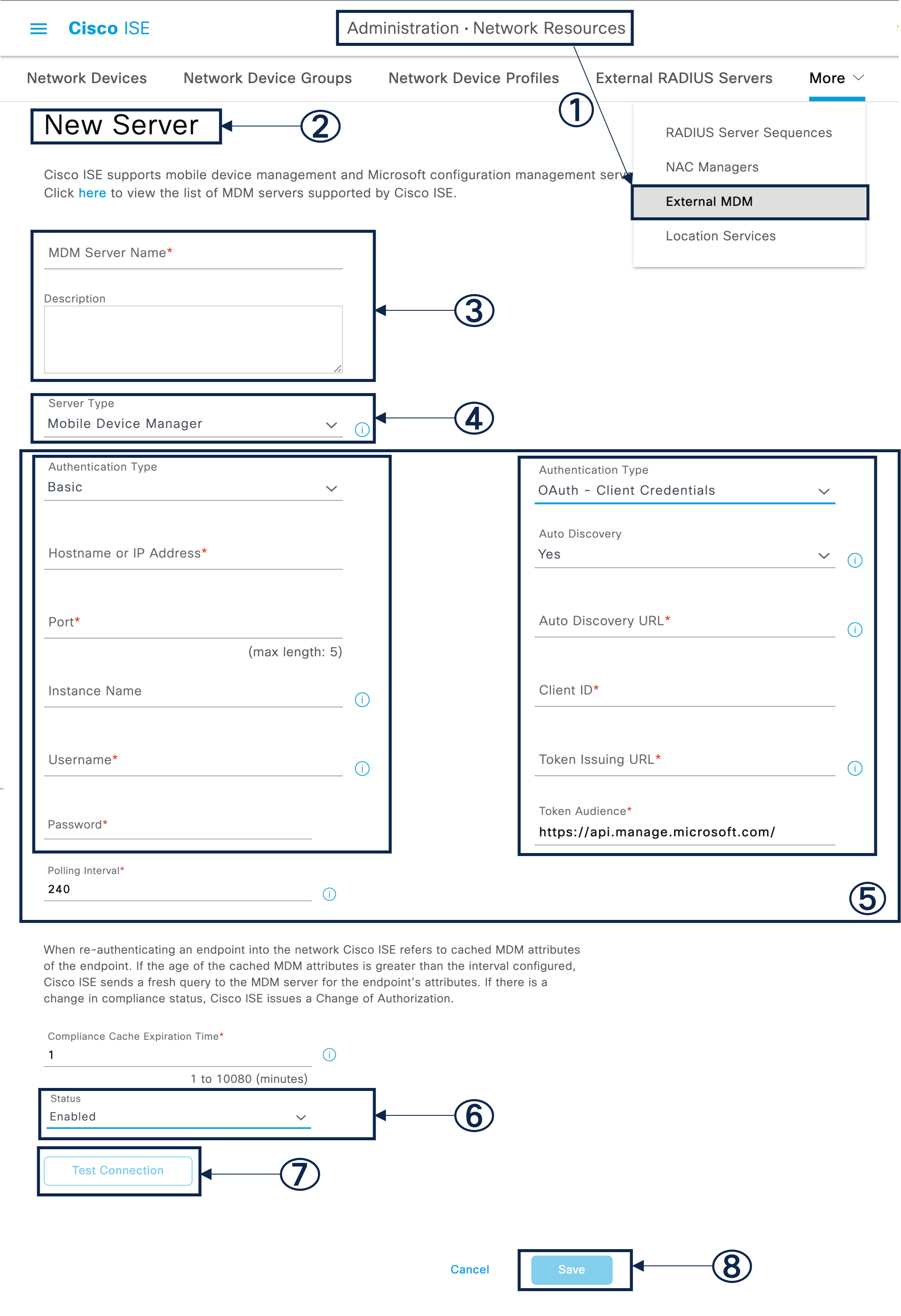

Cisco ISE のメインメニューで、 を選択し、[追加(Add)] をクリックします。表示される [新しいネットワークデバイス(New Network Device)] ウィンドウで、次の詳細を入力してネットワークデバイスを定義します。

-

ネットワークデバイスに応じたベンダープロファイルを選択します。プロファイルには、URL リダイレクトや許可変更の設定などの、デバイスに事前に定義された設定が含まれています。

-

RADIUS 認証用の RADIUS プロトコルを設定します。Cisco ISE はネットワークデバイスから RADIUS 要求を受信すると、対応するデバイス定義を探して設定されている共有秘密を取得します。Cisco ISE はデバイス定義を検出すると、デバイスに設定されている共有秘密を取得し、それを要求内の共有秘密と照合してアクセスを認証します。共有秘密が一致すると、RADIUS サーバーは、ポリシーと設定に基づいて要求をさらに処理します。共有秘密が一致しない場合は、拒否応答がネットワークデバイスに送信されます。失敗した認証レポートが生成され、失敗の理由が示されます。

-

TACACS+ 認証用の TACACS+ プロトコルを設定します。Cisco ISE はネットワーク デバイスから TACACS+ 要求を受信すると、対応するデバイス定義を探して設定されている共有秘密を取得します。デバイス定義が見つかった場合、デバイスに設定されている共有秘密を取得し、それを要求内の共有秘密と照合してアクセスを認証します。共有秘密が一致すると、TACACS+ サーバーは、ポリシーと設定に基づいて要求をさらに処理します。一致しない場合は、拒否応答がネットワーク デバイスに送信されます。失敗した認証レポートが生成され、失敗の理由が示されます。

-

プロファイリング サービスがネットワーク デバイスと通信し、ネットワーク デバイスに接続されているエンドポイントをプロファイリングするように、ネットワーク デバイス定義で簡易ネットワーク管理プロトコル(SNMP)を設定できます。

-

Cisco TrustSec ソリューションの一部となる可能性がある TrustSec 対応デバイスからの要求を処理するには、Cisco ISE 内に Cisco TrustSec 対応デバイスを定義する必要があります。Cisco TrustSec ソリューションをサポートするスイッチはすべて Cisco TrustSec 対応デバイスです。

Cisco TrustSec デバイスでは IP アドレスは使用されません。代わりに、Cisco TrustSec デバイスが Cisco ISE と通信できるように、その他の設定を定義する必要があります。

Cisco TrustSec 対応デバイスは Cisco ISE との通信に TrustSec 属性を使用します。Cisco Nexus 7000 シリーズ スイッチ、Cisco Catalyst 6000 シリーズ スイッチ、Cisco Catalyst 4000 シリーズ スイッチ、Cisco Catalyst 3000 シリーズ スイッチなどの Cisco TrustSec 対応デバイスは、Cisco TrustSec デバイスの追加時に定義した Cisco TrustSec 属性を使用して認証されます。

(注) |

Cisco ISE でネットワークデバイスを設定する際には、共有秘密の一部としてバックスラッシュ(\)を含めないことをお勧めします。これは、Cisco ISE をアップグレードすると、共有秘密にバックスラッシュが表示されなくなるためです。ただし、Cisco ISE をアップグレードせずに再イメージ化すると、共有秘密にバックスラッシュが表示されます。 |

Cisco ISE でのデフォルト ネットワーク デバイスの定義

(注) |

基本的な RADIUS および TACACS 認証のみにデフォルトのデバイス定義を追加することを推奨します。高度なフローについては、ネットワークデバイスごとに個別のデバイス定義を追加する必要があります。 |

Cisco ISE は、ネットワーク デバイスから RADIUS または TACACS 要求を受信すると、対応するデバイス定義を検索して、ネットワーク デバイス定義に設定されている共有秘密を取得します。

RADIUS または TACACS 要求が受信されると、Cisco ISE は次の手順を実行します。

-

要求内の IP アドレスに一致する特定の IP アドレスを探します。

-

範囲を調べて、要求内の IP アドレスが指定された範囲内にあるかどうかを確認します。

-

ステップ 1 と 2 の両方が失敗すると、要求の処理にデフォルトのデバイス定義(定義されている場合)が使用されます。

Cisco ISE は、そのデバイスのデバイス定義に設定されている共有秘密を取得し、それを RADIUS または TACACS 要求内の共有秘密と照合してアクセスを認証します。デバイス定義が見つからない場合、Cisco ISE はデフォルトのネットワーク デバイス定義から共有秘密を取得し、RADIUS または TACACS 要求を処理します。

ネットワーク デバイス

後続の項で説明されているウィンドウを使用して、Cisco ISE でネットワークデバイスを追加および管理できます。

ネットワーク デバイス定義の設定

次の表では、Cisco ISE のネットワーク アクセス デバイスを設定するために使用できる [ネットワークデバイス(Network Devices)] ウィンドウのフィールドについて説明します。このウィンドウを表示するには、[メニュー(Menu)] アイコン(![]() )をクリックして選択します。 で、[追加(Add)] をクリックします。

)をクリックして選択します。 で、[追加(Add)] をクリックします。

ネットワーク デバイスの設定

次の表では、[ネットワークデバイスの設定(Network Device Settings)][新しいネットワークデバイス(New Network Devices)] ウィンドウのフィールドについて説明します。

|

フィールド名 |

説明 |

||

|---|---|---|---|

|

[Name] |

ネットワークデバイスの名前を入力します。 ネットワークデバイスに、デバイスのホスト名とは異なるわかりやすい名前を指定できます。デバイス名は論理識別子です。

|

||

|

説明 |

このデバイスの説明を入力します。 |

||

|

IP アドレスまたは IP 範囲 |

ドロップダウンリストから次のいずれかを選択し、表示されるフィールドに必要な値を入力します。

IP アドレスとサブネットマスクまたは IP アドレスの範囲を定義するためのガイドラインを次に示します。

|

||

|

[デバイスプロファイル(Device Profile)] |

ドロップダウンリストから、ネットワークデバイスのベンダーを選択します。 選択したベンダーのネットワークデバイスがサポートしているフローおよびサービスを表示するには、ドロップダウンリストの横にあるツールのヒントを使用します。ツールのヒントには、デバイスが使用する URL リダイレクトの RADIUS 認可変更(CoA)ポートとタイプも表示されます。これらの属性は、デバイス タイプのネットワーク デバイス プロファイルで定義されます。 |

||

|

モデル名(Model Name) |

ドロップダウンリストからデバイスのモデルを選択します。 モデル名は、ルールベースのポリシーの条件をチェックするときに、パラメータの 1 つとして使用します。この属性は、デバイス ディクショナリにあります。 |

||

|

ソフトウェア バージョン(Software Version) |

ドロップダウンリストから、ネットワークデバイスで実行するソフトウェアのバージョンを選択します。 ソフトウェア バージョンは、ルールベースのポリシーの条件をチェックするときに、パラメータの 1 つとして使用できます。この属性は、デバイス ディクショナリにあります。 |

||

|

ネットワーク デバイス グループ(Network Device Group) |

[Network Device Group] エリアで、[Location]、[IPsec]、および [Device Type] ドロップダウンリストから必要な値を選択します。 グループに明確にデバイスを割り当てないと、そのグループはデフォルトのデバイスグループ(ルート ネットワーク デバイス グループ)に含まれます。これにより、ロケーションは [すべてのロケーション(All Locations)] 、デバイスタイプは [すべてのデバイスタイプ(All Device Types)] となります。 |

(注) |

フィルタを使用して Cisco ISE 展開からネットワーク アクセス デバイス(NAD)を選択して削除する場合は、ブラウザのキャッシュをクリアして、選択した NAD のみが削除されるようにします。 |

RADIUS 認証設定

次の表では、[RADIUS 認証設定(RADIUS Authentication Settings)] エリアのフィールドについて説明します。

|

フィールド名 |

使用上のガイドライン |

||||

|---|---|---|---|---|---|

|

RADIUS UDP の設定 |

|||||

|

Protocol |

選択したプロトコルとして RADIUS を表示します。 |

||||

|

共有秘密鍵(Shared Secret) |

ネットワーク デバイスの共有秘密鍵を入力します。 共有秘密鍵は、pac オプションを指定した radius-host コマンドを使用してネットワークデバイスに設定したキーです。

|

||||

|

2 番目の共有秘密の使用 |

ネットワークデバイスと Cisco ISE で使用される 2 番目の共有秘密鍵を指定します。

|

||||

|

CoA ポート(CoA Port) |

RADIUS CoA に使用するポートを指定します。 デバイスのデフォルトの CoA ポートは、ネットワークデバイス用に設定されたネットワーク デバイス プロファイルで定義されます( > [ネットワークリソース(Network Resources)] > [ネットワークデバイスプロファイル(Network Device Profiles)])。デフォルト CoA ポートを使用するには、[デフォルトに設定(Set To Default)] をクリックします。

|

||||

|

RADIUS DTLS の設定 |

|||||

|

必要な DTLS |

[必要な DTLS(DTLS Required)] チェックボックスをオンにすると、Cisco ISE ではこのデバイスからの DTLS 要求のみが処理されます。このオプションを無効にすると、Cisco ISE ではこのデバイスからの UDP 要求と DTLS 要求の両方が処理されます。 RADIUS DTLS はセキュアソケットレイヤ(SSL)トンネルの確立および RADIUS の通信用に強化されたセキュリティを提供します。 |

||||

|

共有秘密鍵(Shared Secret) |

RADIUS DTLS に使用される共有秘密鍵が表示されます。この値は固定されており、Message Digest 5(MD5)完全性チェックを計算するために使用されます。 |

||||

|

CoA ポート(CoA Port) |

RADIUS DTLS CoA に使用するポートを指定します。 |

||||

|

CoA の ISE 証明書の発行元 CA |

ドロップダウンリストから RADIUS DTLS CoA に使用する認証局を選択します。 |

||||

|

DNS 名 |

ネットワーク デバイスの DNS 名を入力します。[RADIUS/DTLS クライアント ID 検証の有効化(Enable RADIUS/DTLS Client Identity Verification)] オプションが [RADIUS 設定(RADIUS Settings)] ウィンドウ()で有効になっている場合、Cisco ISE はこの DNS 名とクライアント証明書で指定されている DNS 名を比較して、ネットワークデバイスの ID を確認します。 |

||||

|

全般設定 |

|||||

|

KeyWrap の有効化(Enable KeyWrap) |

KeyWrap アルゴリズムがネットワークデバイスでサポートされている場合にのみ、[KeyWrap の有効化(Enable KeyWrap)] チェックボックスをオンにします。ネットワークデバイスは、AES KeyWrap RFC(RFC 3394)と互換性がある必要があります。 このオプションは、AES KeyWrap アルゴリズムを介して RADIUS セキュリティを強化するために使用されます。 |

||||

|

キー暗号キー(Key Encryption Key) |

セッションの暗号化(秘密)に使用される暗号キーを入力します。 |

||||

|

メッセージ オーセンティケータ コード キー(Message Authenticator Code Key) |

RADIUS メッセージに対するキー付きハッシュメッセージ認証コード(HMAC)の計算に使用されるキーを入力します。 |

||||

|

キー入力形式(Key Input Format) |

次のいずれかのオプション ボタンをクリックします。

ネットワークデバイスの設定と一致するように、キー暗号キーおよびメッセージ認証コードキーの入力に使用するキー入力形式を指定できます。指定する値はキーの正しい(全体の)長さにする必要があり、それよりも短い値は許可されません。 |

||||

TACACS 認証設定

|

フィールド名 |

使用上のガイドライン |

||

|---|---|---|---|

|

共有秘密鍵(Shared Secret) |

TACACS+ プロトコルが有効のときにネットワークデバイスに割り当てられたテキストの文字列。ユーザーは、ネットワークデバイスによってユーザー名およびパスワードが認証される前にテキストを入力する必要があります。ユーザーが共有秘密情報を提示するまで、接続は拒否されます。 |

||

|

廃止された共有秘密がアクティブです(Retired Shared Secret is Active) |

リタイアメント期間がアクティブな場合に表示されます。 |

||

|

廃止(Retire) |

既存の共有秘密を終了する代わりに廃止します。[廃止(Retire)] をクリックすると、ダイアログボックスが表示されます。[はい(Yes)] または [いいえ(No)] をクリックできます。 |

||

|

残りの廃止期間(Remaining Retired Period) |

([Retire] ダイアログボックスで [Yes] を選択した場合にのみ利用可能) で指定されたデフォルト値が表示されます。必要に応じて、デフォルト値を変更できます。 古い共有秘密は、指定された日数の間はアクティブなままになります。 |

||

|

終了(End) |

([廃止(Retire)] ダイアログボックスで [はい(Yes)] をクリックした場合にのみ利用可能)リタイアメント期間が終了し、古い共有秘密が終了します。 |

||

|

シングル接続モードを有効にする(Enable Single Connect Mode) |

[シングル接続モードを有効にする(Enable Single Connect Mode)] チェックボックスは、ネットワークデバイスとのすべての TACACS+ 通信に単一の TCP 接続を使用する場合にオンにします。次のいずれかのオプション ボタンをクリックします。

|

SNMP 設定

次の表では、[SNMP 設定(SNMP Settings)] セクションのフィールドについて説明します。

|

フィールド名 |

使用上のガイドライン |

||

|---|---|---|---|

|

SNMP バージョン(SNMP Version) |

[SNMP バージョン(SNMP Version)] ドロップダウンリストから、次のいずれかのオプションを選択します。

|

||

|

SNMP RO コミュニティ(SNMP RO Community) |

(SNMP バージョン 1 および 2c にのみ適用可能)Cisco ISE にデバイスへの特定タイプのアクセスを提供する読み取り専用コミュニティ文字列を入力します。

|

||

|

SNMP ユーザー名(SNMP Username) |

(SNMP バージョン 3 の場合のみ)SNMP ユーザー名を入力します。 |

||

|

セキュリティ レベル(Security Level) |

(SNMP バージョン 3 の場合のみ)[セキュリティレベル(Security Level)] ドロップダウンリストから次のオプションのいずれかを選択します。

|

||

|

認証プロトコル(Auth Protocol) |

(SNMP バージョン 3 でセキュリティレベル [Auth] または [Priv] を選択した場合のみ)[認証プロトコル(Auth Protocol)] ドロップダウンリストから、ネットワークデバイスで使用する認証プロトコルを選択します。

|

||

|

認証パスワード(Auth Password) |

(SNMP バージョン 3 で [Auth] および [Priv] セキュリティレベルを選択した場合のみ)認証キーを入力します。8 文字以上の長さにする必要があります。 デバイスにすでに設定されている認証パスワードを表示するには、[表示(Show)] をクリックします。

|

||

|

プライバシー プロトコル(Privacy Protocol) |

(SNMP バージョン 3 で [Priv] セキュリティレベルを選択した場合のみ)[プライバシープロトコル(Privacy Protocol)] ドロップダウンリストから次のいずれかのオプションを選択します。

|

||

|

プライバシー パスワード(Privacy Password) |

(SNMP バージョン 3 で [Priv] セキュリティレベルを選択した場合のみ)プライバシーキーを入力します。 デバイスにすでに設定されているプライバシーパスワードを表示するには、[表示(Show)] をクリックします。

|

||

|

ポーリング間隔(Polling Interval) |

ポーリング間隔を秒単位で入力します。デフォルト値は 3600 です。 |

||

|

リンク トラップ クエリー(Link Trap Query) |

SNMP トラップを介して受信する linkup 通知と linkdown 通知を受信して解釈するには、[Link Trap Query] チェックボックスをオンにします。 |

||

|

MAC トラップ クエリ(MAC Trap Query) |

SNMP トラップを介して受信する MAC 通知を受信して解釈するには、[MAC トラップクエリ(MAC Trap Query)] チェックボックスをオンにします。 |

||

|

送信元ポリシー サービス ノード(Originating Policy Services Node) |

[送信元ポリシーサービスノード(Originating Policy Services Node)] ドロップダウンリストから、SNMP データのポーリングに使用する Cisco ISE サーバーを選択します。このフィールドのデフォルト値は [自動(Auto)] です。ドロップダウンリストから特定の値を選択して、設定を上書きします。 |

高度な TrustSec 設定

次の表は、[高度なTrustSec設定(Advanced TrustSec Settings)] セクションのフィールドについて説明しています。

|

フィールド名 |

使用上のガイドライン |

||

|---|---|---|---|

|

デバイスの認証設定 |

|||

|

TrustSec ID にデバイス ID を使用(Use Device ID for TrustSec Identification) |

[デバイスID(Device ID)] フィールドにデバイス ID としてデバイス名をリストするには、[TrustSec ID にデバイス ID を使用(Use Device ID for TrustSec Identification) ] チェックボックスをオンにします。 |

||

|

デバイスID (Device ID) |

このフィールドは、[TrustSec ID にデバイス ID を使用(Use Device ID for TrustSec Identification)] チェックボックスがオフになっている場合にのみ使用できます。 |

||

|

パスワード(Password) |

Cisco TrustSec デバイスを認証するために Cisco TrustSec デバイスの CLI で設定したパスワードを入力します。 パスワードを表示するには、[表示(Show)] をクリックします。 |

||

|

HTTP REST API の設定 |

|||

|

HTTP REST API の有効化 |

HTTP REST API を使用して、ネットワークデバイスに必要な Cisco TrustSec 情報を提供するには、[HTTP REST API の有効化(Enable HTTP REST API) ] チェックボックスをオンにします。これにより、効率性と能力が向上し、RADIUS プロトコルと比較して、短時間で大規模な設定をダウンロードできます。また、UDP を介した TCP を使用することで、信頼性が向上します。 |

||

|

Username |

Cisco TrustSec デバイスを認証するために Cisco TrustSec デバイスの CLI で設定したユーザー名を入力します。ユーザー名にスペース、! % ^ : ;、[{|}] ' "= < >? を含めることはできません |

||

|

パスワード(Password) |

Cisco TrustSec デバイスを認証するために Cisco TrustSec デバイスの CLI で設定したパスワードを入力します。 |

||

|

TrustSec デバイスの通知および更新 |

|||

|

デバイスID (Device ID) |

このフィールドは、[TrustSec ID にデバイス ID を使用(Use Device ID for TrustSec Identification)] チェックボックスがオフになっている場合にのみ使用できます。 |

||

|

パスワード(Password) |

Cisco TrustSec デバイスを認証するために Cisco TrustSec デバイスの CLI で設定したパスワードを入力します。 パスワードを表示するには、[表示(Show)] をクリックします。 |

||

|

環境データのダウンロード間隔 <...>(Download Environment Data Every <...>) |

このエリアのドロップダウンリストから必要な値を選択して、デバイスが Cisco ISE から環境データをダウンロードする必要がある時間間隔を指定します。時間を秒、分、時、日、または週で選択できます。デフォルト値は 1 日です。 |

||

|

ピア許可ポリシーのダウンロード間隔 <...>(Download Peer Authorization Policy Every <...>) |

デバイスが Cisco ISE からピア認証ポリシーをダウンロードする必要がある時間間隔を、このエリアのドロップダウンリストから必要な値を選択して指定します。時間間隔を秒、分、時、日数、または週数で指定できます。デフォルト値は 1 日です。 |

||

|

再認証間隔 <...>(Reauthentication Every <...>) |

このエリアのドロップダウンリストから必要な値を選択して、最初の認証後、デバイスが Cisco ISE に対して自身を再認証する時間間隔を指定します。時間間隔は秒、分、時、日、または週で設定できます。たとえば 1000 秒と入力すると、デバイスは 1000 秒ごとに Cisco ISE に対して自身を認証します。デフォルト値は 1 日です。 |

||

|

SGACL リストのダウンロード間隔 <...>(Download SGACL Lists Every <...>) |

このエリアのドロップダウンリストから必要な値を選択して、デバイスが Cisco ISE から SGACL リストをダウンロードする時間間隔を指定します。時間間隔は秒、分、時、日、または週で設定できます。デフォルト値は 1 日です。 |

||

|

その他の TrustSec デバイスでこのデバイスを信頼する(信頼できる TrustSec)(Other TrustSec Devices to Trust This Device (TrustSec Trusted)) |

すべてのピアデバイスがこの Cisco TrustSec デバイスを信頼できるようにするには、[このデバイスを信頼する他の TrustSec デバイス(Other TrustSec Devices to Trust This Device)] チェックボックスをオンにします。このチェックボックスをオフにした場合、ピアデバイスはこのデバイスを信頼せず、このデバイスから到着したすべてのパケットが適宜色付けまたはタグ付けされます。 |

||

|

設定変更のデバイスへの送信(Send Configuration Changes to Device) |

Cisco ISE で CoA または CLI(SSH)を使用して Cisco TrustSec 構成変更を Cisco TrustSec デバイスに送信する場合は、[構成変更のデバイスへの送信(Send Configuration Changes to Device)] チェックボックスをオンにします。必要に応じて、[CoA] または [CLI(SSH)(CLI (SSH))] オプションボタンをクリックします。 Cisco ISE で CoA を使用して設定変更を Cisco TrustSec デバイスに送信する場合は、[CoA] オプションボタンをクリックします。 Cisco ISE で CLI を使用(SSH 接続を使用)して設定変更を Cisco TrustSec デバイスに送信するには、[CLI(SSH)(CLI (SSH))] オプションボタンをクリックします。詳細については、Cisco ISE 管理者ガイド:セグメンテーション [英語] の「Push Configuration Changes to Non-CoA Supporting Devices」のセクションを参照してください。 |

||

|

送信元(Send From) |

ドロップダウンリストから、設定変更を Cisco TrustSec デバイスに送信する必要がある送信元 Cisco ISE ノードを選択します。PAN または PSN を選択できます。選択した PSN がダウンした場合、PSN を使用して Cisco TrustSec デバイスに設定変更が送信されます。 |

||

|

Test Connection |

Cisco TrustSec デバイスと選択した Cisco ISE ノード(PAN または PSN ノード)の間の接続をテストするには、このオプションを使用できます。 |

||

|

SSH キー(SSH Key) |

この機能を使用するには、Cisco ISE からネットワーク デバイスへの SSHv2 トンネルを開き、デバイスの CLI を使用して SSH キーを取得します。確認のために、このキーをコピーして [SSHキー(SSH Key)] フィールドに貼り付ける必要があります。詳細については、Cisco ISE 管理者ガイド:セグメンテーション [英語] の「SSH Key Validation」セクションを参照してください。 |

||

|

デバイス構成の展開 |

|||

|

セキュリティ グループ タグ マッピングの展開時にこのデバイスを含める(Include this device when deploying Security Group Tag Mapping Updates) |

Cisco TrustSec デバイスがデバイスインターフェイスのログイン情報を使用して IP-SGT マッピングを取得するには、[セキュリティ グループ タグ マッピングの更新の展開時にこのデバイスを含める(Include this device when deploying Security Group Tag Mapping Updates)] チェックボックスをオンにします。 |

||

|

EXEC モード ユーザー名(EXEC Mode Username) |

Cisco TrustSec デバイスへのログインに使用するユーザー名を入力します。 |

||

|

EXEC モード パスワード(EXEC Mode Password) |

デバイス パスワードを入力します。 パスワードを表示するには、[表示(Show)] をクリックします。

|

||

|

有効モード パスワード(Enable Mode Password) |

(任意)特権 EXEC モードで Cisco TrustSec デバイスの設定を編集するために使用する有効なパスワードを入力します。 パスワードを表示するには、[表示(Show)] をクリックします。 |

||

|

アウトオブバンドTrustSec PAC |

|||

|

発行日(Issue Date) |

この Cisco TrustSec デバイス用に Cisco ISE によって生成された最後の Cisco TrustSec PAC の発行日を表示します。 |

||

|

期限日(Expiration Date) |

この Cisco TrustSec デバイス用に Cisco ISE によって生成された最後の Cisco TrustSec PAC の期限日を表示します。 |

||

|

発行元(Issued By) |

このデバイス用に Cisco ISE によって生成された最後の TrustSec PAC の発行者(Cisco TrustSec 管理者)の名前を表示します。 |

||

|

PAC の生成(Generate PAC) |

Cisco TrustSec デバイスのアウトオブバンド Cisco TrustSec PAC を生成するには、[PACの生成(Generate PAC)] ボタンをクリックします。 |

||

デフォルトのネットワーク デバイス定義の設定

次の表では、Cisco ISE が RADIUS または TACACS+ 認証に使用できる、デフォルトのネットワークデバイスを設定できるようにする [デフォルトのネットワークデバイス(Default Network device)] ウィンドウのフィールドについて説明します。次のナビゲーションパスのいずれかを選択します。

|

フィールド名 |

使用上のガイドライン |

||

|---|---|---|---|

|

デフォルトのネットワーク デバイスのステータス(Default Network Device Status) |

デフォルトのネットワークデバイスの定義を有効にするには、[デフォルトのネットワークデバイスのステータス(Default Network Device Status)] ドロップダウンリストから [有効化(Enable)] を選択します。

|

||

|

デバイス プロファイル |

デフォルトのデバイスベンダーとして [シスコ(Cisco)] が表示されます。 |

||

|

RADIUS 認証設定 |

|||

|

RADIUS の有効化 |

デバイスの RADIUS 認証を有効にするには、[RADIUS の有効化(Enable RADIUS)] チェックボックスをオンにします。 |

||

|

RADIUS UDP の設定 |

|||

|

共有秘密鍵(Shared Secret) |

共有秘密を入力します。共有秘密情報の長さは、最大 127 文字です。 共有秘密鍵は、pac キーワードを指定した radius-host コマンドを使用してネットワークデバイスに設定したキーです。

|

||

|

RADIUS DTLS の設定 |

|||

|

必要な DTLS |

[必要な DTLS(DTLS Required)] チェックボックスをオンにすると、Cisco ISE ではこのデバイスからの DTLS 要求のみが処理されます。このオプションを無効にすると、Cisco ISE ではこのデバイスからの UDP 要求と DTLS 要求の両方が処理されます。 RADIUS DTLS は SSL トンネルの確立および RADIUS の通信用に強化されたセキュリティを提供します。 |

||

|

共有秘密鍵(Shared Secret) |

RADIUS DTLS に使用される共有秘密鍵が表示されます。この値は固定されており、MD5 整合性チェックを計算するために使用されます。 |

||

|

CoA の ISE 証明書の発行元 CA |

RADIUS DTLS CoA に使用する認証局を [CoA の ISE 証明書の発行元 CA(Issuer CA of ISE Certificates for CoA)] ドロップダウンリストから選択します。 |

||

|

全般設定 |

|||

|

KeyWrap の有効化(Enable KeyWrap) |

(任意)KeyWrap アルゴリズムがネットワークデバイスでサポートサれている場合にのみ [KeyWrap の有効化(Enable KeyWrap)] チェックボックスをオンにします。これにより AES KeyWrap アルゴリズムを介した RADIUS のセキュリティが強化されます。 |

||

|

キー暗号キー(Key Encryption Key) |

KeyWrap を有効にした場合は、セッションの暗号化(秘密)に使用する暗号キーを入力します。 |

||

|

メッセージ オーセンティケータ コード キー(Message Authenticator Code Key) |

KeyWrap を有効にしているときに、RADIUS メッセージに対するキー付き Hashed Message Authentication Code(HMAC)の計算に使用されるキーを入力します。 |

||

|

キー入力形式(Key Input Format) |

対応するオプションボタンをクリックして次のいずれかの形式を選択し、[キー暗号化キー(Key Encryption Key)] フィールドと [メッセージ認証コードキー(Message Authenticator Code Key)] フィールドに値を入力します。

|

||

|

TACACS 認証設定 |

|||

|

共有秘密鍵(Shared Secret) |

TACACS+ プロトコルが有効のときにネットワークデバイスに割り当てるテキスト文字列を入力します。ユーザーはネットワークデバイスによってユーザー名およびパスワードが認証される前にテキストを入力する必要があることに注意してください。ユーザーが共有秘密情報を提示するまで、接続は拒否されます。 |

||

|

廃止された共有秘密がアクティブです(Retired Shared Secret is Active) |

リタイアメント期間がアクティブな場合に表示されます。 |

||

|

廃止(Retire) |

既存の共有秘密を終了する代わりに廃止します。[廃止(Retire)] をクリックすると、ダイアログボックスが表示されます。[はい(Yes)] または [いいえ(No)] をクリックします。 |

||

|

残りの廃止期間(Remaining Retired Period) |

(任意)[廃止(Retire)] ダイアログボックスで [はい(Yes)] をクリックした場合にのみ使用できます。 ウィンドウで指定されたデフォルト値が表示されます。デフォルト値は変更することができます。 これにより、新しい共有秘密を入力できます。古い共有秘密は、指定された日数の間はアクティブなままになります。 |

||

|

終了(End) |

(任意)[残りの廃止期間(Remaining Retired Period)] ダイアログボックスで [はい(Yes)] を選択した場合にのみ使用できます。廃止期間が終了し、古い共有秘密の設定は解除されます。 |

||

|

シングル接続モードを有効にする(Enable Single Connect Mode) |

[シングル接続モードを有効にする(Enable Single Connect Mode)] チェックボックスは、ネットワークデバイスとのすべての TACACS+ 通信に単一の TCP 接続を使用する場合にオンにします。次のいずれかのオプションボタンをクリックします。

|

||

ネットワーク デバイスのインポート設定

次の表では、ネットワークデバイスの詳細を Cisco ISE にインポートするために使用できる [ネットワークデバイスのインポート(Import Network Devices)] ウィンドウのフィールドについて説明します。このウィンドウを表示するには、[メニュー(Menu)] アイコン(![]() )をクリックして選択します。 。[ネットワークデバイス(Network Devices)] ウィンドウで、[インポート(Import)] をクリックします。

)をクリックして選択します。 。[ネットワークデバイス(Network Devices)] ウィンドウで、[インポート(Import)] をクリックします。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

テンプレートの生成(Generate a Template) |

カンマ区切りの値(CSV)テンプレートファイルを作成するには、[テンプレートの生成(Generate a Template)] をクリックします。 CSV 形式のネットワークデバイス情報でテンプレートを更新し、ローカルに保存します。次に、編集したテンプレートを使用して、Cisco ISE 展開にネットワークデバイスをインポートします。 |

|

ファイル |

最近作成したか、または Cisco ISE 展開から以前にエクスポートした CSV ファイルを選択するには、[ファイルの選択(Choose File)] をクリックします。 [インポート(Import)] オプションを使用して、新規および更新されたネットワークデバイスの情報を含む別の Cisco ISE 展開にネットワークデバイスをインポートできます。 |

|

新しいデータで既存のデータを上書き(Overwrite existing data with new data) |

既存のネットワークデバイスをインポートファイル内のデバイスに置き換えるには、[既存のデータを新しいデータで上書き(Overwrite Existing Data with New Data)] チェックボックスをオンにします。 このチェックボックスをオンにしない場合、インポート ファイル内の新しいネットワーク デバイス定義がネットワーク デバイス リポジトリに追加されます。重複エントリは無視されます。 |

|

最初のエラーでインポートを停止(Stop Import on First Error) |

インポート時にエラーが発生したときに Cisco ISE にインポートを中止する場合は、[最初のエラー時にインポートを停止(Stop Import on First Error)] チェックボックスをオンにします。Cisco ISE は、エラーが発生するまでネットワークデバイスをインポートします。 このチェックボックスがオンになっておらず、エラーが発生した場合は、エラーが報告され、Cisco ISE は残りのデバイスを引き続きインポートします。 |

Cisco ISE でのネットワークデバイスの追加

Cisco ISE でネットワークデバイスを追加したり、デフォルトのネットワークデバイスを使用したりできます。

[ネットワークデバイス(Network Devices)]()ウィンドウでもネットワークデバイスを追加できます。

始める前に

手順

|

ステップ 1 |

|

|

ステップ 2 |

[Add] をクリックします。 |

|

ステップ 3 |

[名前(Name)]、[説明(Description)]、および [IP アドレス(IP Address)] の各フィールドに対応する値を入力します。 |

|

ステップ 4 |

[デバイスプロファイル(Device Profile)]、[モデル名(Model Name)]、[ソフトウェアバージョン(Software Version)]、および [ネットワーク デバイス グループ(Network Device Group)] ドロップダウンリストから必要な値を選択します。 |

|

ステップ 5 |

(任意)[RADIUS 認証設定(RADIUS Authentication Settings)] チェックボックスをオンにして、RADIUS プロトコル認証を設定します。 |

|

ステップ 6 |

(任意)[TACACS 認証設定(TACACS Authentication Settings)] チェックボックスをオンにして、TACACS プロトコル認証を設定します。 |

|

ステップ 7 |

(オプション)[SNMP の設定(SNMP Settings)] チェックボックスをオンにして、ネットワークデバイスから情報を収集するように Cisco ISE プロファイリングサービスに SNMP を設定します。 |

|

ステップ 8 |

(オプション)TrustSec 対応デバイスを設定するには [高度なTrustSec 設定(Advanced Trustsec Settings)] チェックボックスをオンにします。 |

|

ステップ 9 |

[Submit] をクリックします。 |

Cisco ISE へのネットワーク デバイスのインポート

Cisco ISE がネットワークデバイスと通信できるようにするには、Cisco ISE でネットワークデバイスのデバイス定義を追加する必要があります。[ネットワークデバイス(Network Devices)] ウィンドウ(メインメニューから、)で、ネットワークデバイスのデバイス定義を Cisco ISE にインポートします。

カンマ区切り形式(CSV)ファイルを使用して、Cisco ISE ノードにデバイス定義のリストをインポートします。[ネットワークデバイス(Network Devices)] ウィンドウで [インポート(Import)] をクリックすると、CSV テンプレートファイルを使用できます。このファイルをダウンロードし、必要なデバイス定義を入力してから、[インポート(Import)] ウィンドウで編集したファイルをアップロードします。

同じリソースタイプの複数のインポートを同時に実行できません。たとえば、2 つの異なるインポート ファイルから同時にネットワーク デバイスをインポートできません。

デバイス定義の CSV ファイルをインポートする場合、新しいレコードを作成するか、[既存のデータを新しいデータで上書きする(Overwrite Existing Data with New Data)] オプションをクリックして既存のレコードを更新できます。

インポートテンプレートは、Cisco ISE ごとに異なる場合があります。異なる Cisco ISE リリースからエクスポートしたネットワークデバイスの CSV ファイルをインポートしないでください。リリースの CSV テンプレートファイルにネットワークデバイスの詳細を入力し、このファイルを Cisco ISE にインポートします。

(注) |

すべてのオクテットで IP 範囲を持つネットワーク デバイスをインポートできます。 |

手順

|

ステップ 1 |

Cisco ISE GUI で、[メニュー(Menu)] アイコン( |

|

ステップ 2 |

[Import] をクリックします。 |

|

ステップ 3 |

表示された [ネットワークデバイスのインポート(Import Network Devices)] ウィンドウで、[テンプレートの生成(Generate A Template)] をクリックして、編集可能な CSV ファイルをダウンロードし、必要な詳細情報とともに Cisco ISE にインポートします。 |

|

ステップ 4 |

[ファイルの選択(Choose Files)] をクリックして、クライアントブラウザを実行しているシステムから CSV ファイルを選択します。 |

|

ステップ 5 |

(オプション)必要に応じて、[新しいデータで既存のデータを上書き(Overwrite Existing Data with New Data)] および [最初のエラーでインポートを停止(Stop Import on First Error)] チェックボックスをオンにします。 |

|

ステップ 6 |

[インポート(Import)] をクリックします。 ファイルのインポートが完了すると、Cisco ISE には概要メッセージが表示されます。このメッセージには、インポートのステータス(成功または失敗)、発生したエラーの数(ある場合)、およびファイルインポートプロセスにかかった合計処理時間が含まれます。 |

Cisco ISE からのネットワーク デバイスのエクスポート

Cisco ISE ノードで使用可能なネットワークデバイスのデバイス定義を CSV ファイル形式でエクスポートします。その後、この CSV ファイルを別の Cisco ISE ノードにインポートして必要な Cisco ISE ノードでデバイス定義を使用できるようにします。

(注) |

すべてのオクテットで IP 範囲を持つネットワーク デバイスをエクスポートできます。 |

手順

|

ステップ 1 |

Cisco ISE GUI で、[メニュー(Menu)] アイコン( |

|

ステップ 2 |

[Export] をクリックします。 |

|

ステップ 3 |

次のいずれかのアクションを実行して、Cisco ISE ノードに追加されたネットワークデバイスのデバイス定義をエクスポートします。

|

|

ステップ 4 |

どちらの場合も、デバイス定義の CSV ファイルがシステムにダウンロードされます。 |

ネットワーク デバイス設定の問題のトラブルシューティング

手順

|

ステップ 1 |

選択します。 |

|

ステップ 2 |

評価するネットワークデバイスの IP アドレスを、[Network Device IP] フィールドに入力します。 |

|

ステップ 3 |

チェックボックスをオンにして、推奨テンプレートと比較する設定オプションの横にあるオプションボタンをクリックします。 |

|

ステップ 4 |

[Run] をクリックします。 |

|

ステップ 5 |

[進行状況の詳細…(Progress Details ...)] 領域で、[ここをクリックしてログイン情報を入力(Click Here to Enter Credentials)] をクリックします。 |

|

ステップ 6 |

[Credentials Window] ダイアログボックスで、ネットワークデバイスとの接続を確立するために必要な接続パラメータとログイン情報を入力します。 |

|

ステップ 7 |

[Submit] をクリックします。` |

|

ステップ 8 |

(オプション)ワークフローをキャンセルするには、[Progress Details ...] ウィンドウで [Click Here to Cancel the Running Workflow] をクリックします。 |

|

ステップ 9 |

(オプション)分析するインターフェイスの隣にあるチェックボックスをオンにして、[Submit] をクリックします。 |

|

ステップ 10 |

(オプション)設定の評価の詳細については、[Show Results Summary] をクリックします。 |

Network Device コマンド診断ツールの実行

Execute Network Device Command 診断ツールを使用すると、ネットワーク デバイスに対して show コマンドを実行することができます。

表示される結果は、コンソールに表示されるものと同じです。ツールにより、デバイス構成の問題(ある場合)を特定できます。

このツールは、ネットワークデバイスの構成を検証するか、またはネットワークデバイスの設定方法を確認する場合に使用します。

Execute Network Device Command 診断ツールにアクセスするには、次のナビゲーションパスのいずれかを選択します。

-

を選択します。 を選択します。

-

表示される [ネットワークデバイスコマンドの実行(Execute Network Device Command)] ウィンドウで、ネットワークデバイスの IP アドレスと実行する show コマンドを対応するフィールドに入力します。

-

[Run] をクリックします。

フィードバック

フィードバック