コンプライアンス

ポスチャ サービス

ポスチャは、Cisco Identity Services Engine(Cisco ISE)のサービスです。ポスチャを使用すると、ネットワークに接続する前に、エンドポイントのコンプライアンス(ポスチャとも呼ばれる)をチェックできます。 AnyConnect ISE ポスチャエージェントなどのポスチャエージェントは、エンドポイントで実行されます。 クライアント プロビジョニングは、エンドポイントが適切なポスチャ エージェントを受信できるようにします。

Cisco ISE の ISE ポスチャエージェントでは、以前のユーザと完全に切断されていないため、ネイティブサプリカントを使用する場合は Windows のユーザの簡易切り替え機能がサポートされません。 新しいユーザが送信されると、古いユーザのプロセスとセッション ID がエージェントによってハングされるため、新しいポスチャセッションが開始できません。 Microsoft のセキュリティポリシーに従い、ユーザの簡易切り替え機能を無効にすることを推奨します。

注 |

ISE では、セッション制御は複数のノードで行われます。 MnT ノードでは、セッションは次の場合に削除されます。

PSN ノードでは、セッションは次の場合に削除されます。

リダイレクトのないポスチャをマルチノード展開で使用し、セッションを適切に管理しないと、ポスチャ機能に影響する可能性があります。 |

|

Configure ISE 2.1 and AnyConnect 4.3 Posture USB Check How To Configure Posture with AnyConnect Compliance Module and ISE 2.0 |

ポスチャ サービスのコンポーネント

Cisco ISE ポスチャサービスには、主にポスチャ管理サービスとポスチャランタイムサービスが含まれます。

Cisco ISE に APeX ライセンスをインストールしていない場合、ポスチャ管理サービスオプションは管理者ポータルから使用できません。

管理サービスは、ポスチャサービス用に設定された要件および許可ポリシーに関連付けられた、ポスチャ固有のカスタム条件および修復アクションに対するバックエンドサポートを提供します。

ポスチャ ランタイム サービス

ポスチャランタイムサービスでは、ポスチャ評価およびクライアントの修復のためにクライアントエージェントと Cisco ISE サーバの間で実行されるすべての相互作用をカプセル化します。

ポスチャランタイムサービスは検出フェーズから開始します。 エンドポイントセッションは、エンドポイントが 802.1x 認証に成功した後に作成されます。 クライアントエージェントは、次の順序で各種の方式によって検出パケットを送信して Cisco ISE ノードへの接続を試行します。

- HTTP 経由で Cisco ISE サーバのポート 80 へ(設定されている場合)

- HTTPS 経由で Cisco ISE サーバのポート 8905 へ(設定されている場合)

- HTTP 経由でデフォルトゲートウェイのポート 80 へ

- HTTPS 経由でポート 8905 からそれぞれ前にアクセスしたサーバへ

- HTTP 経由で enroll.cisco.com のポート 80 へ

ポスチャフェーズは、利用規定(存在する場合)が受け入れられると開始されます。 Cisco ISE ノードはクライアントエージェントにポスチャドメインのポスチャトークンを発行します。 ポスチャトークンにより、エンドポイントではポスチャプロセスを再度実行せずにネットワークに再接続できます。 これには、エージェント GUID、利用規定のステータス、エンドポイントのオペレーティングシステム情報などの情報が含まれています。

ポスチャフェーズで使用されるメッセージは、NEA PB/PA 形式(RFC5792)です。

ポスチャ タイプ

Cisco ISE ポスチャ ポリシーを監視および適用するために使用できる 3 つのポスチャ タイプがあります。

-

AnyConnect:AnyConnect エージェントを展開し、クライアントとのやりとりが必要な Cisco ISE ポスチャ ポリシーを監視し、適用します。

-

AnyConnect Stealth:ユーザの操作なしで、サービスとしてポスチャを実行します。

-

Temporal Agent:クライアント上で実行するように Cisco ISE GUI で設定できる一時実行可能ファイル。クライアントが信頼ネットワークにアクセスしようとすると、Cisco ISE は、ユーザがクライアント上で実行する必要のある実行可能ファイルをプッシュします。 Termporal Agent は、コンプライアンスステータスを再び検査し、そのステータスを Cisco ISE に送信します。Cisco ISE は結果に基づいて必要なアクションを実行します。 コンプライアンス処理が完了すると、クライアントから一時エージェントが削除されます。一時エージェントは、カスタム修復をサポートしていません。 デフォルトの修復では、メッセージ テキストのみがサポートされます。

注

-

[ポスチャタイプ(Posture Types)] を [Temporal Agent]、[コンプライアンスモジュール(Compliance Module)] を [4.x以降(4.x or later)] として、ポスチャポリシーを設定できます。このようなポリシーの修復と要件を作成する際は、コンプライアンスモジュールを「3.x 以前」または「任意のバージョン」に変更しないように注意してください。

-

Termporal Agent の場合は、[要件(Requirements)] ページで [インストール(Installation)] チェックタイプを含むパッチ管理条件のみを表示できます。

-

Cisco ISE は、Mac OSX 向け Temporal Agent を使用した VLAN 制御ポスチャ環境をサポートしていません。これは、ネットワークアクセスを既存の VLAN から新しい VLAN に変更するときに、VLAN の変更前にユーザの IP アドレスを解放し、ユーザが新しい VLAN に接続するときに新しい IP アドレスを DHCP 経由で要求する必要があるためです。 これにはルート権限が必要ですが、Temporal Agent はユーザプロセスとして実行します。

Cisco ISE は、エンドポイント IP アドレスの更新を必要としない ACL 制御のポスチャ環境をサポートしています。

-

Temporal Agent によってサポートされない条件:

-

サービス条件 MAC:システム デーモン チェック

-

サービス条件 MAC:デーモンまたはユーザ エージェント チェック

-

PM:最新チェック

-

PM:有効化チェック

-

DE:暗号化チェック

[クライアントプロビジョニング(Client Provisioning)] ページ([ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [クライアントプロビジョニング(Client Provisioning)] > [リソース(Resources)])と [ポスチャ要件(Posture Requirements)] ページ([ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] > [要件(Requirements)])に、ポスチャタイプが含まれており、推奨されるベストプラクティスは、[クライアントプロビジョニング(Client Provisioning)] ページでポスチャプロファイルをプロビジョニングすることです。

ポスチャ要件で AnyConnect ステルスポスチャタイプを選択すると、一部の条件、修復、または条件内の属性が無効になります(灰色表示)。 たとえば、手動修復ではクライアント側のやりとりが必要となるため、AnyConnect ステルス要件を有効にすると、[手動修復タイプ(Manual Remediation Type)] が無効になります(灰色表示)。

AnyConnect ステルスモードの展開で、ポスチャプロファイルを AnyConnect 設定にマッピングし、Anyconnect 設定を [クライアントプロビジョニング(Client Provisioning)] ページにマッピングする場合、次の処理がサポートされます。

-

AnyConnect によるポスチャ プロファイルの読み取りと必要なモードの設定

-

初回ポスチャ要求における AnyConnect による選択したモードに関する情報の Cisco ISE への送信

-

Cisco ISE によるモードおよびその他の要因(ID グループ、OS、コンプライアンス モジュールなど)に基づく正しいポリシーの照合。

注 |

AnyConnect バージョン 4.4 以降では、ステルス モードでの Cisco ISE ポスチャがサポートされています。 |

Cisco ISE ポスチャ エージェント

ポスチャ エージェントとは、Cisco ISE ネットワークにログインしているクライアント マシンに存在するアプリケーションです。クライアントがネットワークにログインしていない場合でも、エージェントは永続的にすることができ(Windows and Mac OS X 向けの AnyConnect と同様)、インストール後もクライアントマシンに残ります。 エージェントは一時的にすることもでき(Windows および Mac OS 向けの Cisco Temporal Agent と同様)、ログインセッション終了後にクライアントマシンから削除されます。 いずれの場合も、エージェントはネットワークにログインし、適切なアクセスプロファイルを受け取り、クライアントマシンでポスチャ評価を実行してネットワークのコアにアクセスする前にネットワーク セキュリティ ガイドラインに従うようにします。

注 |

Windows 向けの Cisco Temporal Agent は、クライアント プロビジョニング ポータルをサポートし、URL リダイレクションを使用します。 |

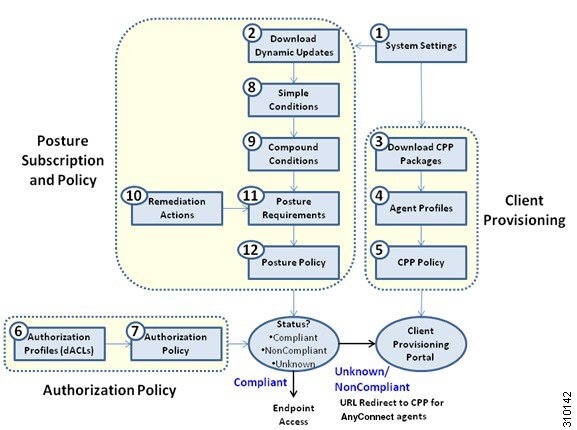

ポスチャおよびクライアント プロビジョニング ポリシー ワークフロー

ポスチャ検出のステージ 1 では、すべてのディスカバリプローブが、ポスチャエージェントによって同時に実行されます。タイムアウト値は 5 秒です。 ステージ 2 には 2 つのディスカバリプローブが含まれています。これにより、ポスチャモジュールは PSN への接続を確立できます。 この PSN への接続は、リダイレクションがサポートされていない環境での認証をサポートしています。ステージ 2 では、すべてのプローブが連続しています。 ステージ 2 に障害が発生した場合、ポスチャエージェントは再度ステージ 1 を試行します。このサイクルは 30 秒間継続します。その後、「ポリシーサーバが検出されません」と表示されます。 この状態は、ディスカバリプローブがトリガーされるまで続きます。

ポスチャ サービス ライセンス

Cisco ISE は、Base ライセンス、Plus ライセンス、APeX ライセンスの 3 種類のライセンスを提供します。プライマリ PAN で APeX ライセンスをインストールしないと、ポスチャ要求は Cisco ISE で実行されません。 Cisco ISE のポスチャサービスは、1 つのノードまたは複数のノードで実行できます。

ポスチャ サービス展開

Cisco ISE は、スタンドアロン環境(単一ノード)または分散環境(複数ノード)に展開できます。

スタンドアロン Cisco ISE 展開では、単一のノードをすべての管理サービス、モニタリングとトラブルシューティング サービス、およびポリシー実行時サービスに設定できます。

分散 Cisco ISE 展開では、各ノードを、管理サービス、モニタリングとトラブルシューティング サービス、およびポリシー実行時サービスの Cisco ISE ノードとして設定できます。 管理サービスを実行しているノードは、Cisco ISE 展開内のプライマリノードです。 他のサービスを実行している他のノードは、互いのバックアップサービス用に設定できるセカンダリノードです。

Cisco ISE でのポスチャ セッション サービスの有効化

はじめる前に

- クライアントから受信したすべてのポスチャ要求に対応するには、Cisco ISE でセッションサービスを有効にし、拡張ライセンスパッケージをインストールする必要があります。

-

分散展開に複数のノードを登録している場合は、登録したすべてのノードがプライマリノードとは別に [展開ノード(Deployment Nodes)] ページに表示されます。 各ノードを Cisco ISE ノード(管理ペルソナ、ポリシーサービスペルソナ、およびモニタリングペルソナ)またはインラインポスチャノードとして設定できます。

-

ポスチャサービスは、ポリシーサービスペルソナを担当する Cisco ISE ノードでのみ実行され、分散展開で管理ペルソナとモニタリングペルソナを担当する Cisco ISE ノードでは実行されません。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[展開ノード(Deployment Nodes)] ウィンドウから Cisco ISE ノードを選択します。 |

| ステップ 3 |

[編集(Edit)] をクリックします。 |

| ステップ 4 |

[全般設定(General Settings)] タブで [ポリシーサービス(Policy Service)] チェックボックスをオンにします。 [ポリシー サービス(Policy Service)] チェックボックスがオフになっている場合は、セッション サービスとプロファイリング サービスの両方のチェックボックスが無効になります。 |

| ステップ 5 |

ポリシーサービスペルソナでネットワークアクセス、ポスチャ、ゲスト、およびクライアント プロビジョニングのセッションサービスを実行するには、[セッションサービスの有効化(Enable Session Services)] チェックボックスをオンにします。 セッションサービスを停止するには、このチェックボックスをオフにします。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

ポスチャ評価レポートの実行

ポスチャの詳細な評価を実行して、ポスチャ評価中に使用されるポスチャポリシーに対するクライアントのコンプライアンスの詳細なステータスを生成できます。

手順

| ステップ 1 |

[操作(Operations)] > [レポート(Reports)] > [ISEレポート(ISE Reports)] > [エンドポイントとユーザ(Endpoints and Users)] > [ポスチャの詳細な評価(Posture Detail Assessment)] を選択します。 |

| ステップ 2 |

[時間範囲(Time Range)] ドロップダウンリストから特定の期間を選択します。 |

| ステップ 3 |

[実行(Run)] をクリックして、選択した期間中にアクティブだったすべてのエンドポイントの概要を表示します。 |

ポスチャ管理の設定

ポスチャサービス用の管理者ポータルをグローバルに設定できます。 シスコから Web 経由で自動的に Cisco ISE サーバに更新をダウンロードできます。 また、オフラインで、後で、Cisco ISE を手動で更新することもできます。 さらに、クライアントに AnyConnect、NAC Agent、Web Agent などのエージェントがインストールされていると、クライアントにポスチャ評価および修復サービスが提供されます。 クライアントエージェントは、Cisco ISE に対してクライアントのコンプライアンスステータスを定期的に更新します。 ログインおよびポスチャの要件評価が正常に完了した後、ネットワーク使用の利用規約への準拠をエンドユーザに求めるリンクが示されたダイアログがクライアントエージェントに表示されます。 このリンクを使用して、エンドユーザがネットワークへのアクセス権を取得する前に同意する、企業ネットワークのネットワーク使用情報を定義できます。

クライアントのポスチャ要件

ポスチャの要件を作成するには、次の手順を実行します。

-

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] > [要件(Requirements)] を選択します。

-

要件行の末尾にある [編集(Edit)] ドロップダウンリストから、[新しい要件の挿入(Insert New Requirement)] を選択します。

-

必要な詳細を入力し、[完了(Done)] をクリックします。

次の表に、[クライアントのポスチャ要件(Client Posture Requirements)] ページのフィールドを示します。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

要件の名前を入力します。 |

|

オペレーティングシステム |

オペレーティングシステムを選択します。 プラス記号 [+] をクリックして、複数のオペレーティングシステムをポリシーに関連付けます。 マイナス記号 [-] をクリックして、ポリシーからオペレーティングシステムを削除します。 |

|

コンプライアンス モジュール |

[準拠モジュール(Compliance Module)] ドロップダウンリストから必要な準拠モジュールを選択します。

コンプライアンスモジュールの詳細については、「コンプライアンスモジュール」を参照してください。 |

|

ポスチャタイプ |

[ポスチャタイプ(Posture Type)] ドロップダウンリストから、必要なポスチャタイプを選択します。

|

|

条件(Conditions) |

リストから条件を選択します。 [操作(Action)] アイコンをクリックして、ユーザ定義の条件を作成して、要件に関連付けることもできます。 ユーザ定義の条件を作成中に関連する親オペレーティングシステムは編集できません。 pr_WSUSRule は、Windows Server Update Services(WSUS)修復が関連付けられているポスチャ要件で使用される、ダミーの複合条件です。 関連 WSUS 修復アクションは、重大度レベルオプションを使用して Windows Updates を検証するように設定する必要があります。 この要件が失敗すると、Windows クライアントにインストールされている NAC Agent は、WSUS 修復で定義した重大度レベルに基づいて WSUS 修復アクションを適用します。 pr_WSUSRule は複合条件のリストページには表示できません。 条件ウィジェットからのみ pr_WSUSRule を選択できます。 |

|

修復アクション(Remediation Actions) |

リストから修復を選択します。 修復アクションを作成して、要件に関連付けることもできます。 Agent ユーザとの通信に使用できるすべての修復タイプのテキスト ボックスがあります。 修復アクションに加えて、クライアントの非準拠に関してメッセージで Agent ユーザと通信することができます。 [メッセージテキストのみ(Message Text Only)] オプションで Agent ユーザに非準拠について通知します。 また、詳細情報を得るためにヘルプデスクに連絡したり、クライアントを手動で修復したりするオプションの手順がユーザに提供されています。 このシナリオでは、NAC Agent は修復アクションをトリガーしません。 |

クライアントのタイマー設定

ユーザが修復するためのタイマー、あるステータスから別のステータスに移行するためのタイマー、およびログイン成功画面を制御するためのタイマーをセットアップできます。

エージェントプロファイルを設定して、修復タイマー、ネットワーク遷移遅延タイマー、およびクライアントマシン上でログイン成功画面を制御するために使用するタイマー制御し、これらの設定がポリシーベースになるようにすることを推奨します。 [AnyConnectポスチャプロファイル(AnyConnect Posture Profile)] ウィンドウ([ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [クライアントプロビジョニング(Client Provisioning)] > [リソース(Resources)] > [追加(Add)] > [AnyConnectポスチャプロファイル(AnyConnect Posture Profile)])で、クライアント プロビジョニング リソースのエージェントに対して、これらすべてのタイマーを設定できます。

ただし、クライアント プロビジョニング ポリシーに一致するように設定されたエージェントプロファイルがない場合、[全般設定(General Settings)] の設定ウィンドウ([管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [全般設定(General Settings)])の設定を使用できます。

指定した時間内で修復するためのクライアントの修復タイマーの設定

指定した時間内にクライアントを修復するためのタイマーを設定できます。 最初の評価時にクライアントが設定されたポスチャポリシーを満たすことに失敗した場合、エージェントは修復タイマーに設定された時間内にクライアントが修復するのを待ちます。 クライアントがこの指定時間内の修復に失敗すると、クライアントエージェントはポスチャランタイムサービスにレポートを送信します。その後、クライアントは非準拠ステートに移行されます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [全般設定(General Settings)] を選択します。 |

| ステップ 2 |

[修復タイマー(Remediation Timer)] フィールドに、分単位で時間の値を入力します。 デフォルト値は 4 分です。有効な範囲は 1 ~ 300 分です。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

ネットワーク遷移遅延タイマーを使用して、指定した時間内に、クライアントがある状態から別の状態に遷移するためのタイマーを設定できます。これは、許可変更(CoA)が完了するために必要となります。 ポスチャの成功時と失敗時にクライアントが新しい VLAN の IP アドレスを取得するための時間がかかる場合は、より長い遅延時間が必要になることがあります。 クライアントが正常にポスチャされると、Cisco ISE は、ネットワーク遷移遅延タイマーで指定された時間内に未知から準拠モードへ移行することを許可します。 ポスチャに失敗すると、Cisco ISE は、タイマーで指定された時間内にクライアントが未知から非準拠モードへ移行することを許可します。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [全般設定(General Settings)] を選択します。 |

| ステップ 2 |

[ネットワーク遷移遅延(Network Transition Delay)] フィールドに時間値を秒単位で入力します。 デフォルト値は 3 秒です。 有効な値の範囲は 2 ~ 30 秒です。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

ログイン成功ウィンドウを自動的に閉じる設定

ポスチャ評価が正常に完了した後、クライアント エージェントは一時的なネットワーク アクセス画面を表示します。ユーザはログイン ウィンドウで [OK] ボタンをクリックして、この画面を閉じる必要があります。指定した時間の経過後にこのログイン画面を自動的に閉じるタイマーを設定できます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [全般設定(General Settings)] を選択します。 |

| ステップ 2 |

[経過後にログイン成功画面を自動的に閉じる(Automatically Close Login Success Screen After)] チェックボックスをオンにします。 |

| ステップ 3 |

[経過後にログイン成功画面を自動的に閉じる(Automatically Close Login Success Screen After)] チェックボックスの横のフィールドに時間値を秒単位で入力します。 有効な値の範囲は 0 ~ 300 秒です。 時間をゼロに設定すると、AnyConnect はログイン成功画面を表示しません。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

非エージェント デバイスへのポスチャ ステータスの設定

Linux または iDevice などの非エージェントデバイスで実行されるエンドポイントのポスチャステータスを設定できます。 Android デバイスおよび iPod、iPhone、iPad などの Apple の iDevice が Cisco ISE 対応ネットワークに接続する場合、これらのデバイスはデフォルト ポスチャ ステータスの設定を引き継ぎます。

これらの設定は、ポスチャのランタイム中に一致するポリシーが見つからない場合、Windows および Macintosh オペレーティングシステムで実行されるエンドポイントにも適用されます。

はじめる前に

エンドポイントにポリシーを適用するには、対応するクライアント プロビジョニング ポリシー(エージェントのインストールパッケージ)を設定する必要があります。 そうしないと、エンドポイントのポスチャステータスは自動的にデフォルト設定が反映されます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [全般設定(General Settings)] を選択します。 |

| ステップ 2 |

[デフォルトポスチャステータス(Default Posture Status)] ドロップダウンリストから、オプションに [準拠(Compliant)] または [非準拠(Noncompliant)] を選択します。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

ユーザがネットワークにログインするたびにポスチャ評価を実行したり、指定した間隔でポスチャ評価を実行したりするよう Cisco ISE を設定できます。 有効な範囲は 1 ~ 365 日です。

この設定は、ポスチャ評価に AnyConnect エージェントを使用するユーザだけに適用されます。

ポスチャリースがアクティブな場合、Cisco ISE は最新の既知のポスチャを使用しますが、コンプライアンスの確認のためにエンドポイントに接続しません。 ただし、ポスチャリースが期限切れになると、Cisco ISE はエンドポイントの再認証またはポスチャ再評価を自動的にトリガーしません。 同じセッションが使用されているため、エンドポイントは同じコンプライアンス状態のままになります。 エンドポイントが再認証されると、ポスチャが実行され、ポスチャ リース時間がリセットされます。

使用例のシナリオ

-

ユーザはエンドポイントにログオンし、1 日に設定されているポスチャ リースにポスチャ準拠させます。

-

ユーザは 4 時間後にエンドポイントからログオフします(この時点で、ポスチャ リースは 20 時間残っています)。

-

ユーザは 1 時間後に再度ログオンします。この時点で、ポスチャ リースは 19 時間残っています。最新の既知のポスチャ状態は準拠状態でした。 したがって、エンドポイントでポスチャが実行されることなく、ユーザにアクセス権が付与されます。

-

ユーザは 4 時間後にログオフします(この時点で、ポスチャ リースは 15 時間残っています)。

-

ユーザは 14 時間後にログオンします。ポスチャ リースは 1 時間残っています。最新の既知のポスチャ状態は準拠状態でした。エンドポイントでポスチャが実行されることなく、ユーザにアクセス権が付与されます。

-

1 時間後、ポスチャ リースは期限切れになります。同じユーザ セッションが使用されているため、ユーザは引き続きネットワークに接続されています。

-

1 時間後、ユーザはログオフします(セッションはユーザに関連付けられていますが、マシンには関連付けられていないため、マシンはネットワーク上に留まることができます)。

-

1 時間後、ユーザはログオンします。ポスチャリースが期限切れになり、新しいユーザセッションが開始されるため、マシンはポスチャアセスメントを実行し、その結果が Cisco ISE に送信され、ポスチャリース時間が 1 日にリセットされます(この使用例の場合)。

定期的再評価

定期的再評価(PRA)は、コンプライアンスについてすでに適切にポスチャされているクライアントにのみ実行できます。PRA は、 クライアントがネットワーク上で準拠していない場合には実行されません。

PRA は、エンドポイントが準拠ステートになっている場合にのみ有効であり、適用可能です。ポリシーサービスノードは関連するポリシーを調べ、設定で定義されているクライアントロールに応じて要件をコンパイルし、PRA を適用します。 PRA 設定の一致が見つかった場合、ポリシーサービスノードは、クライアントの PRA 設定で定義されている PRA 属性を使用して、クライアントエージェントに応答してから、CoA 要求を発行します。 クライアントエージェントは、設定に指定された間隔に基づいて定期的に PRA 要求を送信します。 PRA が成功した場合、または、PRA 設定に指定されているアクションが続行になっている場合、クライアントは準拠ステートのままになります。 クライアントが PRA を満たしていない場合、準拠ステートから非準拠ステートに移行します。

PostureStatus 属性は、ポスチャ再評価要求の場合でも、PRA 要求で現在のポスチャステータスを不明ではなく準拠と示します。 PostureStatus はモニタリング レポートでも更新されます。

ポスチャのリースが有効期限内の場合、アクセス コントロール リスト(ACL)に基づいてエンドポイントが準拠し、PRA が開始されます。 PRA が失敗すると、エンドポイントが非準拠になり、ポスチャのリースがリセットされます。

定期的再評価の設定

コンプライアンスに対してすでに正常にポスチャされているクライアントだけの定期的な再評価を設定できます。 システムで定義されているユーザ ID グループに各 PRA を設定できます。

はじめる前に

-

各 PRA 設定に、設定に割り当てられている一意のグループ、またはユーザ ID グループの一意の組み合わせがあることを確認します。

-

2 つの一意のロールである role_test_1 および role_test_2 を PRA 設定に割り当てることができます。 論理演算子とこれら 2 つのロールを組み合わせ、2 つのロールの一意の組み合わせとして PRA 設定に割り当てることができます。 たとえば、role_test_1 OR role_test_2 とします。

-

2 つの PRA 設定に共通のユーザ ID グループがないことを確認します。

-

PRA 設定がユーザ ID グループ「Any」にすでに存在する場合、次のことを実行しないと、他の PRA 設定を作成できません。

-

Any 以外のユーザ ID グループを反映するように、任意のユーザ ID グループで既存の PRA 設定を更新します。

-

ユーザ ID グループ「Any」の既存の PRA 設定を削除します。

-

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

新しい PRA を作成するには、[新規再評価の設定(New Reassessment Configuration)] ページで値を変更します。 |

| ステップ 4 |

[送信(Submit)] をクリックして、PRA 設定を作成します。 |

ポスチャのトラブルシューティングの設定

次の表では、ネットワーク内のポスチャ問題の検出と解決に使用する [ポスチャのトラブルシューティング(Posture troubleshooting)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[操作(Operations)] です。

|

オプション |

使用上のガイドライン |

|---|---|

|

トラブルシューティングが必要なポスチャイベントの検索と選択 |

|

|

[ユーザ名(Username)] |

フィルタリング基準として使用するユーザ名を入力します。 |

|

MAC アドレス(MAC Address) |

フィルタリング基準として使用する MAC アドレスを、xx-xx-xx-xx-xx-xx 形式で入力します。 |

|

ポスチャ ステータス(Posture Status) |

フィルタリング基準として使用する認証ステータスを選択します。 |

|

失敗の理由(Failure Reason) |

失敗理由を入力するか、または [選択(Select)] をクリックしてリストから失敗理由を選択します。 失敗理由をクリアするには、[クリア(Clear)] をクリックします。 |

|

時間範囲(Time Range) |

時間範囲を選択します。この時間範囲に作成された RADIUS 認証レコードが使用されます。 |

|

開始日時:(Start Date-Time:) |

([時間範囲(Time Range)] として [カスタム(Custom)] を選択した場合にのみ使用可能)開始日時を入力するか、またはカレンダアイコンをクリックして開始日時を選択します。 日付は mm/dd/yyyy 形式、 時刻は hh:mm 形式である必要があります。 |

|

終了日時:(End Date-Time:) |

([時間範囲(Time Range)] として [カスタム(Custom)] を選択した場合にのみ使用可能)終了日時を入力するか、またはカレンダアイコンをクリックして終了日時を選択します。 日付は mm/dd/yyyy 形式、 時刻は hh:mm 形式である必要があります。 |

|

レコード数の取得(Fetch Number of Records) |

表示するレコードの数を選択します。10、20、50、100、200、または 500 を選択できます。 |

|

検索結果 |

|

|

時刻(Time) |

イベントの時刻 |

|

ステータス |

ポスチャ ステータス |

|

[ユーザ名(Username)] |

イベントに関連付けられたユーザ名 |

|

MAC アドレス(MAC Address) |

システムの MAC アドレス |

|

失敗の理由(Failure Reason) |

イベントの障害理由 |

ポスチャの全般設定

次の表では、修復時間およびポスチャステータスなどの 一般的なポスチャ設定を行うために使用できる [ポスチャの全般設定(Posture General Settings)] ページの フィールドについて説明します。このページへの ナビゲーションパスは、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [全般設定(General Settings)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

修復タイマー(Remediation Timer) |

分単位で時間値を入力します。デフォルト値は 4 分です。有効な範囲は 1 ~ 300 分です。 |

|

ネットワーク遷移遅延(Network Transition Delay) |

秒単位で時間値を入力します。デフォルト値は 3 秒です。有効な値の範囲は 2 ~ 30 秒です。 |

|

デフォルトのポスチャ ステータス(Default Posture Status) |

[準拠(Compliant)] または [非準拠(Non-compliant)] を選択します。Linux のような非エージェントデバイスは、ネットワークに 接続している間、このステータスを想定します。 |

|

一定時間(秒)経過後 にログイン 成功画面を自動的に閉じる(Automatically Close Login Success Screen After) |

このチェックボックスをオンにすると、指定された時間後に、 ログイン成功画面が自動的に閉じます。 チェックボックスの隣のフィールドに、時間値を 秒単位で入力します。 0 ~ 300 秒にログイン画面が自動的に閉じるようにタイマーを設定できます。時間をゼロに設定した場合は、クライアント上のエージェントはログイン成功画面を表示しません。 |

|

連続モニタリング間隔(Continuous Monitoring Interval) |

AnyConnect がモニタリング データの送信を開始するまでの時間間隔を指定します。アプリケーション条件の場合 アプリケーションおよびハードウェア条件の場合、デフォルト値は 5 分です。 |

|

ステルス モードでの利用規約(Acceptable Use Policy in Stealth Mode) |

会社のネットワーク使用条件が満たされていない 場合、ステルスモードで [ブロック(Block)] を選択して、クライアントを非準拠ポスチャステータスに移行します。 |

|

ポスチャのリース |

|

| ユーザが ネットワーク に接続するたびにポスチャ評価を行う(Perform posture assessment every time a user connects to the network) |

ユーザがネットワーク に接続するたびに ポスチャ評価を開始するには、このオプションを選択します。 |

| n 日おきにポスチャ評価を行う(Perform posture assessment every n days) |

クライアントがすでにポスチャ準拠であるものの、 指定された日数が経過したら、ポスチャ評価を開始する場合は、このオプションを選択します。 |

| 最後の既知の良い状態をキャッシュする(Cache Last Known Good State) |

ポスチャ評価の結果をキャッシュするには、Cisco ISE のこのチェックボックスをオンにします。デフォルトでは、このフィールドは無効です。 |

| 最後の既知の良い状態(Last Known Good State) |

[最後の既知の良い状態をキャッシュする(Cache Last Known Good State)] チェックボックスをオンにしている場合のみ該当します。Cisco ISE は、このフィールドに指定した期間にわたり、ポスチャ評価の結果をキャッシュします。有効な値は 、1 ~ 30 日、1 ~ 720 時間、または 1 ~ 43200 分です。 |

Cisco ISE へのポスチャ更新のダウンロード

ポスチャ更新には、Windows および Macintosh オペレーティングシステムの両方のアンチウイルスとアンチスパイウェアの一連の事前定義済みのチェック、ルール、サポート表、およびシスコでサポートされるオペレーティングシステム情報が含まれます。 また、ローカルファイルシステムの更新の最新のアーカイブを含むファイルから Cisco ISE をオフラインで更新することもできます。

ネットワークに Cisco ISE を初めて展開する場合は、Web からポスチャ更新をダウンロードできます。 通常、このプロセスには約 20 分かかります。初回ダウンロード後に、差分更新が自動的にダウンロードされるように Cisco ISE を設定できます。

Cisco ISE では、初回ポスチャ更新時に 1 回のみ、デフォルトのポスチャポリシー、要件、および修復を作成します。 それらを削除した場合、Cisco ISE は後続の手動またはスケジュールされた更新中にこれらを再作成しません。

はじめる前に

ポスチャ リソースを Cisco ISE にダウンロードできる適切なリモートロケーションにアクセスできるようにするには、5-2 ページの「Cisco ISE でのプロキシ設定の指定」の説明に従ってネットワークにプロキシが正しく設定されていることを確認する必要がある場合があります。

[ポスチャ更新(Posture Update)] ページを使用して、Web から更新を動的にダウンロードできます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [更新(Updates)] を選択します。 |

| ステップ 2 |

[Web] オプションを選択して、更新を動的にダウンロードします。 |

| ステップ 3 |

[デフォルトに設定(Set to Default)] をクリックして、[フィードURLの更新(Update Feed URL)] フィールドにシスコのデフォルト値を設定します。 ネットワークで URL リダイレクション機能(プロキシサーバ経由など)を制限しているために、上記の URL へのアクセスに問題がある場合は、Cisco ISE で関連トピックの代替 URL を指定してください。 |

| ステップ 4 |

[ポスチャ更新(Posture Updates)] ページの値を変更します。 |

| ステップ 5 |

シスコからの更新をダウンロードするには、[今すぐ更新(Update Now)] をクリックします。 更新された後、[ポスチャ更新(Posture Updates)] ページに、[ポスチャ更新(Posture Updates)] ページの [更新情報(Update Information)] セクションの更新の確認として現在のシスコ更新のバージョン情報が表示されます。 |

| ステップ 6 |

[はい(Yes)] をクリックして続行します。 |

ポスチャ更新の自動ダウンロード

最初の更新後に、更新を確認し、自動的にダウンロードするように Cisco ISE を設定できます。

はじめる前に

-

最初にポスチャ更新をダウンロードして、更新を確認し、自動的にダウンロードするように Cisco ISE を設定しておく必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [更新(Updates)] を選択します。 |

| ステップ 2 |

[ポスチャ更新(Posture Updates)] ページで [初期遅延から開始される更新の自動確認(Automatically check for updates starting from initial delay)] チェックボックスをオンにします。 |

| ステップ 3 |

初期遅延時間を hh:mm:ss の形式で入力します。 Cisco ISE は、初期遅延時間の終了後に更新の確認を開始します。 |

| ステップ 4 |

時間間隔を時間単位で入力します。 Cisco ISE は初期遅延時間から指定した間隔で、展開に更新をダウンロードします。 |

| ステップ 5 |

[保存(Save)] をクリックします。 |

ポスチャの利用規定の構成設定

次の表では、ポスチャのアクセプタブル ユース ポリシーを 設定するために使用できるポスチャの [利用規定設定(Acceptable Use Policy Configurations)] ページの フィールドについて説明します。このページへのナビゲーションパス は、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [利用規定(Acceptable Use Policy)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

構成名 |

ユーザが作成する AUP 設定の名前を入力します。 |

|

設定の説明(Configuration Description) |

ユーザが作成する AUP 設定の説明を入力します。 |

|

エージェントユーザへの AUP の表示(Windows の場合のみ) |

オンにした場合、[エージェントユーザへのAUPの表示(Show AUP to Agent users)] チェックボックスはユーザ(Windows のみ)にネットワークの利用規約へのリンクを表示し、それをクリックすると、認証およびポスチャ評価が成功したときに AUP が表示されます。 |

|

AUP メッセージの URL を使用(Use URL for AUP message)オプション ボタン |

このボタンを選択した場合、クライアントが認証およびポスチャアセスメントに成功した後に アクセスする必要がある AUP メッセージの URL を [AUP URL] に入力します。 |

|

AUP メッセージのファイルを使用(Use file for AUP message) オプションボタン |

このボタンを選択した場合、アップロード先を 参照して、トップレベルの index.html を含む zip 形式の AUP ファイル をアップロードします。 .zip ファイルには、index.html ファイル以外のファイルやサブディレクトリを 含めることもできます。これらのファイル は、HTML タグを使用して相互に参照できます。 |

|

AUP URL |

クライアントが認証およびポスチャ アセスメントに成功した際にアクセスする AUP の URL を入力します。 |

|

AUP ファイル(AUP File) |

[AUP ファイル(AUP File)] で ファイルを参照し、Cisco ISE サーバにアップロードします。これは トップレベルに index.html ファイルを含む zip 形式のファイルにする必要があります。 |

|

ユーザ ID グループの選択(Select User Identity Groups) |

[ユーザ ID グループの選択(Select User Identity Groups)] ドロップダウンリストで、AUP 設定の一意のユーザ ID グループまたはユーザ ID グループの一意 の組み合わせを選択します。 AUP 設定 を作成する場合は 、次の点に注意してください。

|

|

利用規定設定 - 設定リスト(Acceptable use policy configurations—Configurations list) |

既存の AUP 設定と AUP 設定に関連付けられたエンドユーザ ID グループを一覧表示します。 |

ポスチャ評価の利用規定の設定

ログインし、クライアントのポスチャ評価が成功 すると、クライアントエージェントにより一時的なネットワーク アクセス画面が表示されます。この画面には、利用規定(AUP)へのリンクが含まれています。ユーザがリンクをクリックすると、ネットワーク利用条件を表示するページにリダイレクトされます。その条件を読み、同意する必要があります。

各利用規定 設定には、一意のユーザ ID グループ、またはユーザ ID グループの一意の組み合わせ が必要です。Cisco ISE は最初に一致したユーザ ID グループの AUP を見つけ、AUP を表示 するクライアントエージェントと通信します。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [利用規定(Acceptable Use Policy)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

[新規利用規定設定(New Acceptable Use Policy Configuration)] ページで値を変更します。 |

| ステップ 4 |

[送信(Submit)] をクリックします。 |

ポスチャ条件

ポスチャ条件は次の単純条件のいずれかになります。ファイル、レジストリ、アプリケーション、サービス、またはディクショナリ条件。 これらの単純条件のうちの 1 つ以上の条件によって複合条件が形成され、複合条件はポスチャ要件と関連付けることができます。

ネットワークに Cisco ISE を初めて展開する場合は、Web からポスチャ更新をダウンロードできます。 このプロセスは、初期ポスチャ更新と呼ばれます。

初期ポスチャ更新の後、Cisco ISE はシスコ定義の単純および複合条件も作成します。シスコ定義の単純条件はプレフィクスとして pc_ が付けられ、複合条件はプレフィクスとして pr_ が付けられています。

ダイナミックポスチャ更新の結果としてシスコ定義の条件を Web を介してダウンロードするように Cisco ISE を設定することもできます。 シスコ定義のポスチャ条件を削除または編集することはできません。

ユーザ定義の条件やシスコ定義の条件には、単純条件と複合条件の両方が含まれます。

単純ポスチャ条件

[ポスチャナビゲーション(Posture Navigation)] ペインを使用して、次の単純条件を管理できます。

-

ファイル条件:ファイルの存在、ファイルの日付、およびクライアントのファイル バージョンを確認する条件。

-

レジストリ条件:レジストリ キーの存在またはクライアントのレジストリ キーの値を確認する条件。

-

アプリケーション条件:アプリケーションまたはプロセスがクライアント上で実行されているかまたは実行されていないかを確認する条件。

注

プロセスがインストールされ実行されている場合、ユーザは準拠します。ただし、アプリケーション条件が逆ロジックで動作している場合は、アプリケーションがインストールされておらず実行されていなくも、エンドユーザは準拠します。 アプリケーションがインストールされ実行されている場合、エンドユーザは準拠しません。

-

サービス条件:サービスがクライアント上で実行されているかまたは実行されていないかを確認する条件。

-

ディクショナリ条件:ディクショナリ属性と値を確認する条件。

-

USB 条件:USB マス ストレージ デバイスの有無をチェックする条件。

単純ポスチャ条件の作成

ポスチャポリシーまたは他の複合条件で使用できる、ファイル、レジストリ、アプリケーション、サービス、およびディクショナリ単純条件を作成できます。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはポリシー管理者である必要があります。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[ファイル(File)]、[レジストリ(Registry)]、[アプリケーション(Application)]、[サービス(Service)]、または [ディクショナリ単純条件(Dictionary Simple Condition)] のいずれかを選択します。 |

| ステップ 3 |

[追加(Add)] をクリックします。 |

| ステップ 4 |

フィールドに適切な値を入力します。 |

| ステップ 5 |

[送信(Submit)] をクリックします。 |

複合ポスチャ条件

複合条件は、1 つ以上の単純条件、または複合条件で構成されます。 ポスチャポリシーを定義する場合、次の複合条件を使用できます。

-

複合条件:1 つ以上の単純条件、またはタイプがファイル、レジストリ、アプリケーション、またはサービス条件の複合条件が含まれます

-

アンチウイルス複合条件:1 つ以上の AV 条件、または AV 複合条件が含まれます

-

アンチスパイウェア複合条件:1 つ以上の AS 条件、または AS 複合条件が含まれます

-

ディクショナリ複合条件:1 つ以上のディクショナリ単純条件またはディクショナリ複合条件が含まれます

-

マルウェア対策条件:1 つ以上の AM 条件が含まれます

ディクショナリ複合条件の設定

次の表に、[ディクショナリ複合条件(Dictionary Compound Conditions)] ウィンドウのフィールドを示します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ディクショナリ複合条件(Dictionary Compound Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

作成するディクショナリ複合条件の名前を入力します。 |

|

説明 |

作成するディクショナリ複合条件の説明を入力します。 |

|

既存の条件をライブラリから選択(Select Existing Condition from Library) |

ポリシー要素ライブラリから事前定義済みの条件を選択して式を定義するか、または後のステップでアドホック属性/値のペアを式に追加します。 |

|

条件名(Condition Name) |

ポリシー要素ライブラリからすでに作成しているディクショナリ単純条件を選択します。 |

|

式(Expression) |

[条件名(Condition Name)] ドロップダウンリストでの選択に基づいて式が更新されます。 |

|

AND または OR 演算子(AND or OR operator) |

ライブラリから追加できるディクショナリ単純条件を論理的に組み合わせるには、AND または OR 演算子を選択します。 次の操作を行うには、[操作(Action)] アイコンをクリックします。

|

|

新しい条件の作成(高度なオプション)(Create New Condition (Advance Option)) |

さまざまなシステムディクショナリまたはユーザ定義ディクショナリから属性を選択します。 後のステップで事前定義された条件をポリシー要素ライブラリから追加することもできます。 |

|

条件名(Condition Name) |

すでに作成したディクショナリ単純条件を選択します。 |

|

式(Expression) |

[式(Expression)] ドロップダウンリストから、ディクショナリ単純条件を作成できます。 |

|

演算子 |

属性に値を関連付ける演算子を選択します。 |

|

値 |

ディクショナリ属性に関連付ける値を入力するか、またはドロップダウンリストから値を選択します。 |

Windows クライアントでの自動アップデートを有効にするための事前定義の条件

pr_AutoUpdateCheck_Rule はシスコによって事前定義された条件であり、[複合条件(Compound Conditions)] ページにダウンロードされます。この条件を使用すると、Windows クライアント上で自動アップデート機能が有効になっているかどうかを確認することができます。 Windows クライアントがこの要件を満たさない場合、ネットワーク アクセス コントロール(NAC)エージェントによって、Windows クライアントの自動アップデート機能が強制的に有効になります(修復)。 この修復後、Windows クライアントはポスチャ準拠になります。自動アップデート機能が Windows クライアント上で有効になっていない場合は、ポスチャポリシーで関連付けた Windows Update 修復で Windows 管理者設定を上書きします。

事前設定済みアンチウイルスおよびアンチスパイウェア条件

Cisco ISE の [AV複合条件(AV Compound Condition)] および [AS複合条件(AS Compound Condition)] ページには、アンチウイルスとアンチスパイウェアの事前設定済みの複合条件がロードされます。これらの条件は、Windows および Macintosh オペレーティングシステムのアンチウイルスおよびアンチスパイウェアサポート表で定義されます。 これらの複合条件では、指定されたアンチウイルスとアンチスパイウェア製品がすべてのクライアント上に存在するかどうかを確認できます。 Cisco ISE で新しいアンチウイルスとアンチスパイウェアの複合条件を作成することもできます。

Cisco ISE は、各ベンダー製品の最新バージョンおよび定義ファイルの日付を提供するアンチウイルスとアンチスパイウェアサポート表を使用します。 ユーザは頻繁にアンチウイルスとアンチスパイウェアサポート表をポーリングする必要があります。 アンチウイルスとアンチスパイウェアのベンダーはアンチウイルスとアンチスパイウェア定義ファイルを頻繁に更新するため、各ベンダー製品の最新バージョンおよび定義ファイルの日付を検索します。

新しいアンチウイルスとアンチスパイウェアのベンダー、製品、リリースのサポートを反映するようにアンチウイルスとアンチスパイウェアサポート表が更新されるたびに、NAC Agent は新しいアンチウイルスとアンチスパイウェア ライブラリを受け取ります。 これは、NAC Agent がより新しい追加機能をサポートするのに役立ちます。 NAC Agent がこのサポート情報を取得すると、定期的に更新される se-checks.xml ファイル(se-templates.tar.gz アーカイブで se-rules.xml ファイルとともに公開される)で最新の定義情報をチェックし、クライアントがポスチャポリシーに準拠しているかどうかを決定します。 特定のアンチウイルスまたはアンチスパイウェア製品のアンチウイルスとアンチスパイウェア ライブラリによってサポートされている機能に応じて、適切な要件が NAC Agent に送信され、ポスチャ検証中にクライアント上でそれらの存在、および特定のアンチウイルスおよびアンチスパイウェア製品のステータスが検証されます。

ISE ポスチャエージェントでサポートされているウイルス対策およびマルウェア対策製品の詳細については、Cisco.com にある Cisco AnyConnect ISE ポスチャのサポート表を参照してください。

マルウェア対策のポスチャ条件を作成する際に、コンプライアンスモジュールの最小バージョンを確認できます。 ポスチャフィードが更新されたら、[ワークセンター(Work Centers)] > [ポスチャ(Posture)] > [ポリシー要素(Policy Elements)] > [マルウェア対策条件(Anti-Malware Condition)] を選択し、[オペレーティングシステム(Operating System)] と [ベンダー(Vendor)] を選択してサポート表を表示します。

注 |

マルウェア対策のエンドポイント セキュリティ ソリューション(FireEye、Cisco AMP、Sophos など)の一部には、それぞれの集中型サービスへネットワークを通じてアクセスしないと機能しないものがあります。 このような製品の場合、AnyConnect ISE の章 (または OESIS ライブラリ) は、エンドポイントがインターネットに接続されていることを想定しています。 このようなエンドポイントについては、これらのオンラインエージェントのための事前ポスチャ(オフライン検出が有効になっていない場合)時にインターネットアクセスを許可することを推奨します。 このような場合には、署名定義の条件が適用されないことがあります。 |

インライン ポスチャ ノード

インラインポスチャノードは、ネットワーク上のワイヤレス LAN コントローラ(WLC)および VPN コンセントレータなどのネットワーク アクセス デバイスの背後にある、ゲートキーピングノードです。 インラインポスチャノードにより、ユーザが認証され、アクセス権が与えられた後にアクセスポリシーが適用され、WLC または VPN で処理できない許可変更(CoA)要求が処理されます。 Cisco ISE では、プライマリロールまたはセカンダリロールを担当できるインラインポスチャノードを 2 つ使用してハイアベイラビリティを実現できます。

インラインポスチャノードは、専用ノードである必要があります。 このノードはインラインポスチャサービス専用である必要があり、他の Cisco ISE サービスと同時に実行することはできません。 同様に、そのサービスの特性のため、インラインポスチャノードはどのペルソナも担当することができません。 たとえば、Cisco ISE ネットワークの管理サービスを提供する管理ノード、ネットワーク アクセス サービス、ポスチャサービス、プロファイルサービス、およびゲストサービスを提供するポリシーサービスノード、またはモニタリングサービスおよびトラブルシューティング サービスを提供するモニタリングノードとして稼働することはできません。

インラインポスチャのペルソナは Cisco ISE 3495 プラットフォームではサポートされません。 インラインポスチャのペルソナは、サポートされるプラットフォームである Cisco ISE 3315、Cisco ISE 3355、Cisco ISE 3395、または Cisco ISE 3415 のいずれかにインストールしてください。

インラインポスチャノードの Web ベースのユーザインターフェイスにアクセスすることはできません。 これは、PAN からのみ設定できます。

インライン ポスチャ ノードのインストール

Cisco.com からインラインポスチャ ISO(IPN ISO)イメージをダウンロードし、サポートされているプラットフォームのいずれかにインストールします。 次に、コマンドライン インターフェイス(CLI)を使用して証明書を設定する必要があります。 これで、管理者ポータルからこのノードを登録できます。

注 |

リリース 1.31.4 用の別個のインラインポスチャ ISO イメージはありません。1.2 IPN ISO イメージを使用して、インライン ポスチャ ノードをインストールおよび設定します。 |

インライン ポスチャ アプリケーションをインストールして設定した後、インラインポスチャノードを登録するには、証明書を設定する必要があります。 詳細については、『 Cisco Identity Services Engine Hardware Installation Guide』を参照してください。

インライン ポスチャ ノードの登録

登録時にノードのタイプ(Cisco ISE またはインラインポスチャ)を決定することを推奨します。 後でノードタイプを変更する場合は、ノードを展開から登録解除し、スタンドアロンノードで Cisco ISE を再起動してから、そのノードを登録する必要があります。

はじめる前に

-

プライマリノードの証明書信頼リスト(CTL)に、登録するセカンダリノードの HTTPS 証明書を検証するための適切な認証局(CA)証明書があることを確認します。

-

セカンダリノードをプライマリノードに登録した後、セカンダリノードで HTTPS 証明書を変更する場合は、プライマリノードの CTL に適切な CA 証明書をインポートする必要があります。

手順

| ステップ 1 |

PAN にログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

左側のナビゲーションウィンドウで、 [展開(Deployment)] をクリックします。 |

| ステップ 4 |

[登録(Register)] を選択して、セカンダリ インライン ポスチャ ノードを登録します。 |

コンプライアンス モジュール

コンプライアンスモジュールには、ベンダー名、製品バージョン、製品名、および Cisco ISE のポスチャ条件をサポートする OPSWAT が提供する属性などのフィールドのリストが含まれています。

ベンダーは頻繁に製品バージョンや定義ファイルの日付を更新するので、頻繁にアップデートのコンプライアンスモジュールをポーリングすることで、各ベンダーの製品の最新バージョンおよび定義ファイルの日付を調べる必要があります。 新しいベンダー、製品、およびリリースのサポートを反映してコンプライアンスモジュールが更新されるたびに、AnyConnect のエージェントは新しいライブラリを受信します。 これは、AnyConnect のエージェントがより新しい追加機能をサポートするのに役立ちます。 AnyConnect のエージェントがこのサポート情報を取得すると、定期的に更新される se-checks.xml ファイル(se-templates.tar.gz アーカイブで se-rules.xml ファイルとともに公開される)で最新の定義情報をチェックし、クライアントがポスチャポリシーに準拠しているかどうかを決定します。 特定のアンチウイルス、アンチスパイウェア、マルウェア対策、ディスク暗号化またはパッチ管理製品のライブラリによってサポートされている機能に応じて、適切な要件が AnyConnect エージェントに送信され、ポスチャ検証中にクライアント上でそれらの存在、およびクライアントでの特定の製品のステータスが検証されます。

コンプライアンスモジュールは、Cisco.com で入手可能です。

次の表に、ISE ポスチャ ポリシーをサポートするまたはしない OPSWAT API バージョンを示します。バージョン 3 および 4 をサポートするエージェントごとに異なるポリシールールがあります。

|

ポスチャ条件 |

コンプライアンス モジュールのバージョン |

|---|---|

|

OPSWAT |

|

|

アンチウイルス |

3.x 以前 |

|

スパイウェア対策 |

3.x 以前 |

|

マルウェア対策 |

4.x 以降 |

|

ディスク暗号化 |

3.x 以前および 4.x 以降 |

|

パッチ管理 |

3.x 以前および 4.x 以降 |

|

USB |

4.x 以降 |

|

非 OPSWAT |

|

|

ファイル(File) |

すべてのバージョン |

|

Application |

すべてのバージョン |

|

複合 |

すべてのバージョン |

|

レジストリ |

すべてのバージョン |

|

サービス |

すべてのバージョン |

注 |

|

ポスチャ コンプライアンスのチェック

手順

| ステップ 1 |

Cisco ISE にログインし、ダッシュボードにアクセスします。 |

||

| ステップ 2 |

[ポスチャ コンプライアンス(Posture Compliance)] ダッシュレットで、カーソルを積み上げ棒またはスパークラインに合わせます。 ツールチップに詳細情報が示されます。 |

||

| ステップ 3 |

データカテゴリを展開すると、詳細を参照できます。 |

||

| ステップ 4 |

[ポスチャコンプライアンス(Posture Compliance)] ダッシュレットを大きくします。 詳細なリアルタイム レポートが表示されます。

|

複合ポスチャ条件の作成

ポスチャ評価と検証のポスチャポリシーで使用できる複合条件を作成できます。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはポリシー管理者である必要があります。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [複合条件(Compound Conditions)] > [追加(Add)] を選択します。 |

| ステップ 2 |

フィールドに適切な値を入力します。 |

| ステップ 3 |

条件を検証するために [式の確認(Validate Expression)] をクリックします。 |

| ステップ 4 |

[送信(Submit)] をクリックします。 |

選択したベンダーのパッチ管理製品のステータスを確認するポリシーを作成できます。

たとえば、Microsoft System Center Configuration Manager(SCCM)、クライアントバージョン 4.x ソフトウェア製品がエンドポイントにインストールされているかどうかを確認する条件を作成できます。

注 |

Cisco ISE および AnyConnect のサポート対象バージョンは次のとおりです。

|

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはポリシー管理者である必要があります。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [パッチ管理条件(Patch Management Condition)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

[名前(Name)] フィールドに条件名を入力し、[説明(Description)] フィールドにその説明を入力します。 |

| ステップ 4 |

[オペレーティングシステム(Operating System)] ドロップダウンフィールドから、適切なオペレーティングシステムを選択します。 |

| ステップ 5 |

ドロップダウンリストから [コンプライアンスモジュール(Compliance Module)] を選択します。 |

| ステップ 6 |

ドロップダウンリストから [ベンダー名(Vendor Name)] を選択します。 |

| ステップ 7 |

[チェックタイプ(Check Type)] を選択します。 |

| ステップ 8 |

[インストール済みパッチの確認(Check Patches Installed)] ドロップダウンリストから適切なパッチを選択します。 |

| ステップ 9 |

[送信(Submit)] をクリックします。 |

エンドポイントが指定されたデータ暗号化ソフトウェアに準拠しているかどうかを確認するポリシーを作成できます。

たとえば、C: ドライブがエンドポイントで暗号化されているかどうかを確認する条件を作成できます。 C: ドライブが暗号化されていない場合、エンドポイントはコンプライアンス違反通知を受信し、ISE はメッセージをログに記録します。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはポリシー管理者である必要があります。 AnyConnect ISE ポスチャエージェントを使用している場合にのみ、ポスチャ要件とディスク暗号化条件を関連付けることができます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ディスク暗号化条件(Disk Encryption Condition)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

[ディスク暗号化条件(Disk Encryption Condition)] ページで、フィールドに適切な値を入力します。 |

| ステップ 4 |

[送信(Submit)] をクリックします。 |

ポスチャ条件の設定

ここでは、ポスチャに使用される単純条件および複合条件について説明します。

ファイル条件の設定

次の表では、[ファイル条件(File Conditions)] ウィンドウのフィールドについて説明します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ファイル条件(File Conditions)] です。

|

フィールド名 |

Windows OS での使用ガイドライン |

Mac OS X での使用ガイドライン |

|---|---|---|

|

[名前(Name)] |

ファイル条件の名前を入力します。 |

ファイル条件の名前を入力します。 |

|

説明 |

ファイル条件の説明を入力します。 |

ファイル条件の説明を入力します。 |

|

オペレーティング システム(Operating System) |

ファイル条件が適用される Windows オペレーティングシステムを選択します。 |

ファイル条件が適用される Mac OS X を選択します。 |

|

ファイル タイプ(File Type) |

次のいずれか 1 つの事前定義済み設定を選択します。

|

次のいずれか 1 つの事前定義済み設定を選択します。

|

|

データ型と演算子(Data Type and Operator) |

NA |

(ファイルタイプとして [PropertyList] を選択した場合に限り使用可能)plist ファイル内で検索するデータ型またはキーの値を選択します。 各データ型には、 一連の演算子が含まれています。

|

|

プロパティ名 |

NA |

(ファイル タイプとして [PropertyList] を選択した場合に限り使用可能)キーの名前(たとえば BuildVersionStampAsNumber)を入力します。 |

|

ファイル パス(File Path) |

次のいずれか 1 つの事前定義済み設定を選択します。

|

次のいずれか 1 つの事前定義済み設定を選択します。

|

|

ファイル日付タイプ(File Date Type) |

(ファイルタイプとして [FileDate] を選択した場合に限り使用可能)[作成日(Creation Date)] または [変更日(Modification Date)] を選択します。 |

(ファイルタイプとして [FileDate] を選択した場合に限り使用可能)[作成日(Creation Date)] または [変更日(Modification Date)] を選択します。 |

|

ファイル演算子 |

[ファイル演算子(File Operator)] オプションは、[ファイルタイプ(File Type)] で選択した設定に応じて変化します。 設定を適切に選択します。 FileDate

FileExistence

FileVersion

|

[ファイル演算子(File Operator)] オプションは、[ファイルタイプ(File Type)] で選択した設定に応じて変化します。 設定を適切に選択します。 FileDate

FileExistence

|

|

ファイルの CRC データ(File CRC Data) |

(ファイルタイプとして [CRC32] を選択した場合に限り使用可能)チェックサムの値(たとえば 0x3c37fec3)を入力してファイルの整合性をチェックできます。 チェックサム値は 16 進数の整数 0x で始まる必要があります。 |

(ファイルタイプとして [CRC32] を選択した場合に限り使用可能)チェックサムの値(たとえば 0x3c37fec3)を入力してファイルの整合性をチェックできます。 チェックサム値は 16 進数の整数 0x で始まる必要があります。 |

|

ファイルのSHA-256データ(File SHA-256 Data) |

(ファイルタイプとして [SHA-256] を選択した場合に限り使用可能)64 バイトの 16 進数のハッシュ値を入力してファイルの整合性をチェックできます。 |

(ファイルタイプとして [SHA-256] を選択した場合に限り使用可能)64 バイトの 16 進数のハッシュ値を入力してファイルの整合性をチェックできます。 |

|

日付および時刻(Date and Time) |

(ファイルタイプとして FileDate を選択した場合に限り使用可能)クライアント システムの日付と時刻を、mm/dd/yyyy および hh:mm:ss 形式で入力します。 |

(ファイルタイプとして FileDate を選択した場合に限り使用可能)クライアント システムの日付と時刻を、mm/dd/yyyy および hh:mm:ss 形式で入力します。 |

ファイアウォール条件により、特定のファイアウォール製品がエンドポイントで稼働しているかどうかがチェックされます。 サポートされているファイアウォール製品のリストは、OPSWAT サポートチャートに基づいています。 初回ポスチャと定期的再評価(PRA)の実行中にポリシーを適用できます。

Cisco ISE は、Windows および Mac OS のデフォルトのファイアウォール条件を提供します。これらの条件は、デフォルトで無効になっています。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

ファイアウォール条件の名前を入力します。 |

|

説明 |

ファイアウォール条件の説明を入力します。 |

|

コンプライアンス モジュール |

必要なコンプライアンス モジュールを選択します。

|

|

オペレーティング システム(Operating System) |

必要なファイアウォール製品がエンドポイントにインストールされているかどうかを確認します。 Windows OS または Mac OSX を選択できます。 |

|

ベンダー |

ドロップダウンリストからベンダー名を選択します。 ベンダーのファイアウォール製品とそれらのチェックタイプが取得され、[選択したベンダーの製品(Products for Selected Vendor)] テーブルに表示されます。 テーブル内のリストは、 選択したオペレーティングシステムによって変わります。 |

|

チェック タイプ(Check Type) |

[有効(Enabled)]:特定のファイアウォールがエンドポイントで稼働しているかどうかをチェックします。 ベンダーの製品が選択したチェックタイプをサポートしているかどうかを [選択したベンダーの製品(Products for Selected Vendor)] リストを参照することで確認します。 |

レジストリ条件の設定

次の表では、[レジストリ条件(Registry Conditions)] ウィンドウのフィールドについて説明します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [レジストリ条件(Registry Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

レジストリ条件の名前を入力します。 |

|

説明 |

レジストリ条件の説明を入力します。 |

|

レジストリ タイプ(Registry Type) |

レジストリタイプとして事前定義済み設定の 1 つを選択します。 |

|

レジストリ ルート キー(Registry Root Key) |

レジストリルートキーとして事前定義済み設定の 1 つを選択します。 |

|

サブ キー(Sub Key) |

レジストリルートキーに指定されたパスのレジストリキーをチェックするには、バックスラッシュ(「\」)なしでサブキーを入力します。 たとえば、SOFTWARE\Symantec\Norton AntiVirus\version によって、次のパスのキーがチェックされます。 HKLM\SOFTWARE\Symantec\NortonAntiVirus\version |

|

値の名前(Value Name) |

([レジストリタイプ(Registry Type)] として [RegistryValue] または [RegistryValueDefault] を選択した場合にのみ使用可能)[RegistryValue] をチェックするレジストリキー値の名前を入力します。 これは [RegistryValueDefault] のデフォルトフィールドです。 |

|

値データ型(Value Data Type) |

([レジストリタイプ(Registry Type)] として [RegistryValue] または [RegistryValueDefault] を選択した場合にのみ使用可能)次の設定の 1 つを選択します。

|

|

値演算子(Value Operator) |

設定を適切に選択します。 |

|

値データ |

([レジストリタイプ(Registry Type)] として [RegistryValue] または [RegistryValueDefault] を選択した場合にのみ使用可能)[値データ型(Value Data Type)] で選択したデータ型に応じてレジストリキーの値を入力します。 |

|

オペレーティング システム(Operating System) |

レジストリ条件を適用する必要のあるオペレーティングシステムを選択します。 |

アプリケーション条件の設定

次の表に、[アプリケーション条件(Application Conditions)] ページのフィールドを示します。 このページへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [アプリケーション条件(Application Conditions)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

アプリケーション条件の名前を入力します。 |

|

説明 |

アプリケーション条件の説明を入力します。 |

|

オペレーティング システム |

アプリケーション条件が適用される Windows OS または MAC OSX を選択します。 |

|

プロセス名 |

チェックするアプリケーションの名前を入力します。 |

|

アプリケーション演算子(Application Operator) |

チェックするステータスを選択します。 |

継続的なエンドポイント 属性のモニタリング

ポスチャアセスメントの実行中に動的な変更が確認されるようにするため、AnyConnect エージェントを使用してさまざまなエンドポイント属性を継続的にモニタします。 これによりエンドポイント全体の可視性が向上し、動作に基づくポスチャポリシーの作成が可能になります。 AnyConnect エージェントは、エンドポイントにインストールされ実行中のアプリケーションをモニタします。 この機能はオンまたはオフにできます。また、データのモニタ頻度を設定できます。 デフォルトでは、データは 5 分間隔で収集され、データベースに保存されます。 AnyConnect は初回ポスチャ時に、実行中のアプリケーションと搭載アプリケーションの一覧を報告します。 初回ポスチャ後、AnyConnect エージェントは X 分間隔でアプリケーションをスキャンし、最終スキャンとの差異をサーバに送信します。 サーバは、実行中のアプリケーションと搭載アプリケーションの一覧を表示します。

エンドポイントにインストールされているアプリケーションに対するアプリケーション条件クエリ。 これにより、エンドポイントで配信されているソフトウェアの集約された可視性を確認できます。 たとえば、この情報に基づいてポリシーを作成し、デスクトップチームと協力してソフトウェアライセンスの数を減らすことができます。

次の表に、 [アプリケーション条件(Application Conditions)] ページのフィールドを示します。このページへのナビゲーションパスは [ワークセンター(Work Centers)] > [ポスチャ(Posture)] > [ポリシー要素(Policy Elements)] > [アプリケーション条件(Application Condition)] > [追加(Add)] です。

|

フィールド名 |

使用上のガイドライン |

||

|---|---|---|---|

|

名前(Name) |

アプリケーション条件の名前を入力します。 |

||

|

説明 |

アプリケーション条件の説明を入力します。 |

||

|

オペレーティング システム(Operating System) |

アプリケーション条件が適用される Windows OS または MAC OSX を選択します。 |

||

|

コンプライアンス モジュール |

OESIS バージョン 4.x 以降、3.x 以前、またはすべてのバージョンのサポート。 |

||

|

次を確認(Check By) |

次のいずれかを実行します。

|

||

|

プロセス名 |

([次を確認(Check By)] オプションで [プロセス(Process)] を選択した場合に使用可能)必要なプロセス名を入力します。 | ||

|

アプリケーション演算子(Application Operator) |

([次を確認(Check By)] オプションで [プロセス(Process)] を選択した場合に使用可能)次のいずれかを選択します。

|

||

|

アプリケーションの状態(Application State) |

([次を確認(Check By)] オプションで [アプリケーション(Application)] を選択した場合に使用可能)次のいずれかを選択します。

|

||

|

次をプロビジョニング(Provision By) |

([次を確認(Check By)] オプションで [アプリケーション(Application)] を選択した場合に使用可能)次のいずれかを選択します。

|

[コンテキストの可視性(Context Visibility)] > [エンドポイント(Endpoints)] > [コンプライアンス(Compliance)] ウィンドウで、各エンドポイントでインストールされているアプリケーションと実行中のアプリケーションの数を確認できます。

[ホーム(Home)] > [概要(Summary)] > [コンプライアンス(Compliance)] ウィンドウに、ポスチャアセスメント対象であり準拠しているエンドポイントのパーセンテージが表示されます。

サービス条件の設定

次の表では、[サービス条件(Service Conditions)] ウィンドウのフィールドについて説明します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [サービス条件(Service Condition)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

サービス条件の名前を入力します。 |

|

説明 |

サービス条件の説明を入力します。 |

|

オペレーティング システム |

サービス条件を適用する必要のあるオペレーティングシステムを選択します。 Windows OS または Mac OSX のさまざまなバージョンを選択できます。 |

|

サービス名(Service Name) |

ルートとして動作するデーモンまたはユーザエージェントサービスの名前を入力します(たとえば com.apple.geod)。 AnyConnect エージェントは、コマンド sudo launchctl list を使用してサービス条件を確認します。 |

|

サービス タイプ(Service Type) |

クライアントのコンプライアンスを確実にするために AnyConnect が調べる必要があるタイプオブサービスを選択します。

|

|

サービス オペレータ(Service Operator) |

クライアントでチェックするサービスステータスを選択します。

|

ポスチャ複合条件の設定

次の表に、[複合条件(Compound Conditions)] ウィンドウのフィールドを示します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [複合条件(Compound Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

作成する複合条件の名前を入力します。 |

|

説明 |

作成する複合条件の説明を入力します。 |

|

オペレーティング システム(Operating System) |

1 つ以上の Windows オペレーティングシステムを選択します。これにより、条件が適用される Windows オペレーティングシステムを関連付けることができます。 |

|

カッコ ( )(Parentheses ( )) |

ファイル、レジストリ、アプリケーション、サービス条件という単純な条件タイプから 2 つの単純条件を組み合わせるには、カッコをクリックします。 |

|

(&):AND 演算子(AND 演算子には「&」を使用します) |

複合条件内には AND 演算子 (アンパサンド(&))を使用できます。たとえば、 Condition1 & Condition2 と入力します。 |

|

(|):OR 演算子(OR 演算子には「|」を使用します) |

複合条件内には OR 演算子 (縦線「|」)を使用できます。たとえば、 Condition1 & Condition2 と入力します。 |

|

(!):NOT 演算子(NOT 演算子には「!」を使用します) |

複合条件内には NOT 演算子 (感嘆符(!))を使用できます。たとえば、 Condition1 & Condition2 と入力します。 |

|

単純条件 |

ファイル、レジストリ、アプリケーション、サービス条件という単純条件のリストから選択します。 また、オブジェクトセレクタからファイル、レジストリ、アプリケーション、サービス条件という単純条件を作成できます。 ファイル、レジストリ、アプリケーション、サービス条件という単純条件を作成するには、[操作(Action)] ボタンのクイックピッカー(下向き矢印)をクリックします。 |

ウイルス対策条件の設定

次の表では、[ウイルス対策条件(Anti-Virus Condition)] ウィンドウのフィールドについて説明します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ウイルス対策条件(Anti-Virus Condition)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

作成するウイルス対策条件の名前を入力します。 |

|

説明 |

作成するウイルス対策条件の説明を入力します。 |

|

オペレーティング システム(Operating System) |

オペレーティングシステムを選択して、クライアント上のアンチウイルスプログラムのインストールをチェックするか、または条件が適用される最新のアンチウイルス定義ファイルの更新をチェックします。 |

|

ベンダー(Vendor) |

ドロップダウンリストからベンダーを選択します。 ベンダーを選択すると、アンチウイルス製品およびバージョンが取得され、 [選択したベンダーの製品(Products for Selected Vendor)] テーブルに表示されます。 |

|

チェック タイプ(Check Type) |

クライアント上でインストールをチェックするか、または最新の定義ファイルの更新をチェックするかを選択します。 |

|

インストール |

クライアント上のアンチウイルスプログラムのインストールのみをチェックする場合に選択します。 |

|

定義(Definition) |

クライアント上のアンチウイルス製品の、最新の定義ファイルの更新のみをチェックする場合に選択します。 |

|

最新の AV 定義ファイルのバージョンに対してチェックします(使用可能な場合)(Check against latest AV definition file version, if available) |

([定義(Definition)] チェックタイプを選択した場合にのみ使用可能)クライアントのアンチウイルス定義ファイルのバージョンをチェックする場合に選択します。Cisco ISE でのポスチャ更新の結果として、最新のアンチウイルス定義ファイルのバージョンを使用できるときには、そのバージョンに対するチェックが行われます。 それ以外の場合、このオプションを使用すると、クライアント上の定義ファイルの日付を、Cisco ISE の最新の定義ファイルの日付に対してチェックできます。 |

|

ウイルス定義ファイルを(有効)にすることを許可する(Allow virus definition file to be (Enabled)) |

(定義チェックタイプを選択した場合のみ使用可能)アンチウイルス定義ファイルのバージョンと、クライアント上の最新のアンチウイルス定義ファイルの日付をチェックする場合に選択します。 最新の定義ファイルの日付が、製品の最新のアンチウイルス定義ファイルの日付または現在のシステム日付から、次のフィールド([より古い日数(days older than)] フィールド)で定義した日数よりも古いことは許容されません。 オフにした場合、[最新のAV定義ファイルのバージョンに対してチェックします(使用可能な場合)。(Check against latest AV definition file version, if available.)] オプションを使用してアンチウイルス定義ファイルのバージョンのみをチェックすることができます。 |

|

より古い日数(Days Older Than) |

クライアント上の最新のアンチウイルス定義ファイルの日付が、製品の最新のアンチウイルス定義ファイルの日付または現在のシステム日付よりも何日古いことが許容されるかを定義します。 デフォルト値は 0 です。 |

|

最新のファイルの日付(Latest File Date) |

[より古い日数(days older than)] クライアント上のアンチウイルス定義ファイルの日付をチェックすることを選択します。この日付は、フィールドで定義した日数だけ古いことが許容されます。 日数をデフォルト値(0)に設定する場合、クライアント上のアンチウイルス定義ファイルの日付が、製品の最新のアンチウイルス定義ファイルの日付よりも古いことは許容されません。 |

|

現在のシステム日付(Current System Date) |

[より古い日数(days older than)] クライアント上のアンチウイルス定義ファイルの日付をチェックすることを選択します。この日付は、フィールドで定義した日数だけ古いことが許容されます。 日数をデフォルト値(0)に設定する場合、クライアント上のアンチウイルス定義ファイルの日付が、現在のシステム日付よりも古いことは許容されません。 |

|

選択したベンダーの製品(Products for Selected Vendor) |

テーブルからアンチウイルス製品を選択します。 [新しいアンチウイルス条件(New Anti-virus Compound Condition)] ページで選択したベンダーに基づいて、テーブルは、アンチウイルス製品およびバージョン、提供する修復のサポート、最新の定義ファイルの日付とバージョンに関する情報を取得します。 テーブルから製品を選択すると、アンチウイルスプログラムのインストールをチェックしたり、最新のアンチウイルス定義ファイルの日付および最新バージョンをチェックしたりできます。 |

アンチスパイウェア複合条件の設定

次の表に、[AS複合条件(AS Compound Conditions)] ウィンドウのフィールドを示します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [AS複合条件(AS Compound Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

作成するアンチスパイウェア複合条件の名前を入力します。 |

|

説明 |

作成するアンチスパイウェア複合条件の説明を入力します。 |

|

オペレーティング システム(Operating System) |

オペレーティングシステムを選択すると、クライアント上のアンチスパイウェア プログラムのインストールをチェックするか、または条件が適用される最新のアンチスパイウェア定義ファイルの更新をチェックすることができます。 |

|

ベンダー |

ドロップダウンリストからベンダーを選択します。 ベンダーを選択すると、アンチスパイウェア製品およびバージョンが取得され、 [選択したベンダーの製品(Products for Selected Vendor)] テーブルに表示されます。 |

|

チェック タイプ(Check Type) |

クライアント上でインストールをチェックするか、または最新の定義ファイルの更新をチェックするか、いずれかのタイプを選択します。 |

|

インストール |

クライアント上のアンチスパイウェア プログラムのインストールのみをチェックする場合に選択します。 |

|

定義(Definition) |

クライアント上のアンチスパイウェア製品の、最新の定義ファイルの更新のみをチェックする場合に選択します。 |

|

ウイルス定義ファイルを(有効)にすることを許可する(Allow Virus Definition File to be (Enabled)) |

このチェックボックスは、アンチスパイウェア定義チェックタイプを作成するときはオンにし、アンチスパイウェア インストール チェック タイプを作成するときはオフにします。 オンにすると、その選択により、クライアント上のアンチスパイウェア定義ファイルのバージョンおよび最新のアンチスパイウェア定義ファイルの日付をチェックできます。 最新の定義ファイルの日付が、現在のシステム日付から、[より古い日数(days older than)] フィールドで定義した日数より古いことは許容されません。 オフの場合、その選択により、[ウイルス定義ファイルを(有効)にすることを許可する(Allow virus definition file to be (Enabled))] チェックボックスがオフのときに、アンチスパイウェア定義ファイルのバージョンのみをチェックすることができます。 |

|

より古い日数(Days Older Than) |

クライアント上の最新のアンチスパイウェア定義ファイルの日付が、現在のシステム日付よりも何日古いことが許容されるかを定義します。 デフォルト値は 0 です。 |

|

現在のシステム日付(Current System Date) |

クライアント上のアンチスパイウェア定義ファイルの日付をチェックすることを選択します。この日付は、[より古い日数(days older than)]フィールドで定義した日数だけ古いことが許容されます。 日数をデフォルト値(0)に設定する場合、クライアント上のアンチスパイウェア定義ファイルの日付が、現在のシステム日付よりも古いことは許容されません。 |

|

選択したベンダーの製品(Products for Selected Vendor) |

テーブルからアンチスパイウェア製品を選択します。 [新しいアンチスパイウェア複合条件(New Anti-spyware Compound Condition)] ページで選択したベンダーに基づいて、テーブルは、アンチスパイウェア製品およびバージョン、提供する修復のサポート、最新の定義ファイルの日付とバージョンに関する情報を取得します。 テーブルから製品を選択すると、アンチスパイウェア プログラムのインストールをチェックしたり、最新のアンチスパイウェア定義ファイルの日付および最新バージョンをチェックしたりできます。 |

マルウェア対策条件の設定

マルウェア対策条件はスパイウェア対策条件とウイルス対策条件の組み合わせで、OESIS バージョン 4.x 以降のコンプライアンスモジュールでサポートされています。 次の表では、[マルウェア対策条件(Antimalware Conditions)] ウィンドウのフィールドについて説明します。ナビゲーションパスは、[ワーク センター(Work Centers)] > [ポスチャ(Posture)] > [ポスチャ要素(Posture Elements)] > [条件(Conditions)] > [マルウェア対策(Antimalware)] です。また、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [マルウェア対策条件(Antimalware Condition)] ウィンドウでもこのオプションにアクセスできます。

注 |

最新の定義が適用されるようにインストールしたマルウェア対策製品を手動で 1 回以上更新することをお勧めします。 更新しないと、マルウェア対策定義の AnyConnect を使用したポスチャ チェックが失敗します。 |

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

マルウェア対策条件の名前を入力します。 |

|

説明 |

マルウェア対策条件の説明を入力します。 |

|

コンプライアンス モジュール |

OESIS バージョン 4.x 以降のサポート。 |

|

オペレーティング システム(Operating System) |

オペレーティングシステムを選択して、クライアント上のマルウェア対策プログラムのインストールをチェックするか、または条件が適用される最新のマルウェア対策定義ファイルの更新をチェックします。 MAC と Windows OS の両方をサポートしています。 |

|

ベンダー |

ドロップダウンリストからベンダーを選択します。 選択したベンダーのマルウェア対策製品、バージョン、最新の定義日、最新の定義バージョン、最小コンプライアンス モジュール バージョンが [選択したベンダーの製品(Products for Selected Vendor)] テーブルに表示されます。 |

|

チェック タイプ(Check Type) |

クライアント上でインストールをチェックするか、または最新の定義ファイルの更新をチェックするかを選択します。 |

|

インストール |

クライアント上のマルウェア対策プログラムのインストールのみをチェックする場合に選択します。 |

|

定義(Definition) |

クライアント上のマルウェア対策製品の、最新の定義ファイルの更新のみをチェックする場合に選択します。 |

|

最新の AV 定義ファイルのバージョンに対してチェックします(使用可能な場合)(Check Against Latest AV Definition File Version, if Available) |

([定義(Definition)] チェックタイプを選択した場合にのみ使用可能)クライアントのマルウェア対策定義ファイルのバージョンをチェックする場合に選択します。Cisco ISE でのポスチャ更新の結果として、最新のマルウェア対策定義ファイルのバージョンを使用できるときには、そのバージョンに対するチェックが行われます。 それ以外の場合、このオプションを使用すると、クライアント上の定義ファイルの日付を、Cisco ISE の最新の定義ファイルの日付に対してチェックできます。 このチェックは、選択した製品の [最新の定義日(Latest Definition Date)] または [最新の定義バージョン(Latest Definition Version)] フィールドの Cisco ISE に値が記載されている場合にのみ機能します。 そうでない場合は、[現在のシステム日付(Current System Date)] フィールドを使用する必要があります。 |

|

ウイルス定義ファイルを(有効)にすることを許可する(Allow Virus Definition File to be (Enabled)) |

(定義チェックタイプを選択した場合のみ使用可能)マルウェア対策定義ファイルのバージョンと、クライアント上の最新のマルウェア対策定義ファイルの日付をチェックする場合に選択します。 最新の定義ファイルの日付が、製品の最新のマルウェア対策定義ファイルの日付または現在のシステム日付から、次のフィールド([より古い日数(days older than)] フィールド)で定義した日数よりも古いことは許容されません。 オフにした場合、[最新の AV 定義ファイルのバージョンに対してチェックします(使用可能な場合)。(Check against latest AV definition file version, if available.)] オプションを使用してマルウェア対策定義ファイルのバージョンのみをチェックすることができます。 |

|

より古い日数(Days Older Than) |

クライアント上の最新のマルウェア対策定義ファイルの日付が、製品の最新のマルウェア対策定義ファイルの日付または現在のシステム日付よりも何日古いことが許容されるかを定義します。 デフォルト値は 0 です。 |

|

最新のファイルの日付(Latest File Date) |

クライアント上のマルウェア対策定義ファイルの日付をチェックすることを選択します。この日付は、[より古い日数(days older than)] フィールドで定義した日数だけ古いことが許容されます。 日数をデフォルト値(0)に設定する場合、クライアント上のマルウェア対策定義ファイルの日付が、製品の最新のマルウェア対策定義ファイルの日付よりも古いことは許容されません。 このチェックは、選択した製品の [最新の定義日(Latest Definition Date)] フィールドの Cisco ISE に値が記載されている場合にのみ機能します。 そうでない場合は、[現在のシステム日付(Current System Date)] フィールドを使用する必要があります。 |

|

現在のシステム日付(Current System Date) |

クライアント上のマルウェア対策定義ファイルの日付をチェックすることを選択します。この日付は、[より古い日数(days older than)] フィールドで定義した日数だけ古いことが許容されます。 日数をデフォルト値(0)に設定する場合、クライアント上のマルウェア対策定義ファイルの日付が、現在のシステム日付よりも古いことは許容されません。 |

|

選択したベンダーの製品(Products for Selected Vendor) |

テーブルからマルウェア対策製品を選択します。 [新しいマルウェア対策条件(New Antimalware Condition)] ページで選択したベンダーに基づいて、テーブルは、マルウェア対策製品およびバージョン、提供する修復のサポート、最新の定義ファイルの日付とバージョンに関する情報を取得します。 テーブルから製品を選択すると、マルウェア対策プログラムのインストールをチェックしたり、最新のマルウェア対策定義ファイルの日付および最新バージョンをチェックしたりできます。 |

ディクショナリ単純条件の設定

次の表に、[ディクショナリ単純条件(Dictionary Simple Conditions)] ウィンドウのフィールドを示します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ディクショナリ単純条件(Dictionary Simple Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

[名前(Name)] |

作成するディクショナリ単純条件の名前を入力します。 |

|

説明 |

作成するディクショナリ単純条件の説明を入力します。 |

|

属性(Attribute) |

ディクショナリから属性を選択します。 |

|

演算子 |

選択した属性に値を関連付ける演算子を選択します。 |

|

値 |

ディクショナリ属性に関連付ける値を入力するか、またはドロップダウンリストから事前定義済みの値を選択します。 |

ディクショナリ複合条件の設定

次の表に、[ディクショナリ複合条件(Dictionary Compound Conditions)] ウィンドウのフィールドを示します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ディクショナリ複合条件(Dictionary Compound Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

作成するディクショナリ複合条件の名前を入力します。 |

|

説明 |

作成するディクショナリ複合条件の説明を入力します。 |

|

既存の条件をライブラリから選択(Select Existing Condition from Library) |

ポリシー要素ライブラリから事前定義済みの条件を選択して式を定義するか、または後のステップでアドホック属性/値のペアを式に追加します。 |

|

条件名(Condition Name) |

ポリシー要素ライブラリからすでに作成しているディクショナリ単純条件を選択します。 |

|

式(Expression) |

[条件名(Condition Name)] ドロップダウンリストでの選択に基づいて式が更新されます。 |

|

AND または OR 演算子(AND or OR operator) |

ライブラリから追加できるディクショナリ単純条件を論理的に組み合わせるには、AND または OR 演算子を選択します。 次の操作を行うには、[操作(Action)] アイコンをクリックします。

|

|

新しい条件の作成(高度なオプション)(Create New Condition (Advance Option)) |

さまざまなシステムディクショナリまたはユーザ定義ディクショナリから属性を選択します。 後のステップで事前定義された条件をポリシー要素ライブラリから追加することもできます。 |

|

条件名(Condition Name) |

すでに作成したディクショナリ単純条件を選択します。 |

|

式(Expression) |

[式(Expression)] ドロップダウンリストから、ディクショナリ単純条件を作成できます。 |

|

演算子 |

属性に値を関連付ける演算子を選択します。 |

|

値 |

ディクショナリ属性に関連付ける値を入力するか、またはドロップダウンリストから値を選択します。 |

次の表に、[パッチ管理条件(Patch Management Conditions)] ウィンドウのフィールドを示します。ナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [パッチ管理条件(Patch Management Conditions)] です。

|

フィールド名 |

使用上のガイドライン |

||||

|---|---|---|---|---|---|

|

名前(Name) |

パッチ管理条件の名前を入力します。 |

||||

|

説明 |

パッチ管理条件の説明を入力します。 |

||||

|

オペレーティング システム(Operating System) |

オペレーティングシステムを選択して、エンドポイント上のパッチ管理ソフトウェアのインストールをチェックするか、または条件が適用される最新のパッチ管理定義ファイルの更新をチェックします。 Windows OS または Mac OSX を選択できます。また、パッチ管理条件を作成する複数のオペレーティングシステムのバージョンを選択することもできます。 |

||||

|

ベンダー名(Vendor Name) |

ドロップダウン リストからベンダー名を選択します。ベンダーのパッチ管理製品とそれらのサポート対象バージョン、チェックタイプ、および最小対応モジュールのサポートが取得され、[選択したベンダーの製品(Products for Selected Vendor)] テーブルに表示されます。 テーブル内のリストは、選択したオペレーティング システムによって変わります。 |

||||

|

チェック タイプ(Check Type) |

次のオプションのいずれかを選択します。

[ベンダー名(Vendor Name)] で指定したベンダーがサポートする製品のリストを表示するには、[選択したベンダーの製品(Products for Selected Vendor)] ドロップダウン矢印をクリックします。たとえば、製品 1 と 製品 2 の 2 つの製品を持つベンダー A を選択したとします。製品 1 は [有効(Enabled)] オプションをサポートしているが、製品 2 はサポートしていない場合があります。 または、製品 1 がチェックタイプのいずれもサポートしていない場合は、グレー表示されます。

|

||||

|

インストール済みパッチの確認(Check Patches Installed) |

([最新(Up To Date)] チェック タイプを選択している場合にのみ使用可能。)欠落しているパッチの重大度レベルを設定し、重大度に基づいて展開することができます。

次の重大度レベルのいずれかを選択します。

|

次の表では、[ディスク暗号化条件(Disk Encryption Condition)] ウィンドウのフィールドについて説明します。ナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [ディスク暗号化条件(Disk Encryption Condition)] です。

|

フィールド名 |

使用上のガイドライン |

||

|---|---|---|---|

|

名前(Name) |

作成するディスク暗号化条件の名前を入力します。 |

||

|

説明 |

ディスク暗号化条件の説明を入力します。 |

||

|

オペレーティング システム(Operating System) |

ディスクを暗号化のためにチェックするエンドポイントのオペレーティングシステムを選択します。 Windows OS または Mac OSX を選択できます。また、ディスク暗号化条件を作成するための複数のバージョンのオペレーティングシステムを選択することもできます。 |

||

|

ベンダー名(Vendor Name) |

ドロップダウンリストからベンダー名を選択します。 ベンダーのデータ暗号化製品およびそれらのサポート対象バージョン、暗号化状態チェック、および最小対応モジュール サポートが取得され、[選択したベンダーの製品(Products for Selected Vendor)] テーブルに表示されます。 テーブル内のリストは、 選択したオペレーティングシステムによって変わります。 |

||

|

参照先 |

オプションが [選択したベンダーの製品(Products for Selected Vendor)] セクションでオンになっている場合にのみ有効です。次のオプションのいずれかを選択します。

|

||

|

暗号化状態(Encryption State) |

[暗号化状態(Encryption State)] チェックボックスは、選択した製品が暗号化状態チェックをサポートしていない場合はディセーブルになっています。 リピータは、チェックボックスがオンになっている場合のみ表示されます。 [完全に暗号化済み(Fully Encrypted)] オプションを選択して、クライアントのディスク ドライブが完全に暗号化されているかどうかを確認できます。 たとえば TrendMicro に対し条件を作成し、2 つのベンダー(一方のベンダーの [暗号化状態(Encryption State)] は「はい(Yes)」でもう一方の [暗号化状態(Encryption State)] は「いいえ(No)」)を選択した場合、ベンダーの暗号化状態の一方が「いいえ(No)」になっているので [暗号化状態(Encryption State)] はディセーブルになります。

|

USB 条件 の設定

次の表では、[USB条件(USB Condition)] ウィンドウのフィールドについて説明します。ナビゲーションパスは、[ワークセンター(Work Centers)] > [ポスチャ(Posture)] > [ポリシー要素(Policy Elements)] > [USB] です。また、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ポスチャ(Posture)] > [USB条件(USB Condition)] ウィンドウに移動することもできます。

USB チェックは事前定義された条件で、Windows OS のみをサポートしています。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

名前(Name) |

USB_Check |

|

説明 |

シスコの事前定義チェック |

|

オペレーティング システム(Operating System) |

Windows |

|

コンプライアンス モジュール |

ISE ポスチャ準拠モジュールのバージョン 4.x 以降で表示専用フィールドをサポート。 |

ハードウェア属性条件の設定

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [ハードウェア属性条件(Hardware Attributes Condition)] を選択して、[ハードウェア属性条件(Hardware Attributes Condition)] ウィンドウにアクセスします。次の表では、[ハードウェア属性条件(Hardware Attributes Condition)] ウィンドウのフィールドについて説明します。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

[名前(Name)] |

Hardware_Attributes_Check:条件に割り当てられたデフォルトの名前。 |

|

説明 |

クライアントからハードウェア属性を収集するシスコの事前定義済みチェック。 |

|

オペレーティングシステム |

Windows すべてまたは Mac OS |

|

コンプライアンス モジュール |

4.x 以降 |

ポスチャ外部データソース条件

エンドポイント UDID と外部データソースが一致する条件を設定できます。現在、Active Directory のみがサポートされています。 ポスチャ エージェントで必要な、UDID を Active Directory に送信するスクリプトは、ISE に含まれていません。

ポスチャ ポリシーの設定

ポスチャポリシーは 1 つ以上の ID グループおよびオペレーティング システムに関連付けられたポスチャ要件の集合です。ディクショナリ属性は、デバイスの異なるポリシーを定義する、ID グループおよびオペレーティング システムと組み合わされたオプションの条件です。

Cisco ISE には、適合しないデバイスの猶予時間を設定するオプションが用意されています。デバイスが 適合していないことが判明した場合、Cisco ISE はポスチャ評価結果キャッシュ内で以前の正常な状態を検索し、デバイスに猶予 時間を与えます。デバイスには、猶予期間中にネットワークへのアクセス権が付与されます。分、時、または日単位(最大 30 日)で 猶予期間を設定できます。

詳細については、『ISE Posture Prescriptive Deployment Guide』の「Posture Policy」の項を参照してください。

注 |

|

はじめる前に

-

AUP について理解している必要があります。

-

定期的再評価(PRA)について理解している必要があります。

-

AnyConnect エージェント 4.7 以降を使用して、コンプライアンス関連の通知を表示する必要があります。 AnyConnect エージェントの設定に関する詳細については、「AnyConnect 設定の作成」を参照してください。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポスチャ(Posture)] または [ワークセンター(Work Centers)] > [ポスチャ(Posture)] > [ポスチャポリシー(Posture Policy)] を選択します。 |

||

| ステップ 2 |

ドロップダウンの矢印を使用して新しいポリシーを追加します。 |

||

| ステップ 3 |

プロファイルを編集するには、ポリシーをダブルクリックするか、または行の末尾にある [編集(Edit)] をクリックします。 |

||

| ステップ 4 |

[ルールステータス(Rule Status)] ドロップダウン リストで [有効(Enabled)] または [無効(Disabled)] を選択します。 |

||

| ステップ 5 |

[ポリシーオプション(Policy Options)] でドロップダウンを選択し、[猶予期間の設定(Grace Period Settings)] を分単位、時間単位、日単位で指定します。 有効な値は次のとおりです。

デフォルトでは、この設定は無効です。

|

||

| ステップ 6 |

(オプション)[遅延通知(Delayed Notification)] という名前のスライダをドラッグし、猶予期間の特定の割合が過ぎるまで、猶予期間プロンプトがユーザに遅れて表示されるようにします。 たとえば、通知遅延期間が 50 % に設定され、設定されている猶予期間が 10 分の場合、Cisco ISE は 5 分後に ポスチャステータスをチェックし、エンドポイントが準拠していないと判断した場合は猶予期間通知を表示します。 エンドポイントのステータスが準拠している場合、猶予期間通知は表示されません。通知遅延期間が 0 % に設定されている場合は、猶予期間の開始時に直ちに問題の解決を促すメッセージが表示されます。ただし、エンドポイントは、 猶予期間の有効期限が切れるまで、アクセス権が付与されます。このフィールドのデフォルト値は 0% です。有効な範囲は 0 ~ 95% です。 |

||

| ステップ 7 |

[ルール名(Rule Name)] フィールドに、ポリシーの名前を入力します。

|

||

| ステップ 8 |

[IDグループ(Identity Groups)] 列から任意の ID グループを選択します。 ユーザまたはエンドポイントの ID グループに基づいて、ポスチャ ポリシーを作成することができます。 |

||

| ステップ 9 |

[オペレーティングシステム(Operating Systems)] 列で該当するオペレーティングシステムを選択します。 |

||

| ステップ 10 |

[準拠モジュール(Compliance Module)] 列から必要な準拠モジュールを選択します。

|

||

| ステップ 11 |

[ポスチャタイプ(Posture Type)] 列で、該当するポスチャタイプを選択します。

|

||

| ステップ 12 |

[その他の条件(Other Conditions)] では、 1 つ以上のディクショナリ属性を追加し、 単純条件または複合条件としてディクショナリに保存できます。

|

||

| ステップ 13 |

[要件(Requirements)] フィールドに要件を指定します。 |

||

| ステップ 14 |

[保存(Save)] をクリックします。 |

AnyConnect のワークフローの設定

AnyConnect エージェントを設定するには、Cisco ISE で次の手順を実行します。

手順

| ステップ 1 |

AnyConnect エージェントプロファイルを作成します。 |

| ステップ 2 |

AnyConnect パッケージの AnyConnect 設定を作成します。 |

| ステップ 3 |

クライアント プロビジョニング ポリシーを作成します。 |

| ステップ 4 |

(任意)カスタムポスチャを作成します。 |

| ステップ 5 |

(任意)カスタム修復アクションを作成します。 |

| ステップ 6 |

(任意)カスタムポスチャの要件を作成します。 |

| ステップ 7 |

ポスチャポリシーを作成します。 |

| ステップ 8 |

クライアント プロビジョニング ポリシーを設定します。 |

| ステップ 9 |

認証プロファイルを作成します。 |

| ステップ 10 |

認証ポリシーを設定します。 |

証明書ベースの条件のための前提条件

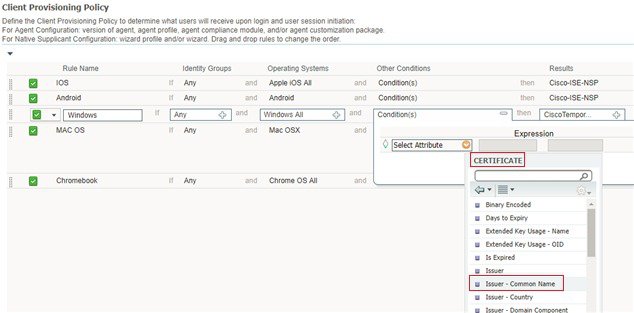

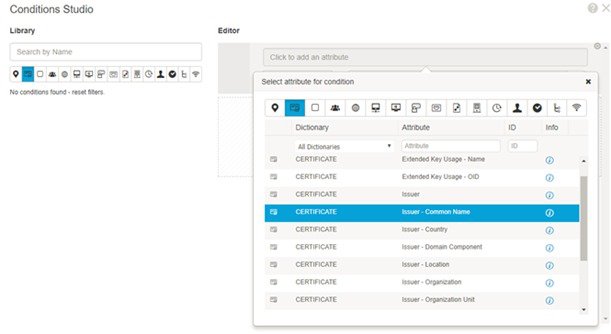

クライアント プロビジョニングおよびポスチャ ポリシーのルールに、証明書の属性に基づく条件を含めることができます。クライアント プロビジョニングまたはポスチャポリシーにおける証明書ベースの 条件では、同じ証明書属性に基づいて一致する許可ポリシー ルールが存在することが前提条件になります。

たとえば、図に示されているように同じ属性を使用する必要があります。[発行者 - 共通名(Issuer – Common Name)] 属性が、 クライアント プロビジョニングまたはポスチャと許可ポリシーの両方で使用されています。

注 |

ISE サーバ証明書は、AnyConnect 4.6 MR2 以降のシステム証明書ストアで信頼できる必要があります。昇格権限を必要とするポスチャチェック および修復は、サーバが信頼されていない場合は機能しません。

|

デフォルトのポスチャ ポリシー

Cisco ISE ソフトウェアには、ポスチャポリシーおよびプロファイルの 作成を容易にする、事前設定されたポスチャポリシー([ポリシー(Policy)] > [ポスチャ(Posture)])が多数用意されています。これらのポリシーは、デフォルトで無効になっています。要件に基づいて、これらのポリシーを有効にできます。 以下は、デフォルトのポスチャ ポリシーの一部です。

|

ルール名 |

説明 |

要件 |

|---|---|---|

|

Default_Antimalware_Policy_Mac |

エンドポイントに、サポートされているベンダーのマルウェア対策ソフトウェア(AnyConnect で認識されているもの)がインストールされ、 デバイスで実行されているかどうかを確認します。 |

Any_AM_Installation |

|

Default_Antimalware_Policy_Win |

エンドポイントに、サポートされているベンダーのマルウェア対策ソフトウェア(AnyConnect で認識されているもの)がインストールされ、 デバイスで実行されているかどうかを確認します。 |

Any_AM_Installation_Win |

|

Default_AppVis_Policy_Mac |

情報を収集し、特定のエンドポイントにインストールされているすべてのアプリケーションを報告します。 |

Default_AppVis_Requirement_Mac |

|

Default_AppVis_Policy_Win |

情報を収集し、特定のエンドポイントにインストールされているすべてのアプリケーションを報告します。 |

Default_AppVis_Requirement_Win |

|

Default_Firewall_Policy_Mac |

エンドポイントに、サポートされているベンダーのファイアウォール プログラム(AnyConnect で認識されているもの)がインストールされているかどうかを確認します。 |

Default_Firewall_Requirement_Mac |

|

Default_Firewall_Policy_Win |

エンドポイントに、サポートされているベンダーのファイアウォール プログラム(AnyConnect で認識されているもの)がインストールされているかどうかを確認します。 |

Default_Firewall_Requirement_Win |

|

Default_USB_Block_Win |

エンドポイント デバイスに USB ストレージ デバイスが接続されていないことを確認します。 |

USB_Block |

クライアント ポスチャ評価

Cisco ISE を使用すると、適用されたネットワークセキュリティ対策の適切さと効果を維持するために、保護されたネットワークにアクセスする任意のクライアントマシンに対してセキュリティ機能を検証し、そのメンテナンスを行うことができます。 Cisco ISE 管理者は、クライアントマシンで最新のセキュリティ設定またはアプリケーションを使用できるよう設計されたポスチャポリシーを使用することによって、どのクライアントマシンでも、企業ネットワークへのアクセスについて定義されたセキュリティ標準を満たし、その状態を継続することを保証できます。 ポスチャ コンプライアンス レポートによって、ユーザがログインしたとき、および定期的再評価が行われるたびに、クライアントマシンのコンプライアンスレベルのスナップショットが Cisco ISE に提供されます。

ポスチャアセスメントおよびコンプライアンスは、Cisco ISE で提供される次のいずれかのエージェント タイプを使用して行われます。

-

AnyConnect ISE Agent:Windows または Mac OS X クライアントにインストールできる永続的なエージェントであり、ポスチャコンプライアンス機能を実行します。

-

Cisco Temporal Agent:コンプライアンス ステータスを確認するためにクライアント上で実行される一時実行可能ファイル。エージェントは、ログインセッションが終了した後にクライアントマシンから削除されます。 デフォルトでは、エージェントは Cisco ISE ISO イメージに存在し、インストール中に Cisco ISE にアップロードされます。

ポスチャ評価オプション

次の表に、Windows および Macintosh の ISE Posture Agent、および Windows の Web Agent でサポートされるポスチャアセスメント(ポスチャ条件)オプションのリストを示します。

|

Windows 用 ISE ポスチャ エージェント |

Windows 用 Cisco Temporal エージェント |

Macintosh OS X 用 ISE ポスチャ エージェント |

Macintosh OS X 用 Cisco Temporal エージェント |

|---|---|---|---|

|

オペレーティング システム/サービス パック/ホットフィックス |

— |

— |

— |

|

サービス チェック |

サービス チェック(Temporal エージェント 4.5 および ISE 2.3) |

サービス チェック(AC 4.1 および ISE 1.4) |

デーモン チェックはサポートされていません |

|

レジストリ チェック |

レジストリ チェック(Temporal エージェント 4.5 および ISE 2.3) |

— |

— |

|

ファイル チェック |

ファイル チェック(Temporal エージェント 4.5 および ISE 2.3) |

ファイル チェック(AC 4.1 および ISE 1.4) |

ファイル チェック(Temporal エージェント 4.5 および ISE 2.3) |

|

アプリケーション チェック |

アプリケーション チェック(Temporal エージェント 4.5 および ISE 2.3) |

アプリケーション チェック(AC 4.1 および ISE 1.4) |

アプリケーション チェック(Temporal エージェント 4.5 および ISE 2.3) |

|

アンチウイルスのインストール |

マルウェア対策のインストール |

アンチウイルスのインストール |

マルウェア対策のインストール |

|

アンチウイルス バージョン/アンチウイルス定義日 |

OPSWAT バージョン 4 が使用されますが、そのためウイルス対策/スパイウェア対策はサポートされません。マルウェア対策のみがサポートされます |

アンチウイルス バージョン/アンチウイルス定義日 |

OPSWAT バージョン 4 が使用されますが、そのためウイルス対策/スパイウェア対策はサポートされません。マルウェア対策のみがサポートされます |

|

アンチスパイウェアのインストール |

OPSWAT バージョン 4 が使用されますが、そのためウイルス対策/スパイウェア対策はサポートされません。マルウェア対策のみがサポートされます |

アンチスパイウェアのインストール |

OPSWAT バージョン 4 が使用されますが、そのためウイルス対策/スパイウェア対策はサポートされません。マルウェア対策のみがサポートされます |

|

アンチスパイウェア バージョン/アンチスパイウェア定義日 |

OPSWAT バージョン 4 が使用されますが、そのためウイルス対策/スパイウェア対策はサポートされません。マルウェア対策のみがサポートされます |

アンチスパイウェア バージョン/アンチスパイウェア定義日 |

OPSWAT バージョン 4 が使用されますが、そのためウイルス対策/スパイウェア対策はサポートされません。マルウェア対策のみがサポートされます |

|

パッチ管理チェック(AC 4.1 および ISE 1.4) |

パッチ管理のインストールのみチェック |

パッチ管理チェック(AC 4.1 および ISE 1.4) |

— |

|

実行中の Windows Update |

— |

— |

— |

|

Windows Update の設定 |

— |

— |

— |

|

WSUS のコンプライアンス設定 |

— |

— |

— |

ポスチャ修復オプション

次の表に、Windows および Macintosh の ISE Posture Agent、および Windows の Web Agent でサポートされる修復オプション(ポスチャ条件)のリストを示します。

|

ISE ポスチャ エージェント Windows |

ISE ポスチャ エージェント Macintosh OS X |

|---|---|

|

メッセージ テキスト(ローカル チェック) |

メッセージ テキスト(ローカル チェック) |

|

URL リンク(リンク分散) |

URL リンク(リンク分散) |

|

ファイル配布 |

— |

|

プログラム起動 |

— |

|

アンチウイルス定義更新 |

アンチウイルス ライブ更新 |

|

アンチスパイウェア定義更新 |

アンチスパイウェア ライブ更新 |

|

パッチ管理修復(AC 4.1 および ISE 1.4) |

— |

|

Windows Update |

— |

|

WSUS |

— |

ポスチャのカスタム条件

ポスチャ条件は次の単純条件のいずれかになります。ファイル、レジストリ、アプリケーション、サービス、またはディクショナリ条件。 これらの単純条件のうちの 1 つ以上の条件によって複合条件が形成され、複合条件はポスチャ要件と関連付けることができます。

最初のポスチャ更新の後に、Cisco ISE もシスコ定義の単純条件と複合条件を作成します。 シスコ定義の単純条件では pc_ as が使用され、複合条件では pr_ as が使用されます。

ユーザ定義の条件またはシスコ定義の条件には、単純条件と複合条件の両方が含まれます。

ポスチャサービスは、アンチウイルスおよびアンチスパイウェア(AV/AS)複合条件に基づいた内部チェックを使用します。 このため、ポスチャレポートは、作成した正確な AV/AS 複合条件名を反映しません。 レポートには、AV/AS 複合条件の内部チェックの名前だけが表示されます。

たとえば、任意のベンダーおよび製品をチェックする「MyCondition_AV_Check」という名前の AV 複合条件を作成した場合、ポスチャレポートには、条件名として、「MyCondition_AV_Check」ではなく、内部チェック「av_def_ANY」が表示されます。

ポスチャ エンドポイントのカスタム属性

ポスチャ エンドポイントのカスタム属性を使用して、クライアント プロビジョニングおよびポスチャ ポリシーを作成できます。最大 100 個のエンドポイントのカスタム属性を作成できます。 サポートされているエンドポイントカスタム属性のデータ型は、Int、String、Long、Boolean、Float、IP、および Date です。

エンドポイントカスタム属性は、特定の属性に基づいてデバイスをホワイトリスト登録またはブラックリスト登録するために使用することも、ポスチャまたはクライアント プロビジョニング ポリシーに基づいて特定の権限を割り当てるために使用することもできます。

エンドポイント カスタム属性を使用したポスチャ ポリシーの作成

エンドポイント カスタム属性を使用してポスチャ ポリシーを作成するには、次の手順を実行します。

手順

| ステップ 1 |

エンドポイント カスタム属性を作成します。

|

| ステップ 2 |

カスタム属性に値を割り当てます。 |

| ステップ 3 |

カスタム属性と値を使用してポスチャ ポリシーを作成します。

|

エンドポイント カスタム属性を使用してクライアント プロビジョニング ポリシーを作成するには、次の手順を実行します。

-

[ワークセンター(Work Centers)] > [ポスチャ(Posture)] > [クライアント プロビジョニング(Client Provisioning)] > [クライアント プロビジョニング ポリシー(Client Provisioning Policy)] を選択します。

-

必要なポリシーを作成します。

-

必要なルールを作成します(たとえば、Rule Name=WindowsAll, if Identity Groups=Any and Operating Systems=Windows All and Other Conditions=Conditions, then Results=AC_Win_44117)。

-

[その他の条件(Other Conditions)] をクリックして必要なディクショナリを選択して、カスタム属性を選択します。

-

カスタム ポスチャ修復アクション

カスタムポスチャ修復アクションは、ファイル、リンク、アンチウイルスまたはアンチスパイウェア定義の更新、プログラムの起動、Windows Update、Windows Server Update Services(WSUS)の修復タイプです。

ファイル修復の追加

ファイル修復により、クライアントはコンプライアンスに必要なファイルのバージョンをダウンロードできます。 クライアントエージェントは、コンプライアンスのためにクライアントが必要とするファイルを使用してエンドポイントを修復します。

[ファイル修復(File Remediations)] ページでファイル修復をフィルタリング、表示、追加、または削除することはできますが、ファイル修復を編集することはできません。 [ファイル修復(File Remediations)] ページには、すべてのファイル修復がそれらの名前と説明、および修復に必要なファイルとともに表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[ファイル修復(File Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[名前(Name)] フィールドに名前を入力し、[説明(Description)] フィールドにファイル修復の説明を入力します。 |

| ステップ 6 |

[新規ファイル修復(New File Remediation)] ページで値を変更します。 |

| ステップ 7 |

[送信(Submit)] をクリックします。 |

リンク修復の追加

リンク修復により、クライアントは修復ページまたはリソースにアクセスするための URL をクリックできます。 クライアントエージェントはリンクを使用してブラウザを開き、クライアントはコンプライアンスのために自身を修復できます。

[リンク修復(Link Remediation)] ページには、すべてのリンク修復がそれらの名前と説明、および修復のモードとともに表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[リンク修復(Link Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[新規リンク修復(New Link Remediation)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

パッチ 管理修復の追加

パッチ管理修復を作成して、修復後にコンプライアンスのために最新のファイル定義でクライアントを更新できます。

[パッチ管理修復(Patch Management Remediation)] ページには、修復タイプ、パッチ管理ベンダーの名前、およびさまざまな修復オプションが表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[パッチ管理修復(Patch Management Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[パッチ管理修復(Patch Management Remediation)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックして、[パッチ管理修復(Patch Management Remediation)] ページに修復アクションを追加します。 |

アンチウイルス修復の追加

アンチウイルス修復を作成して、修復後にコンプライアンスのために最新のファイル定義でクライアントを更新できます。

[AV 修復(AV Remediations)] ページには、すべてのアンチウイルス修復がそれらの名前と説明、および修復のモードとともに表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[AV 修復(AV Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[新規 AV 修復(New AV Remediation)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

アンチスパイウェア修復の追加

アンチスパイウェア修復を作成して、修復後にコンプライアンスのために最新のファイル定義でクライアントを更新できます。

[AS 修復(AS Remediations)] ページには、すべてのアンチウイルス修復がそれらの名前と説明、および修復のモードとともに表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[AS 修復(AS Remediations)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[新規 AS 修復(New AS Remediations)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

プログラム修復起動の追加

コンプライアンスのために、クライアントエージェントが 1 つ以上のアプリケーションを起動してクライアントを修復するプログラム修復起動を作成できます。

[プログラム修復起動(Launch Program Remediations)] ページには、すべてのプログラム修復起動がそれらの名前と説明、および修復のモードとともに表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[プログラム起動修復(Launch Program Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[新規プログラム修復起動(New Launch Program Remediation)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

問題

プログラム修復起動を使用して、修復アプリケーションをとして起動すると、アプリケーションは正常に開始されます(Windows Task Manager で監視されます)が、アプリケーション UI は表示されません。

ソリューション

プログラム起動 UI アプリケーションはシステム権限で実行され、[インタラクティブサービス検出(ISD)(Interactive Service Detection (ISD))] ウィンドウに表示されます。 プログラム起動 UI アプリケーションを表示するには、次の OS で ISD をイネーブルにする必要があります。

-

Windows Vista:ISD はデフォルトで停止状態になっています。services.msc で ISD サービスを起動して、ISD をイネーブルにします。

-

Windows 7:ISD サービスはデフォルトでイネーブルになっています。

-

Windows 8/8.1:レジストリ \HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Windows で「NoInteractiveServices」を 1 から 0 に変更することで ISD をイネーブルにします。

Windows Update 修復の追加

[Windows Update 修復(Windows update remediations)] ページには、すべての Windows Update 修復アプリケーションがそれらの名前と説明、および修復モードとともに表示されます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[Windows Update 修復(Windows Update Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[新規 Windows Update 修復(New Windows Update Remediation)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

Windows Server Update Services 修復の追加

コンプライアンスのためにローカルに管理されているか、または Microsoft で管理されている WSUS サーバから最新の WSUS 更新を受信するように Windows クライアントを設定できます。 Windows Server Update Services(WSUS)修復は、ローカルに管理されている WSUS サーバまたは Microsoft で管理されている WSUS サーバから最新の Windows サービスパック、ホットフィックス、およびパッチをインストールします。

クライアントエージェントをローカルの WSUS Agent と統合して、エンドポイントの WSUS 更新が最新かどうかをチェックする WSUS 修復を作成できます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] を選択します。 |

| ステップ 2 |

[修復アクション(Remediation Actions)] をクリックします。 |

| ステップ 3 |

[Windows Server Update Service 修復(Windows Server Update Services Remediation)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

[新規 Windows Server Update Service 修復(New Windows Server Update Services Remediation)] ページで値を変更します。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

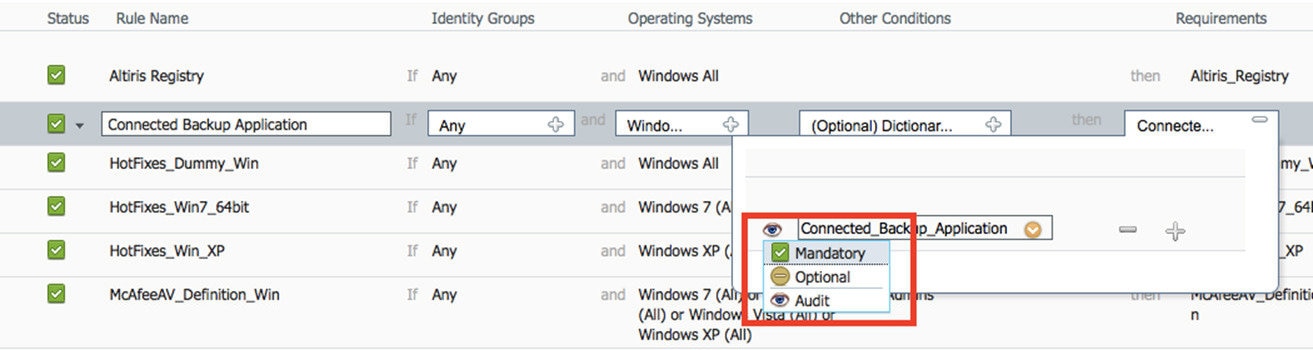

ポスチャ評価要件

ポスチャ要件は、ロールおよびオペレーティングシステムとリンクできる修復アクションを伴う一連の複合条件です。 ネットワークに接続しているすべてのクライアントは、ネットワークで適合ホストになるためにはポスチャ評価中に必須要件を満たす必要があります。

ポスチャポリシー要件は、ポスチャポリシーの必須、オプション、または監査タイプに設定できます。 要件がオプションで、クライアントがこれらの要件を満たさない場合、クライアントにはエンドポイントのポスチャ評価中に続行するオプションがあります。

必須 要件

ポリシーの評価時に、エージェントはポスチャポリシーに定義されている必須要件を満たすことができないクライアントに修復オプションを提供します。 エンドユーザは、修復タイマー設定で指定された時間内に要件を満たすように修復する必要があります。

たとえば、絶対パス内に C:\temp\text.file があるかをチェックするために、ユーザ定義の条件を含む必須要件を指定したとします。 ファイルがない場合、必須要件は失敗し、ユーザは [非準拠(Non-Compliant)] 状態になります。

オプション要件

ポリシーの評価時に、クライアントがポスチャポリシーに指定されたオプション要件を満たすことができない場合に、エージェントは続行するためのオプションをクライアントに提供します。 エンドユーザは、指定されたオプション要件をスキップすることができます。

たとえば、Calc.exe などのクライアントマシンで実行するアプリケーションをチェックするために、ユーザ定義の条件を含むオプション要件を指定したとします。 クライアントが条件を満たすことができない場合、オプション要件をスキップし、エンドユーザを [準拠(Compliant)] にするための続行オプションがエージェントによって提示されます。

監査要件

監査要件は内部用に指定され、エージェントはポリシー評価時の合格または不合格のステータスに関係なく、メッセージやエンドユーザからの入力を促しません。

たとえば、エンドユーザにアンチウイルスプログラムの最新バージョンがあるかどうかを確認するために、必須のポリシー条件を作成中だとします。 ポリシー条件として実際に適用する前に非準拠のエンドユーザを見つける場合は、その条件を監査要件として指定できます。

可視性 要件

ポリシー評価の間に、エージェントが可視性要件のコンプライアンスデータを 5 ~ 10 分ごとにレポートします。

非準拠ステートでスタックしたクライアント システム

クライアントマシンが必須要件を修復できない場合、ポスチャステータスは「非準拠」に変更され、エージェントセッションは隔離されます。 クライアントマシンを「非準拠」状態から移行するには、エージェントがクライアントマシン上でポスチャ評価を再び開始するようにポスチャセッションを再起動する必要があります。 次のようにポスチャセッションを再起動できます。

-

802.1X 環境での有線およびワイヤレス許可変更(CoA):

-

[新しい許可プロファイル(New Authorization Profiles)] ページで新しい許可プロファイルを作成するときに、特定の許可ポリシーの再認証タイマーを設定できます。詳細については、20-11 ページの「ダウンロード可能 ACL の権限の設定」の項を参照してください。

-

有線ユーザは、ネットワークの接続を切断して再接続すると、検疫状態から移行できます。 ワイヤレス環境では、ユーザは、ワイヤレス LAN コントローラ(WLC)から切断し、ユーザのアイドルタイムアウト時間が過ぎるまで待機してから、ネットワークへの再接続を試行する必要があります。

-

-

VPN 環境:VPN トンネルを切断し、再接続します。

クライアントのポスチャ要件の作成

[要件(Requirements)] ページでは、ユーザ定義の条件とシスコ定義の条件、および修復アクションを関連付けて要件を作成できます。 [要件(Requirements)] ページで作成および保存されたユーザ定義の条件および修復アクションは、それぞれのリストページに表示されます。

はじめる前に

-

ポスチャの利用規定(AUP)について理解している必要があります。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ポスチャ(Posture)] > [要件(Requirements)] を選択します。 |

| ステップ 2 |

[要件(Requirements)] ページに値を入力します。 |

| ステップ 3 |

読み取り専用モードでポスチャ要件を保存するには、[完了(Done)] をクリックします。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

ポスチャ再評価の構成設定

次の表では、ポスチャ 再評価の設定に使用できる [ポスチャ再評価設定(Posture Reassessment Configurations)] ページのフィールドについて説明します。このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [ポスチャ(Posture)] > [再評価(Reassessments)] です。

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

構成名 |

PRA 設定の名前を入力します。 |

||

|

設定の説明(Configuration Description) |

PRA 設定の説明を入力します。 |

||

|

再評価適用を使用?(Use Reassessment Enforcement?) |

ユーザ ID グループの PRA 設定を適用するには、チェックボックスをオンにします。 |

||

|

適用タイプ(Enforcement Type) |

適用する次のアクションを選択します。

|

||

|

インターバル(Interval |

最初のログイン成功後にクライアントで PRA を開始する間隔を分単位で入力します。 デフォルト値は 240 分です。最小値は 60 分、最大値は 1440 分です。 |

||

|

猶予時間(Grace time) |

クライアントが修復を完了することのできる時間間隔を分単位で入力します。猶予時間をゼロにすることはできません。また、 PRA 間隔より大きくする必要があります。デフォルトの最小間隔(5 分)から最小 PRA 間隔までの範囲にすることができます。 最小値は 5 分、最大値は 60 分です。

|

||

|

ユーザ ID グループの選択(Select User Identity Groups) |

PRA 設定に対して一意のグループまたはグループの一意の組み合わせを選択します。 |

||

|

PRA の設定(PRA configurations) |

既存の PRA 設定と PRA 設定に関連付けられたユーザ ID グループを表示します。 |

ポスチャのカスタム権限

カスタム権限は、Cisco ISE で定義する標準許可プロファイルです。 標準許可プロファイルは、エンドポイントの一致するコンプライアンスステータスに基づいてアクセス権を設定します。 ポスチャサービスでは、ポスチャは不明プロファイル、準拠プロファイル、および非準拠プロファイルに大きく分類されます。 ポスチャポリシーおよびポスチャ要件によって、エンドポイントのコンプライアンスステータスが決まります。