エンドツーエンドの手順

シャーシで 脅威に対する防御 を展開して設定するには、次のタスクを参照してください。

|

ワークスペース |

手順 |

|

|---|---|---|

|

|

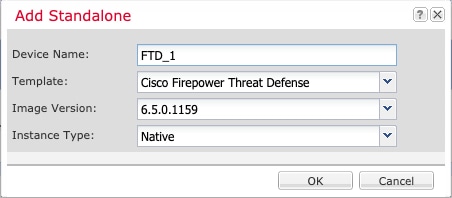

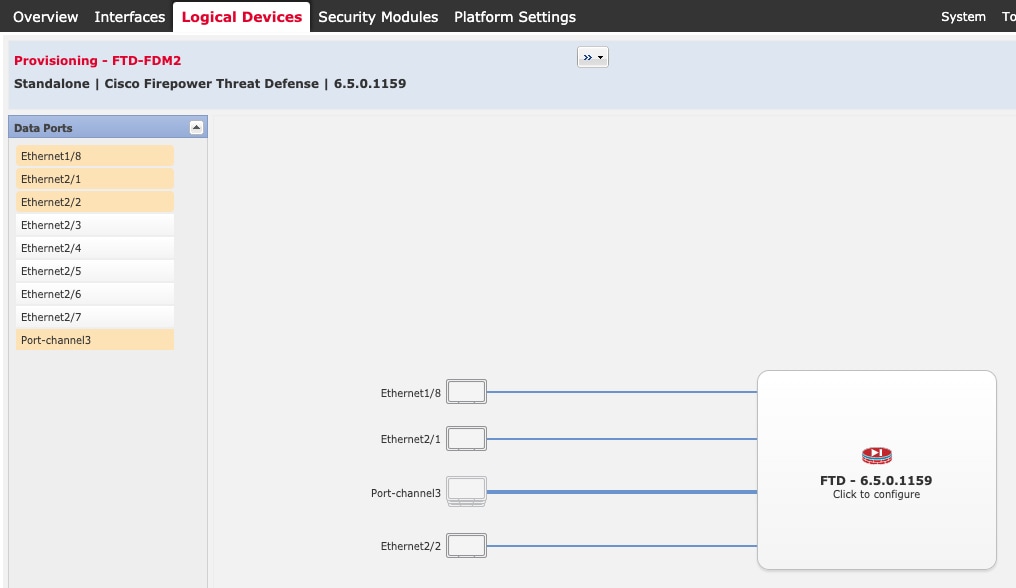

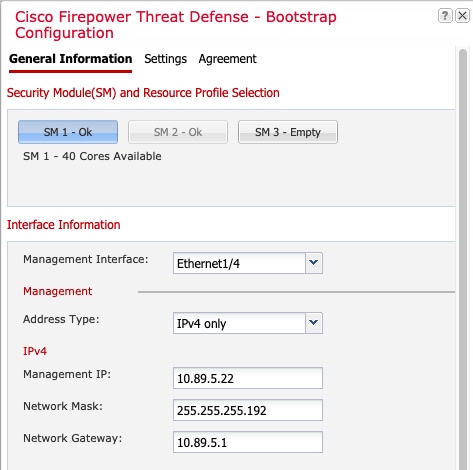

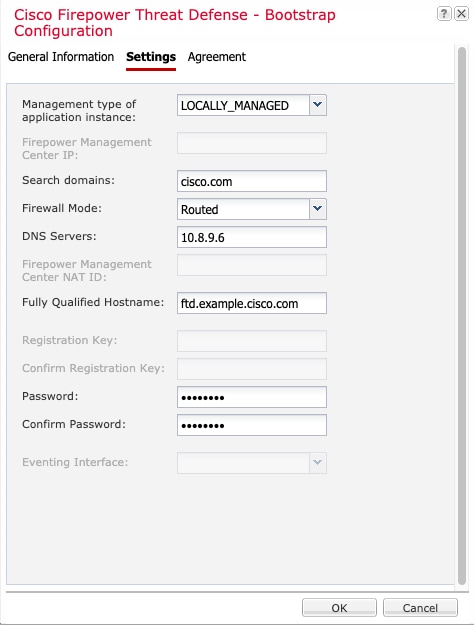

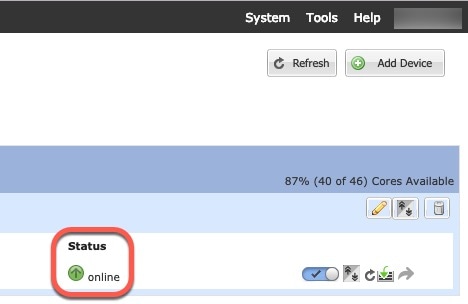

Chassis Manager |

|

|

|

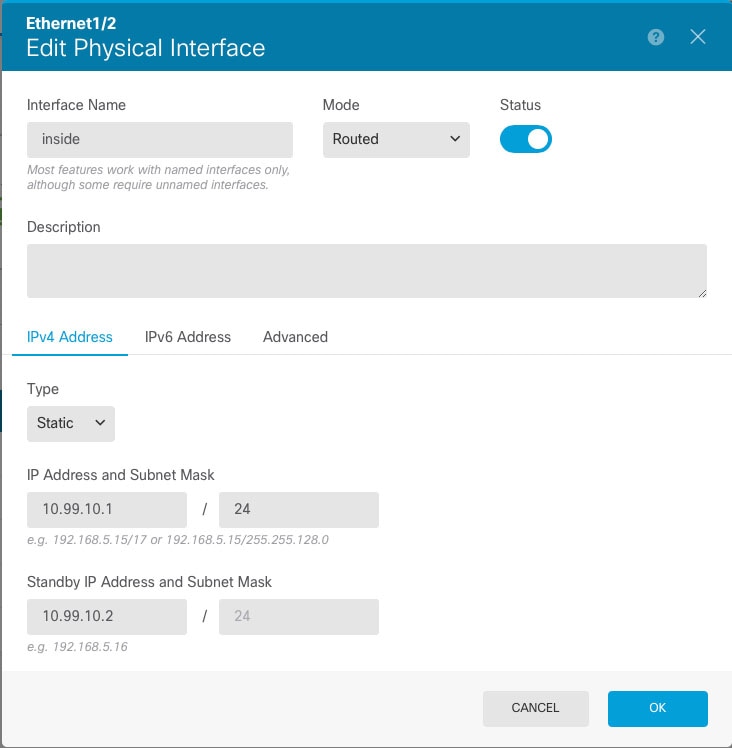

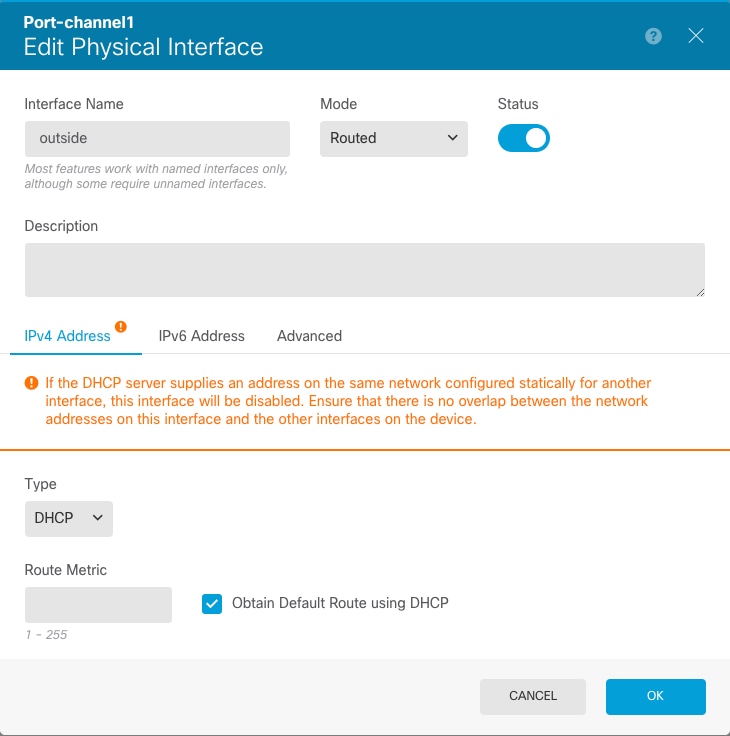

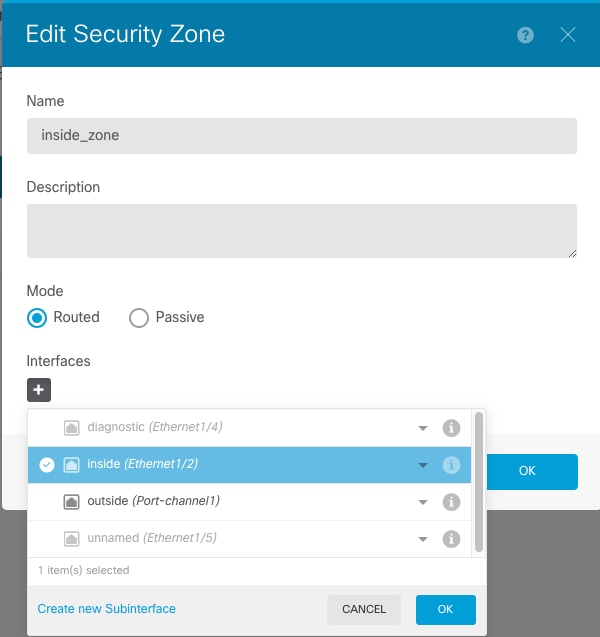

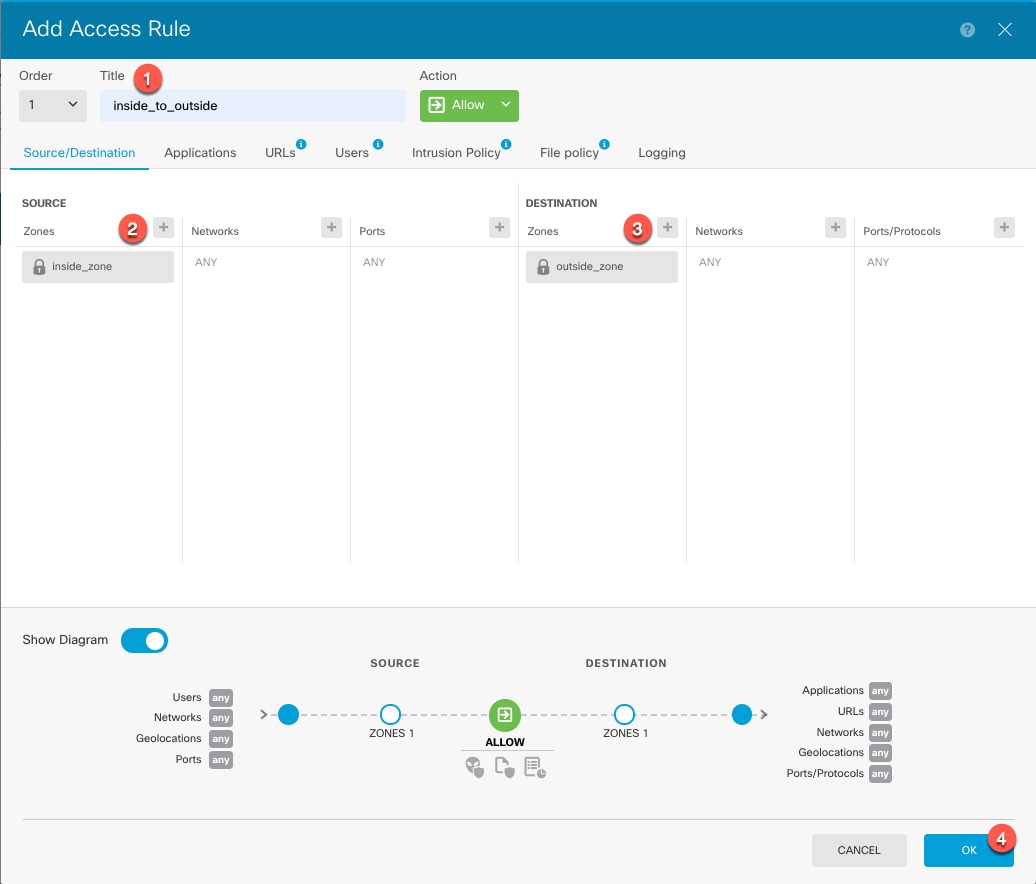

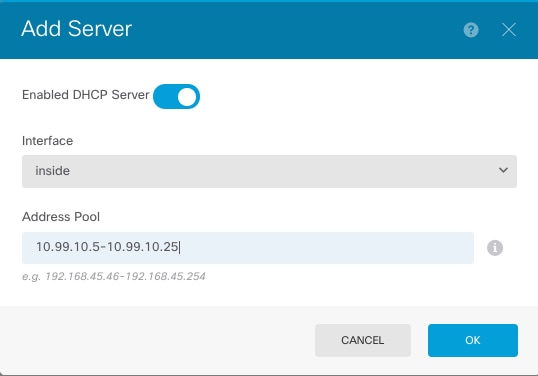

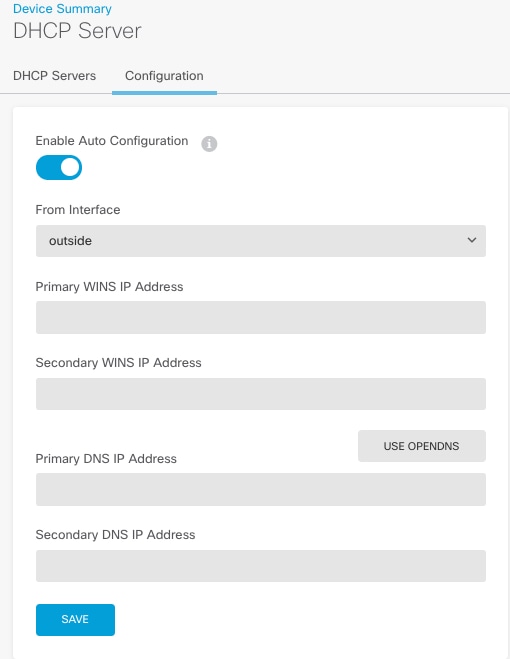

Device Manager |

|

|

|

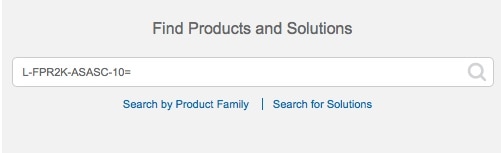

Cisco Commerce Workspace |

ライセンスの設定:機能ライセンスを購入します。 |

|

|

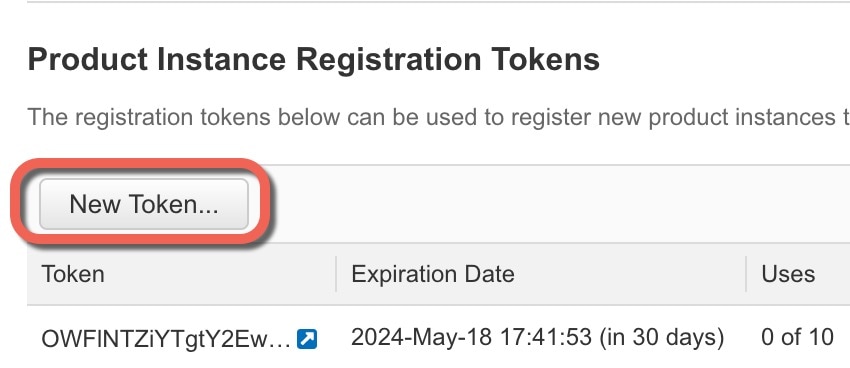

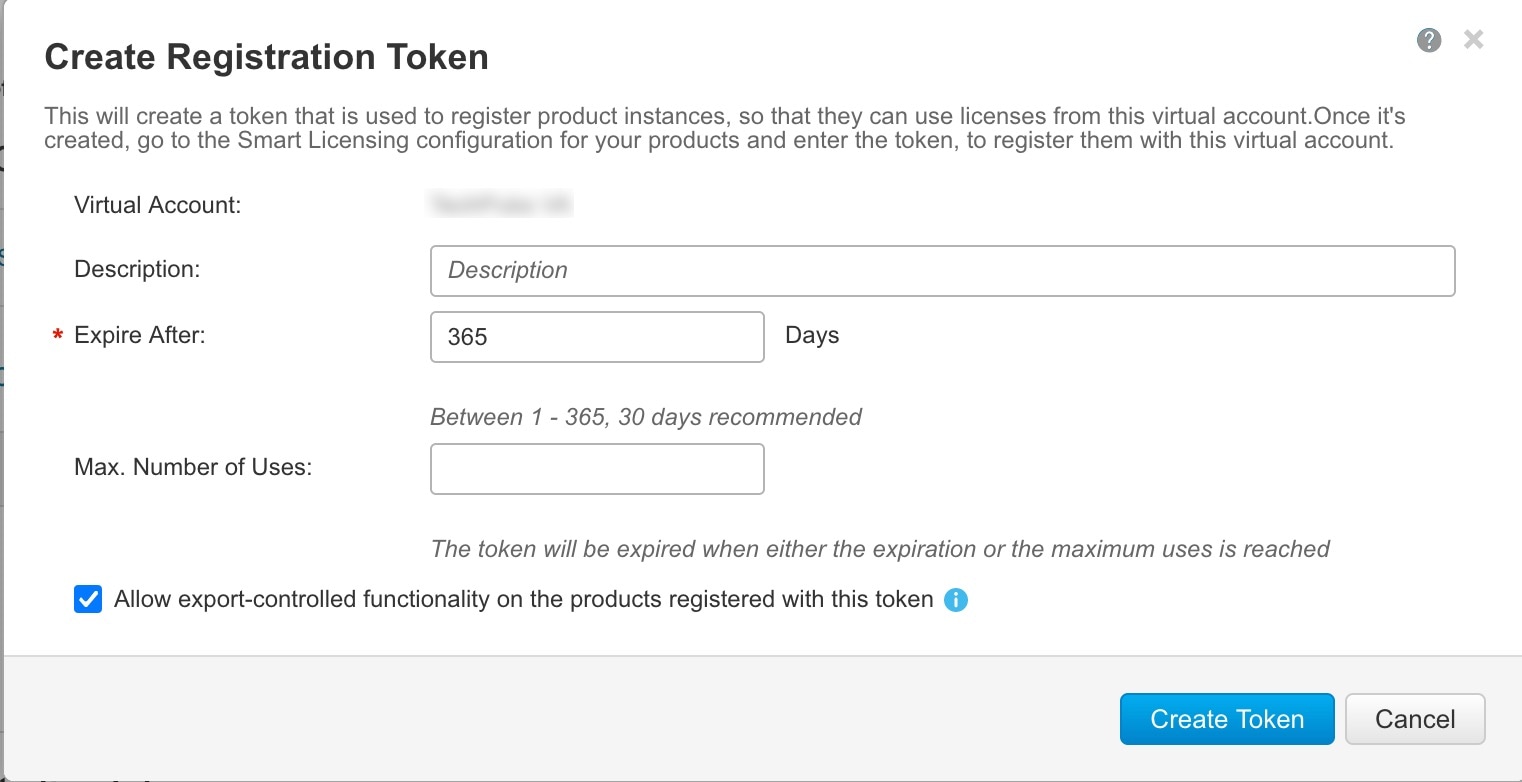

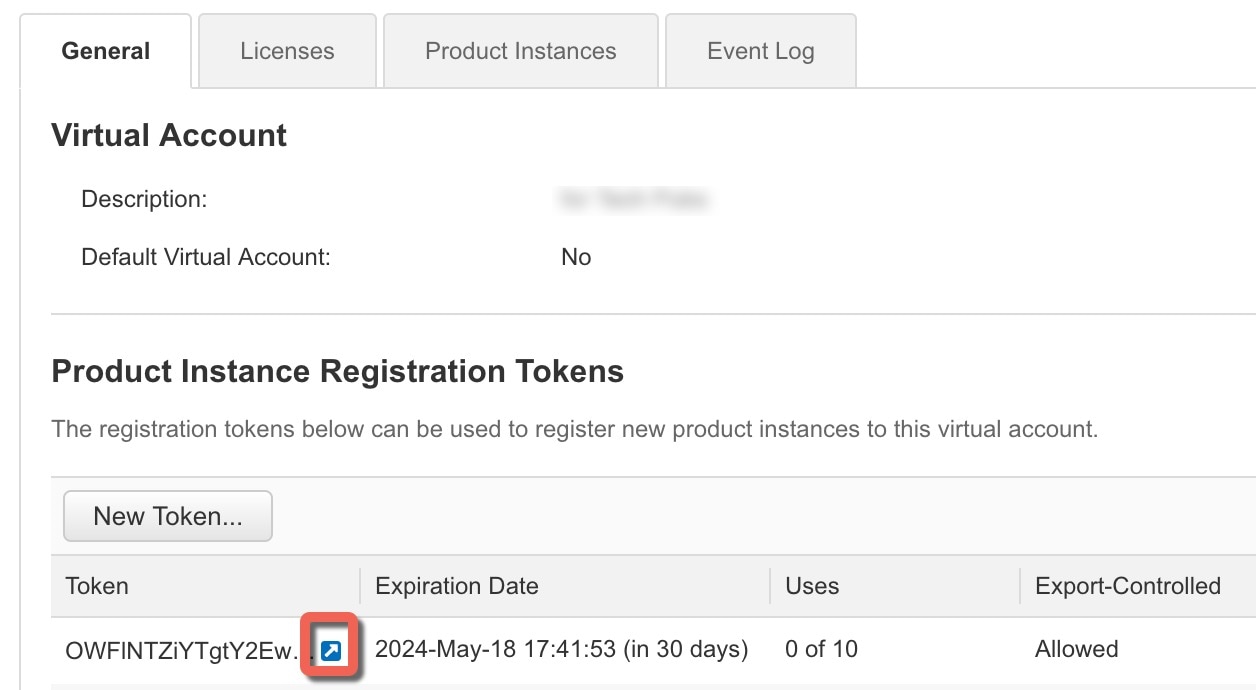

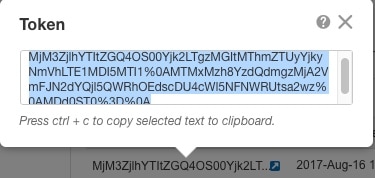

Smart Software Manager |

ライセンスの設定:Device Manager のライセンストークンを生成します。 |

|

|

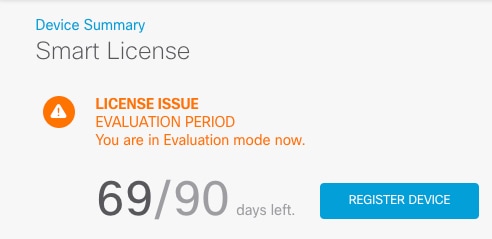

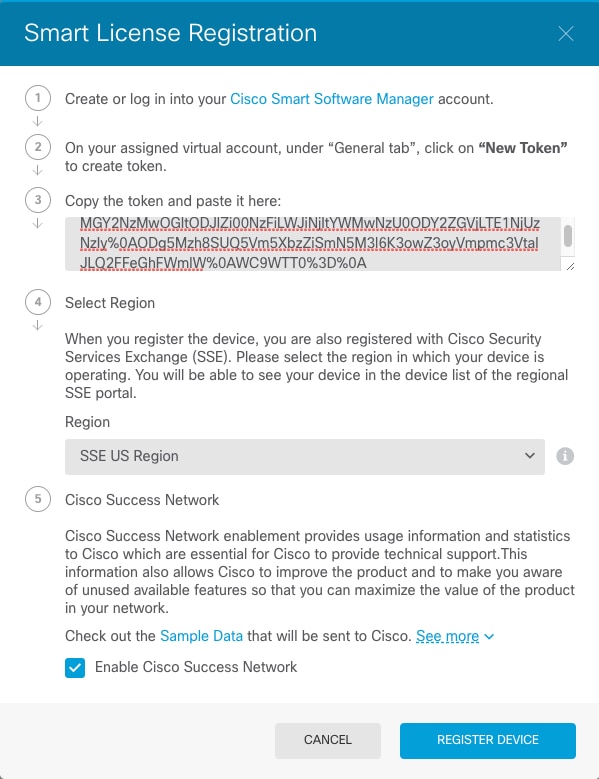

Device Manager |

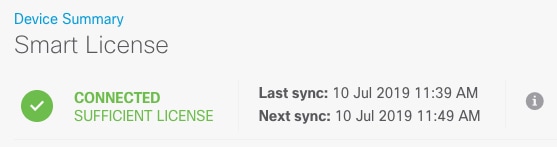

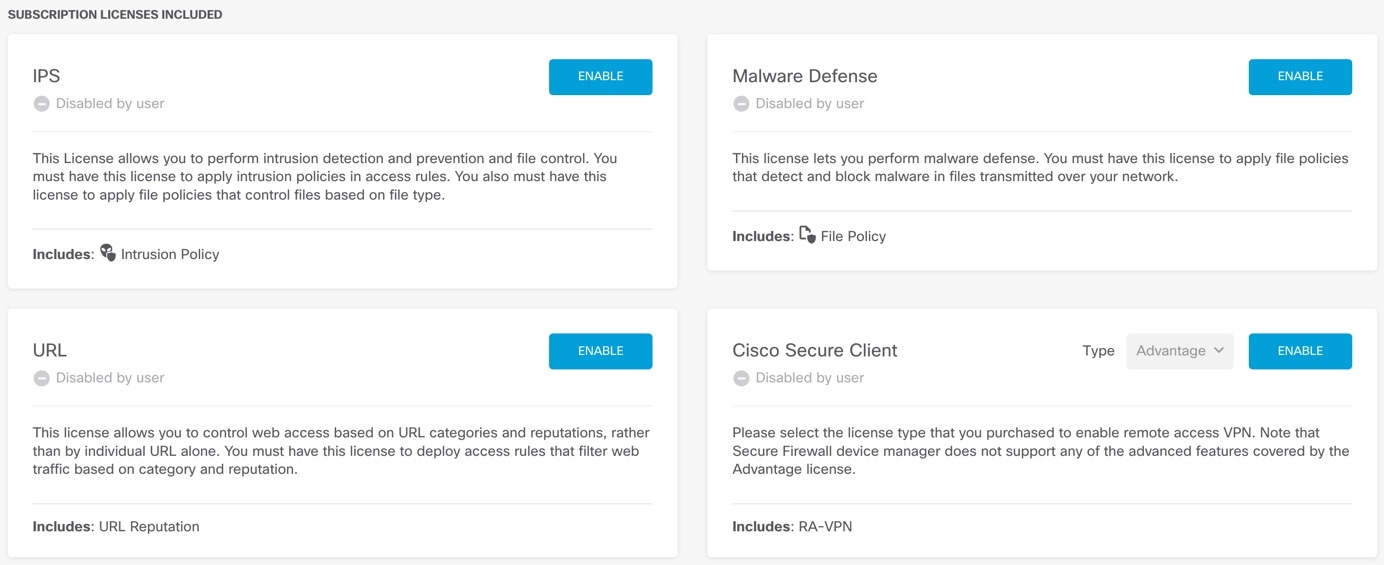

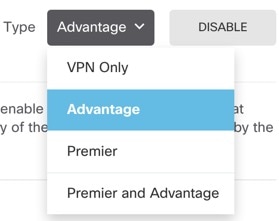

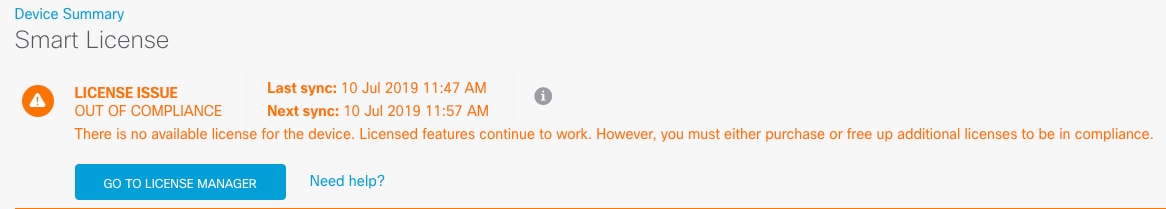

ライセンスの設定:Device Manager をスマート ライセンシング サーバーに登録し、機能ライセンスを有効にします。 |

|

|

Device Manager |

フィードバック

フィードバック