このガイドの対象読者

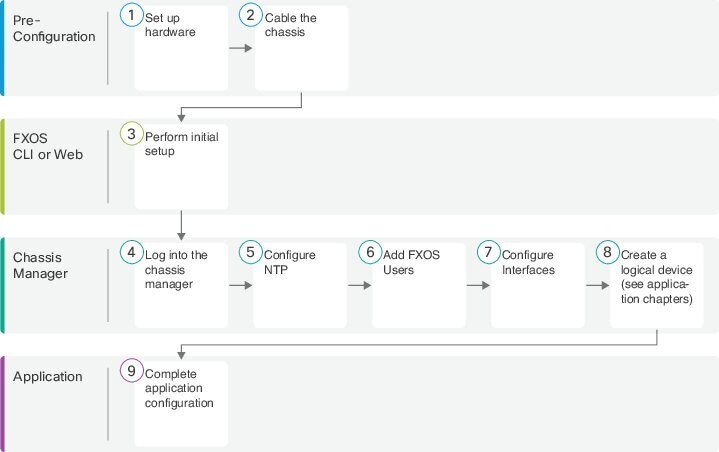

このガイドでは、ASA および/または 脅威に対する防御 アプリケーションで使用するために Firepower 4100 シャーシを設定する方法について説明します。このガイドでは、次の展開について説明します。

-

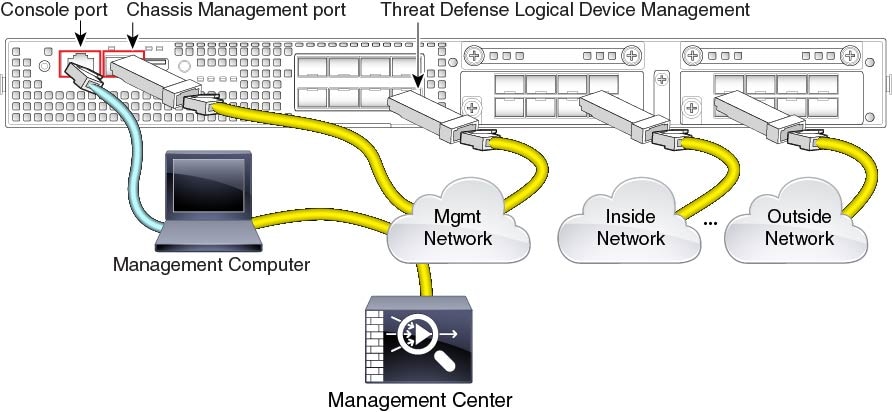

Management Center を使用したネイティブまたはコンテナインスタンス(マルチインスタンス機能)としてのスタンドアロン 脅威に対する防御

-

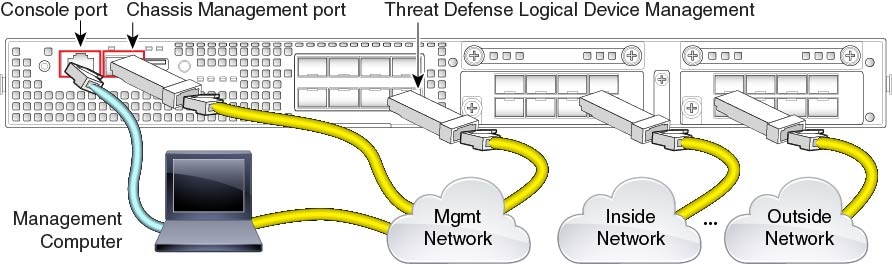

Device Manager を使用したスタンドアロン 脅威に対する防御

(注)

Device Manager はマルチインスタンスをサポートしていません。

-

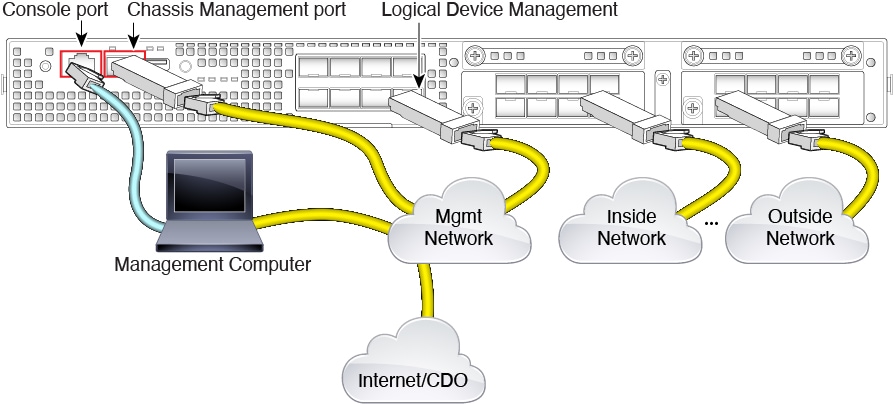

CDO を使用したスタンドアロン 脅威に対する防御

(注)

CDO はマルチインスタンスをサポートしていません。

-

ASDM を使用したスタンドアロン ASA

このガイドでは以下の展開については取り上げていませんので、FXOS、ASA、FDM、CDO、および FMC のコンフィギュレーション ガイドを参照してください。

-

ハイ アベイラビリティ/フェールオーバー

-

クラスタリング(ASA、または Management Center のみを使用した 脅威に対する防御 )

-

マルチインスタンス(Management Center のみを使用した 脅威に対する防御 )

-

Radware DefensePro デコレータ アプリケーション

-

CLI 設定(ASA または FXOS のみ)

このガイドでは、基本的なセキュリティ ポリシーの設定手順についても説明します。より高度な要件がある場合は、コンフィギュレーション ガイドを参照してください。

)

) フィードバック

フィードバック