You must accept the EULA to continue.

Press <ENTER> to display the EULA:

Cisco General Terms

[...]

Please enter 'YES' or press <ENTER> to AGREE to the EULA:

System initialization in progress. Please stand by.

You must configure the network to continue.

Configure at least one of IPv4 or IPv6 unless managing via data interfaces.

Do you want to configure IPv4? (y/n) [y]:

Do you want to configure IPv6? (y/n) [y]: n

ガイダンス:これらのタイプのアドレスの少なくとも 1 つについて y を入力します。管理インターフェイスを使用する予定がない場合でも、プライベートアドレスなどの IP アドレスを設定する必要があります。

Configure IPv4 via DHCP or manually? (dhcp/manual) [manual]:

ガイダンス:[手動(manual)] を選択します。マネージャアクセスに外部インターフェイスを使用する場合、DHCP はサポートされません。ルーティングの問題を防ぐために、このインターフェイスがマネージャ アクセス インターフェイスとは異なるサブネット上にあることを確認してください。

Enter an IPv4 address for the management interface [192.168.45.61]: 10.89.5.17

Enter an IPv4 netmask for the management interface [255.255.255.0]: 255.255.255.192

Enter the IPv4 default gateway for the management interface [data-interfaces]:

ガイダンス:ゲートウェイを data-interfaces に設定します。この設定は、外部インターフェイスを通じてルーティングできるように、バックプレーンを介して管理トラフィックを転送します。

Enter a fully qualified hostname for this system [firepower]: 1010-3

Enter a comma-separated list of DNS servers or 'none' [208.67.222.222,208.67.220.220,2620:119:35::35]:

Enter a comma-separated list of search domains or 'none' []: cisco.com

If your networking information has changed, you will need to reconnect.

Disabling IPv6 configuration: management0

Setting DNS servers: 208.67.222.222,208.67.220.220,2620:119:35::35

Setting DNS domains:cisco.com

ガイダンス:管理インターフェイスの DNS サーバーを設定します。これらは、両方とも外部インターフェイスからアクセスされるため、後で設定する外部インターフェイスの DNS サーバーと一致する可能性があります。

Setting hostname as 1010-3

Setting static IPv4: 10.89.5.17 netmask: 255.255.255.192 gateway: data on management0

Updating routing tables, please wait...

All configurations applied to the system. Took 3 Seconds.

Saving a copy of running network configuration to local disk.

For HTTP Proxy configuration, run 'configure network http-proxy'

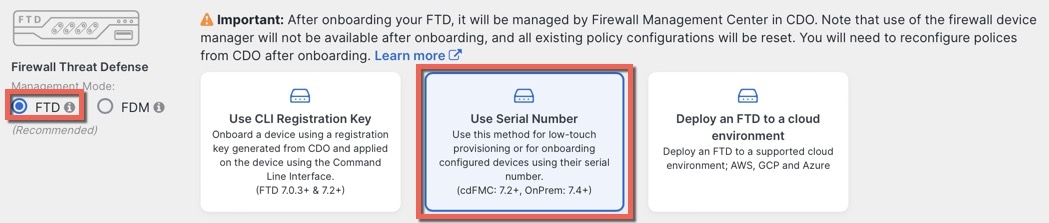

Manage the device locally? (yes/no) [yes]: no

ガイダンス:Management Center を使用する場合は、no と入力します。

Setting hostname as 1010-3

Setting static IPv4: 10.89.5.17 netmask: 255.255.255.192 gateway: data on management0

Updating routing tables, please wait...

All configurations applied to the system. Took 3 Seconds.

Saving a copy of running network configuration to local disk.

For HTTP Proxy configuration, run 'configure network http-proxy'

ガイダンス:routed と入力します。外部マネージャアクセスは、ルーテッド ファイアウォール モードでのみサポートされています。

Configuring firewall mode ...

Device is in OffBox mode - disabling/removing port 443 from iptables.

Update policy deployment information

- add device configuration

- add network discovery

- add system policy

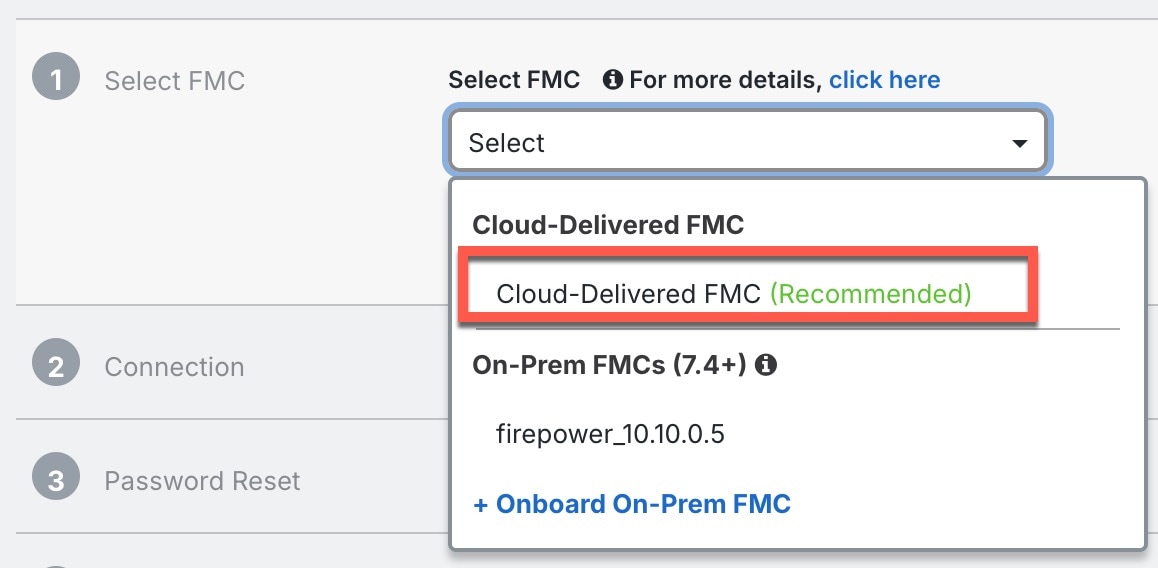

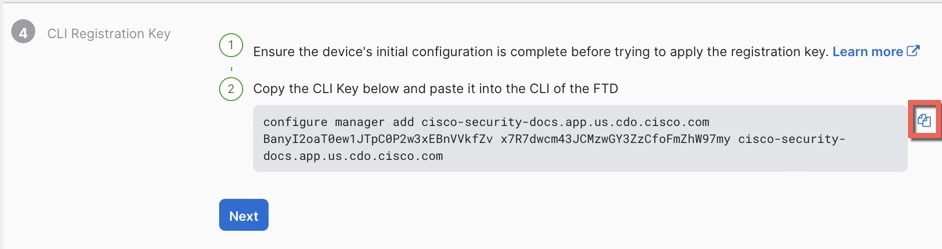

You can register the sensor to a Firepower Management Center and use the

Firepower Management Center to manage it. Note that registering the sensor

to a Firepower Management Center disables on-sensor Firepower Services

management capabilities.

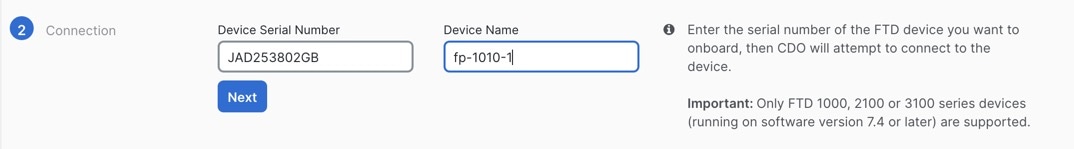

When registering the sensor to a Firepower Management Center, a unique

alphanumeric registration key is always required. In most cases, to register

a sensor to a Firepower Management Center, you must provide the hostname or

the IP address along with the registration key.

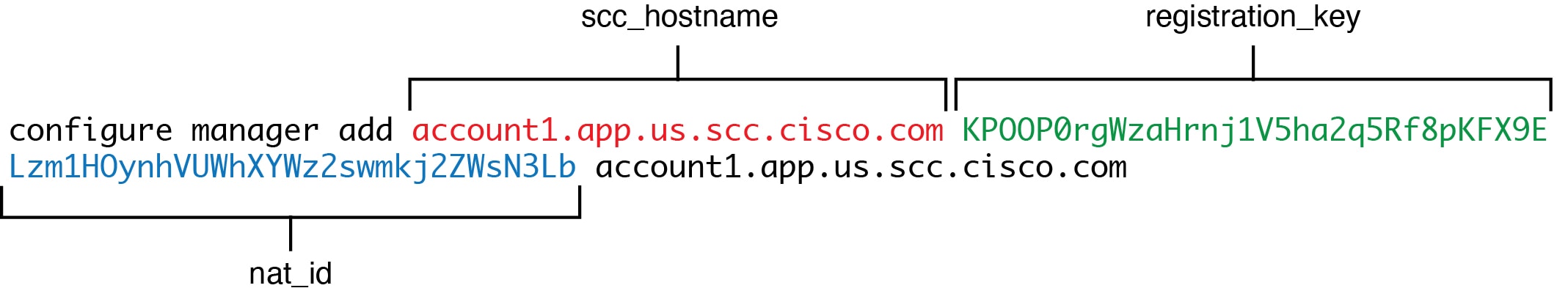

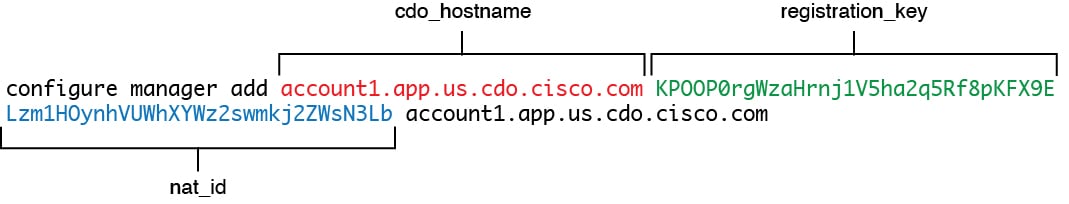

'configure manager add [hostname | ip address ] [registration key ]'

However, if the sensor and the Firepower Management Center are separated by a

NAT device, you must enter a unique NAT ID, along with the unique registration

key.

'configure manager add DONTRESOLVE [registration key ] [ NAT ID ]'

Later, using the web interface on the Firepower Management Center, you must

use the same registration key and, if necessary, the same NAT ID when you add

this sensor to the Firepower Management Center.

>

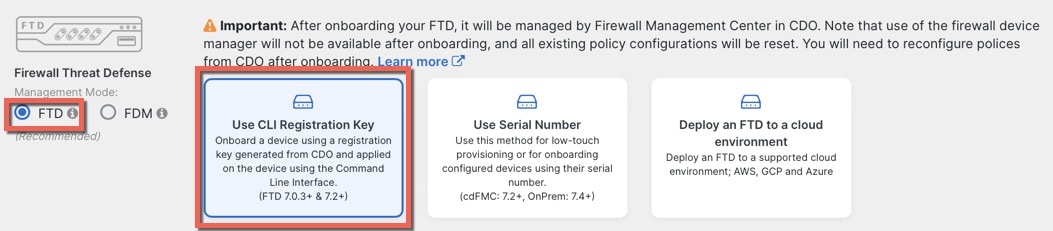

![[デバイスの設定(Device Setup)]](/c/dam/en/us/td/i/400001-500000/480001-490000/484001-485000/484447.jpg)

フィードバック

フィードバック