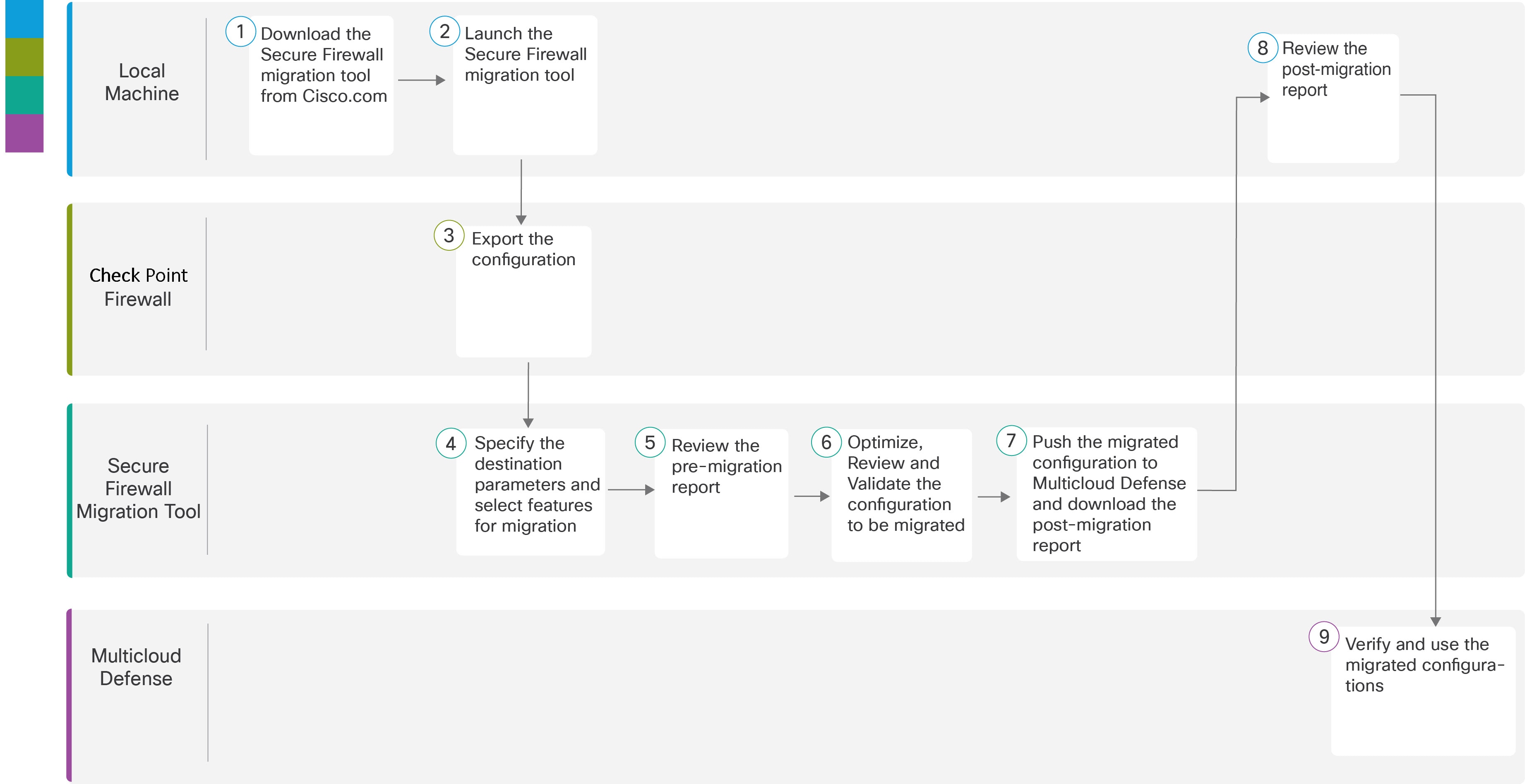

Check Point から MultiCloud Defense への移行のワークフロー

次のフローチャートは、Cisco Secure Firewall 移行ツールを使用して、Check Point ファイアウォールを Multicloud Defense に移行するワークフローを示しています。

|

ワークスペース |

手順 |

|

|---|---|---|

|

|

ローカル マシン |

Cisco.com から最新バージョンの Cisco Secure Firewall 移行ツールをダウンロードします。 詳細な手順については、「Cisco.com からの Cisco Secure Firewall 移行ツールのダウンロード」を参照してください。 |

|

|

Local Machine |

ローカルマシンで、Cisco.com からダウンロードしたアプリケーションファイルをダブルクリックして、Cisco Secure Firewall 移行ツールを開始します。 |

|

|

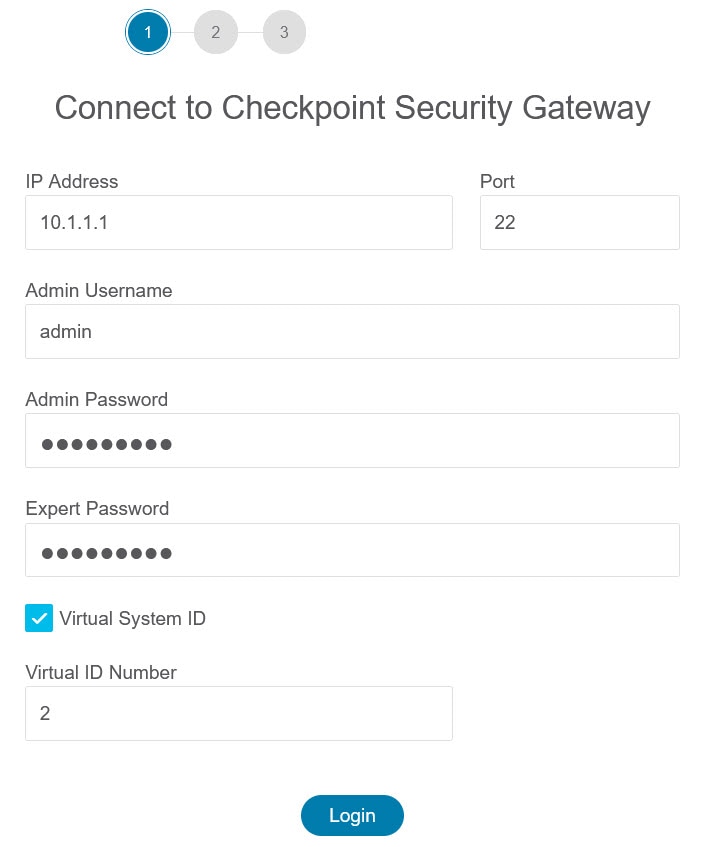

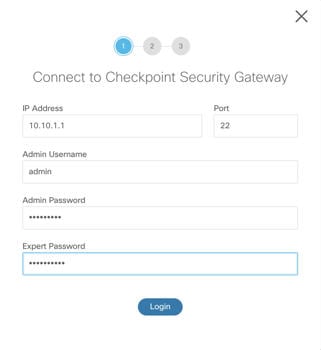

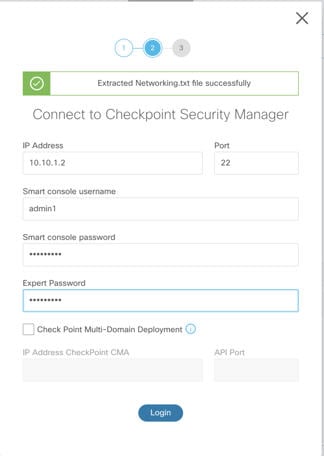

Check Point ファイアウォール |

構成ファイルをエクスポートします。Check Point ファイアウォールから構成をエクスポートするには、r80 の Check Point 構成ファイルのエクスポートを参照してください。 |

|

|

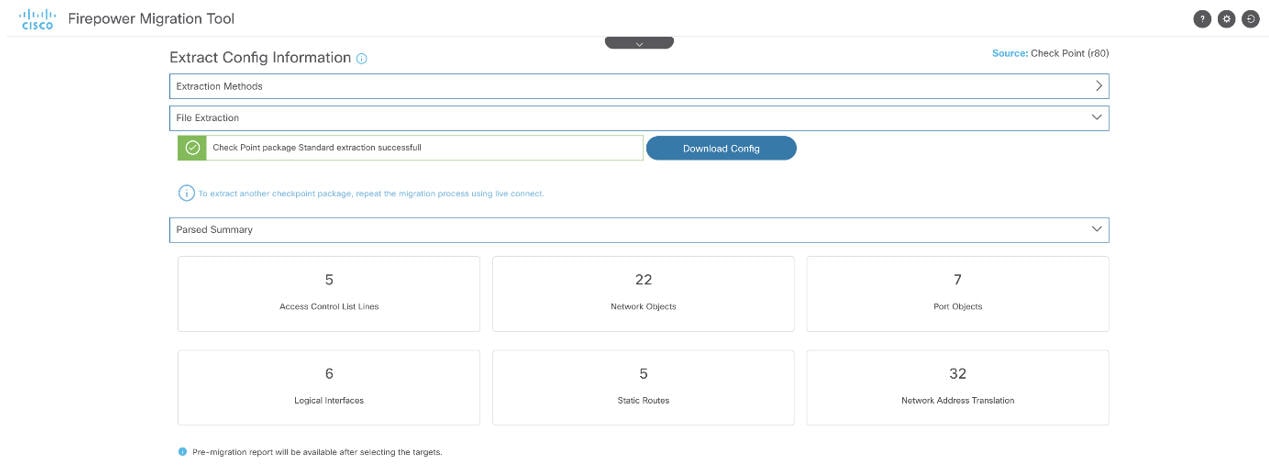

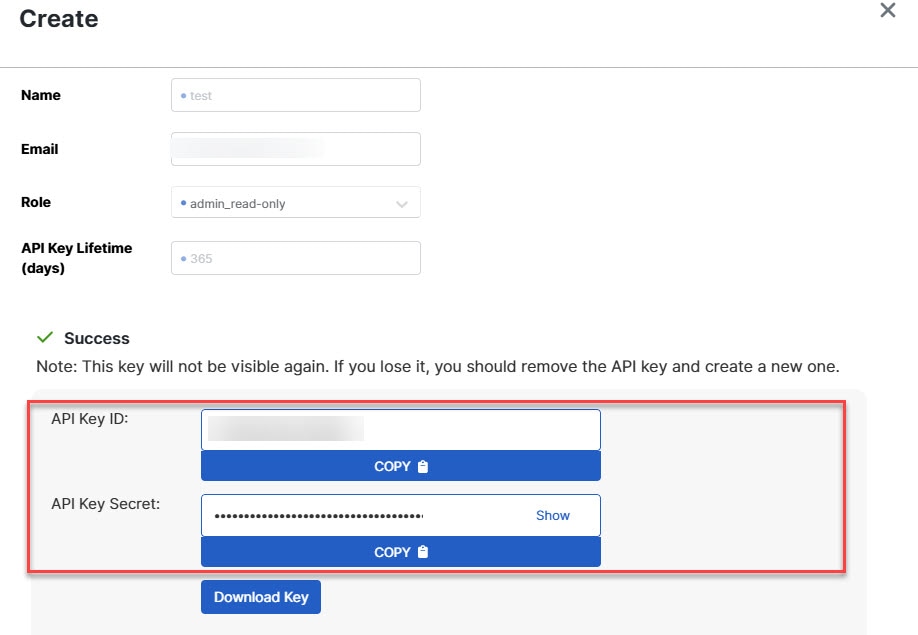

Cisco Secure Firewall 移行ツール |

この手順の実行中、Multicloud Defense の接続先パラメータを指定できます。手順の詳細については、Multicloud Defense の接続先パラメータの指定を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

移行前レポートをダウンロードした場所に移動し、レポートを確認します。手順の詳細については、移行前レポートの確認を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

構成を慎重に最適化して確認し、それが正しいことを確認します。手順の詳細については、移行する構成の最適化、確認および検証を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

移行プロセスのこの手順では、移行済み構成を Multicloud Defense に送信し、移行後レポートをダウンロードできるようにします。手順の詳細については、Multicloud Defense への構成のプッシュを参照してください。 |

|

|

Local Machine |

移行後レポートをダウンロードした場所に移動し、レポートを確認します。手順の詳細については、移行後レポートの確認と移行の完了を参照してください。 |

|

|

Multicloud Defense |

移行済み構成を確認し、必要に応じて、ゲートウェイの構成で使用します。 |

フィードバック

フィードバック