- Cisco ASA with FirePOWER Services ローカル管理設定ガ イ ド 6.0

- シスコ ASA FirePOWER モジュールの概要

- 再利用可能なオブジェクトの管理

- デバイス設定の管理

- アクセス コントロール ポリシーの開始

- セキュリティ インテリジェンスの IP アドレ ス レピュテーションを使用したブラックリ スト登録

- アクセス コントロール ルールを使用したト ラフィック フローの調整

- ネットワークベースのルールによるトラ フィックの制御

- レピュテーション ベースのルールによるト ラフィックの制御

- アクセス コントロール ルール:レルムと ユーザ

- 侵入ポリシーおよびファイル ポリシーを使 用したトラフィックの制御

- トラフィック復号の概要

- SSL ポリシー クイック スタート ガイド

- SSL ルール クイック スタート ガイド

- SSL ルールを使用したトラフィック復号の 調整

- ネットワーク分析ポリシーおよび侵入ポリ シーについて

- ネットワーク分析ポリシーまたは侵入ポリ シーでのレイヤの使用

- トラフィックの前処理のカスタマイズ

- ネットワーク分析ポリシーの開始

- アプリケーション層プリプロセッサの使用

- SCADA の前処理の設定

- トランスポート層およびネットワーク層の 前処理の設定

- シブ展開における前処理の調整

- 侵入ポリシーを使用する前に

- ルールを使用した侵入ポリシーの調整

- 特定の脅威の検出

- 侵入イベント ロギングのグローバルな制限

- 侵入ルールの概要と作成

- アイデンティティ データの概要

- レルムとアイデンティティ ポリシー

- ユーザ アイデンティティ ソース

- DNS ポリシー

- マルウェアと禁止されたファイルのブロッ キング

- パッシブ展開における前処理の調整

- イベントの表示

- 外部アラートの設定

- 侵入ルールの外部アラートの設定

- ASA FirePOWER ダッシュボードの使用

- ASA FirePOWER レポートの使用

- タスクのスケジュール

- システム ポリシーの管理

- ASA FirePOWER モジュールの設定

- ASA FirePOWER モジュールのライセンス

- ASA FirePOWER モジュール ソフトウェアの 更新

- システムのモニタリング

- バックアップと復元の使用

- トラブルシューティング ファイルの生成

- 設定のインポートおよびエクスポート

- 実行時間が長いタスクのステータスの表示

- セキュリティ、インターネット アクセス、お よび通信ポート

アクセス コントロール ルールを使用したトラフィック フローの調整

アクセス コントロール ポリシー内では、 アクセス コントロール ルール によってネットワーク トラフィックを処理する詳細な方法が提供されます。

セキュリティ インテリジェンス ベースのトラフィック フィルタリング、および一部のデコードと前処理は、ネットワーク トラフィックがアクセス コントロール ルールによって評価される 前に 行われます。システムは、指定した順にアクセス コントロール ルールをトラフィックと照合します。ほとんどの場合、システムは、 すべての ルールの条件がトラフィックに一致する場合、 最初の アクセス コントロール ルールに従ってネットワーク トラフィックを処理します。条件は単純または複雑にできます。セキュリティ ゾーン、ネットワークまたは地理的位置、ポート、アプリケーション、要求された URL、およびユーザごとにトラフィックを制御できます。

また、各ルールには アクション があり、これによって一致するトラフィックをモニタ、信頼、ブロック、または許可するかを決定します。トラフィックを許可するときは、システムが侵入ポリシーまたはファイル ポリシーを使用してトラフィックを最初に検査し、アセットに到達したりネットワークを出る前に、エクスプロイト、マルウェア、または禁止されたファイルをブロックするように指定できます。ただし、システムはトラフィックを信頼またはブロックした後は、追加のインスペクションを実行 しません 。

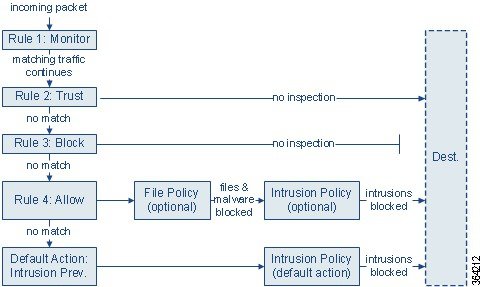

次のシナリオでは、インラインの侵入防御展開環境で、アクセス コントロール ルールによってトラフィックを評価できる方法を要約しています。

- ルール 1:モニタ はトラフィックを最初に評価します。モニタ ルールはネットワーク トラフィックを追跡してログに記録しますが、トラフィック フローには影響しません。システムは引き続きトラフィックを追加のルールと照合し、許可するか拒否するかを決定します。

- ルール 2:信頼 はトラフィックを 2 番目に評価します。一致するトラフィックは、追加のインスペクションなしでその宛先への通過を許可されます。一致しないトラフィックは、引き続き次のルールと照合されます。

- ルール 3:ブロック はトラフィックを 3 番目に評価します。一致するトラフィックは、追加のインスペクションなしでブロックされます。一致しないトラフィックは、引き続き最後のルールと照合されます。

- ルール 4:許可 は最後のルールです。このルールの場合、一致したトラフィックは許可されますが、トラフィック内の禁止ファイル、マルウェア、侵入、エクスプロイトは検出されてブロックされます。残りの禁止されていない悪意のないトラフィックは宛先に向かうことを許可されます。ファイル インスペクションのみを実行する、または侵入インスペクションのみを実行する、もしくは両方とも実行しない追加の許可ルールを割り当てることができることに留意してください。

- デフォルト アクション は、いずれのルールにも一致しないすべてのトラフィックを処理します。このシナリオでは、デフォルト アクションは、悪意のないトラフィックの通過を許可する前に侵入防御を実行します。別の展開では、追加のインスペクションなしですべてのトラフィックを信頼またはブロックするデフォルト アクションを割り当てることもあります。(デフォルト アクションで処理されるトラフィックでは、ファイルまたはマルウェアのインスペクションを実行できません。)

アクセス コントロール ルールの作成および編集

アクセス コントロール ポリシー内で、アクセス コントロール ルールはネットワーク トラフィックを処理する詳細な方法を提供しています。一意の名前に加え、各アクセス コントロール ルールには次の基本コンポーネントがあります。

デフォルトでは、ルールは有効になっています。ルールを無効にすると、システムはネットワーク トラフィックの評価にそのルールを使用せず、そのルールに対する警告とエラーの生成を停止します。

アクセス コントロール ポリシー内の各ルールには、1 から始まる番号が付きます。システムは、ルール番号の昇順で上から順に、ルールをトラフィックと照合します。モニタ ルールを除き、トラフィックが一致する最初のルールがそのトラフィックを処理するルールになります。

条件は、ルールが処理する特定のトラフィックを指定します。条件は、セキュリティ ゾーン、ネットワークまたは地理的位置、ポート、アプリケーション、要求された URL、またはユーザ別にトラフィックを照合できます。条件は単純または複雑にできます。条件の使用は、多くの場合のライセンスによって異なります。

ルールのアクションによって、一致したトラフィックの処理方法が決まります。一致したトラフィックをモニタ、信頼、ブロック、または許可(追加のインスペクションあり/なしで)することができます。システムは信頼されたトラフィックまたはブロックされたトラフィックに対してインスペクションを実行 しない ことに注意してください。

アクセス コントロール ルールのインスペクション オプションは、ユーザが許可してしまう可能性がある悪意のあるトラフィックをシステムで検査してブロックする方法を制御します。ルールを使用してトラフィックを許可するときは、システムが侵入ポリシーまたはファイル ポリシーを使用してトラフィックを最初に検査し、アセットに到達したりネットワークを出る前に、エクスプロイト、マルウェア、または禁止されたファイルをブロックするように指定できます。

ルールのロギング設定によって、システムが記録する処理済みトラフィックのレコードを管理します。1 つのルールに一致するトラフィックのレコードを 1 つ保持できます。一般に、接続の開始時、および終了時にセッションをログに記録できます。接続のログは、ASA FirePOWER モジュール の他に、システム ログ(Syslog)または SNMP トラップ サーバに記録できます。

アクセス コントロール ルールで変更を保存するたびに、コメントを追加できます。

アクセス コントロール ルールを追加および編集するには、アクセス コントロール ルール エディタを使用します。アクセス コントロール ポリシー エディタの [ルール(Rules)] タブからルール エディタにアクセスします。ルール エディタで、次の操作を実行します。

- エディタの上部で、ルールの名前、状態、位置、アクションなどの基本的なプロパティを設定します。

- エディタの左下にあるタブを使用して、条件を追加します。

- インスペクションおよびロギングのオプションを設定し、さらにルールにコメントを追加するには、右下にあるタブを使用します。便宜上、どのタブを表示しているかに関係なく、エディタにはルールのインスペクションおよびロギングのオプションがリストされます。

(注![]() ) アクセス コントロール ルールの適切な作成と順序付けは複雑なタスクですが、効果的な展開を構築するためには不可欠です。ポリシーを慎重に計画しないと、ルールが他のルールをプリエンプション処理したり、追加のライセンスが必要となったり、ルールに無効な設定が含まれる場合があります。システムが想定どおりにトラフィックを確実に処理できるように、アクセス コントロール ポリシー インターフェイスにはルールに対する強力な警告およびエラーのフィードバック システムがあります。詳細については、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

) アクセス コントロール ルールの適切な作成と順序付けは複雑なタスクですが、効果的な展開を構築するためには不可欠です。ポリシーを慎重に計画しないと、ルールが他のルールをプリエンプション処理したり、追加のライセンスが必要となったり、ルールに無効な設定が含まれる場合があります。システムが想定どおりにトラフィックを確実に処理できるように、アクセス コントロール ポリシー インターフェイスにはルールに対する強力な警告およびエラーのフィードバック システムがあります。詳細については、アクセス コントロール ポリシーおよびルールのトラブルシューティングを参照してください。

アクセス コントロール ルールを作成または変更するには、次の手順を実行します。

ステップ 1 [設定(Configuration)] > [ASA FirePOWER 設定(ASA FirePOWER Configuration)] > [ポリシー(Policies)] > [アクセス コントロール ポリシー(Access Control Policy)] の順に選択します。

[アクセス コントロール ポリシー(Access Control Policy)] ページが表示されます。

ステップ 2 ルールの追加先にするアクセス コントロール ポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

ポリシー ページが表示され、[ルール(Rules)] タブに焦点が置かれています。

各ルールには固有の名前が必要です。30 文字までの印刷可能文字を使用できます。スペースや特殊文字を含めることができますが、コロン( : )は使用できません。

ステップ 5 上記に要約されるようにルール コンポーネントを設定します。次の設定をするか、デフォルト設定をそのまま使用することができます。

- ルールを 有効 にするかどうかを指定します。

- ルールの位置を指定します。ルールの評価順序の指定 を参照してください。

- ルールの [アクション(Action)] を選択します。ルール アクションを使用したトラフィックの処理とインスペクションの決定 を参照してください。

- ルールの条件を設定します。ルールが処理するトラフィックを指定するための条件の使用 を参照してください。

- 許可ルールおよびインタラクティブ ブロック ルールの場合は、ルールの [インスペクション(Inspection)] オプションを設定します。侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御 を参照してください。

- [ログ(Logging)] オプションを指定します。ネットワーク トラフィックの接続のロギング を参照してください。

- コメント を追加します。ルールへのコメントの追加 を参照してください。

ステップ 6 [FirePOWER の変更の保存(Store FirePOWER Changes)] をクリックして、ルールを保存します。

ルールが保存されます。削除アイコン( )をクリックすると、ルールを削除できます。変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。設定変更の展開 を参照してください。

)をクリックすると、ルールを削除できます。変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。設定変更の展開 を参照してください。

ルールの評価順序の指定

最初にアクセス コントロール ルールを作成するときに、ルール エディタで [挿入(Insert)] ドロップダウンリストを使用してその位置を指定します。アクセス コントロール ポリシー内の各ルールには、1 から始まる番号が付きます。システムは、ルール番号の昇順で上から順に、アクセス コントロール ルールをトラフィックと照合します。

ほとんどの場合、システムは、 すべての ルールの条件がトラフィックに一致する場合、 最初の アクセス コントロール ルールに従ってネットワーク トラフィックを処理します。モニタ ルール(トラフィックをログに記録するがトラフィック フローには影響しないルール)の場合を除き、システムは、そのトラフィックがルールに一致した後、追加の優先順位の低いルールに対してトラフィックを評価し続けることは ありません 。

ヒント![]() アクセス コントロール ルールの順序を適切に設定することで、ネットワーク トラフィック処理に必要なリソースを削減して、ルールのプリエンプションを回避できます。ユーザが作成するルールはすべての組織と展開に固有のものですが、ユーザのニーズに対処しながらもパフォーマンスを最適化できるルールを順序付けする際に従うべきいくつかの一般的なガイドラインがあります。詳細については、パフォーマンスを向上させプリエンプションを回避するためのルールの順序付けを参照してください。

アクセス コントロール ルールの順序を適切に設定することで、ネットワーク トラフィック処理に必要なリソースを削減して、ルールのプリエンプションを回避できます。ユーザが作成するルールはすべての組織と展開に固有のものですが、ユーザのニーズに対処しながらもパフォーマンスを最適化できるルールを順序付けする際に従うべきいくつかの一般的なガイドラインがあります。詳細については、パフォーマンスを向上させプリエンプションを回避するためのルールの順序付けを参照してください。

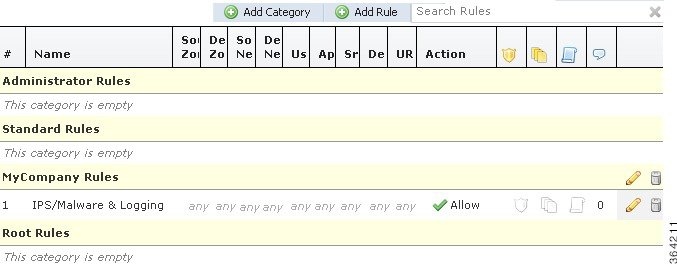

番号ごとのルールの順序付けに加えて、カテゴリ別にルールをグループ化できます。デフォルトでは、3 つのカテゴリ(管理者、標準、ルート)があります。カスタム カテゴリを追加できますが、シスコ提供のカテゴリを削除したり、それらの順序を変更したりすることはできません。既存のルールの位置またはカテゴリの変更の詳細については、ルールの位置またはカテゴリの変更 を参照してください。

ルールの編集または作成時にルールをカテゴリに追加するには、次の手順を実行します。

ステップ 1 アクセス コントロール ルール エディタで、[挿入(Insert)] ドロップダウンリストから、[カテゴリ(Into Category)] を選択し、使用するカテゴリを選択します。

ルールの編集または作成時にルールを番号別に配置するには、次の手順を実行します。

ステップ 1 アクセス コントロール ルール エディタで、[挿入(Insert)] ドロップダウンリストから、[ルールの上(above rule)] または [ルールの下(below rule)] を選択し、適切なルール番号を入力します。

ルールが処理するトラフィックを指定するための条件の使用

アクセス コントロール ルールの条件によって、ルールが処理するトラフィックのタイプが識別されます。条件は単純または複雑にできます。セキュリティ ゾーン、ネットワークまたは地理的位置、ポート、アプリケーション、要求された URL、およびユーザごとにトラフィックを制御できます。

条件をアクセス コントロール ルールに追加する場合は、次の点に注意してください。

- 1 つのルールにつき複数の条件を設定できます。ルールがトラフィックに適用されるには、トラフィックがそのルールの すべての 条件に一致する必要があります。たとえば、特定のホストの URL フィルタリング(URL 条件)を実行する単一のルールを使用できます(ゾーンまたはネットワーク条件)。

- ルールの条件ごとに、最大 50 の条件を追加できます。条件の基準の いずれかに 一致するトラフィックはその条件を満たします。たとえば、最大 50 のユーザおよびグループのユーザ制御を実行する単一のルールを使用できます。

最大 50 の送信元基準と最大 50 の宛先基準を使用して、送信元と宛先ごとにゾーンおよびネットワークの条件を制約できます。送信元基準と宛先基準の両方をゾーンまたはネットワークの条件に追加する場合、一致するトラフィックは、指定した送信元ゾーン/ネットワークの 1 つから発信され、 かつ 宛先ゾーン/ネットワークの 1 つから出力されるものでなければなりません。つまり、システムは、同じタイプの複数の条件を OR 演算でリンクし、複数の条件タイプを AND 演算でリンクします。たとえば、次のようなルール条件の場合、

ルールは、いずれかのプライベート IPv4 ネットワーク上のホストからのピアツーピア アプリケーション トラフィックを照合します。パケットは一方 または もう一方の送信元ネットワークから発信され、 かつ ピアツーピア アプリケーション トラフィックを表している必要があります。次の接続の両方がルールをトリガーします。

ルールに対し特定の条件を設定しない場合、システムはその基準に基づいてトラフィックを照合しません。たとえば、ネットワーク条件を持つがアプリケーション条件を持たないルールは、セッションで使用されるアプリケーションに関係なく、送信元または宛先に基づいてトラフィックを評価します。

(注![]() ) アクセス コントロール ポリシーを適用すると、システムはすべてのルールを評価し、ネットワーク トラフィックを評価するために ASA FirePOWER モジュール が使用する拡張基準セットを作成します。複雑なアクセス コントロール ポリシーやルールは、重要なリソースを消費する可能性があります。アクセス コントロール ルールを簡素化するヒントと、パフォーマンスを改善する他の方法については、アクセス コントロール ポリシーおよびルールのトラブルシューティング を参照してください。

) アクセス コントロール ポリシーを適用すると、システムはすべてのルールを評価し、ネットワーク トラフィックを評価するために ASA FirePOWER モジュール が使用する拡張基準セットを作成します。複雑なアクセス コントロール ポリシーやルールは、重要なリソースを消費する可能性があります。アクセス コントロール ルールを簡素化するヒントと、パフォーマンスを改善する他の方法については、アクセス コントロール ポリシーおよびルールのトラブルシューティング を参照してください。

アクセス コントロール ルールを追加または編集するときは、ルール エディタの左下にあるタブを使用してルール条件を追加したり編集したりします。次の表に、追加できる条件のタイプを示します。

|

|

|

|

|---|---|---|

セキュリティ ゾーンは、ご使用の導入ポリシーおよびセキュリティ ポリシーに準じた 1 つ以上のインターフェイスの論理グループです。ゾーン条件を作成するには、セキュリティ ゾーンによるトラフィックの制御を参照してください。 |

||

明示的に IP アドレスまたはアドレス ブロックを指定できます。位置情報機能を使用して、その送信元または宛先の国または大陸に基づいてトラフィックを制御できます。ネットワーク条件を作成するには、ネットワークまたは地理的位置によるトラフィックの制御 を参照してください。 |

||

TCP および UDP の場合、トランスポート層プロトコルに基づいてトラフィックを制御できます。ICMP および ICMPv6(IPv6 ICMP)の場合、インターネット層プロトコルと、オプションのタイプおよびコードに基づいてトラフィックを制御できます。ポート条件を使用して、ポートを使用しない他のプロトコルでトラフィックを制御することもできます。ポート条件を作成するには、ポートおよび ICMP コードによるトラフィックの制御を参照してください。 |

||

基本的な特性であるタイプ、リスク、ビジネス関連性、カテゴリ、タグに応じて、個々のアプリケーションへのアクセスやフィルタ アクセスを制御できます。アプリケーション条件の作成については、アプリケーション トラフィックの制御を参照してください。 |

||

ネットワーク上のユーザがアクセスできる Web サイトを、個別にまたは URL の一般的分類とリスク レベルに基づいて制限できます 。 URL 条件の作成については、URL のブロッキングを参照してください。 |

||

モニタ対象セッションに関与するホストにログインした LDAP ユーザに基づいてトラフィックを制御できます。Microsoft Active Directory サーバから取得された個別ユーザまたはグループに基づいてトラフィックを制御できます。ユーザ条件を作成するには、アクセス コントロール ルール:レルムとユーザ を参照してください。 |

任意のライセンスを使ってアクセス コントロール ルールを作成できますが、ルール条件によっては、ポリシーを適用する前に、ライセンス付与された特定の機能を有効にする必要があります。詳細については、アクセス コントロールのライセンスの要件を参照してください。

ルール アクションを使用したトラフィックの処理とインスペクションの決定

すべてのアクセス コントロール ルールには、一致するトラフィックについて次のことを決定する アクション があります。

- 処理:第一に、ルール アクションは、システムがルールの条件に一致するトラフィックをモニタ、信頼、ブロック、または許可するかどうかを制御します。

- インスペクション:特定のルール アクションでは、適切にライセンス付与されている場合、通過を許可する前に一致するトラフィックをさらに検査することができます。

- ロギング:ルール アクションによって、一致するトラフィックの詳細をいつ、どのようにログに記録できるかが決まります。

アクセス コントロール ポリシーの デフォルト アクション は、モニタ以外のどのアクセス コントロール ルールの条件に一致しないトラフィックを処理します(デフォルト処理の設定およびネットワーク トラフィックのインスペクション を参照)。

インライン展開されたデバイスのみがトラフィックをブロックまたは変更できることに留意してください。パッシブ展開されたデバイスは、トラフィック フローを分析してロギングできますが、影響を与えることはありません。ルール アクションの詳細と、ルール アクションがトラフィックの処理、インスペクション、およびロギングにどのように影響するかについては、次の項を参照してください。

[モニタ(Monitor)] アクション:アクションの遅延とログの確保

モニタ アクションはトラフィック フローに影響を与えません。つまり、一致するトラフィックがただちに許可または拒否されることはありません。その代わり、追加のルールに照らしてトラフィックが照合され、許可/拒否が決定されます。モニタ ルール以外の一致する最初のルールが、トラフィック フローおよび追加のインスペクションを決定します。さらに一致するルールがない場合、システムはデフォルト アクションを使用します。

モニタ ルールの主な目的はネットワーク トラフィックのトラッキングなので、システムはモニタ対象トラフィックの接続終了イベントを自動的にログに記録します。つまり、トラフィックが他のルールに一致せず、デフォルト アクションでロギングが有効になっていない場合でも、接続はログに記録されます。詳細については、モニタされた接続のロギングについてを参照してください。

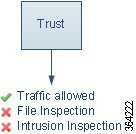

信頼アクション:インスペクションなしでのトラフィックの通過

信頼 アクションでは、トラフィックはいかなる種類の追加のインスペクションもなく通過を許可されます。

信頼されたネットワーク トラフィックは、接続の開始および終了の両方でログに記録できます。詳細については、信頼されている接続のロギングについてを参照してください。

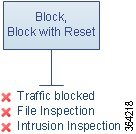

ブロッキング アクション:インスペクションなしでトラフィックをブロック

ブロック アクションおよび リセット付きブロック アクションはトラフィックを拒否し、いかなる追加のインスペクションも行われません。リセット付きブロック ルールでは接続のリセットも行います。

HTTP トラフィックの場合は、Web 要求がブロックされた際に、接続が拒否されたことを説明するカスタム ページでデフォルトのブラウザまたはサーバ ページを上書きすることができます。システムではこのカスタム ページを HTTP 応答ページ と呼んでいます。ブロックされた URL のカスタム Web ページの表示 を参照してください。

ブロックされたネットワーク トラフィックは、接続の開始時にのみログに記録できます。インラインで展開されたデバイスのみがトラフィックをブロックできることに注意してください。ブロックされた接続はパッシブ展開で実際にはブロックされないため、システムにより、ブロックされた各接続に対し複数の接続開始イベントが報告される場合があります。詳細については、ブロックされた接続およびインタラクティブにブロックされた接続のロギングについてを参照してください。

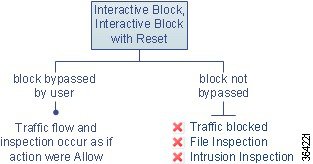

インタラクティブ ブロッキング アクション:ユーザが Web サイト ブロックをバイパスすることを許可する

HTTP トラフィックの場合、 インタラクティブ ブロック アクションおよび リセット付きインタラクティブ ブロック アクションを使用すると、ユーザはカスタマイズ可能な警告ページ( HTTP 応答ページ と呼ばれます)をクリック スルーすることで、Web サイトのブロックをバイパスできます。リセット付きインタラクティブ ブロック ルールでは接続のリセットも行います。

インタラクティブにブロックされたすべてのトラフィックに対し、システムの処理、インスペクション、およびロギングは、ユーザがブロックをバイパスするかどうかによって異なります。

- ユーザがブロックをバイパスしない(できない)場合は、ルールはブロック ルールを模倣します。一致したトラフィックは追加のインスペクションなしで拒否され、接続の開始のみをロギングできます。これらの接続開始イベントには、

インタラクティブ ブロックまたはリセット付きインタラクティブ ブロックアクションがあります。 - ユーザがブロックをバイパスする場合、ルールは許可ルールを模倣します。したがって、ユーザは、どちらかのタイプのインタラクティブ ブロック ルールをファイル ポリシーと侵入ポリシーに関連付け、このユーザ許可されたトラフィックを検査できます。システムは接続の開始イベントと終了イベントの両方をログに記録できます。これらの接続イベントには

許可アクションがあります。

許可アクション:トラフィックの許可および検査

許可 アクションにより、一致したトラフィックの通過が許可されます。トラフィックを許可すると、関連付けられた侵入ポリシーまたはファイル ポリシー(またはその両方)を使用して、ネットワーク トラフィックをさらに検査およびブロックすることができます。

- Protection ライセンスを使用すると、侵入ポリシーを使用して、侵入検知および防御の設定に従ってネットワーク トラフィックを分析し、オプションで、有害なパケットをドロップできます。

- また、Protection ライセンスを使用すると、ファイル ポリシーを使用してファイル制御を実行できます。ファイル制御により、ユーザが特定のアプリケーション プロトコルを介して特定のタイプのファイルをアップロード(送信)またはダウンロード(受信)するのを検出およびブロックすることができます。

- マルウェア ライセンスを使用すると、この場合もファイル ポリシーを使用して、ネットワークベースの高度なマルウェア防御(AMP)を実行できます。ネットワークベースの AMP は、マルウェアの有無についてファイルを検査し、オプションで検出されたマルウェアをブロックできます。

侵入ポリシーまたはファイル ポリシーをアクセス コントロール ルールに関連付ける方法については、侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御 を参照してください。

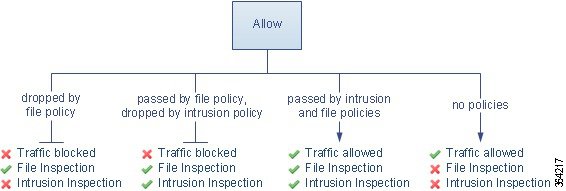

下の図は、許可ルールの条件(またはユーザによりバイパスされるインタラクティブ ブロック ルール(インタラクティブ ブロッキング アクション:ユーザが Web サイト ブロックをバイパスすることを許可する を参照)の条件)を満たすトラフィックに対して実行されるインスペクションの種類を示しています。侵入インスペクションの前にファイル インスペクションが行われることに注意してください。そこでブロックされたファイルに対しては、侵入関連のエクスプロイトについては検査されません。

シンプルにするために、この図では、侵入ポリシーとファイル ポリシーの両方がアクセス コントロール ルールに関連付けられている状態(またはどちらも関連付けられていない状態)のトラフィック フローを示しています。ただし、どちらか 1 つだけを設定することも可能です。ファイル ポリシーがない場合、トラフィック フローは侵入ポリシーによって決定されます。侵入ポリシーがない場合、トラフィック フローはファイル ポリシーによって決定されます。

ルールへのコメントの追加

アクセス コントロール ルールを作成または編集するときは、コメントを追加できます。たとえば、他のユーザのために設定全体を要約したり、ルールの変更時期と変更理由を記載することができます。あるルールの全コメントのリストを表示し、各コメントを追加したユーザやコメント追加日を確認することができます。

ルールを保存すると、最後に保存してから追加されたすべてのコメントは読み取り専用になります。

ステップ 1 アクセス コントロール ルール エディタで、[コメント(Comments)] タブを選択します。

ステップ 2 [新規コメント(New Comment)] をクリックします。

[新規コメント(New Comment)] ポップアップウィンドウが表示されます。

ステップ 3 コメントを入力し、[OK] をクリックします。

コメントが保存されます。ルールを保存するまでこのコメントを編集または削除できます。

ポリシー内のアクセス コントロール ルールの管理

次の図に示すアクセス コントロール ポリシー エディタの [ルール(Rules)] タブでは、ポリシー内のアクセス コントロール ルールを追加、編集、検索、移動、有効化、無効化、削除、または管理できます。

ポリシー エディタでは、各ルールに対してルールの名前、条件の概要、ルール アクションが表示され、さらにルールのインスペクション オプションとロギング オプションを示すアイコンが表示されます。その他のアイコンは、次の表に示すように、コメント、警告、エラー、およびその他の重要な情報を表しています。無効なルールはグレーで表示され、ルール名の下に [(無効)((disabled))] というマークが付きます。

|

|

|

|

|---|---|---|

| ルールのインスペクション オプションを編集するには、アクティブな(黄色の)インスペクション アイコンをクリックします(侵入ポリシーおよびファイル ポリシーを使用したトラフィックの制御 を参照)。アイコンが非アクティブ(白)の場合、そのタイプのポリシーがルールに選択されていません。 |

||

ルールのロギング オプションを編集するには、アクティブな(青色の)ロギング アイコンをクリックします(アクセス コントロールの処理に基づく接続のロギング を参照)。アイコンが非アクティブ(白)の場合、接続ロギングがそのルールで無効になっています。 |

||

ルールにコメントを追加するには、コメント列の数字をクリックします(ルールへのコメントの追加 を参照)。数字は、ルールにすでに含まれているコメントの数を示します。 |

||

| アクセス コントロール ポリシー エディタで、ポリシーのすべての警告が一覧表示されたポップアップ ウィンドウを表示するには [警告の表示(Show Warnings)] をクリックします(アクセス コントロール ポリシーおよびルールのトラブルシューティング を参照)。 |

||

アクセス コントロール ルールの管理については、以下を参照してください。

アクセス コントロール ルールの検索

スペースおよび印刷可能な特殊文字を含む英数字文字列を使用して、アクセス コンロトール ルールのリストで一致する値を検索できます。この検索では、ルール名およびルールに追加したルール条件が検査されます。ルール条件の場合は、条件タイプ(ゾーン、ネットワーク、アプリケーションなど)ごとに追加できる任意の名前または値が検索照合されます。これには、個々のオブジェクト名または値、グループ オブジェクト名、グループ内の個々のオブジェクト名または値、およびリテラル値が含まれます。

検索文字列のすべてまたは一部を使用できます。照合ルールごとに、一致する値のカラムが強調表示されます。たとえば、 100Bao という文字列のすべてまたは一部を基準に検索すると、少なくとも、100Bao アプリケーションが追加された各ルールの [アプリケーション(Applications)] 列が強調表示されます。100Bao という名前のルールもある場合は、[名前(Name)] カラムと [アプリケーション(Applications)] カラムの両方が強調表示されます。

1 つ前または次の照合ルールに移動することができます。ステータス メッセージには、現行の一致および合計一致数が表示されます。

複数ページのルール リストでは、どのページでも一致が検出される可能性があります。最初の一致が検出されたのが最初のページではない場合は、最初の一致が検出されたページが表示されます。最後の一致が現行の一致となっている場合、次の一致を選択すると、最初の一致が表示されます。また、最初の一致が現行の一致となっている場合、前の一致を選択すると、最後の一致が表示されます。

ステップ 1 検索するポリシーのアクセス コントロール ポリシー エディタで、[検索ルール(Search Rules)] プロンプトをクリックし、検索文字列を入力して Enter を押します。検索を開始するには、Tab キーを使用するか、ページの空白部分をクリックします。

一致する値を含むルールのカラムが強調表示されます。表示されている(最初の)一致は、他とは区別できるように強調表示されます。

ルールの有効化と無効化

アクセス コントロール ルールを作成すると、そのルールはデフォルトで有効になります。ルールを無効にすると、システムはネットワーク トラフィックの評価にそのルールを使用せず、そのルールに対する警告とエラーの生成を停止します。アクセス コントロール ポリシーのルール リストを表示したときに、無効なルールはグレー表示されますが、変更は可能です。また、ルール エディタを使用してアクセス コントロール ルールを有効化または無効化することもできます。アクセス コントロール ルールの作成および編集 を参照してください。

アクセス コントロール ルールの状態を変更するには、次の手順を実行します。

ステップ 1 有効化または無効化するルールを含むポリシーのアクセス コントロール ポリシー エディタで、ルールを右クリックして、ルールの状態を選択します。

ステップ 2 [FirePOWER の変更の保存(Store FirePOWER Changes)] をクリックして、ポリシーを保存します。

変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。設定変更の展開 を参照してください。

ルールの位置またはカテゴリの変更

アクセス コントロール ルールを整理しやすくするために、すべてのアクセス コントロール ポリシーにはシステムによって提供される 3 つのルール カテゴリ(管理者ルール、標準ルール、ルート ルール)があります。これらのカテゴリは移動、削除、名前変更することはできませんが、カスタム カテゴリを作成することができます。

ルールの移動

アクセス コントロール ルールの順序を適切に設定することで、ネットワーク トラフィック処理に必要なリソースを削減して、ルールのプリエンプションを回避できます。

次の手順は、アクセス コントロール ポリシー エディタを使用して 1 つ以上のルールを同時に移動する方法を示しています。また、ルール エディタを使用して個々のアクセス コントロール ルールを移動することもできます。アクセス コントロール ルールの作成および編集 を参照してください。

ステップ 1 移動するルールを含むポリシーのアクセス コントロール ポリシー エディタで、各ルールの空白領域をクリックしてルールを選択します。複数のルールを選択するには、Ctrl キーと Shift キーを使用します。

ステップ 2 ルールを移動します。カット アンド ペーストやドラッグ アンド ドロップを使用することもできます。

新しい場所にルールをカット アンド ペーストするには、選択したルールを右クリックし、[カット(Cut)] を選択します。次に、貼り付けたい位置に隣接するルールの空白部分を右クリックし、[上に貼り付け(Paste above)] または [下に貼り付け(Paste below)] を選択します。2 つの異なるアクセス コントロール ポリシー間ではアクセス コントロール ルールをコピー アンド ペーストできないことに注意してください。

ステップ 3 [FirePOWER の変更の保存(Store FirePOWER Changes)] をクリックして、ポリシーを保存します。

変更を反映させるには、アクセス コントロール ポリシーを適用する必要があります。設定変更の展開 を参照してください。

新しいルール カテゴリの追加

アクセス コントロール ルールを整理しやすくするために、すべてのアクセス コントロール ポリシーにはシステムによって提供される 3 つのルール カテゴリ(管理者ルール、標準ルール、ルート ルール)があります。これらのカテゴリは移動、削除、名前変更することはできませんが、標準ルールとルート ルール間でカスタム カテゴリを作成することができます。

カスタム カテゴリを追加すると、追加のポリシーを作成しなくても、ルールをさらに細かく編成できます。追加したカテゴリは、名前変更と削除ができます。これらのカテゴリの移動はできませんが、ルールのカテゴリ間およびカテゴリ内外への移動は可能です。

ステップ 1 ルール カテゴリを追加するポリシーのアクセス コントロール ポリシー エディタで、[カテゴリの追加(Add Category)] をクリックします。

ヒント![]() ポリシーにルールがすでに含まれている場合は、既存のルールの行の空白部分をクリックして、新しいカテゴリを追加する前にその位置を設定できます。既存のルールを右クリックし、[新規カテゴリの挿入(Insert new category)] を選択することもできます。

ポリシーにルールがすでに含まれている場合は、既存のルールの行の空白部分をクリックして、新しいカテゴリを追加する前にその位置を設定できます。既存のルールを右クリックし、[新規カテゴリの挿入(Insert new category)] を選択することもできます。

[カテゴリの追加(Add Category)] ポップアップ ウィンドウが表示されます。

ステップ 2 [名前(Name)] に、一意のカテゴリ名を入力します。

最大 30 文字の英数字の名前を入力できます。名前には、スペース、および印刷可能な特殊文字を含めることができます。

- 既存のカテゴリのすぐ上に新しいカテゴリを配置する場合は、最初の [挿入(Insert)] ドロップダウン リストから [カテゴリの上(above Category)] を選択した後、2 番目のドロップダウン リストからカテゴリを選択します。ここで選択したカテゴリの上にルールが配置されます。

- 既存のルールの下に新しいカテゴリを配置する場合は、ドロップダウン リストから [ルールの下(below rule)] を選択した後、既存のルール番号を入力します。このオプションが有効なのは、ポリシーに少なくとも 1 つのルールが存在する場合のみです。

- 既存のルールの上にルールを配置する場合は、ドロップダウン リストから [ルールの上(above rule)] を選択した後、既存のルール番号を入力します。このオプションが有効なのは、ポリシーに少なくとも 1 つのルールが存在する場合のみです。

カテゴリが追加されます。カテゴリ名を編集するには、カスタム カテゴリの横にある編集アイコン( )をクリックします。カテゴリを削除するには、削除アイコン(

)をクリックします。カテゴリを削除するには、削除アイコン( )をクリックします。削除するカテゴリに含まれるルールは、その上にあるカテゴリに追加されます。

)をクリックします。削除するカテゴリに含まれるルールは、その上にあるカテゴリに追加されます。

ステップ 5 [FirePOWER の変更の保存(Store FirePOWER Changes)] をクリックして、ポリシーを保存します。

)をクリックします。

)をクリックします。

)または前の一致アイコン(

)または前の一致アイコン(

)をクリックします。

)をクリックします。

)をクリックします。

)をクリックします。

フィードバック

フィードバック