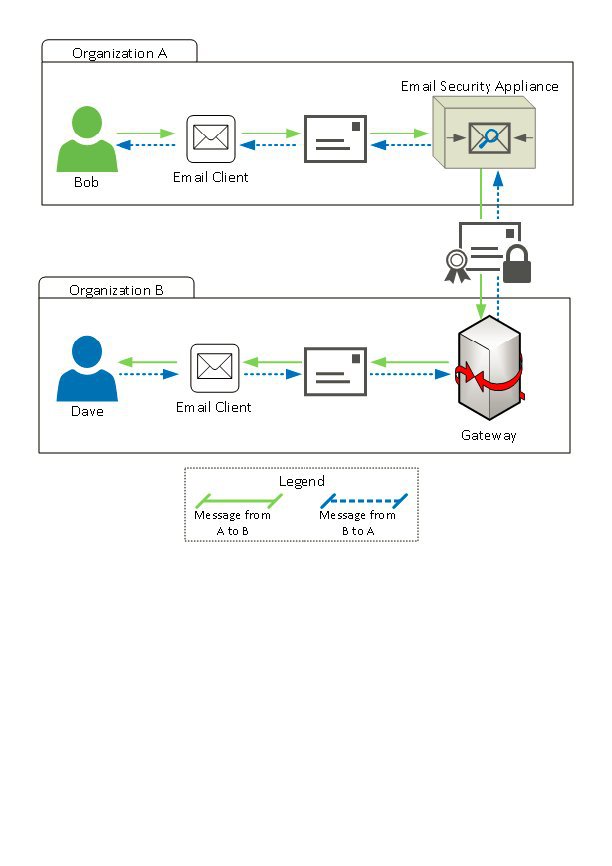

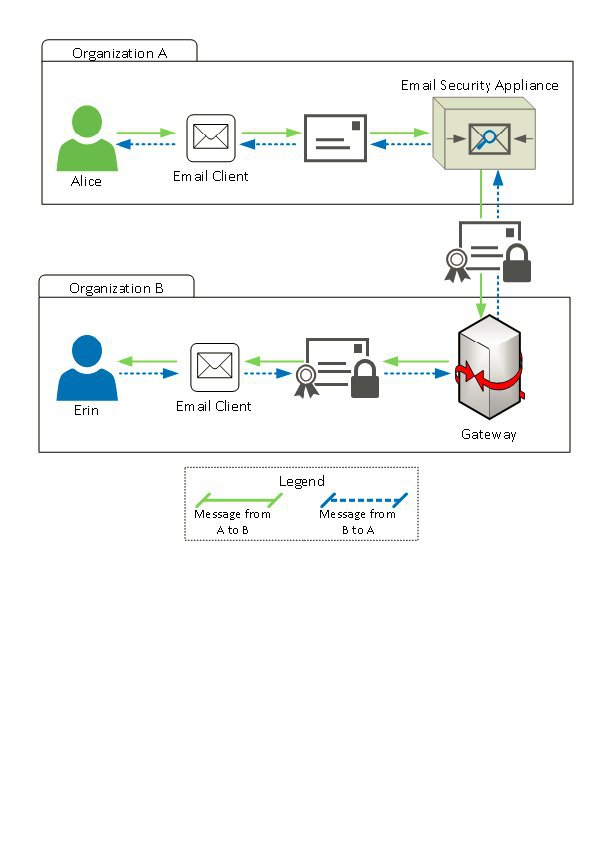

S/MIME セキュリティ サービスの概要

Secure/Multipurpose Internet Mail Extensions(S/MIME)は、安全な検証済みの電子メール メッセージを送受信するための標準ベースの方式です。S/MIME では、公開/秘密キーのペアを使用してメッセージを暗号化または署名します。この方法により、

- メッセージが暗号化されている場合、メッセージ受信者のみが暗号化されたメッセージを開くことができます。

- メッセージが署名されている場合、メッセージ受信者は送信者のドメインのアイデンティティを検証して、転送中にメッセージが変更されていないことを確信できます。

S/MIME の詳細については、次の RFC を確認してください。

- RFC 5750:Secure/Multipurpose Internet Mail Extensions(S/MIME)Version 3.2 - Certificate Handling

- RFC 5751:Secure/Multipurpose Internet Mail Extensions(S/MIME)Version 3.2 - Message Specification

- RFC 3369:Cryptographic Message Syntax

フィードバック

フィードバック