ローカル ドメインの電子メールのルーティング

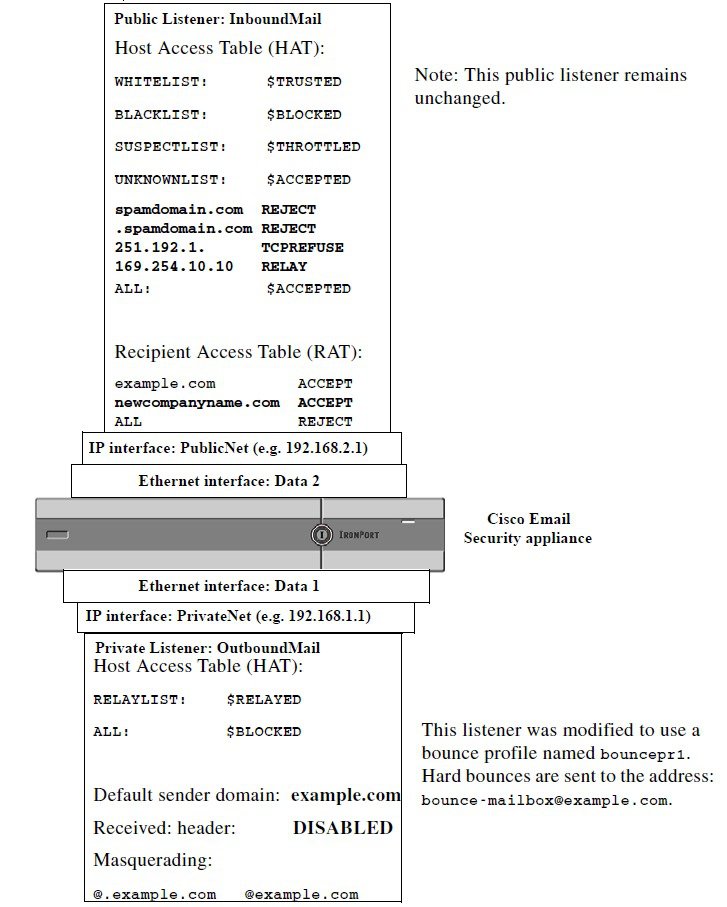

電子メールを受信するためのゲートウェイの設定では、エンタープライズ ゲートウェイ設定に対して SMTP 接続を提供するようにプライベート リスナーとパブリック リスナーをカスタマイズしました。これらのリスナーは、特定の接続を処理したり(HAT 変更経由)、特定ドメインのメールを受信したり(パブリック リスナーの RAT 変更経由)するようにカスタマイズされています。

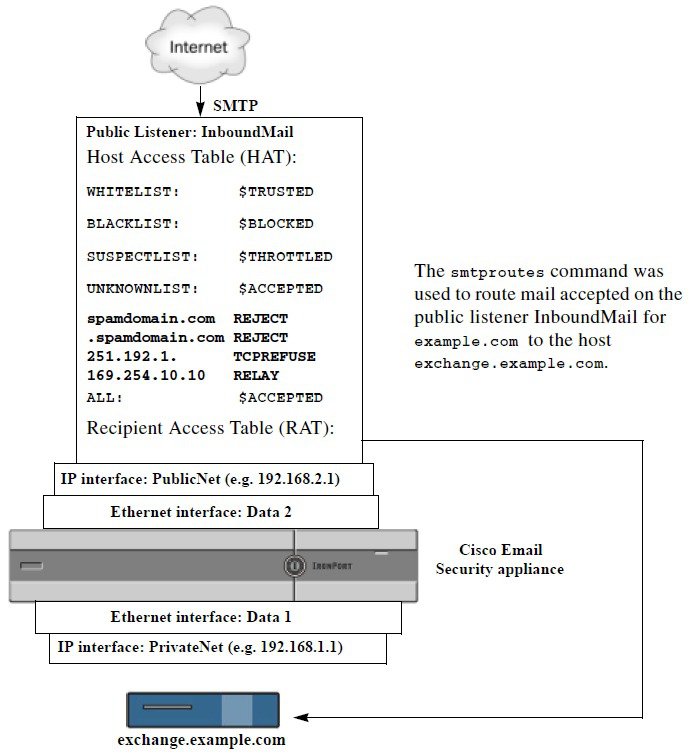

電子メールゲートウェイでは、メールをローカルドメイン経由で、[ネットワーク(Network)] > [SMTPルート(SMTP Routes)] ページ(または smtproutes コマンド)を使用して指定されたホストにルーティングします。この機能は、sendmail の mailertable 機能に似ています。

(注) |

GUI でシステム セットアップ ウィザード(またはコマンドライン インターフェイスで systemsetup コマンド)を実行し(「セットアップとインストール」の章を参照)、変更内容を確定した場合、そのときに入力した RAT エントリごとに、 電子メールゲートウェイで最初の SMTP ルートエントリが定義されています。

|

関連項目

SMTP ルートの概要

SMTP ルートを使用すると、特定ドメインのすべての電子メールを別の Mail eXchange(MX; メール交換)ホストへリダイレクトできます。たとえば、example.com から groupware.example.com へのマッピングを作成できます。このマッピングにより、エンベロープ受信者アドレスに @example.com が含まれる電子メールは、代わりに groupware.example.com に転送されます。システムは、通常の電子メール配信のように、groupware.example.com で「MX」ルックアップを実行し、次にホストで「A」ルックアップを実行します。この代替 MX ホストは、DNS の MX レコードにリストされている必要はなく、電子メールがリダイレクトされているドメインのメンバである必要もありません。AsyncOS

オペレーティングシステムでは、 電子メールゲートウェイで最大 4 万の SMTP ルートマッピングを設定できます。(SMTP ルートの制限を参照)。

この機能を使用すると、ホストを「ひとかたまりにする」ことができます。.example.com などの部分ドメインを指定すると、example.com で終わるすべてのドメインがエントリに一致します。たとえば、fred@foo.example.com と wilma@bar.example.com は、両方ともマッピングに一致します。

SMTP ルート テーブルにホストがない場合は、DNS を使用して MX ルックアップが実行されます。結果は、SMTP ルート テーブルに対して再チェックされません。foo.domain の DNS MX エントリが bar.domain の場合、foo.domain に送信されるすべての電子メールが bar.domain に配信されます。bar.domain から他のホストへのマッピングを作成した場合、foo.domain へ送信される電子メールは影響を受けません。

つまり、再帰的なエントリは続きません。a.domain から b.domain にリダイレクトされるエントリがあり、b.domain から a.domain にリダイレクトされるエントリがその後にある場合、メールのループは作成されません。この場合、a.domain に送信される電子メールは、b.domain で指定された MX ホストに配信されます。反対に、b.domain に送信される電子メールは、a.domain で指定された MX ホストに配信されます。

すべての電子メール配信で、SMTP ルート テーブルは、上から順に読み取られます。マッピングと一致する最も具体的なエントリが選択されます。たとえば、SMTP ルート テーブルで host1.example.com と .example.com の両方についてマッピングがある場合は、host1.example.com のエントリが使用されます。これは、具体的ではない .example.com エントリの後に出現した場合であっても、このエントリの方が具体的なエントリであるためです。そうでない場合は、エンベロープ受信者のドメインで通常の MX ルックアップが実行されます。

デフォルトの SMTP ルート

特殊キーワードの ALL を使用して、デフォルト SMTP ルートを定義することもできます。ドメインが SMTP ルート リストで前のマッピングと一致しない場合のデフォルトは、ALL エントリで指定された MX ホストにリダイレクトされます。

SMTP ルート エントリを印刷する場合、デフォルトの SMTP ルートは ALL: として一覧表示されます。デフォルトの SMTP ルートは削除できません。入力した値をクリアすることのみ可能です。

デフォルトの SMTP ルートを設定するには、[ネットワーク(Network)] > [SMTPルート(SMTP Routes)] ページまたは smtproutes コマンドを使用します。

SMTP ルートの定義

ルートを構築するには、[ネットワーク(Network)] > [SMTPルート(SMTP Routes)] ページ(または smtproutes コマンド)を使用します。新しいルートを作成するには、まず、永続的なルートを作成するドメインまたはドメインの一部を指定する必要があります。次に、宛先ホストを指定します。宛先ホストは、完全修飾ホスト名として入力することも、IP アドレスとして入力することもできます。IP

アドレスは、インターネット プロトコル バージョン 4(IPv4)またはバージョン 6(IPv6)を指定できます。

IPv6 アドレスの場合、AsyncOS は次の形式をサポートします。

-

2620:101:2004:4202::0-2620:101:2004:4202::ff 2620:101:2004:4202::-

2620:101:2004:4202::23 -

2620:101:2004:4202::/64

エントリと一致するメッセージをドロップするために、特殊な宛先ホスト /dev/null を指定することもできます(つまり、デフォルトルートに /dev/null を指定することで、 電子メールゲートウェイで受信されたメールが配信されないようにすることができます)。

受信側のドメインに複数の宛先ホストを設定できます。MX レコードと同様に、それぞれの宛先ホストにはプライオリティ番号が割り当てられています。最低番号が割り当てられた宛先ホストは、受信側ドメインのプライマリ宛先ホストであることを示します。一覧にある他の宛先ホストは、バックアップとして使用されます。

プライオリティが同じ宛先は、「ラウンドロビン」方式で使用されます。ラウンドロビン処理は、SMTP 接続に基づいていて、必ずしもメッセージに基づくものではありません。また、1 つ以上の宛先ホストが応答しない場合は、到達可能ないずれかのホストにメッセージが配信されます。設定されているすべての宛先ホストが応答しない場合、メールは受信側ドメインのキューに入れられ、宛先ホストへの配信が後で試みられます。(MX レコードの使用へのフェールオーバーは行われません)。

CLI で smtproutes コマンドを使用してルートを構築するときは、ホスト名または IP アドレスに続けて /pri= とその後にプライオリティを割り当てるための整数 0 ~ 65535(0 は最高のプライオリティ)を使用して、各宛先ホストにプライオリティを設定できます。たとえば、host1.example.com/pri=0 のプライオリティは、host2.example.com/pri=10 よりも高くなります。複数のエントリを指定する場合は、カンマで区切ります。

SMTP ルートの制限

ルートは、最大 40,000 個定義できます。ALL による最終的なデフォルト ルートは、この制限に含まれます。したがって、39,999 個までのカスタム ルートと、特別なキーワードである ALL を使用する 1 つのルートを定義できます。

SMTP ルートと DNS

特殊なキーワード USEDNS を使用して、MX ルックアップの実行により特定ドメインの次のホップを決定するよう 電子メールゲートウェイに指示します。これは、サブドメイン宛のメールを特定ホストへルーティングする必要があるときに便利です。たとえば、example.com へのメールが企業の Exchange サーバに送信されるようにする場合、SMTP ルートは次のようになります。

example.com exchange.example.com

ただし、さまざまなサブドメイン(foo.example.com)宛のメールの場合は、次のような SMTP ルートを追加します。

.example.com USEDNS

SMTP ルートおよびアラート

[システム管理(System Administration)] > [アラート(Alerts)] ページ(または alertconfig コマンド)で指定されたアドレスに 電子メールゲートウェイから送信されたアラートは、これらの宛先に対して定義された SMTP ルートに従います。

SMTP ルート、メール配信、およびメッセージ分裂

着信:1 つのメッセージに 10 人の受信者がいて、全員が同じ Exchange サーバに属する場合、AsyncOS では TCP 接続を 1 つ開き、メール ストアには 10 の別々のメッセージではなく、メッセージを 1 つのみ配置します。

発信:動作は同様ですが、1 つのメッセージが 10 の異なるドメインの 10 人の受信者に送信される場合、AsyncOS では 10 の MTA に対する 10 の接続を開き、それぞれ 1 つの電子メールを配信します。

分裂:1 つの着信メッセージに 10 人の受信者がいて、全員が別々の着信ポリシー グループ(10 グループ)に属する場合、10 人の受信者全員が同じ Exchange サーバに属していても、メッセージは分裂されます。つまり、10 の別々の電子メールが 1 つの TCP 接続で配信されます。

SMTP ルートと発信 SMTP 認証

発信 SMTP 認証プロファイルを作成したら、SMTP ルートに適用できます。これによって、ネットワークエッジにあるメールリレーサーバの背後に 電子メールゲートウェイが配置されている場合に、発信メールを認証できます。発信 SMTP 認証の詳細については、発信 SMTP 認証を参照してください。

GUI を使用した発信電子メール送信の SMTP ルート管理

電子メールゲートウェイの SMTP ルートを管理するには、[ネットワーク(Network)] > [SMTPルート(SMTP Routes)] ページを使用します。テーブルでマッピングの追加、変更、および削除ができます。SMTP ルート エントリをエクスポートまたはインポートすることができます。

関連項目

SMTP ルートの追加

手順

|

ステップ 1 |

[ネットワーク(Network)] > [SMTPルート(SMTP Routes)] ページの [ルートを追加(Add Route)] をクリックします。 |

||

|

ステップ 2 |

受信ドメインを入力します。ここには、ホスト名、ドメイン、IPv4 アドレス、または IPv6 アドレスを指定できます。 |

||

|

ステップ 3 |

宛先ホストを入力します。ここには、ホスト名、IPv4 アドレス、または IPv6 アドレスを指定できます。複数の宛先ホストを追加するには、[行の追加(Add Row)] をクリックし、新しい行に次の宛先ホストを入力します。

|

||

|

ステップ 4 |

複数の宛先ホストを追加する場合は、0 ~ 65535 の整数を入力してホストのプライオリティを割り当てます。0 が最も高いプライオリティです。詳細については、SMTP ルートの定義を参照してください。 |

||

|

ステップ 5 |

変更を送信し、保存します。 |

SMTP ルートのエクスポート

Host Access Table(HAT)および Recipient Access Table(RAT)の場合と同様に、ファイルをエクスポートおよびインポートして SMTP ルート マッピングを変更することもできます。SMTP ルートをエクスポートするには、次の手順に従います。

手順

|

ステップ 1 |

[SMTPルート(SMTP Routes)] ページの [SMTPルートをエクスポート(Export SMTP Routes)] をクリックします。 |

|

ステップ 2 |

ファイルの名前を入力し、[送信(Submit)] をクリックします。 |

SMTP ルートのインポート

Host Access Table(HAT)および Recipient Access Table(RAT)の場合と同様に、ファイルをエクスポートおよびインポートして SMTP ルート マッピングを変更することもできます。SMTP ルートをインポートするには、次の手順に従います。

手順

|

ステップ 1 |

[SMTPルート(SMTP Routes)] ページの [SMTPルートをインポート(Import SMTP Routes)] をクリックします。 |

|

ステップ 2 |

エクスポートした SMTP ルートを含むファイルを選択します。 |

|

ステップ 3 |

[送信(Submit)] をクリックします。インポートによって既存の SMTP ルートがすべて置き換えられることが警告されます。テキスト ファイル内のすべての SMTP ルートがインポートされます。 |

|

ステップ 4 |

[インポート(Import)] をクリックします。 ファイル内に「コメント」を配置できます。文字「#」で始まる行はコメントと見なされ、AsyncOS によって無視されます。次に例を示します。 |

次のタスク

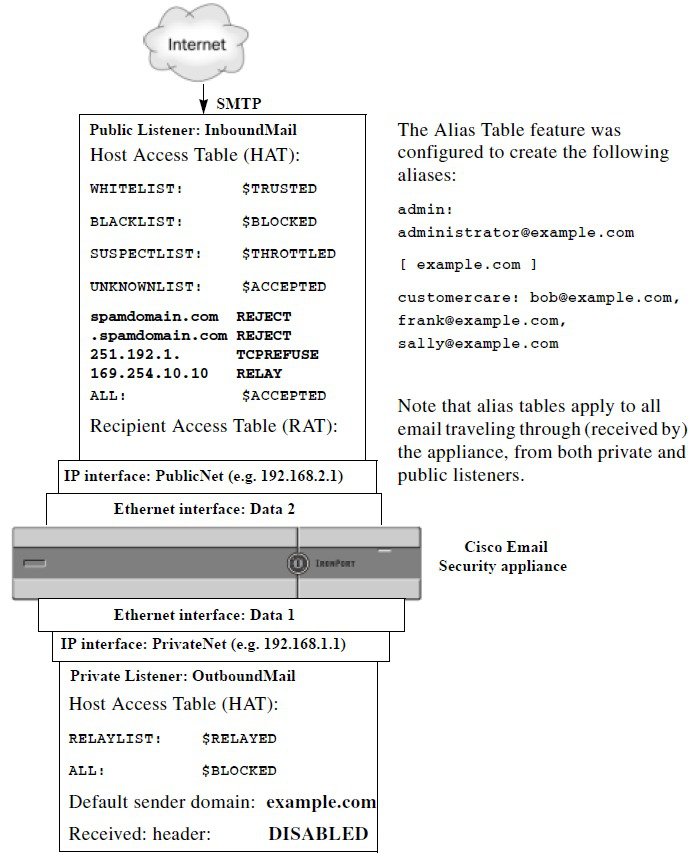

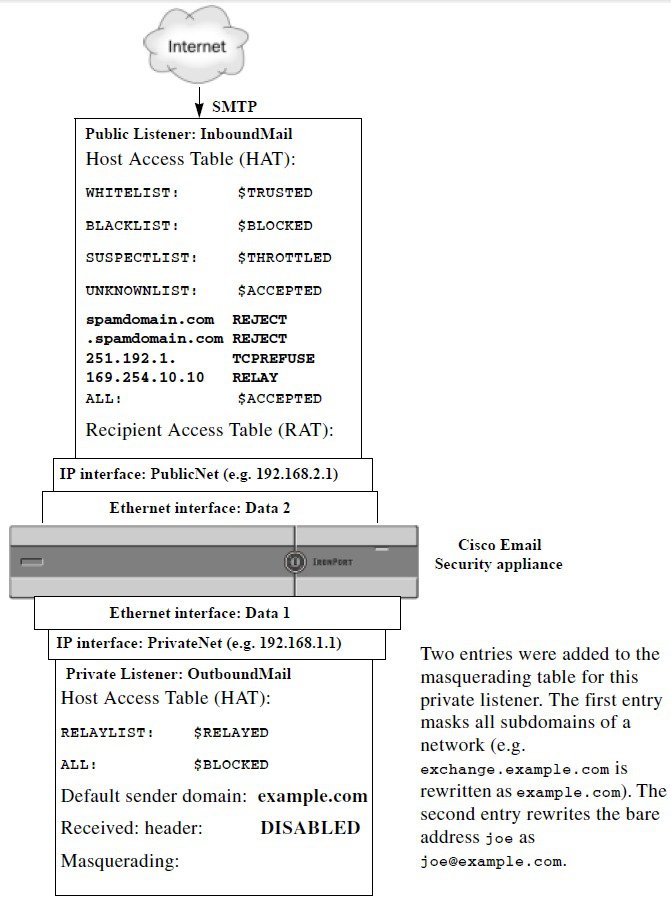

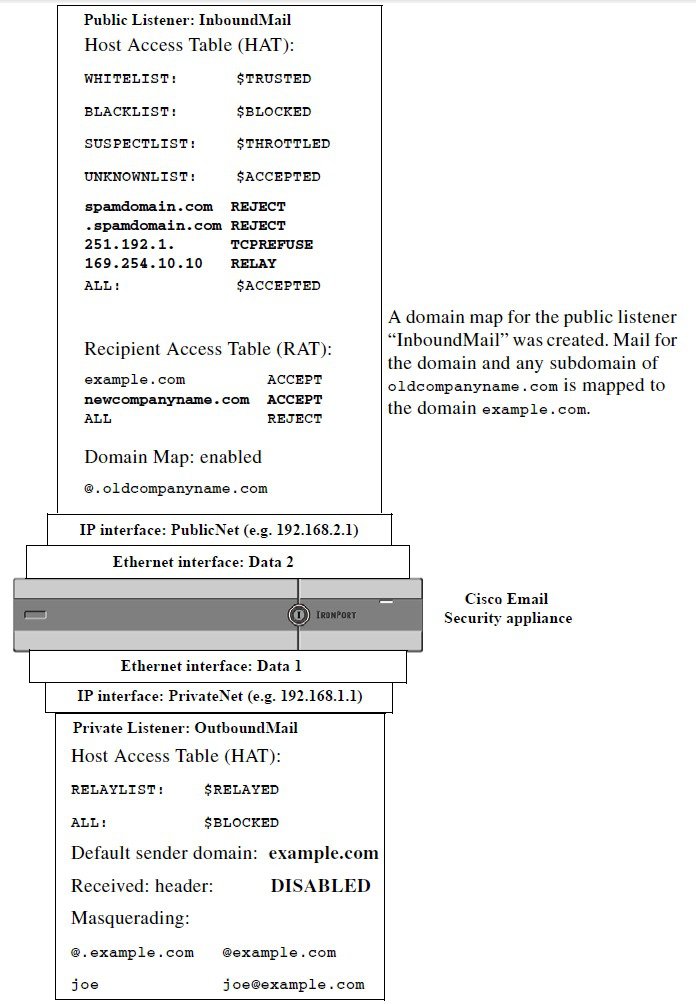

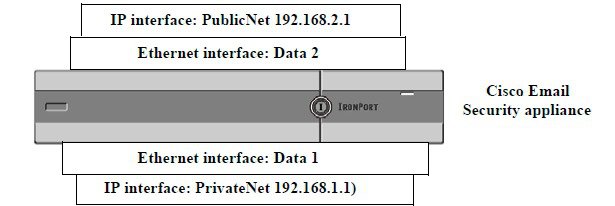

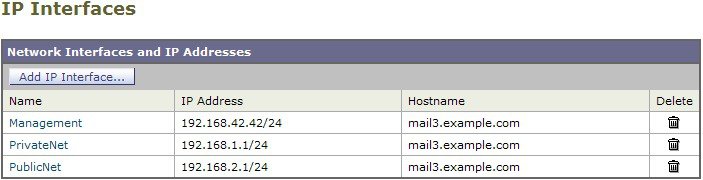

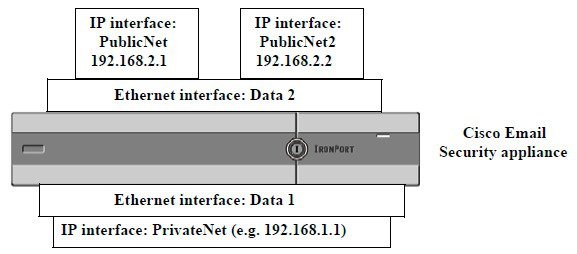

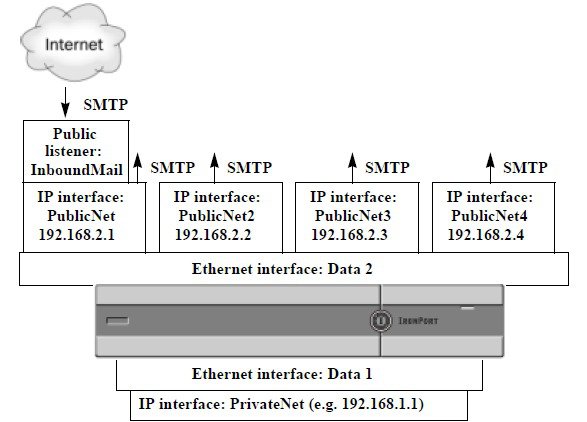

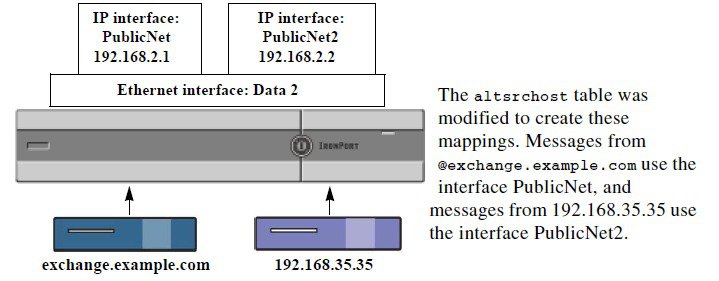

この時点で、電子メール ゲートウェイの設定は次のようになります。

フィードバック

フィードバック