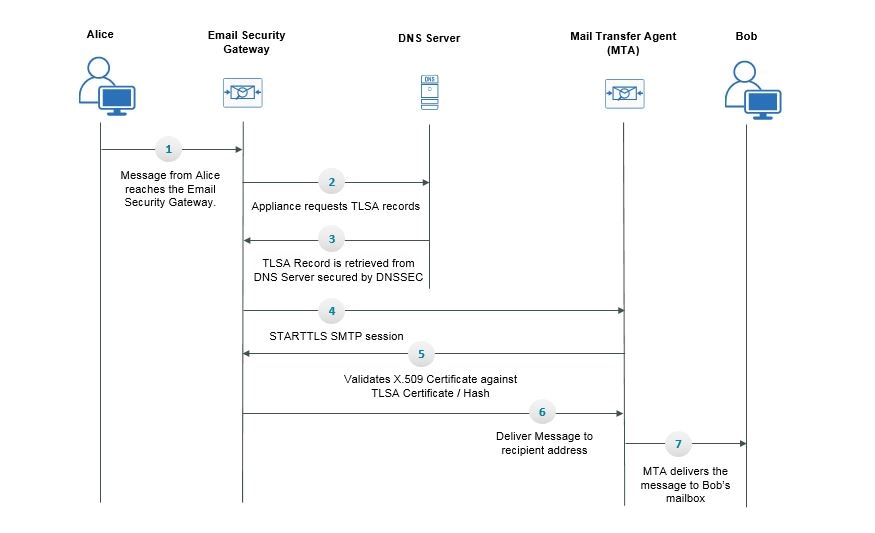

他の MTA との暗号化通信の概要

エンタープライズ ゲートウェイ(またはメッセージ転送エージェント、つまり MTA)は通常、インターネット上で「素性が判別している相手」と通信します。つまり、通信は暗号化されません。場合によっては、悪意のあるエージェントが、送信者または受信者に知られることなく、この通信を傍受する可能性があります。通信は第三者によってモニタされる可能性や、変更される可能性さえあります。

Transport Layer Security(TLS)はセキュア ソケット レイヤ(SSL)テクノロジーを改良したバージョンです。これは、インターネット上での SMTP カンバセーションの暗号化に広く使用されているメカニズムです。AsyncOS では SMTP への STARTTLS 拡張(セキュアな SMTP over TLS)がサポートされます。詳細については、RFC 3207 を参照してください(これは、廃止になった RFC 2487 に代わるバージョンです)。

AsyncOS の TLS 実装では、暗号化によってプライバシーが確保されます。これによって、X.509 証明書および証明書認証局サービスからの秘密キーをインポートしたり、 電子メールゲートウェイ上で使用する自己署名証明書を作成したりできます。AsyncOS では、パブリック リスナーおよびプライベート リスナーに対する個々の TLS 証明書、インターフェイス上の セキュア HTTP(HTTPS)管理アクセス、LDAP インターフェイス、およびすべての発信 TLS 接続がサポートされます。

関連項目

TLS を使用した SMTP カンバセーションの暗号化方法

TLS を使用した SMTP カンバセーションの暗号化方法

|

操作手順 |

詳細 |

|

|---|---|---|

|

ステップ 1 |

公認の認証局からの X.509 証明書と秘密キーを取得します。 |

|

|

ステップ 2 |

電子メールゲートウェイに証明書をインストールします。 |

次のいずれかで証明書をインストールします。 |

|

ステップ 3 |

メッセージ受信用、またはメッセージ配信用、またはその両方の TLS をイネーブルにします。 |

|

|

ステップ 4 |

(オプション)リモート ドメインからの証明書を検証し、ドメインのクレデンシャルを確立するためにアプライアンスが使用する信頼できる認証局のリストをカスタマイズします。 |

|

|

ステップ 5 |

(オプション)TLS 接続が必要なドメインにメッセージを送信できない場合に警告を送信するよう 電子メールゲートウェイを設定します。 |

フィードバック

フィードバック