ユーザ アカウントを使用する作業

電子メールゲートウェイには、ユーザアカウントを追加する方法が 2 つあります。 電子メールゲートウェイ自体でユーザアカウントを作成する方法と、LDAP または RADIUS ディレクトリなどの独自の中央認証システムを使用してユーザ認証を有効にする方法です。ユーザと外部認証ソースへの接続を管理するには、GUI で [システム管理(System Administration)] > [ユーザ(Users)] ページを使用します(または、CLI で userconfig コマンドを使用します)。ユーザを認証するために外部ディレクトリを使用することについては、外部認証を参照してください。

システムのデフォルトのユーザ アカウントである admin はすべての管理権限を持っています。admin ユーザ アカウントは削除できませんが、パスフレーズを変更してアカウントをロックすることはできます。

新しいユーザ アカウントを作成する場合は、そのユーザを定義済みのユーザ ロールまたはカスタム ユーザ ロールに割り当てます。各ロールには、システム内での異なるレベルの権限が含まれます。

電子メールゲートウェイで作成できる各ユーザアカウントの数に制限はありませんが、システムで予約されている名前でユーザアカウントを作成することはできません。たとえば、「operator」や「root」という名前のユーザ アカウントは作成できません。

ユーザの役割

|

ユーザ ロール |

説明 |

||

|---|---|---|---|

|

admin |

admin ユーザはシステムのデフォルト ユーザ アカウントであり、すべての管理権限を持っています。便宜上、admin ユーザ アカウントをここに記載しましたが、これはユーザ ロールを使用して割り当てることはできず、パスワードの変更以外、編集や削除もできません。 resetconfig コマンドと revert コマンドを発行できるのは、admin ユーザだけです。 |

||

|

管理者 |

Administrator ロールを持つユーザ アカウントはシステムのすべての設定に対する完全なアクセス権を持っています。ただし、resetconfig コマンドと revert コマンドにアクセスできるのは admin ユーザだけです。

|

||

|

専門技術者 |

Technician ロールを持つユーザアカウントは、システムのアップグレード、 電子メールゲートウェイの再起動、ライセンスキーの管理を実行できます。また、専門技術者は、 電子メールゲートウェイをアップグレードするために以下の処理も実行できます。

|

||

|

オペレータ |

Operator ロールを持つユーザ アカウントは次のことができません。

これら以外は、Administrator ロールと同じ権限を持ちます。 |

||

|

ゲスト |

Guest ロールを持つユーザ アカウントはステータス情報とレポートだけを参照できます。Guest ロールを持つユーザは、アクセスが隔離でイネーブルの場合、隔離エリア内のメッセージを管理できます。Guest ロールを持つユーザはメッセージ トラッキングにアクセスできません。 |

||

|

オペレータ(読み取り専用) |

Read-Only Operator ロールを持つユーザは、設定情報を参照するアクセス権を持っています。Read-Only Operator ロールを持つユーザは、機能の設定方法を確認するために変更を行って送信できますが、保存できません。このロールのユーザは、アクセスが隔離でイネーブルの場合、隔離エリア内のメッセージを管理できます。 このロールのユーザは、以下にはアクセスできません。

|

||

|

ヘルプ デスク ユーザ |

ヘルプ デスク ユーザ ロールを持つユーザがアクセスできるのは次のものに制限されます。

このロールを持つユーザは、CLI を含めたこれ以外のシステムにはアクセスできません。このロールのユーザがそのデバイスを管理する前に、各隔離アクセスをイネーブルにする必要があります。 |

||

|

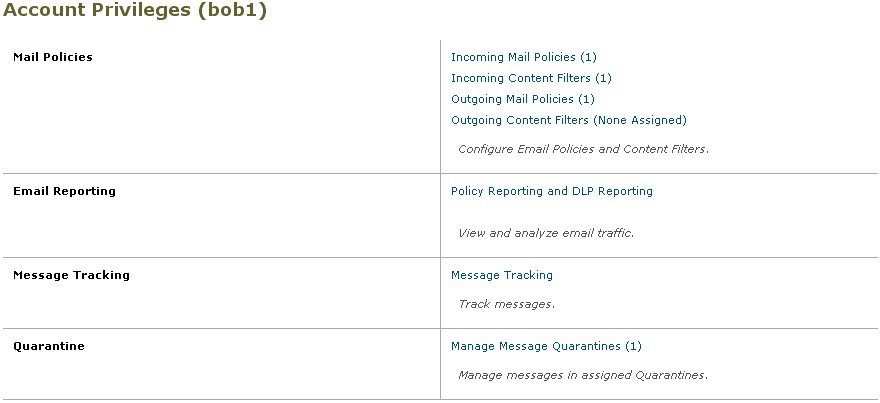

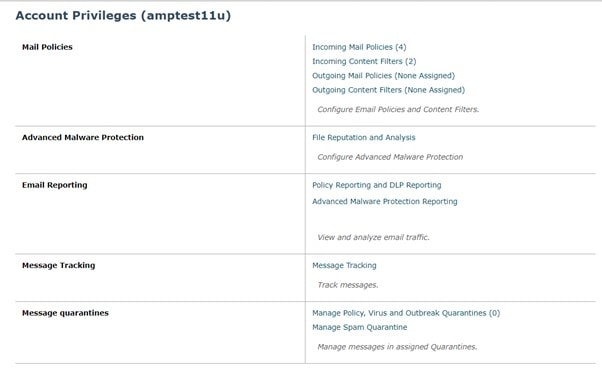

カスタム ユーザ ロール |

カスタム ユーザ ロールを持つユーザ アカウントはそのロールに割り当てられている電子メール セキュリティ機能にのみアクセスできます。アクセスできる機能は、DLP ポリシー、電子メール ポリシー、レポート、検疫、ローカル メッセージ トラッキング、暗号化プロファイル、トレースデバッグツール、アクセス ログ サブスクリプション、ロギング API、およびログファイルの任意の組み合わせになります。ユーザは、機能のグローバルなイネーブル化を含むシステム設定機能にアクセスできません。カスタム ユーザ ロールを定義できるのは管理者だけです。詳細については、委任管理のためのカスタム ユーザ ロールの管理を参照してください。

|

||

|

Cloud ロール |

クラウド E メール セキュリティ アプライアンスは、クラウド環境専用に設計された一連のユーザ ロールを使用します。Cloud ユーザ用に定義されているロールの詳細については、Cisco Secure Cloud Email Gateway の管理を参照してください。 |

上記の表に定義されているロールはすべて GUI と CLI の両方にアクセスできます。ただし、Help Desk User ロールとカスタム ユーザ ロールは GUI にのみアクセスできます。

ユーザを認証するために LDAP ディレクトリを使用する場合は、ユーザ ロールに個々のユーザではなくディレクトリ グループを割り当てます。ユーザ ロールにディレクトリ グループを割り当てると、そのグループの各ユーザはそのユーザ ロールで定義された権限を受け取ります。詳細については、外部認証を参照してください。

関連項目

ユーザの管理

[ユーザ(Users)] ページには、システムの既存のユーザが一覧(ユーザ名、氏名、およびユーザ タイプまたはグループを含む)で表示されます。

[ユーザ(Users)] ページからは、次の操作が行えます。

-

新しいユーザの追加。詳細については、ユーザの追加を参照してください。

-

ユーザの削除。詳細については、ユーザの削除を参照してください。

-

ユーザの編集。ユーザのパスフレーズの変更、ユーザのアカウントのロックおよびロック解除など。詳細については、ユーザの編集を参照してください。

-

ユーザにパスフレーズの変更を強制します。ユーザにパスフレーズの変更を強制を参照してください。

-

ローカル アカウント用のユーザ アカウントとパスフレーズ設定値の設定。詳細については、制限的なユーザ アカウントとパスフレーズの設定値の構成を参照してください。

-

ユーザを認証するために LDAP または RADIUS ディレクトリを使用するよう 電子メールゲートウェイをイネーブルにする。詳細については、外部認証を参照してください。

-

メッセージ トラッキング内の DLP Matched Content への管理者以外のアクセスをイネーブルにする。詳細については、メッセージ トラッキングでの機密情報へのアクセスの制御を参照してください。

関連項目

Cisco Secure Cloud Email Gateway の管理ユーザの追加

はじめる前に

- ユーザが使用するユーザ ロールを設定します。

- 定義済みのユーザ ロールについては、ユーザの役割を参照してください。

- カスタム ロールを作成するには、委任管理のためのカスタム ユーザ ロールの管理を参照してください。

- パスフレーズの要件を指定します。制限的なユーザ アカウントとパスフレーズの設定値の構成を参照してください。

手順

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザー(Users)] を選択します。 |

||

|

ステップ 2 |

[ユーザを追加(Add User)] をクリックします。 |

||

|

ステップ 3 |

ユーザのログイン名を入力します。一部の単語(「operator」や「root」など)が予約されています。 |

||

|

ステップ 4 |

ユーザの氏名を入力します。 |

||

|

ステップ 5 |

定義済みのユーザー ロールまたはカスタム ユーザー ロール(Custom user role)を選択します。 |

||

|

ステップ 6 |

パスフレーズを入力します。

|

||

|

ステップ 7 |

変更を送信し、保存します。 |

ユーザの編集

パスフレーズなどを変更するには、この手順を使用します。

手順

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザ(Users)] を選択します。 |

|

ステップ 2 |

[ユーザ(Users)] 一覧でユーザの名前をクリックします。 |

|

ステップ 3 |

ユーザに対して変更を行います。 |

|

ステップ 4 |

変更を送信し、保存します。 |

ユーザにパスフレーズの変更を強制

手順

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザ(Users)] を選択します。 |

|

ステップ 2 |

[ユーザ(Users)] 一覧からユーザを選択します。 |

|

ステップ 3 |

[パスフレーズ変更を適用(Enforce Passphrase Change)] をクリックします。 |

|

ステップ 4 |

次回のログイン時または指定した期間(日数)が経過した後にユーザがパスフレーズを変更する必要があるかどうかを選択します。 |

|

ステップ 5 |

(オプション)指定した期間が経過した後にパスフレーズの変更を適用する場合は、パスフレーズの期限切れ後にパスフレーズをリセットするまでの猶予期間(日数)を設定します。 |

|

ステップ 6 |

[OK] をクリックします。 |

|

ステップ 7 |

変更を送信し、保存します。 |

ユーザの削除

手順

|

ステップ 1 |

[ユーザ(Users)] 一覧でユーザの名前に対応するゴミ箱アイコンをクリックします。 |

|

ステップ 2 |

表示される警告ダイアログで [削除(Delete)] をクリックして削除を確認します。 |

|

ステップ 3 |

変更を保存します。 |

メッセージ トラッキングでの機密情報へのアクセスの制御

機密情報が含まれている可能性のあるメッセージの詳細に対し、管理アクセスを制限することが必要になる場合があります。

- データ損失防止(DLP)ポリシーに違反するメッセージには、企業の秘密情報、またはクレジット カード番号や医療記録を含む個人情報などの情報が含まれている可能性があります。デフォルトでは、この内容は、 電子メールゲートウェイへのアクセスを持つすべてのユーザが閲覧可能です。

- アウトブレイク フィルタ、または URL レピュテーションもしくはカテゴリに基づくコンテンツ フィルタによって捕捉される URL も、機密性が高いと見なされる場合があります。デフォルトでは、この内容を閲覧できるのは、管理者特権を持つユーザのみです。

この機密性の高い内容は、メッセージ トラッキング結果に表示されたメッセージの [メッセージの詳細(Message Details)] ページにある専用のタブに表示されます。

これらのタブとその内容は、管理ユーザに対し、そのユーザ ロールに基づいて非表示にできます。ただし、管理者ロールを持つユーザに対してこの機密性の高い内容を非表示にするオプションはありますが、管理者ロールを持つユーザ(クラウド管理者ユーザを含む)は、これらの権限を変更できるため、機密性の高い情報をいつでも閲覧することができます。

はじめる前に

これらの機能の前提条件を満たしていることを確認します。メッセージ トラッキングの URL 詳細の表示を参照してください。

手順

|

ステップ 1 |

[システム管理(System Administration)] > [ユーザ(Users)] ページに移動します。 |

|

ステップ 2 |

[メッセージトラッキング内の機密情報へのアクセス(Access to Sensitive Information in Message Tracking)] で、[設定の編集(Edit Settings)] をクリックします。 |

|

ステップ 3 |

機密情報のタイプごとに、データへのアクセス権を付与するロールを選択します。 メッセージ トラッキングにアクセスできないカスタム ロールはこの情報を見ることができないため、表示されません。 |

|

ステップ 4 |

変更を送信し、保存します。 |

次のタスク

関連項目

フィードバック

フィードバック