AWS VPC 接続ログイン情報の更新

AWS VPC に接続するための新しいアクセスキーとシークレットアクセスキーを作成する場合は、Security Cloud Control で接続ログイン情報を更新する必要があります。AWS コンソールでログイン情報を更新し、次の手順を使用して Security Cloud Control コンソールからログイン情報を更新します。詳細については、『Managing Access Keys for IAM Users』(https://docs.aws.amazon.com/IAM/latest/UserGuide/id_credentials_access-keys.html)または『Creating, Disabling, and Deleting Access Keys for Your AWS Account Root User』(https://docs.aws.amazon.com/general/latest/gr/managing-aws-access-keys.html)を参照してください。

Security Cloud Control からアクセスキーまたはシークレットアクセスキーを変更することはできません。この接続ログイン情報は、AWS コンソールまたは AWS CLI コンソールから手動で管理する必要があります。

(注) |

複数の AWS VPC を Security Cloud Control テナントにオンボードしている場合は、一度に 1 つのデバイスのログイン情報を更新する必要があります。 |

手順

|

ステップ 1 |

左側のペインで をクリックします。 |

||

|

ステップ 2 |

[デバイス(Device)] タブをクリックしてから、[AWS VPC] をクリックします。 |

||

|

ステップ 3 |

接続ログイン情報を更新する AWS VPC を選択します。 |

||

|

ステップ 4 |

[デバイスアクション(Device Action)] ペインで、[ログイン情報の更新(Update Credentials)] をクリックします。 |

||

|

ステップ 5 |

AWS VPC への接続に使用する新しいアクセスキーとシークレットアクセスキーを入力します。 |

||

|

ステップ 6 |

[更新(Update)]をクリックします。

|

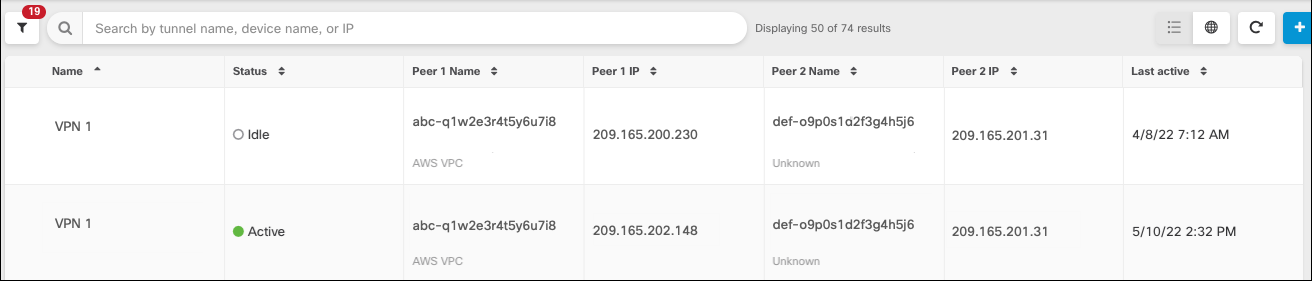

を検索フィールドと組み合わせて使用して、VPN トンネル図に示されている VPN トンネルの検索を絞り込みます。

を検索フィールドと組み合わせて使用して、VPN トンネル図に示されている VPN トンネルの検索を絞り込みます。

をクリックします。(単純な編集は、編集モードに移行せずにインラインで実行することも可能です。)ルールの制限と例外については、「

をクリックします。(単純な編集は、編集モードに移行せずにインラインで実行することも可能です。)ルールの制限と例外については、「 をクリックします。

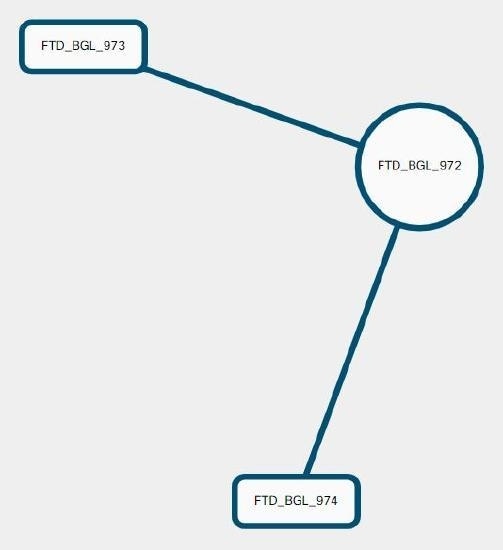

をクリックします。 を選択し、右側の [ピア(Peers)] ペインを確認します。1 つのピア名がリストされます。

を選択し、右側の [ピア(Peers)] ペインを確認します。1 つのピア名がリストされます。

にオレンジ色のドットを表示して通知します。これらの変更の影響を受けるデバイスには、[デバイスとサービス(Devices and Services)] ページに「未同期(Not Synced)」のステータスが表示されます。[展開(Deploy)] をクリックすると、保留中の変更があるデバイスを確認し、それらのデバイスに変更を展開できます。

にオレンジ色のドットを表示して通知します。これらの変更の影響を受けるデバイスには、[デバイスとサービス(Devices and Services)] ページに「未同期(Not Synced)」のステータスが表示されます。[展開(Deploy)] をクリックすると、保留中の変更があるデバイスを確認し、それらのデバイスに変更を展開できます。

をクリックします。 すべての警告を確認し、[OK]

をクリックします。 すべての警告を確認し、[OK] をクリックして、一括展開の結果を表示します。

をクリックして、一括展開の結果を表示します。

フィードバック

フィードバック