Application Access 使用時の hosts ファイル エラーからの回復

Application Access の実行の妨げになる hosts ファイル エラーを回避するために、Application Access を使用し終えたら、Application Access ウィンドウを必ず閉じるようにします。ウィンドウを閉じるには、[Close] アイコンをクリックします。

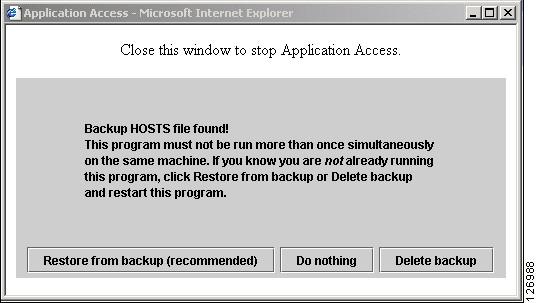

Application Access が正しく終了しなかった場合は、hosts ファイルは、クライアントレス SSL VPN 用にカスタマイズされた状態のままになっています。ユーザーが次に Application Access を起動するときに、クライアントレス SSL VPN は hosts.webvpn ファイルを検索することで、Application

Access の状態をチェックします。hosts.webvpn ファイルが検出されると、「Backup HOSTS File Found」というエラー メッセージが表示され、Application Access が一時的にオフに切り替わります。

Application Access が異常終了した場合は、リモート アクセス クライアント/サーバー アプリケーションが不安定な状態になります。クライアントレス SSL VPN を使用せずにこれらのアプリケーションを起動しようとすると、正しく動作しない場合があります。通常の接続先のホストが使用できなくなる場合があります。一般にこのような状況は、自宅からリモートでアプリケーションを実行し、Application Access ウィンドウを終了せずにコンピュータをシャットダウンし、その後職場でそのアプリケーションを実行しようとした場合に発生します。

Application Access ウィンドウを正しく閉じないと、次のエラーが発生する可能性があります。

-

次に Application Access を起動しようとしたときに、Application Access がオフに切り替わっている可能性があり、「

Backup HOSTS File Found」エラー メッセージが表示される。 -

アプリケーションをローカルで実行している場合でも、アプリケーション自体がオフに切り替わっているか、または動作しない。

このようなエラーは、Application Access ウィンドウを不適切な方法で終了したことが原因です。次に例を示します。

-

Application Access の使用中に、ブラウザがクラッシュした。

-

Application Access の使用中に、停電またはシステム シャットダウンが発生した。

-

作業中に Application Access ウィンドウを最小化し、このウィンドウがアクティブな状態(ただし最小化されている)でコンピュータをシャットダウンした。

Hosts ファイルの概要

ローカル システム上の hosts ファイルには、IP アドレスとホスト名がマッピングされています。Application Access を起動すると、クライアントレス SSL VPN は hosts ファイルを修正し、クライアントレス SSL VPN 固有のエントリを追加します。Application Access ウィンドウを正しく閉じて Application Access を終了すると、hosts ファイルは元の状態に戻ります。

|

Application Access の起動前 |

hosts ファイルは元の状態です。 |

|

Application Access の起動時 |

|

|

Application Access の終了時 |

|

|

Application Access の終了後 |

hosts ファイルは元の状態です。 |

(注) |

Microsoft 社のアンチスパイウェア ソフトウェアは、ポート転送 Java アプレットによる hosts ファイルの変更をブロックします。アンチスパイウェア ソフトウェアの使用時に hosts ファイルの変更を許可する方法の詳細については、www.microsoft.com を参照してください。 |

クライアントレス SSL VPN による hosts ファイルの自動再設定

リモート アクセス サーバーに接続できる場合は、hosts ファイルを再設定し、Application Access やアプリケーションを再度イネーブルにするために、次の手順を実行します。

手順

|

ステップ 1 |

クライアントレス SSL VPN を起動してログインします。 [Applications Access] リンクをクリックします。  |

|

ステップ 2 |

次のいずれかのオプションを選択します。

|

手動による hosts ファイルの再設定

現在の場所からリモートアクセス サーバーに接続できない場合や、カスタマイズした hosts ファイルの編集内容を失いたくない場合は、次の手順に従って、hosts ファイルを再設定し、Application Access とアプリケーションを再度イネーブルにします。

手順

|

ステップ 1 |

hosts ファイルを見つけて編集します。最も一般的な場所は、c:\windows\sysem32\drivers\etc\hosts です。 |

|

ステップ 2 |

|

|

ステップ 3 |

|

|

ステップ 4 |

ファイルを保存して、閉じます。 |

|

ステップ 5 |

クライアントレス SSL VPN を起動してログインします。 |

|

ステップ 6 |

[Application Access] リンクをクリックします。 |

フィードバック

フィードバック