OCI への ASAv の展開について

OCI は、オラクルが提供する可用性の高いホスト環境でアプリケーションを実行できるパブリック クラウド コンピューティング サービスです。

ASAv は、物理 ASAv と同じソフトウェアを実行して、仮想フォームファクタにおいて実証済みのセキュリティ機能を提供します。ASAv は、パブリック OCI で展開できます。その後設定を行うことで、時間の経過とともにロケーションを展開、契約、またはシフトする仮想および物理データセンターのワークロードを保護できます。

OCI のコンピューティングシェイプ

シェイプは、インスタンスに割り当てられる CPU の数、メモリの量、およびその他のリソースを決定するテンプレートです。ASAv は、次の「標準:汎用」の OCI シェイプタイプをサポートします。

|

OCI シェイプ |

属性 |

インターフェイス |

|

|---|---|---|---|

|

oCPU |

RAM(GB) |

||

|

VM.DenseIO2.8 |

8 |

120 |

最小 4、最大 8 |

|

VM.StandardB1.4 |

4 |

3 |

最小 4、最大 4 |

|

VM.StandardB1.8 |

4 |

96 |

最小 4、最大 8 |

|

VM.Standard1.4 |

4 |

28 |

最小 4、最大 4 |

|

VM.Standard1.8 |

8 |

72 |

最小 4、最大 8 |

|

VM.Standard2.4 |

4 |

60 GB |

最小 4、最大 4 |

|

VM.Standard2.8 |

8 |

120 GB |

最小 4、最大 8 |

|

VM.Standard3.Flex |

4 |

64 |

最小 4、最大 4 |

|

6 |

96 |

最小 4、最大 6 |

|

|

8 |

128 |

最小 4、最大 8 |

|

|

VM.Optimized3.Flex |

4 |

72 |

最小 4、最大 8 |

|

6 |

84 |

最小 4、最大 12 |

|

|

8 |

112 |

最小 4、最大 16 |

|

|

VM.Standard.E4.Flex |

4 |

32 |

最小 4、最大 4 |

|

6 |

48 |

最小 4、最大 6 |

|

|

8 |

64 |

最小 4、最大 8 |

|

-

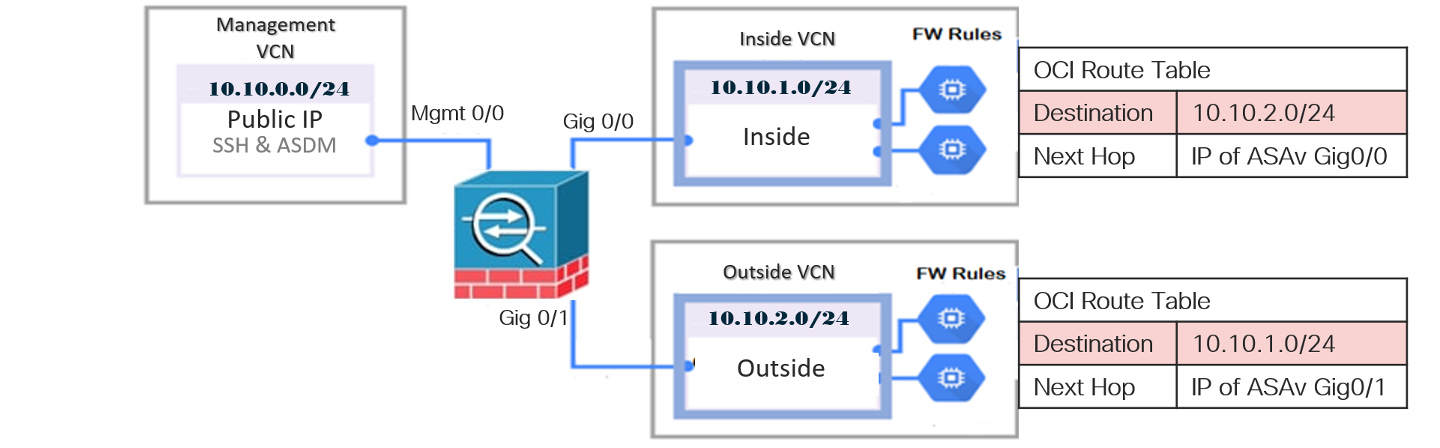

ASAv には、少なくとも 3 つのインターフェイスが必要です。

-

OCI では、1 つの oCPU は 2 つの vCPU に相当します。

-

サポートされる vCPU の最大数は 16(8 個の oCPU)です。

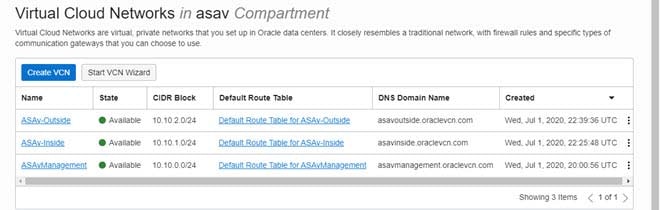

ユーザーは、OCI でアカウントを作成し、Oracle Cloud Marketplace の Cisco ASA 仮想ファイアウォール(ASAv)製品を使用してコンピューティング インスタンスを起動し、OCI のシェイプを選択します。

フィードバック

フィードバック