各 URL の書き換え

デフォルトでは、ASA はすべての Web リソース(HTTPS、CIFS、RDP、プラグインなど)に対するすべてのポータル トラフィックを許可します。クライアントレス SSL VPN は、ASA だけに意味のあるものに各 URL をリライトします。ユーザーは、要求した Web サイトに接続されていることを確認するために、この URL を使用できません。フィッシング Web サイトからの危険にユーザーがさらされるのを防ぐには、クライアントレス アクセスに設定しているポリシー(グループ ポリシー、ダイナミック アクセス ポリシー、またはその両方)に Web ACL を割り当ててポータルからのトラフィック フローを制御します。これらのポリシーの URL エントリをオフに切り替えて、何にアクセスできるかについてユーザーが混乱しないようにすることをお勧めします。

手順

|

ステップ 1 |

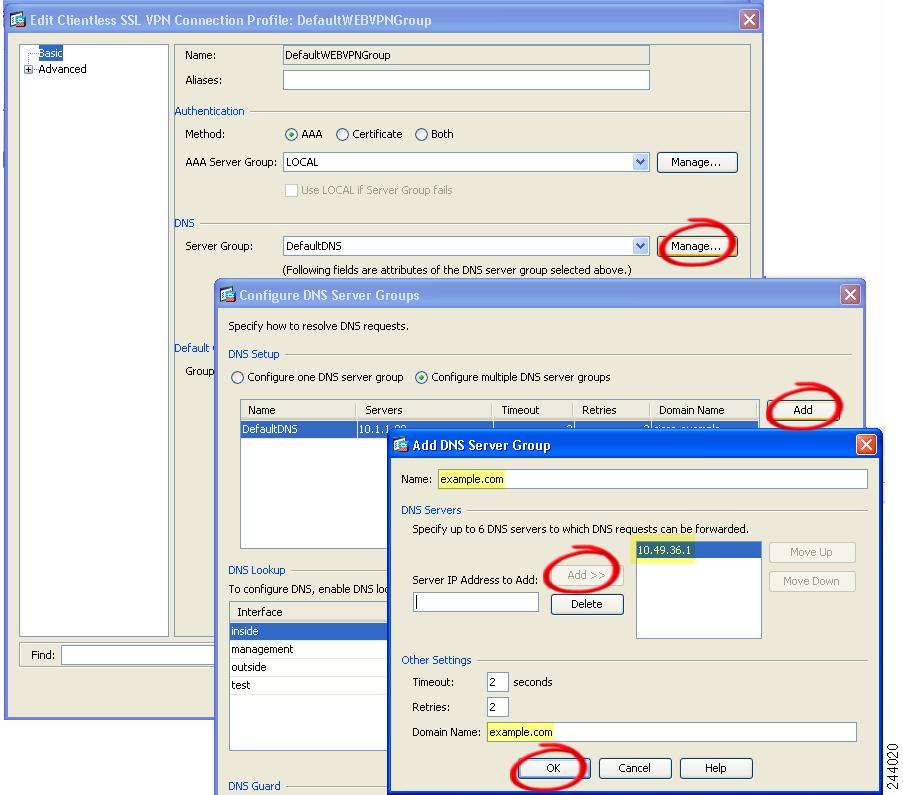

クライアントレス SSL VPN アクセスを必要とするすべてのユーザーのグループ ポリシーを設定し、そのグループ ポリシーに対してだけクライアントレス SSL VPN をイネーブルにします。 |

|

ステップ 2 |

グループ ポリシーを開き、[General] > [More Options] > [Web ACL] を選択して [Manage] をクリックします。 |

|

ステップ 3 |

次のいずれかを行う場合、Web ACL を作成します。

|

|

ステップ 4 |

クライアントレス SSL VPN アクセス用に設定しているすべてのポリシー(グループ ポリシー、ダイナミック アクセス ポリシー、またはその両方)に Web ACL を割り当てます。Web ACL を DAP に割り当てるには、DAP レコードを編集し、[Network ACL Filters] タブで Web ACL を選択します。 |

|

ステップ 5 |

ブラウザベースの接続の確立時に表示されるポータル ページ上の URL エントリをオフに切り替えます。グループ ポリシーのポータル フレームと DAP の [Functions] タブの両方の [URL Entry] の横にある [Disable] をクリックします。DAP 上の URL エントリをオフに切り替えるには、ASDM を使用して DAP レコードを編集し、[Functions] タブをクリックして、URL エントリの横にある [Disable] をオンにします。 |

|

ステップ 6 |

ユーザーに、ポータル ページの上のネイティブ ブラウザの Address フィールドに外部 URL を入力するか、別のブラウザ ウィンドウを開いて、外部サイトにアクセスするかを指示します。 |

フィードバック

フィードバック