ダイナミック アクセス ポリシーについて

VPN ゲートウェイは動的な環境で動作します。個々の VPN 接続には、頻繁に変更されるイントラネット設定、組織内の各ユーザーが持つさまざまなロール、および設定とセキュリティ レベルが異なるリモート アクセス サイトからのログインなど、複数の変数が影響する可能性があります。VPN 環境でのユーザー認可のタスクは、スタティックな設定のネットワークでの認可タスクよりもかなり複雑です。

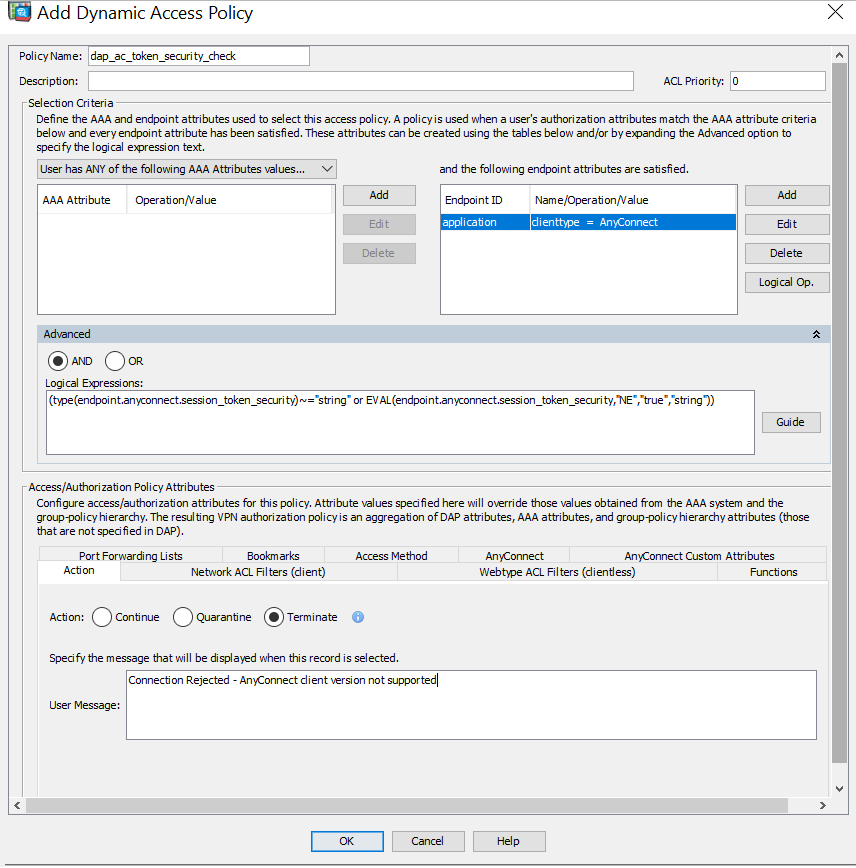

ASA ではダイナミック アクセス ポリシー(DAP)によって、これらのさまざまな変数に対処する認可機能を設定できます。ダイナミック アクセス ポリシーは、特定のユーザー トンネルまたはユーザー セッションに関連付ける一連のアクセス コントロール属性を設定して作成します。これらの属性により、複数のグループ メンバーシップやエンドポイント セキュリティの問題に対処します。つまり、ASA では、定義したポリシーに基づき、特定のセッションへのアクセス権が特定のユーザーに付与されます。ASA は、ユーザーが接続した時点で、DAP レコードからの属性を選択または集約することによって DAP を生成します。DAP レコードは、リモート デバイスのエンドポイント セキュリティ情報および認証されたユーザーの AAA 認可情報に基づいて選択されます。選択された DAP レコードは、ユーザー トンネルまたはセッションに適用されます。

DAP システムには、注意を必要とする次のコンポーネントがあります。

-

DAP 選択コンフィギュレーション ファイル:セッション確立中に DAP レコードを選択して適用するために ASA が使用する、基準が記述されたテキスト ファイル。ASA 上に保存されます。ASDM を使用して、このファイルを変更したり、XML データ形式で ASA にアップロードしたりできます。DAP 選択設定ファイルには、ユーザーが設定するすべての属性が記載されています。これには、AAA 属性、エンドポイント属性、およびネットワーク ACL と Web タイプ ACL のフィルタ、ポート転送、URL のリストとして設定されたアクセス ポリシーなどがあります。

-

DfltAccess ポリシー:常に DAP サマリー テーブルの最後のエントリで、プライオリティは必ず 0。デフォルト アクセス ポリシーのアクセス ポリシー属性を設定できますが、AAA 属性またはエンドポイント属性は含まれておらず、これらの属性は設定できません。DfltAccessPolicy は削除できません。また、サマリー テーブルの最後のエントリになっている必要があります。

詳細については、『Dynamic Access Deployment Guide』(https://supportforums.cisco.com/docs/DOC-1369)を参照してください。

DAP によるリモート アクセス プロトコルおよびポスチャ評価ツールのサポート

ASA は、管理者が設定したポスチャ評価ツールを使用してエンドポイント セキュリティ属性を取得します。このポスチャ評価ツールには、 AnyConnect ポスチャモジュール、独立した HostScan/Secure Firewall ポスチャパッケージ、および NAC が含まれます。

次の表に、DAP がサポートしている各リモート アクセス プロトコル、その方式で使用可能なポスチャ評価ツール、およびそのツールによって提供される情報を示します。

|

サポートされるリモート アクセス プロトコル |

AnyConnect ポスチャモジュール ホスト スキャン パッケージ Secure Firewall ポスチャ |

AnyConnect ポスチャモジュール Hostscan パッケージ Secure Firewall ポスチャ |

NAC |

Cisco NAC アプライアンス |

|---|---|---|---|---|

|

ファイル情報、レジストリ キーの値、実行プロセス、オペレーティング システムを返す |

マルウェア対策およびパーソナル ファイアウォール ソフトウェアの情報を返す |

NAC ステータスを返す |

VLAN タイプと VLAN ID を返す |

|

|

IPsec VPN |

非対応 |

非対応 |

対応 |

対応 |

|

Cisco AnyConnect VPN |

対応 |

対応 |

対応 |

対応 |

|

クライアントレス(ブラウザベース)SSL VPN |

対応 |

対応 |

非対応 |

非対応 |

|

PIX カットスルー プロキシ(ポスチャ評価は使用不可) |

非対応 |

非対応 |

非対応 |

非対応 |

DAP によるリモート アクセス接続のシーケンス

次のシーケンスに、標準的なリモート アクセス接続を確立する場合の概要を示します。

-

リモート クライアントが VPN 接続を試みます。

-

ASA は、設定された NAC 値と HostScan/Secure Firewall ポスチャ値を使用してポスチャ評価を実行します。

-

ASA は、AAA を介してユーザーを認証します。AAA サーバーは、ユーザーの認可属性も返します。

-

ASA は AAA 認可属性をそのセッションに適用し、VPN トンネルを確立します。

-

ASA は、AAA 認可情報とセッションのポスチャ評価情報に基づいて DAP レコードを選択します。

-

ASA は選択した DAP レコードから DAP 属性を集約し、その集約された属性が DAP ポリシーになります。

-

ASA はその DAP ポリシーをセッションに適用します。

フィードバック

フィードバック