-

- cache コマンド~ clear compression コマンド

- clear configuration session through clear isis コマ ンド

- clear lisp eid コマンド ~ clear xlate コマンド

- client コマンド ~ crl enforcenextupdate コマンド

- crypto am-disable コマンド ~ crypto ipsec security-association replay コマンド

- crypto isakmp disconnect-notify コマンド~ cxsc auth-proxy port コマンド

- acl-netmask-convert

- アクション

- action cli command

- action-uri

- activate-tunnel-group-script

- activation-key

- activex-relay

- ad-agent-mode

- address(ダイナミック フィルタ ブラックリスト、ホワイ トリスト)

- address(media-termination)(廃止)

- address-family ipv4

- address-family ipv6

- address-pool

- address-pools

- admin-context

- advertise passive-only

- aggregate-address

- alarm contact description

- alarm contact severity

- alarm contact trigger

- alarm facility input-alarm

- alarm facility power-supply rps

- alarm facility temperature(アクション)

- alarm facility temperature(上限および下限しきい値)

- allocate-interface

- allocate-ips

- allowed-eid

- allow-ssc-mgmt

- allow-tls

- always-on-vpn

- anti-replay

- anyconnect ask

- anyconnect-custom(バージョン 9.0 から 9.2 まで)

- anyconnect-custom(バージョン 9.3 以降)

- anyconnect-custom-attr(バージョン 9.0 から 9.2 まで)

- anyconnect-custom-attr(バージョン 9.3 以降)

- anyconnect-custom-data

- anyconnect df-bit-ignore

- anyconnect dpd-interval

- anyconnect dtls compression

- anyconnect enable

- anyconnect-essentials

- anyconnect firewall-rule

- anyconnect image

- anyconnect keep-installer

- anyconnect modules

- anyconnect mtu

- anyconnect profiles(グループ ポリシー属性 > webvpn、ユー ザ名属性 > webvpn)

- anyconnect profiles(webvpn)

- anyconnect ssl compression

- anyconnect ssl df-bit-ignore

- anyconnect ssl dtls enable

- anyconnect ssl keepalive

- anyconnect ssl rekey

- apcf

- app-agent heartbeat

- appl-acl

- application-access

- application-access hide-details

acl-netmask-convert コマンド~ application-access hide-details コマンド

acl-netmask-convert

aaa-server host コマンドを使用してアクセスする RADIUS サーバからダウンロード可能な ACL に受信したネットマスクを ASA でどのように処理するかを指定するには、AAA サーバ ホスト コンフィギュレーション モードで acl-netmask-convert コマンドを使用します。ASA の指定した動作を解除するには、このコマンドの no 形式を使用します。

acl-netmask-convert { auto-detect | standard | wildcard }

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

RADIUS サーバから提供されるダウンロード可能な ACL にワイルドカード形式のネットマスクが含まれている場合は、wildcard または auto-detect キーワードを指定して acl-netmask-convert コマンドを使用します。ASA は、ダウンロード可能な ACL に標準ネットマスク表現が含まれていると想定します。一方、Cisco VPN 3000 シリーズ コンセントレータは、ダウンロード可能な ACL に、標準ネットマスク表現とは逆のワイルドカード ネットマスク表現が含まれていると想定します。ワイルドカード マスクでは、無視するビット位置に 1、照合するビット位置に 0 が配置されます。 acl-netmask-convert コマンドを使用すると、このような相違が RADIUS サーバ上のダウンロード可能な ACL の設定方法に与える影響を最小限に抑えることができます。

RADIUS サーバの設定方法が不明な場合は、 auto-detect キーワードが役立ちます。ただし、「穴」があるワイルドカード ネットマスク表現は、正しく検出および変換できません。たとえば、ワイルドカード ネットマスク 0.0.255.0 は、第 3 オクテットに任意の値を許可し、Cisco VPN 3000 シリーズ コンセントレータでは有効に使用できます。ただし、ASA では、この表現をワイルドカード ネットマスクとして検出できません。

例

次に、ホスト「192.168.3.4」に「srvgrp1」という名前の RADIUS AAA サーバを設定し、ダウンロード可能な ACL のネットマスクの変換をイネーブルにして、タイムアウトを 9 秒、再試行間隔を 7 秒、認証ポートを 1650 に設定する例を示します。

ciscoasa(config)# aaa-server svrgrp1 protocol radius

ciscoasa(config-aaa-server-group)# aaa-server svrgrp1 host 192.168.3.4

ciscoasa(config-aaa-server-host)# acl-netmask-convert wildcard

ciscoasa(config-aaa-server-host)# timeout 9

ciscoasa(config-aaa-server-host)# retry-interval 7

ciscoasa(config-aaa-server-host)# authentication-port 1650

ciscoasa(config-aaa-server-host)# exit

ciscoasa(config)#

関連コマンド

アクション

アクセス ポリシーをセッションに適用するか、またはセッションを終了するには、ダイナミック アクセス ポリシー レコード コンフィギュレーション モードで action コマンドを使用します。セッションをリセットしてアクセス ポリシーをセッションに適用するには、このコマンドの no 形式を使用します。

no action {continue | terminate}

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

選択したすべての DAP レコードでセッションにアクセス ポリシーを適用するには、 continue キーワードを使用します。選択した DAP レコードのいずれかで接続を切断するには、 terminate キーワードを使用します。

例

次に、Finance という DAP ポリシーのセッションを切断する例を示します。

ciscoasa (config)# config-dynamic-access-policy-record Finance

ciscoasa(config-dynamic-access-policy-record)# action terminate

ciscoasa(config-dynamic-access-policy-record)#

関連コマンド

|

|

|

|---|---|

action cli command

イベント マネージャ アプレットでアクションを設定するには、イベント マネージャ アプレット コンフィギュレーション モードで action cli command コマンドを使用します。設定したアクションを削除するには、 no action n コマンドを入力します。

action n cli command “ command ”

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

例

次に、イベント マネージャ アプレットでアクションを設定する例を示します。

hostname (config-applet)# action 1 cli command “show version”

関連コマンド

|

|

|

|---|---|

action-uri

Web サーバの URI を指定して、シングル サインオン(SSO)認証用のユーザ名とパスワードを受信するには、AAA サーバ ホスト コンフィギュレーション モードで action-uri コマンドを使用します。URI パラメータ値をリセットするには、このコマンドの no 形式 を使用します。

(注![]() ) HTTP プロトコルを使用して SSO を正しく設定するには、認証と HTTP プロトコル交換についての詳しい実務知識が必要です。

) HTTP プロトコルを使用して SSO を正しく設定するには、認証と HTTP プロトコル交換についての詳しい実務知識が必要です。

構文の説明

認証プログラムの URI。複数行に入力できます。各行の最大文字数は 255 です。URI 全体の最大文字数は、2048 文字です。 |

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

これは HTTP フォームのコマンドを使用した SSO です。URI(ユニフォーム リソース識別子)は、インターネット上のコンテンツの位置を特定するコンパクトな文字列です。これらのコンテンツには、テキスト ページ、ビデオ クリップ、サウンド クリップ、静止画、動画、ソフトウェア プログラムなどがあります。URI の最も一般的な形式は、Web ページ アドレスです。Web ページ アドレスは、URI の特定の形式またはサブセットで、URL と呼ばれます。

ASA の WebVPN サーバでは、POST 要求を使用して、認証 Web サーバに SSO 認証要求を送信できます。これを行うには、HTTP POST 要求を使用して、認証 Web サーバ上のアクション URI にユーザ名とパスワードを渡すように ASA を設定します。 action-uri コマンドでは、ASA が POST 要求を送信する Web サーバ上の認証プログラムの場所と名前を指定します。

認証 Web サーバ上のアクション URI を見つけるには、ブラウザで直接 Web サーバのログイン ページに接続します。ブラウザに表示されるログイン Web ページの URL が、認証 Web サーバのアクション URI です。

入力しやすいように、URI は連続する複数の行に入力できるようになっています。各行は入力と同時に ASA によって連結され、URI が構成されます。action-uri 行の 1 行あたりの最大文字数は 255 文字ですが、それよりも少ない文字を各行に入力できます。

(注![]() ) ストリングに疑問符を含める場合は、疑問符の前に Ctrl+V のエスケープ シーケンスを使用する必要があります。

) ストリングに疑問符を含める場合は、疑問符の前に Ctrl+V のエスケープ シーケンスを使用する必要があります。

例

次に、www.example.com の URI を指定する例を示します。

http://www.example.com/auth/index.html/appdir/authc/forms/MCOlogin.fcc?TYPE=33554433&REALMOID=06-000a1311-a828-1185-ab41-8333b16a0008&GUID=&SMAUTHREASON=0&METHOD=GET&SMAGENTNAME=$SM$5FZmjnk3DRNwNjk2KcqVCFbIrNT9%2bJ0H0KPshFtg6rB1UV2PxkHqLw%3d%3d&TARGET=https%3A%2F%2Fauth.example.com

(注![]() ) アクション URI にホスト名とプロトコルを含める必要があります。上記の例では、これらは URI の最初にある http://www.example.com に含まれています。

) アクション URI にホスト名とプロトコルを含める必要があります。上記の例では、これらは URI の最初にある http://www.example.com に含まれています。

関連コマンド

|

|

|

|---|---|

activate-tunnel-group-script

このコマンドは、tunnel-group sub-mode で username-from-certificate が設定されている場合に、ASDM によって生成されたスクリプト ファイルをリロードするために内部で使用されます。

(注![]() ) このコマンドは、ASA CLI では使用しないでください。

) このコマンドは、ASA CLI では使用しないでください。

activation-key

ASA にライセンス アクティベーション キーを入力するには、特権 EXEC モードで activation-key コマンドを使用します。

activation-key [ noconfirm ] activation_key [ activate | deactivate ]

構文の説明

デフォルト

デフォルトでは、ASA は、ライセンスがすでにインストールされた状態で出荷されます。このライセンスは、注文した内容およびベンダーがインストールした内容に応じて、ライセンスを追加できる基本ライセンスの場合と、すべてのライセンスがすでにインストールされている場合があります。インストールされているライセンスを確認するには、 show activation-key コマンドを使用します。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

|

|

|||||

コマンド履歴

使用上のガイドライン

アクティベーション キーを取得するには、シスコの代理店から購入できる Product Authorization Key が必要になります。機能ライセンスごとに個別の製品アクティベーション キーを購入する必要があります。たとえば、基本ライセンスがある場合は、Advanced Endpoint Assessment 用と追加の SSL VPN セッション用に別々のキーを購入する必要があります。

製品認証キーを取得した後、次のいずれかの URL の Cisco.com でキーを登録する必要があります。

http://www.cisco.com/go/license

http://www.cisco.com/go/license/public

旧バージョンの ASA ソフトウェアは、各ユニット上のライセンスが一致する必要がありました。バージョン 8.3(1) から、同一のライセンスをインストールする必要がなくなりました。通常、ライセンスをプライマリ ユニット専用に購入します。アクティブ/スタンバイ フェールオーバーでは、セカンダリ ユニットがアクティブになるとプライマリ ライセンスを継承します。両方のユニット上にライセンスがある場合、これらのライセンスは単一の実行フェールオーバー クラスタ ライセンスに結合されます。

- ASA 5505 および 5510 では、両方の装置に Security Plus ライセンスが必要です。基本ライセンスはフェールオーバーをサポートしないため、基本ライセンスのみを保持するスタンバイ装置ではフェールオーバーをイネーブルにできません。

任意の旧バージョンから最新バージョンにアップグレードした場合、アクティベーション キーの互換性は存続します。ただし、ダウングレード機能の維持には問題が生じる場合があります。

- バージョン 8.1 以前にダウングレードする場合:アップグレード後に、 8.2 より前 に追加された機能のライセンスを追加でアクティブ化すると、ダウングレードした場合でも旧バージョンに対するアクティベーション キーの互換性は存続します。ただし、 8.2 以降 に追加された機能ライセンスをアクティブ化した場合は、アクティベーション キーの下位互換性がなくなります。互換性のないライセンス キーがある場合は、次のガイドラインを参照してください。

–![]() 旧バージョンでアクティベーション キーを入力した場合は、そのキーが ASA で使用されます(バージョン 8.2 以降でアクティブ化した新しいライセンスがない場合)。

旧バージョンでアクティベーション キーを入力した場合は、そのキーが ASA で使用されます(バージョン 8.2 以降でアクティブ化した新しいライセンスがない場合)。

–![]() 新しいシステムで、以前のアクティベーション キーがない場合は、旧バージョンと互換性のある新しいアクティベーション キーを要求する必要があります。

新しいシステムで、以前のアクティベーション キーがない場合は、旧バージョンと互換性のある新しいアクティベーション キーを要求する必要があります。

–![]() 複数の時間ベースのアクティベーション キーがアクティブな場合、ダウングレード時には一番最近アクティブ化された時間ベース キーのみがアクティブになれます。他のキーはすべて非アクティブ化されます。

複数の時間ベースのアクティベーション キーがアクティブな場合、ダウングレード時には一番最近アクティブ化された時間ベース キーのみがアクティブになれます。他のキーはすべて非アクティブ化されます。

–![]() フェールオーバー ペアに不一致のライセンスがある場合、ダウングレードによりフェールオーバーはディセーブルになります。キーが一致した場合でも、使用するライセンスは、結合されたライセンスではなくなります。

フェールオーバー ペアに不一致のライセンスがある場合、ダウングレードによりフェールオーバーはディセーブルになります。キーが一致した場合でも、使用するライセンスは、結合されたライセンスではなくなります。

- アクティベーション キーは、コンフィギュレーション ファイルには保存されません。隠しファイルとしてフラッシュ メモリに保存されます。

- アクティベーション キーは、デバイスのシリアル番号に関連付けられます。機能ライセンスは、デバイス間で転送できません(ハードウェア障害の発生時を除く)。ハードウェア障害が発生したためにデバイスを交換する必要がある場合は、シスコのライセンス チームに連絡して、既存のライセンスを新しいシリアル番号に転送するよう依頼してください。シスコのライセンス チームから、製品認証キーの参照番号と既存のシリアル番号を求められます。

- 購入後に、返金またはアップグレードしたライセンスのためにライセンスを返却できません。

- すべてのライセンス タイプをアクティブ化できますが、たとえば、マルチ コンテキスト モードおよび VPN など一部の機能には相互互換性がありません。AnyConnect Essentials ライセンスの場合、次のライセンスとは互換性がありません。SSL VPN フル ライセンス、SSL VPN 共有ライセンス、および Advanced Endpoint Assessment ライセンス。デフォルトでは、AnyConnect Essentials ライセンスがこれらのライセンスの代わりに使用されます。設定の AnyConnect Essentials ライセンスをディセーブルにして他のライセンスを使用するように復元するには、 no anyconnect-essentials コマンドを使用します。

- 一部の永続ライセンスでは、アクティブ化後に ASA をリロードする必要があります。 表 2-1 に、リロードが必要なライセンスを示します。

|

|

|

|---|---|

例

次に、ASA のアクティベーション キーを変更する例を示します。

次に、 activation-key コマンドの出力例を示します。ここでは、新しいアクティベーション キーが古いアクティベーション キーと異なる場合のフェールオーバーに対する出力が示されています。

関連コマンド

|

|

|

|---|---|

activex-relay

クライアントレス ポータルに ActiveX を必要とするアプリケーションを埋め込むには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで activex-relay コマンドを使用します。デフォルトのグループ ポリシーから activex-relay コマンドを継承するには、このコマンドの no 形式を使用します。

activex-relay { enable | disable }

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

オブジェクト タグがある HTML コンテンツ(画像、オーディオ、ビデオ、Java アプレット、ActiveX、PDF、またはフラッシュなど)に対する ActiveX をユーザが WebVPN ブラウザから起動できるようにするには、 activex-relay enable コマンドを使用します。これらのアプリケーションでは、WebVPN セッションを使用して ActiveX コントロールをダウンロードおよびアップロードします。ActiveX リレーは、WebVPN セッションが閉じるまで有効です。Microsoft OWA 2007 などを使用する場合は、ActiveX をディセーブルにする必要があります。

(注![]() ) これらには同じ機能があるため、スマート トンネルをディセーブルにしても、activex-relay enable コマンドによってスマート トンネルのログが生成されます。

) これらには同じ機能があるため、スマート トンネルをディセーブルにしても、activex-relay enable コマンドによってスマート トンネルのログが生成されます。

次に、特定のグループ ポリシーに関連付けられている WebVPN セッションの ActiveX コントロールをイネーブルにする例を示します。

次に、特定のユーザ名に関連付けられている WebVPN セッションの ActiveX コントロールをディセーブルにする例を示します。

ad-agent-mode

Cisco アイデンティティ ファイアウォール インスタンスの Active Directory エージェントを設定できるように AD エージェント モードをイネーブルにするには、グローバル コンフィギュレーション モードで ad-agent-mode コマンドを使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

アイデンティティ ファイアウォールに対して Active Directory エージェントを設定するには、 aaa-server コマンドのサブモードである ad-agent-mode コマンドを入力します。 ad-agent-mode コマンドを入力すると、AAA サーバ グループ コンフィギュレーション モードが開始されます。

AD エージェントは、定期的に、または要求に応じて、WMI を介して Active Directory サーバのセキュリティ イベント ログ ファイルをモニタし、ユーザのログインおよびログオフ イベントを調べます。AD エージェントは、ユーザ ID および IP アドレス マッピングのキャッシュを保持し、ASA に変更を通知します。

AD エージェント サーバ グループのプライマリ AD エージェントとセカンダリ AD エージェントを設定します。プライマリ AD エージェントが応答していないことを ASA が検出し、セカンダリ AD エージェントが指定されている場合、ASA はセカンダリ AD エージェントに切り替えます。AD エージェントの Active Directory サーバは、通信プロトコルとして RADIUS を使用します。そのため、ASA と AD エージェントとの共有秘密のキー属性を指定する必要があります。

例

次に、アイデンティティ ファイアウォールの Active Directory エージェントを設定するときに、 ad-agent-mode をイネーブルにする例を示します。

関連コマンド

|

|

|

AAA サーバ グループを作成し、グループ固有の AAA サーバ パラメータとすべてのグループ ホストに共通の AAA サーバ パラメータを設定します。 |

|

address(ダイナミック フィルタ ブラックリスト、ホワイトリスト)

IP アドレスをボットネット トラフィック フィルタのブラックリストまたはホワイトリストに追加するには、ダイナミック フィルタ ブラックリストまたはホワイトリスト コンフィギュレーション モードで address コマンドを使用します。アドレスを削除するには、このコマンドの no 形式を使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

スタティック データベースを使用すると、ホワイトリストまたはブラックリストに追加するドメイン名または IP アドレスでダイナミック データベースを増強できます。ダイナミック フィルタ ホワイトリストまたはブラックリスト コンフィギュレーション モードを開始した後、 address コマンドおよび name コマンドを使用して、適切な名前としてホワイトリストに、または不適切な名前としてブラックリストにタグ付けするドメイン名または IP アドレス(ホストまたはサブネット)を手動で入力できます。

このコマンドを複数回入力して、複数のエントリを追加できます。最大 1000 個のブラックリスト エントリと、最大 1000 個のホワイトリスト エントリを追加できます。

例

次に、ブラックリストおよびホワイトリストのエントリを作成する例を示します。

関連コマンド

address(media-termination)(廃止)

電話プロキシ機能へのメディア接続に使用するメディア ターミネーション インスタンスのアドレスを指定するには、メディア ターミネーション コンフィギュレーション モードで address コマンドを使用します。メディア ターミネーション コンフィギュレーションからアドレスを削除するには、このコマンドの no 形式を使用します。

address ip_address [ interface intf_name ]

no address ip_address [ interface intf_name ]

構文の説明

メディア ターミネーション アドレスを使用するインターフェイスの名前を指定します。1 つのインターフェイスに設定できるメディア ターミネーション アドレスは 1 つだけです。 |

|

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

ASA では、次の基準を満たすメディア ターミネーションの IP アドレスが設定されている必要があります。

- メディア ターミネーション インスタンスでは、すべてのインターフェイスに対してグローバルなメディア ターミネーション アドレスを設定することも、インターフェイスごとにメディア ターミネーション アドレスを設定することもできます。しかし、グローバルなメディア ターミネーション アドレスと、インターフェイスごとに設定するメディア ターミネーション アドレスは同時に使用できません。

- 複数のインターフェイスに対してメディア ターミネーション アドレスを設定する場合、IP 電話との通信時に ASA で使用するアドレスを、インターフェイスごとに設定する必要があります。

- IP アドレスは、そのインターフェイスのアドレス範囲内で使用されていない、パブリックにルーティング可能な IP アドレスです。

例

次に、media-termination address コマンドを使用して、メディア接続に使用する IP アドレスを指定する例を示します。

関連コマンド

|

|

|

|---|---|

address-family ipv4

標準 IP Version 4(IPv4)アドレス プレフィックスを使用してルーティング セッションを設定するためのアドレス ファミリを入力するには、ルータ コンフィギュレーション モードで address-family ipv4 コマンドを使用します。アドレス ファミリ コンフィギュレーション モードを終了し、実行コンフィギュレーションから IPv4 アドレス ファミリ コンフィギュレーションを削除するには、このコマンドの no 形式を使用します。

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

address-family ipv4 コマンドは、コンテキスト ルータをアドレス ファミリ コンフィギュレーション モードにします。このルータから、標準 IPv4 アドレス プレフィックスを使用するルーティング セッションを設定できます。アドレス ファミリ コンフィギュレーション モードを終了し、ルータ コンフィギュレーション モードに戻るには、exit と入力します。

(注![]() ) アドレス ファミリ IPv4 のルーティング情報が、neighbor remote-as コマンドを使用して設定した各 BGP ルーティング セッションにデフォルトでアドバタイズされます。ただし、neighbor remote-as コマンドを設定する前に no bgp default ipv4-unicast コマンドを入力している場合は除きます。

) アドレス ファミリ IPv4 のルーティング情報が、neighbor remote-as コマンドを使用して設定した各 BGP ルーティング セッションにデフォルトでアドバタイズされます。ただし、neighbor remote-as コマンドを設定する前に no bgp default ipv4-unicast コマンドを入力している場合は除きます。

例

次に、ルータを IPv4 アドレス ファミリのアドレス ファミリ コンフィギュレーション モードにする例を示します。

関連コマンド

|

|

|

|---|---|

BGP ピアリング セッションのデフォルトとして IP Version 4(IPv4)ユニキャスト アドレス ファミリを設定します。 |

|

address-family ipv6

標準 IP Version 6(IPv6)アドレス プレフィックスを使用してルーティング セッション(BGP など)を設定するためのアドレス ファミリを入力するには、ルータ コンフィギュレーション モードで address-family ipv6 コマンドを使用します。アドレス ファミリ コンフィギュレーション モードを終了し、実行コンフィギュレーションから IPv6 アドレス ファミリ コンフィギュレーションを削除するには、このコマンドの no 形式を使用します。

構文の説明

デフォルト

IPv6 アドレス プレフィックスはイネーブルではありません。IPv6 アドレス プレフィックスが設定されている場合は、ユニキャスト アドレス プレフィックスがデフォルトです。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

address-family ipv6 コマンドは、コンテキスト ルータをアドレス ファミリ コンフィギュレーション モードにします。このルータから、標準 IPv6 アドレス プレフィックスを使用するルーティング セッションを設定できます。アドレス ファミリ コンフィギュレーション モードを終了し、ルータ コンフィギュレーション モードに戻るには、exit と入力します。

例

次に、ルータを IPv4 アドレス ファミリのアドレス ファミリ コンフィギュレーション モードにする例を示します。

関連コマンド

|

|

|

|---|---|

address-pool

アドレスをリモート クライアントに割り当てるためのアドレス プールのリストを指定するには、トンネル グループ一般属性コンフィギュレーション モードで address-pool コマンドを使用します。アドレス プールを削除するには、このコマンドの no 形式を使用します。

address-pool [( interface name)] address_pool1 [... address_pool6 ]

no address-pool [( interface name)] address_pool1 [... address_pool6 ]

構文の説明

ip local pool コマンドで設定したアドレス プールの名前を指定します。最大 6 個のローカル アドレス プールを指定できます。 |

|

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

これらのコマンドは、インターフェイスごとに 1 つずつ、複数入力できます。インターフェイスが指定されていない場合、コマンドは明示的に参照されていないインターフェイスすべてに対してデフォルトを指定します。

グループ ポリシーの address-pools コマンドによるアドレス プール設定は、トンネル グループの address-pool コマンドによるローカル プール設定を上書きします。

プールの指定順序は重要です。ASA では、このコマンドでプールを指定した順序に従って、それらのプールからアドレスが割り当てられます。

例

次に、設定トンネル一般コンフィギュレーション モードで、IPsec リモート アクセス トンネル グループ テスト用にアドレスをリモート クライアントに割り当てるためのアドレス プールのリストを指定する例を示します。

関連コマンド

|

|

|

|---|---|

crypto ca certificate map コマンドを使用して作成された証明書マップ エントリをトンネル グループに関連付けます。 |

address-pools

アドレスをリモート クライアントに割り当てるためのアドレス プールのリストを指定するには、グループ ポリシー属性コンフィギュレーション モードで address-pools コマンドを使用します。グループ ポリシーから属性を削除し、別のグループ ポリシー ソースからの継承をイネーブルにするには、このコマンドの no 形式を使用します。

address-pools value address_pool1 [... address_pool6 ]

no address-pools value address_pool1 [... address_pool6 ]

構文の説明

ip local pool コマンドで設定したアドレス プールの名前を指定します。最大 6 個のローカル アドレス プールを指定できます。 |

|

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドによるアドレス プール設定は、グループ内のローカル プール設定を上書きします。ローカル アドレスの割り当てに使用する最大 6 個のローカル アドレス プールのリストを指定できます。

プールの指定順序は重要です。ASA では、このコマンドでプールを指定した順序に従って、それらのプールからアドレスが割り当てられます。

address-pools none コマンドは、この属性が他のポリシー(DefaultGrpPolicy など)から継承されないようにします。 no address pools none コマンドは、 address-pools none コマンドをコンフィギュレーションから削除して、デフォルト値(継承の許可)に戻します。

例

次に、GroupPolicy1 の設定一般コンフィギュレーション モードで、アドレスをリモート クライアントに割り当てるために使用するアドレス プールのリストとして pool_1 および pool_20 を設定する例を示します。

関連コマンド

|

|

|

|---|---|

admin-context

システム コンフィギュレーションの管理コンテキストを設定するには、グローバル コンフィギュレーション モードで admin-context コマンドを使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

|

|

|||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

コンテキスト コンフィギュレーションが内部フラッシュ メモリにある限り、任意のコンテキストを管理コンテキストに設定できます。

現在の管理コンテキストを削除するには、 clear configure context コマンドを使用してすべてのコンテキストを削除する必要があります。

システム コンフィギュレーションには、システム自体のネットワーク インターフェイスまたはネットワーク設定は含まれません。代わりに、システムは、ネットワーク リソースにアクセスする必要がある場合に(ASA ソフトウェアをダウンロードしたり、管理者に対してリモート アクセスを許可する場合など)、管理コンテキストとして指定されたコンテキストのいずれかを使用します。

例

次に、管理コンテキストを「administrator」に設定する例を示します。

関連コマンド

|

|

|

|---|---|

advertise passive-only

パッシブ インターフェイスに属するプレフィックスだけをアドバタイズするように IS-IS を設定するには、ルータ コンフィギュレーション モードで advertise passive-only コマンドを使用します。制限を削除するには、このコマンドの no 形式を使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、リンクステート パケット(LSP)アドバタイズメントから、接続されたネットワークの IP プレフィックスを除外し、IS-IS コンバージェンス時間を削減するための IS-IS メカニズムです。

IS-IS インスタンスごとにこのコマンドを設定すると、ルータの非疑似ノード LSP でアドバタイズされるプレフィックスの数が少なくなるため、IS-IS コンバージェンス時間の削減という課題をスケーラブルに解決することができます。

このコマンドは、「ループバック インターフェイスで IS-IS をイネーブルにする場合、通常、ループバックを受動に設定する」という事実に依存しています。この設定は、ループバックの背後にネイバーが見つかる可能性はないため、ループバックを通じて、必要のない Hello パケットの送信を防ぐために行われます。したがって、アドバタイズする必要があるものがループバックだけで、このループバックがすでに受動に設定されている場合、IS-IS インスタンスごとに advertise passive-only コマンドを設定することにより、ルーティング テーブルのデータ過剰を防ぐことができます。

このコマンドの代わりは no isis advertise-prefix コマンドです。 no isis advertise-prefix コマンドは、インターフェイスごとに設定される、規模の小さいソリューションです。

例

次に、 advertise passive-only コマンドを使用する例を示します。このコマンドは、IS-IS インスタンスに作用し、イーサネット インターフェイス 0 の IP ネットワークのアドバタイズを阻止します。ループバック インターフェイス 0 の IP アドレスだけがアドバタイズされます。

関連コマンド

aggregate-address

Border Gateway Protocol(BGP)データベース内に集約エントリを作成するには、アドレス ファミリ コンフィギュレーション モードで aggregate-address コマンドを使用します。この機能をディセーブルにするには、このコマンドの no 形式を使用します。

aggregate-address address mask [as-set] [summary-only] [suppress-map map-name][advertise-map map-name] [attribute-map map-name]

no aggregate-address address mask [as-set] [summary-only] [suppress-map map-name][advertise-map map-name] [attribute-map map-name]

構文の説明

デフォルト

アトミック集約属性は、as-set キーワードが指定されない限り、このコマンドによって集約ルートが作成されるときに自動的に設定されます。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

集約ルートを BGP またはマルチプロトコル BGP(mBGP)に再配布するか、条件付きの集約ルーティング機能を使用することにより、BGP および mBGP に集約ルーティングを実装できます。

キーワードなしで aggregate-address コマンドを使用すると、指定された範囲内にあるより具体的な BGP または mBGP ルートが使用できる場合、BGP または mBGP ルーティング テーブルに集約エントリが作成されます(集約に一致する長いプレフィックスは、ルーティング情報ベース(RIB)に存在する必要があります)。集約ルートは自律システムからのルートとしてアドバタイズされます。また、この集約ルートには、情報が失われている可能性を示すために、アトミック集約属性が設定されます(アトミック集約属性は、as-set キーワードを指定しない限りデフォルトで設定されます)。

as-set キーワードを使用すると、コマンドがこのキーワードなしで従う同じルールを使用する集約エントリが作成されますが、このルートにアドバタイズされるパスは、集約されているすべてのパス内に含まれるすべての要素で構成される AS_SET になります。このルートは集約されたルート変更に関する自律システム パス到着可能性情報として継続的に削除してアップデートする必要があるため、多くのパスを集約する際に aggregate-address コマンドのこの形式を使用しないでください。

summary-only キーワードを使用すると、集約ルート(192.*.*.* など)が作成されるだけでなく、すべてのネイバーへのより具体的なルートのアドバタイズメントが抑制されます。特定のネイバーへのアドバタイズメントのみを抑制したい場合、neighbor distribute-list コマンドを使用できますが、慎重に使用すべきです。より具体的なルートがリークした場合、すべての BGP または mBGP ルータは、生成中の具体的でない集約よりもこのルートを優先します(最長一致ルーティングによる)。

suppress-map キーワードを使用すると、集約ルートは作成されますが、指定されたルートのアドバタイズメントが抑制されます。ルート マップの match 句を使用して、集約のより具体的な一部のルートを選択的に抑制し、他のルートを抑制しないでおくことができます。IP アクセス リストと自律システム パス アクセス リストの一致句がサポートされています。

advertise-map キーワードを使用すると、集約ルートの異なるコンポーネント(AS_SET やコミュニティなど)を構築するために使用する特定のルートが選択されます。集約のコンポーネントが別々の自律システムにあり、AS_SET で集約を作成して同じ自律システムの一部にアドバタイズしたい場合、aggregate-address コマンドのこの形式が役立ちます。AS_SET から特定の自律システム番号を省略し、集約が受信ルータの BGP ループ検出メカニズムによってドロップされるのを防ぐことを忘れてはなりません。IP アクセス リストと自律システム パス アクセス リストの match 句がサポートされています。

attribute-map キーワードを使用すると、集約ルートの属性を変更できます。AS_SET を構成するルートの 1 つが community no-export 属性(集約ルートがエクスポートされるのを防ぐ)などの属性で設定されている場合、aggregate-address コマンドのこの形式が役立ちます。属性マップ ルート マップを作成し、集約の属性を変更することができます。

例

次に、集約ルートを作成し、すべてのネイバーへのより具体的なルートのアドバタイズメントを抑制する例を示します。

関連コマンド

|

|

|

|---|---|

アドレス ファミリ コンフィギュレーション モードを開始し、標準 IPv4 を使用するルーティング セッションを設定します。 |

alarm contact description

ISA 3000 でアラーム入力の説明を入力するには、グローバル コンフィギュレーション モードで alarm contact description コマンドを使用します。デフォルトの説明を対応するコンタクト番号に設定するには、このコマンドの no 形式を使用します。

alarm contact { 1 | 2 } description string

no alarm contact { 1 | 2 } description

構文の説明

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

例

次に、アラーム コンタクト 1 の説明を指定する例を示します。

関連コマンド

|

|

|

|---|---|

alarm contact severity

ISA 3000 でアラームの重大度を指定するには、グローバル コンフィギュレーション モードで alarm contact severity コマンドを使用します。デフォルトの重大度に戻すには、このコマンドの no 形式を使用します。

alarm contact { 1 | 2 | all } severity { major | minor | none }

no alarm contact { 1 | 2 | all } severity

構文の説明

このアラーム コンタクトによってトリガーされたアラームの重大度。この重大度でアラームをラベル付けするほか、この重大度により、コンタクトに関連付けられた LED の動作が制御されます。 |

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

例

次に、アラーム コンタクト 1 の重大度を指定する例を示します。

関連コマンド

|

|

|

|---|---|

alarm contact trigger

ISA 3000 で 1 つまたはすべてのアラーム入力にトリガーを指定するには、グローバル コンフィギュレーション モードで alarm contact trigger コマンドを使用します。デフォルトのトリガーに戻すには、このコマンドの no 形式を使用します。

alarm contact { 1 | 2 | all } trigger { open | closed }

alarm contact { 1 | 2 | all } trigger

構文の説明

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

例

次に、アラーム コンタクト 1 にトリガーを設定する例を示します。

関連コマンド

|

|

|

|---|---|

alarm facility input-alarm

ISA 3000 でアラーム入力のロギングおよび通知オプションを指定するには、グローバル コンフィギュレーション モードで alarm facility input-alarm コマンドを使用します。ロギングおよび通知オプションを削除するには、このコマンドの no 形式を使用します。

alarm facility input-alarm { 1 | 2 } { notifies | relay | syslog }

no alarm facility input-alarm { 1 | 2 } { notifies | relay | syslog }

構文の説明

アラームがトリガーされたときにハードウェア出力リレーを有効にします。これにより、接続されている外部アラームがアクティブになります。 |

|

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

例

次に、アラーム入力 1 にロギングおよび通知オプションを指定する例を示します。

関連コマンド

|

|

|

|---|---|

alarm facility power-supply rps

ISA 3000 で電源アラームを設定するには、グローバル コンフィギュレーション モードで alarm facility power-supply rps コマンドを使用します。電源アラーム、リレー、SNMP トラップおよび syslog を無効にするには、 alarm facility power-supply rps disable コマンドまたは no バージョンを使用します。

alarm facility power-supply rps { disable | notifies | relay | syslog }

no alarm facility power-supply rps { disable | notifies | relay | syslog }

構文の説明

アラームがトリガーされたときにハードウェア出力リレーを有効にします。これにより、接続されている外部アラームがアクティブになります。 |

|

コマンド デフォルト

デフォルトでは、 syslog が有効で、 リレー および 通知 は無効になっています。このアラームは、デフォルトで有効になっています。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

ISA 3000 には、電源装置が 2 台搭載されています。デフォルトでは、システムはシングル電源モードで稼働しています。ただし、デュアルモードでシステムを稼働するよう設定できます。その場合、プライマリ電源が故障すると 2 つ目の電源が自動的に電力を供給します。デュアル モードを有効にすると、電源アラームが自動的に有効になって syslog アラートが送信されますが、アラートを無効にしたり、SNMP トラップまたはアラーム ハードウェア リレーを有効にすることもできます。

alarm facility power-supply rps disable コマンドを使用すると、電源アラーム、リレー、トラップおよび syslog が無効になります。 no alarm facility power-supply rps disable コマンドを使用すると、電源アラームのみが有効になります。リレー、SNMP トラップ、および syslog を個別に有効にする必要があります。

また、デュアル モードを有効にするには、 power-supply dual コマンドも設定する必要があります。このアラームは、デュアル モードで自動的に有効になります。

例

次に、デュアル電源モードを有効にし、すべてのアラート オプションを設定する例を示します。

関連コマンド

|

|

|

|---|---|

alarm facility temperature(アクション)

ISA 3000 で温度アラームを設定するには、グローバル コンフィギュレーション モードで alarm facility temperature コマンドを使用します。温度アラームを無効にするには、このコマンドの no 形式を使用します。

alarm facility temperature { primary | secondary } { notifies | relay | syslog }

no alarm facility temperature { primary | secondary } { notifies | relay | syslog }

構文の説明

アラームがトリガーされたときにハードウェア出力リレーを有効にします。これにより、接続されている外部アラームがアクティブになります。 |

|

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

デバイスの CPU カードの温度に基づいてアラームを設定できます。

alarm facility temperature コマンドで high および low キーワードを使用して、プライマリとセカンダリの温度範囲を設定できます。温度が下限しきい値以下になるか上限しきい値以上になると、アラームがトリガーされます。

プライマリ温度アラームは、すべてのアラームアクション(出力リレー、syslog、および SNMP)についてデフォルトで有効になっています。プライマリ温度範囲のデフォルト設定値は -40 °C ~ 92 °C です。

セカンダリ温度アラームはデフォルトでディセーブルになっています。セカンダリ温度は、-35 °C ~ 85 °C の範囲で設定できます。

セカンダリ温度範囲はプライマリ範囲よりも制限されているため、セカンダリの低温または高温のいずれかを設定すると、プライマリ設定にデフォルト以外の値を設定していたとしても、対応するプライマリ設定はこの設定によって無効になります。2 つの異なる高温アラームと 2 つの異なる低温アラームを有効にすることはできません。

例

次の例では、セカンダリ アラームの高温値および低温値を設定し、すべてのアラート アクションを有効にしています。

関連コマンド

|

|

|

|---|---|

alarm facility temperature(上限および下限しきい値)

ISA 3000 で上限および下限の温度しきい値を設定するには、グローバル コンフィギュレーション モードで alarm facility temperature { low | high } コマンドを使用します。しきい値を削除するか、プライマリの値をデフォルトに戻すには、このコマンドの no 形式を使用します。

alarm facility temperature { primary | secondary } { high | low } threshold

no alarm facility temperature { primary | secondary } { high | low } threshold

構文の説明

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

デバイスの CPU カードの温度に基づいてアラームを設定できます。

alarm facility temperature コマンドで high および low キーワードを使用して、プライマリとセカンダリの温度範囲を設定できます。温度が下限しきい値以下になるか上限しきい値以上になると、アラームがトリガーされます。

プライマリ温度アラームは、すべてのアラームアクション(出力リレー、syslog、および SNMP)についてデフォルトで有効になっています。プライマリ温度範囲のデフォルト設定値は -40 °C ~ 92 °C です。

セカンダリ温度アラームはデフォルトでディセーブルになっています。セカンダリ温度は、-35 °C ~ 85 °C の範囲で設定できます。

セカンダリ温度範囲はプライマリ範囲よりも制限されているため、セカンダリの低温または高温のいずれかを設定すると、プライマリ設定にデフォルト以外の値を設定していたとしても、対応するプライマリ設定はこの設定によって無効になります。2 つの異なる高温アラームと 2 つの異なる低温アラームを有効にすることはできません。

例

次の例では、セカンダリ アラームの高温値および低温値を設定し、すべてのアラート アクションを有効にしています。

関連コマンド

|

|

|

|---|---|

allocate-interface

インターフェイスをセキュリティ コンテキストに割り当てるには、コンテキスト コンフィギュレーション モードで allocate-interface コマンドを使用します。インターフェイスをコンテキストから削除するには、このコマンドの no 形式を使用します。

allocate-interface physical_interface [ map_name ] [ visible | invisible ]

no allocate-interface physical_interface

allocate-interface physical_interface . subinterface [ - physical_interface . subinterface ] [ map_name [ - map_name ]] [ visible | invisible ]

no allocate-interface physical_interface . subinterface [ - physical_interface . subinterface ]

構文の説明

(デフォルト)コンテキスト ユーザが show interface コマンドでマッピング名(設定されている場合)だけを表示できるようにします。 |

|

| map_name は、インターフェイス ID の代わりにコンテキスト内で使用できるインターフェイスの英数字のエイリアスです。マッピング名を指定しない場合、インターフェイス ID がコンテキスト内で使用されます。セキュリティのために、コンテキストで使用されているインターフェイスをコンテキスト管理者に知らせない場合があります。 マッピング名はアルファベットで始まり、アルファベットまたは数字で終わる必要があります。その間の文字には、アルファベット、数字、または下線のみを使用できます。たとえば、次の名前を使用できます。 サブインターフェイスの場合は、マッピング名の範囲を指定できます。 範囲の詳細については、「使用上のガイドライン」を参照してください。 |

|

gigabit ethernet0/1 などのインターフェイス ID を設定します。有効値については、 interface コマンドを参照してください。インターフェイス タイプとポート番号の間にスペースを含めないでください。 |

|

(任意)マッピング名を設定した場合でも、コンテキスト ユーザが show interface コマンドで物理インターフェイスのプロパティを表示できるようにします。 |

デフォルト

マッピング名を設定した場合、デフォルトでは、 show interface コマンドの出力にインターフェイス ID は表示されません。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

|

|

|||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドを複数回入力して、異なる範囲を指定できます。マッピング名または表示設定を変更するには、特定のインターフェイス ID に対してコマンドを再入力し、新しい値を設定します。 no allocate-interface コマンドを入力して最初からやり直す必要はありません。 allocate-interface コマンドを削除すると、ASA によって、コンテキスト内のインターフェイス関連のコンフィギュレーションがすべて削除されます。

トランスペアレント ファイアウォール モードでは、2 つのインターフェイスのみがトラフィックを通過させることができます。ただし、ASA では、専用の管理インターフェイス Management 0/0(物理インターフェイスまたはサブインターフェイス)を管理トラフィック用の第 3 のインターフェイスとして使用できます。

(注![]() ) トランスペアレント モードの管理インターフェイスは、MAC アドレス テーブルにないパケットをインターフェイスにフラッディングしません。

) トランスペアレント モードの管理インターフェイスは、MAC アドレス テーブルにないパケットをインターフェイスにフラッディングしません。

ルーテッド モードでは、必要に応じて同じインターフェイスを複数のコンテキストに割り当てることができます。トランスペアレント モードでは、インターフェイスを共有できません。

サブインターフェイスの範囲を指定する場合は、マッピング名の一致範囲を指定できます。範囲については、次のガイドラインに従ってください。

たとえば、 gigabitethernet0/1.1-gigabitethernet0/1.5 happy1-sad5 と入力した場合、コマンドは失敗します。

たとえば、 gigabitethernet0/0.100-gigabitethernet0/0.199 int1-int15 と入力した場合、コマンドは失敗します。

例

次に、gigabitethernet0/1.100、gigabitethernet0/1.200、および gigabitethernet0/2.300 ~ gigabitethernet0/1.305 をコンテキストに割り当てる例を示します。マッピング名は、int1 ~ int8 です。

関連コマンド

|

|

|

|---|---|

システム コンフィギュレーションにセキュリティ コンテキストを作成し、コンテキスト コンフィギュレーション モードを開始します。 |

|

allocate-ips

IPS 仮想センサーをセキュリティ コンテキストに割り当てるには、AIP SSM がインストールされている場合には、コンテキスト コンフィギュレーション モードで allocate-ips コマンドを使用します。仮想センサーをコンテキストから削除するには、このコマンドの no 形式を使用します。

allocate-ips sensor_name [ mapped_name ] [ default ]

no allocate-ips sensor_name [ mapped_name ] [ default ]

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

|

|

|||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

各コンテキストに 1 つ以上の IPS 仮想センサーを割り当てることができます。その後、 ips コマンドを使用して AIP SSM にトラフィックを送信するようにコンテキストを設定するときに、コンテキストに割り当てられているセンサーを指定できます。コンテキストに割り当てられていないセンサーは指定できません。コンテキストにセンサーが割り当てられていない場合は、AIP SSM に設定されているデフォルト センサーが使用されます。同じセンサーを複数のコンテキストに割り当てることができます。

(注![]() ) 仮想センサーを使用するためにマルチ コンテキスト モードを開始する必要はありません。シングル モードでトラフィック フローごとに異なるセンサーを使用できます。

) 仮想センサーを使用するためにマルチ コンテキスト モードを開始する必要はありません。シングル モードでトラフィック フローごとに異なるセンサーを使用できます。

例

次に、sensor1 と sensor2 をコンテキスト A に、sensor1 と sensor3 をコンテキスト B に割り当てる例を示します。どちらのコンテキストもセンサー名を「ips1」と「ips2」にマップします。コンテキスト A では sensor1 をデフォルト センサーとして設定しますが、コンテキスト B ではデフォルトを設定しないため、AIP SSM に設定されているデフォルトが使用されます。

関連コマンド

|

|

|

|---|---|

システム コンフィギュレーションにセキュリティ コンテキストを作成し、コンテキスト コンフィギュレーション モードを開始します。 |

|

allowed-eid

IP アドレスに基づいて検査対象 EID を制限するための LISP インスペクション マップを設定するには、パラメータ コンフィギュレーション モードで allowed-eid コマンドを使用します。パラメータ コンフィギュレーション モードにアクセスするには、まず policy-map type inspect lisp コマンドを入力します。すべての EID を許可するには、このコマンドの no 形式を使用します。

allowed-eid access-list eid_acl_name

no allowed-eid access-list eid_acl_name

構文の説明

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

IP アドレスに基づいて検査対象 EID を制限するための LISP インスペクション マップを設定します。

クラスタ フロー モビリティの LISP インスペクションについて

ASA は、場所の変更について LISP トラフィックを検査し、シームレスなクラスタリング操作のためにこの情報を使用します。LISP の統合により、ASA クラスタ メンバーは、最初のホップ ルータと ETR または ITR との間で渡される LISP トラフィックを検査し、その後、フローの所有者を新しいサイトへ変更できます。

クラスタ フロー モビリティには複数の相互に関連する設定が含まれています。

1.![]() (オプション)ホストまたはサーバの IP アドレスに基づく検査される EID の限定:最初のホップ ルータは、ASA クラスタが関与していないホストまたはネットワークに関する EID 通知メッセージを送信することがあるため、EID をクラスタに関連するサーバまたはネットワークのみに限定することができます。たとえば、クラスタが 2 つのサイトのみに関連しているが、LISP は 3 つのサイトで稼働している場合は、クラスタに関連する 2 つのサイトの EID のみを含めます。 policy-map type inspect lisp 、 allowed-eid および validate-key コマンドを参照してください。

(オプション)ホストまたはサーバの IP アドレスに基づく検査される EID の限定:最初のホップ ルータは、ASA クラスタが関与していないホストまたはネットワークに関する EID 通知メッセージを送信することがあるため、EID をクラスタに関連するサーバまたはネットワークのみに限定することができます。たとえば、クラスタが 2 つのサイトのみに関連しているが、LISP は 3 つのサイトで稼働している場合は、クラスタに関連する 2 つのサイトの EID のみを含めます。 policy-map type inspect lisp 、 allowed-eid および validate-key コマンドを参照してください。

2.![]() LISP トラフィックのインスペクション:ASA は、最初のホップ ルータと ITR または ETR 間で送信された EID 通知メッセージに関して LISP トラフィックを検査します。ASA は EID とサイト ID を相関付ける EID テーブルを維持します。たとえば、最初のホップ ルータの送信元 IP アドレスと ITR または ETR の宛先アドレスをもつ LISP トラフィックを検査する必要があります。 inspect lisp コマンドを参照してください。

LISP トラフィックのインスペクション:ASA は、最初のホップ ルータと ITR または ETR 間で送信された EID 通知メッセージに関して LISP トラフィックを検査します。ASA は EID とサイト ID を相関付ける EID テーブルを維持します。たとえば、最初のホップ ルータの送信元 IP アドレスと ITR または ETR の宛先アドレスをもつ LISP トラフィックを検査する必要があります。 inspect lisp コマンドを参照してください。

3.![]() 指定されたトラフィックでのフロー モビリティを有効にするサービス ポリシー:ビジネスクリティカルなトラフィックでフロー モビリティを有効にする必要があります。たとえば、フロー モビリティを、HTTPS トラフィックのみに制限したり、特定のサーバとの間でやり取りされるトラフィックのみに制限したりできます。 cluster flow-mobility lisp コマンドを参照してください。

指定されたトラフィックでのフロー モビリティを有効にするサービス ポリシー:ビジネスクリティカルなトラフィックでフロー モビリティを有効にする必要があります。たとえば、フロー モビリティを、HTTPS トラフィックのみに制限したり、特定のサーバとの間でやり取りされるトラフィックのみに制限したりできます。 cluster flow-mobility lisp コマンドを参照してください。

4.![]() サイト ID:ASA は各クラスタ ユニットのサイト ID を使用して、新しい所有者を判別します。 site-id コマンドを参照してください。

サイト ID:ASA は各クラスタ ユニットのサイト ID を使用して、新しい所有者を判別します。 site-id コマンドを参照してください。

5.![]() フロー モビリティを有効にするクラスタレベルの設定:クラスタ レベルでもフロー モビリティを有効にする必要があります。このオン/オフの切り替えを使用することで、特定のクラスのトラフィックまたはアプリケーションに対してフロー モビリティを簡単に有効または無効にできます。 flow-mobility lisp コマンドを参照してください。

フロー モビリティを有効にするクラスタレベルの設定:クラスタ レベルでもフロー モビリティを有効にする必要があります。このオン/オフの切り替えを使用することで、特定のクラスのトラフィックまたはアプリケーションに対してフロー モビリティを簡単に有効または無効にできます。 flow-mobility lisp コマンドを参照してください。

例

次に、EID を 10.10.10.0/24 ネットワーク上の EID に制限する例を示します。

関連コマンド

|

|

|

|---|---|

allow-ssc-mgmt

ASA 5505 のインターフェイスを SSC 管理インターフェイスとして設定するには、インターフェイス コンフィギュレーション モードで allow-ssc-mgmt コマンドを使用します。インターフェイスの割り当てを解除するには、このコマンドの no 形式を使用します。

構文の説明

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

SSC に外部インターフェイスはありません。管理 VLAN として VLAN を設定し、バックプレーン経由での内部 IP 管理アドレスへのアクセスを許可できます。デフォルトでは、VLAN 1 は SSC 管理アドレスでイネーブルになります。SSC 管理 VLAN として割り当てることができるのは 1 つの VLAN だけです。

ASDM を使用してアクセスする場合は、管理アドレス用に NAT を設定しないでください。ASDM の初期セットアップでは、実際のアドレスにアクセスする必要があります。初期セットアップ後(SSC でパスワードを設定した後)は、NAT を設定し、SSC にアクセスするときの変換アドレスを ASDM に提供できます。

例

次に、管理アクセスを VLAN 1 でディセーブルにし、VLAN 2 でイネーブルにする例を示します。

関連コマンド

|

|

|

|---|---|

allow-tls

TLS セッションを許可または禁止するように ESMTP インスペクションを設定するには、パラメータ コンフィギュレーション モードで allow-tls コマンドを使用します。この機能をディセーブルにするには、このコマンドの no 形式を使用します。

構文の説明

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

デフォルトが no allow-tls から allow-tls に変更されました。ただし、このデフォルトは新しい、または再イメージングされたシステムに適用されます。 no allow-tls を含むシステムをアップグレードする場合は、このコマンドは変更されません。 |

使用上のガイドライン

ESMTP インスペクションでは、暗号化された接続を検査できません。すべての ESMTP セッションの検査を強制するには、 no allow-tls コマンドを使用します。TLS を無効にすると、STARTTLS インジケータが接続要求から削除され、強制的にクライアントとサーバがクリア テキスト接続をネゴシエートします。

クライアントとサーバが暗号化された接続をネゴシエートできるようにする場合は、ESMTP インスペクション ポリシー マップのパラメータ セクションに allow-tls コマンドを含め、マップを ESMTP インスペクション サービス ポリシーに接続します。また、_default_esmtp_map(これは独自のマップを適用しない場合に適用されます)を編集することもできます。

例

次に、ESMTP インスペクションをバイパスする暗号化された ESMTP セッションを許可する方法の例を示します。

関連コマンド

|

|

|

|---|---|

always-on-vpn

AnyConnect Always-On-VPN 機能の動作を設定するには、グループ ポリシー コンフィギュレーション モードで always-on-vpn コマンドを使用します。

always-on-vpn [ profile-setting | disable ]

構文の説明

コマンド デフォルト

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

AnyConnect ユーザのために Always-On-VPN 機能をイネーブルにするには、プロファイル エディタで AnyConnect プロファイルを設定します。次に、適切なポリシーのグループ ポリシー属性を設定します。

例

次の例では、設定されたグループ ポリシーに対して Always-On 機能を有効にしています。

関連コマンド

|

|

|

|---|---|

anti-replay

GTP-U メッセージ シーケンス番号のアンチリプレイを有効にするには、GTP インスペクション ポリシー マップのパラメータ コンフィギュレーション モードで anti-replay コマンドを使用します。アンチリプレイを無効にするには、このコマンドの no 形式を使用します。

no anti-replay [ window_size ]

構文の説明

スライディング ウィンドウのサイズはメッセージの数です。ウィンドウのサイズは、128、256、512、または 1024 になります。値を入力しない場合は、デフォルトの 512 になります。 |

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

GTP-U メッセージのスライディング ウィンドウを指定することによって、アンチリプレイを有効にできます。

スライディング ウィンドウのサイズはメッセージの数であり、128、256、512、または 1024 になります。有効なメッセージが表示されると、ウィンドウは新しいシーケンス番号に移行します。シーケンス番号は 0 ~ 65535 の範囲であり、最大値に達するとラッピングされます。また、これらは PDP コンテキストごとに一意です。メッセージは、シーケンス番号がウィンドウ内であれば有効と見なされます。

アンチリプレイは、ハッカーが GTP データ パケットをキャプチャし、それらをリプレイするときに発生する可能性があるセッション ハイジャックや DoS 攻撃を防ぐのに役立ちます。

例

次の例では、ウィンドウ サイズ 512 のアンチリプレイを有効にしています。

関連コマンド

|

|

|

|---|---|

anyconnect ask

ASA がリモート SSL VPN クライアント ユーザに対してクライアントのダウンロードを要求するには、グループ ポリシー webvpn またはユーザ名 webvpn コンフィギュレーション モードで anyconnect ask コマンドを使用します。このコマンドをコンフィギュレーションから削除するには、このコマンドの no 形式を使用します。

anyconnect ask {none | enable [default {webvpn | anyconnect} timeout value ]}

no anyconnect ask none [default {webvpn | anyconnect}]

構文の説明

デフォルト

このコマンドのデフォルトは、anyconnect ask none default webvpn です。ASA によって、クライアントレス接続のポータル ページがただちに表示されます。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

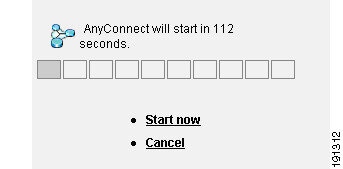

図 2-1 に、 default anyconnect timeout value コマンド または default webvpn timeout value コマンドが設定された場合にリモート ユーザに表示されるプロンプトを示します。

図 2-1 SSL VPN Client のダウンロードに関してリモート ユーザに表示されるプロンプト

例

次に、ASA を設定して、リモート ユーザにクライアントのダウンロードを要求するか、ポータル ページに移動して、 ユーザの応答を 10 秒 待機してからクライアントをダウンロードするように設定する例を示します。

関連コマンド

|

|

|

リモート PC へのダウンロードのために ASA がキャッシュ メモリで展開するクライアント パッケージ ファイルを指定します。 |

anyconnect-custom(バージョン 9.0 から 9.2 まで)

カスタム属性の値を設定または更新するには、AnyConnect カスタム属性コンフィギュレーション モードで anyconnect-custom コマンドを使用します。カスタム属性の値を削除するには、このコマンドの no 形式を使用します。

anyconnect-custom attr-name value attr-value

anyconnect-custom attr-name none

no anyconnect-custom attr-name

構文の説明

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、グループ ポリシーにカスタム属性の値を設定します。『 AnyConnect Administrator’s Guide 』に、そのリリースに適用されるカスタム属性の有効な値を示します。カスタム属性は、 anyconnect-custom-attr コマンドで作成します。

属性のマルチライン値を作成するために、このコマンドの複数のインスタンスがサポートされています。特定の属性名に関連付けられたすべてのデータが、CLI で入力された順序に従ってクライアントに提供されます。マルチライン値の個別の行は削除できません。

このコマンドの no 形式では、 value キーワードおよび none キーワードは使用できません。

属性名に関連付けられたデータを複数の CLI 行に入力した場合、そのデータは改行文字(\n)で区切られた単一の連結文字列としてエンドポイントに送信されます。

例

次に、AnyConnect 遅延アップデートのカスタム属性を設定する例を示します。

関連コマンド

|

|

|

anyconnect-custom(バージョン 9.3 以降)

カスタム属性の値を設定または更新するには、グループ ポリシーまたはダイナミック アクセス ポリシー レコード コンフィギュレーション モードで anyconnect-custom コマンドを使用します。カスタム属性を削除するには、このコマンドの no 形式を使用します。

anyconnect-custom attr-type value attr-name

anyconnect-custom attr-type none

no anyconnect-custom attr-type

構文の説明

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、グループ ポリシーまたは DAP にカスタム属性の値を設定します。

『 AnyConnect Administrator’s Guide 』に、そのリリースに適用されるカスタム属性の有効な値を示します。カスタム属性は、 anyconnect-custom-attr コマンドおよび anyconnect-custom-data コマンドで作成します。

例

次に、AnyConnect 遅延アップデートのカスタム属性を設定する例を示します。

関連コマンド

|

|

|

anyconnect-custom-attr(バージョン 9.0 から 9.2 まで)

カスタム属性を作成するには、AnyConnect カスタム属性コンフィギュレーション モードで anyconnect-custom-attr コマンドを使用します。カスタム属性を削除するには、このコマンドの no 形式を使用します。

[no] anyconnect-custom-attr attr-name [description description ]

構文の説明

属性の名前。この名前は、グループ ポリシー構文および集約認証プロトコル メッセージで参照されます。最大長は 32 文字です。 |

|

属性の使用方法の自由形式の説明。このテキストは、カスタム属性がグループ ポリシー属性コンフィギュレーション モードから参照された場合に、コマンド ヘルプで表示されます。最大長は 128 文字です。 |

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、AnyConnect の特殊機能をサポートするカスタム属性を作成します。特定の機能に対してカスタム属性を作成した後、それらをグループ ポリシーに追加して、機能が VPN クライアントに適用されるようにします。このコマンドでは、定義されたすべての属性名が一意であることが保証されます。

一部のバージョンの AnyConnect では、機能の設定にカスタム属性が使用されます。各バージョンのリリース ノートおよび『 AnyConnect Administrator’s Guide 』に、カスタム属性を必要とするすべての機能を示します。

グループ ポリシーで使用される属性の定義を削除しようとすると、エラー メッセージが表示され、操作は失敗します。ユーザが既存の属性をカスタム属性として追加しようとすると、説明への変更は組み込まれますが、それ以外についてはコマンドは無視されます。

属性のマルチライン値を作成するために、このコマンドの複数のインスタンスがサポートされています。特定の属性名に関連付けられたすべてのデータが、CLI で入力された順序に従ってクライアントに提供されます。マルチライン値の個別の行は削除できません。

例

次に、AnyConnect 遅延アップデートのカスタム属性を設定する例を示します。

関連コマンド

|

|

|

anyconnect-custom-attr(バージョン 9.3 以降)

カスタム属性のタイプを作成するには、config-webvpn コンフィギュレーション モードで anyconnect-custom-attr コマンドを使用します。カスタム属性を削除するには、このコマンドの no 形式を使用します。

[no] anyconnect-custom-attr attr-type [description description ]

構文の説明

属性のタイプ。このタイプは、グループ ポリシー構文、DAP ポリシー構文、および集約認証プロトコル メッセージで参照されます。最大長は 32 文字です。 |

|

属性の使用方法の自由形式の説明。このテキストは、カスタム属性がグループ ポリシー属性コンフィギュレーション モードから参照された場合に、コマンド ヘルプで表示されます。最大長は文字です。 |

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、AnyConnect の特殊機能をサポートするカスタム属性を作成します。特定の機能に対してカスタム属性を作成した後、その属性の値を定義し、その属性をグループ ポリシーに追加して、対応する機能が VPN クライアントに適用されるようにします。このコマンドでは、定義されたすべての属性名が一意であることが保証されます。

一部のバージョンの AnyConnect では、機能の設定にカスタム属性が使用されます。各バージョンのリリース ノートおよび『 AnyConnect Administrator’s Guide 』に、カスタム属性を必要とするすべての機能を示します。

グループ ポリシーで使用される属性の定義を削除しようとすると、エラー メッセージが表示され、操作は失敗します。ユーザが既存の属性をカスタム属性として追加しようとすると、説明への変更は組み込まれますが、それ以外についてはコマンドは無視されます。

例

次に、AnyConnect 遅延アップデートのカスタム属性を設定する例を示します。

ciscoasa(config)# anyconnect-custom-data DeferredUpdateAllowed def-allowed true

関連コマンド

|

|

|

anyconnect-custom-data

カスタム属性の名前付き値を作成するには、グローバル コンフィギュレーション モードで anyconnect-custom-data コマンドを使用します。カスタム属性を削除するには、このコマンドの no 形式を使用します。

anyconnect-custom-data attr-type attr-name attr-value

no anyconnect-custom-data attr-type attr-name

構文の説明

指定した値を持つ属性の名前。これは、グループ ポリシーおよびダイナミック アクセス ポリシー レコード コンフィギュレーション モードで参照できます。 |

|

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、AnyConnect の特殊機能をサポートするカスタム属性の名前付き値を定義します。特定の機能に対してカスタム属性を作成した後、その属性の値を定義し、その属性を DAP またはグループ ポリシーに追加して、対応する機能が VPN クライアントに適用されるようにします。

一部のバージョンの AnyConnect では、機能の設定にカスタム属性が使用されます。各バージョンのリリース ノートおよび『 AnyConnect Administrator’s Guide 』に、カスタム属性を必要とするすべての機能を示します。

グループ ポリシーで使用される属性の名前付き値を削除しようとすると、エラー メッセージが表示され、操作は失敗します。

属性のマルチライン値を作成するために、このコマンドの複数のインスタンスがサポートされています。特定の属性名に関連付けられたすべてのデータが、CLI で入力された順序に従ってクライアントに提供されます。マルチライン値の個別の行は削除できません。

例

次に、AnyConnect 遅延アップデートのカスタム属性を設定する例を示します。

関連コマンド

|

|

|

anyconnect df-bit-ignore

フラグメンテーションが必要なパケットの DF ビットを無視するには、グループ ポリシー webvpn コンフィギュレーション モードで anyconnect-df-bit-ignore コマンドを使用します。フラグメンテーションが必要な DF ビットを許可するには、このコマンドの no 形式を使用します。

anyconnect df-bit-ignore {enable | none}

no anyconnect df-bit-ignore {enable | none}

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

svc df-bit-ignore コマンドが anyconnect df-bit-ignore コマンドに置き換えられました。 |

例

anyconnect dpd-interval

デッド ピア検出(DPD)を ASA でイネーブルにし、リモート クライアントと ASA のいずれかで SSL VPN 接続を介した DPD を実行する頻度を設定するには、グループ ポリシー webvpn またはユーザ名 webvpn コンフィギュレーション モードで anyconnect dpd-interval コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

anyconnect dpd-interval {[ gateway { seconds | none }] | [ client { seconds | none }] }

no anyconnect dpd-interval {[ gateway { seconds | none }] | [ client { seconds | none }] }

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

svc dpd-interval コマンドが anyconnect dpd-interval コマンドに置き換えられました。 |

使用上のガイドライン

gateway は、ASA のことです。DPD をイネーブルにし、ASA がクライアントからのパケットを待機する間隔を指定します。その間隔内にパケットが受信されない場合、ASA は同じ間隔で DPD テストを 3 回試行します。クライアントからの応答を受信しない場合、ASA は TLS/DTLS トンネルを切断します。

(注) ASA の DPD プロセスは、TLS/DTLS トンネルを介してクライアントに送信するパケットが ASA にある場合にのみトリガーされます。

例

次に、既存のグループ ポリシー sales について、ASA(ゲートウェイ)で実行される DPD の頻度を 3000 秒に設定し、クライアントで実行される DPD の頻度を 1000 秒に設定する例を示します。

anyconnect dtls compression

特定のグループまたはユーザに対して低帯域幅リンクの圧縮をイネーブルにするには、グループ ポリシー webvpn またはユーザ名 webvpn コンフィギュレーション モードで anyconnect dtls compression コマンドを使用します。グループからコンフィギュレーションを削除するには、このコマンドの no 形式を使用します。

anyconnect dtls compression {lzs | none }

no anyconnect dtls compression {lzs | none}

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

例

anyconnect enable

ASA が AnyConnect クライアントをリモート コンピュータにダウンロードしたり、SSL または IKEv2 搭載の AnyConnect クライアントを使用して ASA に接続したりできるようにするには、webvpn コンフィギュレーション モードで anyconnect enable コマンドを使用します。このコマンドをコンフィギュレーションから削除するには、このコマンドの no 形式を使用します。

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

no anyconnect enable コマンドを入力しても、アクティブなセッションは終了しません。

anyconnect enable コマンドは、 anyconnect image xyz コマンドで AnyConnect イメージを設定した後に発行する必要があります。AnyConnect クライアントまたは AnyConnect WebLaunch を使用するには、 anyconnect enable が必要です。 anyconnect enable コマンドを SSL または IKEv2 とともに発行しないと、AnyConnect は想定どおりに動作せず、IPsec VPN 接続終了エラーでタイムアウトします。この結果、 show webvpn svc コマンドは SSL VPN クライアントがイネーブルであると見なさず、インストールされた AnyConnect パッケージをリストしません。

例

次に、ASA でクライアントをダウンロードできるようにする例を示します。

関連コマンド

anyconnect-essentials

ASA の AnyConnect Essentials をイネーブルにするには、グループ ポリシー webvpn コンフィギュレーション モードで anyconnect-essentials コマンドを使用します。AnyConnect Essentials の使用をディセーブルにし、代わりにプレミアム AnyConnect クライアントをイネーブルにするには、このコマンドの no 形式を使用します。

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドでは、完全な AnyConnect クライアント ライセンスがインストールされていることを前提として、AnyConnect SSL VPN Client 全体の使用と AnyConnect Essentials SSL VPN Client の使用を切り替えます。AnyConnect Essentials は、個別にライセンス供与される SSL VPN クライアントで、すべて ASA 上に設定されます。プレミアム AnyConnect の機能を提供しますが、次の例外があります。

AnyConnect Essentials クライアントは、Microsoft Windows Vista、Windows Mobile、Windows XP、Windows 2000、Linux、または Macintosh OS X を実行しているリモート エンド ユーザに Cisco SSL VPN Client の利点をもたらします。

AnyConnect Essentials ライセンスは、 anyconnect-essentials コマンドを使用してイネーブルまたはディセーブルにします。このコマンドは、AnyConnect Essentials ライセンスが ASA にインストールされている場合にのみ有効です。このライセンスがない場合は、このコマンドを実行すると次のエラー メッセージが表示されます。

(注![]() ) このコマンドは、AnyConnect Essentials の使用をイネーブルまたはディセーブルにするだけです。AnyConnect Essentials ライセンス自体は、anyconnect-essentials コマンドの設定の影響を受けません。

) このコマンドは、AnyConnect Essentials の使用をイネーブルまたはディセーブルにするだけです。AnyConnect Essentials ライセンス自体は、anyconnect-essentials コマンドの設定の影響を受けません。

AnyConnect Essentials ライセンスがイネーブルの場合、AnyConnect クライアントは Essentials モードを使用し、クライアントレス SSL VPN アクセスはディセーブルになります。AnyConnect Essentials ライセンスがディセーブルの場合、AnyConnect クライアントは完全な AnyConnect SSL VPN Client ライセンスを使用します。

(注![]() ) このコマンドは、ASAv ではサポートされません。詳細については、ライセンスのマニュアルを参照してください。

) このコマンドは、ASAv ではサポートされません。詳細については、ライセンスのマニュアルを参照してください。

アクティブなクライアントレス SSL VPN 接続がある場合に AnyConnect Essentials ライセンスをイネーブルにすると、すべての接続がログオフするため、接続を再確立する必要があります。

例

次に、ユーザが webvpn コンフィギュレーション モードを開始して AnyConnect Essentials VPN Client をイネーブルにする例を示します。

anyconnect firewall-rule

パブリックまたはプライベートの ACL ファイアウォールを確立するには、グループ ポリシー webvpn またはユーザ名 webvpn コンフィギュレーション モードで AnyConnect firewall-rule コマンドを使用します。

anyconnect firewall-rule client interface {public | private} ACL

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

svc firewall-rule コマンドが anyconnect firewall-rule コマンドに置き換えられました。 |

|

コマンドの ACL を、IPv4 アドレスと IPv6 アドレスの両方を指定できるユニファイド アクセス コントロール ルールにすることができるようになりました。 |

使用上のガイドライン

このコマンドを想定どおりに機能させるためには、AnyConnect セキュア モビリティ クライアントの AnyConnect Secure Mobility ライセンス サポートを提供する AsyncOS for Web バージョン 7.0 のリリースが必要です。また、AnyConnect Secure Mobility、ASA 8.3、ASDM 6.3 をサポートする AnyConnect リリースも必要です。

ここに記載したのは、AnyConnect クライアントではファイアウォールがどのように使用されるかについての注意事項です。

- ファイアウォール ルールには送信元 IP は使用されません。クライアントでは、ASA から送信されたファイアウォール ルール内の送信元 IP 情報は無視されます。送信元 IP は、ルールがパブリックかプライベートかに応じてクライアントが特定します。パブリック ルールは、クライアント上のすべてのインターフェイスに適用されます。プライベート ルールは、仮想アダプタに適用されます。

- ASA は、ACL ルールに対して数多くのプロトコルをサポートしています。ただし、AnyConnect のファイアウォール機能でサポートされているのは、TCP、UDP、ICMP、および IP のみです。クライアントでは、異なるプロトコルでルールが受信された場合、そのルールは無効なファイアウォール ルールとして処理され、さらにセキュリティ上の理由からスプリット トンネリングが無効となり、フル トンネリングが使用されます。

ただし次のように、オペレーティング システムによって動作が異なるため注意が必要です。

- Windows コンピュータの場合、Windows Firewall では拒否ルールが許可ルールに優先します。ASA により許可ルールが AnyConnect クライアントへプッシュされても、ユーザがカスタムの拒否ルールを作成していれば、AnyConnect ルールは適用されません。

- Windows Vista では、ファイアウォール ルールが作成されると、ポート番号の範囲がカンマ区切りの文字列として認識されます(たとえば、1 ~ 300 や 5000 ~ 5300)。許可されているポートの最大数は 300 です。指定した数が 300 ポートを超える場合は、最初の 300 ポートに対してのみファイアウォール ルールが適用されます。

- ファイアウォール サービスが AnyConnect クライアントにより開始される必要がある(システムにより自動的に開始されない)Windows ユーザは、VPN 接続の確立にかなりの時間を要する場合があります。

- Mac コンピュータの場合、AnyConnect クライアントでは、ASA で適用されたのと同じ順序でルールが適用されます。グローバル ルールは必ず最後になるようにしてください。

- サードパーティ ファイアウォールの場合、AnyConnect クライアント ファイアウォールとサードパーティ ファイアウォールの双方で許可されたタイプのトラフィックのみ通過できます。AnyConnect クライアントで許可されているタイプのトラフィックであっても、サードパーティ ファイアウォールによってブロックされれば、そのトラフィックはクライアントでもブロックされます。

ローカル印刷およびテザー デバイス サポートに関する ACL ルールの例を含め、AnyConnect クライアント ファイアウォールの詳細については、『AnyConnect Administrator’s Guide』を参照してください。

例

次に、ACL AnyConnect_Client_Local_Print をパブリック ファイアウォールとしてイネーブルにする例を示します。

関連コマンド

|

|

|

リモート PC へのダウンロードのために ASA がキャッシュ メモリで展開するクライアント パッケージ ファイルを指定します。 |

anyconnect image

AnyConnect 配布パッケージをインストールまたはアップグレードして、実行コンフィギュレーションに追加するには、webvpn コンフィギュレーション モードで AnyConnect image コマンドを使用します。AnyConnect 配布パッケージを実行コンフィギュレーションから削除するには、このコマンドの no 形式を使用します。

anyconnect image path order [regex expression ]

no anyconnect image path order [regex expression ]

構文の説明

クライアント パッケージ ファイルが複数である場合は、パッケージ ファイルの順序(1 ~ 65535)を指定します。ASA では、オペレーティング システムと一致するまで、指定した順序に従って、各クライアントの一部をリモート PC にダウンロードします。 |

|

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

パッケージ ファイルの番号付けにより、ASA が、オペレーティング システムと一致するまで、パッケージ ファイルの一部をリモート PC にダウンロードする順序が確立されます。最も番号の小さいパッケージ ファイルが最初にダウンロードされます。したがって、リモート PC で最も一般的に使用されるオペレーティング システムと一致するパッケージ ファイルに、最も小さい番号を割り当てる必要があります。

デフォルトの順序は 1 です。 order 引数を指定しない場合は、 svc image コマンドを入力するたびに、以前に番号 1 と見なされたイメージに上書きします。

クライアント パッケージ ファイルごとに任意の順序で anyconnect image コマンドを入力できます。たとえば、2 番目( order 2)にダウンロードされるパッケージ ファイルを指定してから、最初( order 1)にダウンロードされるパッケージ ファイルを指定する anyconnect image コマンドを入力できます。

モバイル ユーザの場合、 regex keyword を使用して、モバイル デバイスの接続時間を短縮できます。ブラウザが ASA に接続するとき、user-agent 文字列が HTTP ヘッダーに含められます。ASA によってストリングが受信され、そのストリングがあるイメージ用に設定された式と一致すると、そのイメージがただちにダウンロードされます。この場合、他のクライアント イメージはテストされません。

(注![]() ) スタンドアロン クライアントを使用している場合、regex コマンドは無視されます。また、パフォーマンス向上のため Web ブラウザでのみ使用され、正規表現文字列はスタンドアロン クライアントから提供されるユーザまたはエージェントと照合されません。

) スタンドアロン クライアントを使用している場合、regex コマンドは無視されます。また、パフォーマンス向上のため Web ブラウザでのみ使用され、正規表現文字列はスタンドアロン クライアントから提供されるユーザまたはエージェントと照合されません。

ASA では、AnyConnect クライアントと Cisco Secure Desktop(CSD)の両方のパッケージ ファイルがキャッシュ メモリに展開されます。ASA でパッケージ ファイルを正常に展開するには、パッケージ ファイルのイメージとファイルを保管するのに十分なキャッシュ メモリが必要です。

パッケージの展開に十分なキャッシュ メモリがないことを ASA が検出した場合、コンソールにエラー メッセージが表示されます。次に、 svc image コマンドを使用してパッケージ ファイルをインストールしようとした後でレポートされるエラー メッセージの例を示します。

これがパッケージ ファイルのインストール試行中に発生した場合、グローバル コンフィギュレーション モードから dir cache:/ コマンドを使用して、キャッシュ メモリの残りとこれまでにインストールされたパッケージのサイズを確認します。

(注![]() ) ASA にデフォルトの内部フラッシュ メモリ サイズまたはデフォルトの DRAM サイズ(キャッシュ メモリ用)だけがある場合、ASA 上で複数の AnyConnect クライアント パッケージを保存およびロードすると、問題が発生することがあります。フラッシュ メモリにパッケージ ファイルに十分な容量がある場合でも、クライアントの unzip とロードのときに ASA のキャッシュ メモリが不足する場合があります。AnyConnect を使用する場合の ASA のメモリ要件について、および ASA で行えるメモリ アップグレードの詳細については、Cisco ASA 5500 シリーズの最新のリリース ノートを参照してください。

) ASA にデフォルトの内部フラッシュ メモリ サイズまたはデフォルトの DRAM サイズ(キャッシュ メモリ用)だけがある場合、ASA 上で複数の AnyConnect クライアント パッケージを保存およびロードすると、問題が発生することがあります。フラッシュ メモリにパッケージ ファイルに十分な容量がある場合でも、クライアントの unzip とロードのときに ASA のキャッシュ メモリが不足する場合があります。AnyConnect を使用する場合の ASA のメモリ要件について、および ASA で行えるメモリ アップグレードの詳細については、Cisco ASA 5500 シリーズの最新のリリース ノートを参照してください。

例

次に、Windows、MAC、Linux 用の AnyConnect クライアント パッケージ ファイルをこの順序でロードする例を示します。

次に、ロードされた AnyConnect クライアント パッケージとその順序を表示する、show webvpn anyconnect コマンドの出力例を示します。

関連コマンド

anyconnect keep-installer

(注![]() ) このコマンドは、2.5 より後の AnyConnect バージョンには適用されませんが、下位互換性のため引き続き使用可能です。anyconnect keep-installer コマンドを設定しても、AnyConnect 3.0 以降には影響しません。

) このコマンドは、2.5 より後の AnyConnect バージョンには適用されませんが、下位互換性のため引き続き使用可能です。anyconnect keep-installer コマンドを設定しても、AnyConnect 3.0 以降には影響しません。

リモート PC への SSL VPN クライアントの永続インストールをイネーブルにするには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで、AnyConnect keep-installer コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

anyconnect keep-installer { installed | none }

no anyconnect keep-installer { installed | none }

構文の説明

クライアントの自動アンインストール機能をディセーブルにします。クライアントは、今後の接続のためにリモート PC 上にインストールされたままになります。 |

|

デフォルト

デフォルトでは、クライアントの永続インストールがイネーブルです。セッションの終了時に、クライアントはリモート コンピュータ上に残ります。

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

svc keep-installer コマンドが anyconnect keep-installer コマンドに置き換えられました。 |

例

次の例では、ユーザはグループ ポリシー webvpn コンフィギュレーション モードを開始し、セッションの終了時にクライアントを削除するようにグループ ポリシーを設定します。

関連コマンド

anyconnect modules

オプション機能のために AnyConnect SSL VPN Client で必要となるモジュールの名前を指定するには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで、 anyconnect modules コマンドを使用します。このコマンドをコンフィギュレーションから削除するには、このコマンドの no 形式を使用します。

anyconnect modules { none | value string }

no anyconnect modules { none | value string }

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

ダウンロード時間を最小にするために、クライアントでは、サポートする各機能に必要なモジュールのダウンロード(ASA から)のみを要求します。 anyconnect modules コマンドにより、ASA でこれらのモジュールをダウンロードできます。

次の表に、AnyConnect モジュールを表す文字列値を示します。

|

|

|

none を選択すると、ASA によって基本的なファイルがダウンロードされ、オプションのモジュールはダウンロードされません。既存のモジュールはグループ ポリシーから削除されます。 |

例

次の例では、ユーザはグループ ポリシー PostureModuleGroup のグループ ポリシー属性モードを開始し、そのグループ ポリシーの webvpn コンフィギュレーション モードを開始しています。さらに、ASA に接続すると AnyConnect ポスチャ モジュールおよび AnyConnect テレメトリ モジュールがエンドポイントにダウンロードされるように、文字列 posture および telemetry を指定しています。

グループ ポリシーからモジュールを削除するには、保持するモジュールの値だけを指定したコマンドを再送信します。たとえば、このコマンドはテレメトリ モジュールを削除します。

関連コマンド

|

|

|

ASA のキャッシュ メモリにロードされていてダウンロード可能な AnyConnect パッケージについての情報を表示します。 |

|

リモート PC へのダウンロード用に ASA によってキャッシュ メモリに展開されている AnyConnect クライアント パッケージ ファイルを指定します。 |

anyconnect mtu

Cisco AnyConnect VPN Client によって確立された VPN 接続の MTU サイズを調整するには、グループポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで、 anyconnect mtu コマンドを使用します。このコマンドをコンフィギュレーションから削除するには、このコマンドの no 形式を使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドは、AnyConnect クライアントのみに影響します。VPN Client は、異なる MTU サイズに調整できません。

デフォルトのグループ ポリシーでのこのコマンドのデフォルトは、 no svc mtu です。MTU サイズは、接続で使用されているインターフェイスの MTU に基づき、IP/UDP/DTLS のオーバーヘッドを差し引いて、自動的に調整されます。

IPv6 対応インターフェイスで許可される最小 MTU は 1280 バイトです。ただし、IPsec がインターフェイスでイネーブルになっている場合、MTU 値は、IPsec 暗号化のオーバーヘッドのために 1380 未満に設定できません。インターフェイスを 1380 バイト未満に設定すると、パケットのドロップが発生する可能性があります。

例

次に、グループ ポリシー telecommuters について、MTU サイズを 500 バイトに設定する例を示します。

関連コマンド

|

|

|

クライアントの自動アンインストール機能をディセーブルにします。初期ダウンロード後、接続が終了した後もクライアントはリモート PC 上に残ります。 |

|

anyconnect profiles(グループ ポリシー属性 > webvpn、ユーザ名属性 > webvpn)

Cisco AnyConnect VPN Client(CVC)ユーザにダウンロードされる CVC プロファイル パッケージを指定するには、webvpn またはコンフィギュレーション モードで anyconnect profiles コマンドを使用します。webvpn コンフィギュレーション モードにアクセスするには、最初にグループ ポリシー属性コマンドまたはユーザ名属性を入力します。コンフィギュレーションからこのコマンドを削除し、値を継承するには、コマンドの no 形式を使用します。

anyconnect profiles { value profile | none }

no anyconnect profiles { value profile | none } [ type type ]

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドをグループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名属性 webvpn コンフィギュレーション モードで入力すると、ASA によってグループ ポリシーまたはユーザ名に基づいてプロファイルを CVC ユーザにダウンロードできます。CVC プロファイルをすべての CVC ユーザにダウンロードするには、このコマンドを webvpn コンフィギュレーション モードで使用します。

CVC プロファイルとは、CVC ユーザ インターフェイスに表示される接続エントリを設定するために CVC が使用するコンフィギュレーション パラメータのグループで、ホスト コンピュータの名前とアドレスが含まれます。CVC ユーザ インターフェイスを使用して、プロファイルを作成および保存できます。また、テキスト エディタでこのファイルを編集し、ユーザ インターフェイスからは設定できないパラメータの詳細を設定することもできます。

CVC のインストレーションには、他のプロファイル ファイルを編集し、作成するための基礎として使用できる、1 つのプロファイル テンプレート(cvcprofile.xml)が含まれています。CVC プロファイルの編集の詳細については、『Cisco AnyConnect VPN Client Administrator Guide 』を参照してください。

例

次の例では、ユーザは使用可能なプロファイルを表示する anyconnect profiles value コマンドを入力します。

次に、ユーザは CVC プロファイル sales を使用するようにグループ ポリシーを設定します。

関連コマンド

|

|

|

リモート PC へのダウンロード用に ASA によってキャッシュ メモリに展開されている AnyConnect クライアント パッケージ ファイルを指定します。 |

anyconnect profiles(webvpn)

ASA によってキャッシュ メモリにロードされて、Cisco AnyConnect VPN Client(CVC)ユーザのグループ ポリシーおよびユーザ名属性で使用可能となるプロファイル パッケージとしてファイルを指定するには、webvpn コンフィギュレーション モードで anyconnect profiles コマンドを使用します。コンフィギュレーションからこのコマンドを削除し、ASA によってパッケージ ファイルがキャッシュ メモリからアンロードされるようにするには、このコマンドの no 形式を使用します。

anyconnect profiles { profile path}

no anyconnect profiles { profile path}

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

CVC プロファイルとは、CVC ユーザ インターフェイスに表示される接続エントリを設定するために CVC が使用するコンフィギュレーション パラメータのグループで、ホスト コンピュータの名前とアドレスが含まれます。CVC ユーザ インターフェイスを使用して、プロファイルを作成および保存できます。

また、テキスト エディタでこのファイルを編集し、ユーザ インターフェイスからは設定できないパラメータの詳細を設定することもできます。CVC のインストレーションには、他のプロファイル ファイルを編集し、作成するための基礎として使用できる、1 つのプロファイル テンプレート(cvcprofile.xml)が含まれています。CVC プロファイルの編集の詳細については、『 Cisco AnyConnect VPN Client Administrator Guide』を参照してください。

新しい CVC プロファイルを作成してフラッシュ メモリにアップロードした後、webvpn コンフィギュレーション モードで anyconnect profiles コマンドを使用して、ASA に対して XML ファイルをプロファイルとして指定します。このコマンドを入力すると、ファイルは ASA のキャッシュ メモリにロードされます。次に、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名属性コンフィギュレーション モードで anyconnect profiles コマンドを使用して、グループまたはユーザのプロファイルを指定できます。

例

次の例では、ユーザは、以前に CVC のインストールで提供された cvcprofile.xml ファイルから 2 つの新しいプロファイル ファイル(sales_hosts.xml および engineering_hosts.xml)を作成し、ASA のフラッシュ メモリにアップロードしています。

さらに、ユーザはそれらのファイルを CVC のプロファイルとして ASA に指定し、 sales と engineering という名前を指定しています。

dir cache:stc/profiles コマンドを入力すると、キャッシュ メモリにロードされているプロファイルが表示されます。

これらのプロトコルは、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名属性コンフィギュレーション モードでの svc profiles コマンドで使用できます。

関連コマンド

|

|

|

ASA がリモート PC にダウンロードするためにキャッシュ メモリに展開する AnyConnect パッケージ ファイルを指定します。 |

anyconnect ssl compression

特定のグループまたはユーザについて、SSL VPN 接続での http データの圧縮をイネーブルにするには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで、anyconnect ssl compression コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

anyconnect ssl compression {deflate | lzs | none}

no anyconnect ssl compression {deflate | lzs | none}

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

SSL VPN 接続の場合、webvpn コンフィギュレーション モードで設定された compression コマンドによって、グループ ポリシー webvpn モードおよびユーザ名 webvpn モードで設定された anyconnect ssl compression コマンドは上書きされます。

例

次の例では、グループ ポリシー sales に対して SVC 圧縮はディセーブルです。

関連コマンド

|

|

|

リモート コンピュータ上のクライアントから ASA にキープアライブ メッセージが SSL VPN 接続で送信される頻度を指定します。 |

|

クライアントの自動アンインストール機能をディセーブルにします。クライアントは、今後の接続のためにリモート PC 上にインストールされたままになります。 |

|

anyconnect ssl df-bit-ignore

特定のグループまたはユーザについて SSL VPN 接続でパケットを強制的にフラグメント化できるようにする(トンネルを通過できるようにする)には、グループ ポリシー webvpn またはユーザ名 webvpn コンフィギュレーション モードで anyconnect ssl df-bit-ignore コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

anyconnect ssl df-bit-ignore {enable | disable}

no anyconnect ssl df-bit-ignore

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

svc df-bit-ignore コマンドが anyconnect ssl df-bit-ignore コマンドに置き換えられました。 |

使用上のガイドライン

この機能では、DF ビットが設定されているパケットを強制的にフラグメント化して、トンネルを通過させることができます。使用例として、TCP MSS ネゴシエーションに適切に応答しないネットワークのサーバに対する使用などがあります。

例

次の例では、グループ ポリシー sales に対して DF ビットの無視がイネーブルになっています。

関連コマンド

|

|

|

リモート コンピュータ上のクライアントから ASA にキープアライブ メッセージが SSL VPN 接続で送信される頻度を指定します。 |

|

クライアントの自動アンインストール機能をディセーブルにします。クライアントは、今後の接続のためにリモート PC 上にインストールされたままになります。 |

|

anyconnect ssl dtls enable

Cisco AnyConnect VPN Client との SSL VPN 接続を確立している特定のグループまたはユーザのインターフェイスで Datagram Transport Layer Security(DTLS)接続をイネーブルにするには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名属性 webvpn コンフィギュレーション モードで anyconnect ssl dtls enable コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

anyconnect ssl dtls enable interface

no anyconnect ssl dtls enable interface

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

DTLS をイネーブルにすると、SSL VPN 接続を確立している AnyConnect クライアントで、2 つの同時トンネル(SSL トンネルと DTLS トンネル)を使用できます。DTLS によって、一部の SSL 接続に関連する遅延および帯域幅の問題が回避され、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスが向上します。

DTLS をイネーブルにしない場合、SSL VPN 接続を確立している AnyConnect クライアント ユーザは SSL トンネルのみで接続します。

このコマンドでは、特定のグループまたはユーザについて DTLS をイネーブルにします。すべての AnyConnect クライアント ユーザについて DTLS をイネーブルにするには、webvpn コンフィギュレーション モードで anyconnect ssl dtls enable コマンドを使用します。

例

次に、グループ ポリシー sales のグループ ポリシー webvpn コンフィギュレーション モードを開始し、DTLS をイネーブルにする例を示します。

関連コマンド

|

|

|

anyconnect ssl keepalive

SSL VPN 接続でリモート クライアントから ASA に送信されるキープアライブ メッセージの頻度を設定するには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで、 anyconnect ssl keepalive コマンドを使用します。コンフィギュレーションからこのコマンドを削除し、値を継承するには、コマンドの no 形式を使用します。

anyconnect ssl keepalive {none | seconds }

no anyconnect ssl keepalive {none | seconds }

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

svc keepalive コマンドが anyconnect ssl keepalive コマンドに置き換えられました。 |

使用上のガイドライン

Cisco SSL VPN Client(SVC)と Cisco AnyConnect VPN Client の両方で、ASA への SSL VPN 接続を確立するときにキープアライブ メッセージを送信できます。

接続をアイドル状態で維持できる時間がデバイスによって制限されている場合も、プロキシ、ファイアウォール、または NAT デバイスを経由した SSL VPN 接続が確実に開いたままで保たれるように、キープアライブ メッセージの頻度を調整できます( seconds で指定)。

また、頻度を調整すると、リモート ユーザが Microsoft Outlook または Microsoft Internet Explorer などのソケット ベース アプリケーションをアクティブに実行していない場合でも、クライアントは切断および再接続されません。

(注![]() ) キープアライブはデフォルトでイネーブルになっています。キープアライブをディセーブルにすると、フェールオーバー イベントの際に、SSL VPN クライアント セッションはスタンバイ デバイスに引き継がれません。

) キープアライブはデフォルトでイネーブルになっています。キープアライブをディセーブルにすると、フェールオーバー イベントの際に、SSL VPN クライアント セッションはスタンバイ デバイスに引き継がれません。

例

次の例では、ユーザは、 sales という名前の既存のグループ ポリシーについて、ASA を設定し、クライアントがキープアライブ メッセージを 300 秒(5 分)の頻度で送信できるようにします。

関連コマンド

|

|

|

ASA でデッド ピア検出(DPD)をイネーブルにし、クライアントまたは ASA によって DPD が実行される頻度を設定します。 |

|

クライアントの自動アンインストール機能をディセーブルにします。クライアントは、今後の接続のためにリモート PC 上にインストールされたままになります。 |

|

anyconnect ssl rekey

SSL VPN 接続でリモート クライアントがキーの再生成を実行できるようにするには、グループ ポリシー webvpn コンフィギュレーション モードまたはユーザ名 webvpn コンフィギュレーション モードで anyconnect ssl rekey コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

anyconnect ssl rekey { method { ssl | new-tunnel } | time minutes | none }

no anyconnect ssl rekey { method { ssl | new-tunnel } | time minutes | none }

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

「中間者」攻撃の可能性を防ぐため、 svc rekey method ssl コマンドの動作が svc rekey method new-tunnel コマンドの動作に変更されました。 |

|

使用上のガイドライン

Cisco AnyConnect Secure Mobility Client は、ASA への SSL VPN 接続でキーの再生成を実行できます。キーの再生成方法を ssl または new-tunnel に設定すると、キー再生成時に SSL 再ネゴシエーションが行われず、クライアントがキー再生成時に新規トンネルを確立することが指定されます。

例

次の例では、ユーザは、グループ ポリシー sales に属するリモート クライアントがキーの再生成時に SSL と再ネゴシエートし、セッションの開始後 30 分でキーの再生成が発生することを指定します。

関連コマンド

apcf

Application Profile Customization Framework プロファイルをイネーブルにするには、webvpn コンフィギュレーション モードで apcf コマンドを使用します。特定の APCF スクリプトをディセーブルにするには、このコマンドの no 形式を使用します。すべての APCF スクリプトをディセーブルにするには、このコマンドの no 形式を引数なしで使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

apcf コマンドを使用すると、ASA は非標準の Web アプリケーションと Web リソースを WebVPN 接続で正しくレンダリングされるように処理できます。APCF プロファイルには、特定のアプリケーションに関して、いつ(事前、事後)、どこの(ヘッダー、本文、要求、応答)、どのデータを変換するかを指定するスクリプトがあります。

ASA で複数の APCF プロファイルを使用できます。その場合、ASA は、それらのプロファイルを古いものから新しいものの順に 1 つずつ適用します。

例

次に、フラッシュ メモリの /apcf にある apcf1 という名前の APCF をイネーブルにする例を示します。

ciscoasa(config)# webvpn

ciscoasa(config-webvpn)# apcf flash:/apcf/apcf1.xml

次に、myserver という名前の HTTPS サーバ(ポート 1440)のパス /apcf にある apcf2.xml という名前の APCF をイネーブルにする例を示します。

ciscoasa(config)# webvpn

ciscoasa(config-webvpn)# apcf https://myserver:1440/apcf/apcf2.xml

関連コマンド

|

|

|

|---|---|

app-agent heartbeat

ASA で実行されている app-agent(アプリケーション エージェント)のハートビート メッセージ間隔を設定して、Firepower シャーシの健全性をチェックするには、グローバル コンフィギュレーション モードで app-agent heartbeat コマンドを使用します。

app-agent heartbeat [ interval ms ] [ retry-count number ]

(注![]() ) Firepower シャーシでのみサポートされています。

) Firepower シャーシでのみサポートされています。

構文の説明

ハートビートの時間間隔を 100 ~ 6000 ms の範囲の 100 の倍数単位で設定します。デフォルトは 1000 ms です。 |

|

コマンド デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

ASA はホストの Firepower シャーシとのバックプレーンを介して通信できるかどうかをチェックします。

Firepower 4100/9300 の場合、最小の結合時間( interval x retry-count )は、600 ミリ秒未満にすることはできません。たとえば、間隔を 100 に、再試行回数を 3 に設定した場合、合計結合時間は 300 ミリ秒になりますが、これはサポートされていません。たとえば、間隔を 100 に設定し、再試行回数を 6 に設定して最小時間(600 ms)を満たすことができます。

例

関連コマンド

|

|

|

|---|---|

appl-acl

セッションに適用する設定済みの Web タイプ ACL を指定するには、DAP webvpn コンフィギュレーション モードで appl-acl コマンドを使用します。コンフィギュレーションから属性を削除するには、このコマンドの no 形式を使用します。すべての Web タイプ ACL を削除するには、このコマンドの no 形式を引数なしで使用します。

構文の説明

デフォルト

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

Web タイプ ACL を設定するには、グローバル コンフィギュレーション モードで access-list webtype コマンドを使用します。

例

次に、newacl という名前の設定済みの Web タイプ ACL をダイナミック アクセス ポリシーに適用する例を示します。

ciscoasa (config)# config-dynamic-access-policy-record Finance

ciscoasa(config-dynamic-access-policy-record)# webvpn

ciscoasa(config-dynamic-access-policy-record)# appl-acl newacl

関連コマンド

|

|

|

|---|---|

application-access

認証された WebVPN ユーザに表示される WebVPN ホームページの [Application Access] フィールド、およびユーザがアプリケーションを選択したときに表示される [Application Access] ウィンドウをカスタマイズするには、カスタマイゼーション コンフィギュレーション モードで application-access コマンドを使用します。コンフィギュレーションからコマンドを削除して、値が継承されるようにするには、このコマンドの no 形式を使用します。

application-access { title | message | window } { text | style } value

no application-access { title | message | window } { text | style } value

構文の説明

実際に表示するテキスト(最大 256 文字)、または Cascading Style Sheet(CSS)パラメータ(最大 256 文字)。 |

|

デフォルト

[Application Access] フィールドのデフォルトのタイトル テキストは「Application Access」です。

[Application Access] フィールドのデフォルトのタイトル スタイルは次のとおりです。

background-color:#99CCCC;color:black;font-weight:bold;text-transform:uppercase

[Application Access] フィールドのデフォルトのメッセージ テキストは「Start Application Client」です。

[Application Access] フィールドのデフォルトのメッセージ スタイルは次のとおりです。

background-color:#99CCCC;color:maroon;font-size:smaller.

[Application Access] ウィンドウのデフォルトのウィンドウ テキストは次のとおりです。

「Close this window when you finish using Application Access. Please wait for the table to be displayed before starting applications.」

コマンド モード

|

|

|

|

|||

|---|---|---|---|---|---|

|

|

|

|

|

||

|

|

|

||||

コマンド履歴

|

|

|

|---|---|

使用上のガイドライン

このコマンドには、 webvpn コマンドまたは tunnel-group webvpn-attributes コマンドを使用してアクセスします。

style オプションは有効な Cascading Style Sheet(CSS)パラメータとして表されます。これらのパラメータについては、このマニュアルでは説明しません。CSS パラメータの詳細については、World Wide Web Consortium(W3C)の Web サイト(www.w3.org)の CSS 仕様を参照してください。『CSS 2.1 Specification』の「Appendix F」には、CSS パラメータの使いやすいリストがあります。この付録は www.w3.org/TR/CSS21/propidx.html で入手できます。

次に、WebVPN ページに対する変更で最もよく行われるページ配色の変更に役立つヒントを紹介します。