- はじめに

- CLI 設定ガイドについて

- センサーへのログイン

- センサーの初期化

- センサーのセットアップ

- 仮想センサーの設定

- インターフェイスの設定

- イベント アクション規則の設定

- シグニチャの定義

- 異常検出の設定

- グローバル相関の設定

- 外部製品インターフェイスの設定

- IP ロギングの設定

- インターフェイスのライブ トラフィックの表示とキャプチャ

- Attack Response Controller でのブロッキ ングとレート制限の設定

- SNMP の設定

- コンフィギュレーション ファイルの操作

- センサーの管理タスク

- AIM IPS の設定

- AIP SSM の設定

- IDSM2 の設定

- NME IPS の設定

- ソフトウェアの入手

- システム イメージのアップグレード、ダウン グレード、およびインストール

- システム アーキテクチャ

- シグニチャ エンジン

- トラブルシューティング

- CLIのエラー メッセージ

- オープン ソース ライセンス ファイル

- 用語集

- 索引

Cisco Intrusion Prevention System Sensor CLI コンフィギュレーション ガイド for IPS 7.0

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月2日

章のタイトル: イベント アクション規則の設定

イベント アクション規則の設定

この章では、イベント アクション規則ポリシーの追加方法とイベント アクション規則の設定方法について説明します。次のような構成になっています。

•![]() 「一般設定」

「一般設定」

セキュリティ ポリシーについて

(注) AIM IPS および NME IPS は、複数のポリシーをサポートしません。

複数のセキュリティ ポリシーを作成して、それらを個々の仮想センサーに適用できます。セキュリティ ポリシーは、シグニチャ定義ポリシー、イベント アクション規則ポリシー、および異常検出ポリシーで構成されます。Cisco IPS には、sig0 と呼ばれるデフォルトのシグニチャ定義ポリシー、rules0 と呼ばれるデフォルトのイベント アクション規則ポリシー、および ad0 と呼ばれるデフォルトの異常検出ポリシーが含まれています。デフォルトのポリシーを仮想センサーに割り当てることも、新しいポリシーを作成することもできます。

複数のセキュリティ ポリシーを使用すると、異なる要件に基づいてセキュリティ ポリシーを作成し、これらのカスタマイズされたポリシーを VLAN または物理インターフェイスごとに適用できます。

イベント アクション規則について

ここでは、イベント アクション規則のコンポーネントについて説明します。内容は次のとおりです。

イベント アクション規則のコンポーネント

(注) レート制限とブロッキングは、IPv6 トラフィックではサポートされていません。シグニチャにブロックまたはレート制限イベント アクションが設定され、IPv6 トラフィックによってトリガーされる場合、アラートは生成されますが、アクションは実行されません。

イベント アクション規則は、センサーのイベント アクション処理コンポーネントの設定のグループです。これらの規則は、イベントの発生時にセンサーが実行するアクションを決定します。

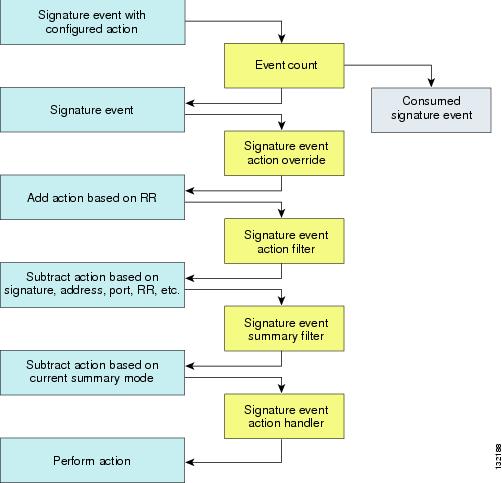

シグニチャ イベント アクション プロセッサ

シグニチャ イベント アクション プロセッサは、アラーム チャネル内のシグニチャ イベントからシグニチャ イベント アクション オーバーライド、シグニチャ イベント アクション フィルタ、およびシグニチャ イベント アクション ハンドラによる処理へのデータ フローを調整します。次のコンポーネントで構成されています。

SensorApp インスペクション パスからシグニチャ イベントの処理へのシグニチャ イベントの通信を行う領域を表す単位です。

リスク レーティング値に基づいてアクションを追加します。シグニチャ イベント アクション オーバーライドは、設定されたリスク レーティングのしきい値の範囲内のすべてのシグニチャに適用されます。各シグニチャ イベント アクション オーバーライドは独立しており、アクション タイプごとに独自の設定値があります。

シグニチャ イベントのシグニチャ ID、アドレス、およびリスク レーティングに基づいてアクションを取り除きます。シグニチャ イベント アクション フィルタへの入力は、シグニチャ イベント アクション オーバーライドによって追加される可能性があるアクションのあるシグニチャ イベントです。

(注) シグニチャ イベント アクション フィルタではアクションの除外のみを実行でき、新しいアクションを追加することはできません。

シグニチャ イベント アクション フィルタには次のパラメータが適用されます。

要求されたアクションを実行します。シグニチャ イベント アクション ハンドラからの出力は、実行中のアクションです。イベント ストアに書き込まれる evIdsAlert の可能性があります。

図 7-1 に、シグニチャ イベント アクション プロセッサからのシグニチャ イベントの論理フローと、このイベントのアクションで実行される動作を示します。この論理フローはアラーム チャネルで受信した設定済みのアクションがあるシグニチャ イベントで開始され、シグニチャ イベントがシグニチャ イベント アクション プロセッサの機能コンポーネントを通過しながら、上から下へと処理されます。

図 7-1 シグニチャ イベント アクション プロセッサでのシグニチャ イベント

リスク レーティングの詳細については、「リスク レーティングの計算」を参照してください。

イベント アクション

–![]() produce-alert:イベントをアラートとしてイベント ストアに書き込みます。

produce-alert:イベントをアラートとしてイベント ストアに書き込みます。

(注) シグニチャに対してアラートをイネーブルにした場合、produce-alert アクションは自動的に実行されません。イベント ストアにアラートを作成するには、produce-alert を選択する必要があります。2 番目のアクションを追加し、イベント ストアにアラートを送信する場合は、produce-alert を含める必要があります。また、イベント アクションを設定するたびに、新しいリストが作成され、古いリストは置き換えられます。各シグニチャに対して必要なすべてのイベント アクションを含めます。

(注) produce-alert イベント アクションは、グローバル相関によってイベントのリスク レーティングが増加し、deny-packet-inline または deny-attacker-inline のいずれかのイベント アクションが追加されたときに、イベントに追加されます。

–![]() produce-verbose-alert:攻撃パケットの符号化されたダンプをアラートに含めます。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

produce-verbose-alert:攻撃パケットの符号化されたダンプをアラートに含めます。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

–![]() log-attacker-packets:攻撃者のアドレスが含まれているパケットに対する IP ロギングを開始し、アラートを送信します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

log-attacker-packets:攻撃者のアドレスが含まれているパケットに対する IP ロギングを開始し、アラートを送信します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

–![]() log-victim-packets:攻撃対象のアドレスが含まれているパケットに対する IP ロギングを開始し、アラートを送信します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

log-victim-packets:攻撃対象のアドレスが含まれているパケットに対する IP ロギングを開始し、アラートを送信します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

–![]() log-pair-packets:攻撃者と攻撃対象のアドレスのペアが含まれているパケットに対する IP ロギングを開始します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

log-pair-packets:攻撃者と攻撃対象のアドレスのペアが含まれているパケットに対する IP ロギングを開始します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。

–![]() request-snmp-trap:SNMP 通知を実行する要求をセンサーの通知アプリケーション コンポーネントに送信します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。SNMP は、このアクションを実装するようにセンサーで設定されている必要があります。

request-snmp-trap:SNMP 通知を実行する要求をセンサーの通知アプリケーション コンポーネントに送信します。このアクションを実行すると、produce-alert が選択されていない場合でも、イベント ストアにアラートが書き込まれます。SNMP は、このアクションを実装するようにセンサーで設定されている必要があります。

–![]() deny-packet-inline:(インライン モードのみ)パケットを終了します。

deny-packet-inline:(インライン モードのみ)パケットを終了します。

(注) deny-packet-inline に対するイベント アクション オーバーライドは、保護されているため削除できません。オーバーライドを使用しない場合は、そのエントリに対して、override-item-status をディセーブルに設定します。

–![]() deny-connection-inline:(インライン モードのみ)TCP フローで、現在のパケットおよび将来のパケットを終了します。

deny-connection-inline:(インライン モードのみ)TCP フローで、現在のパケットおよび将来のパケットを終了します。

–![]() deny-attacker-victim-pair-inline:(インライン モードのみ)指定された期間、この攻撃者と攻撃対象のアドレスのペアについては、現在のパケットおよび将来のパケットを送信しません。

deny-attacker-victim-pair-inline:(インライン モードのみ)指定された期間、この攻撃者と攻撃対象のアドレスのペアについては、現在のパケットおよび将来のパケットを送信しません。

–![]() deny-attacker-service-pair-inline:(インライン モードのみ)指定された期間、この攻撃者のアドレスと攻撃対象のポートのペアについては、現在のパケットおよび将来のパケットを送信しません。

deny-attacker-service-pair-inline:(インライン モードのみ)指定された期間、この攻撃者のアドレスと攻撃対象のポートのペアについては、現在のパケットおよび将来のパケットを送信しません。

–![]() deny-attacker-inline:(インライン モードのみ)指定された期間、この攻撃者のアドレスからの、現在のパケットおよび将来のパケットを終了します。

deny-attacker-inline:(インライン モードのみ)指定された期間、この攻撃者のアドレスからの、現在のパケットおよび将来のパケットを終了します。

センサーは、システムが拒否する攻撃者のリストを保持します。拒否攻撃者のリストからエントリを削除するには、攻撃者のリストを表示してリスト全体をクリアするか、タイマーの期限切れを待ちます。このタイマーとは、各エントリのスライディング タイマーです。したがって、攻撃者 A が拒否されているが、別の攻撃を実行しているという場合は、攻撃者 A のタイマーがリセットされ、攻撃者 A はタイマーが期限切れとなるまで拒否攻撃者リストに残ります。拒否攻撃者リストが容量に達し、新しいエントリを追加できない場合も、パケットが拒否されます。

–![]() modify-packet-inline:パケット データを変更して、エンドポイントによるパケットの処理に関して、あいまいな部分を取り除きます。

modify-packet-inline:パケット データを変更して、エンドポイントによるパケットの処理に関して、あいまいな部分を取り除きます。

(注) modify-packet-inline オプションは Add Event Action Filter や Add Event Action Override で使用できません。

(注) IPv6 は、イベント アクション、request-block-host、request-block-connection、または request-rate-limit をサポートしていません

–![]() request-block-connection:この接続をブロックする要求を ARC に送信します ブロッキング デバイスは、このアクションを実行するように設定されている必要があります。

request-block-connection:この接続をブロックする要求を ARC に送信します ブロッキング デバイスは、このアクションを実行するように設定されている必要があります。

–![]() request-block-host:この攻撃者のホストをブロックする要求を ARC に送信します。ブロッキング デバイスは、このアクションを実行するように設定されている必要があります。

request-block-host:この攻撃者のホストをブロックする要求を ARC に送信します。ブロッキング デバイスは、このアクションを実行するように設定されている必要があります。

–![]() request-rate-limit:レート制限を実行するレート制限要求を ARC に送信します。レート制限デバイスは、このアクションを実行するように設定されている必要があります。

request-rate-limit:レート制限を実行するレート制限要求を ARC に送信します。レート制限デバイスは、このアクションを実行するように設定されている必要があります。

(注) request-rate-limit オプションは、シグニチャの選択セットに適用されます。

–![]() reset-tcp-connection:TCP リセットを送信し、TCP フローをハイジャックして終了します。Reset TCP Connection は、単一の接続を分析する TCP シグニチャでのみ機能します。スイープまたはフラッドに対しては機能しません。

reset-tcp-connection:TCP リセットを送信し、TCP フローをハイジャックして終了します。Reset TCP Connection は、単一の接続を分析する TCP シグニチャでのみ機能します。スイープまたはフラッドに対しては機能しません。

deny-packet-inline をアクションとして設定されたシグニチャ、または deny-packet-inline をアクションとして追加するイベント アクション オーバーライドに対しては、次のアクションを実行できます。

Deny Packet Inline アクションは、アラート内で破棄されたパケット アクションとして表されます。TCP 接続に対して Deny Packet Inline を実行すると、自動的に Deny Connection Inline にアップグレードされ、アラート内で拒否されたフローとして見なされます。IPS がパケットを 1 つだけ拒否すると、TCP は同じパケットの送信を繰り返し試みます。そのため、IPS は接続全体を拒否して、パケットが再送信されないようにします。

Deny Connection Inline を実行すると、IPS は、TCP 一方向リセットも自動的に送信します。これは、アラート内で送信された TCP 一方向リセットとして表示されます。IPS が接続を拒否すると、クライアント(通常は攻撃者)とサーバ(通常は攻撃対象)の両方で接続が開いたままになります。開いた接続が多すぎると、攻撃対象でリソースの問題が発生する可能性があります。そのため、IPS は TCP リセットを攻撃対象に送信して攻撃対象側(通常はサーバ)の接続を閉じ、攻撃対象のリソースを保護します。また、フェールオーバーも防止することで、接続が別のネットワーク パスにフェールオーバーして攻撃対象に到達するのを防ぎます。IPS は、攻撃者側が開いたままとなり、攻撃者側からのすべてのトラフィックを拒否します。

•![]() 拒否攻撃者を設定する手順については、「拒否された攻撃者リストのモニタリングとクリア」を参照してください。

拒否攻撃者を設定する手順については、「拒否された攻撃者リストのモニタリングとクリア」を参照してください。

•![]() 一般設定を行う手順については、「一般設定」を参照してください。

一般設定を行う手順については、「一般設定」を参照してください。

•![]() ブロッキング デバイスを設定する手順については、「Attack Response Controller でのブロッキングとレート制限の設定」 を参照してください。

ブロッキング デバイスを設定する手順については、「Attack Response Controller でのブロッキングとレート制限の設定」 を参照してください。

•![]() SNMP を設定する手順については、「SNMP の設定」を参照してください。

SNMP を設定する手順については、「SNMP の設定」を参照してください。

•![]() グローバル相関と produce-alert イベント アクションの詳細については、「グローバル相関と Produce Alert イベント アクション」を参照してください。

グローバル相関と produce-alert イベント アクションの詳細については、「グローバル相関と Produce Alert イベント アクション」を参照してください。

イベント アクション規則の設定手順

IPS のイベント アクション規則コンポーネントを設定するには、次の手順に従います。

1.![]() イベント アクション フィルタで使用する変数を作成します。

イベント アクション フィルタで使用する変数を作成します。

ターゲットの価値レーティングをネットワーク資産に割り当て、リスク レーティングを計算できるようにします。

3.![]() リスク レーティング値に基づいてアクションを追加するオーバーライドを作成します。

リスク レーティング値に基づいてアクションを追加するオーバーライドを作成します。

リスク レーティングを各イベント アクション タイプに割り当てます。

シグニチャの ID、IP アドレス、およびリスク レーティングに基づいて、アクションを取り除くフィルタを割り当てます。

OS マッピングは、アラートのリスク レーティングの計算で攻撃関連性レーティングに使用されます。

Summarizer または Meta Event Generator を使用するように指定するか、拒否攻撃者パラメータを設定します。

イベント アクション規則ポリシーの使用

サービス イベント アクション規則サブモードで service event-action-rules name コマンドを使用して、イベント アクション規則ポリシーを作成します。このイベント アクション規則ポリシーの値は、編集するまでデフォルトのイベント アクション規則ポリシー rules0 と同じです。

また、特権 EXEC モードで copy event-action-rules source_destination コマンドを使用して、既存のポリシーのコピーを作成し、必要に応じて新しいポリシーの値を編集することができます。

特権 EXEC モードで list event-action-rules-configurations コマンドを使用すると、イベント アクション規則ポリシーの一覧が表示されます。

グローバル コンフィギュレーション モードで no service event-action-rules name コマンドを使用して、イベント アクション規則ポリシーを削除します。グローバル コンフィギュレーション モードで default service event-action-rules name コマンドを使用して、イベント アクション規則ポリシーを工場出荷時の設定にリセットします。

イベント アクション規則ポリシーを作成、コピー、表示、編集、および削除するには、次の手順に従います。

ステップ 2![]() イベント アクション規則ポリシーを作成します。

イベント アクション規則ポリシーを作成します。

ステップ 3![]() 既存のイベント アクション規則ポリシーを、新しいイベント アクション規則ポリシーにコピーします。

既存のイベント アクション規則ポリシーを、新しいイベント アクション規則ポリシーにコピーします。

(注) すでにポリシーが存在する場合、または新しいポリシーのための領域が不足している場合は、エラーが表示されます。

ステップ 4![]() デフォルトのイベント アクション規則ポリシー値のままにするか、次のパラメータを編集します。

デフォルトのイベント アクション規則ポリシー値のままにするか、次のパラメータを編集します。

b.![]() イベント アクション規則のオーバーライドを設定します。

イベント アクション規則のオーバーライドを設定します。

e.![]() イベント アクション規則のターゲット価値レーティングを設定します。

イベント アクション規則のターゲット価値レーティングを設定します。

f.![]() イベント アクション規則の OS ID を設定します。

イベント アクション規則の OS ID を設定します。

ステップ 5![]() イベント アクション規則ポリシーをセンサーに表示するには、次のようにします。

イベント アクション規則ポリシーをセンサーに表示するには、次のようにします。

ステップ 6![]() イベント アクション規則ポリシーを削除するには、次のようにします。

イベント アクション規則ポリシーを削除するには、次のようにします。

(注) デフォルトのイベント アクション規則ポリシー rules0 は削除できません。

ステップ 7![]() イベント アクション規則インスタンスが削除されたことを確認します。

イベント アクション規則インスタンスが削除されたことを確認します。

ステップ 8![]() イベント アクション規則ポリシーを工場出荷時の設定にリセットするには、次のようにします。

イベント アクション規則ポリシーを工場出荷時の設定にリセットするには、次のようにします。

•![]() イベント アクション規則の変数を追加する手順については、「イベント アクション変数の設定」を参照してください。

イベント アクション規則の変数を追加する手順については、「イベント アクション変数の設定」を参照してください。

•![]() イベント アクション規則のオーバーライドを設定する手順については、「イベント アクション オーバーライドの設定」を参照してください。

イベント アクション規則のオーバーライドを設定する手順については、「イベント アクション オーバーライドの設定」を参照してください。

•![]() イベント アクション規則のフィルタを設定する手順については、「イベント アクション フィルタの設定」を参照してください。

イベント アクション規則のフィルタを設定する手順については、「イベント アクション フィルタの設定」を参照してください。

•![]() 一般設定を行う手順については、「一般設定」を参照してください。

一般設定を行う手順については、「一般設定」を参照してください。

•![]() イベント アクション規則のターゲット価値レーティングを設定する手順については、「ターゲットの価値レーティングの設定」を参照してください。

イベント アクション規則のターゲット価値レーティングを設定する手順については、「ターゲットの価値レーティングの設定」を参照してください。

•![]() OS マップを設定する手順については、「OS ID の設定」を参照してください。

OS マップを設定する手順については、「OS ID の設定」を参照してください。

イベント アクション変数の設定

ここでは、イベント アクション変数について説明します。内容は次のとおりです。

イベント アクション変数について

(注) グローバル相関インスペクションおよびレピュテーション フィルタリング拒否機能では、IPv6 アドレスがサポートされていません。グローバル相関インスペクションでは、センサーは IPv6 アドレスのレピュテーション データを受信または処理しません。IPv6 アドレスのリスク レーティングは、グローバル相関インスペクション用に変更されません。同様に、ネットワーク参加には、IPv6 アドレスからの攻撃に関するイベント データは含まれていません。また、IPv6 アドレスは拒否リストに表示されません。

(注) レート制限とブロッキングは、IPv6 トラフィックではサポートされていません。シグニチャにブロックまたはレート制限イベント アクションが設定され、IPv6 トラフィックによってトリガーされる場合、アラートは生成されますが、アクションは実行されません。

イベント変数を作成して、イベント アクション フィルタでこれらの変数を使用できます。同じ値を複数のフィルタで使用する場合は、変数を使用します。変数の値を変更した場合は、その変数を使用するフィルタが新しい値で更新されます。

(注) 変数の前にドル記号($)を付けて、文字列ではなく変数を使用していることを示す必要があります。

シグニチャ システムに必要なため、削除できない変数もあります。変数が保護されている場合は、それを選択して編集することはできません。保護された変数を削除しようとすると、エラー メッセージが表示されます。一度に編集できる変数は 1 つだけです。

IPv4 アドレスを設定する場合は、完全な IP アドレスまたは範囲、あるいは範囲のセットを指定します。

•![]() 10.1.1.1-10.2.255.255, 10.89.10.10-10.89.10.23

10.1.1.1-10.2.255.255, 10.89.10.10-10.89.10.23

<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]

(注) IPv6 アドレスは 128 ビットの 16 進数で表され、コロンで区切った 8 つの 16 ビットグループに分割されます。先行ゼロは省略でき、中間のゼロのグループは 2 つのコロン(::)で表すことができます。アドレスの先頭に 2001:db8 を付ける必要があります。

ワンポイント アドバイス たとえば、エンジニアリング グループに割り当てられる IP アドレス空間があり、そのグループに Windows システムが存在せず、Windows 関連の攻撃を心配する必要がない場合は、このエンジニアリング グループの IP アドレス空間として変数を設定できます。この変数を使用すると、このグループに対するすべての Windows 関連の攻撃を無視するフィルタを設定できます。

イベント アクション変数の追加、編集、および削除

(注) グローバル相関インスペクションおよびレピュテーション フィルタリング拒否機能では、IPv6 アドレスがサポートされていません。グローバル相関インスペクションでは、センサーは IPv6 アドレスのレピュテーション データを受信または処理しません。IPv6 アドレスのリスク レーティングは、グローバル相関インスペクション用に変更されません。同様に、ネットワーク参加には、IPv6 アドレスからの攻撃に関するイベント データは含まれていません。また、IPv6 アドレスは拒否リストに表示されません。

(注) レート制限とブロッキングは、IPv6 トラフィックではサポートされていません。シグニチャにブロックまたはレート制限イベント アクションが設定され、IPv6 トラフィックによってトリガーされる場合、アラートは生成されますが、アクションは実行されません。

サービス イベント アクション規則サブモードで variables variable_name address ip_address コマンドを使用して、IPv4 イベント アクション変数を作成します。IPv4 アドレスは 1 つのアドレス、範囲、またはカンマで区切った複数の範囲のいずれかにすることができます。

サービス イベント アクション規則サブモードで variables variable_name ipv6-address ip_address コマンドを使用して、IPv6 イベント アクション変数を作成します。IPv6 アドレスは 128 ビットの 16 進数で表され、コロンで区切った 8 つの 16 ビットグループに分割されます。先行ゼロは省略でき、中間のゼロのグループは 2 つのコロン(::)で表すことができます。アドレスの先頭に 2001:db8 を付ける必要があります。

サービス イベント アクション規則サブモードで no variables variable_name コマンドを使用して、イベント アクション変数を削除します。

イベント アクション変数を追加、削除、および編集するには、次の手順に従います。

ステップ 2![]() イベント アクション規則サブモードを開始します。

イベント アクション規則サブモードを開始します。

ステップ 3![]() IPv4 イベント アクション規則変数を追加します。

IPv4 イベント アクション規則変数を追加します。

address の有効な値は A.B.C.D-A.B.C.D [,A.B.C.D-A.B.C.D] です。

ステップ 4![]() IPv6 イベント アクション規則変数を追加します。

IPv6 イベント アクション規則変数を追加します。

ipv6-address の有効な形式は次のとおりです。<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]

ステップ 5![]() 追加したイベント アクション規則変数を確認します。

追加したイベント アクション規則変数を確認します。

ステップ 6![]() イベント アクション規則変数を編集するには、IPv6 アドレスを範囲に変更します。

イベント アクション規則変数を編集するには、IPv6 アドレスを範囲に変更します。

ステップ 7![]() 編集したイベント アクション規則変数を確認します。

編集したイベント アクション規則変数を確認します。

ステップ 8![]() イベント アクション規則変数を削除するには、次のようにします。

イベント アクション規則変数を削除するには、次のようにします。

ステップ 9![]() 削除したイベント アクション規則変数を確認します。

削除したイベント アクション規則変数を確認します。

ステップ 10![]() イベント アクション規則サブモードを終了します。

イベント アクション規則サブモードを終了します。

ステップ 11![]() Enter を押して変更を適用するか、 no と入力して変更を破棄します。

Enter を押して変更を適用するか、 no と入力して変更を破棄します。

ターゲットの価値レーティングの設定

ここでは、リスク レーティングとは何か、およびこれを使用してターゲットの価値レーティングを設定する方法について説明します。次の項目について説明します。

•![]() 「ターゲットの価値レーティングの追加、編集、および削除」

「ターゲットの価値レーティングの追加、編集、および削除」

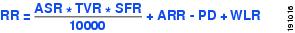

リスク レーティングの計算

リスク レーティング(RR)は 0 ~ 100 の値で、ネットワーク上の特定のイベントに関連するリスクを数値的に定量化したものです。この計算では攻撃対象(たとえば、特定のサーバ)のネットワーク資産の価値が考慮されます。したがって、攻撃重大度レーティングおよびシグニチャの忠実度評価を使用してシグニチャごとに設定され、ターゲットの価値レーティングを使用してサーバごとに設定されます。リスク レーティングは、複数のコンポーネントから計算されます。そうしたコンポーネントとしては、設定済みのコンポーネントや、収集されたコンポーネントや、派生したコンポーネントもあります。

(注) リスク レーティングはシグニチャではなくアラートに関連付けられます。

リスク レーティングを使用すると、注意が必要なアラートに優先順位を付けることができます。これらのリスク レーティングの要素では、攻撃が成功した場合の重大度、シグニチャの忠実度、グローバル相関データからの攻撃者の評価スコア、ターゲット ホストの全体的な価値が考慮されます。リスク レーティングは evIdsAlert でレポートされます。

特定のイベントのリスク レーティングの計算には、次の値が使用されます。

•![]() シグニチャの忠実度評価(SFR):ターゲットに関する具体的な情報がない場合に、このシグニチャをどの程度忠実に実行するかに関連付ける重みです。シグニチャの忠実度評価はシグニチャごとに設定され、シグニチャがイベントやそれが示している状態を検出する精度を表します。

シグニチャの忠実度評価(SFR):ターゲットに関する具体的な情報がない場合に、このシグニチャをどの程度忠実に実行するかに関連付ける重みです。シグニチャの忠実度評価はシグニチャごとに設定され、シグニチャがイベントやそれが示している状態を検出する精度を表します。

シグニチャの忠実度評価は、シグニチャごとに、シグニチャの作成者によって計算されます。シグニチャの作成者は、ターゲットの適格性情報がない場合のシグニチャ精度の基準信頼性ランキングを定義します。これは、分析中のパケットが配信を許可された場合は、検出された動作によってターゲット プラットフォームで意図された効果が得られる信頼性を表しています。たとえば、非常に特殊な規則(特定の正規表現)で作成されたシグニチャの忠実度評価は、一般規則で作成されたシグニチャよりも高くなります。

(注) シグニチャの忠実度評価は、検出されたイベントへの影響を示すわけではありません。

•![]() 攻撃重大度レーティング(ASR):脆弱性の不正利用が成功した場合の重大度に関する重みです。

攻撃重大度レーティング(ASR):脆弱性の不正利用が成功した場合の重大度に関する重みです。

ASR はシグニチャのアラート重大度パラメータ(informational、low、medium、または high)から取得されます。ASR はシグニチャごとに設定され、検出されたイベントの危険度を示します。

(注) 攻撃重大度レーティングは、イベントが検出される精度を示すわけではありません。

•![]() ターゲットの価値レーティング(TVR):ターゲットの識別値に関する重みです。

ターゲットの価値レーティング(TVR):ターゲットの識別値に関する重みです。

ターゲットの価値レーティングはユーザが設定可能な値(0、低、中、高、重大)で、(IP アドレスを介して)ネットワーク資産の重要性を識別します。価値の高い企業リソースにはより厳しく、あまり重要でないリソースにはより緩やかなセキュリティ ポリシーを開発できます。たとえば、デスクトップ ノードに割り当てるターゲットの価値レーティングよりも高いターゲットの価値レーティングを会社の Web サーバに割り当てることができます。この場合、会社の Web サーバに対する攻撃には、デスクトップ ノードに対する攻撃よりも高いリスク レーティングが付与されます。ターゲットの価値レーティングはイベント アクション規則ポリシーで設定されます。

•![]() 攻撃関連性レーティング(ARR):ターゲット オペレーティング システムの関連性に関する重みです。

攻撃関連性レーティング(ARR):ターゲット オペレーティング システムの関連性に関する重みです。

ARR は派生値(relevant、unknown、または not relevant)であり、変更時に決定します。関連オペレーティング システムはシグニチャごとに設定されます。

•![]() Promiscuous Delta(PD):Promiscuous Delta に関する重みです。この重みは無差別モードでの全体的なリスク レーティングから除外できます。

Promiscuous Delta(PD):Promiscuous Delta に関する重みです。この重みは無差別モードでの全体的なリスク レーティングから除外できます。

Promiscuous Delta の範囲は 0 ~ 30 で、シグニチャごとに設定されます。

(注) トリガー パケットがインラインでない場合は、Promiscuous Delta がレーティングから除外されます。

•![]() ウォッチ リスト レーティング(WLR):0 ~ 100 の範囲内の CSA MC ウォッチ リストに関連付けられた重みです。CSA MC では 0 ~ 35 の範囲だけを使用します。

ウォッチ リスト レーティング(WLR):0 ~ 100 の範囲内の CSA MC ウォッチ リストに関連付けられた重みです。CSA MC では 0 ~ 35 の範囲だけを使用します。

アラートの攻撃者がウォッチ リストで見つかった場合、その攻撃者のウォッチ リスト レーティングがレーティングに追加されます。

図 7-2 に、リスク レーティング式を示します。

脅威レーティングについて

脅威レーティングは、実行されたイベント アクションによって下げられたリスク レーティングです。ロギングされないイベント アクションでは、脅威レーティングが調整されています。実行されたすべてのイベント アクションからの最大の脅威レーティングがリスク レーティングから除外されます。

•![]() Deny attacker victim pair inline:40

Deny attacker victim pair inline:40

ターゲットの価値レーティングの追加、編集、および削除

(注) グローバル相関インスペクションおよびレピュテーション フィルタリング拒否機能では、IPv6 アドレスがサポートされていません。グローバル相関インスペクションでは、センサーは IPv6 アドレスのレピュテーション データを受信または処理しません。IPv6 アドレスのリスク レーティングは、グローバル相関インスペクション用に変更されません。同様に、ネットワーク参加には、IPv6 アドレスからの攻撃に関するイベント データは含まれていません。また、IPv6 アドレスは拒否リストに表示されません。

(注) レート制限とブロッキングは、IPv6 トラフィックではサポートされていません。シグニチャにブロックまたはレート制限イベント アクションが設定され、IPv6 トラフィックによってトリガーされる場合、アラートは生成されますが、アクションは実行されません。

ネットワーク資産にターゲットの価値レーティングを割り当てることができます。ターゲットの価値レーティングは、各アラートのリスク レーティング値の計算に使用される要素の 1 つです。複数のターゲットに複数のターゲットの価値レーティングを割り当てることができます。イベントのリスク レーティングが高いほど、より厳しいシグニチャ イベント アクションがトリガーされます。

IPv4 アドレスの場合は、サービス イベント アクション規則サブモードで target-value { zerovalue | low | medium | high | mission-critical } target-address ip_address コマンドを使用して、ネットワーク資産のターゲットの価値レーティングを追加します。デフォルトは medium です。サービス イベント アクション規則サブモードで no target-value { zerovalue | low | medium | high | mission-critical } コマンドを使用して、ターゲットの価値レーティングを削除します。

IPv6 アドレスの場合は、サービス イベント アクション規則サブモードで ipv6-target-value { zerovalue | low | medium | high | mission-critical } ipv6-target-address ip_address コマンドを使用して、ネットワーク資産のターゲットの価値レーティングを追加します。デフォルトは medium です。サービス イベント アクション規則サブモードで no ipv6-target-value { zerovalue | low | medium | high | mission-critical } コマンドを使用して、ターゲットの価値レーティングを削除します。

•![]() ターゲットの価値レーティング設定:ターゲットの価値レーティング設定を指定します。

ターゲットの価値レーティング設定:ターゲットの価値レーティング設定を指定します。

–![]() mission-critical :このターゲットの値は非常に大きい値です。

mission-critical :このターゲットの値は非常に大きい値です。

•![]() target-address ip_address :次の形式の IP アドレスの範囲セット。

target-address ip_address :次の形式の IP アドレスの範囲セット。

<A.B.C.D>-<A.B.C.D>[,<A.B.C.D>-<A.B.C.D>]

•![]() ipv6-target-address ip_address :次の形式の IP アドレスの範囲セット。

ipv6-target-address ip_address :次の形式の IP アドレスの範囲セット。

<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]

ネットワーク資産のターゲットの価値レーティングを追加、編集、および削除するには、次の手順に従います。

ステップ 2![]() イベント アクション規則サブモードを開始します。

イベント アクション規則サブモードを開始します。

ステップ 3![]() IPv4 ターゲットの価値レーティングをネットワーク資産に割り当てます。

IPv4 ターゲットの価値レーティングをネットワーク資産に割り当てます。

ステップ 4![]() IPv6 ターゲットの価値レーティングをネットワーク資産に割り当てます。

IPv6 ターゲットの価値レーティングをネットワーク資産に割り当てます。

ステップ 5![]() 追加したターゲットの価値レーティングを確認します。

追加したターゲットの価値レーティングを確認します。

ステップ 6![]() ターゲットの価値レーティングを編集するには、資産のターゲットの価値レーティング設定を変更します。

ターゲットの価値レーティングを編集するには、資産のターゲットの価値レーティング設定を変更します。

ステップ 7![]() 編集したターゲットの価値レーティングを確認します。

編集したターゲットの価値レーティングを確認します。

ステップ 8![]() ターゲットの価値レーティングを削除するには、次のようにします。

ターゲットの価値レーティングを削除するには、次のようにします。

ステップ 9![]() 削除したターゲットの価値レーティングを確認します。

削除したターゲットの価値レーティングを確認します。

ステップ 10![]() イベント アクション規則サブモードを終了します。

イベント アクション規則サブモードを終了します。

ステップ 11![]() Enter を押して変更を適用するか、 no と入力して変更を破棄します。

Enter を押して変更を適用するか、 no と入力して変更を破棄します。

イベント アクション オーバーライドの設定

ここでは、イベント アクション オーバーライドについて説明します。内容は次のとおりです。

•![]() 「イベント アクション オーバーライドの追加、編集、イネーブル化、およびディセーブル化」

「イベント アクション オーバーライドの追加、編集、イネーブル化、およびディセーブル化」

イベント アクション オーバーライドについて

(注) deny-packet-inline に対するイベント アクション オーバーライドは、保護されているため削除できません。オーバーライドを使用しない場合は、そのエントリに対して、override-item-status オプションをディセーブルに設定します。

イベント アクション オーバーライドを追加すると、イベントのリスク レーティングに基づいて、そのイベントに関連付けられているアクションを変更できます。イベント アクション オーバーライドは、各シグニチャを個別に設定しないで、グローバルにイベント アクションを追加する方法です。各イベント アクションには、関連付けられたリスク レーティング範囲があります。シグニチャ イベントが発生し、そのイベントのリスク レーティングがイベント アクションの範囲内に入っていた場合、そのアクションがイベントに追加されます。たとえば、リスク レーティングが 85 以上のイベントで SNMP トラップを生成させる場合は、 request-snmp-trap のリスク レーティング範囲を 85-100 に設定できます。アクション オーバーライドを使用しない場合は、イベント アクション オーバーライド コンポーネント全体をディセーブルにします。

deny-packet-inline をアクションとして設定されたシグニチャ、または deny-packet-inline をアクションとして追加するイベント アクション オーバーライドに対しては、次のアクションを実行できます。

Deny Packet Inline アクションは、アラート内で破棄されたパケット アクションとして表されます。TCP 接続に対して Deny Packet Inline を実行すると、自動的に Deny Connection Inline にアップグレードされ、アラート内で拒否されたフローとして見なされます。IPS がパケットを 1 つだけ拒否すると、TCP は同じパケットの送信を繰り返し試みます。そのため、IPS は接続全体を拒否して、パケットが再送信されないようにします。

Deny Connection Inline を実行すると、IPS は、TCP 一方向リセットも自動的に送信します。これは、アラート内で送信された TCP 一方向リセットとして表示されます。IPS が接続を拒否すると、クライアント(通常は攻撃者)とサーバ(通常は攻撃対象)の両方で接続が開いたままになります。開いた接続が多すぎると、攻撃対象でリソースの問題が発生する可能性があります。そのため、IPS は TCP リセットを攻撃対象に送信して攻撃対象側(通常はサーバ)の接続を閉じ、攻撃対象のリソースを保護します。また、フェールオーバーも防止することで、接続が別のネットワーク パスにフェールオーバーして攻撃対象に到達するのを防ぎます。IPS は、攻撃者側が開いたままとなり、攻撃者側からのすべてのトラフィックを拒否します。

イベント アクション オーバーライドの追加、編集、イネーブル化、およびディセーブル化

サービス イベント アクション規則サブモードで overrides { request-block-connection | request-block-host | deny-attacker-inline | deny-packet-inline | deny-attacker-service-pair-inline | deny-attacker-victim-pair-inline | deny-connection-inline | log-attacker-packets | log-victim-packets | log-pair-packets | reset-tcp-connection | produce-alert | produce-verbose-alert | request-rate-limit | request-snmp-trap } コマンドを使用して、イベント アクション オーバーライドのパラメータを設定します。サービス イベント アクション規則サブモードで no overrides コマンドを使用して、イベント アクション オーバーライドのパラメータを削除します。

(注) deny-packet-inline に対するイベント アクション オーバーライドは、保護されているため削除できません。オーバーライドを使用しない場合は、そのエントリに対して、override-item-status オプションをディセーブルに設定します。

オーバーライド イベント アクション、リスク レーティング範囲を順に設定し、オーバーライドをイネーブルまたはディセーブルにします。

•![]() override-item-status { enabled | disabled }:このオーバーライド項目の使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

override-item-status { enabled | disabled }:このオーバーライド項目の使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

•![]() risk-rating-range :このオーバーライド項目のリスク レーティング値の範囲。デフォルトは 0 ~ 100 です。

risk-rating-range :このオーバーライド項目のリスク レーティング値の範囲。デフォルトは 0 ~ 100 です。

イベント アクション オーバーライドを追加するには、次の手順に従ってください。

ステップ 2![]() イベント アクション規則サブモードを開始します。

イベント アクション規則サブモードを開始します。

•![]() 攻撃者の送信元 IP アドレスからのパケットを拒否します。

攻撃者の送信元 IP アドレスからのパケットを拒否します。

•![]() 攻撃者の IP アドレスからのパケットをログに記録します。

攻撃者の IP アドレスからのパケットをログに記録します。

•![]() 攻撃対象の IP アドレスからのパケットをログに記録します。

攻撃対象の IP アドレスからのパケットをログに記録します。

•![]() 攻撃者と攻撃対象の両方の IP アドレスからのパケットをログに記録します。

攻撃者と攻撃対象の両方の IP アドレスからのパケットをログに記録します。

•![]() SNMP トラップを要求するイベントをイベント ストアに書き込みます。

SNMP トラップを要求するイベントをイベント ストアに書き込みます。

ステップ 4![]() このオーバーライド項目のリスク レーティングを設定します。

このオーバーライド項目のリスク レーティングを設定します。

(注) デフォルトのリスク レーティングの範囲は 0 ~ 100 です。85 ~ 100 など、別の値を設定します。

ステップ 5![]() このオーバーライド項目の使用をイネーブルまたはディセーブルにします。

このオーバーライド項目の使用をイネーブルまたはディセーブルにします。

ステップ 7![]() イベント アクション オーバーライドのリスク レーティングを編集します。

イベント アクション オーバーライドのリスク レーティングを編集します。

ステップ 8![]() 編集したイベント アクション オーバーライドを確認します。

編集したイベント アクション オーバーライドを確認します。

ステップ 9![]() イベント アクション オーバーライドを削除するには、次のようにします。

イベント アクション オーバーライドを削除するには、次のようにします。

(注) deny-packet-inline に対するイベント アクション オーバーライドは、保護されているため削除できません。オーバーライドを使用しない場合は、そのエントリに対して、override-item-status をディセーブルに設定します。

ステップ 10![]() 削除したイベント アクション オーバーライドを確認します。

削除したイベント アクション オーバーライドを確認します。

ステップ 11![]() イベント アクション規則サブモードを終了します。

イベント アクション規則サブモードを終了します。

ステップ 12![]() Enter を押して変更を適用するか、 no と入力して変更を破棄します。

Enter を押して変更を適用するか、 no と入力して変更を破棄します。

すべてのイベント アクションの詳細については、「イベント アクション」を参照してください。

イベント アクション フィルタの設定

ここでは、イベント アクション フィルタについて説明します。内容は次のとおりです。

イベント アクション フィルタについて

(注) グローバル相関インスペクションおよびレピュテーション フィルタリング拒否機能では、IPv6 アドレスがサポートされていません。グローバル相関インスペクションでは、センサーは IPv6 アドレスのレピュテーション データを受信または処理しません。IPv6 アドレスのリスク レーティングは、グローバル相関インスペクション用に変更されません。同様に、ネットワーク参加には、IPv6 アドレスからの攻撃に関するイベント データは含まれていません。また、IPv6 アドレスは拒否リストに表示されません。

(注) レート制限とブロッキングは、IPv6 トラフィックではサポートされていません。シグニチャにブロックまたはレート制限イベント アクションが設定され、IPv6 トラフィックによってトリガーされる場合、アラートは生成されますが、アクションは実行されません。

イベント アクション フィルタは順序リストとして処理され、フィルタはリスト内で上下に移動できます。フィルタによって、センサーは、イベントに応答して特定のアクションを実行できます。すべてのアクションを実行したり、イベント全体を削除したりする必要はありません。フィルタは、イベントからアクションを削除することで機能します。1 つのイベントからすべてのアクションを削除するフィルタは、イベントを効率的に消費します。

(注) スイープ シグニチャをフィルタリングする場合は、宛先アドレスをフィルタリングしないことを推奨します。複数の宛先アドレスがある場合、最後のアドレスだけがフィルタとの照合に使用されます。

イベント アクション フィルタの設定

(注) グローバル相関インスペクションおよびレピュテーション フィルタリング拒否機能では、IPv6 アドレスがサポートされていません。グローバル相関インスペクションでは、センサーは IPv6 アドレスのレピュテーション データを受信または処理しません。IPv6 アドレスのリスク レーティングは、グローバル相関インスペクション用に変更されません。同様に、ネットワーク参加には、IPv6 アドレスからの攻撃に関するイベント データは含まれていません。また、IPv6 アドレスは拒否リストに表示されません。

(注) レート制限とブロッキングは、IPv6 トラフィックではサポートされていません。シグニチャにブロックまたはレート制限イベント アクションが設定され、IPv6 トラフィックによってトリガーされる場合、アラートは生成されますが、アクションは実行されません。

特定のアクションをイベントから削除するか、または、イベント全体を廃棄してセンサーによる今後の処理を回避するように、イベント アクション フィルタを設定できます。定義したイベント アクション変数を使用して、フィルタに合わせてアドレスをグループ化できます。

(注) 変数の前にドル記号($)を付けて、文字列ではなく変数を使用していることを示す必要があります。「$」を付けないと、Bad source and destination エラーが生じます。

サービス イベント アクション規則サブモードで filters { edit | insert | move] name1 {begin | end | inactive | before | after} コマンドを使用して、イベント アクション フィルタを設定します。

•![]() actions-to-remove :このフィルタ項目に対して削除するイベント アクション。

actions-to-remove :このフィルタ項目に対して削除するイベント アクション。

•![]() attacker-address-range :この項目の IPv4 攻撃者アドレスの範囲セット(たとえば、10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255)。

attacker-address-range :この項目の IPv4 攻撃者アドレスの範囲セット(たとえば、10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255)。

(注) 範囲内の 2 番目の IP アドレスは、最初の IP アドレス以上にする必要があります。攻撃者のアドレス範囲を指定しなかった場合は、すべての IPv4 の攻撃者アドレスが一致します。

•![]() attacker-port-range :この項目の攻撃者ポートの範囲セット(たとえば、147-147,8000-10000)。

attacker-port-range :この項目の攻撃者ポートの範囲セット(たとえば、147-147,8000-10000)。

•![]() default :値をシステム デフォルト設定に戻します。

default :値をシステム デフォルト設定に戻します。

•![]() deny-attacker-percentage :攻撃者拒否機能の拒否するパケットの割合。有効な範囲は 0 ~ 100 です。デフォルトは 100 です。

deny-attacker-percentage :攻撃者拒否機能の拒否するパケットの割合。有効な範囲は 0 ~ 100 です。デフォルトは 100 です。

•![]() filter-item-status { enabled | disabled }:このフィルタ項目の使用をイネーブルまたはディセーブルにします。

filter-item-status { enabled | disabled }:このフィルタ項目の使用をイネーブルまたはディセーブルにします。

•![]() ipv6-attacker-address-range :この項目の IPv6 の攻撃者アドレスの範囲セット(たとえば、<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]。

ipv6-attacker-address-range :この項目の IPv6 の攻撃者アドレスの範囲セット(たとえば、<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]。

(注) 範囲内の 2 番目の IPv6 アドレスは、最初の IPv6 アドレス以上にする必要があります。攻撃者の IPv6 アドレス範囲を指定しなかった場合は、すべての IPv6 の攻撃者アドレスが一致します。

•![]() ipv6-victim-address-range :この項目の IPv6 の攻撃対象アドレスの範囲セット(たとえば、<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]。

ipv6-victim-address-range :この項目の IPv6 の攻撃対象アドレスの範囲セット(たとえば、<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>[,<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>-<XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX:XXXX>]。

(注) 範囲内の 2 番目の IPv6 アドレスは、最初の IPv6 アドレス以上にする必要があります。攻撃対象の IPv6 アドレス範囲を指定しなかった場合は、すべての IPv6 の攻撃対象アドレスが一致します。

•![]() os-relevance :このフィルタのイベント OS との関連性。

os-relevance :このフィルタのイベント OS との関連性。

–![]() relevant :イベントがターゲット OS と関連しています。

relevant :イベントがターゲット OS と関連しています。

–![]() not-relevant :イベントがターゲット OS と関連していません。

not-relevant :イベントがターゲット OS と関連していません。

–![]() unknown :イベントが OS と関連しているかどうかが不明です。

unknown :イベントが OS と関連しているかどうかが不明です。

•![]() risk-rating-range :このフィルタ項目のリスク レーティング値の範囲。

risk-rating-range :このフィルタ項目のリスク レーティング値の範囲。

•![]() signature-id-range :この項目のシグニチャ ID の範囲セット(たとえば、1000-2000,3000-3000)。

signature-id-range :この項目のシグニチャ ID の範囲セット(たとえば、1000-2000,3000-3000)。

•![]() stop-on-match {true | false} :このフィルタ項目と一致した場合は、フィルタの評価を続行するか、または停止します。

stop-on-match {true | false} :このフィルタ項目と一致した場合は、フィルタの評価を続行するか、または停止します。

•![]() subsignature-id-range :この項目のサブシグニチャ ID の範囲セット(たとえば、0-2,5-5)。

subsignature-id-range :この項目のサブシグニチャ ID の範囲セット(たとえば、0-2,5-5)。

•![]() user-comment :このフィルタ項目に関するコメントを追加できます。

user-comment :このフィルタ項目に関するコメントを追加できます。

•![]() victim-address-range :この項目の攻撃対象アドレスの範囲セット(たとえば、10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255)。

victim-address-range :この項目の攻撃対象アドレスの範囲セット(たとえば、10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255)。

(注) 範囲内の 2 番目の IP アドレスは、最初の IP アドレス以上にする必要があります。攻撃対象のアドレス範囲を指定しなかった場合は、すべての IPv4 の攻撃者アドレスが一致します。

•![]() victim-port-range :この項目の攻撃対象ポートの範囲セット(たとえば、147-147,8000-10000)。

victim-port-range :この項目の攻撃対象ポートの範囲セット(たとえば、147-147,8000-10000)。

イベント アクション フィルタを設定するには、次の手順に従います。

ステップ 2![]() イベント アクション規則サブモードを開始します。

イベント アクション規則サブモードを開始します。

name1 、 name2 などを使用して、イベント アクション フィルタに名前を付けます。 begin | end | inactive | before | after キーワードを使用して、フィルタを挿入する場所を指定します。

c.![]() IPv4 または IPv6 の攻撃者のアドレス範囲を指定します。

IPv4 または IPv6 の攻撃者のアドレス範囲を指定します。

d.![]() IPv4 または IPv6 の攻撃対象のアドレス範囲を指定します。

IPv4 または IPv6 の攻撃対象のアドレス範囲を指定します。

FFFF:FFFF:FFFF

i.![]() 拒否アクションをフィルタリングしている場合は、目的の拒否アクションの割合を設定します。

拒否アクションをフィルタリングしている場合は、目的の拒否アクションの割合を設定します。

j.![]() フィルタのステータスがディセーブルかイネーブルかを指定します。

フィルタのステータスがディセーブルかイネーブルかを指定します。

true :この項目が一致した場合は、フィルタ処理を停止するようにセンサーに指示します。 false :この項目が一致した場合でも、フィルタ処理を継続するようにセンサーに指示します。

ステップ 6![]() 既存のフィルタを編集するには、次のようにします。

既存のフィルタを編集するには、次のようにします。

ステップ 7![]() パラメータを編集します(ステップ 4a ~ 4l を参照)。

パラメータを編集します(ステップ 4a ~ 4l を参照)。

ステップ 8![]() フィルタ リストでフィルタを上または下に移動するには、次のようにします。

フィルタ リストでフィルタを上または下に移動するには、次のようにします。

ステップ 10![]() フィルタを非アクティブ リストに移動するには、次のようにします。

フィルタを非アクティブ リストに移動するには、次のようにします。

ステップ 11![]() フィルタが非アクティブ リストに移動されたことを確認します。

フィルタが非アクティブ リストに移動されたことを確認します。

ステップ 12![]() イベント アクション規則サブモードを終了します。

イベント アクション規則サブモードを終了します。

ステップ 13![]() Enter を押して変更を適用するか、 no と入力して変更を破棄します。

Enter を押して変更を適用するか、 no と入力して変更を破棄します。

イベント アクション変数を設定する手順については、「イベント アクション変数の追加、編集、および削除」を参照してください。

OS ID の設定

ここでは、OS ID および OS マップの設定方法について説明します。内容は次のとおりです。

•![]() 「パッシブ OS フィンガープリントの設定に関する考慮事項」

「パッシブ OS フィンガープリントの設定に関する考慮事項」

•![]() 「設定済みの OS マップの追加、編集、削除、および移動」

「設定済みの OS マップの追加、編集、削除、および移動」

パッシブ OS フィンガープリントについて

パッシブ OS フィンガープリントにより、センサーはホストが稼動している OS を特定できます。センサーはホスト間のネットワーク トラフィックを分析して、これらのホストの OS をその IP アドレスとともに格納します。センサーはネットワーク上で交換される TCP SYN および SYNACK パケットを検査して、OS タイプを特定します。

次に、センサーはターゲット ホスト OS の OS を使用し、リスク レーティングの攻撃関連性レーティング コンポーネントを計算することによって、攻撃対象への攻撃の関連性を決定します。センサーは、攻撃の関連性に基づいて、攻撃に対するアラートのリスク レーティングを変更したり、攻撃のアラートをフィルタリングしたりする場合があります。ここで、リスク レーティングを使用すると、false positive アラートの数を減らしたり(IDS モードの利点)、疑わしいパケットを明確にドロップしたり(IPS モードの利点)できます。また、パッシブ OS フィンガープリントでは、攻撃対象 OS、OS ID のソース、および攻撃対象 OS との関連性をアラート内にレポートすることによって、アラート出力が拡張されます。

パッシブ OS フィンガープリントは、次の 3 つのコンポーネントで構成されます。

パッシブ OS ラーニングは、センサーがネットワーク上のトラフィックを監視しているときに行われます。TCP SYN および SYNACK パケットの特性に基づいて、センサーは送信元 IP アドレスのホスト上で稼動している OS を特定します。

OS ホスト マッピングを設定できます。これは学習した OS マッピングに優先します。

センサーは OS 情報を使用して、ターゲット ホストに対する攻撃シグニチャの関連性を決定します。攻撃の関連性は、攻撃アラートのリスク レーティング値を構成する攻撃関連性レーティング コンポーネントです。センサーは CSA MC からインポートしたホストのポスチャ情報でレポートされている OS タイプを使用して、攻撃関連性レーティングを計算します。

OS 情報には 3 つのソースがあります。センサーは OS 情報のソースを次の順序でランク付けします。

1.![]() 設定した OS マッピング:入力する OS マッピング。

設定した OS マッピング:入力する OS マッピング。

設定した OS マッピングはイベント アクション規則ポリシー内にあり、1 つまたは多数の仮想センサーに適用できます。

(注) 同じ IP アドレスの複数のオペレーティング システムを指定できます。リスト内の最後のオペレーティング システムは、一致したオペレーティング システムです。

2.![]() インポートした OS マッピング:外部データ ソースからインポートした OS マッピング。

インポートした OS マッピング:外部データ ソースからインポートした OS マッピング。

インポートした OS マッピングはグローバルであり、すべての仮想センサーに適用されます。

(注) 現在、CSA MC は唯一の外部データ ソースです。

3.![]() 学習した OS マッピング:SYN 制御ビットが設定されている TCP パケットのフィンガープリントを介して、センサーが検知した OS マッピング。

学習した OS マッピング:SYN 制御ビットが設定されている TCP パケットのフィンガープリントを介して、センサーが検知した OS マッピング。

学習した OS マッピングは、トラフィックを監視する仮想センサーに対してローカルです。

センサーは、ターゲット IP アドレスの OS を特定する必要がある場合に、設定した OS マッピングを調べます。ターゲット IP アドレスが設定した OS マッピングにない場合、センサーはインポートした OS マッピングを調べます。ターゲット IP アドレスがインポートした OS マッピングにない場合、センサーは学習した OS マッピングを調べます。そこでも見つからなかった場合、センサーはターゲット IP の OS を不明として処理します。

(注) パッシブ OS フィンガープリントはデフォルトでイネーブルになっており、IPS にはシグニチャごとにデフォルトの脆弱な OS リストが含まれています。

パッシブ OS フィンガープリントの設定に関する考慮事項

パッシブ OS フィンガープリントが機能するように設定する必要はありません。IPS は各シグニチャに対してデフォルトの脆弱な OS リストを提供し、デフォルトではパッシブな分析がイネーブルになっています。

パッシブ OS フィンガープリントについて次の点を設定できます。

OS マッピングを設定して、重要なシステムで稼動している OS の ID を定義することを推奨します。重要なシステムの OS および IP アドレスが変更される可能性が少ない場合は、OS マッピングを設定するのが適切です。

•![]() 攻撃関連性レーティングの計算を特定の IP アドレスの範囲に制限する

攻撃関連性レーティングの計算を特定の IP アドレスの範囲に制限する

これによって、攻撃関連性レーティングの計算が、保護されているネットワーク上の IP アドレスに制限されます。

OS マッピングのインポートによって、パッシブな分析による OS ID の学習速度や忠実度の向上のためのメカニズムが実現します。CSA MC などの外部製品のインターフェイスがある場合は、OS ID をインポートできます。

•![]() ターゲットの OS 関連性の値を使用して、イベント アクション規則フィルタを定義します。

ターゲットの OS 関連性の値を使用して、イベント アクション規則フィルタを定義します。

これによって、OS 関連性のみに基づいてアラートをフィルタリングする方法が提供されます。

脆弱な OS リストでは、各シグニチャに対して脆弱な OS タイプが指定されます。デフォルトの General OS が脆弱な OS リストを指定しないすべてのシグニチャに適用されます。

設定済みの OS マップの追加、編集、削除、および移動

サービス イベント アクション規則サブモードで os-identifications コマンドを使用して、OS ホスト マッピングを設定できます。これは学習した OS マッピングよりも優先されます。設定済みの OS マップは追加、編集、削除できます。リスト内で OS マップを上下に移動すると、特定の IP アドレスと OS タイプの組み合わせに対する攻撃関連性レーティングおよびリスク レーティングの計算をセンサーが行う順序を変更できます。

また、リスト内で OS マップを上下に移動すると、特定の IP アドレスに関連付けられている OS をセンサーが解決する順序を変更できます。設定した OS マッピングでは、範囲を設定できます。そのため、ネットワーク 192.168.1.0/24 の場合、管理者は次のように定義できます( 表 7-1 )。

|

|

|

|---|---|

より特定的なマッピングをリストの先頭に配置する必要があります。IP アドレス範囲設定では重複は許可されませんが、最もリストの先頭に近いエントリが優先されます。

•![]() calc-arr-for-ip-range :攻撃対象の攻撃関連性レーティングをこの範囲内で計算します。値は <A.B.C.D>-<A.B.C.D>[,<A.B.C.D>-<A.B.C.D>] で、たとえば 10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255 となります。

calc-arr-for-ip-range :攻撃対象の攻撃関連性レーティングをこの範囲内で計算します。値は <A.B.C.D>-<A.B.C.D>[,<A.B.C.D>-<A.B.C.D>] で、たとえば 10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255 となります。

(注) 範囲内の 2 番目の IP アドレスは、最初の IP アドレス以上にする必要があります。

•![]() configured-os-map {edit | insert | move] name1{begin | end | inactive | before | after} :管理者が定義した OS ID への IP アドレスのマッピングの集合(設定した OS マッピングは、インポートされた OS マッピングや学習した OS マッピングよりも優先されます)。

configured-os-map {edit | insert | move] name1{begin | end | inactive | before | after} :管理者が定義した OS ID への IP アドレスのマッピングの集合(設定した OS マッピングは、インポートされた OS マッピングや学習した OS マッピングよりも優先されます)。

•![]() ip :指定された OS を実行しているホスト IP アドレス。値は <A.B.C.D>-<A.B.C.D>[,<A.B.C.D>-<A.B.C.D>] で、たとえば 10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255 となります。

ip :指定された OS を実行しているホスト IP アドレス。値は <A.B.C.D>-<A.B.C.D>[,<A.B.C.D>-<A.B.C.D>] で、たとえば 10.20.1.0-10.20.1.255,10.20.5.0-10.20.5.255 となります。

(注) 範囲内の 2 番目の IP アドレスは、最初の IP アドレス以上にする必要があります。

–![]() mac-os :OS X よりも前の Apple System OS のバリアント

mac-os :OS X よりも前の Apple System OS のバリアント

–![]() windows :Microsoft Windows のバリアント

windows :Microsoft Windows のバリアント

–![]() windows-nt-2k-xp :NT、2000、および XP のバリアント

windows-nt-2k-xp :NT、2000、および XP のバリアント

–![]() win-nt :Windows NT の特定のバリアント

win-nt :Windows NT の特定のバリアント

•![]() default :値をシステム デフォルト設定に戻します。

default :値をシステム デフォルト設定に戻します。

•![]() passive-traffic-analysis {enabled | disabled} :OS パッシブ OS フィンガープリント分析をイネーブルまたはディセーブルにします。

passive-traffic-analysis {enabled | disabled} :OS パッシブ OS フィンガープリント分析をイネーブルまたはディセーブルにします。

ステップ 2![]() イベント アクション規則サブモードを開始します。

イベント アクション規則サブモードを開始します。

name1 、 name2 などを使用して、OS マップに名前を付けます。 begin | end | inactive | before | after キーワードを使用して、フィルタを挿入する場所を指定します。

ステップ 6![]() IP アドレスの攻撃関連性レーティング範囲を指定します。

IP アドレスの攻撃関連性レーティング範囲を指定します。

ステップ 7![]() パッシブ OS フィンガープリントをイネーブルにします。

パッシブ OS フィンガープリントをイネーブルにします。

ステップ 8![]() 既存の OS マップを編集するには、次のようにします。

既存の OS マップを編集するには、次のようにします。

ステップ 9![]() パラメータを編集します(ステップ 4 ~ 7 を参照)。

パラメータを編集します(ステップ 4 ~ 7 を参照)。

ステップ 10![]() OS マップ リストで OS マップを上または下に移動するには、次のようにします。

OS マップ リストで OS マップを上または下に移動するには、次のようにします。

ステップ 12![]() OS マップを非アクティブ リストに移動するには、次のようにします。

OS マップを非アクティブ リストに移動するには、次のようにします。

ステップ 13![]() フィルタが非アクティブ リストに移動されたことを確認します。

フィルタが非アクティブ リストに移動されたことを確認します。

ステップ 14![]() OS マップを削除するには、次のようにします。

OS マップを削除するには、次のようにします。

ステップ 16![]() イベント アクション規則サブモードを終了します。

イベント アクション規則サブモードを終了します。

ステップ 17![]() Enter を押して変更を適用するか、 no と入力して変更を破棄します。

Enter を押して変更を適用するか、 no と入力して変更を破棄します。

OS ID の表示とクリア

EXEC モードで show os-identification [ virtual-sensor ] learned [ ip-address ] コマンドを使用して、パッシブな分析によってセンサーが学習した IP アドレスに関連付けられた OS ID を表示します。

EXEC モードで clear os-identification [ virtual-sensor ] learned [ ip-address ] コマンドを使用して、パッシブな分析によってセンサーが学習した IP アドレスに関連付けられた OS ID を削除します。

IP アドレスを指定した場合は、指定された IP アドレスの OS ID だけが表示またはクリアされます。仮想センサーを指定した場合は、指定されたセンサーの OS ID だけが表示またはクリアされます。仮想センサーなしで IP アドレスを指定した場合は、すべての仮想センサーで IP アドレスが表示またはクリアされます。

•![]() virtual-sensor :(任意)表示またはクリアする必要のある仮想センサーの学習したアドレス。

virtual-sensor :(任意)表示またはクリアする必要のある仮想センサーの学習したアドレス。

•![]() ip-address :(任意)照会またはクリアする IP アドレス。センサーは、指定された IP アドレスにマッピングされた OS ID を表示またはクリアします。

ip-address :(任意)照会またはクリアする IP アドレス。センサーは、指定された IP アドレスにマッピングされた OS ID を表示またはクリアします。

OS ID を表示またはクリアするには、次の手順に従います。

(注) OS ID はビューア権限を持つアカウントで表示できます。

ステップ 2![]() 特定の IP アドレスに関連付けられた学習した OS ID を表示します。

特定の IP アドレスに関連付けられた学習した OS ID を表示します。

ステップ 3![]() すべての仮想センサーで特定の IP アドレスの学習した OS ID をクリアするには、次のようにします。

すべての仮想センサーで特定の IP アドレスの学習した OS ID をクリアするには、次のようにします。

一般設定

ここでは、一般設定について説明します。内容は次のとおりです。

•![]() 「一般設定」

「一般設定」

イベント アクションのサマライズについて

サマライズを使用すると、センサーから送信されたアラートの量を軽減すると同時に、基本集約機能として、複数のイベントを 1 つのアラートにまとめることができます。また、シグニチャごとに特別なパラメータを指定することにより、アラートの処理方法をさまざまに変更できます。各シグニチャは、推奨される通常の処理に反映されるデフォルトで作成されます。各シグニチャの設定を修正することにより、エンジンのタイプごとに定められた制約の範囲内でこのデフォルトの処理方法を変更できます。

nonalert-generating アクション(拒否、ブロック、TCP リセット)には、サマライズされていない各シグニチャ イベントのフィルタが適用されます。alert-generating アクションは、サマライズされたアラートに対しては実行されません。代わりに、このようなアクションは 1 つのサマリー アラートに適用され、フィルタ処理されます。

その他の alert-generating アクションのいずれかを選択し、フィルタ処理しない場合は、 produce-alert オプションを選択しなかった場合でも、アラートが作成されます。アラートの作成を防止するには、すべての alert-generating アクションをフィルタ処理する必要があります。

Meta エンジンがコンポーネント イベントを処理してから、サマライズおよびイベント アクションは処理されます。これによって、センサーは一連のイベントで疑わしいアクティビティが発生していないかどうかを監視できます。

イベント アクションの集約について

基本集約機能では、2 つの動作モードを利用できます。簡易モードには、アラートが送信される前にシグニチャが満たす必要があるヒット数のしきい値の設定が含まれています。一方、高度なモードでは、各インターバルにおけるヒット数がカウントされます。このモードでは、センサーが 1 秒あたりのヒット数を追跡し、しきい値が満たされた場合にだけアラートを送信します。この例では、ヒットとはイベントを表すために使用した用語で、基本的にはアラートを指します。ただし、ヒット数がしきい値を超過するまでは、センサーからアラートとして送信されることはありません。

•![]() fire-all:シグニチャがトリガーされるたびにアラートを起動します。サマライズのしきい値が設定される場合は、サマライズが発生するまで、実行ごとにアラートを起動します。サマライズの開始後、サマリー間隔ごとに各アドレス セットに対して 1 つのアラートだけを起動します。その他のアドレス セットのアラートはすべて表示されるか、または個別にサマライズされます。シグニチャのアラートがない状態で一定期間が過ぎた後、シグニチャのすべてのモードが再起動します。

fire-all:シグニチャがトリガーされるたびにアラートを起動します。サマライズのしきい値が設定される場合は、サマライズが発生するまで、実行ごとにアラートを起動します。サマライズの開始後、サマリー間隔ごとに各アドレス セットに対して 1 つのアラートだけを起動します。その他のアドレス セットのアラートはすべて表示されるか、または個別にサマライズされます。シグニチャのアラートがない状態で一定期間が過ぎた後、シグニチャのすべてのモードが再起動します。

•![]() summary:シグニチャが最初にトリガーされたときにアラートを起動し、サマリー間隔の間にそのシグニチャの追加アラートがサマライズされます。サマリー間隔ごとに各アドレス セットに対して 1 つのアラートだけを起動します。グローバル サマリーしきい値に達した場合は、シグニチャがグローバル サマライズ モードになります。

summary:シグニチャが最初にトリガーされたときにアラートを起動し、サマリー間隔の間にそのシグニチャの追加アラートがサマライズされます。サマリー間隔ごとに各アドレス セットに対して 1 つのアラートだけを起動します。グローバル サマリーしきい値に達した場合は、シグニチャがグローバル サマライズ モードになります。

•![]() global-summarization:サマリー間隔ごとにアラートを起動します。グローバル サマライズに対してシグニチャを事前設定できます。

global-summarization:サマリー間隔ごとにアラートを起動します。グローバル サマライズに対してシグニチャを事前設定できます。

•![]() fire-once:各アドレス セットに対してアラートを起動します。このモードをグローバル サマライズ モードにアップグレードできます。

fire-once:各アドレス セットに対してアラートを起動します。このモードをグローバル サマライズ モードにアップグレードできます。

一般設定

イベント アクション規則にグローバルに適用する一般設定を指定できます。たとえば、Summarizer や Meta Event Generator を使用するかどうかなどです。Summarizer はイベントを単一アラートにグループ化するため、センサーが送信するアラートの数が減少します。Meta Event Generator はコンポーネント イベントを処理します。これによって、センサーは一連のイベントで疑わしいアクティビティが発生していないかどうかを監視できます。

また、脅威レーティングの調整やイベント アクション フィルタを使用することも、一方向の TCP リセットをイネーブルにすることもできます。一方向の TCP リセットはインライン モードでだけ動作し、Deny Packet Inline アクションに自動追加されます。TCP リセットがアラートの攻撃対象に送信されるため、攻撃者に対してブラック ホールが作成され、攻撃対象の TCP リソースがクリアされます。

(注) インライン センサーは、リスク レーティングが 90 以上のアラートのパケットを拒否するようになりました。また、リスク レーティングが 90 以上の TCP アラートで、一方向 TCP リセットを発行します。

攻撃者を拒否する時間、攻撃者拒否の最大回数、ブロックの継続時間を設定できます。

サービス イベント アクション規則サブモードで次のコマンドを使用して、イベント アクション規則の一般設定を指定します。

•![]() global-block-timeout :ホストまたは接続をブロックする時間(分)。有効な範囲は 0 ~ 10000000 です。デフォルトは 30 分です。

global-block-timeout :ホストまたは接続をブロックする時間(分)。有効な範囲は 0 ~ 10000000 です。デフォルトは 30 分です。

•![]() global-deny-timeout :攻撃者のインライン拒否の時間(秒)。有効な範囲は 0 ~ 518400 です。デフォルトは 3600 です。

global-deny-timeout :攻撃者のインライン拒否の時間(秒)。有効な範囲は 0 ~ 518400 です。デフォルトは 3600 です。

•![]() global-filters-status { enabled | disabled} :フィルタの使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

global-filters-status { enabled | disabled} :フィルタの使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

•![]() global-metaevent-status { enabled | disabled} :Meta Event Generator の使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

global-metaevent-status { enabled | disabled} :Meta Event Generator の使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

•![]() global-overrides-status { enabled | disabled} :オーバーライドの使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

global-overrides-status { enabled | disabled} :オーバーライドの使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

•![]() global-summarization-status { enabled | disabled} :Summarizer の使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

global-summarization-status { enabled | disabled} :Summarizer の使用をイネーブルまたはディセーブルにします。デフォルトではイネーブルになっています。

•![]() max-denied-attackers :一度にシステム内に許容できる拒否攻撃者の数を制限します。有効な範囲は 0 ~ 100000000 です。デフォルトは 10000 です。

max-denied-attackers :一度にシステム内に許容できる拒否攻撃者の数を制限します。有効な範囲は 0 ~ 100000000 です。デフォルトは 10000 です。

イベント アクションの一般設定を設定するには、次の手順に従います。

ステップ 2![]() イベント アクション規則サブモードを開始します。

イベント アクション規則サブモードを開始します。

ステップ 4![]() Meta Event Generator をイネーブルまたはディセーブルにするには、次のようにします。

Meta Event Generator をイネーブルまたはディセーブルにするには、次のようにします。

ステップ 5![]() Summarizer をイネーブルまたはディセーブルにするには、次のようにします。

Summarizer をイネーブルまたはディセーブルにするには、次のようにします。

ステップ 6![]() 攻撃者のインライン拒否イベント アクションを設定します。

攻撃者のインライン拒否イベント アクションを設定します。

ステップ 7![]() ホストまたは接続をブロックする時間(分)を設定します。

ホストまたは接続をブロックする時間(分)を設定します。

ステップ 8![]() 設定したオーバーライドをイネーブルまたはディセーブルにします。

設定したオーバーライドをイネーブルまたはディセーブルにします。

ステップ 9![]() 設定したフィルタをイネーブルまたはディセーブルにします。

設定したフィルタをイネーブルまたはディセーブルにします。

ステップ 11![]() イベント アクション規則サブモードを終了します。

イベント アクション規則サブモードを終了します。

ステップ 12![]() Enter を押して変更を適用するか、 no と入力して変更を破棄します。

Enter を押して変更を適用するか、 no と入力して変更を破棄します。

拒否された攻撃者リストの設定

ここでは、拒否攻撃者リストと、リストの追加、クリア、モニタの方法について説明します。次の項目について説明します。

拒否攻撃者エントリの拒否攻撃者リストへの追加

deny attacker [ virtual-sensor name ] [ ip-address attacker-ip-address ] | victim victim-ip-address | port port-number ] コマンドを使用して、1つの拒否攻撃者エントリを拒否攻撃者のリストに追加します。リストから拒否攻撃者を削除するには、このコマンドの no 形式を使用します。

•![]() name :(任意)拒否攻撃者エントリを追加する仮想センサーの名前。

name :(任意)拒否攻撃者エントリを追加する仮想センサーの名前。

•![]() attacker-ip-address :攻撃者の IP アドレス。

attacker-ip-address :攻撃者の IP アドレス。

•![]() victim-ip-address :(任意)攻撃対象の IP アドレス。

victim-ip-address :(任意)攻撃対象の IP アドレス。

•![]() port-number :(任意)攻撃対象のポート番号。有効な範囲は 0 ~ 65535 です。

port-number :(任意)攻撃対象のポート番号。有効な範囲は 0 ~ 65535 です。

拒否する攻撃者エントリを拒否攻撃者のリストに追加するには、次の手順に従います。

ステップ 2![]() IP アドレス 10.1.1.1 の拒否する攻撃者エントリを追加します。

IP アドレス 10.1.1.1 の拒否する攻撃者エントリを追加します。

ステップ 3![]() yes と入力して、この拒否する攻撃者エントリをすべての仮想センサーに追加します。

yes と入力して、この拒否する攻撃者エントリをすべての仮想センサーに追加します。

ステップ 4![]() 拒否する攻撃者エントリを特定の仮想センサーに追加します。

拒否する攻撃者エントリを特定の仮想センサーに追加します。

ステップ 5![]() リストから拒否する攻撃者エントリを削除します。

リストから拒否する攻撃者エントリを削除します。

ステップ 6![]() yes と入力して、リストから拒否する攻撃者エントリを削除します。

yes と入力して、リストから拒否する攻撃者エントリを削除します。

(注) 攻撃者の拒否をただちに停止するには、clear denied-attackers コマンドを使用して拒否攻撃者リストをクリアする必要があります。

拒否攻撃者リストから拒否された攻撃者を永続的にクリアする手順については、「拒否された攻撃者リストのモニタリングとクリア」を参照してください。

拒否された攻撃者リストのモニタリングとクリア

拒否された攻撃者のリストを表示するには、 show statistics denied-attackers コマンドを使用します。拒否された攻撃者のリストを削除し、仮想センサー統計情報をクリアするには、 clear denied-attackers [ virtual_sensor ] [ ip-address ip_address ] コマンドを使用します。

センサーがインライン モードで動作するように設定されている場合、トラフィックはセンサーを通過します。インライン モードでは、パケット、接続、および攻撃者を拒否するように、シグニチャを設定できます。つまり、センサーが 1 つのパケット、接続、および特定の攻撃者を検出した場合、これらは拒否されます(伝送されません)。

シグニチャが起動された場合、攻撃者は拒否され、リストに記載されます。センサー管理の一環として、リストを削除するか、リスト内の統計情報をクリアすることができます。

•![]() virtual_sensor :(任意)拒否された攻撃者リストをクリアする必要がある仮想センサー。

virtual_sensor :(任意)拒否された攻撃者リストをクリアする必要がある仮想センサー。

•![]() ip_address :(任意)クリアする IP アドレス。

ip_address :(任意)クリアする IP アドレス。

拒否された攻撃者のリストを表示し、リストを削除し、統計情報をクリアするには、次の手順に従います。

ステップ 2![]() 拒否された IP アドレスのリストを表示します。

拒否された IP アドレスのリストを表示します。

ここでは、拒否されている 2 つの IP アドレスがあることが統計情報に示されます。

ステップ 5![]() 特定の仮想センサーに対して、拒否された攻撃者のリストを削除します。

特定の仮想センサーに対して、拒否された攻撃者のリストを削除します。

ステップ 7![]() 特定の仮想センサーに対する拒否された攻撃者のリストから特定の IP アドレスを削除します。

特定の仮想センサーに対する拒否された攻撃者のリストから特定の IP アドレスを削除します。

show statistics denied-attackers コマンドまたは show statistics virtual-sensor コマンドを使用できます。

Number of Active Denied Attackers と Number of exec Clear commands during uptime のカテゴリを除き、統計情報はすべてクリアされます。リストがクリアされたかどうかを確認することが重要です。

イベントのモニタリング

ここでは、イベント ストアのイベントを表示およびクリアする方法について説明します。内容は次のとおりです。

イベントの表示

イベント ストアのイベントを表示するには、 show events [{ alert [informational] [low] [medium] [high] [ include-traits traits ] [ exclude-traits traits ] [ min-threat-rating min-rr ] [ max-threat-rating max-rr ] | error [warning] [error] [fatal] | NAC | status }] [ hh:mm:ss [ month day [ year ]] | past hh:mm:ss ] コマンドを使用します。

イベントは、開始時刻から表示されます。開始時刻を指定しなかった場合、イベントは現在の時刻から表示されます。イベント タイプを指定しない場合は、すべてのイベントが表示されます。

(注) イベントは、ライブ フィードとして表示されます。要求をキャンセルするには、Ctrl キーを押した状態で C キーを押します。

•![]() alert :アラートを表示します。攻撃が進行中であるか試みられたことを示す可能性がある、ある種の疑わしいアクティビティを通知します。アラート イベントは、シグニチャがネットワーク アクティビティによってトリガーされるたびに、分析エンジンによって生成されます。

alert :アラートを表示します。攻撃が進行中であるか試みられたことを示す可能性がある、ある種の疑わしいアクティビティを通知します。アラート イベントは、シグニチャがネットワーク アクティビティによってトリガーされるたびに、分析エンジンによって生成されます。

レベル(informational、low、medium、または high)を選択しなかった場合は、すべてのアラート イベントが表示されます。

•![]() include-traits :指定した特性があるアラートを表示します。

include-traits :指定した特性があるアラートを表示します。

•![]() exclude-traits :指定した特性があるアラートを表示しません。

exclude-traits :指定した特性があるアラートを表示しません。

•![]() traits :10 進数での特性ビット位置(0 ~ 15)。

traits :10 進数での特性ビット位置(0 ~ 15)。

•![]() min-threat-rating :脅威レーティングがこの値以上のイベントを表示します。デフォルトは 0 です。有効な範囲は 0 ~ 100 です。

min-threat-rating :脅威レーティングがこの値以上のイベントを表示します。デフォルトは 0 です。有効な範囲は 0 ~ 100 です。

•![]() max-threat-rating:脅威レーティングがこの値以下のイベントを表示します。デフォルトは 100 です。有効な範囲は 0 ~ 100 です。

max-threat-rating:脅威レーティングがこの値以下のイベントを表示します。デフォルトは 100 です。有効な範囲は 0 ~ 100 です。

•![]() error :エラー イベントを表示します。エラー イベントは、エラー条件が生じた場合に、サービスによって生成されます。

error :エラー イベントを表示します。エラー イベントは、エラー条件が生じた場合に、サービスによって生成されます。

レベル(warning、error、または fatal)を選択しなかった場合は、すべてのエラー イベントが表示されます。

(注) ARC は、以前は NAC と呼ばれていました。この名前変更は、IDM、IME、および CLI for Cisco IPS 7.0 全体に完全には適用されていません。

•![]() past :指定した時間、分、および秒で、過去に開始されたイベントを表示します。

past :指定した時間、分、および秒で、過去に開始されたイベントを表示します。

•![]() hh:mm:ss :表示を開始する過去の時間、分、および秒。

hh:mm:ss :表示を開始する過去の時間、分、および秒。

(注) show events コマンドを実行すると、指定したイベントが見つかるまで、イベントが表示され続けます。終了するには、Ctrl キーを押した状態で C キーを押します。

イベント ストアからイベントを表示するには、次の手順に従います。

Ctrl キーを押した状態で C キーを押すまで、すべてのイベントが表示され続けます。

ステップ 3![]() 2008 年 2 月 9 日、午前 10:00 以降のブロック要求を表示します。

2008 年 2 月 9 日、午前 10:00 以降のブロック要求を表示します。

ステップ 4![]() 2008 年 2 月 9 日、午前 10:00 以降の warning レベルのエラーを表示します。

2008 年 2 月 9 日、午前 10:00 以降の warning レベルのエラーを表示します。

ステップ 6![]() 過去 30 秒間に開始されたイベントを表示します。

過去 30 秒間に開始されたイベントを表示します。

イベント ストアのイベントのクリア

イベント ストアをクリアするには、 clear events コマンドを使用します。

イベント ストアのイベントをクリアするには、次の手順に従います。

フィードバック

フィードバック