- はじめに

- FireSIGHT システムへのログイン

- ダッシュボードの使用

- Context Explorer の使用法

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスのセットアップ

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの使用

- アクセス コントロール ルールの概要と作成

- 外部アラートの設定

- 接続およびセキュリティ インテリジェンス のデータの使用

- 侵入防御の概要

- 侵入イベントの操作

- インシデント対応

- 侵入ポリシーの設定

- 侵入ポリシー内のルールの管理

- 侵入ポリシーの詳細設定の使用

- 侵入ポリシーでのレイヤの使用

- 侵入ポリシーでのパフォーマンス設定の使用

- アプリケーション層プリプロセッサの使用

- トランスポート層およびネットワーク層プリプロセッサの使用

- FireSIGHT システムのコンプライアンス ツールとしての使用

- 特定の脅威の検出

- 適応型プロファイルの使用

- グローバル ルールしきい値の使用

- 侵入ルールの外部アラートの設定

- 侵入ルールの概要と作成

- マルウェアと禁止されたファイルのブロッキング

- マルウェアとファイル アクティビティの分析

- ネットワーク検出の概要

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- トラフィック プロファイルの作成

- 修復の設定

- ネットワーク ディスカバリの強化

- アクティブ スキャンの設定

- レポートの操作

- イベントの検索

- カスタム テーブルの使用

- ワークフローの概要と使用

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システムのライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ プリファレンスの指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、および通信ポート

- サードパーティ製品

- エンド ユーザ ライセンス契約書

- Glossary

- Index

FireSIGHT システム ユーザ ガイド バージョン 5.3.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月13日

章のタイトル: アプリケーション層プリプロセッサの使用

アプリケーション層プリプロセッサの使用

アプリケーション層プロトコルにより、同一データをさまざまな方法で表すことができます。シスコは、特定タイプのパケット データを、ルール エンジンが分析可能なフォーマットに正規化するアプリケーション層プロトコル デコーダを提供しています。アプリケーション層プロトコル エンコードを正規化することで、ルール エンジンが、データがさまざまな方法で表現されるパケットに同じコンテンツ関連ルールを効果的に適用し、有意な結果を得ることができます。

ほとんどの場合、関連するプリプロセッサ ルールを有効にしていない場合、プリプロセッサはイベントを生成しない点に注意してください。詳細については、「ルール状態の設定」を参照してください。

•![]() 「DCE/RPC トラフィックのデコード」では、DCE/RPC プリプロセッサについて説明し、回避の試行を防いで DCE/RPC トラフィックでの異常を検出するようにプリプロセッサを設定する方法を説明します。

「DCE/RPC トラフィックのデコード」では、DCE/RPC プリプロセッサについて説明し、回避の試行を防いで DCE/RPC トラフィックでの異常を検出するようにプリプロセッサを設定する方法を説明します。

•![]() 「DNS ネーム サーバ応答におけるエクスプロイトの検出」では、DNS プリプロセッサについて説明し、DNS ネームサーバ応答における 3 種類のエクスプロイトを検出するようにプリプロセッサを設定する方法について説明します。

「DNS ネーム サーバ応答におけるエクスプロイトの検出」では、DNS プリプロセッサについて説明し、DNS ネームサーバ応答における 3 種類のエクスプロイトを検出するようにプリプロセッサを設定する方法について説明します。

•![]() 「FTP および Telnet トラフィックのデコード」では、FTP/Telnet デコーダについて説明し、FTP および Telnet トラフィックを正規化およびデコードするようにデコーダを設定する方法について説明します。

「FTP および Telnet トラフィックのデコード」では、FTP/Telnet デコーダについて説明し、FTP および Telnet トラフィックを正規化およびデコードするようにデコーダを設定する方法について説明します。

•![]() 「HTTP トラフィックのデコード」では、HTTP デコーダについて説明し、HTTP トラフィックを正規化するようにデコーダを設定する方法について説明します。

「HTTP トラフィックのデコード」では、HTTP デコーダについて説明し、HTTP トラフィックを正規化するようにデコーダを設定する方法について説明します。

•![]() 「Sun RPC プリプロセッサの使用」では、RPC デコーダについて説明し、RPC トラフィックを正規化するようにデコーダを設定する方法について説明します。

「Sun RPC プリプロセッサの使用」では、RPC デコーダについて説明し、RPC トラフィックを正規化するようにデコーダを設定する方法について説明します。

•![]() 「Session Initiation Protocol のデコード」では、SIP プリプロセッサを使用して SIP トラフィックをデコードし、SIP トラフィックの異常を検出する方法を説明します。

「Session Initiation Protocol のデコード」では、SIP プリプロセッサを使用して SIP トラフィックをデコードし、SIP トラフィックの異常を検出する方法を説明します。

•![]() 「GTP コマンド チャネルの設定」では、GTP プリプロセッサを使用して、パケット デコーダによって抽出された GTP コマンド チャネル メッセージをルール エンジンに提供する方法について説明します。

「GTP コマンド チャネルの設定」では、GTP プリプロセッサを使用して、パケット デコーダによって抽出された GTP コマンド チャネル メッセージをルール エンジンに提供する方法について説明します。

•![]() 「IMAP トラフィックのデコード」では、IMAP プリプロセッサを使用して IMAP トラフィックをデコードし、IMAP トラフィックの異常を検出する方法を説明します。

「IMAP トラフィックのデコード」では、IMAP プリプロセッサを使用して IMAP トラフィックをデコードし、IMAP トラフィックの異常を検出する方法を説明します。

•![]() 「POP トラフィックのデコード」では、POP プリプロセッサを使用して POP トラフィックをデコードし、POP トラフィックの異常を検出する方法を説明します。

「POP トラフィックのデコード」では、POP プリプロセッサを使用して POP トラフィックをデコードし、POP トラフィックの異常を検出する方法を説明します。

•![]() 「SMTP トラフィックのデコード」では、SMTP デコーダについて説明し、SMTP トラフィックをデコードおよび正規化するようにデコーダを設定する方法について説明します。

「SMTP トラフィックのデコード」では、SMTP デコーダについて説明し、SMTP トラフィックをデコードおよび正規化するようにデコーダを設定する方法について説明します。

•![]() 「SSH プロプロセッサによるエクスプロイトの検出」では、SSH 暗号化トラフィックを特定し、このトラフィックでのエクスプロイトを処理する方法について説明します。

「SSH プロプロセッサによるエクスプロイトの検出」では、SSH 暗号化トラフィックを特定し、このトラフィックでのエクスプロイトを処理する方法について説明します。

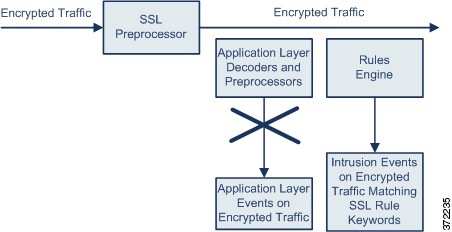

•![]() 「SSL プリプロセッサの使用」では、SSL プリプロセッサを使用して暗号化トラフィックを特定し、そのトラフィックのインスペクションを停止して誤検出を排除する方法について説明します。

「SSL プリプロセッサの使用」では、SSL プリプロセッサを使用して暗号化トラフィックを特定し、そのトラフィックのインスペクションを停止して誤検出を排除する方法について説明します。

•![]() 「SCADA プリプロセッサの操作」では、Modbus および DNP3 プリプロセッサを使用して、対応するトラフィックの異常を検出し、特定のプロトコル フィールドを検査するためにデータをルール エンジンに提供する方法を説明します。

「SCADA プリプロセッサの操作」では、Modbus および DNP3 プリプロセッサを使用して、対応するトラフィックの異常を検出し、特定のプロトコル フィールドを検査するためにデータをルール エンジンに提供する方法を説明します。

DCE/RPC トラフィックのデコード

DCE/RPC プロトコルにより、別々のネットワーク ホスト上のプロセスが、同一ホストに配置されている場合と同様に通信できます。通常、このようなプロセス間通信はホスト間で TCP および UDP 経由で転送されます。TCP 転送では、DCE/RPC が Windows Server Message Block(SMB)プロトコルまたは Samba にさらにカプセル化されることがあります。Samba は、Windows および UNIX 系または Linux 系のオペレーティング システムで構成される混合環境でのプロセス間通信に使用されるオープンソース SMB 実装です。また、ネットワーク上の Windows IIS Web サーバが、IIS RPC over HTTP を使用することがあります。IIS RPC over HTTP は、プロキシ TCP により伝送される DCE/RPC トラフィックに対し、ファイアウォールを介した分散通信を提供します。

DCE/RPC プリプロセッサ オプションとその機能の説明には、Microsoft による DCE/RPC の実装である MSRPC が含まれることに注意してください。SMB のオプションと機能についての説明は、SMB と Samba の両方に当てはまります。

ほとんどの DCE/RPC エクスプロイトは、DCE/RPC サーバ(ネットワーク上の Windows または Samba が稼働している任意のホスト)を対象とした DCE/RPC クライアント要求で発生します。またエクスプロイトはサーバ応答でも発生することがあります。DCE/RPC プリプロセッサは、TCP、UDP、および SMB トランスポートでカプセル化された DCE/RPC 要求と応答を検出します。これには、RPC over HTTP バージョン 1 を使用して TCP により伝送される DCE/RPC を含みます。プリプロセッサは DCE/RPC データ ストリームを分析し、DCE/RPC トラフィックにおける異常な動作と回避技術を検出します。また、SMB データ ストリームを分析し、異常な SMB 動作と回避技術を検出します。

DCE/RPC プリプロセッサは、IP 最適化と TCP ストリームの再構成のほかに、SMB のセグメント化解除および DCE/RPC の最適化も行います。SMB や RPC over HTTP などの TCP により伝送される DCE/RPC を検出するためには、TCP ストリームの前処理を有効にしておく必要があり、また DCE/RPC プリプロセッサを有効にする場合は、結局のところは IP によりすべての DCE/RPC トラフィックが伝送されることになるので、IP 最適化を有効にしておく必要があることに注意してください。「TCP ストリームの前処理の使用」および「IP パケットのデフラグ」を参照してください。

最後に、DCE/RPC プリプロセッサはルール エンジンで処理できるように DCE/RPC トラフィックを正規化します。特定の DCE/RPC ルール キーワードを使用してDCE/RPC サービス、操作、およびスタブ データを検出する方法については、「DCE/RPC キーワード」を参照してください。

DCE/RPC プリプロセッサを設定するには、プリプロセッサの機能を制御するグローバル オプションを変更するか、IP アドレスと稼働している Windows または Samba のバージョンによってネットワーク上の DCE/RPC サーバを識別する 1 つ以上のターゲットベース サーバ ポリシーを指定します。

•![]() ジェネレータ ID(GID)が 132 または 133 の DCE/RPC プリプロセッサ ルールを使用してイベントを生成する場合は、これらのルールを有効にする必要があります。設定ページのリンクから、侵入ポリシーの [Rules] ページの DCE/RPC プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。詳細については、「ルール状態の設定」を参照してください。

ジェネレータ ID(GID)が 132 または 133 の DCE/RPC プリプロセッサ ルールを使用してイベントを生成する場合は、これらのルールを有効にする必要があります。設定ページのリンクから、侵入ポリシーの [Rules] ページの DCE/RPC プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。詳細については、「ルール状態の設定」を参照してください。

•![]() このプリプロセッサが無効になっている侵入ポリシーで、このプリプロセッサを必要とする共有オブジェクト ルールまたは標準テキスト ルールが有効になっている場合は、そのポリシーを保存する前に、プリプロセッサを有効にするか、システムが自動的にプリプロセッサを有効にできるように許可する必要があります。詳細については、「詳細設定の自動有効化」を参照してください。

このプリプロセッサが無効になっている侵入ポリシーで、このプリプロセッサを必要とする共有オブジェクト ルールまたは標準テキスト ルールが有効になっている場合は、そのポリシーを保存する前に、プリプロセッサを有効にするか、システムが自動的にプリプロセッサを有効にできるように許可する必要があります。詳細については、「詳細設定の自動有効化」を参照してください。

•![]() 「ターゲットベース DCE/RPC サーバ ポリシーについて」

「ターゲットベース DCE/RPC サーバ ポリシーについて」

•![]() 「DCE/RPC ターゲットベース ポリシー オプションの選択」

「DCE/RPC ターゲットベース ポリシー オプションの選択」

グローバル DCE/RPC オプションの選択

グローバル DCE/RPC プリプロセッサ オプションは、プリプロセッサの機能を制御します。[Memory Cap Reached] オプション以外のこれらのオプションを変更すると、パフォーマンスまたは検出機能に悪影響を及ぼす可能性があります。プリプロセッサについて、またプリプロセッサと有効にされている DCE/RPC ルールとの間の相互作用について十分に理解していない場合は、これらのオプションを変更しないでください。特に [Maximum Fragment Size] オプションと [Reassembly Threshold] オプションは、ルールが検出する必要がある深さと同じかそれ以上にしてください。詳細については、「コンテンツ一致の制約」および「Byte_Jump と Byte_Test の使用」を参照してください。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

[Enable Defragmentation] が選択されている場合、DCE/RPC フラグメントの許容最大長を 1514 バイトから 65535 バイトまでの範囲で指定します。これよりも大きなフラグメントの場合、プリプロセッサは処理のためにフラグメントの一部を切り捨て、指定のサイズにしてから最適化を行いますが、実際のパケットは変更されません。空白フィールドの場合、このオプションは無効になります。

[Enable Defragmentation] が選択されている場合、0 を指定するとこのオプションは無効になり、1 バイトから 65535 バイトの範囲内の値を指定すると、それが、フラグメント化された DCE/RPC の最小バイト数となります。また該当する場合は、再構成されたパケットをルール エンジンに送信する前にキューに入れるセグメント化 SMB のバイト数が指定されます。低い値を指定すると、早期検出の可能性が高くなりますが、パフォーマンスに悪影響を及ぼす可能性があります。このオプションを有効にする場合は、パフォーマンスの影響をテストしておく必要があります。

フラグメント化された DCE/RPC トラフィックを最適化するかどうかを指定します。無効にすると、プリプロセッサは引き続き異常を検出して DCE/RPC データをルール エンジンに送信しますが、フラグメント化された DCE/RPC データでのエクスプロイトを見落とすリスクがあります。

このオプションには、DCE/RPC トラフィックを最適化しないという柔軟性がありますが、ほとんどの DCE/RPC エクスプロイトでは、フラグメント化を利用してエクスプロイトを隠ぺいする試みが行われます。このオプションを無効にすると、ほとんどの既知のエクスプロイトがバイパスされ、検出漏れが大量に発生します。

プリプロセッサに割り当てられた最大メモリ制限に達したか、またはこの制限を超過したことを検出します。最大メモリ制限に達したか、またはこの制限を超過した場合、プリプロセッサはメモリ キャップ イベントを引き起こしたセッションに関連付けられているすべての保留データを解放し、セッションのそれ以降の部分を無視します。

このオプションのイベントを生成するには、ルール 133:1 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Auto-Detect Policy on SMB Session

SMB Session Setup AndX 要求および応答に指定されている Windows または Samba のバージョンを検出します。検出されたバージョンが、[Policy] 設定オプションで設定されている Windows または Samba のバージョンと異なる場合、そのセッションに限り、検出されたバージョンが設定バージョンをオーバーライドします。詳細については、「ターゲットベース DCE/RPC サーバ ポリシーについて」を参照してください。

たとえば、[Policy] に Windows XP を設定した場合に、プリプロセッサが Windows Vista を検出すると、プリプロセッサはそのセッションでは Windows Vista ポリシーを使用します。その他の設定は引き続き有効です。

DCE/RPC トランスポートが SMB ではない場合は(トランスポートが TCP または UDP の場合)、バージョンを検出できず、ポリシーを自動的に設定できません。

このオプションを有効にするには、ドロップダウン リストで次のいずれかを選択します。

–![]() サーバ/クライアント トラフィックでポリシー タイプを検査するには、[Client] を選択します。

サーバ/クライアント トラフィックでポリシー タイプを検査するには、[Client] を選択します。

–![]() クライアント/サーバ トラフィックでポリシー タイプを検査するには、[Server] を選択します。

クライアント/サーバ トラフィックでポリシー タイプを検査するには、[Server] を選択します。

–![]() サーバ/クライアント トラフィックとクライアント/サーバ トラフィックの両方でポリシー タイプを検査するには、[Both] を選択します。

サーバ/クライアント トラフィックとクライアント/サーバ トラフィックの両方でポリシー タイプを検査するには、[Both] を選択します。

ターゲットベース DCE/RPC サーバ ポリシーについて

ターゲットベース サーバ ポリシーを 1 つ以上作成することにより、指定されたタイプのサーバが処理するのと同様の方法で DCE/RPC トラフィックを検査するように、DCE/RPC プリプロセッサを設定することができます。ターゲットベース ポリシーの設定では、ネットワーク上の指定するホストで稼働している Windows または Samba のバージョンの識別、トランスポート プロトコルの有効化、DCE/RPC トラフィックをこれらのホストへ伝送するポートの指定、その他のサーバ固有オプションの設定などを行います。

Windows および Samba の DCE/RPC の実装は大きく異なります。たとえば、Windows のすべてのバージョンは、DCE/RPC トラフィックの最適化時に最初のフラグメントの DCE/RPC コンテキスト ID を使用しますが、Samba のすべてのバージョンは、最後のフラグメントのコンテキスト ID を使用します。また、特定の関数呼び出しを識別するために、Windows Vista では最初のフラグメントの opnum(操作番号)見出し フィールドを使用しますが、Samba とその他のすべてのバージョンの Windows では最後のフラグメントの opnum フィールドを使用します。

Windows と Samba の SMB の実装にも、大きな違いがあります。たとえば、Windows は名前付きパイプの操作時に SMB OPEN および READ コマンドを認識しますが、Samba はこれらのコマンドを認識しません。

DCE/RPC プリプロセッサを有効にすると、デフォルトのターゲットベース ポリシーが自動的に有効になります。オプションで、異なるバージョンの Windows または Samba が稼働している他のホストを対象とするターゲットベース ポリシーを追加できます。このためには、[Policy] ドロップダウン リストから適切なバージョンを選択します。デフォルトのターゲットベース ポリシーは、別のターゲットベース ポリシーに含まれていないホストに適用されます。

それぞれのターゲットベース ポリシーでは、1 つ以上のトランスポートを有効にし、それぞれについて 検出ポート を指定できます。また、 自動検出ポート を有効にして指定できます。詳細については、「DCE/RPC トランスポートについて」を参照してください。

その他のターゲットベースのポリシー オプションも設定できます。指定した 1 つ以上の共有 SMB リソースへの接続が試行された場合にそれを検出するように、プリプロセッサを設定できます。SMB トラフィックでファイルを検出し、検出されたファイルで指定のバイト数のデータを検査するように、プリプロセッサを設定できます。また、SMB プロトコルに関する知識を持つユーザだけが変更すべき拡張オプションを変更できます。このオプションでは、連結された SMB ANDX コマンドの数が指定された最大数を超えた場合にそのことを検出するようにプリプロセッサを設定できます。

•![]() 1 つ以上のトランスポートを有効にし、それぞれについて 検出ポート を指定します。

1 つ以上のトランスポートを有効にし、それぞれについて 検出ポート を指定します。

•![]() 自動検出ポート を有効にして指定します。詳細については、「DCE/RPC トランスポートについて」を参照してください。

自動検出ポート を有効にして指定します。詳細については、「DCE/RPC トランスポートについて」を参照してください。

•![]() 指定した 1 つ以上の共有 SMB リソースへの接続が試行された場合にそのことを検出するように、プリプロセッサを設定します。

指定した 1 つ以上の共有 SMB リソースへの接続が試行された場合にそのことを検出するように、プリプロセッサを設定します。

•![]() SMB トラフィックでファイルを検出し、検出されたファイルで指定された数のバイトを検査するように、プリプロセッサを設定します。

SMB トラフィックでファイルを検出し、検出されたファイルで指定された数のバイトを検査するように、プリプロセッサを設定します。

•![]() SMB プロトコルの知識を持つユーザだけが変更すべき拡張オプションを変更できます。このオプションでは、連結された SMB ANDX コマンドの数が指定された最大数を超えた場合にそのことを検出するようにプリプロセッサを設定します。

SMB プロトコルの知識を持つユーザだけが変更すべき拡張オプションを変更できます。このオプションでは、連結された SMB ANDX コマンドの数が指定された最大数を超えた場合にそのことを検出するようにプリプロセッサを設定します。

[Auto-Detect Policy on SMB Session] グローバル オプションを有効にすることにより、SMB が DCE/RPC トランスポートの場合に、ターゲット ポリシーに対して設定されているポリシー タイプをセッションごとに自動的にオーバーライドできることに注意してください。「Auto-Detect Policy on SMB Session」を参照してください。

DCE/RPC プリプロセッサで SMB トラフィック ファイル検出を有効にする他に、オプションでこれらのファイルを検出してブロックするか、または動的分析のために Collective Security Intelligence クラウド に送信するように、ファイル ポリシーを設定できます。そのポリシー内で、[Action] として [Detect Files] または [Block Files] を選択し、[Application Protocol] として [Any] または [NetBIOS-ssn (SMB)] を選択して、ファイル ルールを作成する必要があります。詳細については、「ファイル ポリシーの作成」および「ファイル ルールの操作」を参照してください。

DCE/RPC トランスポートについて

各ターゲットベース ポリシーでは、TCP、UDP、SMB、および RPC over HTTP トランスポートのうち 1 つ以上を有効にできます。トランスポートを有効にする場合は、1 つ以上の 検出ポート (DCE/RPC トラフィックを伝送することがわかっているポート)を指定する必要があります。オプションで、 自動検出ポート (プリプロセッサが、DCE/RPC トラフィックを伝送するかどうかを判別するためにまずテストし、DCE/RPC トラフィックを検出した場合にのみ処理を続行するポート)を有効にして指定できます。

シスコは、ウェルノウン ポートまたは一般に使用されているポートであるデフォルト検出ポートを各プロトコルで使用することを推奨します。検出ポートを追加するのは、デフォルト以外のポートで DCE/RPC トラフィックを検出した場合だけです。

自動検出ポートを有効にする場合は、エフェメラル ポート範囲全体に対応するよう、自動検出ポートが 1024 から 65535 までのポート範囲に設定されていることを確認してください。[RPC over HTTP Proxy Auto-Detect Ports] オプションまたは [SMB Auto-Detect Ports] オプションで自動検出ポートを有効にしたり指定したりすることはほとんどないことに注意してください。これは、指定されているデフォルト検出ポートを除き、どちらの場合もトラフィックが発生することはほとんどなく、その見込みも少ないためです。また、自動検出は、トランスポート検出ポートによって識別されていないポートでのみ発生する点にも注意してください。トランスポートごとに自動検出ポートを有効または無効にする際の推奨事項については、「DCE/RPC ターゲットベース ポリシー オプションの選択」を参照してください。

[TCP Port] または [TCP Auto-Detect Ports] オプションで設定されているポートはすべて、設定されている TCP ポートを介した DCE/RPC セッション期間にわたり、TCP ストリーム プリプロセッサ クライアントまたはサーバの再構成ポートとして自動的にアクティブ化されます。TCP ポートだけがアクティブ化され、セッションの終了時に TCP ポートは自動的に非アクティブ化されます。詳細については、「TCP ストリームの再アセンブリ」および 「ストリームの再アセンブリのオプションの選択」を参照してください。

Windows のターゲットベース ポリシーでは、ネットワークのトラフィックに一致するように、1 つ以上の任意のトランスポートのポートを任意の組み合わせで指定できます。しかし、Samba のターゲットベース ポリシーでは SMB トランスポートのポートだけを指定できます。

少なくとも 1 つのトランスポートが有効になっている DCE/RPC ターゲットベース ポリシーを追加した場合を除き、デフォルトの ターゲットベース ポリシーでは少なくとも 1 つの DCE/RPC トランスポートを有効にする必要があります。たとえば、すべての DCE/RPC 実装用のホストを指定し、未指定のホストにはデフォルトのターゲットベース ポリシーを適用しないでおくことがあります。この場合、デフォルトのターゲットベース ポリシーのトランスポートを有効にしません。

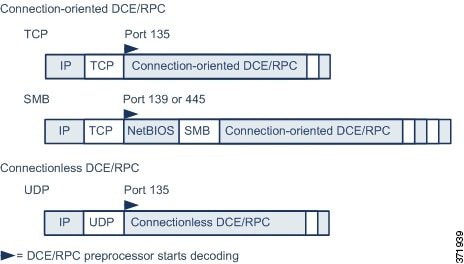

コネクションレス型およびコネクション型 DCE/RPC トラフィックについて

DCE/RPC メッセージは、2 種類の DCE/RPC Protocol Data Unit(PDU)の 1 つに準拠します。

DCE/RPC プリプロセッサは、TCP、SMB、および RPC over HTTP トランスポートでコネクション型 DCE/RPC を検出します。

DCE/RPC プリプロセッサは、UDP トランスポートでコネクションレス型 DCE/RPC を検出します。

この 2 つの DCE/RPC PDU プロトコルには、それぞれ固有の見出しとデータ特性があります。たとえば、コネクション型 DCE/RPC 見出しの長さは通常は 24 バイトであり、コネクションレス型 DCE/RPC の見出しの長さは 80 バイト(固定)です。また、フラグメント化コネクションレス型 DCE/RPC のフラグメントの正しい順序は、コネクションレス型トランスポートでは処理できないため、代わりにコネクションレス型 DCE/RPC 見出し値により維持される必要があります。これとは対照的に、コネクション型 DCE/RPC の正しいフラグメント順序はトランスポート プロトコルによって維持されます。DCE/RPC プリプロセッサは、これらや他のプロトコル固有の特性を使用して、両方のプロトコルで異常やその他の回避技術をモニタし、トラフィックをデコードおよび最適化してからルール エンジンに渡します。

次の図は、DCE/RPC プリプロセッサが各種トランスポートの DCE/RPC トラフィックの処理を開始するポイントを示します。

•![]() ウェルノウン TCP または UDP ポート 135 は、TCP および UDP トランスポートの DCE/RPC トラフィックを特定します。

ウェルノウン TCP または UDP ポート 135 は、TCP および UDP トランスポートの DCE/RPC トラフィックを特定します。

•![]() この図には RPC over HTTP は含まれていません。

この図には RPC over HTTP は含まれていません。

RPC over HTTP の場合、HTTP 経由での初期セットアップ シーケンスの後で、コネクション型 DCE/RPC は図に示すように TCP 経由で伝送されます。詳細については、「RPC over HTTP トランスポートについて」を参照してください。

•![]() DCE/RPC プリプロセッサは通常、NetBIOS セッション サービス用のウェルノウン TCP ポート 139 か、同様に実装されたウェルノウン Windows ポート 445 で SMB トラフィックを受信します。

DCE/RPC プリプロセッサは通常、NetBIOS セッション サービス用のウェルノウン TCP ポート 139 か、同様に実装されたウェルノウン Windows ポート 445 で SMB トラフィックを受信します。

SMB には DCE/RPC 伝送以外にも多数の機能があるため、プリプロセッサは SMB トラフィックが DCE/RPC トラフィックを伝送しているかどうかをまず検査します。伝送していない場合は処理を停止し、伝送している場合は処理を続行します。

•![]() IP によりすべての DCE/RPC トランスポートがカプセル化されます。

IP によりすべての DCE/RPC トランスポートがカプセル化されます。

DCE/RPC プリプロセッサを有効にする場合は、IP 最適化が有効になっていることを確認する必要があります。詳細については、「IP パケットのデフラグ」を参照してください。

•![]() TCP は、すべてのコネクション型 DCE/RPC を伝送します。

TCP は、すべてのコネクション型 DCE/RPC を伝送します。

TCP、SMB、または RPC over HTTP トランスポートを有効にする場合は、TCP ストリームの前処理が有効になっていることを確認する必要があります。詳細については、「TCP ストリームの前処理の使用」を参照してください。

•![]() UDP はコネクションレス型 DCE/RPC を伝送します。

UDP はコネクションレス型 DCE/RPC を伝送します。

UDP トランスポートを有効にする場合は、UDP ストリームの前処理が有効になっていることを確認する必要があります。詳細については、「UDP ストリームの前処理の使用」を参照してください。

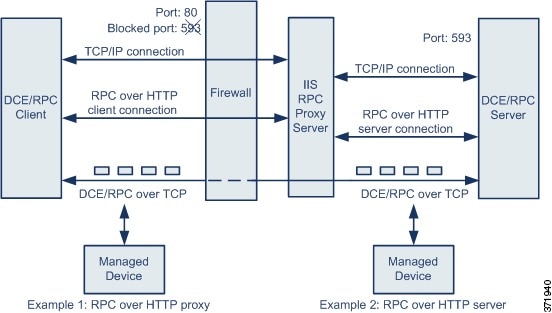

RPC over HTTP トランスポートについて

Microsoft RPC over HTTP では、次の図に示すように、DCE/RPC トラフィックをトンネリングして、ファイアウォールを通過させることができます。DCE/RPC プリプロセッサは Microsoft RPC over HTTP バージョン 1 を検出します。

Microsoft IIS プロキシ サーバと DCE/RPC サーバは、同じホストまたは別々のホストにインストールできます。いずれの場合でも、個別のプロキシ オプションとサーバ オプションがあります。この図の次の点に注意してください。

•![]() DCE/RPC サーバはポート 593 で DCE/RPC クライアント トラフィックをモニタしますが、ファイアウォールはこのポート 593 をブロックします。

DCE/RPC サーバはポート 593 で DCE/RPC クライアント トラフィックをモニタしますが、ファイアウォールはこのポート 593 をブロックします。

通常、ファイアウォールではデフォルトでポート 593 がブロックされます。

•![]() RPC over HTTP は、ファイアウォールが通常許可するウェルノウン HTTP ポート 80 を使用して、HTTP 経由で DCE/RPC を伝送します。

RPC over HTTP は、ファイアウォールが通常許可するウェルノウン HTTP ポート 80 を使用して、HTTP 経由で DCE/RPC を伝送します。

•![]() 例 1 のように、DCE/RPC クライアントと Microsoft IIS RPC プロキシ サーバの間のトラフィックをモニタする場合は [RPC over HTTP proxy] オプションを選択できます。

例 1 のように、DCE/RPC クライアントと Microsoft IIS RPC プロキシ サーバの間のトラフィックをモニタする場合は [RPC over HTTP proxy] オプションを選択できます。

•![]() 例 2 のように、Microsoft IIS RPC プロキシ サーバと DCE/RPC サーバが別々のホストにあり、デバイスが 2 つのサーバ間のトラフィックをモニタしている場合は、[RPC over HTTP server] オプションを選択できます。

例 2 のように、Microsoft IIS RPC プロキシ サーバと DCE/RPC サーバが別々のホストにあり、デバイスが 2 つのサーバ間のトラフィックをモニタしている場合は、[RPC over HTTP server] オプションを選択できます。

•![]() RPC over HTTP により DCE/RPC クライアントとサーバ間でのプロキシ セットアップが完了した後は、トラフィックは TCP を経由したコネクション型 DCE/RPC だけで構成されます。

RPC over HTTP により DCE/RPC クライアントとサーバ間でのプロキシ セットアップが完了した後は、トラフィックは TCP を経由したコネクション型 DCE/RPC だけで構成されます。

DCE/RPC ターゲットベース ポリシー オプションの選択

各ターゲットベース ポリシーでは、次に示すさまざまなオプションを指定できます。[Memory Cap Reached] および [Auto-Detect Policy on SMB Session] オプション以外のオプションを変更すると、パフォーマンスまたは検出機能に悪影響を及ぼす可能性があります。プリプロセッサについて、またプリプロセッサと有効にされている DCE/RPC ルールとの間の相互作用について十分に理解していない場合は、これらのオプションを変更しないでください。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

DCE/RPC ターゲットベース サーバ ポリシーを適用するホストの IP アドレス。

単一の IP アドレスまたはアドレス ブロック、あるいはこれらのいずれかまたは両方をコンマで区切ったリストを指定できます。デフォルト ポリシーを含め、最大で合計 255 個のプロファイルを指定できます。FireSIGHT システムでの IPv4 および IPv6 アドレス ブロックの指定については、「IP アドレスの表記法」を参照してください。

デフォルト ポリシーの デフォルト 設定では、別のターゲットベース ポリシーでカバーされていないモニタ対象ネットワーク セグメントのすべての IP アドレスが指定されることに注意してください。したがって、デフォルト ポリシーの IP アドレスまたは CIDR ブロック/プレフィクス長は指定できず、また指定する必要もありません。また、別のポリシーでこの設定を空白にしたり、 すべて を表すアドレス表記(0.0.0.0/0 または ::/0)を使用したりすることはできません。

モニタ対象ネットワーク セグメントのターゲット ホストが使用する Windows または Samba DCE/RPC の実装。これらのポリシーの詳細については、「ターゲットベース DCE/RPC サーバ ポリシーについて」を参照してください。

[Auto-Detect Policy on SMB Session] グローバル オプションを有効にすることで、SMB が DCE/RPC トランスポートの場合に、このオプションの設定をセッション単位で自動的にオーバーライドできることに注意してください。「Auto-Detect Policy on SMB Session」を参照してください。

1 つ以上の SMB 共有リソースを識別する、大文字と小文字を区別しない英数字テキスト文字列です。指定した共有リソースへの接続が試行されると、プリプロセッサがそのことを検出します。複数の共有をカンマで区切って指定できます。またオプションで、共有を引用符で囲むこともできます。これは、以前のソフトウェア バージョンでは必須でしたが、現在は必須ではありません。次に例を示します。

SMB ポートと SMB トラフィックの両方の検出が有効に設定されている場合、プリプロセッサは SMB トラフィックで無効な共有を検出します。

ほとんどの場合、Windows により名前が指定されたドライブを無効な共有として指定するには、このドライブにドル記号を付加する必要があることに注意してください。たとえば、ドライブ C は C$ または "C$" として指定します。

このオプションのイベントを生成するには、ルール 133:26 を有効にします。詳細については、「ルール状態の設定」を参照してください。

連結された SMB AndX コマンドの最大数(0 から 255)です。通常、多数の連結 AndX コマンドは異常な動作を表し、場合によっては回避試行を示している可能性があります。連結コマンドを許可しない場合は 1 を指定し、連結コマンドの数の検出を無効にするには 0 を指定します。

プリプロセッサは最初に連結コマンドの数をカウントし、関連する SMB プリプロセッサ ルールが有効であり、連結コマンドの数が設定されている値と等しいかそれ以上の場合にはイベントを生成することに注意してください。その後処理が続行されます。

(注) SMB プロトコルに詳しいユーザだけがこのオプションのデフォルト設定を変更するようにしてください。

このオプションのイベントを生成するには、ルール 133:20 を有効にします。詳細については、「ルール状態の設定」を参照してください。

[RPC over HTTP Proxy Ports] が有効である場合、検出されるクライアント側の RPC over HTTP トラフィックがプロキシ トラフィックのみであるか、または他の Web サーバ トラフィックを含んでいる可能性があるかどうかを示します。たとえば、ポート 80 はプロキシ トラフィックとその他の Web サーバ トラフィックの両方を伝送する可能性があります。

このオプションが無効になっている場合は、プロキシ トラフィックとその他の Web サーバ トラフィックの両方が想定されます。たとえばサーバが専用プロキシ サーバである場合などに、このオプションを有効にします。有効にすると、プリプロセッサはトラフィックを調べて DCE/RPC を伝送しているかどうかを判別し、伝送していない場合はそのトラフィックを無視し、伝送している場合は処理を続行します。このオプションを有効にすることで機能が追加されるのは、[RPC over HTTP Proxy Ports] チェック ボックスも有効にされている場合だけであることに注意してください。

管理対象デバイスが DCE/RPC クライアントと Microsoft IIS RPC プロキシ サーバの間に配置されている場合に、指定の各ポートで RPC over HTTP によりトンネリングされている DCE/RPC トラフィックの検出を有効にします。「RPC over HTTP トランスポートについて」を参照してください。

有効である場合、DCE/RPC トラフィックが確認されるポートを追加できますが、Web サーバは一般に DCE/RPC トラフィックとその他のトラフィックの両方にデフォルト ポートを使用するため、この操作が必要になることはあまりありません。有効である場合、[RPC over HTTP Proxy Auto-Detect Ports] は有効にしませんが、検出されるクライアント側の RPC over HTTP トラフィックがプロキシ トラフィックのみであり、その他の Web サーバ トラフィックを含んでいない場合は、[RPC Proxy Traffic Only] を有効にします。

Microsoft IIS RPC プロキシ サーバおよび DCE/RPC サーバが異なるホスト上に配置されており、デバイスがこの 2 つのサーバ間のトラフィックをモニタしている場合、指定の各ポートで RPC over HTTP によりトンネリングされている DCE/RPC トラフィックの検出を有効にします。「RPC over HTTP トランスポートについて」を参照してください。

一般に、このオプションを有効にするときは、ネットワーク上にプロキシ Web サーバを認識していない場合であっても、1025 から 65535 までのポート範囲で [RPC over HTTP Server Auto-Detect Ports] も有効にする必要があります。場合によっては RPC over HTTP サーバ ポートを再設定することがあり、その際には再設定したサーバ ポートをこのオプションのポート リストに追加する必要があることに注意してください。

指定の各ポートでの TCP の DCE/RPC トラフィックの検出を有効にします。

正当な DCE/RPC トラフィックとエクスプロイトは、さまざまなポートを使用する可能性があります。ポート 1024 より大きい番号のポートが一般的です。通常、このオプションを有効にする場合は、1025 から 65535 までのポート範囲で [TCP Auto-Detect Ports] も有効にする必要もあります。

指定の各ポートでの UDP の DCE/RPC トラフィックの検出を有効にします。

正当な DCE/RPC トラフィックとエクスプロイトは、さまざまなポートを使用する可能性があります。ポート 1024 より大きい番号のポートが一般的です。通常、このオプションを有効にする場合は、1025 から 65535 までのポート範囲で [UDP Auto-Detect Ports] も有効にする必要があります。

指定の各ポートでの SMB の DCE/RPC トラフィックの検出を有効にします。

デフォルトの検出ポートを使用した SMB トラフィックが発生することがあります。他のポートはほとんどありません。通常はデフォルト設定を使用してください。

RPC over HTTP Proxy Auto-Detect Ports

管理対象デバイスが DCE/RPC クライアントと Microsoft IIS RPC プロキシ サーバの間に配置されている場合に、指定のポートで RPC over HTTP によりトンネリングされている DCE/RPC トラフィックの自動検出を有効にします。「RPC over HTTP トランスポートについて」を参照してください。

有効である場合は、一時ポート範囲全体をカバーするため、一般にポート範囲として 1025 から 65535 を指定します。

RPC over HTTP Server Auto-Detect Ports

Microsoft IIS RPC プロキシ サーバおよび DCE/RPC サーバが異なるホスト上に配置されており、デバイスがこの 2 つのサーバ間のトラフィックをモニタしている場合、指定のポートで RPC over HTTP によりトンネリングされている DCE/RPC トラフィックの自動検出を有効にします。「RPC over HTTP トランスポートについて」を参照してください。

指定のポートで TCP の DCE/RPC トラフィックの自動検出を有効にします。

指定の各ポートで UDP の DCE/RPC トラフィックの自動検出を有効にします。

SMB の DCE/RPC トラフィックの検出を有効にします。

ファイル検出のための SMB トラフィックの インスペクションを有効にします。次の選択肢があります。

–![]() ファイル インスペクションを無効にするには、[Off] を選択します。

ファイル インスペクションを無効にするには、[Off] を選択します。

–![]() SMB でファイル データを検査するが、DCE/RPC トラフィックは検査しない場合は、[Only] を選択します。このオプションを選択すると、ファイルと DCE/RPC トラフィックの両方を検査する場合よりもパフォーマンスが向上する可能性があります。

SMB でファイル データを検査するが、DCE/RPC トラフィックは検査しない場合は、[Only] を選択します。このオプションを選択すると、ファイルと DCE/RPC トラフィックの両方を検査する場合よりもパフォーマンスが向上する可能性があります。

–![]() SMB でファイルと DCE/RPC トラフィックの両方を検査するには、[On] を選択します。このオプションを選択すると、パフォーマンスに影響する可能性があります。

SMB でファイルと DCE/RPC トラフィックの両方を検査するには、[On] を選択します。このオプションを選択すると、パフォーマンスに影響する可能性があります。

SMB トラフィックでの次のファイルについてのインスペクションはサポートされていません。

–![]() SMB 2.0 および SMB 3.0 で転送されたファイル

SMB 2.0 および SMB 3.0 で転送されたファイル

–![]() このオプションを有効にしてポリシーを適用する前に確立された TCP または SMB セッションで転送されたファイル

このオプションを有効にしてポリシーを適用する前に確立された TCP または SMB セッションで転送されたファイル

–![]() 1 つの TCP または SMB セッションで同時に転送されたファイル

1 つの TCP または SMB セッションで同時に転送されたファイル

–![]() 複数の TCP または SMB セッションにわたって転送されたファイル

複数の TCP または SMB セッションにわたって転送されたファイル

–![]() メッセージ署名のネゴシエート時など、非連続データを使用して転送されたファイル

メッセージ署名のネゴシエート時など、非連続データを使用して転送されたファイル

–![]() 同一オフセットに異なるデータが含まれており、データがオーバーラップしている転送ファイル

同一オフセットに異なるデータが含まれており、データがオーバーラップしている転送ファイル

–![]() リモート クライアントがファイル サーバに保存し、そのクライアントで編集用に開かれたファイル

リモート クライアントがファイル サーバに保存し、そのクライアントで編集用に開かれたファイル

[SMB File Inspection] が [Only] または [On] に設定されている場合に、SMB トラフィックでファイルが検出された時に検査されるデータのバイト数です。次のいずれかを指定します。

–![]()

1 から 2147483647 (約 2GB)までの範囲内の整数

このフィールドには、アクセス コントロール ポリシーで定義されている値と等しいか、それよりも小さい値を入力します。[Limit the number of bytes inspected when doing file type detection] で定義されている値よりも大きい値をこのオプションに設定すると、アクセス コントロール ポリシーの設定が、有効な最大値として使用されます。詳細については、「アクセス コントロール ポリシーの詳細設定」参照してください。

DCE/RPC プリプロセッサの設定

DCE/RPC プリプロセッサのグローバル オプションと、1 つ以上のターゲットベース サーバ ポリシーを設定できます。

ジェネレータ ID(GID)133 のルールを有効にしていない場合、プリプロセッサはイベントを生成しません。設定ページのリンクから、侵入ポリシーの [Rules] ページの DCE/RPC プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。特定の検出オプションに関連付けられているルールについては、「グローバル DCE/RPC オプションの選択」、「DCE/RPC ターゲットベース ポリシー オプションの選択」、および 「ルール状態の設定」を参照してください。

さらに、ほとんどの DCE/RPC プリプロセッサ ルールでは、SMB、コネクション型 DCE/RPC、またはコネクションレス型 DCE/RPC のトラフィックで異常や回避技術が検出されると、イベントが生成されます。トラフィック タイプ別に有効にできるルールを次の表に示します。

|

|

|

|---|---|

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [DCE/RPC Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [DCE/RPC Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[DCE/RPC Configuration] ページが表示されます。ページ下部に表示されるメッセージに、この設定が含まれている侵入ポリシー層が示されます。詳細については、「侵入ポリシーでのレイヤの使用」を参照してください。

ステップ 5![]() 「グローバル DCE/RPC オプションの選択」で説明するオプションを変更できます。

「グローバル DCE/RPC オプションの選択」で説明するオプションを変更できます。

•![]() 新しいターゲットベースのポリシーを追加します。ページの左側で [Servers] の横にある追加アイコン(

新しいターゲットベースのポリシーを追加します。ページの左側で [Servers] の横にある追加アイコン( )をクリックします。[Add Target] ポップアップ ウィンドウが表示されます。1 つ以上の IP アドレスを [Server Address] フィールドに指定し、[OK] をクリックします。

)をクリックします。[Add Target] ポップアップ ウィンドウが表示されます。1 つ以上の IP アドレスを [Server Address] フィールドに指定し、[OK] をクリックします。

単一の IP アドレスまたはアドレス ブロック、あるいはこれらのいずれかまたは両方をコンマで区切ったリストを指定できます。FireSIGHT システムでの IPv4 および IPv6 アドレス ブロックの使用については、「IP アドレスの表記法」を参照してください。

デフォルト ポリシーを含め、最大 255 個のポリシー を設定できます。

ページの左側のサーバ リストに新しい項目が表示され、選択されていることを示すために強調表示されます。[Configuration] セクションが更新され、追加したプロフィールの現行設定が反映されます。

•![]() 既存のターゲットベースのポリシーの設定を変更します。ページ左側の [Servers] の下で追加したポリシーの設定済みアドレスをクリックするか、または [default] をクリックします。

既存のターゲットベースのポリシーの設定を変更します。ページ左側の [Servers] の下で追加したポリシーの設定済みアドレスをクリックするか、または [default] をクリックします。

選択したエントリが強調表示され、[Configuration] セクションが更新されて、選択したポリシーの現在の設定が表示されます。既存のポリシーを削除するには、削除するポリシーの横にある削除アイコン( )をクリックします。

)をクリックします。

ステップ 7![]() 変更できるターゲットベース ポリシー オプションを次に示します。

変更できるターゲットベース ポリシー オプションを次に示します。

•![]() DCE/RPC のターゲットベース サーバ ポリシーを適用する 1 つ以上のホストを指定するには、[Networks] フィールドに、1 つの IP アドレスまたはアドレス ブロック、あるいはこのいずれかまたは両方をカンマで区切ったリストを入力します。

DCE/RPC のターゲットベース サーバ ポリシーを適用する 1 つ以上のホストを指定するには、[Networks] フィールドに、1 つの IP アドレスまたはアドレス ブロック、あるいはこのいずれかまたは両方をカンマで区切ったリストを入力します。

デフォルト ポリシーを含め、最大で合計 255 個のプロファイルを指定できます。デフォルト ポリシーでは [Networks] の設定を変更できないことに注意してください。デフォルト ポリシーは、別のポリシーで指定されていないネットワーク内のすべてのサーバに適用されます。

•![]() ネットワーク セグメントの指定のホストに適用するポリシーのタイプを指定するには、[Policy] ドロップダウン リストから、Windows または Samba ポリシー タイプの 1 つを選択します。

ネットワーク セグメントの指定のホストに適用するポリシーのタイプを指定するには、[Policy] ドロップダウン リストから、Windows または Samba ポリシー タイプの 1 つを選択します。

[Auto-Detect Policy on SMB Session] グローバル オプションを有効にすることで、SMB が DCE/RPC トランスポートの場合に、このオプションの設定をセッション単位で自動的にオーバーライドできることに注意してください。「Auto-Detect Policy on SMB Session」を参照してください。

•![]() 指定の共有 SMB リソースへの接続が試行された場合にそのことを検出するようにプリプロセッサを設定するには、[SMB Invalid Shares] フィールドに、共有リソースを示す文字列を 1 つまたは複数指定します。文字列の大文字と小文字は区別されず、複数の文字列はカンマで区切って指定します。オプションで、個々の文字列を引用符で囲むこともできます。これは、以前のソフトウェア バージョンでは必須でしたが、現在は必須ではありません。

指定の共有 SMB リソースへの接続が試行された場合にそのことを検出するようにプリプロセッサを設定するには、[SMB Invalid Shares] フィールドに、共有リソースを示す文字列を 1 つまたは複数指定します。文字列の大文字と小文字は区別されず、複数の文字列はカンマで区切って指定します。オプションで、個々の文字列を引用符で囲むこともできます。これは、以前のソフトウェア バージョンでは必須でしたが、現在は必須ではありません。

たとえば、C$、 D$、admin、および private という名前の共有リソースを検出するには、次のように入力します。

SMB の無効な共有を検出するには、[SMB Ports] または [SMB Auto-Detect Ports] も有効にし、[SMB Traffics] グローバル オプションを有効にする必要があることに注意してください。

ほとんどの場合、Windows により名前が指定されたドライブを無効な共有として指定するには、このドライブにドル記号を付加する必要があることにも注意してください。たとえば、ドライブ C を指定するには C$ または "C$" と入力します。

•![]() SMB の DCE/RPC トラフィックで検出されたファイルを検査し、DCE/RPC トラフィックの分析はしない場合は、[SMB File Inspection] ドロップダウン リストから [Only] を選択します。SMB の DCE/RPC トラフィックで検出されたファイルと DCE/RPC トラフィックを検査するには、[SMB File Inspection] ドロップダウン リストから [On] を選択します。[SMB File Inspection Depth] フィールドに、検出されたファイル内の検査対象バイト数を入力します。検出されたファイル全体を検査するには、

SMB の DCE/RPC トラフィックで検出されたファイルを検査し、DCE/RPC トラフィックの分析はしない場合は、[SMB File Inspection] ドロップダウン リストから [Only] を選択します。SMB の DCE/RPC トラフィックで検出されたファイルと DCE/RPC トラフィックを検査するには、[SMB File Inspection] ドロップダウン リストから [On] を選択します。[SMB File Inspection Depth] フィールドに、検出されたファイル内の検査対象バイト数を入力します。検出されたファイル全体を検査するには、 0 を入力します。

•![]() 連結された SMB AndX コマンドの最大許容数を指定するには、[SMB Maximum AndX Chains] のフィールドに 0 ~ 255 を入力します。連結されたコマンドを許可しない場合は

連結された SMB AndX コマンドの最大許容数を指定するには、[SMB Maximum AndX Chains] のフィールドに 0 ~ 255 を入力します。連結されたコマンドを許可しない場合は 1 を指定します。この機能を無効にするには、 0 を入力するか、またはこのオプションを空白のままにします。

(注) SMB プロトコルに詳しいユーザだけが [SMB Maximum AndX Chains] オプションのデフォルト設定を変更するようにしてください。

•![]() Windows ポリシー トランスポートの DCE/RPC トラフィックを伝送することが判明しているポートで、DCE/RPC トラフィックを処理できるようにするには、検出トランスポートの横のチェック ボックスをオンまたはオフにします。またオプションで、伝送用のポートを追加または削除できます。

Windows ポリシー トランスポートの DCE/RPC トラフィックを伝送することが判明しているポートで、DCE/RPC トラフィックを処理できるようにするには、検出トランスポートの横のチェック ボックスをオンまたはオフにします。またオプションで、伝送用のポートを追加または削除できます。

Windows ポリシー用に、[RPC over HTTP Proxy Ports]、[RPC over HTTP Server Ports]、[TCP Ports]、および [UDP Ports] のいずれか 1 つまたは任意の組み合わせを選択します。[RPC over HTTP proxy] が有効であり、検出されるクライアント側の RPC over HTTP トラフィックがプロキシ トラフィックのみである(つまり他の Web サーバ トラフィックを含んでいない)場合は、[RPC Proxy Traffic Only] を選択します。

Samba ポリシー用に [SMB Ports] を選択します。

ほとんどの場合はデフォルト設定を使用します。詳細については、「DCE/RPC トランスポートについて」、「RPC over HTTP トランスポートについて」、および「DCE/RPC ターゲットベース ポリシー オプションの選択」を参照してください。

1 つのポートか、ダッシュ(-)を使用して表したポート番号範囲、またはポート番号と範囲をカンマで区切ったリストを入力できます。

•![]() 指定のポートが DCE/RPC トラフィックを伝送するかどうかを調べ、伝送する場合は処理を続行するには、自動検出トランスポートの横のチェック ボックスをオンまたはオフにします。またオプションで、伝送用のポートを追加または削除します。

指定のポートが DCE/RPC トラフィックを伝送するかどうかを調べ、伝送する場合は処理を続行するには、自動検出トランスポートの横のチェック ボックスをオンまたはオフにします。またオプションで、伝送用のポートを追加または削除します。

Windows ポリシー用に、[RPC over HTTP Server Auto-Detect Ports]、[TCP Auto-Detect Ports]、[UDP Auto-Detect Ports] のいずれかまたは任意の組み合わせを選択します。

[RPC over HTTP Proxy Auto-Detect Ports] または [SMB Auto-Detect Ports] を選択することはほとんどない点に注意してください。

通常、エフェメラル ポート範囲全体をカバーするために、有効にする自動検出ポートに対し 1025 から 65535 までのポート範囲を指定します。詳細については、「DCE/RPC トランスポートについて」、「RPC over HTTP トランスポートについて」、および「DCE/RPC ターゲットベース ポリシー オプションの選択」を参照してください。

詳細については、「DCE/RPC ターゲットベース ポリシー オプションの選択」を参照してください。

ステップ 8![]() オプションで、ページの上部にある [Configure Rules for DCE/RPC Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページの上部にある [Configure Rules for DCE/RPC Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [DCE/RPC Configuration] ページに戻ります。

ステップ 9![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

DNS ネーム サーバ応答におけるエクスプロイトの検出

DNS プリプロセッサは、DNS ネーム サーバ応答を検査し、次に示す特定のエクスプロイトがあるかどうかを確認します。

•![]() RData テキスト フィールドに対するオーバーフローの試行

RData テキスト フィールドに対するオーバーフローの試行

•![]() 「DNS プリプロセッサ リソース レコード インスペクションについて」

「DNS プリプロセッサ リソース レコード インスペクションについて」

•![]() 「RData テキスト フィールドに対するオーバーフローの試行の検出」

「RData テキスト フィールドに対するオーバーフローの試行の検出」

DNS プリプロセッサ リソース レコード インスペクションについて

最も一般的なタイプの DNS ネーム サーバ応答には、応答を求めたクエリ内のドメイン名に対応する 1 つ以上の IP アドレスが示されています。その他のタイプのサーバ応答には、たとえば、電子メール メッセージの宛先や、元のクエリの対象のサーバからは取得できない情報を提供できるネームサーバの位置などが記述されています。

DNS 応答は、メッセージ 見出し、1 つ以上の要求を含む [Question] セクション、および [Question] セクションの要求に対応する 3 つのセクション([Answer]、[Authority]、および [Additional Information])で構成されます。この 3 セクションの応答には、ネーム サーバに保持されている リソース レコード (RR)の情報が反映されます。次の表で、これらの 3 つのセクションについて説明します。

|

|

|

|

|---|---|---|

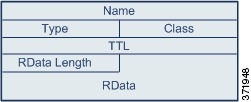

さまざまなタイプのリソース レコードがありますが、これらはすべて一貫して次の構造を保っています。

理論上、すべてのタイプのリソース レコードを、ネーム サーバ応答メッセージの [Answer]、[Authority]、または [Additional Information] セクションで使用できます。DNS プリプロセッサは、検出されたエクスプロイトについて、3 つの各応答セクションのすべてのリソース レコードを検査します。

[Type] および [RData] リソース レコード フィールドは、DNS プリプロセッサでは特に重要です。[Type] フィールドは、リソース レコードのタイプを示します。[RData](リソース データ)フィールドは、応答の内容を示します。[RData] フィールドのサイズと内容は、リソース レコードのタイプによって異なります。

DNS メッセージは通常、UDP トランスポート プロトコルを使用しますが、信頼性のある配信を必要とするメッセージ タイプである場合や、メッセージ サイズが UDP で処理可能なサイズを超えている場合は、TCP を使用します。DNS プリプロセッサは、UDP および TCP の両方のトラフィックで DNS サーバ応答を検査します。DNS プリプロセッサを有効にするには、TCP ストリームの前処理を有効にする必要があります。ただし DNS プリプロセッサは UDP トラフィックをパケット単位で検査するため、UDP セッション トラッキングを有効にする必要はありません。詳細については、「TCP ストリームの前処理の使用」および 「UDP ストリームの前処理の使用」を参照してください。

DNS プリプロセッサは、ミッドストリームで検出された TCP セッションを検査せず、ドロップされたパケットが原因でセッションの状態が失われるとインスペクションを終了します。

DNS プリプロセッサに設定する一般的なポートは、ウェルノウン ポート 53 です。これは、DNS ネーム サーバが UDP および TCP の両方で DNS メッセージに使用するポートです。

RData テキスト フィールドに対するオーバーフローの試行の検出

リソース レコード タイプが TXT(テキスト)の場合、[RData] フィールドは、可変長の ASCII テキスト フィールドです。

DNS プリプロセッサの [Detect Overflow attempts on RData Text fields] オプションが選択されている場合、MITRE の Current Vulnerabilities and Exposures データベースの CVE-2006-3441 項目で指定されている特定の脆弱性が検出されます。これは、Microsoft Windows 2000 Service Pack 4、Windows XP Service Pack 1 および Service Pack 2、Windows Server 2003 Service Pack 1 の既知の脆弱性です。攻撃者はこの脆弱性を悪用して、[RData] テキスト フィールドの長さの誤算を引き起こし、結果としてバッファ オーバーフローを発生させるよう悪意をもって作られたネーム サーバ応答をホストに送信するか受信させることで、ホストを完全に制御できます。

アップグレードによってこの脆弱性が修正されていないオペレーティング システムが稼働しているホストがネットワーク内に含まれている可能性がある場合は、この機能を有効にする必要があります。

このオプションのイベントを生成するには、ルール 131:3 を有効にします。詳細については、「ルール状態の設定」を参照してください。

古い DNS リソース レコード タイプの検出

RFC 1035 ではさまざまなリソース レコード タイプが古いタイプとして指定されています。これらは古いレコード タイプであるため、一部のシステムはこれらのレコード タイプに対応しておらず、エクスプロイトの対象となることがあります。このようなレコード タイプを含めるようにネットワークを意図的に設定している場合を除き、通常の DNS 応答でこのようなレコード タイプが検出されることは想定されません。

既知の古いリソース レコード タイプを検出するようにシステムを設定できます。次の表に、これらのレコード タイプとその説明を示します。

|

|

|

|

|---|---|---|

このオプションのイベントを生成するには、ルール 131:1 を有効にします。詳細については、「ルール状態の設定」を参照してください。

試験的な DNS リソース レコード タイプの検出

RFC 1035 ではさまざまなリソース レコード タイプが試験的なタイプとして指定されています。これらは試験的なレコード タイプであるため、一部のシステムはこれらのレコード タイプに対応しておらず、エクスプロイトの対象となることがあります。このようなレコード タイプを含めるようにネットワークを意図的に設定している場合を除き、通常の DNS 応答でこのようなレコード タイプが検出されることは想定されません。

既知の試験的なレコード タイプを検出するようにシステムを設定できます。次の表に、これらのレコード タイプとその説明を示します。

|

|

|

|

|---|---|---|

このオプションのイベントを生成するには、ルール 131:2 を有効にします。詳細については、「ルール状態の設定」を参照してください。

DNS プリプロセッサの設定

DNS プリプロセッサを設定するには、次の手順に従います。このページのオプションの設定の詳細については、「RData テキスト フィールドに対するオーバーフローの試行の検出」、「古い DNS リソース レコード タイプの検出」、および 「試験的な DNS リソース レコード タイプの検出」を参照してください。

DNS プリプロセッサを設定するには、次の手順を実行します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [DNS Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [DNS Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[DNS Configuration] ページが表示されます。ページ下部に表示されるメッセージに、この設定が含まれている侵入ポリシー層が示されます。詳細については、「侵入ポリシーでのレイヤの使用」を参照してください。

ステップ 5![]() オプションで、[Settings] エリアに表示されている次の項目のいずれかを変更できます。

オプションで、[Settings] エリアに表示されている次の項目のいずれかを変更できます。

•![]() [Ports] フィールドに、DNS プリプロセッサが DNS サーバ応答をモニタする 1 つ以上の送信元ポートを指定します。複数のポートを指定する場合は、カンマで区切ります。

[Ports] フィールドに、DNS プリプロセッサが DNS サーバ応答をモニタする 1 つ以上の送信元ポートを指定します。複数のポートを指定する場合は、カンマで区切ります。

•![]() RData テキスト フィールドでのバッファ オーバーフロー試行の検出を有効にするには、[Detect Overflow Attempts on RData Text fields] チェック ボックスをオンにします。

RData テキスト フィールドでのバッファ オーバーフロー試行の検出を有効にするには、[Detect Overflow Attempts on RData Text fields] チェック ボックスをオンにします。

•![]() 古いリソース レコード タイプを検出できるようにするには、[Detect Obsolete DNS RR Types] チェック ボックスをオンにします。

古いリソース レコード タイプを検出できるようにするには、[Detect Obsolete DNS RR Types] チェック ボックスをオンにします。

•![]() 試験的なリソース レコード タイプを検出できるようにするには、[Detect Experimental DNS RR Types] チェック ボックスをオンにします。

試験的なリソース レコード タイプを検出できるようにするには、[Detect Experimental DNS RR Types] チェック ボックスをオンにします。

ステップ 6![]() オプションで、ページの上部にある [Configure Rules for DNS Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページの上部にある [Configure Rules for DNS Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [DNS Configuration] ページに戻ります。

ステップ 7![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

FTP および Telnet トラフィックのデコード

FTP/Telnet デコーダは FTP および Telnet データ ストリームを分析して、ルール エンジンによる処理の前に FTP および Telnet コマンドを正規化します。

FTP/Telnet デコーダを使用するときは、次の点に注意してください。

•![]() FTP/Telnet デコーダは TCP ストリームの前処理を必要とします。TCP ストリームの前処理が無効になっている場合にプリプロセッサを有効にすると、ポリシーの保存時に、TCP ストリームの前処理を有効にするかどうかを尋ねられます。詳細については、「詳細設定の自動有効化」および 「TCP ストリームの前処理の使用」を参照してください。

FTP/Telnet デコーダは TCP ストリームの前処理を必要とします。TCP ストリームの前処理が無効になっている場合にプリプロセッサを有効にすると、ポリシーの保存時に、TCP ストリームの前処理を有効にするかどうかを尋ねられます。詳細については、「詳細設定の自動有効化」および 「TCP ストリームの前処理の使用」を参照してください。

•![]() ジェネレータ ID(GID)125 および 126 の FTP および Telnet プリプロセッサ ルールを使用してイベントを生成する場合は、これらのルールを有効にする必要があります。設定ページのリンクから、侵入ポリシーの [Rules] ページの FTP および Telnet プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。詳細については、「ルール状態の設定」を参照してください。

ジェネレータ ID(GID)125 および 126 の FTP および Telnet プリプロセッサ ルールを使用してイベントを生成する場合は、これらのルールを有効にする必要があります。設定ページのリンクから、侵入ポリシーの [Rules] ページの FTP および Telnet プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。詳細については、「ルール状態の設定」を参照してください。

•![]() 「グローバル FTP および Telnet オプションについて」

「グローバル FTP および Telnet オプションについて」

グローバル FTP および Telnet オプションについて

FTP/Telnet デコーダがパケットのステートフル インスペクションまたはステートレス インスペクションを実行するかどうか、デコーダが暗号化 FTP または Telnet セッションを検出するかどうか、およびデコーダが暗号化データの検出後にデータ ストリームの検査を続行するかどうかを決定するグローバル オプションを設定できます。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

選択されている場合、FTP/Telnet デコーダは状態を保存し、各パケットにセッション コンテキストを提供し、再構成されたセッションだけを検査します。選択されていない場合、セッション コンテキストなしで個々のパケットを分析します。

FTP データ転送を検査するには、このオプションを選択する必要があります。

暗号化 Tenet および FTP セッションを検出します。

このオプションのイベントを生成するには、ルール 125:7 および 126:2 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Continue to Inspect Encrypted Data

プリプロセッサに対し、データ ストリームの暗号化後もデータ ストリームの検査を続行し、最終的にデコードされたデータを検索するように指示します。

グローバル FTP/Telnet オプションの設定

ステートレスまたはステートフル インスペクションを実行するかどうか、暗号化トラフィックを検出するかどうか、および暗号化されていると判断されたデータ ストリームの暗号化データの検査をデコーダが続行するかどうかを制御するため、FTP/Telnet デコーダのグローバル オプションを設定する必要があります。グローバル設定の詳細については、「グローバル FTP および Telnet オプションについて」を参照してください。

グローバル オプションを設定するには、次の手順を実行します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[FTP and Telnet Configuration] ページが表示されます。

ページ下部に表示されるメッセージに、この設定が含まれている侵入ポリシー層が示されます。詳細については、「侵入ポリシーでのレイヤの使用」を参照してください。

ヒント このページのその他オプションの設定の詳細については、「Telnet オプションの設定」、「サーバレベルの FTP オプションの設定」、および 「クライアントレベル FTP オプションの設定」を参照してください。

ステップ 5![]() オプションで、[Global Settings] の下に表示されている次の項目のいずれかを変更できます。

オプションで、[Global Settings] の下に表示されている次の項目のいずれかを変更できます。

•![]() FTP パケットを含む再構成された TCP ストリームを検査するには、[Stateful Inspection] を選択します。再構成されていないパケットだけを検査するには、[Stateful Inspection] をクリアします。

FTP パケットを含む再構成された TCP ストリームを検査するには、[Stateful Inspection] を選択します。再構成されていないパケットだけを検査するには、[Stateful Inspection] をクリアします。

•![]() 暗号化トラフィックを検出するには、[Detect Encrypted Traffic] を選択します。暗号化トラフィックを無視するには、[Detect Encrypted Traffic] をクリアします。

暗号化トラフィックを検出するには、[Detect Encrypted Traffic] を選択します。暗号化トラフィックを無視するには、[Detect Encrypted Traffic] をクリアします。

•![]() 必要に応じて、ストリームが再度復号化され処理可能になる場合に備えて、暗号化後もストリームの検査を続行する場合は、[Continue] を選択します。

必要に応じて、ストリームが再度復号化され処理可能になる場合に備えて、暗号化後もストリームの検査を続行する場合は、[Continue] を選択します。

ステップ 6![]() オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [FTP and Telnet Configuration] ページに戻ります。

ステップ 7![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

Telnet オプションについて

FTP/Telnet デコーダによる Telnet コマンドの正規化を有効または無効にし、特定の異常ケースを有効または無効にし、許容可能な Are You There(AYT)攻撃数のしきい値を設定できます。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

Telnet トラフィックを正規化するポートを示します。インターフェイスで、複数のポートをカンマで区切って指定します。

(注) Telnet の [Port] リストに追加するポートは、各 TCP ポリシーで、モニタ対象がクライアント トラフィックまたはサーバ トラフィック、あるいはこの両方のいずれであるかに応じて、該当する TCP 再構成ポートのリストにも追加する必要があります。ただし、追加のトラフィック タイプ(クライアント、サーバ、両方)を再構成すると、リソースの需要が増大します。TCP 再構成ポートの設定の詳細については、「ストリームの再アセンブリのオプションの選択」を参照してください。

指定のポートへの Telnet トラフィックを正規化します。

対応する SE(サブネゴシエーション終了)がない Telnet SB(サブネゴシエーション開始)の検出を有効にします。

Telnet がサポートするサブネゴシエーションは、SB(サブネゴシエーション開始)で開始し SE(サブネゴシエーション終了)で終了していなければなりません。しかし、一部の Telnet サーバ実装では、対応する SE のない SB が無視されます。これは、回避事例につながるおそれのある異常な動作です。FTP はコントロール接続で Telnet プロトコルを使用するため、FTP もこの動作の影響を受けます。

この異常が Telnet トラフィックで検出される場合にイベントを生成するにはルール 126:3 を有効にし、FTP コマンド チャネルで検出される場合にイベントを生成するにはルール 125:9 を有効にできます。詳細については、「ルール状態の設定」を参照してください。

Are You There Attack Threshold Number

連続する AYT コマンドの数が指定のしきい値を超えた場合にそのことを検出します。シスコは、AYT しきい値に 20 以下の値を設定することを推奨します。

このオプションのイベントを生成するには、ルール 126:1 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Telnet オプションの設定

正規化を有効または無効にし、特定の異常ケースを有効または無効にし、許容可能な Are You There(AYT)攻撃数のしきい値を制御することができます。Telnet オプションの詳細については、「Telnet オプションについて」を参照してください。

Telnet オプションを設定するには、次の手順を実行します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[FTP and Telnet Configuration] ページが表示されます。

ページ下部に表示されるメッセージに、この設定が含まれている侵入ポリシー層が示されます。詳細については、「侵入ポリシーでのレイヤの使用」を参照してください。

ヒント このページのその他オプションの設定の詳細については、「グローバル FTP/Telnet オプションの設定」、「サーバレベルの FTP オプションの設定」、および 「クライアントレベル FTP オプションの設定」を参照してください。

ステップ 5![]() オプションで、[Telnet Settings] の下の次の項目のいずれかを変更できます。

オプションで、[Telnet Settings] の下の次の項目のいずれかを変更できます。

•![]() [Ports] フィールドに、Telnet トラフィックをデコードする 1 つ以上のポートを指定します。通常、Telnet は TCP ポート 23 に接続します。複数のポートを指定する場合は、カンマで区切ります。

[Ports] フィールドに、Telnet トラフィックをデコードする 1 つ以上のポートを指定します。通常、Telnet は TCP ポート 23 に接続します。複数のポートを指定する場合は、カンマで区切ります。

TCP クライアント再構成ポートのリストに、ここに指定するものと同じ一連のポートを追加します。TCP 再構成ポートの設定の詳細については、「TCP ストリームの再アセンブリ」を参照してください。

•![]() Telnet 正規化を有効または無効にするには、Telnet プロトコル オプションの [Normalize] チェック ボックスをオンまたはオフにします。

Telnet 正規化を有効または無効にするには、Telnet プロトコル オプションの [Normalize] チェック ボックスをオンまたはオフにします。

•![]() 異常検出を有効または無効にするには、Telnet プロトコル オプションの [Detect Anomalies] チェック ボックスをオンまたはオフにします。

異常検出を有効または無効にするには、Telnet プロトコル オプションの [Detect Anomalies] チェック ボックスをオンまたはオフにします。

•![]() 許容する連続 ATY コマンドの数を [Are You There Attack Threshold Number] に指定します。

許容する連続 ATY コマンドの数を [Are You There Attack Threshold Number] に指定します。

ヒント シスコは、AYT しきい値としてデフォルト値以下の値を設定することを推奨します。

ステップ 6![]() オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [FTP and Telnet Configuration] ページに戻ります。

ステップ 7![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

サーバレベルの FTP オプションについて

複数の FTP サーバでデコード オプションを設定できます。作成する各サーバ プロファイルには、トラフィックをモニタするサーバのサーバ IP アドレスとポートが含まれます。検証する FTP コマンドと、特定のサーバで無視する FTP コマンドを指定し、コマンドの最大パラメータ長を設定できます。また、デコーダが特定のコマンドで検証する特定のコマンド構文を設定し、代替最大コマンド パラメータ長を設定することもできます。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

FTP サーバの 1 つ以上の IP アドレスを指定するには、このオプションを使用します。

単一 IP アドレスまたはアドレス ブロック、あるいはこのいずれかまたは両方をカンマで区切ったリストを指定できます。設定できる最大文字数は 1024 文字です。デフォルト プロファイルを含め最大 255 個のプロファイルを設定できます。FireSIGHT システムでの IPv4 および IPv6 アドレス ブロックの使用については、「IP アドレスの表記法」を参照してください。

デフォルト ポリシーの デフォルト 設定では、別のターゲットベース ポリシーでカバーされていないモニタ対象ネットワーク セグメントのすべての IP アドレスが指定されることに注意してください。したがって、デフォルト ポリシーの IP アドレスまたはアドレス ブロックは指定できず、また指定する必要もありません。また、別のポリシーでこの設定を空白にしたり、 すべて を表すアドレス表記(0.0.0.0/0 または ::/0)を使用することはできません。

管理対象デバイスがトラフィックをモニタする FTP サーバのポートを指定するには、このオプションを使用します。インターフェイスで、複数のポートをカンマで区切って指定します。

(注) サーバレベル FTP の [Port] リストに追加するポートは、各 TCP ポリシーで、モニタ対象がクライアント トラフィックまたはサーバ トラフィック、あるいはこの両方のいずれであるかに応じて、該当する TCP 再構成ポートのリストにも追加する必要があります。ただし、追加のトラフィック タイプ(クライアント、サーバ、両方)を再構成すると、リソースの需要が増大します。TCP 再構成ポートの設定の詳細については、「ストリームの再アセンブリのオプションの選択」を参照してください。

サーバからクライアントにファイルを転送するために使用する FTP コマンドを定義するには、このオプションを使用します。サポートからの指示がない限り、これらの値を変更しないでください。

クライアントからサーバにファイルを転送するために使用する FTP コマンドを定義するには、このオプションを使用します。サポートからの指示がない限り、これらの値を変更しないでください。

デコーダが検出するコマンドを追加で指定するには、この行を使用します。複数のコマンドを追加する場合は、コマンドをスペースで区切ってください。

代替最大パラメータ長が設定されていないコマンドの最大パラメータ長を検出するには、このオプションを使用します。

このオプションのイベントを生成するには、ルール 125:3 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Alternate Max Parameter Length

異なる最大パラメータ長を検出するコマンドを指定し、それらのコマンドの最大パラメータ長を指定するには、このオプションを使用します。[Add] をクリックして行を追加し、特定のコマンドで検出する異なる最大パラメータ長を指定します。

Check Commands for String Format Attacks

指定されたコマンドでフォーマット文字列攻撃を検査するには、このオプションを使用します。

このオプションのイベントを生成するには、ルール 125:5 を有効にします。詳細については、「ルール状態の設定」を参照してください。

特定のコマンドの有効な形式を入力するには、このオプションを使用します。FTP 通信の一部として受信したパラメータの構文を検証する FTP コマンド パラメータ検証ステートメントの作成については、「FTP コマンド パラメータ検証ステートメントの作成」を参照してください。[Add] をクリックして、コマンド検証行を追加します。

このオプションのイベントを生成するには、ルール 125:2 および 125:4 を有効にします。詳細については、「ルール状態の設定」を参照してください。

データ転送チャネルで状態インスペクション以外のすべてのインスペクションを無効にして FTP データ転送のパフォーマンスを改善するには、このオプションを使用します。

Detect Telnet Escape Codes within FTP Commands

FTP コマンド チャネルで Telnet コマンドが使用された場合にそのことを検出するには、このオプションを使用します。

このオプションのイベントを生成するには、ルール 125:1 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Ignore Erase Commands during Normalization

[Detect Telnet Escape Codes within FTP Commands] が選択されている場合に、FTP トラフィックの正規化時に Telnet の文字および行の消去コマンドを無視するには、このオプションを使用します。この設定は、FTP サーバによる Telnet 消去コマンドの処理方法と一致する必要があります。一般に、新しい FTP サーバは Telnet 消去コマンドを無視しますが、ほとんどの古いサーバは Telnet 消去コマンドを処理する点に注意してください。

FTP コマンド パラメータ検証ステートメントの作成

FTP コマンドに対する検証ステートメントを設定するときには、複数の代替パラメータをスペースで区切って指定できます。2 つのパラメータ間にバイナリ OR 関係を作成するには、検証ステートメントでこの 2 つのパラメータをパイプ文字( | )で区切って指定します。パラメータを大カッコ( [] )で囲むと、これらのパラメータがオプションであることを示します。パラメータを中カッコ( {} )で囲むと、これらのパラメータが必須であることを示します。

FTP 通信の一部として受信したパラメータの構文を検証する FTP コマンド パラメータ検証ステートメントを作成できます。詳細については、「サーバレベルの FTP オプションについて」を参照してください。

FTP コマンド パラメータ検証ステートメントに使用できるパラメータを次の表に示します。

上記の表の構文を必要に応じて組み合わせることにより、トラフィックを検証する必要がある各 FTP コマンドを正しく検証するパラメータ検証ステートメントを作成できます。

注 TYPE コマンドに複合式を含める場合は、式をスペースで囲んでください。また、式内の各オペランドをスペースで囲んでください。たとえば、char A|B ではなく char A | B と入力します。

サーバレベルの FTP オプションの設定

サーバ レベルでさまざまなオプションを設定できます。追加する FTP サーバごとに、モニタ対象のポート、検証対象のコマンド、コマンドのデフォルト最大パラメータ長、特定のコマンドの代替パラメータ長、および特定のコマンドの検証構文を指定できます。また、FTP チャネルでフォーマット文字列攻撃や Telnet コマンドを調べるかどうか、および各コマンドの設定情報を出力するかどうかを選択できます。サーバレベルの FTP オプションの詳細については、「サーバレベルの FTP オプションについて」を参照してください。

サーバレベルの FTP オプションを設定するには、次の手順を実行します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[FTP and Telnet Configuration] ページが表示されます。

ページ下部に表示されるメッセージに、この設定が含まれている侵入ポリシー層が示されます。詳細については、「侵入ポリシーでのレイヤの使用」を参照してください。

ヒント このページのその他オプションの設定の詳細については、「グローバル FTP/Telnet オプションの設定」、「Telnet オプションの設定」、および 「クライアントレベル FTP オプションの設定」を参照してください。

•![]() 新しいサーバ プロファイルを追加します。ページの左側で [FTP Server] の横にある追加アイコン(

新しいサーバ プロファイルを追加します。ページの左側で [FTP Server] の横にある追加アイコン( )をクリックします。[Add Target] ポップアップ ウィンドウが表示されます。クライアントの 1 つ以上の IP アドレスを [Server Address] フィールドに指定し、[OK] をクリックします。

)をクリックします。[Add Target] ポップアップ ウィンドウが表示されます。クライアントの 1 つ以上の IP アドレスを [Server Address] フィールドに指定し、[OK] をクリックします。

単一の IP アドレスまたはアドレス ブロック、あるいはこれらのいずれかまたは両方をコンマで区切ったリストを指定できます。指定できる最大文字数は 1024 文字です。デフォルト ポリシーを含め最大 255 個のポリシーを設定できます。FireSIGHT システムでの IPv4 および IPv6 アドレス ブロックの使用については、「IP アドレスの表記法」を参照してください。

ページの左側の FTP サーバ リストに新しい項目が表示され、選択されていることを示すために強調表示されます。[Configuration] セクションが更新され、追加したプロフィールの現行設定が反映されます。

•![]() 既存のサーバ プロファイルの設定を変更します。ページ左側の [FTP Server] の下で追加したプロファイルの設定済みアドレスをクリックするか、または [default] をクリックします。

既存のサーバ プロファイルの設定を変更します。ページ左側の [FTP Server] の下で追加したプロファイルの設定済みアドレスをクリックするか、または [default] をクリックします。

選択した項目が強調表示され、[Configuration] セクションが更新され、選択したプロファイルの現行設定が表示されます。既存のプロファイルを削除するには、削除するプロファイルの横にある削除アイコン( )をクリックします。

)をクリックします。

ステップ 6![]() オプションで、[Configuration] の下に表示されている次の項目のいずれかを変更できます。

オプションで、[Configuration] の下に表示されている次の項目のいずれかを変更できます。

•![]() [Networks] フィールドにリストされているアドレスを変更し、ページの他の領域をクリックします。

[Networks] フィールドにリストされているアドレスを変更し、ページの他の領域をクリックします。

デフォルト プロファイルでは [Network] の設定を変更できないことに注意してください。デフォルト プロファイルは、別のプロファイルで指定されていないネットワーク上のすべてのサーバに適用されます。

•![]() FTP トラフィックをモニタするポートを指定します。ポート 21 は FTP トラフィック用のウェルノウン ポートです。

FTP トラフィックをモニタするポートを指定します。ポート 21 は FTP トラフィック用のウェルノウン ポートです。

注 TCP クライアント再構成ポートのリストに、ここに指定するものと同じ一連のポートを追加します。TCP 再構成ポートの設定の詳細については、「TCP ストリームの再アセンブリ」を参照してください。

•![]() [File Get Commands] フィールドで、サーバからクライアントにファイルを転送するために使用される FTP コマンドを更新します。

[File Get Commands] フィールドで、サーバからクライアントにファイルを転送するために使用される FTP コマンドを更新します。

•![]() [File Put Commands] フィールドで、クライアントからサーバにファイルを転送するために使用される FTP コマンドを更新します。

[File Put Commands] フィールドで、クライアントからサーバにファイルを転送するために使用される FTP コマンドを更新します。

注 サポートからの指示がない限り、[File Get Commands] フィールドと [File Put Commands] フィールドの値は変更しないでください。

•![]() FTP/Telnet プリプロセッサによりデフォルトで検査される FTP コマンド以外に、追加の FTP コマンドを検出するには、[Additional FTP Commands] フィールドに、コマンドをスペースで区切って入力します。

FTP/Telnet プリプロセッサによりデフォルトで検査される FTP コマンド以外に、追加の FTP コマンドを検出するには、[Additional FTP Commands] フィールドに、コマンドをスペースで区切って入力します。

注 追加できるコマンドには、XPWD、XCWD、XCUP、XMKD、XRMD があります。これらのコマンドの詳細については、RFC 775(Network Working Group によるディレクトリに基づく FTP コマンドの仕様)を参照してください。

•![]() [Default Max Parameter Length] フィールドに、コマンド パラメータの最大長をバイト数で指定します。

[Default Max Parameter Length] フィールドに、コマンド パラメータの最大長をバイト数で指定します。

•![]() 特定のコマンドで異なる最大パラメータ長を検出するには、[Alternate Max Parameter Length] の横の [Add] をクリックします。表示される行の最初のテキスト ボックスに、最大パラメータ長を指定します。2 番目のテキスト ボックスに、この代替最大パラメータ長を適用するコマンドをスペースで区切って指定します。

特定のコマンドで異なる最大パラメータ長を検出するには、[Alternate Max Parameter Length] の横の [Add] をクリックします。表示される行の最初のテキスト ボックスに、最大パラメータ長を指定します。2 番目のテキスト ボックスに、この代替最大パラメータ長を適用するコマンドをスペースで区切って指定します。

•![]() 特定のコマンドでフォーマット文字列攻撃を検査するには、[Check Commands for String Format Attacks] テキスト ボックスにコマンドをスペースで区切って指定します。

特定のコマンドでフォーマット文字列攻撃を検査するには、[Check Commands for String Format Attacks] テキスト ボックスにコマンドをスペースで区切って指定します。

•![]() コマンドの有効な形式を指定するには、[Command Validity] の横の [Add] をクリックします。検証対象のコマンドを指定してから、コマンド パラメータの検証ステートメントを入力します。検証ステートメントの構文の詳細については、「サーバレベルの FTP オプションについて」を参照してください。

コマンドの有効な形式を指定するには、[Command Validity] の横の [Add] をクリックします。検証対象のコマンドを指定してから、コマンド パラメータの検証ステートメントを入力します。検証ステートメントの構文の詳細については、「サーバレベルの FTP オプションについて」を参照してください。

•![]() データ転送チャネルで状態インスペクション以外のすべてのインスペクションを無効にして、FTP データ転送のパフォーマンスを改善するには、[Ignore FTP Transfers] を有効にします。

データ転送チャネルで状態インスペクション以外のすべてのインスペクションを無効にして、FTP データ転送のパフォーマンスを改善するには、[Ignore FTP Transfers] を有効にします。

注 データ転送を検査するには、グローバル FTP/Telnet オプション [Stateful Inspection] を選択する必要があります。グローバル オプションの設定の詳細については、「グローバル FTP および Telnet オプションについて」を参照してください。

•![]() Telnet コマンドが FTP コマンド チャネルで使用された場合にそのことを検出するには、[Detect Telnet Escape Codes within FTP Commands] を選択します。

Telnet コマンドが FTP コマンド チャネルで使用された場合にそのことを検出するには、[Detect Telnet Escape Codes within FTP Commands] を選択します。

•![]() FTP トラフィックの正規化時に Telnet の文字消去コマンドおよび行消去コマンドを無視するには、[Ignore Erase Commands during Normalization] を有効にします。

FTP トラフィックの正規化時に Telnet の文字消去コマンドおよび行消去コマンドを無視するには、[Ignore Erase Commands during Normalization] を有効にします。

ステップ 7![]() オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [FTP and Telnet Configuration] ページに戻ります。

ステップ 8![]() サポートから指示された場合にのみ、オプションで、関連するトラブルシューティング オプションを変更します。そのためには、[Troubleshooting] オプションの横にある [+] 記号をクリックします。詳細については、「トラブルシューティング オプションについて」を参照してください。

サポートから指示された場合にのみ、オプションで、関連するトラブルシューティング オプションを変更します。そのためには、[Troubleshooting] オプションの横にある [+] 記号をクリックします。詳細については、「トラブルシューティング オプションについて」を参照してください。

ステップ 9![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

クライアントレベルの FTP オプションについて

FTP クライアントのプロファイルを作成できます。各プロファイル内で、クライアントからの FTP 応答の最大応答長を指定できます。また、デコーダが特定のクライアントの FTP コマンド チャネルでのバウンス攻撃と telnet コマンドの使用を検出するかどうかを設定できます。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

FTP クライアントの 1 つ以上の IP アドレスを指定するには、このオプションを使用します。

単一 IP アドレスまたはアドレス ブロック、あるいはこのいずれかまたは両方をカンマで区切ったリストを指定できます。指定できる最大文字数は 1024 文字です。デフォルト プロファイルを含め最大 255 個のプロファイルを設定できます。FireSIGHT システムでの IPv4 および IPv6 アドレス ブロックの使用については、「IP アドレスの表記法」を参照してください。

デフォルト ポリシーの デフォルト 設定では、別のターゲットベース ポリシーでカバーされていないモニタ対象ネットワーク セグメントのすべての IP アドレスが指定されることに注意してください。したがって、デフォルト ポリシーの IP アドレスまたはアドレス ブロックは指定できず、また指定する必要もありません。また、別のポリシーでこの設定を空白にしたり、 すべて を表すアドレス表記(0.0.0.0/0 または ::/0)を使用することはできません。

FTP クライアントからの応答文字列の最大長を指定するには、このオプションを使用します。

このオプションのイベントを生成するには、ルール 125:6 を有効にします。詳細については、「ルール状態の設定」を参照してください。

FTP バウンス攻撃を検出するには、このオプションを使用します。

このオプションのイベントを生成するには、ルール 125:8 を有効にします。詳細については、「ルール状態の設定」を参照してください。

FTP PORT コマンドを FTP バウンス攻撃として扱わない追加のホストとそれらのホスト上のポートのリストを設定するには、このオプションを使用します。

Detect Telnet Escape Codes within FTP Commands

FTP コマンド チャネルで Telnet コマンドが使用された場合にそのことを検出するには、このオプションを使用します。

このオプションのイベントを生成するには、ルール 125:1 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Ignore Erase Commands During Normalization

[Detect Telnet Escape Codes within FTP Commands] が選択されている場合に、FTP トラフィックの正規化時に Telnet の文字および行の消去コマンドを無視するには、このオプションを使用します。この設定は、FTP クライアントによる Telnet 消去コマンドの処理方法に一致している必要があります。一般に、新しい FTP クライアントは Telnet 消去コマンドを無視しますが、ほとんどの古いクライアントは Telnet 消去コマンドを処理する点に注意してください。

クライアントレベル FTP オプションの設定

クライアントからの FTP トラフィックをモニタするように、FTP クライアントのクライアント プロファイルを設定できます。クライアントをモニタするために設定できるオプションの詳細については、「クライアントレベルの FTP オプションについて」を参照してください。Telnet オプションの詳細については、「Telnet オプションについて」を参照してください。その他の FTP オプションの詳細については、「サーバレベルの FTP オプションについて」および 「グローバル FTP および Telnet オプションについて」を参照してください。

クライアントレベルの FTP オプションを設定するには、次の手順を実行します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [FTP and Telnet Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[FTP and Telnet Configuration] ページが表示されます。

•![]() 新しいクライアント プロファイルを追加します。ページの左側で [FTP Client] の横にある追加アイコン(

新しいクライアント プロファイルを追加します。ページの左側で [FTP Client] の横にある追加アイコン( )をクリックします。[Add Target] ポップアップ ウィンドウが表示されます。クライアントの 1 つ以上の IP アドレスを [Client Address] フィールドに指定し、[OK] をクリックします。

)をクリックします。[Add Target] ポップアップ ウィンドウが表示されます。クライアントの 1 つ以上の IP アドレスを [Client Address] フィールドに指定し、[OK] をクリックします。

単一の IP アドレスまたはアドレス ブロック、あるいはこれらのいずれかまたは両方をコンマで区切ったリストを指定できます。指定できる最大文字数は 1024 文字です。デフォルト ポリシーを含め最大 255 個のポリシーを設定できます。FireSIGHT システムでの IPv4 および IPv6 アドレス ブロックの使用については、「IP アドレスの表記法」を参照してください。

ページの左側の FTP クライアント リストに新しい項目が表示され、選択されていることを示すために強調表示されます。[Configuration] セクションが更新され、追加したプロフィールの現行設定が反映されます。

•![]() 既存のクライアント プロファイルの設定を変更します。ページ左側の [FTP Client] の下で追加したプロファイルの設定済みアドレスをクリックするか、または [default] をクリックします。

既存のクライアント プロファイルの設定を変更します。ページ左側の [FTP Client] の下で追加したプロファイルの設定済みアドレスをクリックするか、または [default] をクリックします。

選択した項目が強調表示され、[Configuration] セクションが更新され、選択したプロファイルの現行設定が表示されます。既存のプロファイルを削除するには、削除するプロファイルの横にある削除アイコン( )をクリックします。

)をクリックします。

ステップ 6![]() オプションで、[Configuration] の下に表示されている次の項目のいずれかを変更できます。

オプションで、[Configuration] の下に表示されている次の項目のいずれかを変更できます。

•![]() オプションで、[Networks] フィールドにリストされているアドレスを変更し、ページの他の領域をクリックします。

オプションで、[Networks] フィールドにリストされているアドレスを変更し、ページの他の領域をクリックします。

デフォルト プロファイルでは [Network] の設定を変更できないことに注意してください。デフォルト プロファイルは、別のプロファイルで指定されていないネットワーク上のすべてのクライアント ホストに適用されます。

•![]() [Max Response Length] フィールドに、FTP クライアントからの応答の最大長をバイト単位で指定します。

[Max Response Length] フィールドに、FTP クライアントからの応答の最大長をバイト単位で指定します。

•![]() FTP バウンス攻撃を検出するには、[FTP ] を選択します。

FTP バウンス攻撃を検出するには、[FTP ] を選択します。

FTP/Telnet デコーダは、FTP PORT コマンドが発行されたとき、指定のホストがクライアントの指定のホストと一致しない場合にそのことを検出します。

•![]() FTP PORT コマンドを FTP バウンス攻撃として扱わない追加のホストとポートのリストを設定するには、[Allow FTP Bounce to] フィールドに、各ホスト(または CIDR 形式のネットワーク)、コロン(:)、およびポートまたはポート範囲をこの順序で指定します。ホストのポート範囲を入力するには、範囲の開始ポートと範囲の最終ポートをダッシュ(-)でつなげて表します。複数のホストを入力するには、ホスト項目をカンマで区切って入力します。

FTP PORT コマンドを FTP バウンス攻撃として扱わない追加のホストとポートのリストを設定するには、[Allow FTP Bounce to] フィールドに、各ホスト(または CIDR 形式のネットワーク)、コロン(:)、およびポートまたはポート範囲をこの順序で指定します。ホストのポート範囲を入力するには、範囲の開始ポートと範囲の最終ポートをダッシュ(-)でつなげて表します。複数のホストを入力するには、ホスト項目をカンマで区切って入力します。

たとえば、ホスト 192.168.1.1 に対する FTP PORT コマンドをポート 21 で許可し、ホスト 192.168.1.2 に対するコマンドをポート 22 ~ 1024 のいずれかで許可するには、次のように入力します。

192.168.1.1:21, 192.168.1.2:22-1024

FireSIGHT システムでの CIDR 表記とプレフィクス長の使用法については、「IP アドレスの表記法」を参照してください。

注 1 つのホストの個々の複数のポートを指定するには、ポート定義ごとにホストの IP アドレスを繰り返す必要があります。たとえば、192.168.1.1 のポート 22 と 25 を指定するには、192.168.1.1:22, 192.168.1.1:25 と入力します。

•![]() Telnet コマンドが FTP コマンド チャネルで使用された場合にそのことを検出するには、[Detect Telnet Escape Codes within FTP Commands] を選択します。

Telnet コマンドが FTP コマンド チャネルで使用された場合にそのことを検出するには、[Detect Telnet Escape Codes within FTP Commands] を選択します。

•![]() FTP トラフィックの正規化時に Telnet の文字消去コマンドおよび行消去コマンドを無視するには、[Ignore Erase Commands During Normalization] を選択します。

FTP トラフィックの正規化時に Telnet の文字消去コマンドおよび行消去コマンドを無視するには、[Ignore Erase Commands During Normalization] を選択します。

ステップ 7![]() オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページ上部にある [Configure Rules for FTP and Telnet Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [FTP and Telnet Configuration] ページに戻ります。

ステップ 8![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

HTTP トラフィックのデコード

HTTP Inspect プリプロセッサは、次の処理を行います。

•![]() ネットワーク上の Web サーバに送信される HTTP 要求と Web サーバから受信する HTTP 応答をデコードおよび正規化する。

ネットワーク上の Web サーバに送信される HTTP 要求と Web サーバから受信する HTTP 応答をデコードおよび正規化する。

•![]() HTTP 関連の侵入ルールのパフォーマンス向上のため、Web サーバに送信されたメッセージを URI、非 cookie の見出し、cookie 見出し、メソッド、メッセージ ボディの各コンポーネントに分ける。

HTTP 関連の侵入ルールのパフォーマンス向上のため、Web サーバに送信されたメッセージを URI、非 cookie の見出し、cookie 見出し、メソッド、メッセージ ボディの各コンポーネントに分ける。

•![]() HTTP 関連の侵入ルールのパフォーマンス向上のため、Web サーバから受信したメッセージをステータス コード、ステータス メッセージ、非 set-cookie 見出し、cookie 見出し、および応答ボディの各コンポーネントに分ける。

HTTP 関連の侵入ルールのパフォーマンス向上のため、Web サーバから受信したメッセージをステータス コード、ステータス メッセージ、非 set-cookie 見出し、cookie 見出し、および応答ボディの各コンポーネントに分ける。

HTTP トラフィックはさまざまな形式でエンコードされている可能性があり、このことが、ルールによる適切な検査の実施を困難にしています。HTTP Inspect は 14 種類のエンコードをデコードし、HTTP トラフィックが最良のインスペクションを受けられるようにします。

HTTP Inspect のオプションは、グローバルに設定するか、1 つのサーバで設定するか、またはサーバ リストに対して設定することができます。

HTTP Inspect プリプロセッサを使用するときは、次の点に注意してください。

•![]() プリプロセッサ エンジンは HTTP の正規化を ステートレス に実行します。つまり、パケット単位で HTTP 文字列を正規化し、TCP ストリーム プリプロセッサにより再構成された HTTP 文字列のみを処理できます。

プリプロセッサ エンジンは HTTP の正規化を ステートレス に実行します。つまり、パケット単位で HTTP 文字列を正規化し、TCP ストリーム プリプロセッサにより再構成された HTTP 文字列のみを処理できます。

HTTP Inspect プリプロセッサは TCP ストリームの前処理を必要とします。TCP ストリームの前処理が無効になっている場合にプリプロセッサを有効にすると、ポリシーの保存時に、TCP ストリームの前処理を有効にするかどうかを尋ねられます。詳細については、「詳細設定の自動有効化」および 「TCP ストリームの前処理の使用」を参照してください。

•![]() ジェネレータ ID(GID)119 の HTTP プリプロセッサ ルールを使用してイベントを生成する場合は、これらのルールを有効にする必要があります。設定ページのリンクから、侵入ポリシーの [Rules] ページの HTTP プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。詳細については、「ルール状態の設定」を参照してください。

ジェネレータ ID(GID)119 の HTTP プリプロセッサ ルールを使用してイベントを生成する場合は、これらのルールを有効にする必要があります。設定ページのリンクから、侵入ポリシーの [Rules] ページの HTTP プリプロセッサ ルールのフィルタ ビューに移動できます。このページでは、ルールを有効または無効にし、他のルール アクションを設定できます。詳細については、「ルール状態の設定」を参照してください。

•![]() このプリプロセッサを必要とするルールが、このプリプロセッサが無効にされている侵入ポリシーで有効になっている場合は、そのポリシーを保存する前に、このプリプロセッサを有効にするか、またはシステムが自動的にこのプリプロセッサを有効にできるように許可する必要があります。詳細については、「詳細設定の自動有効化」を参照してください。

このプリプロセッサを必要とするルールが、このプリプロセッサが無効にされている侵入ポリシーで有効になっている場合は、そのポリシーを保存する前に、このプリプロセッサを有効にするか、またはシステムが自動的にこのプリプロセッサを有効にできるように許可する必要があります。詳細については、「詳細設定の自動有効化」を参照してください。

•![]() 「サーバレベル HTTP 正規化エンコード オプションの選択」

「サーバレベル HTTP 正規化エンコード オプションの選択」

•![]() 「追加の HTTP Inspect プリプロセッサ ルールの有効化」

「追加の HTTP Inspect プリプロセッサ ルールの有効化」

グローバル HTTP 正規化オプションの選択

HTTP Inspect プリプロセッサのグローバル HTTP オプションは、プリプロセッサの機能を制御します。Web サーバ ポートとして指定されていないポートが HTTP トラフィックを受信する場合の HTTP 正規化を有効または無効にするには、このオプションを使用します。

•![]() [Unlimited Decompression] を有効にすると、変更のコミット時に [Maximum Compressed Data Depth] および [Maximum Decompressed Data Depth] オプションが自動的に 65535 に設定されます。詳細については、「サーバレベル HTTP 正規化オプションの選択」を参照してください。

[Unlimited Decompression] を有効にすると、変更のコミット時に [Maximum Compressed Data Depth] および [Maximum Decompressed Data Depth] オプションが自動的に 65535 に設定されます。詳細については、「サーバレベル HTTP 正規化オプションの選択」を参照してください。

•![]() アクセス コントロール ポリシーのデフォルト アクションに関連付けられている侵入ポリシーと、アクセス コントロール ルールに関連付けられている侵入ポリシーで、[Maximum Compressed Data Depth] と [Maximum Decompressed Data Depth] オプションの値が異なる場合は、最も大きな値が使用されます。詳細については、「デフォルト アクションの設定」および 「許可されたトラフィックに対するファイル インスペクションと侵入インスペクションの実行」を参照してください。

アクセス コントロール ポリシーのデフォルト アクションに関連付けられている侵入ポリシーと、アクセス コントロール ルールに関連付けられている侵入ポリシーで、[Maximum Compressed Data Depth] と [Maximum Decompressed Data Depth] オプションの値が異なる場合は、最も大きな値が使用されます。詳細については、「デフォルト アクションの設定」および 「許可されたトラフィックに対するファイル インスペクションと侵入インスペクションの実行」を参照してください。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

Web サーバ ポートとして指定されていないポートに送信された HTTP トラフィックまたはこのポートで受信した HTTP トラフィックを検出します。

(注) このオプションをオンにする場合は、[HTTP Configuration] ページで、HTTP トラフィックを受信するすべてのポートがサーバ プロファイルにリストされていることを確認してください。確認せずにこのオプションと関連するプリプロセッサ ルールを有効にすると、サーバとの間の通常のトラフィックによってイベントが生成されます。デフォルトのサーバ プロファイルには、HTTP トラフィックに一般に使用されるすべてのポートが含まれていますが、このプロファイルを変更した場合は、イベントの生成を防ぐために別のプロファイルにそれらのポートを追加する必要があります。

このオプションのイベントを生成するには、ルール 120:1 を有効にします。詳細については、「ルール状態の設定」を参照してください。

[Allow HTTP Proxy Use] オプションで定義されていないプロキシ サーバを使用する HTTP トラフィックを検出します。

このオプションのイベントを生成するには、ルール 119:17 を有効にします。詳細については、「ルール状態の設定」を参照してください。

[Inspect Compressed Data] が有効である場合、圧縮解除する圧縮ファイルの最大サイズを設定します。指定できるバイト数は 1 ~ 65535 です。

Maximum Decompressed Data Depth

[Inspect Compressed Data] が有効である場合、正規化された圧縮解除データの最大サイズを設定します。指定できるバイト数は 1 ~ 65535 です。

グローバル HTTP 設定オプションの設定

非標準ポートへの HTTP トラフィックとプロキシ サーバを使用する HTTP トラフィックの検出を設定できます。グローバル HTTP 設定オプションの詳細については、「グローバル HTTP 正規化オプションの選択」を参照してください。

グローバル HTTP 設定オプションを設定するには、次の手順を実行します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合に変更を破棄し、操作を続行するには、[OK] をクリックします。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Application Layer Preprocessors] の下の [HTTP Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

[Application Layer Preprocessors] の下の [HTTP Configuration] を有効にしているかどうかに応じて、2 つの選択肢があります。

•![]() 設定が有効である場合は、[Edit] をクリックします。

設定が有効である場合は、[Edit] をクリックします。

•![]() 設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

設定が無効である場合は、[Enabled] をクリックし、次に [Edit] をクリックします。

[HTTP Configuration] ページが表示されます。

ステップ 5![]() 「グローバル HTTP 正規化オプションの選択」で説明するグローバル オプションを変更できます。

「グローバル HTTP 正規化オプションの選択」で説明するグローバル オプションを変更できます。

ステップ 6![]() オプションで、ページの上部にある [Configure Rules for HTTP Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

オプションで、ページの上部にある [Configure Rules for HTTP Configuration] をクリックし、個々のオプションに関連付けられているルールを表示できます。

[Back] をクリックして [HTTP Configuration] ページに戻ります。

ステップ 7![]() ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーを保存するか、編集を続行するか、変更内容を破棄するか、ベース ポリシーのデフォルト設定に戻すか、またはシステム キャッシュの変更を反映せずに終了します。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

サーバレベル HTTP 正規化オプションの選択

サーバレベルのオプションは、モニタ対象サーバごとに設定するか、すべてのサーバに対してグローバルに設定するか、またはサーバ リストに対して設定することができます。また、事前定義のサーバ プロファイルを使用してこれらのオプションを設定するか、またはご使用の環境のニーズに合わせて個別に設定することができます。これらのオプション、またはこれらのオプションを設定するデフォルト プロファイルの 1 つを使用して、トラフィックを正規化する HTTP サーバ ポート、正規化するサーバ応答ペイロードの量、および正規化するエンコードのタイプを指定します。

プリプロセッサ ルールが言及されていない場合、オプションにはプリプロセッサ ルールが関連付けられていません。

1 つ以上のサーバの IP アドレスを指定するには、このオプションを使用します。

プロファイルの合計数はデフォルト プロファイルを含めて 255 までであることに加え、HTTP サーバ リストに指定できる文字数は496 文字(項目にして約 26 個分)まで、またすべてのサーバ プロファイルに対して指定できるアドレス項目の合計数は 256 個までであることに注意してください。FireSIGHT システムでの IPv4 CIDR 表記と IPv6 プレフィクス長の使用法については、「IP アドレスの表記法」を参照してください。

デフォルト ポリシーの デフォルト 設定では、別のターゲットベース ポリシーでカバーされていないモニタ対象ネットワーク セグメントのすべての IP アドレスが指定されることに注意してください。したがって、デフォルト ポリシーの IP アドレスまたは CIDR ブロック/プレフィクス長は指定できず、また指定する必要もありません。また、別のポリシーでこの設定を空白にしたり、 すべて を表すアドレス表記(0.0.0.0/0 または ::/0)を使用したりすることはできません。

プリプロセッサ エンジンが HTTP トラフィックを正規化するポート。複数のポート番号を指定する場合は、カンマで区切ります。

(注) HTTP の [Port] リストに追加するポートは、各 TCP ポリシーで、モニタ対象がクライアント トラフィックまたはサーバ トラフィック、あるいはこの両方のいずれであるかに応じて、該当する TCP 再構成ポートのリストにも追加する必要があります。ただし、追加のトラフィック タイプ(クライアント、サーバ、両方)を再構成すると、リソースの需要が増大します。TCP 再構成ポートの設定の詳細については、「ストリームの再アセンブリのオプションの選択」を参照してください。

このオプションのイベントを生成するには、ルール 119:15 を有効にします。詳細については、「ルール状態の設定」を参照してください。

[Ports] で定義されているクライアント側 HTTP トラフィックで、ルールにより検査される raw HTTP パケットのバイト数(見出しとペイロード データを含む)を指定します。ルール内の HTTP コンテンツ ルール オプションによって要求メッセージの特定の部分が検査される場合は、[Client Flow Depth] は適用されません。詳細については、「HTTP コンテンツ オプション」を参照してください。

-1 ~ 1460 の値を指定できます。シスコは、[Client Flow Depth] をその最大値に設定することを推奨しています。次のいずれかを指定します。

–![]() 1 ~ 1460 を指定すると、最初のパケットで指定のバイト数が検査されます。最初のパケットのバイト数が指定のバイト数よりも少ない場合は、パケット全体が検査されます。指定された値は、セグメント化されたパケットと再構成されたパケットの両方に適用されることに注意してください。

1 ~ 1460 を指定すると、最初のパケットで指定のバイト数が検査されます。最初のパケットのバイト数が指定のバイト数よりも少ない場合は、パケット全体が検査されます。指定された値は、セグメント化されたパケットと再構成されたパケットの両方に適用されることに注意してください。

また、値 300 を指定すると、通常は、多くのクライアント要求見出しの終わりにある大きな HTTP Cookie のインスペクションが排除されることにも注意してください。

–![]() 0 を指定すると、すべてのクライアント側トラフィックが検査されます。これにはセッション内の複数のパケットが含まれ、必要な場合には 1460 バイトの制限を超えることもあります。この値はパフォーマンスに影響する可能性があることに注意してください。

0 を指定すると、すべてのクライアント側トラフィックが検査されます。これにはセッション内の複数のパケットが含まれ、必要な場合には 1460 バイトの制限を超えることもあります。この値はパフォーマンスに影響する可能性があることに注意してください。

–![]() -1 を指定すると、クライアント側のすべてのトラフィックが無視されます。

-1 を指定すると、クライアント側のすべてのトラフィックが無視されます。

[Ports] で指定されたサーバ側 HTTP トラフィックで、ルールにより検査される raw HTTP パケットのバイト数を指定します。[Inspect HTTP Responses] が無効である場合は raw 見出しとペイロードが検査され、[Inspect HTTP Response] が有効である場合は、raw 応答ボディのみが検査されます。

Server Flow Depth は、[Ports] で定義されているサーバ側 HTTP トラフィックで、ルールにより検査されるセッション内の raw サーバ応答データのバイト数を指定します。このオプションを使用して、HTTP サーバ応答データのインスペクションのレベルとパフォーマンスのバランスを調整できます。ルール内の HTTP コンテンツ オプションによって要求メッセージの特定の部分が検査される場合は、Server Flow Depth は適用されません。詳細については、「HTTP コンテンツ オプション」を参照してください。

Client Flow Depth とは異なり、Server Flow Depth では、ルールが検査するバイト数を、HTTP 要求パケットごとではなく、HTTP 応答ごとのバイト数として指定します。

-1 ~ 65535 の値を指定できます。シスコは、[Server Flow Depth] をその最大値に設定することを推奨しています。次のいずれかの値を指定できます。

[Inspect HTTP Responses] が 有効 である場合、raw HTTP 応答ボディのみが検査され、raw HTTP 見出しは検査されません。また、[Inspect Compressed Data] が有効である場合は、圧縮解除データも検査されます。

[Inspect HTTP Responses] が 無効 である場合、raw パケット 見出しとペイロードが検査されます。

セッションの応答バイト数が指定の値よりも少ない場合は、そのセッションで、ルールにより(必要に応じて複数パケットにわたって)すべての応答パケットが完全に検査されます。セッションの応答バイト数が指定の値よりも多い場合、そのセッションで、ルールにより(必要に応じて複数パケットにわたって)指定のバイト数だけが検査されます。

Flow Depth の値が小さい場合、[Ports] で定義されているサーバ側トラフィックを対象とするルールで、検出漏れが発生する可能性があります。これらのルールのほとんどは HTTP 見出しまたはコンテンツ(これは多くの場合非見出し データの先頭の約 100 バイト内にあります)を対象とします。通常見出しの長さは 300 バイト未満ですが、見出し サイズは異なることがあります。

指定された値は、セグメント化されたパケットと再構成されたパケットの両方に適用されることにも注意してください。

–![]() 0 を指定すると、[Port] で定義されているすべての HTTP サーバ側トラフィックでパケット全体が検査されます。これにはセッションでの 65535 バイトよりも大きな応答データも含まれます。

0 を指定すると、[Port] で定義されているすべての HTTP サーバ側トラフィックでパケット全体が検査されます。これにはセッションでの 65535 バイトよりも大きな応答データも含まれます。

この値はパフォーマンスに影響する可能性があることに注意してください。

[Inspect HTTP Responses] が 有効 な場合、raw HTTP 見出しだけが検査され、raw HTTP 応答ボディは検査されません。

[Inspect HTTP Responses] が 無効 である場合、[Ports] で定義されているすべてのサーバ側トラフィックは無視されます。

[Inspect HTTP Responses] が有効である場合は、HTTP 要求、および HTTP 応答で、指定されている最大バイト数よりも長い見出し フィールドを検出します。値 0 を指定すると、このオプションが無効になります。有効にするには、1 ~ 65535 の値を指定します。

このオプションのイベントを生成するには、ルール 119:19 を有効にします。詳細については、「ルール状態の設定」を参照してください。

HTTP 要求で見出し数がこの設定を超えている場合にそのことを検出します。有効にするには、1 ~ 1024 の値を指定します。

このオプションのイベントを生成するには、ルール 119:20 を有効にします。詳細については、「ルール状態の設定」を参照してください。

折りたたみ行のスペースの数が HTTP 要求のこの設定と等しいか、超えている場合にそのことを検出します。値 0 を指定すると、このオプションが無効になります。有効にするには、1 ~ 65535 の値を指定します。

このオプションのイベントを生成するには、ルール 119:26 を有効にします。詳細については、「ルール状態の設定」を参照してください。

HTTP Client Body Extraction Depth

HTTP クライアント要求のメッセージ ボディから抽出するバイト数を指定します。侵入ルールを使用して抽出データを検査するには、 content キーワードを [HTTP Client Body] オプションと共に選択します。詳細については、「HTTP コンテンツ オプション」を参照してください。

-1 ~ 65495 の値を指定します。クライアント ボディを無視するには、 -1 を指定します。クライアント ボディ全体を抽出するには、0 を指定します。抽出対象のバイト数を指定すると、システム パフォーマンスが向上することがある点に注意してください。また、侵入ルールで [HTTP Client Body] オプションが機能するためには、0 ~ 65495 の値を指定する必要があります。

チャンクが小さいとみなされるサイズの最大バイト数を指定します。1 ~ 255 の値を指定します。値 0 を指定すると、異常な小さなセグメントの連続の検出が無効になります。詳細については、[Consecutive Small Chunks] オプションを参照してください。

チャンク転送エンコードを使用するクライアント トラフィックまたはサーバ トラフィックで異常に大量であるとみなされる、連続する小さなチャンクの数を指定します。[Small Chunk Size] オプションは、小さなチャンクの最大サイズを指定します。

たとえば、10 バイト以下のチャンクが 5 つ連続していることを検出するには、[Small Chunk Size] に 10 を設定し、[Consecutive Small Chunks] に 5 を設定します。

大量の小さなチャンクが検出される場合にイベントをトリガーするには、クライアント トラフィックの場合はプリプロセッサ ルール 119:27 を有効にし、サーバ トラフィックの場合はルール 120:7 を有効にします。[Small Chunk Size] が有効であり、このオプションが 0 または 1 に設定されている場合にこれらのルールを有効にすると、指定されたサイズ以下のすべてのチャンクでイベントがトリガーとして使用されます。詳細については、「ルール状態の設定」を参照してください。

システムがトラフィックで検出すると予期される、GET および POST 以外の HTTP 要求メソッドを指定します。複数の値はカンマで区切ります。

侵入ルールは、HTTP メソッドのコンテンツを検索するため、 content キーワードをその HTTP Method 引数で使用します。「HTTP コンテンツ オプション」を参照してください。 GET、POST、およびこのオプションで設定されているメソッド以外のメソッドがトラフィックで検出される場合にイベントを生成するには、ルール 119:31 を有効にします。

関連するプリプロセッサ ルールが有効である場合に、侵入イベントを無効にします。

(注) このオプションでは、HTTP 標準テキスト ルールと共有オブジェクト ルールは無効になりません。

[Inspect HTTP Responses] が有効である場合は、要求見出しと応答見出しで非 cookie データの正規化が有効になります。[Inspect HTTP Responses] が有効 ではない 場合は、要求見出しと応答見出しで cookie を含む HTTP 見出し全体の正規化が有効になります。

HTTP 要求見出しからの cookie の抽出を有効にします。また、[Inspect HTTP Responses] が有効である場合は、応答見出しの set-cookie データの抽出も有効になります。cookie の抽出が不要な場合は、このオプションを無効にするとパフォーマンスが向上します。

Cookie: および Set-Cookie: の見出し名、見出し行の先頭のスペース、および見出し行の末尾の CRLF は、cookie の一部ではなく見出しの一部として検査されます。

Normalize Cookies in HTTP headers

HTTP 要求見出しの cookie の正規化を有効にします。[Inspect HTTP Responses] が有効である場合は、応答見出しで set-cookie データの正規化が有効になります。このオプションを選択する前に、[Inspect HTTP Cookies] を選択する必要があります。

モニタ対象 Web サーバを HTTP プロキシとして使用できるようにします。このオプションは、HTTP 要求のインスペクションでのみ使用されます。

正規化された HTTP 要求パケットの URI 部分のみを検査します。

HTTP 応答の拡張インスペクションが有効になり、プリプロセッサは、HTTP 要求メッセージのデコードと正規化の他に、ルール エンジンによるインスペクションのために応答フィールドを抽出します。このオプションを有効にすると、応答見出し、ボディ、ステータス コードなどがシステムにより抽出されます。また [Inspect HTTP Cookies] が有効である場合は、set-cookie データも抽出されます。詳細については、「HTTP コンテンツ オプション」、「HTTP エンコードのタイプと位置によるイベントの生成」、「特定のペイロード タイプを指し示す」を参照してください。

このオプションのイベントを生成するには、ルール 120:2 および 120:3 を有効にします。詳細については、「ルール状態の設定」を参照してください。

Normalize UTF Encodings to UTF-8

[Inspect HTTP Responses] が有効である場合、HTTP 応答で UTF-16LE、UTF-16BE、UTF-32LE、および UTF32-BE エンコードが検出され、UTF-8 に正規化されます。

このオプションのイベントを生成するには、ルール 120:4 を有効にします。詳細については、「ルール状態の設定」を参照してください。

[Inspect HTTP Responses] が有効である場合、HTTP 応答ボディでの gzip および deflate 互換圧縮データの圧縮解除と、正規化された圧縮解除データのインスペクションが有効になります。システムは、チャンク HTTP 応答データと非チャンク HTTP 応答データを検査します。システムは、必要に応じて複数のパケットにわたり圧縮解除データをパケット単位で検査します。つまり、システムが異なるパケットの圧縮解除データをインスペクションのために結合させることはありません。[Maximum Compressed Data Depth]、[Maximum Decompressed Data Depth]、または圧縮データの終わりに到達すると、圧縮解除が終了します。[Unlimited Decompression] を選択していない場合は、[Server Flow Depth] に到達すると、圧縮解除データのインスペクションが終了します。圧縮解除データを検査するには、 file_data ルール キーワードを使用できます。詳細については、「特定のペイロード タイプを指し示す」を参照してください。

[Inspect Compressed Data] が有効である場合、複数パケットにわたって [Maximum Decompressed Data Depth] がオーバーライドされます。つまり、このオプションにより、複数パケットにわたる無制限の圧縮解除が有効になります。このオプションを有効にしても、単一パケット内での [Maximum Compressed Data Depth] または [Maximum Decompressed Data Depth] には影響しないことに注意してください。また、このオプションを有効にすると、変更のコミット時に、[Maximum Compressed Data Depth] と [Maximum Decompressed Data Depth] が 65535 に設定されることにも注意してください。「グローバル HTTP 正規化オプションの選択」を参照してください。

[Inspect HTTP Responses] が有効な場合、HTTP 応答ボディ内での Javascript の検出と正規化を有効にします。プリプロセッサは unescape 関数や decodeURI 関数、String.fromCharCode メソッドなどの難読化 Javascript データを正規化します。プリプロセッサは、unescap、decodeURI、および decodeURIComponent 関数内の次のエンコードを正規化します。

プリプロセッサは連続するスペースを検出し、1 つのスペースに正規化します。このオプションが有効である場合、設定フィールドでは、難読化 Javascript データで許容する連続スペースの最大数を指定できます。1 ~ 65535 の値を入力できます。値 0 を指定すると、このフィールドに関連付けられているプリプロセッサ ルール(120:10)が有効かどうかに関係なく、イベントの生成が無効になります。

プリプロセッサは、Javascript の正符号(+)演算子も正規化し、この演算子を使用して文字列を連結します。

file_data キーワードを使用して、侵入ルールに対し正規化された Javascript データを指し示すことができます。詳細については、「特定のペイロード タイプを指し示す」を参照してください。

このオプションのイベントを生成するには、次に示すように、ルール 120:9、120:10、および 120:11 を有効にします。

|

|

|

|---|---|

Javascript 難読化データで連続するスペースの数が、許容される連続スペースの最大数として設定された値以上である。 |

|

詳細については、「ルール状態の設定」を参照してください。

Extract Original Client IP Address

X-Forwarded-For(XFF)見出しまたは True-Client-IP HTTP 見出しから、元のクライアント IP アドレスを抽出できるようにします。侵入イベント テーブル ビューで、抽出された元のクライアント IP アドレスを表示できます。詳細については、「侵入イベントについて」を参照してください。

このオプションのイベントを生成するには、ルール 119:23、119:29、および 119:30 を有効にします。詳細については、「ルール状態の設定」を参照してください。

raw URI が存在する場合に、HTTP 要求パケットから raw URI を抽出できるようにし、このセッションで生成されるすべての侵入イベントにこの URI を関連付けます。

このオプションが有効である場合、侵入イベント テーブル ビューの [HTTP URI] 列に、抽出された URI の先頭 50 文字を表示できます。パケット ビューでは、URI 全体(最大 2048 バイト)を表示できます。詳細については、「侵入イベントについて」および 「イベント情報の表示」を参照してください。

ホスト名が存在する場合に、HTTP 要求の Host 見出しから raw URI を抽出できるようにし、このセッションで生成されるすべての侵入イベントにこのホスト名を関連付けます。複数の Host 見出しがある場合は、1 番目の見出しからホスト名を抽出します。

このオプションが有効である場合、侵入イベント テーブル ビューの [HTTP Hostname] 列に、抽出されたホスト名の先頭 50 文字を表示できます。パケット ビューでは、ホスト名全体(最大 256 バイト)を表示できます。詳細については、「侵入イベントについて」および 「イベント情報の表示」を参照してください。

このオプションのイベントを生成するには、ルール 119:25 を有効にします。詳細については、「ルール状態の設定」を参照してください。

プリプロセッサとルール 119:24 が有効である場合は、HTTP 要求で複数の Host 見出しが検出される場合でも、プリプロセッサはこのオプションの設定に関係なく、侵入イベントを生成することに注意してください。詳細については、「追加の HTTP Inspect プリプロセッサ ルールの有効化」を参照してください。