- はじめに

- FireSIGHT システムへのログイン

- ダッシュボードの使用

- Context Explorer の使用法

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスのセットアップ

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの使用

- アクセス コントロール ルールの概要と作成

- 外部アラートの設定

- 接続およびセキュリティ インテリジェンス のデータの使用

- 侵入防御の概要

- 侵入イベントの操作

- インシデント対応

- 侵入ポリシーの設定

- 侵入ポリシー内のルールの管理

- 侵入ポリシーの詳細設定の使用

- 侵入ポリシーでのレイヤの使用

- 侵入ポリシーでのパフォーマンス設定の使用

- アプリケーション層プリプロセッサの使用

- トランスポート層およびネットワーク層プリプロセッサの使用

- FireSIGHT システムのコンプライアンス ツールとしての使用

- 特定の脅威の検出

- 適応型プロファイルの使用

- グローバル ルールしきい値の使用

- 侵入ルールの外部アラートの設定

- 侵入ルールの概要と作成

- マルウェアと禁止されたファイルのブロッキング

- マルウェアとファイル アクティビティの分析

- ネットワーク検出の概要

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- トラフィック プロファイルの作成

- 修復の設定

- ネットワーク ディスカバリの強化

- アクティブ スキャンの設定

- レポートの操作

- イベントの検索

- カスタム テーブルの使用

- ワークフローの概要と使用

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システムのライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ プリファレンスの指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、および通信ポート

- サードパーティ製品

- エンド ユーザ ライセンス契約書

- Glossary

- Index

FireSIGHT システム ユーザ ガイド バージョン 5.3.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月13日

章のタイトル: マルウェアとファイル アクティビティの分析

マルウェアとファイル アクティビティの分析

防御センターは、システムのファイル インスペクション レコードを、キャプチャされたファイル、ファイル イベント、マルウェア イベントとしてログ記録します。

•![]() キャプチャされたファイル :システムがキャプチャしたファイル。

キャプチャされたファイル :システムがキャプチャしたファイル。

•![]() ファイル イベント :システムがネットワーク トラフィック内で検出した(さらにオプションでブロックした)ファイル。

ファイル イベント :システムがネットワーク トラフィック内で検出した(さらにオプションでブロックした)ファイル。

•![]() マルウェア イベント :システムがネットワーク トラフィック内で検出した(さらにオプションでブロックした)マルウェア ファイル。

マルウェア イベント :システムがネットワーク トラフィック内で検出した(さらにオプションでブロックした)マルウェア ファイル。

•![]() 遡及的マルウェア イベント :性質がマルウェア ファイルから変更されたファイル。

遡及的マルウェア イベント :性質がマルウェア ファイルから変更されたファイル。

システムがネットワーク トラフィックでのマルウェアの検出またはブロックに基づいてマルウェア イベントを生成する場合、ファイル イベントも生成します。ファイル内のマルウェアを検出するために、システムはまずファイル自体を検出する必要があるからです。FireAMP コネクタによって生成されたエンドポイント ベースのマルウェア イベント(「FireAMP と FireSIGHT システムの統合」を参照)には、対応するファイル イベントがないことに注意してください。同様に、システムがネットワーク トラフィック内でファイルをキャプチャするとき、システムはまずファイルを検出するため、ファイル イベントも生成されます。

防御センターを使用すると、キャプチャされたファイル、ファイル イベント、およびマルウェア イベントを表示、操作、分析して、分析内容を他のユーザに送信できます。Context Explorer、ダッシュボード、イベント ビューアー、コンテキスト メニュー、ネットワーク ファイル トラジェクトリー マップ、およびレポート機能を使用することにより、検出、キャプチャ、ブロックされたファイルおよびマルウェアに関してより深く理解できるようになります。また、イベントを使用して相関ポリシー違反をトリガーしたり、電子メール、SMTP、または syslog によるアラートを発行したりすることもできます。

DC500 ではMalware ライセンスを使用できず、シリーズ 2 デバイスでMalware ライセンスを有効にすることもできません。このため、これらのアプライアンスを使用して、マルウェア クラウド ルックアップに関連するキャプチャされたファイル、ファイル イベント、マルウェア イベントを生成/分析することはできません。

この章で説明するデータを生成する、マルウェア保護およびファイル制御アクションを実行するためのシステムの設定の詳細については、「マルウェアと禁止されたファイルのブロッキング」を参照してください。

ファイル ストレージの操作

ファイル ポリシーの設定に基づき、ファイル制御機能を使用して、ファイルの検出およびブロックを行えます。ただし、疑わしいホストまたはネットワークからのファイルや、ネットワーク上の監視対象ホストに送信された大量のファイルについては、さらに分析が必要になる場合があります。ファイル ストレージ機能を使用することにより、選択したファイル(トラフィックで検出された)をキャプチャして、それらをデバイスのハード ドライブかマルウェア ストレージ パック(インストールされている場合)に自動的に保存できます。

デバイスがトラフィックでファイルを検出すると、そのファイルをキャプチャできます。このようにして作成されたコピーは、動的分析のために、システムが保存したり送信したりできます。デバイスがファイルをキャプチャした後に、以下の選択肢があります。

•![]() 後で分析するために、キャプチャしたファイルをデバイスのハード ドライブに保存する。詳細については、「キャプチャ ファイル ストレージについて」を参照してください。

後で分析するために、キャプチャしたファイルをデバイスのハード ドライブに保存する。詳細については、「キャプチャ ファイル ストレージについて」を参照してください。

•![]() さらに手動で分析したりアーカイブしたりするために、保存したファイルをローカル コンピュータにダウンロードする。詳細については、「保存されているファイルの別の場所へのダウンロード」を参照してください。

さらに手動で分析したりアーカイブしたりするために、保存したファイルをローカル コンピュータにダウンロードする。詳細については、「保存されているファイルの別の場所へのダウンロード」を参照してください。

•![]() 動的分析のために、キャプチャしたファイルを Collective Security Intelligence クラウドに送信する。詳細については、「動的分析の操作」を参照してください。

動的分析のために、キャプチャしたファイルを Collective Security Intelligence クラウドに送信する。詳細については、「動的分析の操作」を参照してください。

注意すべき点として、デバイスがファイルを保存した後は、以後それを検出しても、デバイスが引き続きそれを保存していれば、そのファイルを再度キャプチャすることはありません。

注 クラウドはファイルの事前情報を持っていないため、初めて検出されたファイルの性質は使用不可になります。マルウェア クラウド ルックアップまたはマルウェア ブロック アクションのファイル ルールで、性質が使用不可のファイルを保存することはできません。そのため、初めてシステムがファイルを検出したときに、そのようなファイル ルールと一致した場合、最初はファイルを保存できません。ただし、後続のクラウド ルックアップが性質を返します。ファイルが保存されないとしても、生成されたファイルまたはマルウェアのイベントでこの情報を確認できます。それ以降の検出では、ファイル ルールに一致した場合、ファイルの性質は使用不可以外になり、ファイルを保存することができます。

システムがファイルをキャプチャするか保存するかに関わらず、以下が可能です。

•![]() イベント ビューアーからのキャプチャされたファイルに関する情報(動的分析のためにファイルが保存されたのか送信されたかどうか、ファイルの性質、脅威スコアなど)を確認することにより、ネットワーク上で検出されたマルウェアの潜在的な脅威について迅速に検討する。詳細については、「キャプチャ ファイルの操作」を参照してください。

イベント ビューアーからのキャプチャされたファイルに関する情報(動的分析のためにファイルが保存されたのか送信されたかどうか、ファイルの性質、脅威スコアなど)を確認することにより、ネットワーク上で検出されたマルウェアの潜在的な脅威について迅速に検討する。詳細については、「キャプチャ ファイルの操作」を参照してください。

•![]() ファイルのトラジェクトリーを表示して、ネットワークのトラバースの仕方およびコピーを保持しているホストを判別する。詳細については、「ネットワーク ファイル トラジェクトリの分析。」を参照してください。

ファイルのトラジェクトリーを表示して、ネットワークのトラバースの仕方およびコピーを保持しているホストを判別する。詳細については、「ネットワーク ファイル トラジェクトリの分析。」を参照してください。

•![]() 以後の検出時に、ファイルをクリーンまたはマルウェアな性質を持つものとして常に扱うように、ファイルをクリーン リストまたはカスタム検出リストに追加する。詳細については、「ファイル リストの操作」を参照してください。

以後の検出時に、ファイルをクリーンまたはマルウェアな性質を持つものとして常に扱うように、ファイルをクリーン リストまたはカスタム検出リストに追加する。詳細については、「ファイル リストの操作」を参照してください。

ファイル ポリシーでファイル ルールを設定して、特定のタイプまたは特定のファイル性質(使用できる場合)のファイルをキャプチャして保存します。ファイル ポリシーをアクセス制御ポリシーと関連付けて、それをデバイスに適用すると、トラフィック内の一致ファイルが検出され、保存されます。また、保存する最小ファイル サイズと最大ファイル サイズを制限するアクセス制御ポリシーを設定できます。詳細については、「アクセス コントロール ポリシーの詳細設定」および「ファイル ルールの操作」を参照してください。

ファイル ストレージには、バージョン 5.3 以降を実行しているデバイス、Malware ライセンスおよびデバイス上に十分なディスク領域が必要です。デバイスのプライマリ ハード ドライブに十分な領域がなく、マルウェア ストレージ パックもインストールされていない場合、デバイスにファイルを保存できません。

注意すべき点として、DC500 で Malware ライセンスは使用できず、シリーズ 2 デバイスで Malware ライセンスを有効にすることもできないため、それらのアプライアンスを使用して、ファイルをキャプチャしたり保存したりすることはできません。

キャプチャ ファイル ストレージについて

ファイル ポリシー構成に基づいて、デバイスはハード ドライブにかなりの量のファイル データを保存することがあります。デバイスにマルウェア ストレージ パックを設置できます。システムがファイルをマルウェア ストレージ パックに保存することにより、イベントおよび設定ファイルを保存するために、プライマリ ハード ドライブにより多くスペースを確保できます。システムは定期的に古いファイルを削除します。

マルウェア ストレージ パックが設置されていない場合、ファイルを保存するようにデバイスを構成する際に、設定された量のプライマリ ハード ドライブのスペースだけがキャプチャ ファイル ストレージに割り当てられます。デバイスにマルウェア ストレージ パックを設置して、ファイルを保存するようにデバイスを構成すると、デバイスは代わりに、マルウェア ストレージ パック全体をキャプチャ ファイルを保存するために割り当てます。デバイスは、マルウェア ストレージ パックに他の情報を保存することはできません。

キャプチャ ファイル ストレージに割り当てられたスペースがいっぱいになると、システムは割り当てられたスペースがシステム定義しきい値に達するまで、保管されている古いファイルを削除します。保存されていたファイルの数によっては、システムがファイルを削除した後、ディスク使用率がかなり減る場合があります。

マルウェア ストレージ パックを設置する時点で、デバイスがすでにファイルを保存している場合、次にデバイスを再起動したときに、プライマリ ハード ドライブに保存されていたキャプチャ ファイルがすべて、マルウェア ストレージ パックに移動されます。それ以降デバイスが保存するファイルはすべて、マルウェア ストレージ パックに保存されます。デバイスのプライマリ ハード ドライブに使用可能な領域が十分でなく、マルウェア ストレージ パックも設置されていない場合、ファイルを保存することはできません。

保存したファイルは、システム バックアップ ファイルに含められないことに注意してください。詳細については、「バックアップ ファイルの作成」を参照してください。

保存されているファイルの別の場所へのダウンロード

デバイスがファイルを保存すると、防御センターがそのデバイスと通信でき、ファイルが削除されていない限り、そのファイルをダウンロードできます。手動でファイルを分析したり、長期保存や分析のためにローカル ホストにダウンロードしたりできます。関連ファイル イベント、マルウェア イベント、キャプチャ ファイル ビュー、またはファイルのトラジェクトリからファイルをダウンロードできます。詳細については、「コンテキスト メニューの使用」および「サマリー情報」を参照してください。

マルウェアによる被害を防ぐため、デフォルトでは、ファイルのダウンロードのたびに確認を行う必要があります。ただし、ファイルのダウンロードのプロンプトで確認を無効にできます。確認を再度有効にするには、「ファイルのプリファレンス」を参照してください。

性質が使用不可のファイルにはマルウェアが含まれている可能性があるため、ファイルをダウンロードすると、システムはまずそのファイルを .zip パッケージにアーカイブします。.zip ファイル名には、ファイルの性質とファイル タイプ(存在する場合)さらに SHA-256 値が含まれます。誤って解凍してしまわないように、.zip ファイルをパスワードで保護できます。デフォルトの .zip ファイル パスワードを編集または削除するには、「ファイルのプリファレンス」を参照してください。

動的分析の操作

クラウドの精度を向上させ、追加のマルウェア分析および脅威識別を提供するために、適格なキャプチャ ファイルを シスコ クラウドに送信して、動的分析を行うことができます。クラウドはテスト環境でそのファイルを実行し、その結果に基づいて、脅威スコアおよび動的分析のサマリ レポートを防御センターに返します。適格なファイルをクラウドに送信して、Spero 分析を行うこともできます。これは、マルウェア識別を補うために、ファイルの構造を調べます。

動的分析のためのクラウドへのファイルの送信は、キャプチャされたファイルのタイプと、アクセス制御ポリシーで設定された可能な最小および最大のファイル サイズによって異なります。以下を行うことができます。

•![]() ファイル ルールによって実行可能ファイルにマルウェア クラウド ルックアップが行われ、ファイル性質が不明の場合、動的分析のために自動的にファイルを送信できます。

ファイル ルールによって実行可能ファイルにマルウェア クラウド ルックアップが行われ、ファイル性質が不明の場合、動的分析のために自動的にファイルを送信できます。

•![]() 保存済みで、サポートされているファイル タイプ(PDF や Microsoft Office ドキュメントなど)の場合、最大で 25 個のファイルを手動で一度に送信できます。

保存済みで、サポートされているファイル タイプ(PDF や Microsoft Office ドキュメントなど)の場合、最大で 25 個のファイルを手動で一度に送信できます。

ファイルを送信すると、クラウドでの分析のためにキューに入れられます。キャプチャ ファイルおよびファイルのトラジェクトリを表示して、ファイルが動的分析のために送信されているかどうかを判別できます。注意すべき点として、動的分析のためにファイルを送信するたびに、最初の分析で結果が生成されていても、クラウドはそのファイルを分析します。

詳細については、「ファイル ルールの操作」および「動的分析のためのファイルの送信」を参照してください。

注 動的分析に適格なファイル タイプのリストと送信可能な最小および最大のファイル サイズに関して更新がないか、システムはクラウドを検査します(一日に 2 回以上行われることはありません)。

クラウドは、サンドボックス環境でファイルを実行して、動的分析を実行します。以下が返されます。

•![]() 脅威スコア:ファイルにマルウェアが含まれている可能性について詳しく示します。

脅威スコア:ファイルにマルウェアが含まれている可能性について詳しく示します。

•![]() 動的分析のサマリー レポート:クラウドがその脅威スコアを割り当てた理由について詳しく示します。

動的分析のサマリー レポート:クラウドがその脅威スコアを割り当てた理由について詳しく示します。

ファイル ポリシーの設定に基づき、定義されているしきい値を脅威スコアが超えているファイルを自動的にブロックできます。また、動的分析のサマリー レポートを確認して、マルウェアの識別を向上させたり、検出機能を調整したりできます。

動的分析を補うために、ファイル ルールによって実行可能ファイルにマルウェア クラウド ルックアップが行われる場合に、自動的にファイルを送信して Spero 分析を行うことができます。クラウドは実行可能ファイルの構造(メタデータや見出しの情報を含む)を調べて、ファイルがマルウェアかどうかを識別できます。詳細については、「マルウェア対策とファイル制御について」を参照してください。

動的分析および Spero 分析には、バージョン 5.3 以降を実行しているデバイスと Malware ライセンスが必要です。注意すべき点として、DC500 で Malware ライセンスは使用できず、シリーズ 2 デバイスで Malware ライセンスを有効にすることもできないため、それらのアプライアンスを使用して、動的分析または Spero 分析のためにファイルを送信することはできません。

注 HTTP プロキシ経由で シスコ クラウドにファイルを送信するように、管理対象デバイスを設定できます。物理アプライアンスを設定する場合、「ネットワーク設定の構成」を参照してください。仮想アプライアンスを設定する場合、「http-proxy」を参照してください。Sourcefire Software for X-Series では、プロキシ設定はサポートされていません。

Spero 分析について

Spero 分析は SHA-256 ハッシュの分析を補うもので、実行可能ファイル内のマルウェアをより正確に識別できます。Spero 分析では、デバイスがファイル構造の特性(メタデータや見出し情報など)を調べます。この情報に基づいて Spero シグニチャを生成した後、デバイスはそれを シスコ クラウド内の Spero ヒューリスティック エンジンに送信します。Spero シグニチャに基づいて、そのファイルがマルウェアかどうかを Spero エンジンが返します。マルウェアの場合、現時点の性質が不明であれば、システムはマルウェアの性質をファイルに割り当てます。ファイル性質の詳細については、「マルウェア対策とファイル制御について」を参照してください。

Spero 分析のために実行可能ファイルを送信できるのは、検出時だけなので注意してください。後から手動で送信することはできません。動的分析のためにファイルを送信しなくても、Spero 解析のためにファイルを送信できます。詳細については、「ファイル ルールの操作」を参照してください。

動的分析のためのファイルの送信

イベント ビューアーのコンテキスト メニューまたはネットワーク ファイルのトラジェクトリから、動的分析のためにファイルを手動で送信できます。実行可能ファイルの他に、自動送信に適格ではないファイル タイプ(たとえば、PDF や Microsoft Office ドキュメントなど)も送信できます。詳細については、「コンテキスト メニューの使用」および「サマリー情報」を参照してください。

問題が生じた後で複数のファイルを分析するために、キャプチャ ファイル ビューから一度に最大で 25 個の(特定のタイプの)ファイルをファイル性質に関係なく手動で送信できます。これにより、さまざまなファイルをより迅速に分析し、問題の正確な原因を突き止めることができます。詳細については、「キャプチャ ファイルの操作」および「ワークフロー ページの行の選択」を参照してください。

脅威スコアおよび動的解析のサマリーの確認

動的分析のためにファイルを送信すると、シスコ クラウドはファイルのシグニチャを分析し、脅威スコアと動的分析のサマリーの両方を返します。これらは、潜在的なマルウェア脅威をより詳しく分析し、検出戦略を調整するのに役立ちます。

ファイルは、マルウェアである可能性に応じて、脅威スコア レーティングのいずれかに分類されます。

|

|

|

|

|---|---|---|

防御センターは、ファイルの性質と同じ期間、ファイルの脅威スコアをローカルのキャッシュに入れます。以後これらのファイルを検出すると、システムは シスコ クラウドに再度クエリーを行う代わりに、キャッシュに入れられた脅威スコアを表示します。ファイル ポリシーの設定に基づき、ファイルの脅威スコアが、定義済みのマルウェアしきい値の脅威スコアを超える場合、そのファイルにマルウェアの性質を自動的に割り当てることができます。詳細については、「ファイル ポリシーの作成」を参照してください。

動的分析のサマリーを使用できる場合、脅威スコアのアイコンをクリックすると、それが表示されます。動的分析のサマリーでは、脆弱性調査チーム(VRT)のファイル分析による全体的な脅威スコアの構成するレーティングと、クラウドがそのファイルを実行しようとしたときに開始された他のプロセスについて説明されています。

複数のレポートが存在する場合、このサマリーは、脅威スコアと完全に一致する最新のレポートに基づきます。完全に一致する脅威スコアがない場合、脅威スコアが最も高いレポートが表示されます。複数のレポートがある場合は、脅威スコアを選択して、それぞれのレポートを表示できます。

サマリーには、脅威スコアを構成する各コンポーネントの脅威がリストされています。各コンポーネントの脅威は、そのコンポーネントの脅威に関連するプロセスだけでなく、VRT の調査結果のリストまで展開できます。

プロセス ツリーには、クラウドがファイルを実行しようとしたときに開始されたプロセスが示されています。これは、マルウェアを含むファイルが、想定外のプロセスやシステム リソースへアクセスしようとしているかどうか(たとえば、Word ドキュメントを実行すると、Microsoft Word が開き、次にエクスプローラが起動し、さらに Java が起動するなど)を識別するのに役立ちます。

リストされている各プロセスには、実際のプロセスを検査するのに使用できるプロセス ID と md5 チェックサムが含まれています。プロセス ツリーには、親プロセスの結果として開始されたプロセスが子ノードとして表示されます。

動的分析のサマリーから [View Full Report] をクリックすることにより、VRT の完全な分析を詳述する VRT の分析レポートを表示できます。これには、ファイルの一般情報、検出されたすべてのプロセスのより綿密な説明、ファイル分析の概要、および他の関連情報が含まれています。

ファイル イベントの操作

システムは、現在適用されているファイル ポリシーのルールに従って、管理対象デバイスがネットワーク トラフィック内のファイルを検出またはブロックしたときに生成されたファイル イベントを記録します。注意すべき点として、システムがファイル イベントを生成する際に、呼び出しを行うアクセス制御ルールのログ設定に関係なく、システムは防御センターデータベースへの関連する接続の終わりも記録します。詳細については、「ファイル ポリシーの概要と作成」を参照してください。

注 ネットワーク トラフィックで検出され、FireSIGHT システムによってマルウェアとして識別されたファイルは、ファイル イベントとマルウェア イベントの両方を生成します。これは、ファイル内のマルウェアを検出するために、システムはまずそのファイル自体を検出する必要があるためです。エンドポイントベースのマルウェア イベントには、対応するファイル イベントはありません。詳細については、「マルウェア イベントの操作」および「キャプチャ ファイルの操作」を参照してください。

防御センターのイベント ビューアを使用して、ファイル イベントの表示、検索、削除を行えます。さらに、Files Dashboard では、ネットワークで検出されたファイル(マルウェア ファイルを含む)に関する詳細情報を、図やグラフを使って一目で知ることができます。ネットワーク ファイル トラジェクトリでは、個々のファイルの情報とそれらが時間の経過に伴ってネットワークでどのように推移してきたかに関する情報のサマリーが提供されるので、それらのファイルに関してより綿密に知ることができます。ファイルの識別データを使用して、相関ルールをトリガーしたり、レポートを作成したりできます。後者では、定義済みの Files Report テンプレートかカスタム レポート テンプレートを使用します。

ファイル イベントの表示

FireSIGHT システムのイベント ビューアーでは、分析に関連した情報に応じてイベント ビューを操作するほかに、ファイル イベントをテーブルの形で表示できます。

ファイル イベントにアクセスしたときに表示されるページは、ワークフローによって異なります。ワークフローは、大まかなビューから詳細なビューに移動してイベントを評価するために使用できる、一連のページです。システムには、ファイル イベント用の以下の定義済みのワークフローが付属しています。

•![]() [File Summary](デフォルト):さまざまなファイル イベントのカテゴリーとタイプ、および関連するマルウェア ファイル性質の概要を提供します。

[File Summary](デフォルト):さまざまなファイル イベントのカテゴリーとタイプ、および関連するマルウェア ファイル性質の概要を提供します。

•![]() [Hosts Receiving Files] および [Hosts Sending Files]:ファイルを送受信したホストのリストを、それらのファイルの関連するマルウェア性質でグループ化した形で提供します。

[Hosts Receiving Files] および [Hosts Sending Files]:ファイルを送受信したホストのリストを、それらのファイルの関連するマルウェア性質でグループ化した形で提供します。

注 ファイル性質は、システムがマルウェア クラウド ルックアップを実行したファイルに関してのみ表示されます。「ファイル ルール アクションと評価順序」を参照してください。

特有の必要にかなった情報だけを表示するカスタム ワークフローを作成することもできます。カスタム ワークフローを含む、さまざまなデフォルト ワークフローの指定の詳細については、「イベント ビュー設定の設定」を参照してください。

•![]() イベントの検索、ソート、および制限と、表示されるイベントの時間範囲の変更

イベントの検索、ソート、および制限と、表示されるイベントの時間範囲の変更

•![]() IP アドレスに関連付けられたホスト プロファイル、またはユーザ ID に関連付けられたユーザの詳細およびホスト履歴の表示

IP アドレスに関連付けられたホスト プロファイル、またはユーザ ID に関連付けられたユーザの詳細およびホスト履歴の表示

•![]() 同じワークフロー内のさまざまなワークフロー ページを使用したイベントの表示

同じワークフロー内のさまざまなワークフロー ページを使用したイベントの表示

•![]() 特定の値で制限されるワークフロー内のページからページへのドリルダウン

特定の値で制限されるワークフロー内のページからページへのドリルダウン

•![]() 後で同じデータに戻る(存在している場合)ための、現在のページおよび制限のブックマーク

後で同じデータに戻る(存在している場合)ための、現在のページおよび制限のブックマーク

•![]() ファイルに関連付けられたルーティング可能な IP アドレスの送受信の国および大陸の表示

ファイルに関連付けられたルーティング可能な IP アドレスの送受信の国および大陸の表示

•![]() ファイル リストへのファイルの追加、ファイルのダウンロード、動的分析のためのファイルの送信、ファイルの SHA-256 値のフルテキストの表示

ファイル リストへのファイルの追加、ファイルのダウンロード、動的分析のためのファイルの送信、ファイルの SHA-256 値のフルテキストの表示

•![]() ファイルの動的分析のサマリー レポート(使用可能な場合)の表示

ファイルの動的分析のサマリー レポート(使用可能な場合)の表示

•![]() IP アドレスのコンテキスト メニューを使用した、ホワイトリストまたはブラックリストへの追加、あるいはファイル イベントに関連付けられたホストまたは IP アドレスに関する他の使用可能な情報の取得

IP アドレスのコンテキスト メニューを使用した、ホワイトリストまたはブラックリストへの追加、あるいはファイル イベントに関連付けられたホストまたは IP アドレスに関する他の使用可能な情報の取得

カスタム ワークフローの作成など、イベント ビューアの使用の詳細については、「ワークフローの概要と使用」を参照してください。

アクセス:Admin/Any Security Analyst

ステップ 1![]() [Analysis] > [Files] > [Files Events] を選択します。

[Analysis] > [Files] > [Files Events] を選択します。

デフォルトのファイル イベントのワークフローの最初のページが表示されます。表示される列の詳細については、「ファイル イベント テーブルについて」を参照してください。

ヒント 特定のファイルが検出された接続をすぐに表示するには、イベント ビューアーでチェック ボックスを使用してファイルを選択してから、[Jump to] ドロップダウン リストで [Connections Events] を選択します。詳細については、「ワークフロー間のナビゲート」を参照してください。

ファイル イベント テーブルについて

防御センターは、適用されているファイル ポリシーの設定に従って、監視されているネットワーク トラフィックで送信されるファイルを管理対象デバイスが検出またはブロックしたときに、ファイル イベントを記録します。

ファイル イベントのテーブル ビューは、定義済みファイル イベントのワークフローの最後のページであり、カスタム ワークフローに追加できます。このテーブル ビューには、ファイル テーブルの各フィールドの列が含まれます。デフォルトでは、ファイル イベントのテーブル ビューにいくつかのフィールドが表示されます。セッションの期間中にフィールドを有効にするには、展開矢印( )をクリックして検索の制限を展開してから、[Disabled Columns] の下の列名をクリックします。

)をクリックして検索の制限を展開してから、[Disabled Columns] の下の列名をクリックします。

覚えておくべき点として、ファイル制御を行えるのは Protection ライセンスだけですが、Malware ライセンスを使用して、特定のファイル タイプの高度なマルウェア対策を実行したり、ネットワークで転送されたファイルを追跡したりできます。

以下の表は、ファイル イベント フィールドについて説明しています。

|

|

|

|---|---|

ファイルの宛先のホスト([Receiving IP])にログインしたユーザ。 ユーザが宛先ホストに関連付けられているため、ユーザがファイルをアップロードしたファイル イベントに、ユーザが関連付けられないことに注意してください。 |

|

| • • • • • • |

|

ファイルの SHA-256 ハッシュ値と、最後に検出されたファイル イベントおよびファイル性質を表すネットワーク ファイル トラジェクトリ アイコン(このファイルが以下の結果として検出された場合)。 • • ネットワーク ファイル トラジェクトリを表示するには、トラジェクトリ アイコンをクリックします。詳細については、「ネットワーク ファイル トラジェクトリの分析。」を参照してください。 |

|

ファイル タイプの一般的なカテゴリ( |

|

ファイルのサイズ(KB 単位)。ファイルが完全に受信される前にシステムがファイルのタイプを判別すると、ファイル サイズが計算されずに、このフィールがブランクになる場合があるので注意してください。 |

|

アプリケーションの機能を理解するのに役立つ、アプリケーションの特性を示す基準。詳細については、 「アプリケーションの特徴」 の表を参照してください。 |

|

HTTP を使用してファイルが送信された場合、接続で検出され、ファイルの送信に使用された Web アプリケーション(コンテンツまたは要求された URL)。 |

|

接続で検出されたアプリケーション トラフィックに関連するリスク: |

|

接続で検出されたアプリケーション トラフィックに関連するビジネス関連性: |

|

マルウェア性質が変更されたファイル(つまり、遡及的マルウェア イベントに関連したファイル)で、性質がいつ、どのように変更されたかに関する情報。 |

|

トラフィックが通過した仮想ファイアウォール グループを識別するメタデータ。システムがこのフィールドにデータを設定するのは、マルチ コンテキスト モードの ASA FirePOWER デバイスの場合だけです。 |

|

ファイル イベントの検索

防御センターの [Search] ページを使用して、特定のファイル イベントを検索し、その結果をイベント ビューアーで表示できます。また、後で再利用するために検索条件を保存できます。カスタム分析のダッシュボード ウィジェット、レポート テンプレート、カスタム ユーザ ロールでも、保存した検索を使用できます。

覚えておくべき点として、検索結果は、検索するイベントの使用可能なデータに依存します。つまり、使用可能なデータによっては、検索の制限が適用されないことがあります。たとえば、[Disposition] および [SHA256] フィールドにデータが入れられるのは、防御センターがマルウェア クラウド ルックアップを実行したファイルに限られます。

DC500 は位置情報をサポートしないため、位置情報が検出されたかどうかに関係なく、DC500 でのこれらのフィールドを使用した検索では結果は返されないので注意してください。

システムは、各検索フィールドの横に有効な構文の例を示します。検索条件を入力する場合、次の点に留意してください。

•![]() すべてのフィールドでカンマ区切りの列挙を使用できます。複数の基準を入力する場合、検索ではすべての基準を満たすレコードだけが返されます。

すべてのフィールドでカンマ区切りの列挙を使用できます。複数の基準を入力する場合、検索ではすべての基準を満たすレコードだけが返されます。

•![]() 多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク(

多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク( * )を使用できます。

•![]() フィールドで情報を使用できないイベントを示すには、そのフィールドに

フィールドで情報を使用できないイベントを示すには、そのフィールドに n/a を指定します。フィールドにデータが入れられるイベントを示すには、 !n/a を使用します。

•![]() 検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン (

検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン ( ) をクリックします。

) をクリックします。

検索でのオブジェクトの使用など、検索構文の詳細については、「イベントの検索」を参照してください。

前述の一般的な検索構文を補うために、以下の表では、ファイル イベントの特別な検索構文について説明しています。

アクセス:Admin/Any Security Analyst

ステップ 1![]() [Analysis] > [Search] を選択します。

[Analysis] > [Search] を選択します。

ステップ 2![]() [Table] ドロップダウン リストから、[File Events] を選択します。

[Table] ドロップダウン リストから、[File Events] を選択します。

ステップ 3![]() オプションで、検索を保存する場合に、[Name] フィールドに検索の名前を入力することもできます。

オプションで、検索を保存する場合に、[Name] フィールドに検索の名前を入力することもできます。

名前を入力しないと、検索を保存した時に自動的に名前が作成されます。

ファイル イベント テーブルのフィールドの詳細については、 「ファイル イベント フィールド」 の表を参照してください。

ステップ 5![]() 他のユーザがアクセスできるように検索を保存する場合、[Save As Private] チェック ボックスのチェックを外します。それ以外の場合は、このチェック ボックスを選択したままにし、検索をプライベートとして保存します。

他のユーザがアクセスできるように検索を保存する場合、[Save As Private] チェック ボックスのチェックを外します。それ以外の場合は、このチェック ボックスを選択したままにし、検索をプライベートとして保存します。

カスタム ユーザ ロールのデータの制限として検索を使用する場合は、 必ず プライベート検索として保存する必要があります。

•![]() 検索を開始するには、[Search] ボタンをクリックします。

検索を開始するには、[Search] ボタンをクリックします。

検索結果は、現在の時刻範囲によって制限されるデフォルトのマルウェア イベントのワークフローに表示されます。

•![]() 既存の検索を変更して、その変更を保存する場合、[Save] をクリックします。

既存の検索を変更して、その変更を保存する場合、[Save] をクリックします。

•![]() 検索条件を保存するには、[Save as New] をクリックします。検索が保存されます([Save As Private] を選択した場合、検索がユーザ アカウントに関連付けられます)。

検索条件を保存するには、[Save as New] をクリックします。検索が保存されます([Save As Private] を選択した場合、検索がユーザ アカウントに関連付けられます)。

マルウェア イベントの操作

システムは以下のタイミングでマルウェア イベントを防御センター データベースに記録します。

•![]() 管理対象デバイスがネットワーク トラフィックでファイルを検出し、そのファイルがマルウェア クラウド ルックアップでマルウェアとして識別された。

管理対象デバイスがネットワーク トラフィックでファイルを検出し、そのファイルがマルウェア クラウド ルックアップでマルウェアとして識別された。

•![]() 管理対象デバイスがネットワーク トラフィックでカスタム検出リストに含まれているファイルを検出した。

管理対象デバイスがネットワーク トラフィックでカスタム検出リストに含まれているファイルを検出した。

•![]() ファイルのマルウェア性質が変更されたことをシステムが認識した。これらは、遡及的マルウェア イベントと呼ばれます。

ファイルのマルウェア性質が変更されたことをシステムが認識した。これらは、遡及的マルウェア イベントと呼ばれます。

•![]() 組織のエンドポイントにインストールされた FireAMP コネクタが脅威を検出し、その脅威を シスコ クラウドに伝えた。

組織のエンドポイントにインストールされた FireAMP コネクタが脅威を検出し、その脅威を シスコ クラウドに伝えた。

FireAMP マルウェア検出がダウンロード時または実行時にエンドポイントで行われるのに対し、管理対象デバイスはネットワーク トラフィックでファイルを検出するため、これらのマルウェア イベントの情報は異なります。遡及的マルウェア イベントには、他のネットワークベースのマルウェア イベントとも、エンドポイントベースのマルウェア イベントとも若干異なるデータが含まれます。

以降の項では、さまざまな種類のマルウェア イベントについて簡単に説明します。マルウェア検出の全体的なプロセスの詳細については、「マルウェア対策とファイル制御について」を参照してください。

エンドポイントベース(FireAMP)のマルウェア イベント

組織が FireAMP サブスクリプションを持っている場合、各ユーザは自分のコンピュータやモバイル デバイスに FireAMP コネクタをインストールします。これらの軽量のエージェントは シスコ クラウドと通信し、それは防御センターと通信します。「FireAMP 用のクラウド接続の操作」を参照してください。クラウドは脅威の通知や他の種類の情報(スキャン、隔離、ブロックされた実行、クラウドのリコールのデータなど)を送信できます。防御センターはこの情報をマルウェア イベントとしてデータベースに記録します。

注 エンドポイントベースのマルウェア イベントで報告される IP アドレスは、ネットワーク マップに(そして、監視対象ネットワークにも)含まれない場合もあります。展開、コンプライアンスのレベル、およびその他の要因によっては、FireAMP コネクタがインストールされている組織内のエンドポイントが、管理対象デバイスによって監視されているものと同じホストではない可能性があります。

Malware ライセンスを使用すると、管理対象デバイスは全体的なアクセス制御設定の一部として、ネットワーク トラフィック内のマルウェアを検出できます。「ファイル ポリシーの概要と作成」を参照してください。

以下のシナリオでは、マルウェア イベントが生成される可能性があります。

•![]() 管理対象デバイスが一連の特定のファイル タイプのいずれかを検出すると、防御センターはマルウェア クラウド ルックアップを実行します。これにより、、ファイル性質として

管理対象デバイスが一連の特定のファイル タイプのいずれかを検出すると、防御センターはマルウェア クラウド ルックアップを実行します。これにより、、ファイル性質として Malware 、 Clean 、または Unknown が防御センターに返されます。

•![]() 防御センターがクラウドとの接続を確立できない場合や、それ以外でクラウドが使用できない場合、ファイル性質は

防御センターがクラウドとの接続を確立できない場合や、それ以外でクラウドが使用できない場合、ファイル性質は Unavailable になります。

•![]() ファイルに関連付けられている脅威スコアが、ファイルを検出したファイル ポリシーで定義されたマルウェアしきい値の脅威スコアを超えた場合、防御センターはファイル性質として

ファイルに関連付けられている脅威スコアが、ファイルを検出したファイル ポリシーで定義されたマルウェアしきい値の脅威スコアを超えた場合、防御センターはファイル性質として Malware をそのファイルに割り当てます。

•![]() SHA-256 値がカスタム検出リストに保存されているファイルを管理対象デバイスが検出した場合、防御センターはファイル性質として

SHA-256 値がカスタム検出リストに保存されているファイルを管理対象デバイスが検出した場合、防御センターはファイル性質として Custom Detection をそのファイルに割り当てます。

•![]() クリーン リストに含まれているファイルを管理対象デバイスが検出した場合、防御センターはファイル性質として

クリーン リストに含まれているファイルを管理対象デバイスが検出した場合、防御センターはファイル性質として Clean をそのファイルに割り当てます。

防御センターは他のコンテキスト データとともに、ファイルの検出と性質のレコードをマルウェア イベントとして記録します。

注 ネットワーク トラフィックで検出され、FireSIGHT システムによってマルウェアとして識別されたファイルは、ファイル イベントとマルウェア イベントの両方を生成します。これは、ファイル内のマルウェアを検出するために、システムはまずそのファイル自体を検出する必要があるためです。詳細については、「ファイル イベントの操作」および「キャプチャ ファイルの操作」を参照してください。

ネットワーク トラフィックで検出されたマルウェア ファイルの場合、ファイル性質が変わることがあります。たとえば、シスコ クラウドがあるファイルを以前はクリーンであると識別したものの、今はマルウェアとして判断したり、その逆にマルウェアとして識別したファイルが実際にはクリーンだったと判断する場合があります。

前の週にマルウェア ルックアップを実行したファイルのファイル性質が変更された場合、クラウドは防御センターに通知します。その場合、以下の 2 つが行われます。

•![]() 防御センターが新しい遡及的マルウェア イベントを生成します。

防御センターが新しい遡及的マルウェア イベントを生成します。

この新しい遡及的マルウェア イベントは、前の週に検出され、同じ SHA-256 ハッシュ値を持つ同じすべてのファイルの性質変更を表します。そのため、これらのイベントには限られた情報(防御センターに性質変更が通知された日時、新しい性質、ファイルの SHA-256 ハッシュ値、および脅威名)が含まれます。IP アドレスや他のコンテキスト情報は含まれません。

•![]() 防御センターは遡及的イベントの関連する SHA-256 ハッシュ値を持つ既に検出済みのファイルのファイル性質を変更します。

防御センターは遡及的イベントの関連する SHA-256 ハッシュ値を持つ既に検出済みのファイルのファイル性質を変更します。

ファイルの性質が Malware に変更されると、防御センターは新しいマルウェア イベントをデータベースに記録します。新しい性質を除いて、この新しいマルウェア イベントの情報は、ファイルが最初に検出されたときに生成されたファイル イベントのものと同じです。

ファイルの性質が Clean に変更された場合に、防御センターがそのマルウェア イベントをマルウェア テーブルから削除することはありません。そうする代わりに、イベントは単に性質の変更を反映します。つまり、性質が Clean のファイルがマルウェア テーブルに含められる場合があり、それはそのファイルが最初マルウェアと識別されていた場合だけです。マルウェアとして識別されたことのないファイルは、ファイルのテーブルにのみ含められます。

いずれの場合でも、マルウェア イベントの [Message] に、性質がいつ、どのように変更されたかが示されます。以下に例を示します。

防御センターのイベント ビューアを使用して、マルウェア イベントの表示、検索、削除を行えます。さらに、Files Dashboard および Context Explorer では、ネットワークで検出されたファイル(マルウェア ファイルを含む)に関する詳細情報を、図やグラフを使って一目で知ることができます。ネットワーク ファイル トラジェクトリでは、個々のマルウェア ファイルの情報とそれらが時間の経過に伴ってネットワーク内をどのように移動してきたかに関する情報のサマリーが提供されるので、それらのファイルに関してより綿密に知ることができます。マルウェア検出データを使用して、相関ルールをトリガーしたり、レポートを作成したりできます。後者では、定義済みのマルウェア レポート テンプレートかカスタム レポート テンプレートを使用します。

マルウェア イベントの表示

FireSIGHT システムのイベント ビューアーでは、マルウェア イベントをテーブルの形で表示でき、分析に関連した情報に応じてイベント ビューを操作することもできます。

マルウェア イベントにアクセスしたときに表示されるページは、ワークフローによって異なります。ワークフローは、大まかなビューから詳細なビューに移動してイベントを評価するために使用できる、一連のページです。システムには、マルウェア イベント用の以下の定義済みのワークフローが付属しています。

•![]() [Malware Summary](デフォルト):個々の脅威でグループ化された、検出マルウェアのリストを提供します。

[Malware Summary](デフォルト):個々の脅威でグループ化された、検出マルウェアのリストを提供します。

•![]() [Malware Event Summary]:さまざまなマルウェア イベントのタイプとサブタイプの概要を提供します。

[Malware Event Summary]:さまざまなマルウェア イベントのタイプとサブタイプの概要を提供します。

•![]() [Hosts Receiving Malware] および [Hosts Sending Malware]:マルウェアを送受信したホストのリストを、それらのファイルの関連するマルウェア性質でグループ化した形で提供します。性質はマルウェア クラウド ルックアップまたはマルウェア ブロック ファイル ルールの結果として検出されたファイルに関してのみ表示されるので注意してください。

[Hosts Receiving Malware] および [Hosts Sending Malware]:マルウェアを送受信したホストのリストを、それらのファイルの関連するマルウェア性質でグループ化した形で提供します。性質はマルウェア クラウド ルックアップまたはマルウェア ブロック ファイル ルールの結果として検出されたファイルに関してのみ表示されるので注意してください。

•![]() [Applications Introducing Malware]:組織のエンドポイントで検出されたマルウェアにアクセスしたか、そのマルウェアを実行したクライアント アプリケーションのリストを提供します。このリストから、それぞれの親クライアントによってアクセスされる個々のマルウェア ファイルにドリルダウンできます。

[Applications Introducing Malware]:組織のエンドポイントで検出されたマルウェアにアクセスしたか、そのマルウェアを実行したクライアント アプリケーションのリストを提供します。このリストから、それぞれの親クライアントによってアクセスされる個々のマルウェア ファイルにドリルダウンできます。

特有の必要にかなった情報だけを表示するカスタム ワークフローを作成することもできます。カスタム ワークフローを含む、さまざまなデフォルト ワークフローの指定の詳細については、「イベント ビュー設定の設定」を参照してください。

•![]() イベントの検索、ソート、および制限と、表示されるイベントの時間範囲の変更

イベントの検索、ソート、および制限と、表示されるイベントの時間範囲の変更

•![]() IP アドレスに関連付けられたホスト プロファイル、またはユーザ ID に関連付けられたユーザの詳細およびホスト履歴の表示

IP アドレスに関連付けられたホスト プロファイル、またはユーザ ID に関連付けられたユーザの詳細およびホスト履歴の表示

•![]() 特定のマルウェアが検出された接続の表示(ネットワークベースのマルウェア イベントのみ)

特定のマルウェアが検出された接続の表示(ネットワークベースのマルウェア イベントのみ)

•![]() 同じワークフロー内のさまざまなワークフロー ページを使用したイベントの表示

同じワークフロー内のさまざまなワークフロー ページを使用したイベントの表示

•![]() 特定の値で制限されるワークフロー内のページからページへのドリルダウン

特定の値で制限されるワークフロー内のページからページへのドリルダウン

•![]() 後で同じデータに戻る(存在している場合)ための、現在のページおよび制限のブックマーク

後で同じデータに戻る(存在している場合)ための、現在のページおよび制限のブックマーク

•![]() ファイルに関連付けられたルーティング可能 IP アドレスの位置情報の表示

ファイルに関連付けられたルーティング可能 IP アドレスの位置情報の表示

•![]() ファイル リストへのファイルの追加、ファイルのダウンロード、動的分析のためのファイルの送信、ファイルの SHA-256 値のフルテキストの表示

ファイル リストへのファイルの追加、ファイルのダウンロード、動的分析のためのファイルの送信、ファイルの SHA-256 値のフルテキストの表示

•![]() ファイルの動的分析のサマリー レポート(使用可能な場合)の表示

ファイルの動的分析のサマリー レポート(使用可能な場合)の表示

•![]() IP アドレスのコンテキスト メニューを使用した、ホワイトリストまたはブラックリストへの追加、あるいはマルウェア イベントに関連付けられたホストまたは IP アドレスに関する他の使用可能な情報の取得

IP アドレスのコンテキスト メニューを使用した、ホワイトリストまたはブラックリストへの追加、あるいはマルウェア イベントに関連付けられたホストまたは IP アドレスに関する他の使用可能な情報の取得

シリーズ 2 デバイスも、DC500 防御センターも、ネットワークベースのマルウェア保護をサポートしていません。これが、表示されるデータに影響を及ぼす場合があるので注意してください。たとえば、シリーズ 2 デバイスだけを管理するシリーズ 3 防御センターは、エンドポイントベースのマルウェア イベントだけを表示できます。

カスタム ワークフローの作成など、イベント ビューアの使用の詳細については、「ワークフローの概要と使用」を参照してください。

アクセス:Admin/Any Security Analyst

ステップ 1![]() [Analysis] > [Files] > [Malware Events] を選択します。

[Analysis] > [Files] > [Malware Events] を選択します。

デフォルトのマルウェア イベントのワークフローの最初のページが表示されます。表示される列の詳細については、「マルウェア イベント テーブルについて」を参照してください。

マルウェア イベント テーブルについて

組織内のエンドポイントにインストールされた FireAMP コネクタが脅威を検出した場合、または管理対象デバイスがネットワーク トラフィックでファイルを検出し、そのファイルがマルウェア クラウド ルックアップでマルウェアとして識別された場合、システムはマルウェア イベントを防御センター データベースに記録します。また、ファイルのマルウェア性質が変更されたことをシステムが認識した場合、システムは遡及的マルウェア イベントを記録します。シリーズ 2 デバイスも、DC500 防御センターも、ネットワークベースのマルウェア保護をサポートしていません。これが、表示されるデータに影響を及ぼす場合があるので注意してください。たとえば、シリーズ 2 デバイスだけを管理するシリーズ 3 防御センターは、エンドポイントベースのマルウェア イベントだけを表示できます。詳細については、「マルウェア対策とファイル制御について」および「マルウェア イベントの操作」を参照してください。

マルウェア イベントのテーブル ビューは、定義済みファイル イベントのワークフローの最後のページであり、カスタム ワークフローに追加できます。このテーブル ビューには、ファイル テーブルの各フィールドの列が含まれます。マルウェア イベントのテーブル ビューのいくつかのフィールドは、デフォルトで表示されます。セッションの期間中にフィールドを有効にするには、展開矢印( )をクリックして検索の制限を展開してから、[Disabled Columns] の下の列名をクリックします。

)をクリックして検索の制限を展開してから、[Disabled Columns] の下の列名をクリックします。

すべてのイベントで、すべてのフィールドにデータが入っている訳ではないことに留意してください。マルウェア イベントのタイプが異なれば、含まれる情報も異なる可能性があります。たとえば、FireAMP マルウェア検出はダウンロード時または実行時にエンドポイントで行われるため、エンドポイントベースのマルウェア イベントには、ファイル パスや呼び出し元のクライアント アプリケーションに関する情報などが含まれます。対照的に、管理対象デバイスはネットワーク トラフィックでマルウェア ファイルを検出するため、それらに関連したマルウェア イベントには、ファイルを送信するのに使用される接続に関する、ポート、アプリケーション プロトコル、および送信元 IP アドレスの情報が含まれます。

次の表では各マルウェア イベント フィールドがリストされており、マルウェア イベントのタイプに応じて、システムがそのフィールドに情報を表示するかどうかを示しています。DC500 防御センターは、送受信の大陸または国の位置情報をサポートしていないので注意してください。

|

|

|

|

|

|

|---|---|---|---|---|

ファイルが一致したルールのルール アクションに関連付けられているファイル ルール アクションと、関連するファイル ルール アクションのオプション。 |

||||

ネットワークベースのマルウェア イベントの場合、検出されたマルウェアを受信するホストの IP アドレス。 エンドポイントベースのマルウェア イベントの場合、FireAMP コネクタがインストールされていて、マルウェア イベントが発生したエンドポイントの IP アドレス。 |

||||

マルウェア イベントが発生したホスト(Receiving IP)のユーザ ネットワークベースのマルウェア イベントの場合、このユーザはネットワーク検出によって判別されます。ユーザが宛先ホストに関連付けられているため、ユーザがマルウェア ファイルをアップロードしたマルウェア イベントに、ユーザは関連付けられていません。 エンドポイントベースのマルウェア イベントの場合、FireAMP コネクタがユーザ名を判別します。FireAMP ユーザをユーザ検出または制御に関連付けることは できません 。それらは [Users] テーブルに含まれず、それらのユーザの詳細を表示することもできません。 |

||||

マルウェア イベントのタイプ。イベント タイプの完全なリストについては、「マルウェア イベントのタイプ」を参照してください。 |

||||

マルウェア検出につながった FireAMP アクション( |

||||

| • • • • • Clean のファイルがマルウェア テーブルに含められるのは、そのファイルが Clean に変更された場合だけです。「遡及的マルウェア イベント」を参照してください。 |

||||

ファイルの SHA-256 ハッシュ値と、最後に検出されたファイル イベントおよびファイル性質を表すネットワーク ファイル トラジェクトリ アイコン。 ネットワーク ファイル トラジェクトリを表示するには、トラジェクトリ アイコンをクリックします。詳細については、「ネットワーク ファイル トラジェクトリの分析。」を参照してください。 |

||||

ファイル タイプの一般的なカテゴリ( |

||||

検出が行われたときに、マルウェア ファイルにアクセスしていたクライアント アプリケーション。これらのアプリケーションはネットワーク検出またはアプリケーション制御とは関係 ありません 。 |

||||

検出が行われたときに、FireAMP で検出された、または隔離されたファイルにアクセスした親ファイルの SHA-256 のハッシュ値。 |

||||

アプリケーションの機能を理解するのに役立つ、アプリケーションの特性を示す基準。詳細については、 「アプリケーションの特徴」 の表を参照してください。 |

||||

マルウェア イベントが、接続に関与したホストに対する侵害の痕跡 (IOC) をトリガーしたかどうか。エンドポイントベースのマルウェア検出が IOC ルールをトリガーした場合、タイプ FireAMP |

||||

接続で検出されたアプリケーション トラフィックに関連するリスク: |

||||

接続で検出されたアプリケーション トラフィックに関連するビジネス関連性: |

||||

| ネットワークベースのマルウェア イベントの場合、このフィールドにデータが入れられるのは、性質が変更されたファイルだけです。「遡及的マルウェア イベント」を参照してください。 |

||||

ネットワークベースのマルウェア イベントの場合、マルウェア ファイルを検出したデバイスの名前。 エンドポイントベースのマルウェア イベントおよびクラウドによって生成される遡及的マルウェア イベントの場合、防御センターの名前。 |

||||

トラフィックが通過した仮想ファイアウォール グループを識別するメタデータ。システムがこのフィールドにデータを設定するのは、マルチ コンテキスト モードの ASA FirePOWER デバイスの場合だけです。 |

||||

マルウェア イベントのタイプ

ネットワークベースのマルウェア イベントの場合、イベントのタイプは以下のいずれかになります。

•![]() Threat Detected in Network File Transfer

Threat Detected in Network File Transfer

•![]() Threat Detected in Network File Transfer (retrospective)

Threat Detected in Network File Transfer (retrospective)

エンドポイントベースのマルウェア イベントは、以下のタイプのいずれかになります。

•![]() Cloud Recall Quarantine Attempt Failed

Cloud Recall Quarantine Attempt Failed

•![]() Cloud Recall Quarantine Started

Cloud Recall Quarantine Started

•![]() Cloud Recall Restore from Quarantine

Cloud Recall Restore from Quarantine

•![]() Cloud Recall Restore from Quarantine Failed

Cloud Recall Restore from Quarantine Failed

•![]() Cloud Recall Restore from Quarantine Started

Cloud Recall Restore from Quarantine Started

•![]() Scan Completed, No Detections

Scan Completed, No Detections

•![]() Scan Completed With Detections

Scan Completed With Detections

•![]() Threat Detected in Exclusion

Threat Detected in Exclusion

ファイルのトラジェクトリ マップにマルウェア イベントが含まれている場合、イベントのタイプは、Threat Detected in Network File Transfer、Threat Detected in Network File Transfer (retrospective)、Threat Detected、Threat Detected in Exclusion、Threat Quarantined のいずれかになります。詳細については、「ネットワーク ファイル トラジェクトリの操作」を参照してください。

シリーズ 2 デバイスも、DC500 防御センターも、ネットワークベースのマルウェア保護をサポートしていません。これが、表示されるデータに影響を及ぼす場合があるので注意してください。たとえば、シリーズ 2 デバイスだけを管理するシリーズ 3 防御センターは、エンドポイントベースのマルウェア イベントだけを表示できます。

マルウェア イベントの検索

防御センターの [Search] ページを使用して、特定のマルウェア イベントを検索し、その結果をイベント ビューアーで表示できます。また、後で再利用するために検索条件を保存できます。カスタム分析のダッシュボード ウィジェット、レポート テンプレート、カスタム ユーザ ロールでも、保存した検索を使用できます。

サンプルとしてシステムに付属している検索には、[Saved Searches] リストで ( シスコ ) というラベルが付いています。

覚えておくべき点として、検索結果は、検索するイベントの使用可能なデータに依存します。つまり、使用可能なデータによっては、検索の制限が適用されないことがあります。たとえば、エンドポイントベースのマルウェア イベントは、ネットワーク トラフィックを検査する管理対象デバイスの結果として生成されないため、接続情報(ポート、アプリケーション プロトコルなど)は含まれません。

DC500 は位置情報をサポートしないため、DC500 でのこれらのフィールドを使用した検索では結果は返されないので注意してください。

システムは、各検索フィールドの横に有効な構文の例を示します。検索条件を入力する場合、次の点に留意してください。

•![]() すべてのフィールドでカンマ区切りの列挙を使用できます。複数の基準を入力する場合、検索ではすべての基準を満たすレコードだけが返されます。

すべてのフィールドでカンマ区切りの列挙を使用できます。複数の基準を入力する場合、検索ではすべての基準を満たすレコードだけが返されます。

•![]() 多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク(

多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク( * )を使用できます。

•![]() フィールドで情報を使用できないイベントを示すには、そのフィールドに

フィールドで情報を使用できないイベントを示すには、そのフィールドに n/a を指定します。フィールドにデータが入れられるイベントを示すには、 !n/a を使用します。

•![]() 検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン (

検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン ( ) をクリックします。

) をクリックします。

検索でのオブジェクトの使用など、検索構文の詳細については、「イベントの検索」を参照してください。

前述の一般的な検索構文を補うために、以下の表では、マルウェア イベントの特別な検索構文について説明しています。

|

|

|

|---|---|

システムは [Sending IP] または [Receiving IP] が指定した IP アドレスと一致するすべてのイベントを返します。 |

|

特定のマルウェア イベント タイプのイベントを検索する場合(「マルウェア イベントのタイプ」を参照)、イベント タイプを引用符で囲みます( |

|

システムは [Initiator Continent] または [Responder Continent] が指定した大陸と一致するすべてのイベントを返します。 |

|

システムは、[Initiator Country] または [Responder Country] が、指定した国に一致するすべてのイベントを返します。 |

|

アクセス:Admin/Any Security Analyst

ステップ 1![]() [Analysis] > [Search] を選択します。

[Analysis] > [Search] を選択します。

ステップ 2![]() [Table] ドロップダウン リストから、[Malware Events] を選択します。

[Table] ドロップダウン リストから、[Malware Events] を選択します。

ステップ 3![]() オプションで、検索を保存する場合に、[Name] フィールドに検索の名前を入力することもできます。

オプションで、検索を保存する場合に、[Name] フィールドに検索の名前を入力することもできます。

名前を入力しないと、検索を保存した時に自動的に名前が作成されます。

マルウェア イベント テーブルのフィールドの詳細については、 「マルウェア イベント フィールド」 の表を参照してください。

ステップ 5![]() 他のユーザがアクセスできるように検索を保存する場合、[Save As Private] チェック ボックスのチェックを外します。それ以外の場合は、このチェック ボックスを選択したままにし、検索をプライベートとして保存します。

他のユーザがアクセスできるように検索を保存する場合、[Save As Private] チェック ボックスのチェックを外します。それ以外の場合は、このチェック ボックスを選択したままにし、検索をプライベートとして保存します。

カスタム ユーザ ロールのデータの制限として検索を使用する場合は、 必ず プライベート検索として保存する必要があります。

•![]() 検索を開始するには、[Search] ボタンをクリックします。

検索を開始するには、[Search] ボタンをクリックします。

検索結果は、現在の時刻範囲によって制限されるデフォルトのマルウェア イベントのワークフローに表示されます。

•![]() 既存の検索を変更して、その変更を保存する場合、[Save] をクリックします。

既存の検索を変更して、その変更を保存する場合、[Save] をクリックします。

•![]() 検索条件を保存するには、[Save as New] をクリックします。検索が保存されます([Save As Private] を選択した場合、検索がユーザ アカウントに関連付けられます)。

検索条件を保存するには、[Save as New] をクリックします。検索が保存されます([Save As Private] を選択した場合、検索がユーザ アカウントに関連付けられます)。

キャプチャ ファイルの操作

システムは、現在適用されているファイル ポリシーのルールに従って、管理対象デバイスがネットワーク トラフィック内のファイルをキャプチャしたときに記録を行います。イベント ビューアから、キャプチャ ファイルに関連した情報(SHA-256 値に関連した最新のファイル名、ファイルの性質および脅威スコア、ファイル ストレージのステータス、ファイルが動的分析のために手動で送信されたかなど)を表示できます。

注 マルウェアはキャプチャされる前に検出される必要があるため、マルウェアを含むデバイスでキャプチャされたファイルは、ファイル イベントとマルウェア イベントの両方を生成します。詳細については、「ファイル イベントの操作」および「マルウェア イベントの操作」を参照してください。

防御センターのイベント ビューアーを使用して、キャプチャされたファイルの表示および検索を行ったり、キャプチャされたファイルを動的分析のために送信したりできます。さらに、Files Dashboard では、ネットワークで検出されたファイル(マルウェア ファイルを含む)に関する詳細情報を、図やグラフを使って一目で知ることができます。

キャプチャ ファイルの表示

FireSIGHT システムのイベント ビューアーでは、キャプチャ イベントをテーブルの形で表示したり、分析に関連した情報に応じてイベント ビューを操作したりすることができます。

キャプチャ ファイルにアクセスしたときに表示されるページは、ワークフローによって異なります。ワークフローは、大まかなビューから詳細なビューに移動してイベントを評価するために使用できる、一連のページです。システムには、キャプチャ ファイル用の以下の定義済みのワークフローが付属しています。

•![]() [Captured File Summary](デフォルト):タイプ、カテゴリー、および脅威スコアに基づく、キャプチャ ファイルの概要を提供します。

[Captured File Summary](デフォルト):タイプ、カテゴリー、および脅威スコアに基づく、キャプチャ ファイルの概要を提供します。

•![]() [Dynamic Analysis Status]:動的分析のために送信したかどうかに基づいて、キャプチャ ファイルのカウントを提供します。

[Dynamic Analysis Status]:動的分析のために送信したかどうかに基づいて、キャプチャ ファイルのカウントを提供します。

特有の必要にかなった情報だけを表示するカスタム ワークフローを作成することもできます。カスタム ワークフローを含む、さまざまなデフォルト ワークフローの指定の詳細については、「イベント ビュー設定の設定」を参照してください。

•![]() イベントの検索、ソート、および制限と、表示されるイベントの時間範囲の変更

イベントの検索、ソート、および制限と、表示されるイベントの時間範囲の変更

•![]() 同じワークフロー内のさまざまなワークフロー ページを使用したイベントの表示

同じワークフロー内のさまざまなワークフロー ページを使用したイベントの表示

•![]() 特定の値で制限されるワークフロー内のページからページへのドリルダウン

特定の値で制限されるワークフロー内のページからページへのドリルダウン

•![]() 後で同じデータに戻る(存在している場合)ための、現在のページおよび制限のブックマーク

後で同じデータに戻る(存在している場合)ための、現在のページおよび制限のブックマーク

•![]() ファイル リストへのファイルの追加、ファイルのダウンロード、動的分析のためのファイルの送信、ファイルの SHA-256 値のフルテキストの表示

ファイル リストへのファイルの追加、ファイルのダウンロード、動的分析のためのファイルの送信、ファイルの SHA-256 値のフルテキストの表示

•![]() ファイルの動的分析のサマリー レポート(使用可能な場合)の表示

ファイルの動的分析のサマリー レポート(使用可能な場合)の表示

シリーズ 2 デバイスも、DC500 防御センターも、ネットワークベースのマルウェア保護をサポートしていません。これが、表示されるデータに影響を及ぼす場合があるので注意してください。たとえば、シリーズ 2 デバイスだけを管理するシリーズ 3 防御センターは、キャプチャ ファイルを表示できません。

カスタム ワークフローの作成など、イベント ビューアの使用の詳細については、「ワークフローの概要と使用」を参照してください。

アクセス:Admin/Any Security Analyst

ステップ 1![]() [Analysis] > [Files] > [Captured Files] を選択します。

[Analysis] > [Files] > [Captured Files] を選択します。

デフォルトのファイル イベントのワークフローの最初のページが表示されます。表示される列の詳細については、「キャプチャ ファイル テーブルについて」を参照してください。

キャプチャ ファイル テーブルについて

防御センターは、適用されているファイル ポリシーの設定に従って、監視されているネットワーク トラフィックで送信されるファイルを管理対象デバイスがキャプチャしたときに記録を行います。

キャプチャされたファイルのテーブル ビューは、定義済みファイル イベントのワークフローの最後のページであり、カスタム ワークフローに追加できます。このテーブル ビューには、ファイル テーブルの各フィールドの列が含まれます。キャプチャ ファイルのテーブル ビューのいくつかのフィールドは、デフォルトで表示されます。セッションの期間中にフィールドを有効にするには、展開矢印( )をクリックして検索の制限を展開してから、[Disabled Columns] の下の列名をクリックします。以下の表は、キャプチャ ファイル フィールドについて説明しています。

)をクリックして検索の制限を展開してから、[Disabled Columns] の下の列名をクリックします。以下の表は、キャプチャ ファイル フィールドについて説明しています。

|

|

|

|---|---|

| • • • • • • |

|

ファイルの SHA-256 ハッシュ値と、最後に検出されたファイル イベントおよびファイル性質を表すネットワーク ファイル トラジェクトリ アイコン。 ネットワーク ファイル トラジェクトリを表示するには、トラジェクトリ アイコンをクリックします。詳細については、「ネットワーク ファイル トラジェクトリの分析。」を参照してください。 |

|

ファイル タイプの一般的なカテゴリ( |

|

キャプチャ ファイルの検索

防御センターの [Search] ページを使用して、特定のキャプチャ ファイルを検索し、その結果をイベント ビューアーで表示できます。また、後で再利用するために検索条件を保存できます。カスタム分析のダッシュボード ウィジェット、レポート テンプレート、カスタム ユーザ ロールでも、保存した検索を使用できます。

覚えておくべき点として、検索結果は、検索するイベントの使用可能なデータに依存します。つまり、使用可能なデータによっては、検索の制限が適用されないことがあります。たとえば、ファイルが動的分析のために送信されていない場合は、関連する脅威スコアがない場合があります。

DC500 は位置情報をサポートしないため、DC500 でのこれらのフィールドを使用した検索では結果は返されないので注意してください。

システムは、各検索フィールドの横に有効な構文の例を示します。検索条件を入力する場合、次の点に留意してください。

•![]() すべてのフィールドでカンマ区切りの列挙を使用できます。複数の基準を入力する場合、検索ではすべての基準を満たすレコードだけが返されます。

すべてのフィールドでカンマ区切りの列挙を使用できます。複数の基準を入力する場合、検索ではすべての基準を満たすレコードだけが返されます。

•![]() 多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク(

多くのフィールドでは、ワイルドカードとして 1 つ以上のアスタリスク( * )を使用できます。

•![]() フィールドで情報を使用できないイベントを示すには、そのフィールドに

フィールドで情報を使用できないイベントを示すには、そのフィールドに n/a を指定します。フィールドにデータが入れられるイベントを示すには、 !n/a を使用します。

•![]() 検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン (

検索条件としてオブジェクトを使用するには、検索フィールドの横に表示されるオブジェクトの追加アイコン ( ) をクリックします。

) をクリックします。

検索でのオブジェクトの使用など、検索構文の詳細については、「イベントの検索」を参照してください。

前述の一般的な検索構文を補うために、以下の表では、キャプチャ ファイルの特別な検索構文について説明しています。

アクセス:Admin/Any Security Analyst

ステップ 1![]() [Analysis] > [Search] を選択します。

[Analysis] > [Search] を選択します。

ステップ 2![]() [Table] ドロップダウン リストから、[Captured Files] を選択します。

[Table] ドロップダウン リストから、[Captured Files] を選択します。

ステップ 3![]() オプションで、検索を保存する場合に、[Name] フィールドに検索の名前を入力することもできます。

オプションで、検索を保存する場合に、[Name] フィールドに検索の名前を入力することもできます。

名前を入力しないと、検索を保存した時に自動的に名前が作成されます。

キャプチャ ファイル テーブルのフィールドの詳細については、 「キャプチャ ファイル フィールド」 の表を参照してください。

ステップ 5![]() 他のユーザがアクセスできるように検索を保存する場合、[Save As Private] チェック ボックスのチェックを外します。それ以外の場合は、このチェック ボックスを選択したままにし、検索をプライベートとして保存します。

他のユーザがアクセスできるように検索を保存する場合、[Save As Private] チェック ボックスのチェックを外します。それ以外の場合は、このチェック ボックスを選択したままにし、検索をプライベートとして保存します。

カスタム ユーザ ロールのデータの制限として検索を使用する場合は、 必ず プライベート検索として保存する必要があります。

•![]() 検索を開始するには、[Search] ボタンをクリックします。

検索を開始するには、[Search] ボタンをクリックします。

検索結果は、現在の時刻範囲によって制限されるデフォルトのキャプチャ イベントのワークフローに表示されます。

•![]() 既存の検索を変更して、その変更を保存する場合、[Save] をクリックします。

既存の検索を変更して、その変更を保存する場合、[Save] をクリックします。

•![]() 検索条件を保存するには、[Save as New] をクリックします。検索が保存されます([Save As Private] を選択した場合、検索がユーザ アカウントに関連付けられます)。

検索条件を保存するには、[Save as New] をクリックします。検索が保存されます([Save As Private] を選択した場合、検索がユーザ アカウントに関連付けられます)。

ネットワーク ファイル トラジェクトリの操作

ネットワーク ファイルのトラジェクトリ機能は、ネットワーク全体でホストがどのようにファイル(マルウェア ファイルを含む)を転送したかをマッピングします。このマップを使用して、どのホストがマルウェアを転送した可能性があるか、またどのホストにリスクがあるかを判別したり、ファイル転送の傾向を観察したりできます。

トラジェクトリ マップは、ファイルの転送データ、ファイルの性質、ファイル転送がブロックされたかどうか、ファイルが隔離されたかどうかをグラフにします。マップの作成に使用されるデータは、ネットワークベースのマルウェア イベント(システムがマルウェア クラウド ルックアップを実行してマルウェア性質を返したファイル イベント)から取得される場合も、マルウェアの検出およびブロックに関連した特定のエンドポイントベースのマルウェア イベント(Threat Detected または Threat Quarantined イベント タイプ)から取得される場合もあります。データ ポイント間の縦線は、ホスト間でのファイル転送を表します。データ ポイントをつなぐ横棒は、時間の経過に伴うホストのファイル アクティビティを示します。

システムがマルウェア クラウド ルックアップを実行できるファイル タイプの伝送を追跡できます。ファイルのトラジェクトリに直接アクセスするには、[Network File Trajectory List] ページ([Analysis] > [Files] > [Network File Trajectory] )を使用して、特定のファイルを見つけることができます。さらに、侵入を分析して、関連するファイルのトラジェクトリを確認する場合、接続、ファイル、マルウェア イベントの Context Explorer、ダッシュボード、イベント ビューからファイルのトラジェクトリにアクセスできます。

単一のトランジェクトリ マップが表示するデータは、アプライアンスに適用されるライセンスによって異なります。次の表は、さまざまな種類のファイル トランジェクトリを追跡するのに必要なライセンスをリストしています。

|

|

|

|---|---|

詳細については、「マルウェア対策とファイル制御について」を参照してください。

注意すべき点として、DC500 で Malware ライセンスは使用できず、シリーズ 2 デバイスで Malware ライセンスを有効にすることもできないため、それらのアプライアンスを使用して、個々のファイルのキャプチャ/保存/ブロック、動的分析のためのファイルの送信、マルウェア クラウド ルックアップを行うファイルのファイル トラジェクトリの表示を行うことはできません。ただし、エンドポイントベースの脅威および隔離の追跡のためにファイル トラジェクトリを表示することは可能です。

ネットワーク ファイル トラジェクトリの確認

キャプチャされたファイル、イベント イベント、およびマルウェア イベントを確認する際に、Context Explorer、適切に設定されたダッシュボード ウィジェット、さまざまなイベント ビューからファイルのトラジェクトリ マップを表示できます。また、最後に表示されたネットワーク ファイル トラジェクトリおよび最後に検出されたマルウェアを [Network File Trajectory List] ページから確認することもできます。

•![]() 「Context Explorer データのドリルダウン」

「Context Explorer データのドリルダウン」

•![]() 「Custom Analysis ウィジェットについて」

「Custom Analysis ウィジェットについて」

ネットワーク ファイル トラジェクトリへのアクセス

[Network File Trajectory List] ページを使用して、最新の検出されたマルウェアを分析するため、または特定の脅威を追跡するために、ある SHA-256 ハッシュ値を持つファイルを見つけることができます。。

このページには、ネットワークで最後に検出されたマルウェアと最後に表示したトラジェクトリ マップのファイルが表示されます。これらのリストから、ネットワークでファイルが最後に発見されたのはいつか、ファイルの SHA-256 のハッシュ値、名前、タイプ、現在のファイル性質、ファイルに関連付けられたイベント数を表示できます。フィールドの詳細については、「ファイル イベント テーブルについて」を参照してください。

また、このページに含まれる検索ボックスを使用して、SHA-256 ハッシュ値またはファイル名に基づくか、ファイルを送信または受信するホストの IP アドレスで、ファイルを見つけることができます。ファイルを見つけたら、[File SHA256] 値をクリックして詳細なトラジェクトリ マップを表示できます。詳細については、「ネットワーク ファイル トラジェクトリの分析。」を参照してください。

注意すべき点として、DC500 で Malware ライセンスは使用できず、シリーズ 2 デバイスで Malware ライセンスを有効にすることもできないため、それらのアプライアンスを使用して、マルウェア クラウド ルックアップを行うファイルのファイル トラジェクトリを表示することはできません。

[Network File Trajectory List] ページからファイルを見つけるには、以下を行います。

ステップ 1![]() [Analysis] > [Files] > [Network File Trajectory] を選択します。

[Analysis] > [Files] > [Network File Trajectory] を選択します。

[Network File Trajectory List] ページが表示され、最近表示したファイルと最近のマルウェアのリストが示されます。

ステップ 2![]() オプションで、追跡するファイルの完全な SHA-256 ハッシュ値、ホスト IP アドレス、ファイル名を検索フィールドに入力して、Enter を押すこともできます。

オプションで、追跡するファイルの完全な SHA-256 ハッシュ値、ホスト IP アドレス、ファイル名を検索フィールドに入力して、Enter を押すこともできます。

[Query Results] ページが表示され、検索に一致するすべてのファイルがリストされます。1 つの結果だけが一致する場合、そのファイルの [Network File Trajectory] ページが表示されます。

ネットワーク ファイル トラジェクトリの分析。

詳細なネットワーク ファイル トラジェクトリを表示して、ネットワークを介してファイルを追跡できます。ファイルのトラジェクトリは、ファイルに関するサマリー情報を提供し、時間の経過に伴うデータ ポイントをグラフにしたマップを表示します。また、データ ポイントに関係したイベント データをテーブルにリストします。テーブルおよびマップを使用して、特定のファイル イベント、このファイルを転送または受信したネットワーク上のホスト、マップ内の関連するイベント、選択した値で制限されたテーブル内の他の関連するイベントを特定することができます。

注意すべき点として、DC500 で Malware ライセンスは使用できず、シリーズ 2 デバイスで Malware ライセンスを有効にすることもできないため、それらのアプライアンスを使用して、マルウェア クラウド ルックアップを行うファイルのファイル トラジェクトリを表示することはできません。

•![]() 「サマリー情報」

「サマリー情報」

サマリー情報

ファイルのトラジェクトリ ページには、ファイルに関する基本的な情報(ファイル識別情報、ネットワーク上でファイルが最初に発見された時間および最後に発見された時間、ファイルに関連したイベントおよびホストの数、ファイルの現在の性質など)が表示されます。このセクションから、管理対象デバイスがファイルを保存した場合に、そのファイルをローカルにダウンロードしたり、ファイルを動的分析用に送信したり、ファイルをファイル リストに追加したりできます。

ヒント 関連するファイル イベントを表示するには、フィールド値のリンクをクリックします。ファイル イベントのデフォルトのワークフローの最初のページが新しいウィンドウで開き、選択した値を含むすべてのファイル イベントも表示されます。

次の表では、サマリー情報フィールドについて説明されています。

トラジェクトリ マップ

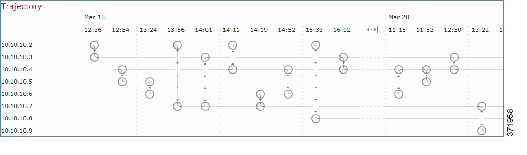

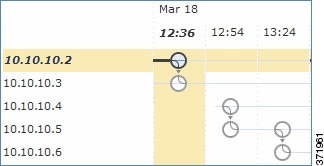

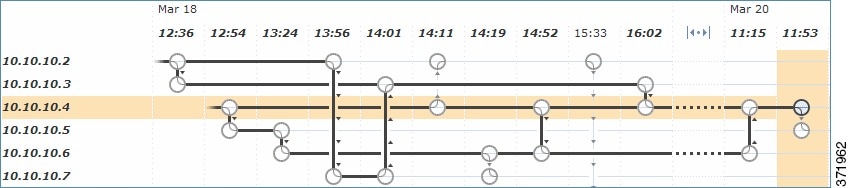

ファイルのトラジェクトリ マップは、ネットワークで最初に検出された時点から直近までファイルを視覚的に追跡します。このマップは、ホストがファイルを転送または受信した時点、ファイルを転送した頻度、ファイルがブロックまたは隔離された時点を示します。また、そのファイルでファイル イベントが発生した頻度や、システムがファイルに性質または遡及的性質を割り当てた時点についても示します。マップでデータ ポイントを選択し、ホストがそのファイルを転送した最初のインスタンスに遡るパスを強調表示できます。また、このパスは、ファイルの送信側または受信側としてホストが関与する各オカレンスと交差します。次のスクリーンショットは、トラジェクトリ マップの例を示しています。

マップの Y 軸には、ファイルと対話したすべてのホストの IP アドレスがリストされます。IP アドレスは、システムがそのホストでファイルを最初に検出した時点に基づいて降順でリストされます。各行には、その IP アドレスに関連付けられたすべてのイベント(単一のファイル イベント、ファイル転送、遡及的イベント)が含まれます。X 軸には、システムが各イベントを検出した日時が含まれます。タイムスタンプは時間順にリストされます。複数のイベントが 1 分以内に発生する場合、すべてが同じ列内にリストされます。マップを左右および上下にスクロールして、イベントおよび IP アドレスをさらに表示できます。

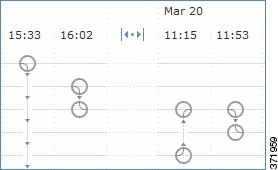

マップには、ファイルの SHA-256 ハッシュに関連した最大 250 のイベントが表示されます。イベントが 250 を超える場合、マップには最初の 10 個が表示され、余分のイベントは省略されて矢印アイコン( )が示されます。その後ろに、マップは残りの 240 個のイベントを表示します。次のスクリーンショットでは、イベントが省略され、矢印アイコンが示されています。

)が示されます。その後ろに、マップは残りの 240 個のイベントを表示します。次のスクリーンショットでは、イベントが省略され、矢印アイコンが示されています。

矢印アイコン( )をクリックすると、[File Summary] イベント ビューで示されているすべてのイベントが表示されます。デフォルトの [File Events(ファイル イベント)] ワークフローの最初のページが新しいウィンドウで開き、ファイル タイプに基づいて制限されて、すべての余分のイベントが表示されます。エンドポイントベースのマルウェア イベントが表示されない場合、[Malware Events] テーブルに切り替えて、それらを表示する必要があります。

)をクリックすると、[File Summary] イベント ビューで示されているすべてのイベントが表示されます。デフォルトの [File Events(ファイル イベント)] ワークフローの最初のページが新しいウィンドウで開き、ファイル タイプに基づいて制限されて、すべての余分のイベントが表示されます。エンドポイントベースのマルウェア イベントが表示されない場合、[Malware Events] テーブルに切り替えて、それらを表示する必要があります。

各データ ポイントは、イベントの他にファイル性質を表しています。マップの下の凡例を参照してください。たとえば、[Malware Block] イベント アイコンは、[Malicious Disposition] アイコンと [Block Event] アイコンを結合したものです。

エンドポイントベースのマルウェア イベントには 1 つアイコンが含まれます。遡及的イベントでは、ファイルで検出された各ホストのコラムにアイコンが表示されます。ファイル転送イベントでは、縦線でつながれた 2 つのアイコン(ファイル送信アイコンとファイル受信アイコン)が常に含まれます。矢印は、送信側から受信側へのファイル転送方向を示します。

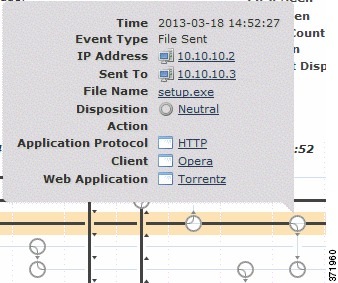

イベント アイコン( )上にポインタを移動させると、イベント アイコンのサマリー情報を表示できます。表示されるサマリー情報は、[Events] テーブルに表示される情報と一致しています。次のスクリーンショットは、イベント アイコンのサマリー情報を示しています。

)上にポインタを移動させると、イベント アイコンのサマリー情報を表示できます。表示されるサマリー情報は、[Events] テーブルに表示される情報と一致しています。次のスクリーンショットは、イベント アイコンのサマリー情報を示しています。

イベントのサマリー情報のリンクをクリックすると、ファイル イベントのデフォルトのワークフローの最初のページが新しいウィンドウで開き、ファイル タイプに基づいて制限されて、すべての余分のイベントが表示されます。[File Summary] イベント ビューが新しいウィンドウで開きクリックした基準値と一致するすべてのファイル イベントが表示されます。

IP アドレスが関係するファイル イベントが最初に発生した時点を見つけるには、そのアドレスをクリックします。これにより、そのデータ ポイントへのパスが強調表示され、その最初のファイル イベントに関連した仲介ファイル イベントと IP アドレスがあればそれも強調表示されます。[Events] テーブルの対応するイベントも強調表示されます。そのデータ ポイントが現在表示されていない場合、表示されるまでマップがスクロールされます。次のスクリーンショットは、IP アドレスをクリックした後にパスが強調表示されている様子を示しています。

ネットワークを介したファイルの進行状況を追跡するために、データ ポイントをクリックして、選択したデータ ポイントに関連するすべてのデータ ポイントを含むパスを強調表示できます。これには、次のタイプのイベントに関連付けられたデータ ポイントが含まれます。

•![]() 関連付けられている IP アドレスが送信側または受信側だったファイル転送

関連付けられている IP アドレスが送信側または受信側だったファイル転送

•![]() 関連付けられている IP アドレスが関係するエンドポイントベースのマルウェア イベント

関連付けられている IP アドレスが関係するエンドポイントベースのマルウェア イベント

•![]() 別の IP アドレスが関係する場合、その関連する IP アドレスが送信側または受信側であったすべてのファイル転送

別の IP アドレスが関係する場合、その関連する IP アドレスが送信側または受信側であったすべてのファイル転送

•![]() 別の IP アドレスが関係する場合、その他方の IP アドレスが関係するエンドポイントベースのマルウェア イベント

別の IP アドレスが関係する場合、その他方の IP アドレスが関係するエンドポイントベースのマルウェア イベント

次のスクリーンショットは、イベント アイコンをクリックした後でパスが強調表示されている様子を示しています。

強調表示されたデータ ポイントに関連付けられたすべての IP アドレスとタイムスタンプも強調表示されます。[Events] テーブルの対応するイベントも強調表示されます。省略されたイベントがパスに含まれている場合、そのパス自体が点線で強調表示されます。省略されたイベントがパスを交差している場合がありますが、マップに表示されません。

[Events] テーブル

[Events] テーブルには、マップ内の各データ ポイントに関するイベント情報がリストされます。列見出しをクリックすると、イベントを昇順または降順でソートできます。テーブル行を選択して、マップ内のデータ ポイントを強調表示できます。選択したファイル イベントが現在表示されていない場合、表示されるまでマップがスクロールされます。フィールドの詳細については、「ファイル イベント テーブルについて」を参照してください。

) をクリックすると、ファイルがローカル コンピュータにダウンロードされます。プロンプトが出力されたら、ファイルをダウンロードすることを確認します。ファイルを保存するには、ブラウザのプロンプトに従います。ファイルをダウンロードできない場合、このアイコンはグレー表示されます。

) をクリックすると、ファイルがローカル コンピュータにダウンロードされます。プロンプトが出力されたら、ファイルをダウンロードすることを確認します。ファイルを保存するには、ブラウザのプロンプトに従います。ファイルをダウンロードできない場合、このアイコンはグレー表示されます。 )をクリックします。

)をクリックします。 )をクリックします。ファイルを送信できない場合、またはクラウドに接続できない場合は、このアイコンはグレーで表示されます。

)をクリックします。ファイルを送信できない場合、またはクラウドに接続できない場合は、このアイコンはグレーで表示されます。 フィードバック

フィードバック