- はじめに

- FireSIGHT システムへのログイン

- ダッシュボードの使用

- Context Explorer の使用法

- 再利用可能なオブジェクトの管理

- デバイスの管理

- IPS デバイスのセットアップ

- 仮想スイッチのセットアップ

- 仮想ルータのセットアップ

- ハイブリッド インターフェイスの設定

- ゲートウェイ VPN の使用

- NAT ポリシーの使用

- アクセス コントロール ポリシーの使用

- アクセス コントロール ルールの概要と作成

- 外部アラートの設定

- 接続およびセキュリティ インテリジェンス のデータの使用

- 侵入防御の概要

- 侵入イベントの操作

- インシデント対応

- 侵入ポリシーの設定

- 侵入ポリシー内のルールの管理

- 侵入ポリシーの詳細設定の使用

- 侵入ポリシーでのレイヤの使用

- 侵入ポリシーでのパフォーマンス設定の使用

- アプリケーション層プリプロセッサの使用

- トランスポート層およびネットワーク層プリプロセッサの使用

- FireSIGHT システムのコンプライアンス ツールとしての使用

- 特定の脅威の検出

- 適応型プロファイルの使用

- グローバル ルールしきい値の使用

- 侵入ルールの外部アラートの設定

- 侵入ルールの概要と作成

- マルウェアと禁止されたファイルのブロッキング

- マルウェアとファイル アクティビティの分析

- ネットワーク検出の概要

- ネットワーク マップの使用

- ホスト プロファイルの使用

- ディスカバリ イベントの使用

- 相関ポリシーおよび相関ルールの設定

- トラフィック プロファイルの作成

- 修復の設定

- ネットワーク ディスカバリの強化

- アクティブ スキャンの設定

- レポートの操作

- イベントの検索

- カスタム テーブルの使用

- ワークフローの概要と使用

- ユーザの管理

- タスクのスケジュール

- システム ポリシーの管理

- アプライアンス設定の構成

- FireSIGHT システムのライセンス

- システムソフトウェアの更新

- システムのモニタリング

- ヘルス モニタリングの使用

- システムの監査

- バックアップと復元の使用

- ユーザ プリファレンスの指定

- 設定のインポートおよびエクスポート

- データベースからの検出データの消去

- 実行時間が長いタスクのステータスの表示

- コマンドライン リファレンス

- セキュリティ、インターネット アクセス、および通信ポート

- サードパーティ製品

- エンド ユーザ ライセンス契約書

- Glossary

- Index

FireSIGHT システム ユーザ ガイド バージョン 5.3.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月13日

章のタイトル: 適応型プロファイルの使用

適応型プロファイルの使用

通常、システムは侵入ポリシーの静的な設定を使用して、トラフィックの処理と分析を行います。ただし、適応型プロファイル機能により、トラフィックをネットワーク マップから得られるホスト情報と関連付けてから処理することにより、ネットワーク トラフィックに対応できます。

ホストがトラフィックを受信すると、ホストで実行されているオペレーティング システムは IP フラグメントを再構成します。再構成に使用する順序は、オペレーティング システムによって異なります。同様に、各オペレーティング システムはさまざまな方法で TCP を実装することがあるため、TCP ストリームの再構成の方法も異なる可能性があります。プリプロセッサが宛先ホストのオペレーティング システムで使用されているものとは異なる形式を使用してデータを再構成すると、受信ホストでの再構成時に悪意のある可能性があるコンテンツをシステムが見逃す可能性があります。

ヒント パッシブ展開では、シスコは適応型プロファイルの設定を推奨します。インライン展開では、シスコは [Normalize TCP] オプションと [Normalize TCP Payload] オプションを有効にした、インライン正規化プリプロセッサの設定を推奨します。詳細については、「TCP 正規化」および「インライン正規化の設定」を参照してください。

適応型プロファイルを使用したパケット フラグメントと TCP ストリームの再構成の改善に関する詳細については、次のトピックを参照してください。

適応型プロファイルについて

適応型プロファイルは、IP 最適化と TCP ストリームの前処理に最適なオペレーティング システム プロファイルの使用を可能にします。適応型プロファイルにより影響を受ける侵入ポリシーの側面の詳細については、「IP パケットのデフラグ」および「TCP ストリームの前処理の使用」を参照してください。

システムはネットワーク検出または Nmap スキャンにより取得するか、またはホスト入力機能により追加されたホスト情報を使用して、処理動作を適応させることができます。

注 コマンドラインのインポート ユーティリティまたはホスト入力 API を使用してサードパーティ製アプリケーションからホスト情報を入力する場合、適応型プロファイルで使用できるように、データを製品の定義にマッピングしておく必要があります。詳細については、「サードパーティ製品マッピングの管理」を参照してください。

プリプロセッサによる適応型プロファイルの使用

適応型プロファイルは、侵入ポリシーに設定可能なターゲット ベースのプロファイルと同様に、ターゲット ホストのオペレーティング システムと同じ方法で、IP パケットの最適化およびストリームの再構成を行うのに役立ちます。その後、ルール エンジンは宛先ホストによって使用されるものと同じ形式でデータを分析します。

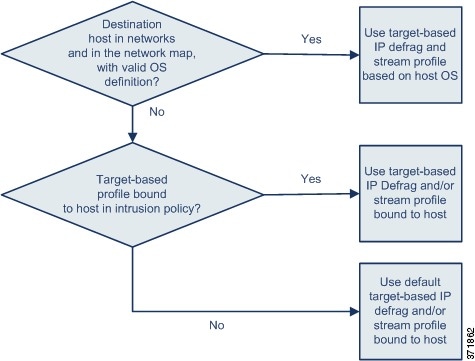

手動で設定されたターゲット ベースのプロファイルは、選択したデフォルトのオペレーティング システム プロファイルまたは特定のホストにバインドしたプロファイルにのみ適用されます。一方、適応型プロファイルは、次の図に示すように、ターゲット ホストのホスト プロファイルのオペレーティング システムに基づいて、適切なオペレーティング システム プロファイルに切り替わります。

たとえば、適応型プロファイルが 10.6.0.0/16 サブネットで有効であり、Linux に対するデフォルトの IP 最適化ターゲット ベース ポリシーを設定した、侵入ポリシーを設定します。ポリシーを設定する防御センターには 10.6.0.0/16 サブネットを含むネットワーク マップがあります。

デバイスは、10.6.0.0/16 サブネットにないホスト A からのトラフィックを検出すると、Linux ターゲット ベース ポリシーを使用して IP フラグメントを再構成します。一方、10.6.0.0/16 サブネットにあるホスト B からのトラフィックを検出した場合、デバイスはネットワーク マップからホスト B のオペレーティング システムのデータを取得します。このマップには、ホスト B が Microsoft Windows XP Professional を実行していることが記述されています。システムは、Windows ターゲット ベース プロファイルを使用して、ホスト B に送信されるトラフィックの IP 最適化を実行します。

IP 最適化プリプロセッサの詳細については、「IP パケットのデフラグ」を参照してください。ストリーム プリプロセッサの詳細については、「TCP ストリームの前処理の使用」を参照してください。

適応型プロファイルとFireSIGHT推奨ルール

FireSIGHT 推奨ルールと同様に、適応型プロファイルはルールのメタデータをホスト情報と比較し、ルールを特定のホストに適用すべきかどうかを判別します。ただし、FireSIGHT 推奨ルールがその情報を使用してルールの有効化または無効化を行うための推奨事項を提供するのに対して、適応型プロファイルはその情報を使用して特定のトラフィックに特定のルールを適用します。

FireSIGHT 推奨ルールでは、提案された変更をルール状態に実装するために、ユーザーの対話が必要になります。一方、適応型プロファイルは侵入ポリシーを変更しません。ルールの適応処理はパケット単位で行われます。

さらに、FireSIGHT 推奨ルールによって、無効なルールが有効化される可能性があります。対照的に、適応型プロファイルは、侵入ポリシーですでに有効になっているルールの適用にだけ影響します。適応型プロファイルによってルールの状態が変更されることはありません。

同じポリシー内で適応型プロファイルと FireSIGHT 推奨ルールを使用できます。ポリシーが適用されると、適応型プロファイルはルールの状態を使用して適用の候補に含めるかどうかを判別し、推奨事項の承認または拒否はそのルール状態に反映されます。両方の機能を使用して、監視対象の各ネットワークに最適なルールを有効化または無効化することができ、特定のトラフィックに対する有効化したルールの適用を最も効率的に行うことができます。

詳細については、「FireSIGHT ルール状態推奨の管理」を参照してください。

適応型プロファイルの設定

ホスト情報を使用して IP 最適化および TCP ストリームの前処理に使用するターゲット ベース プロファイルを判別するために、適応型プロファイルを設定できます。

適応型プロファイルを設定する際、適応型プロファイルを特定のネットワークにバインドする必要があります。正常に適応型プロファイルを使用するには、そのネットワークがネットワーク マップ内にあり、侵入ポリシーを含むアクセス コントロール ポリシーを適用するデバイスでモニタされるセグメントにある必要があります。

注 適応型プロファイルの有効化は、アクセス コントロール ポリシーのデフォルト アクションに関連付ける侵入ポリシーでのみ行う必要があります。

IP アドレス、アドレスのブロック、またはアクセス コントロール ポリシーのデフォルト アクションに関連付けられる侵入ポリシーにリンクされた変数セットにおいて、設定された適切な値を使用したネットワーク変数を指定することで、トラフィックの処理に適応型プロファイルが使用される、ネットワーク マップ内のホストを指定できます。

これらのアドレス指定方法を単独で使用したり、次の例に示すように、IP アドレス、アドレス ブロック、または変数をカンマで区切ったリストとして組み合わせて使用したりすることができます。

FireSIGHT システムにおけるアドレス ブロックの指定の詳細については、「IP アドレスの表記法」を参照してください。

ヒント any という値の変数を使用するか、またはネットワーク値として 0.0.0.0/0 を指定することにより、適合型プロファイルをネットワーク マップ内のすべてのホストに適用できます。

また、防御センターのネットワーク マップ データが管理対象デバイスと同期される頻度を制御することもできます。システムはデータを使用して、トラフィックを処理する際に使用するプロファイルを判別します。

ステップ 1![]() [Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Policies] > [Intrusion] > [Intrusion Policy] の順に選択します。

[Intrusion Policy] ページが表示されます。

ステップ 2![]() 編集するポリシーの横にある編集アイコン(

編集するポリシーの横にある編集アイコン( )をクリックします。

)をクリックします。

別のポリシーに未保存の変更がある場合は、[OK] をクリックしてそれらの変更を破棄し、続行します。別のポリシーでの未保存の変更の保存方法については、「侵入ポリシー変更のコミット」を参照してください。

[Policy Information] ページが表示されます。

ステップ 3![]() 左側のナビゲーション パネルの [Advanced Settings] をクリックします。

左側のナビゲーション パネルの [Advanced Settings] をクリックします。

[Advanced Settings] ページが表示されます。

ステップ 4![]() [Detection Enhancement] の下の [Adaptive Profiles] が有効かどうかにより、次の 2 つの選択肢があります。

[Detection Enhancement] の下の [Adaptive Profiles] が有効かどうかにより、次の 2 つの選択肢があります。

•![]() 設定が無効の場合、[Enabled] をクリックした後で、[Edit] をクリックします。

設定が無効の場合、[Enabled] をクリックした後で、[Edit] をクリックします。

[Adaptive Profiles] ページが表示されます。

ページ下部のメッセージは、設定を含む侵入ポリシー層を示します。詳細については、「侵入ポリシーでのレイヤの使用」を参照してください。

ステップ 5![]() 必要に応じて、[Attribute Update Interval] フィールドに、防御センターから管理対象デバイスへのネットワーク マップ データの同期に必要な経過時間(分)を入力します。

必要に応じて、[Attribute Update Interval] フィールドに、防御センターから管理対象デバイスへのネットワーク マップ データの同期に必要な経過時間(分)を入力します。

注 [Attribute Update Interval] の値を大きくすると、大規模なネットワークのパフォーマンスを向上できます。

ステップ 6![]() [Networks] フィールドに、適合型プロファイルを使用するネットワーク マップ内のホストを識別する、特定の IP アドレス、アドレス ブロック、または変数、またはこれらのアドレス指定方法を含むカンマ区切りのリストを入力します。

[Networks] フィールドに、適合型プロファイルを使用するネットワーク マップ内のホストを識別する、特定の IP アドレス、アドレス ブロック、または変数、またはこれらのアドレス指定方法を含むカンマ区切りのリストを入力します。

変数の設定の詳細については、「変数セットの操作」を参照してください。ネットワーク マップの設定の詳細については、「ネットワーク検出ポリシーの作成」を参照してください。

ステップ 7![]() ポリシーの保存、編集の続行、変更の廃棄、またはシステム キャッシュ内の変更をそのままにした終了を行います。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

ポリシーの保存、編集の続行、変更の廃棄、またはシステム キャッシュ内の変更をそのままにした終了を行います。詳細については、 「一般的な侵入ポリシー編集操作」 の表を参照してください。

フィードバック

フィードバック