ネットワークの設定

このセクションのトピックでは、ネットワークの設定方法について説明します。

稼働イベントシーケンス

エッジデバイスの稼働プロセス(すべてのデバイスの認証と検証、機能するオーバーレイネットワークの確立など)は、最小限のユーザー入力のみで実行されます。概念的な観点から見ると、稼働プロセスを 2 つの部分に分けることができます。1 つはユーザー入力を必要とする部分で、もう一つは自動的に実行される部分です。

-

最初の部分では、ネットワークを設計し、クラウドルータの仮想マシン(VM)インスタンスを作成し、ハードウェアルータを設置して起動します。次に、Cisco vManage で、ネットワークにルータを追加し、各ルータの設定を作成します。このプロセスについては、「稼働シーケンスのユーザー部分の概要」で説明します。

-

稼働プロセスの 2 つ目の部分は、自動的に実行され、Cisco SD-WAN ソフトウェアによってオーケストレーションされます。ルーターは、オーバーレイネットワークに参加すると、それら自体の検証と認証を自動的に実行し、相互にセキュアな通信チャネルを確立します。Cisco vBond オーケストレーション と Cisco vSmart コントローラ については、ネットワーク管理者が必要な認証関連ファイルを Cisco vManage からダウンロードする必要があり、その後、これらの Cisco vSmart コントローラ と Cisco vBond オーケストレーション が Cisco vManage からそれらの設定を自動的に受信します。シスコのハードウェアルータは、起動すると、ネットワーク上で認証され、ゼロタッチプロビジョニング(ZTP)と呼ばれるプロセスを通じて Cisco vManage から自動的に設定を受信します。このプロセスについては、「稼働シーケンスの自動部分」で説明します。

この 2 つの部分からなるプロセスの最終結果は、運用可能なオーバーレイネットワークです。

このトピックでは、稼働プロセスの実行中に発生するイベントシーケンスについて説明します。まずユーザー部分を説明し、次に自動認証およびデバイス検証の動作方法を説明します。

稼働プロセスのイベントシーケンス

-

Cisco vManage ソフトウェアが、データセンター内のサーバーで起動します。

-

Cisco vBond オーケストレーション が、DMZ 内のサーバーで起動します。

-

Cisco vSmart コントローラ が、データセンター内のサーバーで起動します。

-

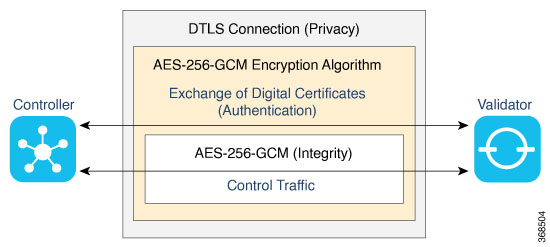

Cisco vManage と Cisco vBond オーケストレーション が相互に認証し、Cisco vManage と Cisco vSmart コントローラ が相互に認証し、Cisco vSmart コントローラ と Cisco vBond オーケストレーション が相互にセキュアに認証します。

-

Cisco vManage が、Cisco vSmart コントローラ と Cisco vBond オーケストレーション に設定を送信します。

-

ルータが、ネットワーク内で起動します。

-

ルータが、それ自体を Cisco vBond オーケストレーション で認証します。

-

ルータが、それ自体を Cisco vManage で認証します。

-

ルータが、それ自体を Cisco vSmart コントローラ で認証します。

-

Cisco vManage が、ルータに設定を送信します。

稼働プロセスを開始する前に、次の点に注意してください。

-

最高レベルのセキュリティを実現するために、認証および許可されたルータのみが Cisco SD-WAN オーバーレイネットワークにアクセスして参加することができます。この目的のために、Cisco vSmart コントローラ は、すべてのルータがネットワークを介してデータトラフィックを送信する前に、すべてのルータに対する自動認証を実行します。

-

ルータが認証されると、ルータがプライベートアドレス空間(NAT ゲートウェイの後ろ)にあるかパブリックアドレス空間にあるかにかかわらず、データトラフィックフローが発生します。

Cisco SD-WAN オーバーレイネットワークでハードウェアおよびソフトウェアコンポーネントを稼働させるには、すべてのルータおよびその他のネットワーク ハードウェア コンポーネントを接続するトランスポートネットワーク(「トランスポートクラウド」とも呼ばれる)が使用可能である必要があります。通常、これらのコンポーネントは、データセンターおよびブランチオフィスにあります。トランスポートネットワークの唯一の目的は、ドメイン内のすべてのネットワークデバイスを接続することです。Cisco SD-WAN ソリューションは、トランスポートネットワークに依存しないため、任意のタイプ(インターネット、マルチプロトコル ラベル スイッチング(MPLS)、レイヤ 2 スイッチング、レイヤ 3 ルーティング、ロングターム エボリューション(LTE)など)またはトランスポートの任意の組み合わせにすることができます。

ハードウェアルータの場合は、Cisco SD-WAN ゼロタッチプロビジョニング(ZTP)SaaS を使用してルータを稼働させることができます。詳細については、「ZTP 用のルータの準備」を参照してください。

稼働シーケンスのユーザー部分の概要

一般的な意味では、Cisco SD-WAN オーバーレイネットワークを稼働させるために行うことは、任意のネットワークを稼働させるために行うことと同じです。つまり、ネットワークを計画し、デバイス設定を作成してから、ネットワークハードウェアおよびソフトウェアコンポーネントを展開します。これらのコンポーネントには、すべての Cisco IOS XE SD-WAN デバイス、オーバーレイネットワークに参加するすべての従来のルータ、およびオーバーレイネットワーク全体で共有サービス(ファイアウォール、ロードバランサ、ID プロバイダー(IdP)システムなど)を提供するすべてのネットワークデバイスが含まれます。

次の表に、Cisco SD-WAN オーバーレイネットワークの稼働シーケンスのユーザー部分における手順の概要を示します。各手順の詳細については、「手順」列に示されている手順のリンク先を参照してください。Cisco IOS XE SD-WAN デバイスは任意の順序で稼働させることができますが、表に記載されている順序で展開することをお勧めします。これは、デバイスがそれ自体を検証および認証する機能的な順序です。

|

ワークフロー |

手順 |

|

|---|---|---|

|

1 |

|

|

|

2 |

|

Cisco IOS XE SD-WAN デバイスをオーバーレイネットワークに展開します。

|

システムとインターフェイスの概要

ネットワークデバイスの基本的なシステム全体の機能のセットアップは、単純明快なプロセスです。基本パラメータには、ホストプロパティ(名前や IP アドレスなど)の定義、時間プロパティ(NTP など)の設定、デバイスへのユーザーアクセスのセットアップ、システムログ(Syslog)パラメータの定義が含まれます。

さらに、Cisco SD-WAN ソフトウェアは、オーバーレイネットワーク内の Cisco SD-WAN デバイスにアクセスするための多数の管理インターフェイスを提供します。

ホストプロパティ

すべてのデバイスには、ネットワークトポロジのビューを構築するために Cisco SD-WAN ソフトウェアが使用する情報を指定する基本的なシステム全体のプロパティがあります。各デバイスには、オーバーレイネットワーク内のデバイスの固定位置を提供するシステム IP アドレスがあります。このアドレスは、ルータのルータ ID と同じように機能しますが、デバイスのインターフェイスやインターフェイス IP アドレスには依存しません。システム IP アドレスは、各デバイスのトランスポートロケーション(TLOC)プロパティを構成する 4 つのコンポーネントの 1 つです。

すべてのデバイスで設定する必要がある 2 つ目のホストプロパティは、そのネットワークドメインの Cisco vBond オーケストレーション の IP アドレス、または Cisco vBond オーケストレーション の 1 つ以上の IP アドレスに解決されるドメインネームシステム(DNS)名です。Cisco vBond オーケストレーション は、オーバーレイネットワークを稼働させ、新しいデバイスのオーバーレイへの参加を許可し、デバイスと Cisco vSmart コントローラ が相互に見つけられるように紹介を提供するというプロセスを自動的にオーケストレーションします。

その他に、Cisco vBond オーケストレーション を除くすべてのデバイスに、ドメイン識別子とサイト識別子という 2 つのシステム全体のホストプロパティが必要です。これらは、Cisco SD-WAN ソフトウェアがトポロジのビューを構築することを可能にします。

ホストプロパティの設定方法については、「Cisco SD-WAN Overlay Network Bring-Up Process」を参照してください。

時刻と NTP

Cisco SD-WAN ソフトウェアは、Network Time Protocol(NTP)を実装して、Cisco SD-WAN オーバーレイネットワーク全体の時刻配信を同期および調整します。NTP は、交差アルゴリズムを使用して、適切なタイムサーバーを選択し、ネットワーク遅延に起因する問題を回避します。サーバーは、ローカル ルーティング アルゴリズムとタイムデーモンを使用して基準時刻を再配信することもできます。NTP は、RFC 5905『Network Time Protocol Version 4: Protocol and Algorithms Specification』で定義されています。

AAA、RADIUS、および TACACS+ によるユーザー認証とアクセス

Cisco SD-WAN ソフトウェアは、認証、許可、およびアカウンティング(AAA)を使用して、ネットワーク上のデバイスのセキュリティを提供します。AAA は、RADIUS および Terminal Access Controller Access-Control System(TACACS +)のユーザー認証との組み合わせによって、デバイスへのアクセスを許可するユーザーと、ユーザーがデバイスにログインまたは接続した後に実行を許可する操作を制御します。

「認証」とは、デバイスへのアクセスを試みるユーザーが認証されるプロセスを指します。ユーザーは、デバイスにアクセスするために、ユーザー名とパスワードを使用してログインします。ローカルデバイスはユーザーを認証できます。または、リモートデバイス(RADIUS サーバーと TACACS+ サーバーのいずれか、またはその両方を順番に使用)によって認証を実行することもできます。

「許可」は、ユーザーがデバイスで特定のアクティビティを実行することを許可されるかどうかを決定します。Cisco SD-WAN ソフトウェアでは、ロールベースのアクセスを使用して許可が実装されています。アクセスは、デバイスで設定されているグループに基づきます。ユーザーは、1 つ以上のグループのメンバーになることができます。許可の実行時にはユーザー定義のグループが考慮されます。つまり、Cisco SD-WAN ソフトウェアは、RADIUS サーバーまたは TACACS+ サーバーから受信したグループ名を使用してユーザーの許可レベルを確認します。各グループには、対応するデバイスで特定の機能を実行することをグループのメンバーに許可する権限が割り当てられます。これらの権限は、設定コマンドの特定の階層や、グループのメンバーが表示または変更できる操作コマンドの対応する階層に対応します。

Cisco IOS XE リリース 17.5.1a 以降では、「アカウンティング」で、ユーザーがデバイスで実行するコマンドのレコードが生成されます。アカウンティングは、TACACS+ サーバーによって実行されます。

詳細については、「Role-Based Access with AAA」を参照してください。

WAN と WLAN の認証

有線ネットワーク(WAN)の場合、Cisco SD-WAN デバイスは、IEEE 802.1X ソフトウェアを実行して、無許可のネットワークデバイスが WAN にアクセスすることを防止できます。IEEE 802.1X は、ポートベースのネットワーク アクセス コントロール(PNAC)プロトコルで、クライアント/サーバーメカニズムを使用して、ネットワークへの接続を希望するデバイスの認証を提供します。

IEEE 802.1X 認証には、次の 3 つのコンポーネントが必要です。

-

リクエスト送信者:ワイドエリアネットワーク(WAN)へのアクセスをリクエストするクライアントデバイス(ラップトップなど)。Cisco SD-WAN オーバーレイネットワークでは、サプリカントは、802.1X 準拠のソフトウェアを実行しているサービス側デバイスです。これらのデバイスは、ネットワーク アクセス リクエストをルータに送信します。

-

オーセンティケータ:WAN に防壁を提供するネットワークデバイス。オーバーレイネットワークでは、インターフェイスデバイスを、802.1X オーセンティケータとして機能するように設定できます。このデバイスは、制御ポートと非制御ポートの両方をサポートします。制御ポートの場合、Cisco SD-WAN デバイスは、802.1X ポートアクセスエンティティ(PAE)として機能し、許可されたネットワークトラフィックに対して制御ポートの出入りを許可し、無許可のネットワークトラフィックに対してはそれを拒否します。非制御ポートの場合、Cisco SD-WAN は、802.1X PAE として機能し、Extensible Authentication Protocol over IEEE 802(EAP over LAN または EAPOL)フレームを送受信します。

-

認証サーバー:WAN に接続するリクエスト送信者を検証および認証する認証ソフトウェアを実行しているホスト。オーバーレイネットワークでは、このホストは、外部 RADIUS サーバーです。802.1X ポートインターフェイス Cisco SD-WAN デバイスに接続された各クライアントが、この RADIUS サーバーによって認証され、インターフェイスが仮想 LAN(VLAN)に割り当てられることにより、クライアントが、ルータまたは LAN によって提供されるサービスにアクセスできるようになります。

ワイヤレス LAN(WLAN)の場合、ルータは、IEEE 802.11i を実行することにより、無許可のネットワークデバイスが WLAN にアクセスすることを防止できます。IEEE 802.11i は、Wi-Fi Protected Access(WPA)と Wi-Fi Protected Access II(WPA2)を実装して、WLAN に接続するデバイスに関する認証と暗号化を提供します。WPA は、ユーザー名とパスワードを使用して、WLAN 上の個別のユーザーを認証します。WPA は、RC4 暗号に基づく Temporal Key Integrity Protocol(TKIP)を使用します。WPA2 は、NIST FIPS 140-2 準拠の AES 暗号化アルゴリズムと IEEE 802.1X ベースの認証を実装し、WPA よりも強力なユーザー アクセス セキュリティを実現します。WPA2 は、AES 暗号に基づく Counter Mode Cipher Block Chaining Message Authentication Code Protocol(CCMP)を使用します。認証は、事前共有キーを使用するか RADIUS 認証によって行われます。

ネットワークのセグメント化

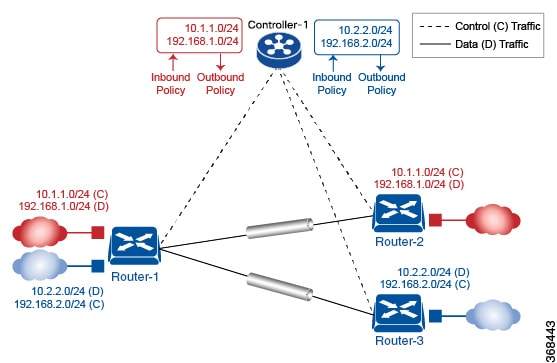

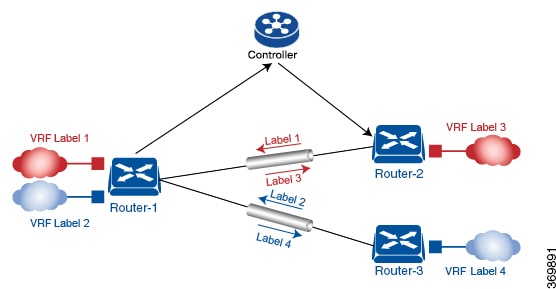

Cisco SD-WAN のレイヤ 3 ネットワーク セグメンテーションは、Cisco IOS XE SD-WAN デバイス 上の VRF によって実現されます。Cisco IOS XE SD-WAN デバイス で Cisco vManage を使用してネットワーク セグメンテーションを設定すると、システムによって自動的に VPN 設定が VRF 設定にマッピングされます。

ネットワーク インターフェイス

Cisco SD-WAN オーバーレイネットワークの設計では、インターフェイスは、VRF に変換される VPN に関連付けられます。VPN に参加するインターフェイスは、その VPN で設定および有効化されます。各インターフェイスは、単一の VPN にのみ存在できます。

(注) |

Cisco IOS XE SD-WAN デバイス は、VPN の代わりに VRF を使用します。Cisco vManage で設定を完了すると、システムは、VPN 設定を VRF 設定に自動的にマッピングします。 |

オーバーレイネットワークには、次のタイプの VPN/VRF があります。

-

VPN 0:設定された WAN トランスポート インターフェイスを使用して制御トラフィックを伝送するトランスポート VPN。最初は、VPN 0 には管理インターフェイスを除くデバイスのすべてのインターフェイスが含まれており、すべてのインターフェイスが無効になっています。これは、Cisco IOS XE SD-WAN ソフトウェアのグローバル VRF です。

-

VPN 512:オーバーレイネットワーク内の Cisco SD-WAN デバイス間でアウトオブバンド ネットワーク管理トラフィックを伝送する管理 VPN。管理トラフィックに使用されるインターフェイスは、VPN 512 に存在します。デフォルトでは、VPN 512 が設定され、すべての Cisco SD-WAN デバイスで有効になっています。コントローラデバイスの場合は、デフォルトでは VPN 512 は設定されていません。Cisco IOS XE SD-WAN デバイス では、管理 VPN は VRF Mgmt-Intf に変換されます。

ネットワーク インターフェイスごとに、多数のインターフェイス固有のプロパティ(DHCP クライアントおよびサーバー、VRRP、インターフェイスの MTU および速度、Point-to-Point Protocol over Ethernet(PPPoE)など)を設定できます。大まかに言うと、インターフェイスを動作可能にするには、インターフェイスの IP アドレスを設定し、動作可能(シャットダウンなし)としてマークする必要があります。実際には、インターフェイスごとに常に追加のパラメータを設定します。

管理とモニタリングのオプション

ルータは、さまざまな方法で管理およびモニタリングできます。管理インターフェイスは、Cisco SD-WAN オーバーレイネットワーク内のデバイスへのアクセスを提供します。これにより、アウトオブバンド方式でデバイスから情報を収集し、デバイスの設定や再起動などの操作を実行することが可能になります。

次の管理インターフェイスを使用できます。

-

CLI

-

IPFIX(IP Flow Information Export)

-

RESTful API

-

SNMP

-

システムロギング(Syslog)メッセージ

-

Cisco vManage

CLI

各デバイスで CLI にアクセスして、CLI から、ローカルデバイスでオーバーレイネットワーク機能を設定し、そのデバイスに関する動作ステータスおよび情報を収集することができます。使用可能な CLI を使用して、Cisco vManage からすべての Cisco SD-WAN ネットワークデバイスを設定およびモニタリングすることを強く推奨します。これにより、詳細な動作データおよびステータスデータを含む、ネットワーク全体の動作とデバイスステータスを確認できます。さらに、Cisco vManage は、複数のデバイスを同時にセットアップするための一括操作など、オーバーレイ ネットワーク デバイスを稼働させて設定するための簡単なツールを提供します。

Cisco SD-WAN デバイスへの SSH セッションを確立することにより、CLI にアクセスできます。

Cisco vManage によって管理されている Cisco SD-WAN デバイスの場合は、CLI から設定を作成または変更すると、その変更が、Cisco vManage 設定データベースに保存されている設定によって上書きされます。

IPFIX

IP Flow Information Export(IPFIX)プロトコル(「cflowd」とも呼ばれる)は、オーバーレイネットワーク内の Cisco SD-WAN デバイスを通過するトラフィックをモニタリングし、トラフィックに関する情報をフローコレクタにエクスポートするためのツールです。エクスポートされた情報は、フローに関する情報とフロー内のパケットの IP ヘッダーから抽出されたデータの両方を含むテンプレートレポートで送信されます。

Cisco SD-WAN cflowd は、1:1 トラフィックサンプリングを実行します。すべてのフローに関する情報が cflowd レコードに集約されます。フローはサンプリングされません。

(注) |

Cisco SD-WAN デバイスは、コレクタにエクスポートされるレコードをキャッシュしません。 |

Cisco SD-WAN cflowd ソフトウェアは、RFC 7011 および RFC 7012 で指定されている cflowd バージョン 10 を実装しています。

IPFIX によってエクスポートされる要素のリストについては、「Traffic Flow Monitoring with Cflowd」を参照してください。

トラフィックフロー情報の収集を有効にするには、対象となるトラフィックを識別するデータポリシーを作成し、そのトラフィックを cflowd コレクタに転送する必要があります。詳細については、「Traffic Flow Monitoring with Cflowd」を参照してください。

また、データポリシーを設定せずに Cisco SD-WAN デバイスで cflowd の可視性を直接有効にすることもできます。これにより、LAN 内のすべての VPN からデバイスに着信するトラフィックのトラフィックフローモニタリングを実行できます。その後、Cisco vManage の GUI またはデバイスの CLI からトラフィックをモニタリングできます。

RESTful API

Cisco SD-WAN ソフトウェアは、オーバーレイネットワークの Cisco SD-WAN デバイスを制御、設定、モニターするためのプログラムインターフェイスである RESTful API を提供します。Cisco vManage を介して RESTful API にアクセスできます。

Cisco SD-WAN の RESTful API コールにより、Cisco SD-WAN ソフトウェアおよびハードウェアの機能がアプリケーションプログラムに公開されます。このような機能には、デバイスとオーバーレイネットワーク自体を維持するために実行する通常の操作が含まれます。

SNMP

Simple Network Management Protocol(SNMP)を使用すると、オーバーレイネットワーク内のすべての Cisco SD-WAN デバイスを管理できます。Cisco SD-WAN ソフトウェアは SNMP v2c をサポートしています。

基本的な SNMP プロパティ(デバイス名、ロケーション、連絡先、コミュニティ)を設定すると、SNMP ネットワーク管理システム(NMS)によるデバイスのモニタリングが可能になります。

トラップを受信するようにトラップグループ および SNMP サーバーを設定できます。

SNMP MIB のインターネットポートのオブジェクト識別子(OID)は、1.3.6.1 です。

SNMP トラップは、Cisco SD-WAN デバイスが SNMP 管理サーバーに送信する非同期通知です。トラップにより、Cisco SD-WAN デバイスで発生するイベント(正常なものであっても重大ものであっても)が管理サーバーに通知されます。デフォルトでは、SNMP トラップは SNMP サーバーに送信されません。SNMPv3 の場合は、通知の PDU タイプが SNMPv2c inform(InformRequest-PDU)または trap(Trapv2-PDU)のいずれかであることに注意してください。

syslog メッセージ

システムロギング操作では、UNIX の syslog コマンドと同様のメカニズムを使用して、オーバーレイネットワーク内の Cisco SD-WAN デバイスで発生するシステム全体の高レベルの操作が記録されます。メッセージのログレベル(優先順位)は、標準の UNIX コマンドのログレベル(優先順位)と同じです。また、記録する Syslog メッセージの優先順位を設定できます。メッセージのログは、Cisco SD-WAN デバイス上のファイルまたはリモートホストに記録できます。

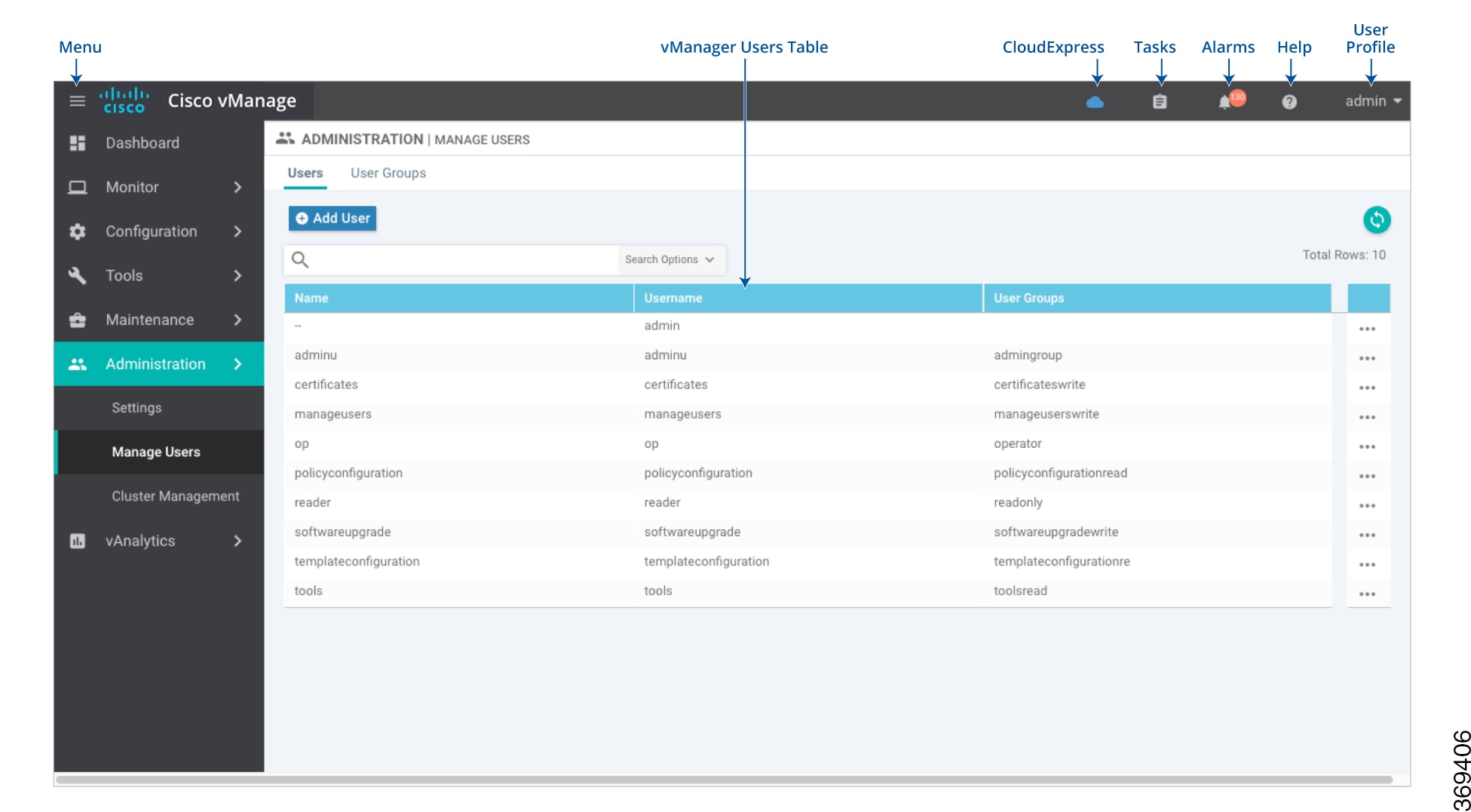

Cisco vManage

Cisco vManage は、オーバーレイネットワーク内のすべての Cisco SD-WAN デバイスの設定と管理を可能にする中央集中型のネットワーク管理システムで、ネットワーク全体の動作とネットワーク内の個別のデバイスの動作を表示するダッシュボードを提供します。3 台以上の Cisco vManage サーバーが Cisco vManage クラスタに統合され、最大 6,000 台の Cisco SD-WAN デバイスに拡張性と管理サポートを提供し、複数のデバイスに Cisco vManage 機能を分散し、ネットワーク管理動作の冗長性を実現します。

フィードバック

フィードバック