Cisco SD-WAN Cloud onRamp for Colocation ソリューション – 展開ワークフロー

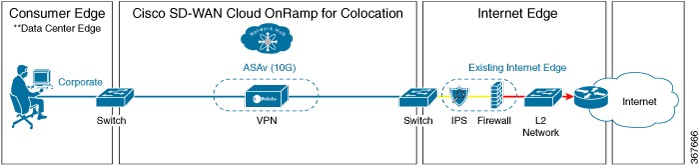

このトピックでは、colo デバイスの使用を開始し、Cisco vManage でクラスタを構築する手順の概要を説明します。クラスタを作成して構成したら、クラスタをアクティブ化するために必要な手順を実行できます。サービスグループまたはサービスチェーンを設計し、それらをアクティブ化されたクラスタに接続する方法を理解します。サポートされている Day-N 操作もこのトピックにリストされています。

-

ソリューションの前提条件と要件を満たします。「Cisco SD-WAN Cloud onRamp for Colocation ソリューションの前提条件と要件」を参照してください。

-

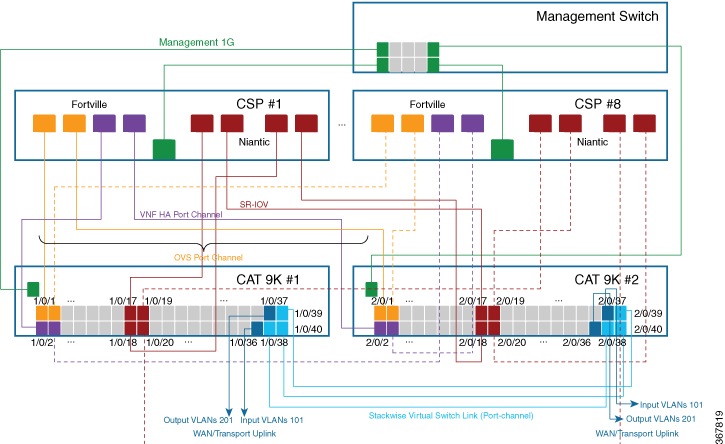

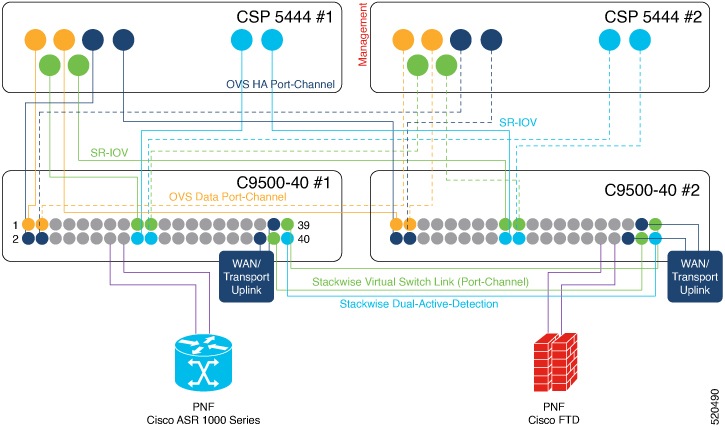

CSP デバイス(初期 CSP アクセス用の CIMC のセットアップ)および Cisco Catalyst 9500-40X または Cisco Catalyst 9500-48Y4C スイッチ(コンソールサーバーのセットアップ)と OOB または管理スイッチの配線を完了します。 すべてのデバイスの電源をオンにします。

-

DHCP サーバーをセットアップして構成します。「コロケーションごとの DHCP サーバーのプロビジョニング」を参照してください。

-

-

インストールされている Cisco NFVIS のバージョンを確認し、必要に応じて NFVIS をインストールします。「Cisco CSP での Cisco NFVIS Cloud OnRamp for Colocation のインストール」を参照してください。

-

クラスタをセットアップまたはプロビジョニングします。クラスタは、CSP デバイスや Cisco Catalyst 9500-40X または Cisco Catalyst 9500-48Y4C スイッチを含むすべての物理デバイスで構成されます。 「Cisco SD-WAN Cloud onRamp for Colocation ソリューションの利用を開始」を参照してください。

-

CSP デバイスを起動します。「プラグアンドプレイプロセスを使用した CSP デバイスのオンボード」を参照してください。

-

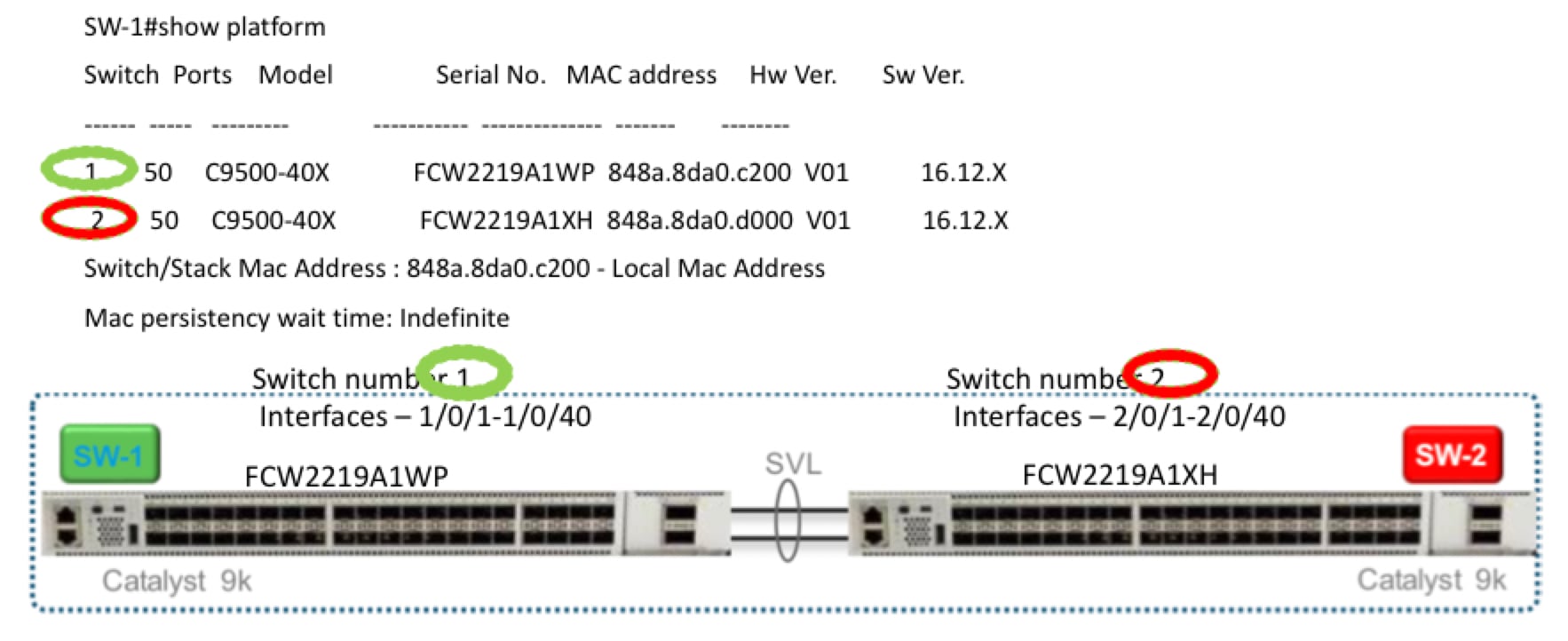

Cisco Catalyst 9500-40X または Cisco Catalyst 9500-48Y4C スイッチを起動します。「スイッチデバイスの起動」を参照してください。

-

クラスタをプロビジョニングして構成します。「クラスタのプロビジョニングと構成」を参照してください。

クラスタ設定でクラスタを構成します。「クラスタの設定」を参照してください。

-

-

クラスタをアクティブ化します。『クラスタの作成とアクティブ化』を参照してください。

-

サービスグループまたはサービスチェーンを設計します。『サービス グループの管理』を参照してください。

(注)

クラスタを作成する前、またはすべての VM がリポジトリにアップロードされた後にクラスタをアクティブ化する前に、いつでもサービスチェーンを設計し、サービスグループを作成できます。

-

サービスグループとサービスチェーンをクラスタに接続または切り離します。『クラスタ内のサービスグループの接続または切断』を参照してください。

(注)

クラスタがアクティブになった後、サービスチェーンをクラスタに接続できます。

-

(オプション)すべての Day-N 操作を実行します。

-

サービスグループを切り離して、サービスチェーンを切り離します。『クラスタ内のサービスグループの接続または切断』を参照してください。

-

クラスタに CSP デバイスを追加および削除します。Cisco vManage を使用した Cloud OnRamp Colocation デバイスの追加および Cisco vManage からの Cloud OnRamp for Colocation デバイスの削除を参照してください。

-

クラスタを非アクティブ化します。『Cisco vManage からのクラスタの削除』を参照してください。

-

クラスタを再アクティブ化します。『Cisco vManage からのクラスタの再アクティブ化』を参照してください。

-

より多くのサービスグループまたはサービスチェーンを設計します。『サービスグループでのサービスチェーンの作成』を参照してください。

-

フィードバック

フィードバック