SD-Routing デバイス用 Cisco DMVPN の設定(リリース 17.15.x)

新機能と変更された機能

現在のリリースで利用可能な機能を以下の表に示します。

|

Cisco IOS XE リリース |

機能名 |

説明 |

サポートされるプラットフォーム |

|---|---|---|---|

|

Cisco IOS XE 17.15.1a |

Cisco DMVPN |

この機能により、Cisco Catalyst SD-WAN Manager のフィーチャパーセルを使用して、DMVPN ソリューションで SD-Routing デバイスを設定できるようになります。 |

|

Cisco DMVPN について

Cisco DMVPN(ダイナミックマルチポイント VPN)は、すべてのデバイスを静的に設定することなく、複数のサイトで VPN ネットワークを構築するためのルーティング技術です。この技術では、トンネリングプロトコルと暗号化されたセキュリティ対策を使用して、サイト間に仮想接続(トンネル)を作成します。これらのトンネルは必要に応じて動的に作成されるため、効率的でコスト効果も高くなります。

Cisco DMVPN のコンポーネント

Cisco DMVPN は次に示す 4 つの主要なコンポーネントで構成されています。

|

コンポーネント |

目的 |

|---|---|

| マルチポイント GRE(mGRE) |

mGRE は、GRE のカプセル化を利用してマルチポイント仮想プライベートネットワーク(VPN)を作成するためのトンネリングメカニズムです。 さまざまな送信元からのデータパケットをカプセル化してから単一のトンネルに送ることで拡張性が向上し、VPN 管理が簡素化されます。 |

| Next Hop Resolution Protocol(NHRP) |

Next Hop Resolution Protocol(NHRP)は、ネクストホップクライアント(NHC)をネクストホップサーバー(NHS)に動的に登録するための解決プロトコルです。ダイナミックマルチポイント仮想プライベートネットワーク(DMVPN)設計では、NHC はスポークルータで、NHS はハブルータです。すべてのクライアントが登録されると、スポークルータは同じノンブロードキャスト マルチプル アクセス(NBMA)ネットワーク内の他のスポークルータを検出できるようになります。 NHRP により、企業は中央ハブを経由せずにネクストホップサーバーとネクストホップクライアントが相互に直接通信する方法を提供でき、潜在的なボトルネックを回避できます。 |

|

IPSec 暗号化 |

IPSec はデバイス間の接続を保護するためのプロトコルグループです。IPSec は、パブリックネットワーク経由で送信されるデータの安全性を維持するのに役立ちます。 多くの場合、IPSec はVPN を設定するために使用されます。パケットの送信元を認証するとともに、IP パケットを暗号化する機能を備えています。 |

|

BGP、EIGRP、OSPF などのルーティングプロトコル |

|

Cisco DMVPN の展開シナリオ

Cisco DMVPN は、次の 2 つの方法で展開できます。

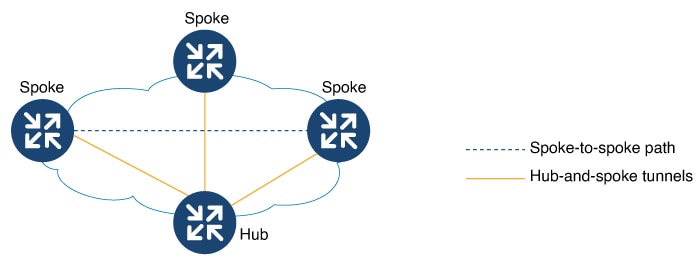

ハブアンドスポーク導入モデル

この従来のトポロジでは、中央デバイス(ハブ)が複数の他のデバイス(スポーク)に接続されます。主要なエンタープライズリソースは大規模なセントラルサイトに配置され、いくつかの小規模サイトや分散拠点が VPN を介してセントラルサイトに直接接続されます。任意のリモートサイトから別のリモートサイトへのトラフィックは、このハブを通過します。

このモデルは低帯域幅を必要とするサイトに最適です。

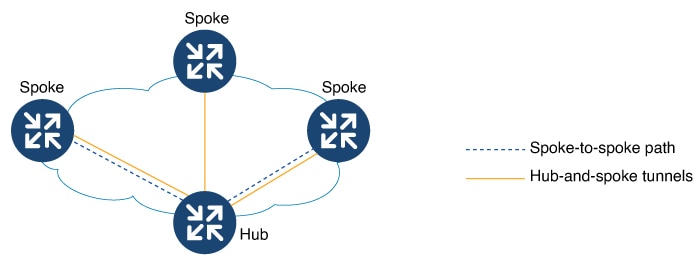

スポークツースポーク導入モデル

Cisco DMVPN を使用すると、完全メッシュ VPN を作成できます。ここでは、従来のハブアンドスポーク接続がスポーク間に動的に直接作成された IPSec トンネルによって補われます。直接のスポークツースポーク トンネルでは、リモートサイト間のトラフィックがハブを通過する必要はありません。

これにより、追加の遅延がなくなり、WAN 帯域幅を節約できます。この導入モデルは、高帯域幅を必要とするサイトに最適です。

フィーチャパーセルを使用した Cisco DMVPN の設定

ここでは、Cisco Catalyst SD-WAN Manager のフィーチャパーセルを使用して、SD-Routing デバイスに Cisco DMVPN を設定する方法について詳しく説明します。

フィーチャパーセルを使用して DMVPN トンネルを作成するためのさまざまな手順の概要を次の表に示します。

|

DMVPN トンネルの設定手順 |

詳細情報の参照先 |

|---|---|

|

サービスプロファイルでの VRF の設定 |

|

|

DMVPN トンネルの設定 |

DMVPN トンネルの設定

このタスクでは、サービスプロファイルを使用して Catalyst SD-WAN Manager で DMVPN トンネルを設定する方法について詳しく説明します。

始める前に

手順

ステップ 1 | Cisco Catalyst SD-WAN Manager に移動します。を選択します。[Solution] で [SD Routing] を選択します。 |

ステップ 2 | VRF の設定タスク内で作成したサービスプロファイルを選択します。VRF を選択し、[+] をクリックして [DMVPN Tunnel] を選択します。リストから既存の DMVPN トンネルを選択するか、新しい DMVPN トンネルを作成します。 |

ステップ 3 | DMVPN トンネルの名前と説明を指定します。[Basic Configuration] タブで、次の項目を指定します。

|

ステップ 4 | オーバーレイとアンダーレイの詳細を指定します。 DMVPN では、オーバーレイトンネルとアンダーレイトンネルを介した IPv4 および IPv6 のユニキャスト転送とマルチキャスト転送がサポートされています。 オーバーレイ

アンダーレイ アンダーレイトランスポートの場合は、IPv4 または IPv6 アドレスを選択します。

|

ステップ 5 | NHRP の設定 DMVPN Role NHRP Summary Map [IPv4 NHRP Summary Map]、[IPv6 NHRP Summary Map]:スポークツースポーク NHRP サマリーマップは、NHRP 解決応答で RIB の IP アドレスネットワークとサブネットマスクを使用せず、設定済みの IP アドレスネットワークとサブネットマスクを使用します。この機能は、ネットワーク上の NHRP 解決トラフィックを削減するのに役立ちます。 NBMA サマリーマップ NBMA サマリーマップの詳細は、[DMVPN Role] で [Spoke] または [Both] を選択した場合にのみ指定する必要があります。 [IPv4 NHS NBMA Summary Map]、[IPv6 NHS NBMA Summary Map]:スポーク(NHC)でハブ(NHS)の非ブロードキャスト マルチプル アクセス ネットワーク(NBMA)アドレスに完全修飾ドメイン名(FQDN)を設定することができます。これにより、スポークは FQDN を使用してハブの IP アドレスをダイナミックに特定することができます。

|

ステップ 6 | BFD の設定 トグル ボタンを選択して BFD を有効にします。BFD を有効にすると、障害検出通知が迅速に制御プロトコルに送信され、ネットワーク全体のコンバージェンス時間が短縮されることで、高速ピア障害検出が実現します。

|

ステップ 7 | 詳細なパラメータの設定

機能プロファイルで使用する各パラメータの詳細については、『 Security and VPN Configuration Guide』[英語] を参照してください。 |

article_html_task_postreq

DMVPN トンネル内のデータ暗号化

データに IPSec 暗号化を追加すると、トンネル内のデータがネットワークを通過するときにデータを保護できます。Cisco DMVPN で使用される IPSec 暗号化は IKEv2 に基づいています。IKEv1 を使用した IPSec の設定はサポートされていません。

この設定は、オプションです。

始める前に

手順

ステップ 1 | Cisco Catalyst SD-WAN Manager に移動します。を選択します。[Solution] で [SD Routing] を選択します。 |

ステップ 2 | 既存のサービスプロファイルを選択するか、新しいプロファイルを作成します。 |

ステップ 3 | 既存の DMVPN トンネルを選択します。[+] をクリックして IPSec プロファイルを作成します。 |

ステップ 4 | IPSec プロファイルを識別するための名前と説明を指定します。詳細を入力して、プロファイルを設定します。 認証

|

ステップ 5 | [Save] をクリックします。 |

コマンドを使用した Cisco DMVPN の設定

機能プロファイルを使用して設定した機能のほかにも、Cisco SD-WAN Manager で IOS XE コマンドを使用して追加の機能を設定できます。

IOS XE CLI コマンドは、フィーチャパーセルを介して提供される設定と連携して動作します。ただし、CLI アドオンプロファイルや CLI 設定グループを使用して設定されたコマンドは、対応するフィーチャパーセルによって指定された設定をオーバーライドします。

CLI アドオンプロファイルを使用した Cisco DMVPN の設定

始める前に

-

セットアップ時にプロビジョニングする機能について理解しておく必要があります。各種機能とその設定コマンドの詳細については、『Security and VPN Configuration Guide』[英語] を参照してください。

-

自律ルーティングデバイスを Cisco SD-WAN Manager にオンボードする必要があります。また、デバイスのステータスは [In Sync] である必要があります。を選択して、デバイスのステータスを確認します。

手順

ステップ 1 | Cisco SD-WAN Manager に移動します。を選択します。[Solution] で [SD Routing] を選択します。 |

ステップ 2 | 既存の設定グループを選択するか、新しい設定グループを作成します。設定グループを選択してから [+ Add Profile] をクリックし、[CLI Add-on Profile] を追加します。 |

ステップ 3 | 新しいプロファイルを作成するには、[+ Create New] を選択します。名前と説明を指定します。既存の CLI アドオンプロファイルがある場合は、そのプロファイルを選択し、[Edit] をクリックします。 |

ステップ 4 | [Config Preview] ペインで、機能を設定するために必要なコマンドを入力します。[Save]、[Done] の順にクリックします。 |

ステップ 5 | 設定グループと SD-Routing デバイスの関連付けおよび展開。[Next] をクリックします。 |

ステップ 6 | [Summary] ウィンドウで [Preview CLI] を選択します。新旧の設定が表示されます。変更内容を確認します。設定グループに戻るには、[Cancel] をクリックします。 |

CLI 設定グループを使用した Cisco DMVPN の設定

始める前に

-

セットアップ時に対象とする機能について理解しておく必要があります。機能およびその設定コマンドの詳細については、https://www.cisco.com/c/en/us/td/docs/routers/ios/config/17-x/sec-vpn/b-security-vpn/m_sec-conn-dmvpn-dmvpn-0.html [英語] を参照してください。

-

自律ルーティングデバイスを Cisco SD-WAN Manager にオンボードする必要があります。また、デバイスのステータスは [In Sync] である必要があります。を選択して、デバイスのステータスを確認します。

手順

ステップ 1 | Cisco Catalyst SD-WAN Manager に移動します。を選択します。[Solution] で [SD Routing] を選択します。 |

ステップ 2 | リストから既存の CLI 設定グループを選択するか、[Create Configuration Group] を選択して新しい設定グループを作成します。 |

ステップ 3 | 名前と説明を指定します。[CLI Configuration Group] チェックボックスをオンにします。 |

ステップ 4 | 設定のロード元のデバイスを選択します。[Config Preview] ペインで設定内容を確認し、追加の機能を設定するために必要なコマンドを入力します。[Save]、[Done] の順にクリックします。 |

ステップ 5 | 設定グループと SD-Routing デバイスの関連付けおよび展開。[Next] をクリックします。 |

ステップ 6 | [Summary] ウィンドウで [Preview CLI] を選択します。新旧の設定が表示されます。設定グループに戻るには、[Cancel] をクリックします。 |

設定グループと SD-Routing デバイスの関連付けおよび展開

始める前に

手順

ステップ 1 | Cisco SD-WAN Manager で、前に作成した設定グループを選択します。 |

ステップ 2 | [+ Add] をクリックして、リストからデバイスを確認します。[Save] をクリックして、選択したデバイスに設定グループを割り当てます。 |

ステップ 3 | 設定変更をプロビジョニングするには、[Deploy] をクリックします。

|

Cisco DMVPN のモニター

ここでは、コマンドを使用して Cisco DMVPN をモニターする方法について説明します。

コマンドを使用した Cisco DMVPN セッションのモニター

DMVPN トンネルをモニターし、セッション情報を表示するには、次のコマンドを使用します。これらのコマンドは、Cisco SD-WAN Manager のを使用して実行できます。

|

使用コマンド |

目的 |

|---|---|

|

show dmvpn |

DMVPN セッションの情報を表示します。 |

|

show dmvpn detail |

各セッションの DMVPN 詳細情報(ネクストホップサーバー(NHS)および NHS ステータス、暗号セッション情報、ソケットの詳細など)を表示します。 |

|

show crypto session |

アクティブな暗号セッションのステータス情報を表示します。 |

|

show ip nhrp traffic |

NHRP トラフィックの統計情報を表示します。 |

|

show ip nhrp summary |

すべてのオーバーレイエントリのマッピング情報を表示します。 |