Cisco IoT Field Network Director リリース 4.0.x ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2018年2月5日

章のタイトル: ユーザ アクセスの管理

ユーザ アクセスの管理

ここでは、IoT FND におけるユーザおよびロールの管理に関する次の内容について説明します。

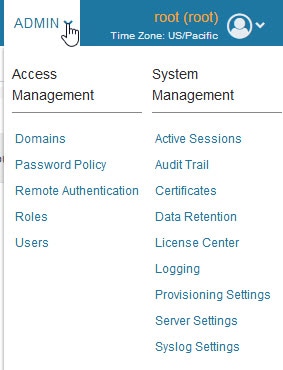

すべてのユーザ管理アクションは、[Admin] > [Access Management] メニューによりアクセスします([Admin] メニュー)。

パスワード ポリシーの管理

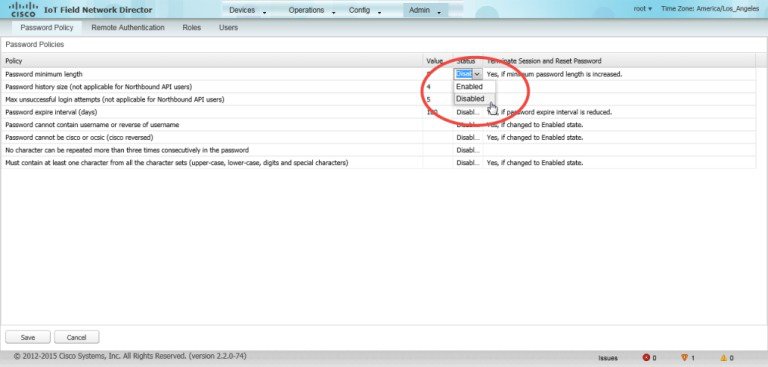

IoT FND は、IoT FND ユーザに適用できるデフォルトのパスワード ポリシー値を提供しています。

(注)これらの値を変更するには、root または管理者業務の権限を持つユーザとしてログインする必要があります。

注意: 場合によっては、パスワード ポリシーの変更により、すべてのユーザ セッションがただちに終了し、すべてのパスワードをリセットします。

(注)「パスワード履歴サイズ」と「ログイン試行失敗の最大数」ポリシーは、IoT FND North Bound API のユーザには適用されません。

これらの変更は、以下の場合にすべてのユーザ セッションを 無効にし 、パスワードを期限切れにします(root ユーザを含む)。

■![]() [Password cannot contain username or reverse of username] を有効化したとき

[Password cannot contain username or reverse of username] を有効化したとき

■![]() [Password cannot be cisco or ocsic (cisco reversed)] を有効化したとき

[Password cannot be cisco or ocsic (cisco reversed)] を有効化したとき

■![]() [No character can be repeated more than three times consecutively in the password] を有効化したとき

[No character can be repeated more than three times consecutively in the password] を有効化したとき

■![]() [Must contain at least one character from all the character sets (upper-case, lower-case, digits and special characters)] を有効化したとき

[Must contain at least one character from all the character sets (upper-case, lower-case, digits and special characters)] を有効化したとき

1.![]() [ADMIN] > [Access Management] > [Password Policy] を選択します。

[ADMIN] > [Access Management] > [Password Policy] を選択します。

2.![]() ポリシーを有効化または無効化するには、[Status] ドロップダウン メニューから、該当するオプション([Enabled] または [Disabled])を選択します。

ポリシーを有効化または無効化するには、[Status] ドロップダウン メニューから、該当するオプション([Enabled] または [Disabled])を選択します。

3.![]() ポリシーの値を必要に応じて変更するには、[Value] フィールドに新しい値を入力します。

ポリシーの値を必要に応じて変更するには、[Value] フィールドに新しい値を入力します。

(注)IoT FND推奨されるパスワードの最小長は 32 文字です。

4.![]() [Save] をクリックして新しいポリシーの適用を開始します。

[Save] をクリックして新しいポリシーの適用を開始します。

(注)IoT FND で設定したパスワード ポリシーは、ローカル ユーザにのみ適用され、リモートの Active Directory(AD)ユーザには適用されません。AD ユーザに対するパスワード ポリシーは、AD 管理者によって決定、適用されます。

リモート認証の設定

IoT FND のリモート認証を設定するには、Active Directory(AD)および IoT FND の設定手順を実行する必要があります。

■![]() リモート ユーザ アカウントを使用した IoT FND へのログイン

リモート ユーザ アカウントを使用した IoT FND へのログイン

リモート認証のサポート

リモート認証では、IoT FND を既存の AD とネットワーク ポリシー サーバ(NPS)インフラストラクチャに統合するのが簡単です。これにより、管理者は AD のユーザの IoT FND へのアクセスを設定することができます。

リモート認証を IoT FND に設定すると、認証と認証責任を AD と NPS に引き渡します。AD はユーザ認証を行い、ユーザ クレデンシャルの有効性を確認します。RADIUS サーバはユーザ認証を行い、ユーザがユーザ ロールを定義するグループに属しているかどうかを確認します。属している場合、サーバはロール名を IoT FND に返します。

以下は、AD と NPS によるユーザ認証と認可のフローです。

| ■ |

2.![]() リモート ユーザに関しては、認証が成功すると、割り当てられたユーザ ロールが、RADIUS サーバから NMS サーバに返されます。

リモート ユーザに関しては、認証が成功すると、割り当てられたユーザ ロールが、RADIUS サーバから NMS サーバに返されます。

3.![]() 返されたロールが有効だった場合、ユーザはアクセスを許可されます。

返されたロールが有効だった場合、ユーザはアクセスを許可されます。

(注)リモート認証を有効にすると、ユーザ管理は AD で実行されます。IoT FND から削除された AD ユーザがログインした場合、そのプロファイルは IoT FND に再度追加されます。IoT FND へのアクセスを防止するため、その AD ユーザ プロファイルは、最初に AD から削除する必要があります。

AD でのリモート認証の設定

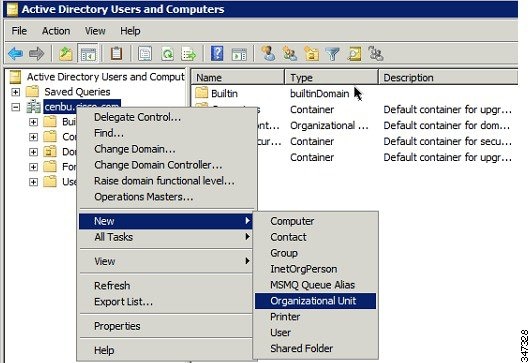

IoT FND がリモートでユーザ認証できるように AD を設定する方法:

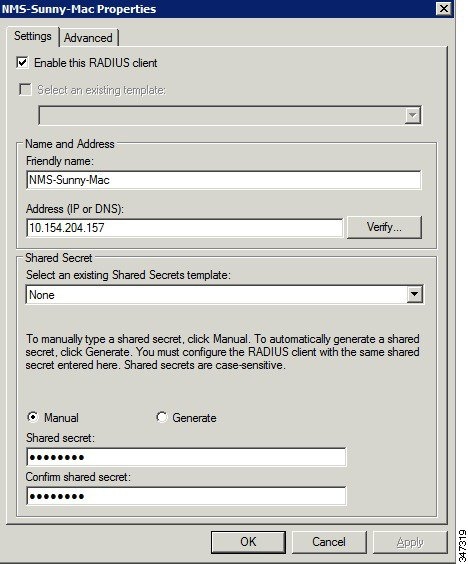

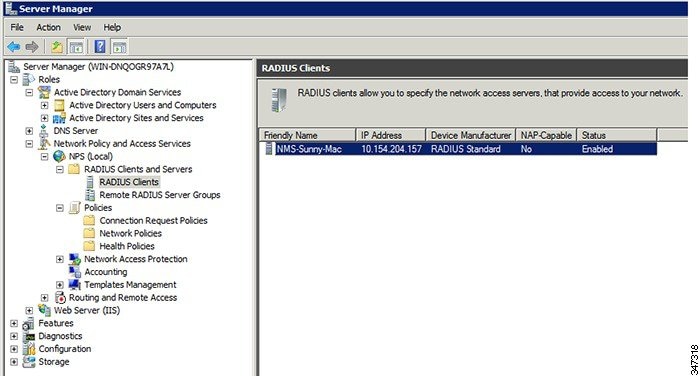

2.![]() IoT FND を RADIUS サーバの RADIUS クライアントとして追加します。

IoT FND を RADIUS サーバの RADIUS クライアントとして追加します。

IoT FND サーバのフレンドリ名と IP アドレスまたは DNS 名を提供し、IoT FND が RADIUS サーバへの接続に使用する共有秘密を設定します。

RADIUS クライアントのエントリが、RADIUS クライアントとサーバの下に表示されます。

シスコはすべてのセキュリティ グループ(IoT FND ロール)をこの組織単位内に作成することを推奨します。

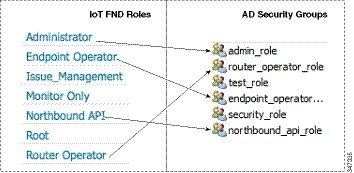

4.![]() IoT FND のロールに対応するセキュリティ グループを組織単位に追加します。

IoT FND のロールに対応するセキュリティ グループを組織単位に追加します。

次の例は、NMS_ROLES 組織単位に定義されたセキュリティ グループを示します。

ヒント:セキュリティ グループを作成するときは、それらが IoT FND ロールに 1 対 1 でマッピングされている(つまり IoT FND に定義された各ロールが、1 つの AD セキュリティ グループにのみマッピングされている)ことを確認します。セキュリティ グループの名前は IoT FND のロール名と一致する必要はありませんが、組織的な目的から、シスコは セキュリティ グループの名前を IoT FND ロールに関連付ける名前を使用することを推奨します。

(注)AD に IoT FND root ロールを作成または割り当てることはできません。

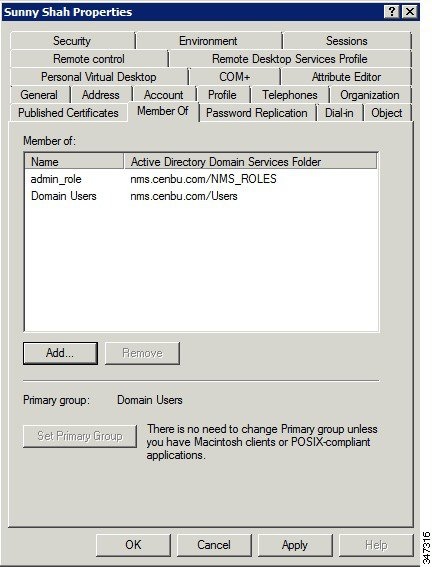

5.![]() AD ユーザをロールへのセキュリティ グループ マッピングに追加することで、ユーザをそのロールに割り当てます。

AD ユーザをロールへのセキュリティ グループ マッピングに追加することで、ユーザをそのロールに割り当てます。

ユーザは 1 つのセキュリティ グループにのみ属することができるため、ユーザがログイン後に割り当てられる IoT FND のロールは、割り当てられた AD セキュリティ グループによって決まります。

ヒント:AD では、ユーザは複数の IoT FND ロールに割り当てられたり、複数のセキュリティ グループに属したりすることはできません。複数のロールからユーザ グループにアクセス許可を割り当てるには、必要なアクセス許可のある新しい IoT FND ロールを作成し、対応する AD セキュリティ グループを作成します。この新しいグループのユーザはその後、このロールによって許可されているタスクを実行できます。

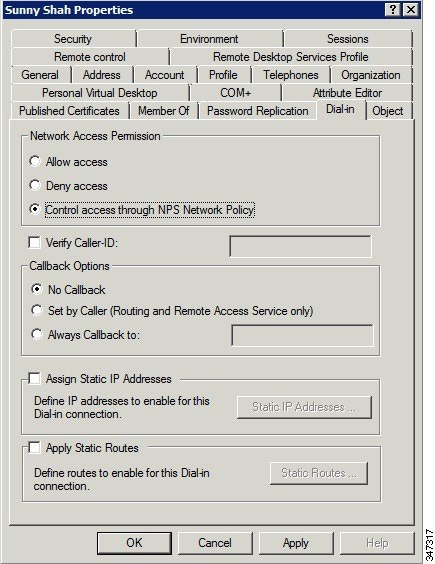

6.![]() ダイヤルイン ネットワーク アクセス権を設定して、NPS のネットワーク ポリシーを使用します。

ダイヤルイン ネットワーク アクセス権を設定して、NPS のネットワーク ポリシーを使用します。

RADIUS サーバ セキュリティ ポリシーの設定

IoT FND にアクセスするユーザを認証するには、RADIUS サーバのセキュリティ ポリシーを設定します。

RADIUS サーバにセキュリティ ポリシーを設定するには、次の手順に従います。

1.![]() ユーザが AD に作成した各セキュリティ グループのネットワーク ポリシーを作成します。

ユーザが AD に作成した各セキュリティ グループのネットワーク ポリシーを作成します。

a.![]() [Overview] ペインでポリシー名を定義して有効にし、アクセス権限を付与します。

[Overview] ペインでポリシー名を定義して有効にし、アクセス権限を付与します。

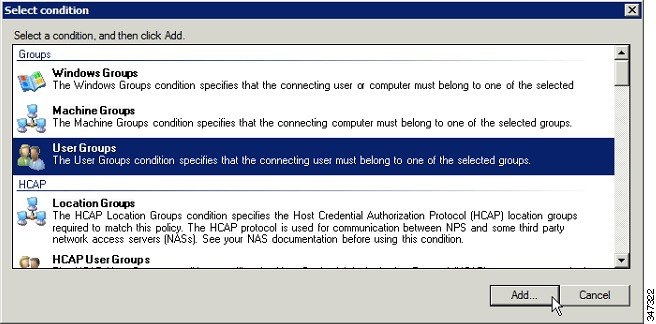

b.![]() [Conditions] タブをクリックして、[User Groups] を選択し、[Add] をクリックします。

[Conditions] タブをクリックして、[User Groups] を選択し、[Add] をクリックします。

[User Groups] の条件は、接続するユーザが選択したグループに属する必要があることを指定します。このポリシーが条件を満たすには、認証されているユーザがこのポリシーで設定されるユーザ グループに属している必要があります。

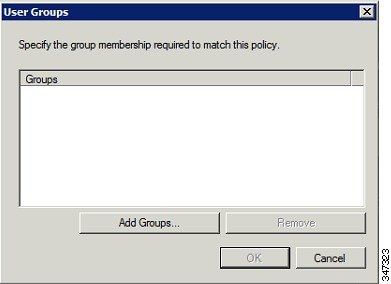

c.![]() [User Groups] ウィンドウで、[Add Groups] をクリックします。

[User Groups] ウィンドウで、[Add Groups] をクリックします。

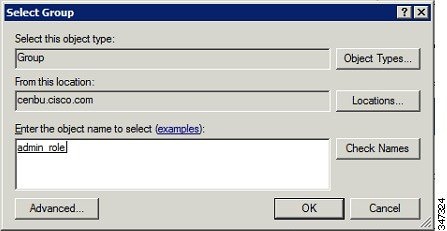

d.![]() [Select Group] ウィンドウで、グループの名前を入力します。

[Select Group] ウィンドウで、グループの名前を入力します。

e.![]() [OK] をクリックして [Select Group] ダイアログボックスを閉じ、次に [OK] をクリックして [User] ダイアログボックスを閉じます。

[OK] をクリックして [Select Group] ダイアログボックスを閉じ、次に [OK] をクリックして [User] ダイアログボックスを閉じます。

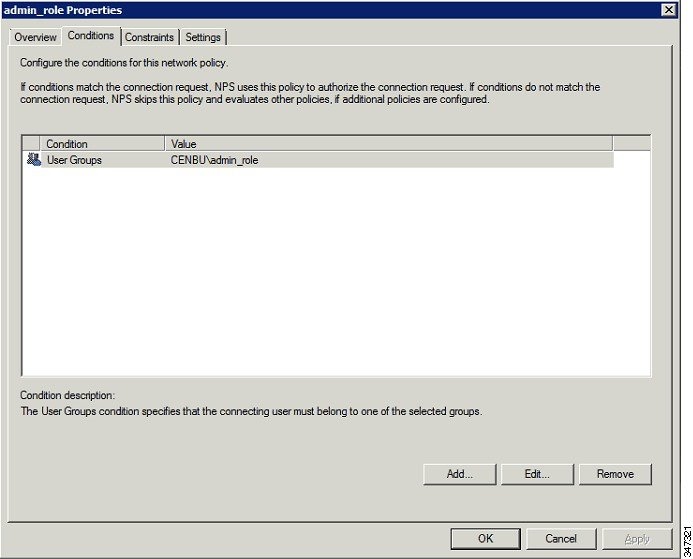

f.![]() [Cancel] をクリックして、[Select condition] ウィンドウを閉じます。

[Cancel] をクリックして、[Select condition] ウィンドウを閉じます。

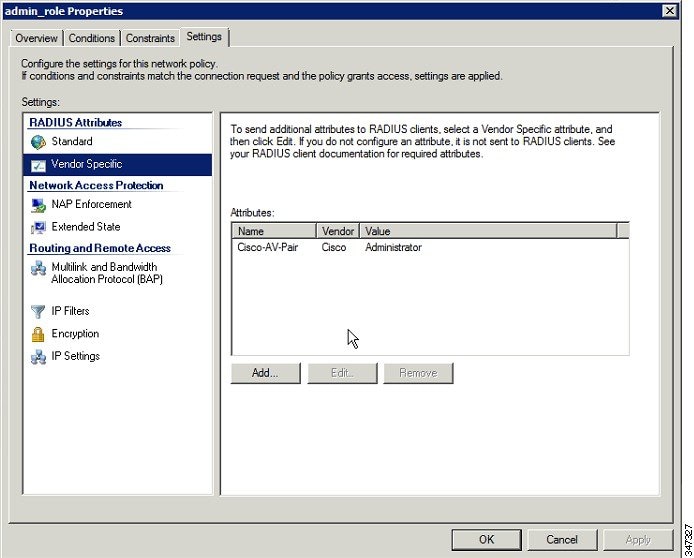

g.![]() [Settings] タブをクリックし、[Add] をクリックして [Attribute Information] ウィンドウを表示します。

[Settings] タブをクリックし、[Add] をクリックして [Attribute Information] ウィンドウを表示します。

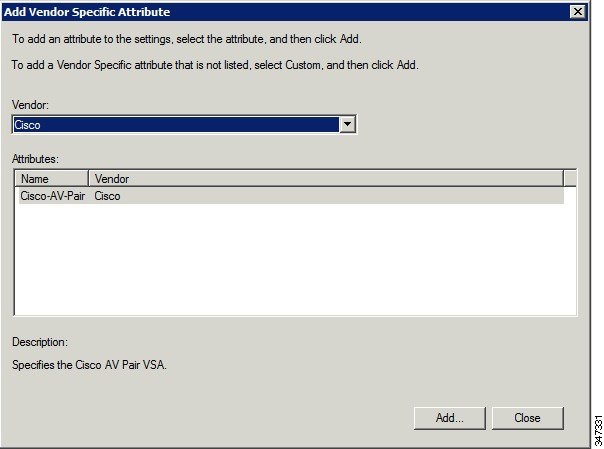

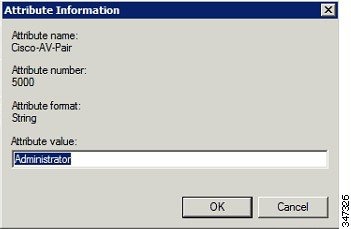

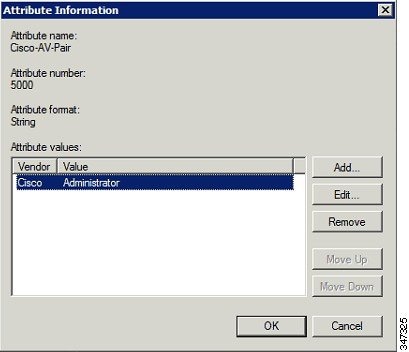

h.![]() [Add] をクリックして、ユーザ クレデンシャルとセキュリティ グループのメンバーシップが確認された後に IoT FND(RADIUS クライアント)に送信される [Vendor Specific Attribute](VSA)を定義します。

[Add] をクリックして、ユーザ クレデンシャルとセキュリティ グループのメンバーシップが確認された後に IoT FND(RADIUS クライアント)に送信される [Vendor Specific Attribute](VSA)を定義します。

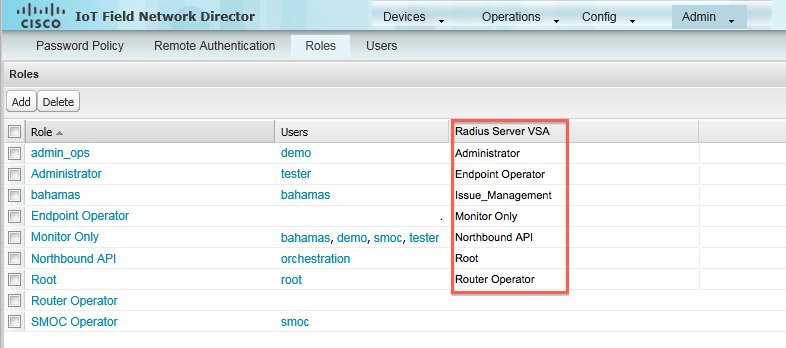

(注)[Attribute value] フィールドに入力される文字列は、IoT FND の [Roles] ページの [Radius Server VSA] カラムに表示される正確な文字列である必要があります([ADMIN] ![]() > [Access Management] > [Roles])。

> [Access Management] > [Roles])。

VSA の属性が [Settings] ペインに表示されます。

IoT FND でのリモート認証の設定

リモート ユーザ認証を有効にして、[Remote Authentication] ページで RADIUS サーバを設定します([Admin] > [Access Management] > [Remote Authentication])。

1.![]() [ADMIN] > [Access Management] > [Remote Authentication] の順に選択します。

[ADMIN] > [Access Management] > [Remote Authentication] の順に選択します。

2.![]() [Enable Remote Authentication] チェックボックスをオンにします。

[Enable Remote Authentication] チェックボックスをオンにします。

|

|

|

|---|---|

IoT FND がタイムアウトし、RADIUS サーバからの応答が受信されずリモート認証が失敗するまでに、RADIUS サーバにリクエストを送信する回数。 |

|

4.![]() IoT FND から RADIUS サーバに到達できることを確認するには [Test Connectivity] をクリックします。

IoT FND から RADIUS サーバに到達できることを確認するには [Test Connectivity] をクリックします。

リモート ユーザ アカウントの有効化と無効化

IoT FND では、AD ユーザ アカウントをリモートで有効または無効にすることはできません。リモート AD ユーザ アカウントを有効または無効にするには、AD サーバを使用します。

リモート ユーザ アカウントの削除

IoT FND で、リモート ユーザ アカウントを削除できます。ただし、これは IoT FND の [Users] ページ([ADMIN] > [Access Management] > [Users])からユーザを削除するのみで、AD からユーザ アカウントを削除することはありません。削除されたユーザが IoT FND にログインし、AD 認証が成功すると、ユーザのエントリが、IoT FND の [Users] ページに追加されます。

リモート ユーザ アカウントを使用した IoT FND へのログイン

リモート AD ユーザ アカウントを使用した IoT FND へのログインはユーザーに対しトランスペアレントです。バックグラウンドでは、IoT FND はアカウントがローカルであるかどうかをチェックし、リモート ユーザには [Remote Authentication] ページで設定した RADIUS サーバに認証要求を送信します([ADMIN] > [Access Management] > [Remote Authentication])。認証に成功したら、IoT FND はユーザのエントリを [Users] ページで追加します([ADMIN] > [Access Management] > [Users])。

[Users] ページのローカル ユーザのエントリとは異なり、リモート ユーザのエントリにファイルされたユーザ名は、リンクではありません。ユーザに関する詳細情報を得るためにリモート ユーザの名前をクリックすることはできません。

(注)IoT FND でリモート ユーザを管理することはできません。リモート ユーザがパスワードを更新するには、組織の AD パスワード更新ツールを使用する必要があります。リモート ユーザは IoT FND を使用して自分のパスワードを更新できません。

ロールの管理

ロールを使用して、ユーザが務めるロールに基づいたアクセス許可を割り当てます。ロールは、IoT FND のユーザが実行できるタスクのタイプを定義します。ここでは、次の内容について説明します。

IoT FND ではロールを任意のユーザに割り当てることができます([ADMIN] > [Access Management] > [Roles])。ユーザが実行できる操作は、そのロール対して有効なアクセス許可に基づいています。ここでは、次の内容について説明します。

基本ユーザ権限

IoT FND のユーザ権限 で、基本的な IoT FND のアクセス許可について説明します。

システム定義ユーザー ロール

(注)システム定義された root ロールは、ユーザに割り当てることはできません。

システム定義ユーザー ロール で、システム定義ロールを説明します。このロールは変更できません。

|

|

|

|---|---|

このロールはユーザに IoT FND への読み取り専用アクセスを提供します。このロールはデフォルトですべてのユーザに定義されます。 |

|

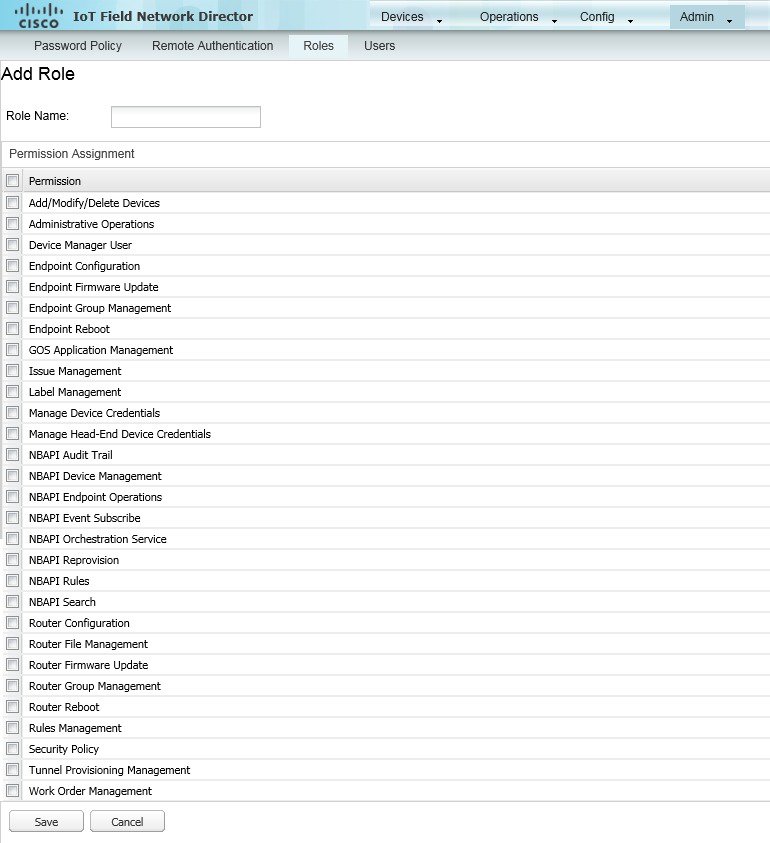

カスタム ユーザ ロール

IoT FND では、カスタム ロールを定義できます。ユーザが作成する各ロールに、1 つ以上の基本ユーザ権限を割り当てることができます(IoT FND のユーザ権限 参照)。これらの権限はこのロールのユーザが実行できるアクションのタイプを指定します。

ロールの追加

IoT FND ユーザ ロールを追加するには、次の手順を実行します。

1.![]() [ADMIN] > [Access Management] > [Roles] を選択します。

[ADMIN] > [Access Management] > [Roles] を選択します。

4.![]() 該当するチェックボックスをオンにして、権限を割り当てます。

該当するチェックボックスをオンにして、権限を割り当てます。

6.![]() ロールの追加を続行するには [Yes] をクリックし、続行しない場合は [No] をクリックして [Roles] ページに戻ります。

ロールの追加を続行するには [Yes] をクリックし、続行しない場合は [No] をクリックして [Roles] ページに戻ります。

ロールの削除

IoT FND ユーザ ロールを削除するには、次の手順を実行します。

ロールの編集

(注)システム定義されたロールは編集できませんが、カスタム ロールは編集できます。

IoT FND のカスタム ロールを編集するには、次の作業を行います。

1.![]() [ADMIN] > [Access Management] > [Roles] を選択します。

[ADMIN] > [Access Management] > [Roles] を選択します。

ロールの表示

IoT FND ユーザ ロールを表示するには、次の手順を実行します。

1.![]() [ADMIN] > [Access Management] > [Roles] を選択します。

[ADMIN] > [Access Management] > [Roles] を選択します。

ユーザの管理

パスワードのリセット

IoT FND が実行される Linux サーバの root ユーザは、パスワードをリセットし、パスワード ユーティリティを使用して他の IoT FND ユーザのパスワードをリセットできます。

IoT FND はそれ自体のユーザ アカウント データベースを管理しており、そのため、すべての新しいローカル ユーザを IoT FND のユーザ インターフェイスから追加する必要があります([Admin] > [Access Management] > [Users] ページ)。リモート ユーザはデータベースに自動的に追加されます。また、このページでユーザを有効化、無効化、編集、削除できます。

無効化されたアカウントのユーザは、管理者がこのアカウントを有効にするまでログインできません。ユーザ アカウントが有効になった後、ユーザはパスワードをリセットする必要があります。使用できるデータベース ストレージ以外に、システムで定義できるユーザの数に制限はありません。

ユーザの表示

IoT FND のユーザを表示するには、[Users] ページを開きます([ADMIN] > [Access Management] > [Users])。

IoT FND により、ユーザに関する以下の情報が表示されます。

|

|

|

|---|---|

| ユーザ アカウントがローカルに保存されているかどうかを示します。値が False の場合、ユーザ アカウントは Active Directory に保存され、リモート認証ページで構成された RADIUS サーバ経由でアクセスできます([ADMIN] > [Access Management] > [Remote Authentication])。 |

ユーザの追加

ユーザを IoT FND に追加するには、以下の手順を実行します。

1.![]() [ADMIN] > [Access Management] > [Users] の順に選択します。

[ADMIN] > [Access Management] > [Users] の順に選択します。

2.![]() ユーザを追加するため、[+] アイコンをクリックします。

ユーザを追加するため、[+] アイコンをクリックします。

|

|

|

|---|---|

4.![]() [Assign Domain] をクリックし、表示されるパネルから、ユーザに割り当てるドメインを選択します。

[Assign Domain] をクリックし、表示されるパネルから、ユーザに割り当てるドメインを選択します。

5.![]() [Assign] をクリックして入力内容を保存します。

[Assign] をクリックして入力内容を保存します。

IoT FND は、IoT FND データベースにこのユーザのレコードを作成します。

6.![]() 新しいユーザを追加するには、ディスク アイコンをクリックします。追加しない場合は [X] をクリックしてウィンドウを閉じ、[Users] ページに戻ります。

新しいユーザを追加するには、ディスク アイコンをクリックします。追加しない場合は [X] をクリックしてウィンドウを閉じ、[Users] ページに戻ります。

(注)新規ユーザ アカウントはデフォルトで有効になっています。つまり、ユーザは IoT FND にアクセスできます。

後でユーザ エントリをさらに編集するには、[Actions] カラムに表示される [Edit] または [Delete] ボタンを選択します。

ユーザの削除

ユーザ アカウントを削除すると、デフォルトのマッピング ロケーション などのユーザ設定がシステムから削除されます。一時的にユーザ アカウントを非アクティブ化するには、ユーザ アカウントを無効にします。

IoT FND からユーザを削除するには、以下の手順を実行します。

1.![]() [ADMIN] > [Access Management] > [Users] の順に選択します。

[ADMIN] > [Access Management] > [Users] の順に選択します。

ユーザの有効化

IoT FND にアクセスするユーザのユーザ アカウント有効化する必要があります。ユーザが初めてログインすると、IoT FND によりパスワードの変更を求められます。

IoT FND のユーザ アカウントを有効化するには、以下の手順を実行します。

1.![]() [Admin] > [Access Management] > [Users] の順に選択します。

[Admin] > [Access Management] > [Users] の順に選択します。

ユーザの無効化

ユーザが IoT FND にアクセスするのを防ぐには、アカウントを無効化します。ユーザ アカウントを無効にしても、IoT FND データベースからレコードは削除されません。

IoT FND のユーザ アカウントを無効化するには、以下の手順を実行します。

1.![]() [Admin] > [Access Management] > [Users] の順に選択します。

[Admin] > [Access Management] > [Users] の順に選択します。

2.![]() 無効化するユーザ アカウントのチェックボックスをオンにします。

無効化するユーザ アカウントのチェックボックスをオンにします。

ユーザの編集

IoT FND のユーザ設定を編集するには、以下の手順を実行します。

フィードバック

フィードバック