Cisco IoT Field Network Director リリース 4.0.x ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2018年2月5日

章のタイトル: Cisco IoT Field Network Director の概要

Cisco IoT Field Network Director の概要

この項では、Cisco IoT Field Network Director(Cisco IoT FND)の概要を示し、Cisco Internet of Things(IoT)ネットワーク ソリューション内で果たすその役割について説明します。次の内容について説明します。

■![]() Cisco IoT Connected Grid ネットワーク

Cisco IoT Connected Grid ネットワーク

Cisco IoT Connected Grid ネットワーク

Cisco IoT Field Network Director(IoT FND)は、スマート グリッド アプリケーションなどの IoT アプリケーション用の、マルチサービス ネットワークやセキュリティ インフラストラクチャを管理するソフトウェア プラットフォームです。このスマート グリッド アプリケーションには、Advanced Metering Infrastructure(AMI)、Distribution Automation(DA)、分散インテリジェンス、および変電所オートメーションなどが含まれます。IoT FND は、拡張可能なアーキテクチャを備えた、スケーラブルで、高度にセキュアで、モジュラ形式のオープン プラットフォームです。IoT FND は、マルチベンダーでマルチサービスの通信ネットワーク管理プラットフォームであり、電力グリッド デバイスのオープン エコシステムへのネットワーク接続を可能にします。

IoT FND は、ネットワーク管理機能とアプリケーション(分散管理システム(DMS)、停止管理システム(OMS)、およびメーター データ管理(MDM)など)とを明確に分離できる、層化システム アーキテクチャ上に構築されます。ネットワーク管理とアプリケーションとのこの明確な分離は、公益事業企業が(たとえば AMI を使用して)スマート グリッド プロジェクトを徐々に展開するのに役立ちます。さらに、さまざまな公益事業の業務で、共有のマルチサービス ネットワーク インフラストラクチャと共通のネットワーク管理システムを使用した分散オートメーションを拡大していくのに役立ちます。

■![]() 地理情報システム(GIS)マップ ベースの仮想化、モニタリング、トラブルシューティング、およびアラーム通知

地理情報システム(GIS)マップ ベースの仮想化、モニタリング、トラブルシューティング、およびアラーム通知

■![]() ルータおよびスマート メーター エンドポイント用のグループベースの構成管理

ルータおよびスマート メーター エンドポイント用のグループベースの構成管理

■![]() OS 互換(Cisco IOS、ゲスト OS、IOx)、およびアプリケーション管理の提供

OS 互換(Cisco IOS、ゲスト OS、IOx)、およびアプリケーション管理の提供

■![]() カスタマイズ可能なしきい値ベースのアラーム処理とイベント生成用のルール エンジン インフラストラクチャ

カスタマイズ可能なしきい値ベースのアラーム処理とイベント生成用のルール エンジン インフラストラクチャ

■![]() ユーティリティ ヘッドエンドと運用システムとの透過的な統合用の North Bound API

ユーティリティ ヘッドエンドと運用システムとの透過的な統合用の North Bound API

Cisco IoT FND は、強力な地理情報システム(GIS)による視覚化およびモニタリング機能を備えています。ユーティリティ オペレータは、ブラウザベースのインターフェイスにより、6LoWPAN(IPv6 over Low-power Wireless Personal Area Networks)を使用する、Cisco IoT Connected Grid Field Area Network(FAN)ソリューションでデバイスを管理およびモニタできます。FAN には、次のデバイスが含まれます。

■![]() Cisco 1000 Series Connected Grid ルータ(CGR)。これはポールトップまたは DIN レールマウント ルータとも呼ばれます。これらのデバイスは、このマニュアルではルータと表記されており、[Field Devices] ページでモデル別(例:CGR1000、CGR1120、CGR1240)に示されています。使用可能な CGR モジュールは、3G、4G LTE、およびメッシュ接続(WPAN)を提供します。CGR1000 は Itron OpenWay RIVA CAM モジュールもサポートし、これは Itron OpenWay RIVA 電気およびガス水道デバイスへの接続を提供します。

Cisco 1000 Series Connected Grid ルータ(CGR)。これはポールトップまたは DIN レールマウント ルータとも呼ばれます。これらのデバイスは、このマニュアルではルータと表記されており、[Field Devices] ページでモデル別(例:CGR1000、CGR1120、CGR1240)に示されています。使用可能な CGR モジュールは、3G、4G LTE、およびメッシュ接続(WPAN)を提供します。CGR1000 は Itron OpenWay RIVA CAM モジュールもサポートし、これは Itron OpenWay RIVA 電気およびガス水道デバイスへの接続を提供します。

■![]() Cisco 800 Series Integrated Services ルータ(ISR 800)は、ほとんどのネットワークでエッジ ルータまたはゲートウェイとして使用されており、エンド デバイス(エネルギー供給自動化デバイス、ATM などの他の特定業種向けデバイス、およびタクシーやトラックなどのモバイル配備)への WAN 接続(セルラー、イーサネット経由のサテライト、および WiFi)を提供します。これらのデバイスは、このマニュアルではルータと表記されており、[Field Devices] ページで製品 ID 別(例:C800 または C819)に示されています。IoT FND を使用して、強化された次の Cisco 819H ISR を管理できます。

Cisco 800 Series Integrated Services ルータ(ISR 800)は、ほとんどのネットワークでエッジ ルータまたはゲートウェイとして使用されており、エンド デバイス(エネルギー供給自動化デバイス、ATM などの他の特定業種向けデバイス、およびタクシーやトラックなどのモバイル配備)への WAN 接続(セルラー、イーサネット経由のサテライト、および WiFi)を提供します。これらのデバイスは、このマニュアルではルータと表記されており、[Field Devices] ページで製品 ID 別(例:C800 または C819)に示されています。IoT FND を使用して、強化された次の Cisco 819H ISR を管理できます。

IoT FND は、強化されていない次の Cisco 819 ISR も管理します。

■![]() Cisco 800 シリーズ サービス統合型ルータ(IR800)は、コンパクトで耐久性の高い Cisco IOS ソフトウェア ルータです。これらは、統合 4G LTE ワイヤレス WAN(IR809 と IR829 の両方のモデル)と、ワイヤレス LAN 機能(IR829 のみ)のサポートを提供します。これらのデバイスは、このマニュアルではルータと表記されており、[Field Devices] ページで製品 ID 別(例:IR800)に示されています。IoT FND を使用して、次の IR800 モデルを管理できます。

Cisco 800 シリーズ サービス統合型ルータ(IR800)は、コンパクトで耐久性の高い Cisco IOS ソフトウェア ルータです。これらは、統合 4G LTE ワイヤレス WAN(IR809 と IR829 の両方のモデル)と、ワイヤレス LAN 機能(IR829 のみ)のサポートを提供します。これらのデバイスは、このマニュアルではルータと表記されており、[Field Devices] ページで製品 ID 別(例:IR800)に示されています。IoT FND を使用して、次の IR800 モデルを管理できます。

■![]() Cisco Interface Module for Long Range Wide Area Network(LoRAWAN)は、産業用ルータ Cisco IR809 および IR829 の拡張モジュールであり、屋外配備用のキャリア グレード ゲートウェイとして機能します。このモジュールは、幅広い Internet of Things(IoT)ユース ケースに対応する、ライセンス不要の低電力広域(LPWA)ワイヤレス接続を提供します。このユース ケースには、アセット トラッキング、水道やガスの検針、街路灯、スマート パーキング/ビルディング/農業/環境モニタリングなどがあります。2 つのモデルがサポートされており、それらはそのバンド サポート(863 ~ 870 MHz ISM または 902 ~ 928 MHz ISM)により区別されます。

Cisco Interface Module for Long Range Wide Area Network(LoRAWAN)は、産業用ルータ Cisco IR809 および IR829 の拡張モジュールであり、屋外配備用のキャリア グレード ゲートウェイとして機能します。このモジュールは、幅広い Internet of Things(IoT)ユース ケースに対応する、ライセンス不要の低電力広域(LPWA)ワイヤレス接続を提供します。このユース ケースには、アセット トラッキング、水道やガスの検針、街路灯、スマート パーキング/ビルディング/農業/環境モニタリングなどがあります。2 つのモデルがサポートされており、それらはそのバンド サポート(863 ~ 870 MHz ISM または 902 ~ 928 MHz ISM)により区別されます。

■![]() Cisco 500 シリーズ無線パーソナル エリア ネットワーク(WPAN)産業用ルータ(IR500)は、RF メッシュ接続を、IPv4 およびシリアル Internet of Things(IoT)デバイス(たとえば、リクローザ制御、キャップ バンク制御、電圧レギュレータ制御、および他のリモート端末ユニット)に提供します。

Cisco 500 シリーズ無線パーソナル エリア ネットワーク(WPAN)産業用ルータ(IR500)は、RF メッシュ接続を、IPv4 およびシリアル Internet of Things(IoT)デバイス(たとえば、リクローザ制御、キャップ バンク制御、電圧レギュレータ制御、および他のリモート端末ユニット)に提供します。

(注)CGR、C800、IR800、IR500、および他のタイプのメッシュ エンドポイント デバイスは、ネットワーク上に共存できますが、同じデバイス グループに入れることはできません(デバイス グループの作成およびメッシュ エンドポイント ファームウェア イメージの使用を参照)。また同じファームウェア管理グループに入れることもできません(ファームウェア グループの設定)。

■![]() Cisco 800 シリーズ アクセス ポイントは、IR800 および C800 と統合されています。これらのデバイスは、このマニュアルではルータと表記されており、製品 ID 別(例:AP800)に示されています。IoT FND を使用して、次の AP800 モデルを管理できます。

Cisco 800 シリーズ アクセス ポイントは、IR800 および C800 と統合されています。これらのデバイスは、このマニュアルではルータと表記されており、製品 ID 別(例:AP800)に示されています。IoT FND を使用して、次の AP800 モデルを管理できます。

■![]() Cisco ASR 1000 シリーズ アグリゲーション サービス ルータ(ASR)および Cisco ISR 3900 シリーズ サービス統合型ルータ(ISR)。このマニュアルでは ヘッドエンド ルータ または HER と表記しています。

Cisco ASR 1000 シリーズ アグリゲーション サービス ルータ(ASR)および Cisco ISR 3900 シリーズ サービス統合型ルータ(ISR)。このマニュアルでは ヘッドエンド ルータ または HER と表記しています。

■![]() Cisco IPv6 RF(無線周波数)、PLC(電力線通信)、およびデュアル PHY(RF および PLC)メッシュ エンドポイント(スマート メーターおよび Range Extender)。

Cisco IPv6 RF(無線周波数)、PLC(電力線通信)、およびデュアル PHY(RF および PLC)メッシュ エンドポイント(スマート メーターおよび Range Extender)。

(注)このマニュアルでは、メッシュ エンドポイントは、Cisco Range Extender および Cisco 互換スマート メーターのことを指します。

IoT FND は通常、ユーティリティ コントロール センターに、他のユーティリティ ヘッドエンド運用システム(AMI ヘッド エンド、分散管理システム、または停止管理システム)とともに置かれます。IoT FND は、オープン システム相互接続(OSI)モデルで定義されている、企業クラスの FCAPS(障害、設定、アカウンティング、パフォーマンス、およびセキュリティ)機能を特色としています。

Cisco IoT FND North Bound Application Programmable Interface(NB API)により、DMS、OMS、MDM などのさまざまなユーティリティ アプリケーションは、共有マルチサーバ通信ネットワーク インフラストラクチャから、分散グリッド情報、停止情報、および測定データについての適切なサービス固有データを取り出すことができます。Cisco IoT FND North Bound API の詳細は、ご使用の IoT FND インストール バージョンの『 Cisco IoT FND NMS North Bound API Programming Guide 』を参照してください。

NB API は、HTTPS を使用してイベントを送信できます。NB API クライアントは、イベント送信のための有効な URL HTTPS を提供することで、IoT FND をサブスクライブする必要があります。IoT FND は、NB API クライアント(イベント コンシューマ)によりパブリッシュされたすべての SSL およびハンドシェイク証明書を受け入れ、同時にセキュア接続を確立します。

Cisco IoT FND の機能

■![]() 設定管理 :Cisco IoT FND により、多数の Cisco CGR、Cisco C800、Cisco ISR、Cisco IR、Cisco ASR、および ME の設定を容易に実行できるようになります。Cisco IoT FND は、デバイスを設定グループ内に配置し、設定テンプレートで設定値を編集し、その設定をグループ内のすべてのデバイスにプッシュすることで、デバイスを一括設定します。

設定管理 :Cisco IoT FND により、多数の Cisco CGR、Cisco C800、Cisco ISR、Cisco IR、Cisco ASR、および ME の設定を容易に実行できるようになります。Cisco IoT FND は、デバイスを設定グループ内に配置し、設定テンプレートで設定値を編集し、その設定をグループ内のすべてのデバイスにプッシュすることで、デバイスを一括設定します。

■![]() デバイスとイベントのモニタリング :Cisco IoT FND は、デバイスが生成した詳細情報を読みやすい表形式ビューで表示し、これによりユーザはネットワークのエラーをモニタできます。Cisco IoT FND は、ルータやスマート メーターなどの FAN デバイスを、統合された地理情報システム(GIS)マップベースで視覚化します。ルータへのアクセスに必要な証明書を含む CGR 固有のワーク オーダーを作成するには、IoT FND を使用します。

デバイスとイベントのモニタリング :Cisco IoT FND は、デバイスが生成した詳細情報を読みやすい表形式ビューで表示し、これによりユーザはネットワークのエラーをモニタできます。Cisco IoT FND は、ルータやスマート メーターなどの FAN デバイスを、統合された地理情報システム(GIS)マップベースで視覚化します。ルータへのアクセスに必要な証明書を含む CGR 固有のワーク オーダーを作成するには、IoT FND を使用します。

■![]() ファームウェア管理 :Cisco IoT FND は、Cisco CGR、Cisco C800、Cisco ISR、Cisco IR、および ME ファームウェア イメージのリポジトリとして機能します。Cisco IoT FND を使用して、デバイスのグループで実行するファームウェアをアップグレードするには、ファームウェア イメージ ファイルを Cisco IoT FND サーバに読み込ませ、次にイメージをグループ内のデバイスに読み込ませます。アップロードしたら、IoT FND を使用してファームウェア イメージをデバイスに直接インストールします。リリース 3.0.1-36 以降では、メッシュ エンドポイントの [Firmware Upgrade] ページのサブネット リスト ビューで、PAN 識別子(PAN ID)およびグループによりサブネットをフィルタリングして表示できます(詳細にはグループ内のノードの数、ルータからのホップ数、操作ステータスなどが含まれます)。サブネット進捗ヒストグラムも追加されています。

ファームウェア管理 :Cisco IoT FND は、Cisco CGR、Cisco C800、Cisco ISR、Cisco IR、および ME ファームウェア イメージのリポジトリとして機能します。Cisco IoT FND を使用して、デバイスのグループで実行するファームウェアをアップグレードするには、ファームウェア イメージ ファイルを Cisco IoT FND サーバに読み込ませ、次にイメージをグループ内のデバイスに読み込ませます。アップロードしたら、IoT FND を使用してファームウェア イメージをデバイスに直接インストールします。リリース 3.0.1-36 以降では、メッシュ エンドポイントの [Firmware Upgrade] ページのサブネット リスト ビューで、PAN 識別子(PAN ID)およびグループによりサブネットをフィルタリングして表示できます(詳細にはグループ内のノードの数、ルータからのホップ数、操作ステータスなどが含まれます)。サブネット進捗ヒストグラムも追加されています。

■![]() OS 移行 :Cisco CGR 1000 の場合、IoT FND により、CG-OS を実行する CGR を IOS に移行できます。

OS 移行 :Cisco CGR 1000 の場合、IoT FND により、CG-OS を実行する CGR を IOS に移行できます。

■![]() ゼロ タッチ導入 :この使いやすい機能は、X.509 証明書とプロビジョニング情報を、Connected Grid ネットワーク内のセキュアな接続を介して自動的に登録して配布します。

ゼロ タッチ導入 :この使いやすい機能は、X.509 証明書とプロビジョニング情報を、Connected Grid ネットワーク内のセキュアな接続を介して自動的に登録して配布します。

■![]() トンネル プロビジョニング :Cisco ASR、Cisco CGR、C800、Cisco ISR、および Cisco IR の間で交換されるデータを保護し、Cisco CGR への無許可アクセスを防止して、デバイス間でのセキュア通信を提供します。Cisco IoT FND では、CLI コマンドを実行して、Cisco CGR、C800、Cisco ISR、Cisco IR、および Cisco ASR の間にセキュア トンネルをプロビジョニングできます。グループを使用してトンネル プロビジョニングを一括設定するには、IoT FND を使用します。

トンネル プロビジョニング :Cisco ASR、Cisco CGR、C800、Cisco ISR、および Cisco IR の間で交換されるデータを保護し、Cisco CGR への無許可アクセスを防止して、デバイス間でのセキュア通信を提供します。Cisco IoT FND では、CLI コマンドを実行して、Cisco CGR、C800、Cisco ISR、Cisco IR、および Cisco ASR の間にセキュア トンネルをプロビジョニングできます。グループを使用してトンネル プロビジョニングを一括設定するには、IoT FND を使用します。

■![]() IPv6 RPL ツリー ポーリング :IPv6 Routing Protocol for Low-power and Lossy Networks(RPL)は、そのネイバーを検出し、ICMPv6 メッセージ交換を使用してルートを確立します。RPL は、ルーティング ツリーのルートである CGR に対する ME の相対位置に基づいて、ルートを管理します。RPL ツリー ポーリングは、メッシュ ノードと CGR 定期更新により使用可能になります。RPL ツリーはメッシュ トポロジを表しますが、これはトラブルシューティングに役立てることができます。たとえば、RPL ツリーから受け取ったホップ カウント情報により、ファームウェア ダウンロード プロセスのユニキャストまたはマルチキャストの使用を判別できます。IoT FND は、RPL ツリーの定期的に更新されるスナップショットを保持します。

IPv6 RPL ツリー ポーリング :IPv6 Routing Protocol for Low-power and Lossy Networks(RPL)は、そのネイバーを検出し、ICMPv6 メッセージ交換を使用してルートを確立します。RPL は、ルーティング ツリーのルートである CGR に対する ME の相対位置に基づいて、ルートを管理します。RPL ツリー ポーリングは、メッシュ ノードと CGR 定期更新により使用可能になります。RPL ツリーはメッシュ トポロジを表しますが、これはトラブルシューティングに役立てることができます。たとえば、RPL ツリーから受け取ったホップ カウント情報により、ファームウェア ダウンロード プロセスのユニキャストまたはマルチキャストの使用を判別できます。IoT FND は、RPL ツリーの定期的に更新されるスナップショットを保持します。

■![]() 動的マルチポイント VPN および FlexVPN :Cisco C800 デバイスと Cisco IR800 デバイスの場合、DMVPN と FlexVPN は、トンネル プロビジョニング時にデバイス固有のトンネル設定を HER に適用するために IoT FND を必要としません。HER トンネル プロビジョニングは、サイト間 VPN トンネルにのみ必要です。

動的マルチポイント VPN および FlexVPN :Cisco C800 デバイスと Cisco IR800 デバイスの場合、DMVPN と FlexVPN は、トンネル プロビジョニング時にデバイス固有のトンネル設定を HER に適用するために IoT FND を必要としません。HER トンネル プロビジョニングは、サイト間 VPN トンネルにのみ必要です。

■![]() 組み込みアクセス ポイント(AP)管理 :IoT FND は、C819 および IR829 ルータ上の組み込み AP を管理します。

組み込みアクセス ポイント(AP)管理 :IoT FND は、C819 および IR829 ルータ上の組み込み AP を管理します。

■![]() デュアル PHY サポート :IoT FND は、デュアル PHY(RF および PLC)トラフィックをサポートするデバイスと通信できます。IoT FND は、デュアル PHY を実行する CGR を識別し、マスターとスレーブへの設定を有効化し、マスターからメトリックを収集します。IoT FND はさらに、デュアル PHY CGR のセキュリティ キーを管理します。メッシュ側で、IoT FND は固有のハードウェア ID を使用してデュアル PHY ノードを識別し、設定のプッシュとファームウェアの更新を可能にし、RF や PLC トラフィック率を含むメトリックを収集します。

デュアル PHY サポート :IoT FND は、デュアル PHY(RF および PLC)トラフィックをサポートするデバイスと通信できます。IoT FND は、デュアル PHY を実行する CGR を識別し、マスターとスレーブへの設定を有効化し、マスターからメトリックを収集します。IoT FND はさらに、デュアル PHY CGR のセキュリティ キーを管理します。メッシュ側で、IoT FND は固有のハードウェア ID を使用してデュアル PHY ノードを識別し、設定のプッシュとファームウェアの更新を可能にし、RF や PLC トラフィック率を含むメトリックを収集します。

■![]() ゲスト OS(GOS)サポート :ゲスト OS をサポートする Cisco IOS CGR 1000 および IR800 デバイスの場合、IoT FND はサポート対象オペレーティング システム上で実行するアプリケーションの管理を、承認取得済みユーザに許可します。IoT FND はアプリケーション導入のすべてのフェーズをサポートし、アプリケーションのステータスと、デバイス上で実行する Hypervisor のバージョンを表示します。

ゲスト OS(GOS)サポート :ゲスト OS をサポートする Cisco IOS CGR 1000 および IR800 デバイスの場合、IoT FND はサポート対象オペレーティング システム上で実行するアプリケーションの管理を、承認取得済みユーザに許可します。IoT FND はアプリケーション導入のすべてのフェーズをサポートし、アプリケーションのステータスと、デバイス上で実行する Hypervisor のバージョンを表示します。

■![]() デバイス ロケーションのトラッキング :CGR 1000、C800、および IR800 デバイスの場合、IoT FND はリアルタイム ロケーションとデバイス ロケーションの履歴を表示します。この機能は、GPS 機能を有効にすることが必要です。

デバイス ロケーションのトラッキング :CGR 1000、C800、および IR800 デバイスの場合、IoT FND はリアルタイム ロケーションとデバイス ロケーションの履歴を表示します。この機能は、GPS 機能を有効にすることが必要です。

■![]() ソフトウェア セキュリティ モジュール(SSM) :これはハードウェア セキュリティ モジュール(HSM)の低コスト代替製品であり、メーターや IR500 デバイスに送信される CSMP メッセージの署名に使用されます。

ソフトウェア セキュリティ モジュール(SSM) :これはハードウェア セキュリティ モジュール(HSM)の低コスト代替製品であり、メーターや IR500 デバイスに送信される CSMP メッセージの署名に使用されます。

■![]() カスタマー証明書 :Cisco IoT FND は、ユーザが独自の CA と ECC ベースの証明書を使用してスマート メーター メッセージに署名することを許可します。

カスタマー証明書 :Cisco IoT FND は、ユーザが独自の CA と ECC ベースの証明書を使用してスマート メーター メッセージに署名することを許可します。

■![]() 診断およびトラブルシューティング :IoT FND ルール エンジン インフラストラクチャは、トリアージ ベース トラブルシューティングによる効率的なモニタリングを行うことができます。デバイスのトラブルシューティングでは、オンデマンドのデバイス パス トレースおよび ping を、すべての CGR、Cisco C800、Range Extender、またはメーター(メッシュ エンドポイント)に対して実行します。

診断およびトラブルシューティング :IoT FND ルール エンジン インフラストラクチャは、トリアージ ベース トラブルシューティングによる効率的なモニタリングを行うことができます。デバイスのトラブルシューティングでは、オンデマンドのデバイス パス トレースおよび ping を、すべての CGR、Cisco C800、Range Extender、またはメーター(メッシュ エンドポイント)に対して実行します。

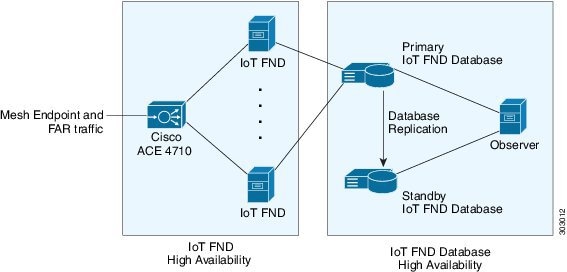

■![]() 高可用性 :中断のないネットワーク管理とモニタリングを確実にするために、Cisco IoT FND ソリューションは高可用性(HA)構成で展開できます。ロード バランシングが行われる IoT FND サーバとプライマリおよびスタンバイ IoT FND データベースを使用することで、Cisco IoT FND は、システムのヘルス(クラスタ内の接続やサーバ リソースの使用状況を含む)を常時モニタします。サーバ クラスタのメンバーまたはデータベースが使用できなくなったかまたはトンネルに障害が発生すると、別のメンバーまたはデータベースがシームレスに引き継ぎます。さらに、Cisco CGR と複数の Cisco ASR の間に冗長トンネルを構成することで、IoT FND の信頼性を向上させることができます。

高可用性 :中断のないネットワーク管理とモニタリングを確実にするために、Cisco IoT FND ソリューションは高可用性(HA)構成で展開できます。ロード バランシングが行われる IoT FND サーバとプライマリおよびスタンバイ IoT FND データベースを使用することで、Cisco IoT FND は、システムのヘルス(クラスタ内の接続やサーバ リソースの使用状況を含む)を常時モニタします。サーバ クラスタのメンバーまたはデータベースが使用できなくなったかまたはトンネルに障害が発生すると、別のメンバーまたはデータベースがシームレスに引き継ぎます。さらに、Cisco CGR と複数の Cisco ASR の間に冗長トンネルを構成することで、IoT FND の信頼性を向上させることができます。

■![]() 停電通知 :Connected Grid Endpoint(CGE)は、停電についてのタイムリーで効率的なレポート作成をサポートする、停電通知サービスを実装します。停電時に、CGE は、エネルギーを節約するために必要な機能を実行し、ネイバー ノードに停電を通知します。ルータは IoT FND への停電通知を中継し、停電に関する情報を関連付けるプッシュ通知を顧客向けに発行します。

停電通知 :Connected Grid Endpoint(CGE)は、停電についてのタイムリーで効率的なレポート作成をサポートする、停電通知サービスを実装します。停電時に、CGE は、エネルギーを節約するために必要な機能を実行し、ネイバー ノードに停電を通知します。ルータは IoT FND への停電通知を中継し、停電に関する情報を関連付けるプッシュ通知を顧客向けに発行します。

■![]() メッシュ アップグレード サポート :Cisco CGR および CGE などのフィールド デバイス(たとえば、AMI メーター エンドポイント)のソフトウェアおよびファームウェアをワイヤレスでアップグレードできます。

メッシュ アップグレード サポート :Cisco CGR および CGE などのフィールド デバイス(たとえば、AMI メーター エンドポイント)のソフトウェアおよびファームウェアをワイヤレスでアップグレードできます。

■![]() 監査ロギング :監査、法規制の遵守、および SEIM(セキュリティ イベントおよびインシデント管理)の統合などのユーザ アクティビティのアクセス情報をログに記録します。これにより管理は簡素化され、モニタ、レポート、およびトラブルシューティングの各機能の統合によりコンプライアンスが強化されます。

監査ロギング :監査、法規制の遵守、および SEIM(セキュリティ イベントおよびインシデント管理)の統合などのユーザ アクティビティのアクセス情報をログに記録します。これにより管理は簡素化され、モニタ、レポート、およびトラブルシューティングの各機能の統合によりコンプライアンスが強化されます。

■![]() North Bound API :停止管理システム(OMS)、メーター データ管理(MDM)、トラブル チケット システム、およびマネージャ オブ マネージャズなどの既存のユーティリティ アプリケーションを簡単に統合できます。

North Bound API :停止管理システム(OMS)、メーター データ管理(MDM)、トラブル チケット システム、およびマネージャ オブ マネージャズなどの既存のユーティリティ アプリケーションを簡単に統合できます。

■![]() デバイス マネージャのワーク オーダー :資格を持つ現場技術者は、ワーク オーダーにリモートにアクセスしてそれを更新できます。

デバイス マネージャのワーク オーダー :資格を持つ現場技術者は、ワーク オーダーにリモートにアクセスしてそれを更新できます。

■![]() ロールベース アクセス コントロール :AMI ネットワーク デバイス用にエンタープライズ セキュリティ ポリシーとロールベース アクセス コントロールを統合します。

ロールベース アクセス コントロール :AMI ネットワーク デバイス用にエンタープライズ セキュリティ ポリシーとロールベース アクセス コントロールを統合します。

■![]() イベントおよび問題の管理 :障害イベントの収集、フィルタリング、および通信ネットワーク モニタリングの相関を行います。IoT FND は、しきい値ベースのルール処理、カスタム アラート生成、およびアラーム イベント処理のための多様な障害イベント メカニズムをサポートします。ユーティリティ ネットワーク内のさまざまなエンドポイントについて、障害は色分けされた GIS マップ ビューで表示されます。これにより、停止管理システムなどのさまざまなユーティリティ アプリケーションに対する、オペレーターレベルのカスタムでの、障害イベントの生成、処理、および転送が可能になります。自動問題追跡は、収集されるイベントに基づいて実行されます。

イベントおよび問題の管理 :障害イベントの収集、フィルタリング、および通信ネットワーク モニタリングの相関を行います。IoT FND は、しきい値ベースのルール処理、カスタム アラート生成、およびアラーム イベント処理のための多様な障害イベント メカニズムをサポートします。ユーティリティ ネットワーク内のさまざまなエンドポイントについて、障害は色分けされた GIS マップ ビューで表示されます。これにより、停止管理システムなどのさまざまなユーティリティ アプリケーションに対する、オペレーターレベルのカスタムでの、障害イベントの生成、処理、および転送が可能になります。自動問題追跡は、収集されるイベントに基づいて実行されます。

IoT FND のアーキテクチャ

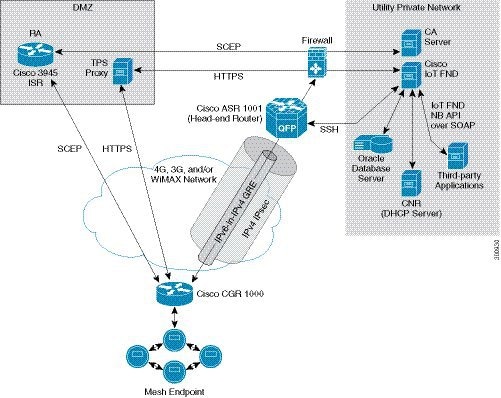

ゼロ タッチ展開アーキテクチャ は、標準的な公益事業企業の、内部でゼロ タッチ展開を使用している Cisco CGR Connected Grid ネットワーク上で運用されている、システム パスと通信パスの概略図です。

Cisco IOS CGR には、FlexVPN を使用したトンネル構成を推奨します。FlexVPN は、これらすべての機能を(IPsec により保護された)1 つの GRE トンネルに結合します。

Cisco C800 および IR800 には、動的マルチポイント VPN(DMVPN)または FlexVPN を使用することを推奨します。

この例では、ファイアウォールにより、公益事業企業のパブリック ネットワーク(DMZ)とそのプライベート ネットワークの項目が区分されています。

公益事業企業のプライベート ネットワークには、ファイアウォールの背後に置くことができるシステム(Cisco IoT FND、Oracle データベース サーバ、Cisco IoT FND North Bound API、DHCP サーバ、認証局(CA)など)が示されています。Cisco IoT FND トンネル プロビジョニング サーバ プロキシ(TPS プロキシ)や登録局(RA)も DMZ 内に置くことができます。

Cisco CGR をインストールして電源をオンにすると、ネットワーク内でアクティブになり、SCEP(Simple Certificate Enrollment Protocol)を使用してその証明書を RA に登録します。RA(ゼロ タッチ展開アーキテクチャ の Cisco 3945 ISR )は、CA プロキシとして機能し、CA から Cisco CGR の証明書を取得します。Cisco CGR は、トンネル プロビジョニング要求を HTTPS を介して TPS プロキシに送信し、要求はそこから IoT FND に転送されます。

Cisco IoT FND は、Cisco CGR とヘッドエンド ルータ(ゼロ タッチ展開アーキテクチャ の Cisco ASR 1001 )との間のトンネルを設定するために必要なすべての情報のコレクションを管理します。CG-OS CGR インストール システムの場合は、外部は IPv4 を介した IPsec トンネルで、その内部は IPv6-in-IPv4 GRE トンネルであるネットワーク構成を推奨します。ME からのすべてのトラフィックは IPv6 を介して送信されます。GRE トンネルは、データ センターにアクセスするために IPv6 トラフィックのパスを提供します。外部 IPsec トンネルにより、そのトラフィックは保護されます。トンネルをアクティブにすると、Cisco CGR(設定後)は、公益事業企業の仮想プライベート ネットワーク(VPN)のようなネットワークに接続します。

IoT FND ソリューションのメイン コンポーネント

|

|

|

|---|---|

IoT FND 導入システムの中心機能です。これは RHEL サーバ上で稼働し、これによって管理者は、ブラウザベースのグラフィカル ユーザ インターフェイスを使用して、IoT FND 導入システムのさまざまな面を制御できます。 IoT FND HA 導入システムには、ロード バランサに接続された 2 つ以上の IoT FND サーバが含まれています。 |

|

この Oracle データベースには、IoT FND ソリューションによって管理されるすべての情報が保存されます。これには ME から受信したすべてのメトリックや、ファームウェア イメージ、設定テンプレート、ログ、イベント情報などのすべてのデバイス プロパティが含まれます。 |

|

これはハードウェア セキュリティ モジュール(HSM)の低コスト代替製品であり、メーターや IR500 デバイスに送信される CSMP メッセージの署名に使用されます。 |

|

現場での最初の起動時にルータが IoT FND と通信できるようにします。IoT FND がルータと ASR との間のトンネルをプロビジョニングしたら、ルータは IoT FND と直接通信します。 |

|

(任意)IoT FND はゼロ タッチ展開アーキテクチャ の Cisco ACE 4710 を使用して HA を備えます。ロード バランサは、ソリューションのサーバ クラスタ内にある IoT FND サーバ間でトラフィックを分散させます。 |

高可用性とトンネル冗長性

ゼロ タッチ展開アーキテクチャ で示す例は、1 つのデータベースがあり、トンネル冗長性はない、単一サーバ導入システムです。ただし、Cisco IoT FND HA サポートを利用して、Cisco ACE 4710 ロード バランサに接続されている Cisco IoT FND サーバのクラスタを導入できます(IoT FND サーバおよびデータベース HA を参照)。ロード バランサは、ラウンドロビン方法で要求をサーバに送信します。サーバに障害が発生すると、ロード バランサは、クラスタ内の他のサーバに送信することで要求を処理し続けます。

最小限のデータ ロスでシステム内に高可用な別の層を備えるには、スタンバイ Cisco IoT FND データベースを導入することもできます。

トンネル冗長性を備えるために、IoT FND では CGR を複数の ASR に接続するための複数のトンネルを作成できます(IoT FND トンネルの冗長性 を参照)。

メッシュ エンドポイント

Cisco Field Area Network(FAN)ソリューションは、初めてのマルチサービス通信インフラストラクチャを、公益事業者のフィールド エリア ネットワークに導入します。これは、AMI や DA、および共通ネットワーク プラットフォームの保護と制御のためのアプリケーションを提供します。

高機能メーターを導入したら、続いては公益事業企業のニーズに適正なソリューションで応えるように設計された構造化プロセスを導入することになります。このプロセスは、計測、IT、操作、およびエンジニアリングの間での調整を必要とするいくつかのフェーズを経て進められます。ほとんどの公益事業企業にとって最初のフェーズは、目標を特定することであり、それにデータ分析のニーズやビジネス プロセスが続きます。ビジネス ケースの評価が完了し、テクノロジが選択されたら、システムの実装と検証のプロセスを実行します。

公益事業企業が過去のビジネス ケースを現在のシステム実装に移そうとすると、予測できない複雑さにより導入が遅延する場合があります。プラグ アンド プレイ システムの真価は、高機能計測をより短時間で実現できるという利点により、コストを節約し、投資回収率を向上させることにあります。

真のプラグ アンド プレイ RF または PLC メッシュ ネットワーク システムを実現する機能には、次のものがあります。

■![]() 自己初期化エンドポイント :CGR は、メーターやインフラストラクチャ展開をプログラミングなしに検出する高度な自己検出により、通信のための最善のパスを自動的に確立します。

自己初期化エンドポイント :CGR は、メーターやインフラストラクチャ展開をプログラミングなしに検出する高度な自己検出により、通信のための最善のパスを自動的に確立します。

■![]() 拡張性 :このタイプのネットワークにより、Cisco IoT FND インストール システムは、最大で 1000 万のメーター/エンドポイントに対応できる、ポケット化された導入システムを実現できます。キャパシティが大きいため、対象の AMI カバレッジ エリアのさまざまな箇所で迅速な複数チームでの導入を実行でき、インフラストラクチャや通信のコストを節約できます。

拡張性 :このタイプのネットワークにより、Cisco IoT FND インストール システムは、最大で 1000 万のメーター/エンドポイントに対応できる、ポケット化された導入システムを実現できます。キャパシティが大きいため、対象の AMI カバレッジ エリアのさまざまな箇所で迅速な複数チームでの導入を実行でき、インフラストラクチャや通信のコストを節約できます。

真のメッシュ ネットワークでは、測定デバイスやレンジ エクステンダ デバイスは相互に通信し、独自の最良リンクを決定して、メッシュ ローカル エリア ネットワーク(RFLAN)または PLC LAN を形成します。これらの ME デバイスはネットワークを形成し、動的自動ルーティング機能を持つようになります。この機能により、専用リピータ インフラストラクチャや中間層の(エンドポイントとコレクタの間の)ラジオ リレー ネットワークを省くことができます。結果として、専用ネットワーク インフラストラクチャと、強力で柔軟性が高い固定ネットワーク通信機能をかなり削減することができます。

Range Extender は、公益事業企業により、メッシュのカバレッジを強化し、冗長性を備えるためにインストールされます。さらに、建造物が通常のメッシュ信号伝搬を妨げる密集した都市部、地理的にメーター密度が低く人口密度が低い地域、高周波が問題となる地域などの困難な環境設定でネットワーク信頼性を補うためにもインストールされます。Range Extender は、インストールまたは停止リカバリ後のメッシュを自動的に検出して接続し、代替メッシュ パスを提供します。

通常の導入シナリオでは、これらの ME は、導入されたその日から安定した RFLAN または PLC LAN ネットワークを形成します。コレクタがインストールされたら、導入エリア全体に ME を配置することは、メーターの交換と同じほど簡単になります。ME は自動的にネットワークを形成してレポートを開始します。

メッシュ エンドポイントは情報を送受信します。双方向メッシュ システムにより、リモート ファームウェア アップグレード、使用期間のシステム設定の変更やコマンド実行、需要リセット、および停止復元通知などが行えるようになります。物理的に「メーターに触る」必要がないことには大きな価値があります。特定のクライアントのニーズを満たすために、使用時間(TOU)スケジュールの変更と間隔データ取得の変更が必要である、高度デマンド応答測定ドメインに入る場合は特にそのように言えます。これらのコマンドは、グループまたは特定の ME に送信できます。メーター コマンドは、スケジュール指定、プロアクティブ、オンデマンド、またはネットワーク全体へのブロードキャストのいずれかで実行できます。

データセンター/ネットワーク オペレーション センター(NOC)とコレクタとの間の通信は、広く入手可能でコスト効率の高い、市販の TCP/IP ベース パブリック ワイド エリア ネットワーク(WAN)または公益事業企業が所有する WAN のいずれかを利用して実現されます。現在利用できる柔軟でオープン標準のパブリック WAN アーキテクチャにより、将来的にも継続的にコスト削減が可能な環境を構成できます。資産の存続期間全体にわたって 1 タイプの接続性に拘束されることがないため、将来のオプションに対応することもできます。AMI システムで専門性が非常に高い WAN システムを使用しないのであれば、それが最善です。

導入が完了すると、システムはスケジュール設定された時間ごと(およびサブ時間ごと)のデータを送信して、請求書読み取り、高度デマンド応答イニシアチブ、負荷リサーチ、電源品質、および変圧器資産モニタリングなどのユーティリティ アプリケーションをサポートできます。

アクセスのしやすさと信頼できるオンデマンド機能により、ユーティリティはグリッド診断と負荷リサーチを、システム全体または選択したメーターのグループに対して実行できます。他の標準機能は、停止管理、改ざん検出、およびシステム パフォーマンス モニタリングをサポートします。

グリッド セキュリティ

次世代エネルギー ネットワークの要件を満たすように設計された Cisco グリッド セキュリティ ソリューションは、シスコのサイバーセキュリティおよび物理セキュリティ関連の製品、テクノロジ、サービス、パートナーの広範なポートフォリオを活用します。これにより公益事業企業は運用コストを削減しながら、重要なエネルギー インフラストラクチャのサイバーセキュリティと物理セキュリティを向上させることができます。

Cisco グリッド セキュリティ ソリューションは、次のものを提供します。

■![]() アイデンティティの管理およびアクセス制御 :ユーザ認証とアクセス制御を使用したユーティリティ機能、資産、およびデータの保護は、グリッド運用のためにカスタマイズ構築されます。

アイデンティティの管理およびアクセス制御 :ユーザ認証とアクセス制御を使用したユーティリティ機能、資産、およびデータの保護は、グリッド運用のためにカスタマイズ構築されます。

■![]() スレッド防御 :脅威を検出、回避、軽減するために、ファイアウォール、VPN、侵入防御、およびコンテンツ セキュリティ サービスと統合する階層型防御を構築します。

スレッド防御 :脅威を検出、回避、軽減するために、ファイアウォール、VPN、侵入防御、およびコンテンツ セキュリティ サービスと統合する階層型防御を構築します。

■![]() データセンター セキュリティ :ネットワーク、コンピューティング、およびストレージの各ソリューションを、単一の安全なリソース共有プールに変換します。これによりアプリケーションとデータの整合性の保護、公益事業会社内のビジネス プロセスとアプリケーション間の通信の保護、および再生可能エネルギーのプロバイダなどの外部リソースへの接続の保護が実現します。

データセンター セキュリティ :ネットワーク、コンピューティング、およびストレージの各ソリューションを、単一の安全なリソース共有プールに変換します。これによりアプリケーションとデータの整合性の保護、公益事業会社内のビジネス プロセスとアプリケーション間の通信の保護、および再生可能エネルギーのプロバイダなどの外部リソースへの接続の保護が実現します。

■![]() ユーティリティ コンプライアンス :リスク管理を向上させ、アセスメント、設計、導入サービスにおいて NERC-CIP などの法規制要件を満たします。

ユーティリティ コンプライアンス :リスク管理を向上させ、アセスメント、設計、導入サービスにおいて NERC-CIP などの法規制要件を満たします。

■![]() セキュリティ モニタリングおよび管理 :情報セキュリティの脅威の特定、対処、および反撃を行い、サイバー イベントの継続的なモニタリングを通じてコンプライアンスを維持します。

セキュリティ モニタリングおよび管理 :情報セキュリティの脅威の特定、対処、および反撃を行い、サイバー イベントの継続的なモニタリングを通じてコンプライアンスを維持します。

関連ソフトウェア

次のソフトウェア パッケージは、Cisco Internet of Things(IoT)ネットワーク ソリューションの導入と管理を支援します。

Cisco IoT Device Manager

Cisco IoT Device Manager(Device Manager または IoT-DM) は、現場技術者が Cisco CGR をリモートに管理するために使用する、Windows ベースのアプリケーションです。いくつかのアクティビティでは、IoT DM は情報を IoT FND から取得します。

Cisco インダストリアル オペレーション キット

Cisco インダストリアル オペレーション キット(IOK)は、Cisco IoT ネットワーク ソリューション用に、管理、ネットワーク、および IOK セキュリティ関連ヘッドエンド ネットワーク サービスのための複数の仮想アプライアンスを組み込んでいます。詳細については、シスコの営業担当者にお問い合わせください。

このマニュアルの使い方

この項には、情報をすばやく見つけることができる次のトピックがあります。

■![]() 表記法

表記法

共通タスク

共通タスク に、ルータとメッシュ エンドの両方に対してユーザが実行するタスクを示します。タスクを実行できるかどうかは、ロールベースで割り当てられます。ユーザ ロールの詳細については、システム定義ユーザー ロールを参照してください。

CGR タスク

CGR タスク は、CGR タスクをリストしています。ユーザ ロールの詳細については、システム定義ユーザー ロールを参照してください。

メッシュ エンドポイント タスク

メッシュ エンドポイント タスク は、ME タスクをリストしています。ユーザ ロールの詳細については、システム定義ユーザー ロールを参照してください。

|

|

|

|---|---|

管理タスク

管理タスク は、管理タスクをリストしています。

|

|

|

|---|---|

|

|

|

表記法

(注)読者に留意していただきたいことを示します。役立つ情報やこのマニュアルに記載されていない参照資料を紹介しています。

「注意:」は、![]() 注意が必要なことを示しています。機器の損傷またはデータ損失を予防するための注意事項が記述されています。

注意が必要なことを示しています。機器の損傷またはデータ損失を予防するための注意事項が記述されています。

警告:安全上の重要事項![]()

危険の意味です。人身事故を予防するための注意事項が記述されています。装置の取り扱い作業を行うときは、電気回路の危険性に注意し、一般的な事故防止策に留意してください。各警告の最後に記載されているステートメント番号を基に、装置に付属の安全についての警告を参照してください。

これらの注意事項を保管しておいてください。

インターフェイスの概要

この項では、IoT FND GUI の一般的な概要を説明しており、次の内容が含まれています。

■![]() アイコン

アイコン

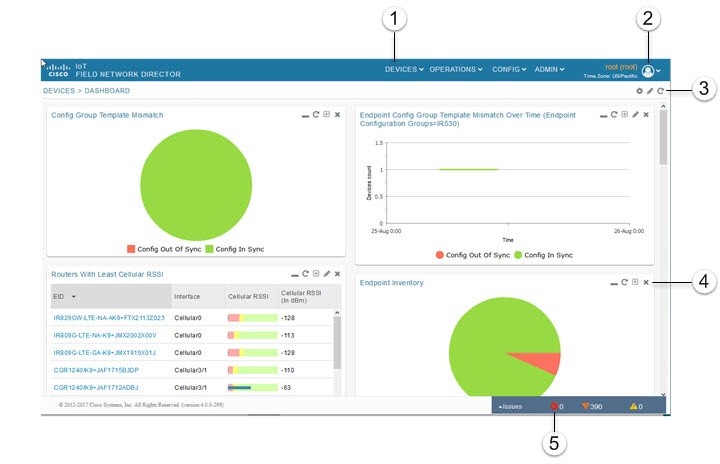

IoT FND は、ユーザのログイン後にダッシュボードを表示します(IoT FND ダッシュボード)。ダッシュボードの使用を参照してください。

| デバイス(ルータ、ヘッドエンド ルータ、サーバ、エンドポイント)別の問題とその重大度(Critical、Major、Minor)の概要 |

|||

■ |

ラベルの定義、一括インポートの定義、その他のアクション(ワーク オーダーの作成、メッシュ デバイスのブロックまたは削除など) |

|||

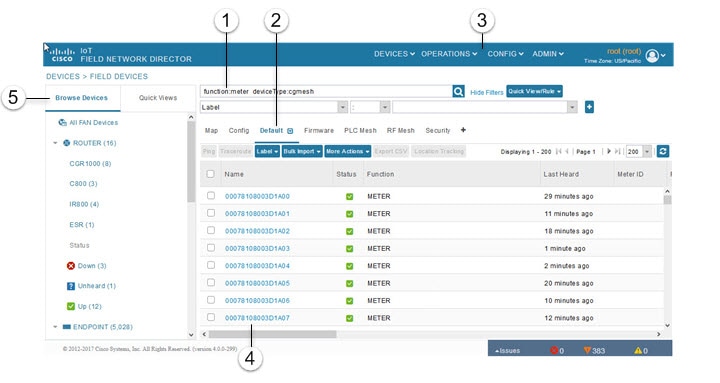

デフォルト グループとカスタム グループのデバイスを表示するには、[Browse Devices] ペイン(5)を使用します。[Browse Devices] ペインの上部に、登録済みデバイスの総数が括弧で囲まれて表示されます。グループ内のデバイスの総数は、グループ名の横に括弧で囲まれて表示されます。

リスト表示はフィルタを使用して絞り込むことができます(1)。フィルタを使用したデバイス表示の制御を参照してください。組み込みフィルタは、[Browse Devices] ペインでデバイス グループをクリックすると自動的に導入されます。保存されたカスタム フィルタにアクセスするには、[Quick View] タブを使用します。

[Device Info] ページを表示するには、デバイス名または EID(要素識別子)リンク(4)をクリックします。ワーク オーダーを [Device Info] ページから直接生成し、ネットワーク内で応答するかどうかを確認するために、デバイスの ping などのいくつかのデバイス固有テストを実行できます。[Device Info] ページで [<<Back] リンクをクリックすると、デバイス EID リンクをクリックしたときに表示していたページに戻ります。リスト ビューを更新するには、任意のページ上で更新ボタンをクリックします。

各デバイス ページには、メイン ウィンドウに関連情報を表示するためのタブがあります。アクティブなタブは、そのタブ上にマウスを移動させると太字で表示されます(たとえば、メイン ウィンドウの要素 の [Default] タブ)。

デフォルトでは、デバイス管理ページは、ソート可能なテーブルにデバイスを表示するリスト ビューで表示されます。[Routers] ページおよび [Mesh] ページでは、[Map] タブ(5)を選択すると、GIS マップ上にデバイスが表示されます([Map] ビューでのルータの表示および [Map] ビューでのメッシュ エンドポイントの表示を参照)。

[Show Filters] リンクをクリックしてカスタム フィルタを作成し([Hide Filters] リンクはメイン ウィンドウの要素 の同じ場所に表示される)、提供されるフィルタ パラメータを使用して(1)、[Search Devices] フィールドに適切な構文を作成します(4)。保存されたカスタム フィルタを表示するには、[Quick Views] タブをクリックします([Quick View] フィルタの作成および編集を参照)。

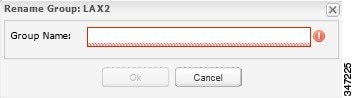

エラーになった [Group Name] ユーザ入力フィールド は、ユーザ入力フィールドのエラーを示しています。IoT FND は赤色のアラート アイコンを表示し、フィールドを赤色で強調表示し、[OK] ボタンを無効にします。これらのエラーは、たとえば無効文字(@、#、!、または + など)を入力した場合や、入力が予期されているものの実行されていない場合などに発生します。

図 6 エラーになった [Group Name] ユーザ入力フィールド

アイコン

IoT FND アイコン は、UI に表示されるアイコンをリストしています。

|

|

|

|---|---|

デフォルト グループ アイコンは、それが最上位のデバイス グループであることを示します。すべてのデバイスは、正常に登録されるとこのグループに表示されます。 |

|

[Events] ページで、このボタンをクリックすると、CSV ファイルへのイベント データのエクスポートが開始されます。 |

|

カスタム ラベル アイコンは、デバイスのグループを示します。デバイスを論理グループにソートするには、ラベルを使用します。ラベルはデバイス タイプには依存しません。デバイスはどのタイプであっても、どのラベルにでも属することができます。また、1 つのデバイスに複数のラベルを割り当てることができます。 |

|

[Dashboard] ページで、このボタンをクリックすると、CSV ファイルへのダッシュレット データのエクスポートが開始されます。 |

|

[Dashboard] ページで、このボタンをクリックすると、データ取得間隔設定が変更され、フィルタがダッシュレットに追加されます。線グラフ ダッシュレットでは、このボタンで、データ取得間隔設定やフィルタにアクセスできるだけでなく、グラフ固有のデータ設定にもアクセスできます。フィルタが適用されると、このアイコンは緑色になります。 |

|

ダッシュレット タイトル バーの [Dashboard] ページで、このボタンをクリックすると、ダッシュレットの表示/非表示が切り替わります。ダッシュレットが非表示のときには、ダッシュボードにタイトル バーのみが表示されます。 |

|

[Map] ビューでは、これは RPL ツリーのルート デバイス アイコンです。これは、RPL ツリー ポーリングの設定のときの設定に従って、CGR またはメッシュ デバイスになります。色はデバイスのステータス(Up、Down、および Unheard)を表します。 |

|

マップ ビューでは、これはデバイス グループ アイコンです。色はデバイスのステータス(Up、Down、および Unheard)を表します。 |

|

[Events] ページと [Issues] ページ、および [Issues] ステータス バーでは、これらのアイコンはイベント重大度レベルを示しています。重大度は高いほうから低いほうに、次のものがあります。 各イベント タイプには、プリセットの重大度レベルがあります。たとえば、Router Down イベントは、Major 重大度レベルのイベントです。 |

|

[Firmware Update] ページで、ファームウェア更新を設定するには、この「インストールおよびリロード スケジュール」ボタンをクリックします。 |

|

[Firmware Update] ページで、選択したイメージをファームウェア イメージ バックアップとして設定するには、この「バックアップとして設定」ボタンをクリックします。 |

メイン メニュー

[Devices] メニュー

[Devices] メニューからは、ダッシュボードとデバイス管理ページにアクセスできます。

■![]() Dashboard:このユーザ設定可能ページには、Connected Grid に関する情報が表示されます。

Dashboard:このユーザ設定可能ページには、Connected Grid に関する情報が表示されます。

■![]() Field Devices:このページには、グリッド内の登録済みルータとメッシュ エンドポイントのトップレベル ビューが表示されます。

Field Devices:このページには、グリッド内の登録済みルータとメッシュ エンドポイントのトップレベル ビューが表示されます。

■![]() Head-End Routers:このページには、グリッド内の登録済み HER のトップレベル ビューが表示されます。

Head-End Routers:このページには、グリッド内の登録済み HER のトップレベル ビューが表示されます。

■![]() Servers:このページには、ネットワーク内の IoT FND とデータベース サーバのトップレベル ビューが表示されます。

Servers:このページには、ネットワーク内の IoT FND とデータベース サーバのトップレベル ビューが表示されます。

[Operations] メニュー

[Operations] メニューでは、次のタブにアクセスできます。

■![]() Events:このページには、グリッド内で発生したイベントが表示されます。

Events:このページには、グリッド内で発生したイベントが表示されます。

■![]() Issues:このページには、管理者によるクイック レビューと解決のために、未解決のネットワーク イベントが表示されます。

Issues:このページには、管理者によるクイック レビューと解決のために、未解決のネットワーク イベントが表示されます。

■![]() Tunnel Status:このページには、プロビジョニングされたトンネルがリストされ、トンネルとそのステータスに関する情報が表示されます。

Tunnel Status:このページには、プロビジョニングされたトンネルがリストされ、トンネルとそのステータスに関する情報が表示されます。

[Config] メニュー

[Config] メニューからは、次のタブにアクセスできます。

■![]() Device Configuration:デバイスのプロパティを設定するには、このページを使用します。

Device Configuration:デバイスのプロパティを設定するには、このページを使用します。

■![]() Firmware Update:1 つまたは複数のデバイスへの新しいイメージのインストール、デバイスのファームウェア グループの変更、デバイス(ルータ、エンドポイント)上の現在のファームウェア イメージの表示、およびメッシュ エンドポイントに関するサブネット詳細の表示を実行するには、このページを使用します。

Firmware Update:1 つまたは複数のデバイスへの新しいイメージのインストール、デバイスのファームウェア グループの変更、デバイス(ルータ、エンドポイント)上の現在のファームウェア イメージの表示、およびメッシュ エンドポイントに関するサブネット詳細の表示を実行するには、このページを使用します。

■![]() Device File Management:デバイス ファイルのステータスを表示したり、FAR からのファイルのアップロードや削除を実行したりするには、このページを使用します。

Device File Management:デバイス ファイルのステータスを表示したり、FAR からのファイルのアップロードや削除を実行したりするには、このページを使用します。

■![]() Rules:イベント条件やメトリックしきい値をチェックするためのルールを作成するには、このページを使用します。

Rules:イベント条件やメトリックしきい値をチェックするためのルールを作成するには、このページを使用します。

[Admin] メニュー

[Admin] メニューは、システム設定とユーザ アカウントの管理のための 2 つのエリアに分割されています。

–![]() Domains:ドメインを追加し、ローカルまたはリモートの管理者とユーザを定義するには、このページを使用します。

Domains:ドメインを追加し、ローカルまたはリモートの管理者とユーザを定義するには、このページを使用します。

–![]() Password Policy:ユーザのパスワードが満たす必要があるパスワード条件を設定するには、このページを使用します。

Password Policy:ユーザのパスワードが満たす必要があるパスワード条件を設定するには、このページを使用します。

–![]() Remote Authentication:IoT-DM ユーザのリモート認証を設定するには、このページを使用します。

Remote Authentication:IoT-DM ユーザのリモート認証を設定するには、このページを使用します。

–![]() Roles:ユーザ ロールを定義するには、このページを使用します。

Roles:ユーザ ロールを定義するには、このページを使用します。

–![]() Users:ユーザ アカウントを管理するには、このページを使用します。

Users:ユーザ アカウントを管理するには、このページを使用します。

–![]() Active Sessions:IoT FND セッションをモニタするには、このページを使用します。

Active Sessions:IoT FND セッションをモニタするには、このページを使用します。

–![]() Audit Trail:ユーザ アクティビティを追跡するには、このページを使用します。

Audit Trail:ユーザ アクティビティを追跡するには、このページを使用します。

–![]() Certificates:IoT FND が使用する CSMP(CoAP Simple Management Protocol)、IoT-DM、および Web ブラウザの証明書を管理するには、このページを使用します。

Certificates:IoT FND が使用する CSMP(CoAP Simple Management Protocol)、IoT-DM、および Web ブラウザの証明書を管理するには、このページを使用します。

–![]() [Data Retention]:このページを使用して、NMS データベースにイベント、問題、およびメトリック データを保持する日数を決定します。

[Data Retention]:このページを使用して、NMS データベースにイベント、問題、およびメトリック データを保持する日数を決定します。

–![]() License Center:ライセンス ファイルを表示および管理するには、このページを使用します。

License Center:ライセンス ファイルを表示および管理するには、このページを使用します。

–![]() Logging:さまざまなログ カテゴリおよびダウンロード ログのログ レベルを変更するには、このページを使用します。

Logging:さまざまなログ カテゴリおよびダウンロード ログのログ レベルを変更するには、このページを使用します。

–![]() Provisioning Settings:IoT FND URL の設定や、動的ホスト構成プロトコル v4(DHCPv4)プロキシ クライアントと DHCPv6 プロキシ クライアントの設定を行い、CGR と ASR との間のトンネルを作成するには、このページを使用します。

Provisioning Settings:IoT FND URL の設定や、動的ホスト構成プロトコル v4(DHCPv4)プロキシ クライアントと DHCPv6 プロキシ クライアントの設定を行い、CGR と ASR との間のトンネルを作成するには、このページを使用します。

フィードバック

フィードバック