- はじめに

- ACS 5.2 の導入

- ACS 4.x から ACS 5.2 への移行

- ACS 5.x ポリシー モデル

- ACS を使用した一般的なシナリオ

- [My Workspace] の概要

- インストール後の設定タスク

- ネットワーク リソースの管理

- ユーザおよび ID ストアの管理

- ポリシー要素の管理

- アクセス ポリシーの管理

- ACS での監視とレポート

- アラームの管理

- レポートの管理

- Monitoring & Report Viewer を使用した ACS のトラブルシューティング

- Monitoring & Report Viewer でのシステム の動作と設定の管理

- システム管理者の管理

- システムの動作の設定

- システム管理設定の管理

- ロギングの概要

- AAA プロトコル

- ACS 5.2 での認証

- 用語集

- 索引

Cisco Secure Access Control System 5.2 ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月7日

章のタイトル: アクセス ポリシーの管理

アクセス ポリシーの管理

ACS 5.2 では、すべてのアクティビティはポリシーに従って実行されます。ポリシーは、主に、ポリシーの処理を決定する規則で構成されています。アクセス サービスを作成して、要求の認証および認可ポリシーを定義します。グローバル サービス セレクション ポリシーには、着信要求を処理するアクセス サービスを決定する規則が含まれています。

ポリシーとそのすべての要素を設定するための基本的なワークフローについては、「サービスおよびポリシーの設定フロー」を参照してください。通常、ポリシー規則を設定する前に、ID、条件、認可、権限などの必要なすべての要素を設定する必要があります。

•![]() ID の管理については、「ユーザおよび ID ストアの管理」を参照してください。

ID の管理については、「ユーザおよび ID ストアの管理」を参照してください。

•![]() 条件の設定については、「ポリシー要素の管理」を参照してください。

条件の設定については、「ポリシー要素の管理」を参照してください。

•![]() 認可と権限の設定については、「システムの動作の設定」を参照してください。

認可と権限の設定については、「システムの動作の設定」を参照してください。

•![]() 「TrustSec Access Control のページ」

「TrustSec Access Control のページ」

Cisco TrustSec 用の出力および NDAC ポリシーについては、「NDAC ポリシーの設定」を参照してください。

ポリシー作成フロー

ポリシー作成は、ネットワーク設定および個々のポリシーに対する改良の程度に依存します。ポリシー作成のエンドポイントは、サービス セレクション ポリシーの結果として実行されるアクセス サービスです。各ポリシーは規則に従って実行されます。

ネットワークの定義とポリシーの目的

ポリシー作成の最初の手順では、ポリシーを適用するデバイスとユーザを決定します。その後、ポリシー要素を設定できます。

基本的なポリシー作成では、Web インターフェイスの左側のナビゲーション ペインに表示されるドローアの順序に従って操作できます。一部のポリシー要素は他のポリシー要素に依存するため、ドローアの順序が役立ちます。ポリシー ドローアを順番に使用する場合、現在のドローアに必要な要素を、最初に前に戻って定義する必要がなくなります。

たとえば、ネットワーク設定の次の要素から簡単なデバイス管理ポリシーを作成できます。

•![]() デバイス グループ:デバイスを場所およびデバイス タイプでグループ化します。

デバイス グループ:デバイスを場所およびデバイス タイプでグループ化します。

•![]() ID グループ:ネットワーク技術者を場所およびアクセス レベルでグループ化します。

ID グループ:ネットワーク技術者を場所およびアクセス レベルでグループ化します。

ポリシー自体は、ネットワーク操作およびデバイス管理ポリシー内の特権を持つ管理者に適用されます。ユーザ(ネットワーク技術者)は、内部 ID ストアに格納されます。

ポリシー作成フローのポリシー要素

Web インターフェイスには、デバイス グループや ID グループの定義に使用できる次のデフォルトが用意されています。

作成する場所、デバイス タイプ、および ID グループは、これらのデフォルトの子です。

基本的なデバイス管理ポリシーの構築ブロックを作成するには、次の手順を実行します。

ステップ 1![]() ネットワーク リソースを作成します。[Network Resources] ドローアで、次を作成します。

ネットワーク リソースを作成します。[Network Resources] ドローアで、次を作成します。

a.![]() [All Locations] > [East]、[West]、[HQ] など、場所のデバイス グループ

[All Locations] > [East]、[West]、[HQ] など、場所のデバイス グループ

b.![]() [All Device Types] > [Router]、[Switch] など、デバイス タイプのデバイス グループ

[All Device Types] > [Router]、[Switch] など、デバイス タイプのデバイス グループ

c.![]() [EAST-ACCESS-SWITCH]、[HQ-CORE-SWITCH]、[WEST-WAN-ROUTER] など、AAA クライアント(AAA スイッチとルータのクライアント、それぞれのアドレス、およびそれぞれのプロトコル)

[EAST-ACCESS-SWITCH]、[HQ-CORE-SWITCH]、[WEST-WAN-ROUTER] など、AAA クライアント(AAA スイッチとルータのクライアント、それぞれのアドレス、およびそれぞれのプロトコル)

ステップ 2![]() ユーザおよび ID ストアを作成します。[Users and Identity Stores] ドローアで、次を作成します。

ユーザおよび ID ストアを作成します。[Users and Identity Stores] ドローアで、次を作成します。

a.![]() ID グループ(Network Operations および Supervisor)

ID グループ(Network Operations および Supervisor)

b.![]() 特定のユーザおよび ID グループとの関連付け([Name]、[Identity Group]、[Password] など)

特定のユーザおよび ID グループとの関連付け([Name]、[Identity Group]、[Password] など)

ステップ 3![]() デバイス管理の認可と権限を作成します。[Policy Elements] ドローアで、次を作成します。

デバイス管理の認可と権限を作成します。[Policy Elements] ドローアで、次を作成します。

a.![]() フル アクセス、読み取り専用などの特定の特権([Shell Profiles] 内)

フル アクセス、読み取り専用などの特定の特権([Shell Profiles] 内)

b.![]() アクセスを許可または拒否するコマンド セット([Command Sets] 内)

アクセスを許可または拒否するコマンド セット([Command Sets] 内)

•![]() デバイス:ネットワーク デバイス グループに割り当てられているルータとスイッチ。

デバイス:ネットワーク デバイス グループに割り当てられているルータとスイッチ。

•![]() ユーザ:ID グループに割り当てられている内部 ID ストア内のネットワーク技術者。

ユーザ:ID グループに割り当てられている内部 ID ストア内のネットワーク技術者。

•![]() シェル プロファイル:各管理者に適用できる、次のような特権。

シェル プロファイル:各管理者に適用できる、次のような特権。

アクセス サービス ポリシーの作成

基本要素を作成したあと、ID グループと特権を含むアクセス ポリシーを作成できます。たとえば、次のデータを使用する認可および認証ポリシーが含まれる、NetOps というデバイス管理用のアクセス サービスを作成できます。

•![]() Supervisor ID グループのユーザ:すべての場所にあるすべてのデバイスに対する完全な特権を持ちます。

Supervisor ID グループのユーザ:すべての場所にあるすべてのデバイスに対する完全な特権を持ちます。

•![]() East、HQ、および West ID グループのユーザ:対応する East、HQ、および West デバイス グループのデバイスに対する完全な特権を持ちます。

East、HQ、および West ID グループのユーザ:対応する East、HQ、および West デバイス グループのデバイスに対する完全な特権を持ちます。

サービス セレクション ポリシーの作成

ACS は、さまざまなアクセス使用例に対応しています。たとえば、デバイス管理、無線アクセス、ネットワーク アクセス コントロールなどがあります。これらの使用例それぞれについてアクセス ポリシーを作成できます。サービス セレクション ポリシーでは、着信要求に適用するアクセス ポリシーを決定します。

たとえば、TACAC+ プロトコルを使用するアクセス要求に NetOps アクセス サービスを適用するサービス セレクション規則を作成できます。

ポリシーのカスタマイズ

ACS ポリシー規則には、条件と結果が含まれています。ポリシーの規則の定義を開始する前に、ポリシーに含める条件のタイプを設定する必要があります。この手順はポリシーのカスタマイズと呼ばれます。選択した条件タイプは、[Policy] ページに表示されます。[Policy] ページに表示される条件タイプだけを適用できます。ポリシー条件の詳細については、「ポリシー条件の管理」を参照してください。

デフォルトでは、[Policy] ページには複合式の条件カラムが 1 つ表示されます。複合条件の詳細については、「複合条件の設定」を参照してください。

すでに TrustSec 機能を実装している場合は、認可ポリシーの結果をカスタマイズすることもできます。

ステップ 1![]() カスタマイズする [Policy] ページを開きます。手順は次のとおりです。

カスタマイズする [Policy] ページを開きます。手順は次のとおりです。

•![]() サービス セレクション ポリシーの場合は、[Access Policies] > [Service Selection Policy] を選択します。

サービス セレクション ポリシーの場合は、[Access Policies] > [Service Selection Policy] を選択します。

•![]() アクセス サービス ポリシーの場合は、[Access Policies] > [Access Services] > service > policy を選択します。 service はアクセス サービスの名前、 policy はカスタマイズするポリシーの名前です。

アクセス サービス ポリシーの場合は、[Access Policies] > [Access Services] > service > policy を選択します。 service はアクセス サービスの名前、 policy はカスタマイズするポリシーの名前です。

ステップ 2![]() [Policy] ページで [Customize] をクリックします。

[Policy] ページで [Customize] をクリックします。

条件のリストが表示されます。このリストには、ID アトリビュート、システム条件、およびカスタム条件が含まれています。

(注) ID 関連のアトリビュートは、サービス セレクション ポリシー内の条件としては使用できません。

ステップ 3![]() 条件を [Available] リスト ボックスと [Selected] リスト ボックスの間で移動します。

条件を [Available] リスト ボックスと [Selected] リスト ボックスの間で移動します。

選択した条件が [Conditions] カラムに表示されます。

ステップ 5![]() [Save Changes] をクリックします。

[Save Changes] をクリックします。

サービス セレクション ポリシーの設定

サービス セレクション ポリシーでは、着信要求を処理するアクセス サービスを決定します。すべての要求に同じアクセス サービスを適用する単純なポリシー、または規則ベースのサービス セレクション ポリシーを設定できます。

規則ベースのポリシーでは、各サービス セレクション規則に 1 つ以上の条件、および着信要求に適用されるアクセス サービスである結果が含まれます。サービス セレクション ポリシー内の規則は、作成、複製、編集、および削除できます。また、イネーブルおよびディセーブルにすることもできます。

(注) 単純なポリシーを作成および保存してから規則ベースのポリシーに変更すると、単純なポリシーは規則ベースのポリシーのデフォルト規則になります。規則ベースのポリシーを保存してから単純なポリシーに変更すると、デフォルト規則以外の規則はすべて失われます。デフォルト規則は、ACS によって自動的に単純なポリシーとして使用されます。

単純なサービス セレクション ポリシーの設定

単純なサービス セレクション ポリシーでは、すべての要求に同じアクセス サービスを適用します。

単純なサービス セレクション ポリシーを設定するには、次の手順を実行します。

ステップ 1![]() [Access Policies] > [Service Selection Policy] を選択します。

[Access Policies] > [Service Selection Policy] を選択します。

デフォルトでは、[Simple Service Selection Policy] ページが表示されます。

ステップ 2![]() 適用するアクセス サービスを選択するか、[Deny Access] を選択します。

適用するアクセス サービスを選択するか、[Deny Access] を選択します。

ステップ 3![]() [Save Changes] を選択して、ポリシーを保存します。

[Save Changes] を選択して、ポリシーを保存します。

[Service Selection Policy] ページ

このページは、着信要求に適用するサービスを決定する単純なポリシーまたは規則ベースのポリシーを設定する場合に使用します。

このページを表示するには、[Access Policies] > [Service Selection] を選択します。

すでにサービス セレクション ポリシーが設定されている場合は、対応する単純なポリシー ページ( 表 10-1 を参照)または規則ベースのポリシー ページ( 表 10-2 を参照)が開きます。設定されていない場合は、デフォルトで単純なポリシー ページが開きます。

|

|

|

|---|---|

|

|

|

|---|---|

サービス セレクションを実行する規則の現在のステータス。規則のステータスは、次のとおりです。 • • |

|

サービスの範囲を決定する条件。このカラムでは、現在のすべての条件がサブカラムに表示されます。 (注) ID ベースの条件は、サービス セレクション規則で使用できません。 |

|

| デフォルト規則を編集するには、リンクをクリックします。デフォルト規則の結果だけを編集できます。デフォルト規則は削除、ディセーブル、または複製できません。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

規則ベースのサービス セレクション ポリシーを設定するには、次の項を参照してください。

サービス セレクション ポリシーの設定後、引き続きアクセス サービス ポリシーを設定できます。「アクセス サービス ポリシーの設定」を参照してください。

サービス セレクション規則の作成、複製、および編集

着信要求を処理するアクセス サービスを決定するサービス セレクション規則を作成します。一致する規則がないか、または規則が定義されていない場合は、デフォルト規則によってデフォルトのアクセス サービスが指定されます。

規則を作成するときは、規則の順序が重要であることに注意してください。ACS ネットワークにアクセスしようとするクライアントの要求が ACS によって処理されるときに一致が見つかると、その後の処理はすべて停止され、その一致に関連する結果が検索されます。一致が見つかったあとは、それ以降の規則は考慮されません。

サービス セレクション規則を複製して、既存の規則と同じか、または既存の規則によく似た新規の規則を作成できます。複製された規則名では、元の規則に複製を示すカッコが付けられます。たとえば、Rule-1(1) です。複製の完了後は、各規則(元の規則および複製された規則)に個別にアクセスします。デフォルト規則は複製できません。

サービス セレクション規則のすべての値を編集できます。また、デフォルト規則内の指定したアクセス サービスを編集できます。

(注) すべての要求に同じアクセス サービスを適用する単純なポリシーを設定するには、「単純なサービス セレクション ポリシーの設定」を参照してください。

•![]() サービス セレクション ポリシーで使用する条件を設定します。「ポリシー条件の管理」を参照してください。

サービス セレクション ポリシーで使用する条件を設定します。「ポリシー条件の管理」を参照してください。

(注) ID 関連のアトリビュートは、サービス セレクション ポリシー内の条件としては使用できません。

•![]() サービス セレクション ポリシーで使用するアクセス サービスを作成します。「アクセス サービスの作成、複製、および編集」を参照してください。サービス セレクション ポリシーを設定する前にアクセス サービスのポリシーを設定する必要はありません。

サービス セレクション ポリシーで使用するアクセス サービスを作成します。「アクセス サービスの作成、複製、および編集」を参照してください。サービス セレクション ポリシーを設定する前にアクセス サービスのポリシーを設定する必要はありません。

•![]() ポリシー規則で使用する条件のタイプを設定します。詳細については、「ポリシーのカスタマイズ」を参照してください。

ポリシー規則で使用する条件のタイプを設定します。詳細については、「ポリシーのカスタマイズ」を参照してください。

サービス セレクション ポリシーを作成、複製、または編集するには、次の手順を実行します。

ステップ 1![]() [Access Policies] > [Service Selection Policy] を選択します。次の場合があります。

[Access Policies] > [Service Selection Policy] を選択します。次の場合があります。

•![]() 規則ベースのポリシーを前に作成したことがある場合は、設定されている規則のリストを含む [Rule-Based Service Selection Policy] ページが表示されます。

規則ベースのポリシーを前に作成したことがある場合は、設定されている規則のリストを含む [Rule-Based Service Selection Policy] ページが表示されます。

•![]() 規則ベースのポリシーを作成したことがない場合は、[Simple Service Selection Policy] ページが表示されます。[Rule-Based] をクリックします。

規則ベースのポリシーを作成したことがない場合は、[Simple Service Selection Policy] ページが表示されます。[Rule-Based] をクリックします。

•![]() 複製する規則の隣にあるチェックボックスをオンにし、[Duplicate] をクリックします。

複製する規則の隣にあるチェックボックスをオンにし、[Duplicate] をクリックします。

•![]() 変更する規則名をクリックします。または、名前の隣にあるチェックボックスをオンにして [Edit] をクリックします。

変更する規則名をクリックします。または、名前の隣にあるチェックボックスをオンにして [Edit] をクリックします。

•![]() ユーザ定義の規則:任意の値を編集できます。少なくとも 1 つの条件が含まれていることを確認します。規則を複製する場合は、規則名を変更する必要があります。

ユーザ定義の規則:任意の値を編集できます。少なくとも 1 つの条件が含まれていることを確認します。規則を複製する場合は、規則名を変更する必要があります。

フィールドの説明については、 表 10-3 を参照してください。

|

|

|

|---|---|

|

|

|

規則の名前。規則を複製する場合は、最小設定として固有の名前を入力する必要があります。その他のフィールドはすべて任意です。 |

|

| • • |

|

|

|

|

| デフォルトでは、複合条件が表示されます。表示された条件を変更するには、[Policy] ページで [Customize] をクリックします。 各条件のデフォルト値は、[ ANY ] です。条件の値を変更するには、条件チェックボックスをオンにし、値を指定します。 [Compound Condition] をオンにすると、条件フレームに式ビルダーが表示されます。詳細については、「複合条件の設定」を参照してください。 |

|

|

|

|

設定した規則を含む [Service Selection Policy] ページが表示されます。

ステップ 5![]() [Save Changes] をクリックします。

[Save Changes] をクリックします。

ヒット カウントの表示

このページは、規則ベースのポリシー ページの [Hit Count] 表示をリセットおよび更新する場合に使用します。

このページを表示するには、規則ベースのポリシー ページの [Hit Count] をクリックします。

サービス セレクション規則の削除

(注) デフォルトのサービス セレクション規則は削除できません。

サービス セレクション規則を削除するには、次の手順を実行します。

ステップ 1![]() [Access Policies] > [Service Selection Policy] を選択します。

[Access Policies] > [Service Selection Policy] を選択します。

設定されている規則のリストを含む [Service Selection Policy] ページが表示されます。

ステップ 2![]() 削除する規則の隣にあるチェックボックスを 1 つ以上オンにします。

削除する規則の隣にあるチェックボックスを 1 つ以上オンにします。

[Service Selection Rules] ページが表示されます。このとき、削除した規則は表示されません。

ステップ 4![]() [Save Changes] をクリックして、新しい設定を保存します。

[Save Changes] をクリックして、新しい設定を保存します。

アクセス サービスの設定

アクセス サービスには、要求の認証および認可ポリシーが含まれています。使用例ごとに異なるアクセス サービスを作成できます。たとえば、デバイス管理、無線ネットワーク アクセスなどの使用例があります。

アクセス サービスを作成するときに、サービスに含まれるポリシーのタイプとポリシー構造を定義します。たとえば、デバイス管理やネットワーク アクセス用のポリシーがあります。

(注) サービス セレクション規則を定義する前にアクセス サービスを作成する必要がありますが、サービスのポリシーを定義する必要はありません。

アクセス サービスの作成後、そのサービスをサービス セレクション ポリシーで使用できます。「サービス セレクション ポリシーの設定」を参照してください。

アクセス サービスのポリシーはカスタマイズおよび変更できます。「アクセス サービス ポリシーの設定」を参照してください。

デフォルトのアクセス サービスの編集

ACS 5.2 には、2 つのデフォルトのアクセス サービスが事前設定されています。1 つはデバイス管理用、もう 1 つはネットワーク アクセス用です。これらのアクセス サービスは編集可能です。

デフォルトのアクセス サービスを編集するには、次の手順を実行します。

•![]() [Access Policies] > [Access Services] > [Default Device Admin]

[Access Policies] > [Access Services] > [Default Device Admin]

•![]() [Access Policies] > [Access Services] > [Default Network Access]

[Access Policies] > [Access Services] > [Default Network Access]

[Default Service Access Service] 編集ページが表示されます。

ステップ 2![]() [Default Service Access Service] ページのフィールドを編集します。

[Default Service Access Service] ページのフィールドを編集します。

[General] タブのフィールドについては、 表 10-5 を参照してください。

|

|

|

|---|---|

|

|

|

|

|

|

アクセス サービスに ID ポリシーを含めて、ACS で認証およびアトリビュートの取得に使用する ID ストアを定義する場合にオンにします。 |

|

アクセス サービスにグループ マッピング ポリシーを含めて、外部 ID ストアから取得したグループとアトリビュートを ACS の ID グループにマッピングする場合にオンにします。 |

|

ステップ 3![]() 表 10-7 の説明に従って、[Allowed Protocols] タブのフィールドを編集します。

表 10-7 の説明に従って、[Allowed Protocols] タブのフィールドを編集します。

ステップ 4![]() [Submit] をクリックして、デフォルトのアクセス サービスに対する変更を保存します。

[Submit] をクリックして、デフォルトのアクセス サービスに対する変更を保存します。

アクセス サービスの作成、複製、および編集

アクセス サービスには、要求の認証および認可ポリシーが含まれています。

•![]() ポリシー構造:サービスに含めるポリシーのタイプ。これらは、サービス テンプレート、既存のサービス、または使用例に従って定義できます。

ポリシー構造:サービスに含めるポリシーのタイプ。これらは、サービス テンプレート、既存のサービス、または使用例に従って定義できます。

–![]() ID ポリシー:認証に使用する ID ストアを定義します。

ID ポリシー:認証に使用する ID ストアを定義します。

–![]() グループ マッピング ポリシー:マッピング先の ID グループを定義します。

グループ マッピング ポリシー:マッピング先の ID グループを定義します。

–![]() 認可ポリシー:ネットワーク アクセスの場合、このポリシーでは、適用するセッション認可プロファイルを定義します。デバイス管理の場合、適用するシェル プロファイルまたはコマンド セットを定義します。

認可ポリシー:ネットワーク アクセスの場合、このポリシーでは、適用するセッション認可プロファイルを定義します。デバイス管理の場合、適用するシェル プロファイルまたはコマンド セットを定義します。

•![]() 許可されたプロトコル:このアクセス サービスに許可される認証プロトコルを指定し、ACS がそれらのプロトコルを認証に使用する方法に関する詳細情報を指定します。

許可されたプロトコル:このアクセス サービスに許可される認証プロトコルを指定し、ACS がそれらのプロトコルを認証に使用する方法に関する詳細情報を指定します。

サービス テンプレートを使用して、特定の条件タイプを使用するようにカスタマイズされたポリシーを含むアクセス サービスを定義します。サービス テンプレートの詳細については、「アクセス サービス テンプレートの設定」を参照してください。

既存のアクセス サービスと同じか、または既存のアクセス サービスによく似た規則を含む新規のアクセス サービスを作成するには、アクセス サービスを複製します。複製の完了後は、各サービス(元のサービスおよび複製されたサービス)に個別にアクセスします。

複製元サービスの規則を複製しないでサービス ポリシー構造を複製するには、既存のサービスに基づいて新しいアクセス サービスを作成します。

アクセス サービスを作成、複製、または編集するには、次の手順を実行します。

ステップ 1![]() [Access Policies] > [Access Services] を選択します。

[Access Policies] > [Access Services] を選択します。

[Access Services] ページが表示され、設定されているサービスのリストが示されます。

•![]() 複製するアクセス サービスの隣にあるチェックボックスをオンにし、[Duplicate] をクリックします。

複製するアクセス サービスの隣にあるチェックボックスをオンにし、[Duplicate] をクリックします。

•![]() 変更するアクセス サービス名をクリックします。または、名前の隣にあるチェックボックスをオンにして [Edit] をクリックします。

変更するアクセス サービス名をクリックします。または、名前の隣にあるチェックボックスをオンにして [Edit] をクリックします。

•![]() 左側のナビゲーション タブでアクセス サービス名をクリックします。

左側のナビゲーション タブでアクセス サービス名をクリックします。

[Access Service Properties] の [General] ページが表示されます。

•![]() 新規のアクセス サービスを作成する場合は、次の手順を実行します。

新規のアクセス サービスを作成する場合は、次の手順を実行します。

b.![]() [Next] をクリックして、[Allowed Protocols] ページに進みます。

[Next] をクリックして、[Allowed Protocols] ページに進みます。

c.![]() [Finish] をクリックして、新規のアクセス サービスを保存します。

[Finish] をクリックして、新規のアクセス サービスを保存します。

•![]() アクセス サービスを複製または編集する場合は、次の手順を実行します。

アクセス サービスを複製または編集する場合は、次の手順を実行します。

a.![]() [Properties] ページのタブのフィールドを必要に応じて変更します。ポリシーを追加できますが、既存のポリシーは削除できません。

[Properties] ページのタブのフィールドを必要に応じて変更します。ポリシーを追加できますが、既存のポリシーは削除できません。

有効なフィールド オプションの詳細については、次を参照してください。

アクセス サービスの設定が保存されます。新しい設定を含む [Access Services] ページが表示されます。

アクセス サービスの一般プロパティの設定

アクセス サービス定義には、一般および許可されたプロトコル情報が含まれています。サービスを複製および編集する場合、[Access Service properties] ページにタブが表示されます。

ステップ 1![]() [Access Policies] > [Access Services] を選択し、[Create]、[Duplicate]、または [Edit] をクリックします。

[Access Policies] > [Access Services] を選択し、[Create]、[Duplicate]、または [Edit] をクリックします。

ステップ 2![]() 表 10-6 の説明に従って、フィールドに入力します。

表 10-6 の説明に従って、フィールドに入力します。

ステップ 3![]() [Next] をクリックして、許可されたプロトコルを設定します。「アクセス サービスの許可されたプロトコルの設定」を参照してください。

[Next] をクリックして、許可されたプロトコルを設定します。「アクセス サービスの許可されたプロトコルの設定」を参照してください。

アクセス サービスの許可されたプロトコルの設定

アクセス サービス作成の第 2 部は、許可されたプロトコルです。アクセス サービス定義には、一般および許可されたプロトコル情報が含まれています。サービスを複製および編集する場合、[Access Service properties] ページにタブが表示されます。

ステップ 1![]() [Access Policies] > [Access Services] を選択し、次の操作を実行します。

[Access Policies] > [Access Services] を選択し、次の操作を実行します。

•![]() [Create] をクリックして新規のアクセス サービスを作成し、[Allowed Protocols] タブをクリックします。

[Create] をクリックして新規のアクセス サービスを作成し、[Allowed Protocols] タブをクリックします。

•![]() [Duplicate] をクリックしてアクセス サービスを複製し、[Allowed Protocols] タブをクリックします。

[Duplicate] をクリックしてアクセス サービスを複製し、[Allowed Protocols] タブをクリックします。

•![]() [Edit] をクリックしてアクセス サービスを編集し、[Allowed Protocols] タブをクリックします。

[Edit] をクリックしてアクセス サービスを編集し、[Allowed Protocols] タブをクリックします。

ステップ 2![]() 表 10-7 に示すように、フィールドに入力します。

表 10-7 に示すように、フィールドに入力します。

|

|

|

|---|---|

たとえば RADIUS Service-Type が 10 の場合に [Host Lookup] フィールドを処理し、RADIUS Calling-Station-ID アトリビュートの System UserName アトリビュートを使用するように ACS を設定する場合にオンにします。 ACS でホスト ルックアップ要求を無視し、認証と認可に system UserName アトリビュートの元の値を使用する場合はオフにします。オフにすると、メッセージ処理はプロトコル(たとえば PAP)に従って行われます。 |

|

|

|

|

PAP/ASCII をイネーブルにします。PAP は、平文パスワード(つまり暗号化されていないパスワード)を使用する最もセキュリティ レベルの低い認証プロトコルです。 [Allow PAP/ASCII] をオンにすると、[Detect PAP as Host Lookup] をオンにして、ネットワーク アクセス サービスでこのタイプの要求を PAP ではなくホスト ルックアップ要求として検出するように ACS を設定できます。 |

|

CHAP 認証をイネーブルにします。CHAP は、パスワードの暗号化とともにチャレンジ/レスポンス方式を使用します。CHAP は、Windows Active Directory では使用できません。 |

|

EAP ベースの Message Digest 5 ハッシュ認証をイネーブルにします。 [Allow EAP-MD5] をオンにすると、[Detect EAP-MD5 as Host Lookup] をオンにして、ネットワーク アクセス サービスでこのタイプの要求を EAP-MD5 ではなくホスト ルックアップ要求として検出するように ACS を設定できます。 |

|

EAP-TLS 認証プロトコルをイネーブルにし、EAP-TLS 設定を行います。エンドユーザ クライアントからの EAP Identity 応答で提示されたユーザ ID を ACS が確認する方法を指定できます。ユーザ ID は、エンドユーザ クライアントによって提示された証明書の情報に照らして確認されます。この比較は、ACS とエンドユーザ クライアントとの間に EAP-TLS トンネルが確立されたあとに行われます。 EAP-TLS は、証明書ベースの認証プロトコルです。EAP-TLS 認証が行われるのは、証明書の設定に必要な手順を完了した場合にかぎられます。詳細については、「ローカル サーバ証明書の設定」を参照してください。 |

|

PEAP 認証プロトコルと PEAP 設定をイネーブルにします。デフォルトの内部方式は、MSCHAPv2 です。 [Allow PEAP] をオンにすると、次の PEAP 内部方式を設定できます。 • – – • – – |

|

| EAP-FAST 認証プロトコルと EAP-FAST 設定をイネーブルにします。EAP-FAST プロトコルは、同じサーバ上の複数の内部プロトコルをサポートできます。デフォルトの内部方式は、MSCHAPv2 です。 [Allow EAP-FAST] をオンにすると、EAP-FAST 内部方式を設定できます。 – – – – • • • |

|

|

• • • • このオプションをオンにすると、認証された PAC プロビジョニングの成功後に Access-Accept メッセージをクライアントに返すように ACS を設定できます。 • マシン PAC は、要求(インバンド)によって、または管理者(アウトオブバンド)によって、クライアントにプロビジョニングできます。ACS がエンドユーザ クライアントから有効なマシン PAC を受信すると、その PAC からマシン ID の詳細が抽出され、ACS 外部 ID ストアで確認されます。その詳細が正しいことが確認されると、その後の認証は実行されません。 (注) ACS 5.2 では、マシン認証の外部 ID ストアとして Active Directory だけがサポートされます。このオプションをオンにすると、マシン PAC を使用するために受け入れることができる期間の値を入力できます。ACS は、期限切れのマシン PAC を受け取ると、(エンドユーザ クライアントからの新規マシン PAC 要求を待たずに)エンドユーザ クライアントに新規マシン PAC を自動的に再プロビジョニングします。 • – このオプションをオンにすると、ユーザ認可 PAC の認可期間を入力できます。この期間の終了後、PAC は期限切れになります。ACS は期限切れの認可 PAC を受信すると、EAP-FAST 認証のフェーズ 2 を実行します。 |

|

使用可能な次のオプションから、優先させる EAP プロトコルを選択します。 このオプションでは、特定のプロトコルが実装されていない場合に、No-Acknowledgement を送信する機能を持たない古いサプリカント(エンド デバイス)と連携するよう、ACS に柔軟性を持たせることができます。このオプションを使用して、デバイスとネゴシエーションしているプロトコルのリストの先頭に特定のプロトコルを配置し、ネゴシエーションを成功させることができます。 |

|

ステップ 3![]() [Finish] をクリックして、アクセス サービスの変更を保存します。

[Finish] をクリックして、アクセス サービスの変更を保存します。

アクセス サービスをイネーブルにするには、サービス セレクション ポリシーに追加する必要があります。

アクセス サービス テンプレートの設定

サービス テンプレートを使用して、特定の条件タイプを使用するようにカスタマイズされたポリシーを含むアクセス サービスを定義します。

ステップ 1![]() 「アクセス サービスの一般プロパティの設定」で、[Based on service template] を選択し、[Select] をクリックします。

「アクセス サービスの一般プロパティの設定」で、[Based on service template] を選択し、[Select] をクリックします。

ステップ 2![]() 表 10-8 の説明に従って、フィールドに入力します。

表 10-8 の説明に従って、フィールドに入力します。

|

|

|

|

|

|

|

|---|---|---|---|---|---|

| Process Host Lookup、PAP/ASCII(Detect PAP as Host Lookup)、 EAP-MD5(Detect EAP-MD5 as Host Lookup) |

|||||

アクセス サービスの削除

ステップ 1![]() [Access Policies] > [Access Services] を選択します。

[Access Policies] > [Access Services] を選択します。

[Access Services] ページが表示され、設定されているサービスのリストが示されます。

ステップ 2![]() 削除するアクセス サービスの隣にあるチェックボックスを 1 つ以上オンにします。

削除するアクセス サービスの隣にあるチェックボックスを 1 つ以上オンにします。

ステップ 3![]() [Delete] をクリックし、確認メッセージの [OK] をクリックします。

[Delete] をクリックし、確認メッセージの [OK] をクリックします。

[Access Policies] ページが表示されます。このとき、削除したアクセス サービスは表示されません。

アクセス サービス ポリシーの設定

アクセス サービスの作成後、アクセス サービス ポリシーを設定します。

•![]() 「ネットワーク アクセスのセッション認可ポリシーの設定」

「ネットワーク アクセスのセッション認可ポリシーの設定」

•![]() 「ネットワーク アクセスのセッション認可ポリシーの設定」

「ネットワーク アクセスのセッション認可ポリシーの設定」

すべての着信要求に同じアクセス サービスを適用する単純なポリシーを設定するか、または規則ベースのポリシーを作成できます。

(注) 単純なポリシーを作成および保存してから規則ベースのポリシーに変更すると、単純なポリシーは規則ベースのポリシーのデフォルト規則になります。規則ベースのポリシーを保存してから単純なポリシーに変更すると、デフォルト規則以外の規則はすべて失われます。デフォルト規則は、ACS によって自動的に単純なポリシーとして使用されます。

ポリシー規則の設定を開始する前に、次の操作を行う必要があります。

•![]() ポリシー条件および結果を設定します。「ポリシー条件の管理」を参照してください。

ポリシー条件および結果を設定します。「ポリシー条件の管理」を参照してください。

•![]() ポリシー規則によって適用される条件および結果のタイプを選択します。「ポリシーのカスタマイズ」を参照してください。

ポリシー規則によって適用される条件および結果のタイプを選択します。「ポリシーのカスタマイズ」を参照してください。

•![]() 「規則の複製」

「規則の複製」

ID ポリシーの表示

アクセス サービスの ID ポリシーでは、ACS で認証とアトリビュートの取得に使用する ID ソースを定義します。ACS は、取得したアトリビュートをその後のポリシーで使用できます。

•![]() パスワードベースの認証の ID ソースは、単一の ID ストアまたは ID ストア順序にすることができます。

パスワードベースの認証の ID ソースは、単一の ID ストアまたは ID ストア順序にすることができます。

•![]() 証明書ベースの認証の ID ソースは、証明書認証プロファイルまたは ID ストア順序にすることができます。

証明書ベースの認証の ID ソースは、証明書認証プロファイルまたは ID ストア順序にすることができます。

ID ストア順序は、認証に使用される順序およびアトリビュートを取得する任意の追加順序を定義します。「ID ストア順序の設定」を参照してください。

ID ポリシーを含むアクセス サービスを作成した場合は、このポリシーを設定および変更できます。すべての要求の認証に同じ ID ソースを適用する単純なポリシー、または規則ベースの ID ポリシーを設定できます。

規則ベースのポリシーでは、各規則に 1 つ以上の条件、および認証に使用される ID ソースである結果が含まれます。ID ポリシー内の規則は、作成、複製、編集、および削除できます。また、イネーブルおよびディセーブルにすることもできます。

単純な ID ポリシーを設定するには、次の手順を実行します。

デフォルトでは、 表 10-9 で説明されているフィールドを含む [Simple Identity Policy] ページが表示されます。

|

|

|

|---|---|

| • • |

|

すべての要求に適用する ID ソース。デフォルトは [Deny Access] です。手順は次のとおりです。 • • ID ストア順序は、認証に使用される順序およびアトリビュートを取得する任意の追加順序を定義します。「ID ストア順序の設定」を参照してください。 |

|

次のオプションについて、要求を拒否またはドロップするか、認証を続行するかを指定します。 • • • 基になるプロトコルの制限により、ACS では、[Continue] オプションが選択された場合でも処理を続行できない場合があります。PAP/ASCII、EAP-TLS、または Host Lookup の場合、認証に失敗しても ACS は処理を続行できます。 |

ステップ 2![]() 認証用の ID ソースを選択するか、または [Deny Access] を選択します。

認証用の ID ソースを選択するか、または [Deny Access] を選択します。

その他の高度なオプションを設定できます。「ID ポリシー規則のプロパティの設定」を参照してください。

ステップ 3![]() [Save Changes] を選択して、ポリシーを保存します。

[Save Changes] を選択して、ポリシーを保存します。

規則ベースの ID ポリシーの表示

[Access Policies] > [Access Services] > service > [Identity] を選択します。 service は、アクセス サービスの名前です。

デフォルトでは、 表 10-9 で説明されているフィールドを含む [Simple Identity Policy] ページが表示されます。設定されている場合は、 表 10-10 で説明されているフィールドを含む [Rules-Based Identity Policy] ページが表示されます。

|

|

|

|---|---|

| • •

|

|

規則の現在のステータス。規則のステータスは、次のとおりです。 • • |

|

| デフォルト規則を編集するには、リンクをクリックします。デフォルト規則の結果だけを編集できます。デフォルト規則は削除、ディセーブル、または複製できません。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

規則ベースのポリシーを設定するには、次の項を参照してください。

•![]() 「規則の複製」

「規則の複製」

ホスト ルックアップ要求用の ID ポリシー設定の詳細については、「ホスト ルックアップ要求用の認可ポリシーの設定」を参照してください。

•![]() 「ネットワーク アクセスのセッション認可ポリシーの設定」

「ネットワーク アクセスのセッション認可ポリシーの設定」

ID ポリシー規則のプロパティの設定

ID ポリシー規則を作成、複製、または編集して、クライアントの認証に使用する ID データベースを決定したり、クライアントのアトリビュートを取得したりできます。

ステップ 1![]() [Access Policies] > [Access Services] > service > [Identity] を選択し、次のいずれかを実行します。

[Access Policies] > [Access Services] > service > [Identity] を選択し、次のいずれかを実行します。

•![]() 規則チェックボックスをオンにし、[Duplicate] をクリックします。

規則チェックボックスをオンにし、[Duplicate] をクリックします。

•![]() 規則名をクリックするか規則チェックボックスをオンにし、[Edit] をクリックします。

規則名をクリックするか規則チェックボックスをオンにし、[Edit] をクリックします。

ステップ 2![]() 表 10-11 の説明に従って、[Identity Rule Properties] ページのフィールドに入力します。

表 10-11 の説明に従って、[Identity Rule Properties] ページのフィールドに入力します。

|

|

|

|---|---|

|

|

|

規則の名前。規則を複製する場合は、最小設定として固有の名前を入力する必要があります。その他のフィールドはすべて任意です。 |

|

| • • |

|

|

|

|

規則に対して設定できる条件。デフォルトでは、複合条件が表示されます。[Policy] ページで [Customize] ボタンを使用して、表示される条件を変更できます。 各条件のデフォルト値は、[ ANY ] です。条件の値を変更するには、条件チェックボックスをオンにし、値を指定します。 [Compound Condition] をオンにすると、条件フレームに式ビルダーが表示されます。詳細については、「複合条件の設定」を参照してください。 |

|

|

|

|

要求に適用する ID ソース。デフォルトは [Deny Access] です。手順は次のとおりです。 • • ID ストア順序は、認証に使用される順序および追加アトリビュートを取得する任意の順序を定義します。「ID ストア順序の設定」を参照してください。 |

|

次のオプションについて、要求を拒否またはドロップするか、認証を続行するかを指定します。 • • • 基になるプロトコルの制限により、ACS では、[Continue] オプションが選択された場合でも処理を続行できない場合があります。PAP/ASCII、EAP-TLS、または Host Lookup の場合、認証に失敗しても ACS は処理を続行できます。 |

|

グループ マッピング ポリシーの設定

外部 ID ストアから取得したグループとアトリビュートを ACS ID グループにマッピングするグループ マッピング ポリシーを設定します。ACS によってユーザまたはホストの要求が処理されるときに、このポリシーによって認可ポリシー規則で使用できる関連 ID グループが取得されます。

グループ マッピング ポリシーを含むアクセス サービスを作成した場合は、このポリシーを設定および変更できます。すべての要求に同じ ID グループを適用する単純なポリシー、または規則ベースのポリシーを設定できます。

規則ベースのポリシーでは、各規則に 1 つ以上の条件と結果が含まれます。条件は、外部アトリビュート ストアから取得されたアトリビュートまたはグループだけに基づくことができます。結果は、ID グループ階層内の ID グループです。ポリシー内の規則は、作成、複製、編集、および削除できます。また、イネーブルおよびディセーブルにすることもできます。

単純なグループ マッピング ポリシーを設定するには、次の手順を実行します。

ステップ 1![]() [Access Policies] > [Access Services] > service > [Group Mapping] を選択します。 service は、アクセス サービスの名前です。

[Access Policies] > [Access Services] > service > [Group Mapping] を選択します。 service は、アクセス サービスの名前です。

デフォルトでは、[Simple Group Mapping Policy] ページが表示されます。フィールドの説明については、 表 10-12 を参照してください。

[Rule-Based Group Mapping Policy] ページのフィールドの説明については、 表 10-13 を参照してください。

|

|

|

|---|---|

| • •

|

|

|

|

|

|---|---|

| • •

|

|

規則の現在のステータス。規則のステータスは、次のとおりです。 • • |

|

| デフォルト規則を編集するには、リンクをクリックします。デフォルト規則の結果だけを編集できます。デフォルト規則は削除、ディセーブル、または複製できません。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

ステップ 3![]() [Save Changes] を選択して、ポリシーを保存します。

[Save Changes] を選択して、ポリシーを保存します。

規則ベースのポリシーを設定するには、次の項を参照してください。

•![]() 「規則の複製」

「規則の複製」

•![]() 「ネットワーク アクセスのセッション認可ポリシーの設定」

「ネットワーク アクセスのセッション認可ポリシーの設定」

グループ マッピング ポリシー規則のプロパティの設定

このページは、外部データベースから取得されたアトリビュートとグループの ACS ID グループへのマッピングを定義するグループ マッピング ポリシー規則を作成、複製、または編集する場合に使用します。

ステップ 1![]() [Access Policies] > [Access Services] > service > [Group Mapping] を選択し、次のいずれかを実行します。

[Access Policies] > [Access Services] > service > [Group Mapping] を選択し、次のいずれかを実行します。

•![]() 規則チェックボックスをオンにし、[Duplicate] をクリックします。

規則チェックボックスをオンにし、[Duplicate] をクリックします。

•![]() 規則名をクリックするか規則チェックボックスをオンにし、[Edit] をクリックします。

規則名をクリックするか規則チェックボックスをオンにし、[Edit] をクリックします。

ステップ 2![]() 表 10-14 の説明に従って、フィールドに入力します。

表 10-14 の説明に従って、フィールドに入力します。

|

|

|

|---|---|

|

|

|

規則の名前。規則を複製する場合は、最小設定として固有の名前を入力する必要があります。その他のフィールドはすべて任意です。 |

|

| • • |

|

|

|

|

規則に対して設定できる条件。デフォルトでは、複合条件が表示されます。[Policy] ページで [Customize] ボタンを使用して、表示される条件を変更できます。 各条件のデフォルト値は、[ANY] です。条件の値を変更するには、条件チェックボックスをオンにし、値を指定します。 [Compound Condition] をオンにすると、条件フレームに式ビルダーが表示されます。詳細については、「複合条件の設定」を参照してください。 |

|

|

|

|

ネットワーク アクセスのセッション認可ポリシーの設定

ネットワーク アクセス認可のアクセス サービスを作成すると、セッション認可ポリシーが作成されます。その後、このポリシーに規則を追加し、変更してクライアント セッションのアクセス権を決定できます。

標準の最初に一致する規則テーブルであるスタンドアロン認可ポリシーをアクセス サービスに作成できます。例外ポリシーを含む認可ポリシーを作成することもできます。「認可例外ポリシーの設定」を参照してください。要求が例外規則に一致すると、ポリシー例外規則の結果が常に適用されます。

•![]() 認可プロファイル:ユーザ定義アトリビュートを定義し、任意で、Access-Accept メッセージによって返されるダウンロード可能 ACL を定義します。

認可プロファイル:ユーザ定義アトリビュートを定義し、任意で、Access-Accept メッセージによって返されるダウンロード可能 ACL を定義します。

•![]() セキュリティ グループ タグ(SGT):Cisco TrustSec がインストールされている場合は、認可規則で要求に適用する SGT を定義できます。

セキュリティ グループ タグ(SGT):Cisco TrustSec がインストールされている場合は、認可規則で要求に適用する SGT を定義できます。

ACS が複数の認可プロファイルを含む規則を処理する方法の詳細については、「複数の認可プロファイルを含む規則の処理」を参照してください。

•![]() 「規則の複製」

「規則の複製」

•![]() ホスト ルックアップ要求については、「ACS および Cisco TrustSec」を参照してください。

ホスト ルックアップ要求については、「ACS および Cisco TrustSec」を参照してください。

•![]() TrustSec サポートについては、「エンドポイント アドミッション コントロール ポリシーの作成」を参照してください。

TrustSec サポートについては、「エンドポイント アドミッション コントロール ポリシーの作成」を参照してください。

ステップ 1![]() [Access Policies] > [Access Services] > service > [Authorization] を選択します。

[Access Policies] > [Access Services] > service > [Authorization] を選択します。

ステップ 2![]() 表 10-15 の説明に従って、フィールドに入力します。

表 10-15 の説明に従って、フィールドに入力します。

|

|

|

|---|---|

| • • |

|

|

|

|

ネットワーク デバイス グループ。2 つの事前定義済みの NDG は、Location および Device Type です。 |

|

規則の範囲を定義する条件。規則で使用する条件のタイプを変更するには、[Customize] ボタンをクリックします。使用する条件をあらかじめ定義しておく必要があります。 |

|

|

|

|

対応する規則が一致したときに適用される認可プロファイルを表示します。 TrustSec 機能をイネーブルにすると、規則の結果をカスタマイズできます。規則では、エンドポイントのアクセス権、そのエンドポイントのセキュリティ グループ、またはその両方を決定できます。表示されるカラムには、カスタマイゼーション設定が反映されます。 |

|

| デフォルト規則を編集するには、リンクをクリックします。デフォルト規則の結果だけを編集できます。デフォルト規則は削除、ディセーブル、または複製できません。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。 TrustSec 機能をイネーブルにすると、規則の結果セットを選択することもできます。セッション認可プロファイルだけ、セキュリティ グループだけ、またはその両方です。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

|

ネットワーク アクセス認可規則のプロパティの設定

このページは、ネットワーク アクセス サービスのアクセス権を決定する規則を作成、複製、および編集する場合に使用します。

ステップ 1![]() [Access Policies] > [Access Services] > <service> > [Authorization] を選択し、[Create]、[Edit]、または [Duplicate] をクリックします。

[Access Policies] > [Access Services] > <service> > [Authorization] を選択し、[Create]、[Edit]、または [Duplicate] をクリックします。

ステップ 2![]() 表 10-16 の説明に従って、フィールドに入力します。

表 10-16 の説明に従って、フィールドに入力します。

|

|

|

|---|---|

|

|

|

規則の名前。規則を複製する場合は、最小設定として固有の名前を入力する必要があります。その他のフィールドはすべて任意です。 |

|

| • • |

|

|

|

|

規則に対して設定できる条件。デフォルトでは、複合条件が表示されます。[Policy] ページで [Customize] ボタンを使用して、表示される条件を変更できます。 各条件のデフォルト値は、[ANY] です。条件の値を変更するには、条件チェックボックスをオンにし、値を指定します。 [Compound Condition] をオンにすると、条件フレームに式ビルダーが表示されます。詳細については、「複合条件の設定」を参照してください。 |

|

|

|

|

使用できるプロファイルと選択されたプロファイルのリスト。要求に適用する複数の認可ポリシーを選択できます。矛盾を解決する場合の認可ポリシー順序の重要性については、「複数の認可プロファイルを含む規則の処理」を参照してください。 |

|

| TrustSec をイネーブルにすると、結果のオプションをカスタマイズして、セッション認可プロファイルだけ、セキュリティ グループだけ、またはその両方を表示できます。 |

|

デバイス管理認可ポリシーの設定

デバイス管理認可ポリシーは、ネットワーク管理者の認可と権限を決定します。

認可ポリシーは、アクセス サービスの作成中に作成します。[Access Service Create] ページの詳細については、「アクセス サービスの一般プロパティの設定」を参照してください。

•![]() 規則を作成、複製、編集、およびカスタマイズできるページを開きます。

規則を作成、複製、編集、およびカスタマイズできるページを開きます。

[Access Policies] > [Access Services] > service > [Authorization] を選択します。

表 10-17 で説明されている [Device Administration Authorization Policy] ページが表示されます。

|

|

|

|---|---|

| • • |

|

規則の範囲を定義する条件。規則で使用する条件のタイプを変更するには、[Customize] ボタンをクリックします。使用する条件をあらかじめ定義しておく必要があります。 |

|

対応する規則が一致したときに適用されるシェル プロファイルとコマンド セットを表示します。 規則の結果をカスタマイズできます。規則によって、シェル プロファイル、コマンド セット、またはその両方を適用できます。表示されるカラムには、カスタマイゼーション設定が反映されます。 |

|

| デフォルト規則を編集するには、リンクをクリックします。デフォルト規則の結果だけを編集できます。デフォルト規則は削除、ディセーブル、または複製できません。 |

|

ポリシー規則で使用する条件および結果のタイプを選択する [Customize] ページを開きます。[Conditions] および [Results] カラムには、カスタマイゼーション設定が反映されます。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

デバイス管理認可規則のプロパティの設定

このページは、デバイス管理アクセス サービスの認可および権限を決定する規則を作成、複製、および編集する場合に使用します。

[Access Policies] > [Access Services] > service > [Authorization] を選択し、[Create]、[Edit]、または [Duplicate] をクリックします。

表 10-18 で説明されている [Device Administration Authorization Rule Properties] ページが表示されます。

|

|

|

|---|---|

|

|

|

規則の名前。規則を複製する場合は、最小設定として固有の名前を入力する必要があります。その他のフィールドはすべて任意です。 |

|

| • • |

|

|

|

|

規則に対して設定できる条件。デフォルトでは、複合条件が表示されます。[Policy] ページで [Customize] ボタンを使用して、表示される条件を変更できます。 各条件のデフォルト値は、[ANY] です。条件の値を変更するには、条件チェックボックスをオンにし、値を指定します。 [Compound Condition] をオンにすると、条件フレームに式ビルダーが表示されます。詳細については、「複合条件の設定」を参照してください。 |

|

|

|

|

デバイス管理認可例外ポリシーの設定

定義済み認可ポリシーのデバイス管理認可例外ポリシーを作成できます。例外規則の結果は、常に認可ポリシー規則よりも優先されます。

•![]() 例外規則を作成、複製、編集、およびカスタマイズするページを開きます。

例外規則を作成、複製、編集、およびカスタマイズするページを開きます。

[Access Policies] > [Access Services] > service > [Authorization] を選択し、[Device Administration Authorization Exception Policy] をクリックします。

表 10-19 で説明されている [Device Administration Authorization Exception Policy] ページが表示されます。

|

|

|

|---|---|

| • • |

|

|

|

|

ネットワーク デバイス グループ。2 つの事前定義済みの NDG は、Location および Device Type です。 |

|

規則の範囲を定義する条件。規則で使用する条件のタイプを変更するには、[Customize] ボタンをクリックします。使用する条件をあらかじめ定義しておく必要があります。 |

|

対応する規則が一致したときに適用されるシェル プロファイルとコマンド セットを表示します。 規則の結果をカスタマイズできます。規則によって、シェル プロファイル、コマンド セット、またはその両方を決定できます。表示されるカラムには、カスタマイゼーション設定が反映されます。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。対応する認可ポリシーと同じ条件および結果のセットを使用する必要はありません。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

|

デバイス管理のシェル/コマンド認可ポリシーの設定

アクセス サービスを作成してデバイス管理のサービス ポリシー構造を選択すると、ACS によって自動的にシェル/コマンド認可ポリシーが作成されます。その後、ポリシー規則を作成および変更できます。

Web インターフェイスでは、デバイス管理の複数のコマンド セットを作成する機能がサポートされています。この機能を使用すると、保持する基本コマンド セットの数を少なくすることができます。すべての組み合せを個々のコマンド セットで保持するのではなく、規則の結果としてコマンド セットを組み合せて選択できます。

例外ポリシーを含む認可ポリシーを作成して、標準のポリシー結果よりも優先させることもできます。「認可例外ポリシーの設定」を参照してください。

ACS が複数のコマンド セットを含む規則を処理する方法の詳細については、「複数のコマンド セットを持つ規則の処理」を参照してください。

•![]() 「規則の複製」

「規則の複製」

認可例外ポリシーの設定

認可ポリシーには例外ポリシーを含めることができます。一般に、例外は一時ポリシーです。たとえば、ビジターに一時的なアクセス権を付与したり、特定のユーザに対してアクセス レベルを上げたりします。例外ポリシーは、変化する状況やイベントに効率的に対応するために使用します。

例外規則の結果は、常に標準の認可ポリシー規則よりも優先されます。

例外ポリシーは、メインの認可ポリシー テーブルとは別の規則テーブルに作成します。対応する標準の認可ポリシーで使用されているのと同じポリシー条件を例外ポリシーで使用する必要はありません。

例外ポリシー規則のページにアクセスするには、次の手順を実行します。

ステップ 1![]() [Access Policies] > [Service Selection Policy] > service > authorization policy を選択します。 service はアクセス サービスの名前、 authorization policy はセッション認可またはシェル/コマンド セット認可ポリシーです。

[Access Policies] > [Service Selection Policy] > service > authorization policy を選択します。 service はアクセス サービスの名前、 authorization policy はセッション認可またはシェル/コマンド セット認可ポリシーです。

ステップ 2![]() 規則ベースのポリシー ページで、規則テーブルの上にある [Exception Policy] リンクをクリックします。

規則ベースのポリシー ページで、規則テーブルの上にある [Exception Policy] リンクをクリックします。

表 10-20 で説明されているフィールドを含む [Exception Policy] テーブルが表示されます。

|

|

|

|---|---|

| • • |

|

|

|

|

ネットワーク デバイス グループ。2 つの事前定義済みの NDG は、Location および Device Type です。 |

|

規則の範囲を定義する条件。規則で使用する条件のタイプを変更するには、[Customize] ボタンをクリックします。使用する条件をあらかじめ定義しておく必要があります。 |

|

対応する規則が一致したときに適用される認可プロファイルを表示します。 TrustSec 機能をイネーブルにすると、規則の結果をカスタマイズできます。規則では、エンドポイントのアクセス権、そのエンドポイントのセキュリティ グループ、またはその両方を決定できます。表示されるカラムには、カスタマイゼーション設定が反映されます。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。対応する認可ポリシーと同じ条件のセットを使用する必要はありません。 TrustSec 機能をイネーブルにすると、規則の結果セットを選択することもできます。セッション認可プロファイルだけ、セキュリティ グループだけ、またはその両方です。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

|

•![]() 「規則の複製」

「規則の複製」

ポリシー規則の作成

規則を作成するときは、規則の順序が重要であることに注意してください。ACS ネットワークにアクセスしようとするクライアントの要求が ACS によって処理されるときに一致が見つかると、その後の処理はすべて停止され、その一致に関連する結果が検索されます。一致が見つかったあとは、それ以降の規則は考慮されません。

一致する規則がないか、または規則が定義されていない場合は、デフォルト規則によってデフォルトのポリシーが指定されます。デフォルト規則の結果は編集できます。

•![]() ポリシー条件および結果を設定します。「ポリシー条件の管理」を参照してください。

ポリシー条件および結果を設定します。「ポリシー条件の管理」を参照してください。

•![]() ポリシー規則によって適用される条件および結果のタイプを選択します。「ポリシーのカスタマイズ」を参照してください。

ポリシー規則によって適用される条件および結果のタイプを選択します。「ポリシーのカスタマイズ」を参照してください。

ステップ 1![]() [Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。次の場合があります。

[Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。次の場合があります。

•![]() 規則ベースのポリシーを前に作成したことがある場合は、設定されている規則のリストを含む規則ベースのポリシー ページが表示されます。

規則ベースのポリシーを前に作成したことがある場合は、設定されている規則のリストを含む規則ベースのポリシー ページが表示されます。

•![]() 規則ベースのポリシーを作成したことがない場合は、単純なポリシー ページが表示されます。[Rule-Based] をクリックします。

規則ベースのポリシーを作成したことがない場合は、単純なポリシー ページが表示されます。[Rule-Based] をクリックします。

ステップ 2![]() [Rule-Based Policy] ページで、[Create] をクリックします。

[Rule-Based Policy] ページで、[Create] をクリックします。

ステップ 5![]() [Save Changes] をクリックして、新規の規則を保存します。

[Save Changes] をクリックして、新規の規則を保存します。

アクセス サービスによって処理されるすべての要求に同じ結果を使用する単純なポリシーを設定するには、次を参照してください。

•![]() 「ネットワーク アクセスのセッション認可ポリシーの設定」

「ネットワーク アクセスのセッション認可ポリシーの設定」

•![]() 「ネットワーク アクセスのセッション認可ポリシーの設定」

「ネットワーク アクセスのセッション認可ポリシーの設定」

•![]() 「規則の複製」

「規則の複製」

規則の複製

既存の規則と同じか、または既存の規則によく似た新規の規則を作成する場合は、規則を複製できます。複製された規則名では、元の規則に複製を示すカッコが付けられます。たとえば、Rule-1(1) です。

複製の完了後は、各規則(元の規則および複製された規則)に個別にアクセスします。

ステップ 1![]() [Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。

[Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。

設定されている規則のリストを含む [Policy] ページが表示されます。

ステップ 2![]() 複製する規則の隣にあるチェックボックスをオンにします。デフォルト規則は複製できません。

複製する規則の隣にあるチェックボックスをオンにします。デフォルト規則は複製できません。

ステップ 4![]() 規則の名前を変更し、他の該当するフィールド オプションに入力します。

規則の名前を変更し、他の該当するフィールド オプションに入力します。

ステップ 6![]() [Save Changes] をクリックして、新規の規則を保存します。

[Save Changes] をクリックして、新規の規則を保存します。

ポリシー規則の編集

ポリシー規則のすべての値を編集できます。また、デフォルト規則の結果を編集することもできます。

ステップ 1![]() [Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。

[Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。

設定されている規則のリストを含む [Policy] ページが表示されます。

ステップ 2![]() 変更する規則名をクリックします。または、名前のチェックボックスをオンにして [Edit] をクリックします。

変更する規則名をクリックします。または、名前のチェックボックスをオンにして [Edit] をクリックします。

編集された規則を示す [Policy] ページが表示されます。

ステップ 5![]() [Save Changes] をクリックして、新しい設定を保存します。

[Save Changes] をクリックして、新しい設定を保存します。

•![]() 「規則の複製」

「規則の複製」

ポリシー規則の削除

ステップ 1![]() [Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。

[Access Policies] > [Service Selection Policy] > service > policy を選択します。 service はアクセス サービスの名前、 policy はポリシーのタイプです。

設定されている規則のリストを含む [Policy] ページが表示されます。

ステップ 2![]() 削除する規則の隣にあるチェックボックスを 1 つ以上オンにします。

削除する規則の隣にあるチェックボックスを 1 つ以上オンにします。

[Policy] ページが表示されます。このとき、削除した規則は表示されません。

ステップ 4![]() [Save Changes] をクリックして、新しい設定を保存します。

[Save Changes] をクリックして、新しい設定を保存します。

•![]() 「規則の複製」

「規則の複製」

複合条件の設定

複合条件は、単純なポリシー条件で許可されたアトリビュートに基づく条件のセットを定義する場合に使用します。複合条件はポリシー規則ページで定義します。個別の条件オブジェクトとして定義することはできません。

複合条件の構築ブロック

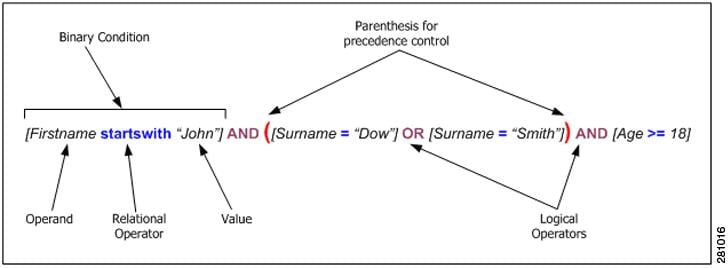

図 10-1 に、複合条件の構築ブロックを示します。

•![]() オペランド :アトリビュートまたは条件のタイプ。プロトコル/要求アトリビュート、ID アトリビュート、ID グループ、ネットワーク デバイス グループ(NDG)、日付/時刻、カスタムまたは標準条件など。

オペランド :アトリビュートまたは条件のタイプ。プロトコル/要求アトリビュート、ID アトリビュート、ID グループ、ネットワーク デバイス グループ(NDG)、日付/時刻、カスタムまたは標準条件など。

•![]() 関係演算子 :オペランドと値の関係を指定する演算子。等号(=)、一致しない、など。条件で使用できる演算子は、オペランドのタイプによって異なります。

関係演算子 :オペランドと値の関係を指定する演算子。等号(=)、一致しない、など。条件で使用できる演算子は、オペランドのタイプによって異なります。

•![]() バイナリ条件 :指定されたオペランドと値の関係を定義します。[username = "Smith"] など。

バイナリ条件 :指定されたオペランドと値の関係を定義します。[username = "Smith"] など。

•![]() 論理演算子 :バイナリ条件、またはバイナリ条件の間に適用されます。サポートされている論理演算子は、AND と OR です。

論理演算子 :バイナリ条件、またはバイナリ条件の間に適用されます。サポートされている論理演算子は、AND と OR です。

•![]() 優先制御 :カッコを使用して、論理演算子の優先順位を変更できます。管理者はカッコを入れ子にして優先順位を制御できます。論理演算子の通常の優先順位、つまりカッコを使用しない場合の優先順位は、NOT、AND、OR の順です。NOT の優先順位が最も高く、OR の優先順位が最も低くなります。

優先制御 :カッコを使用して、論理演算子の優先順位を変更できます。管理者はカッコを入れ子にして優先順位を制御できます。論理演算子の通常の優先順位、つまりカッコを使用しない場合の優先順位は、NOT、AND、OR の順です。NOT の優先順位が最も高く、OR の優先順位が最も低くなります。

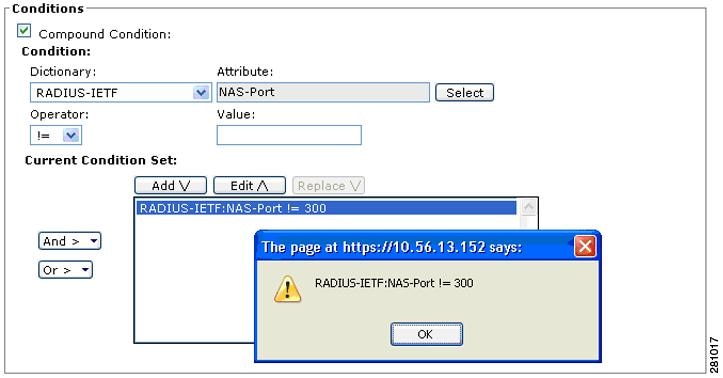

複合条件のタイプ

1 つの述語で構成され、リスト内の唯一のエントリです。NDG を除いて、規則テーブル内のすべての単純な条件では、アトリビュートと値の間で等号(=)演算が行われると想定されるため、アトミック条件は等号(=)以外の演算子の選択に使用されます。例については、図 10-2 を参照してください。

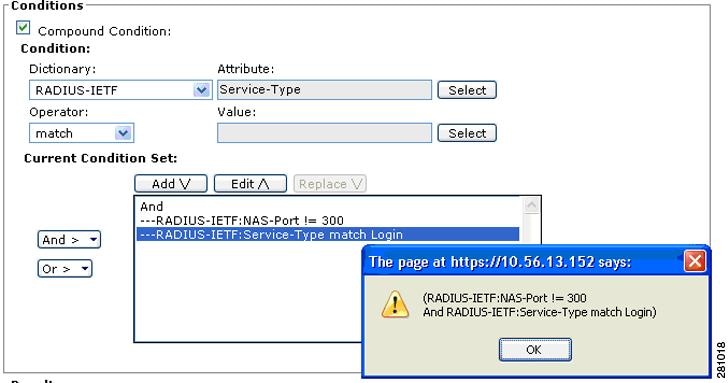

単一の演算子とそのあとに続く述語のセット(2 つ以上)で構成されます。演算子は、それぞれの述語の間に適用されます。例については、図 10-3 を参照してください。プレビュー ウィンドウには、論理演算子の優先を示すカッコ [()] が表示されます。

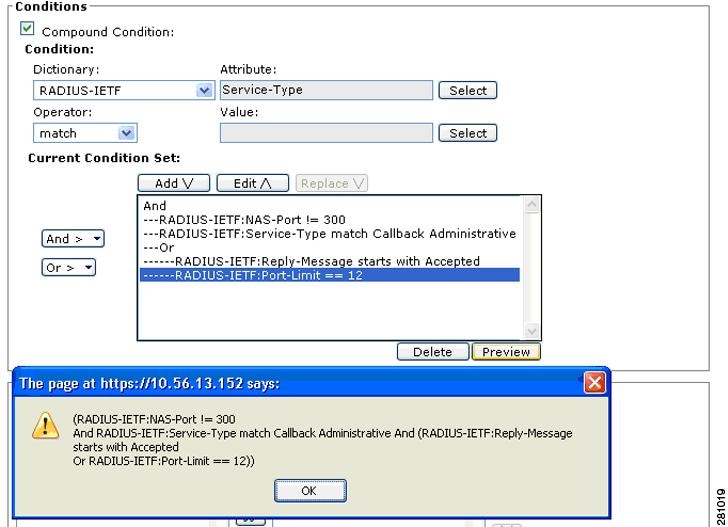

条件の任意の述語を別の単純な入れ子になった複合条件に置き換えることによって、単一の入れ子になった複合条件を拡張できます。例については、図 10-4 を参照してください。プレビュー ウィンドウには、論理演算子の優先を示すカッコ [()] が表示されます。

複合式ビルダーの使用方法

複合条件を作成するには、規則のプロパティ ページで式ビルダーを使用します。式ビルダーには 2 つのセクションがあります。プライマリ条件を作成する述語ビルダーと、式を管理するためのコントロールです。

最初のセクションでは、プライマリ条件を定義します。つまり、ディクショナリとアトリビュートを選択してオペランドを定義します。次に演算子を選択し、条件の値を指定します。2 番めのセクションでは、条件の順序を整理し、バイナリ条件またはバイナリ条件の間に適用される論理演算子を指定します。

表 10-21 に、条件式ビルダーのフィールドを示します。

TrustSec Access Control のページ

•![]() 「[Egress Policy Matrix] ページ」

「[Egress Policy Matrix] ページ」

•![]() 「出力ポリシーのデフォルト ポリシーを定義するためのページ」

「出力ポリシーのデフォルト ポリシーを定義するためのページ」

•![]() 「[NDAC Policy Properties] ページ」

「[NDAC Policy Properties] ページ」

•![]() 「[Network Device Access EAP-FAST Settings] ページ」

「[Network Device Access EAP-FAST Settings] ページ」

[Egress Policy Matrix] ページ

出力ポリシーは SGACL ポリシーとも呼ばれ、送信元および宛先 SGT に基づいてネットワークの出力ポイントで適用する SGACL を決定します。ACS は、出力ポリシーをマトリクスとして表します。送信元および宛先の軸にすべてのセキュリティ グループを表示します。マトリクス内の各セルには、対応する送信元および宛先 SGT に適用する ACL のセットを含めることができます。

ネットワーク デバイスによって、セルに定義した特定のポリシーにデフォルト ポリシーが追加されます。空のセルの場合、デフォルト ポリシーだけが適用されます。

出力ポリシーのマトリクスを使用して、対応する送信元および宛先 SGT に適用する ACL のセットを表示、定義、および編集します。

このページを表示するには、[Access Policies] > [TrustSec Access Control] > [Egress Policy] を選択します。

|

|

|

|---|---|

セルをクリックしてから [Edit] をクリックして、そのセルの [Edit] ダイアログボックスを開きます。「出力ポリシー マトリクスのセルの編集」を参照してください。 |

|

デフォルトの出力ポリシーを定義するためのダイアログボックスを開く場合にクリックします。「出力ポリシーのデフォルト ポリシーを定義するためのページ」を参照してください。 |

|

出力ポリシーのマトリクス表示を変更するには、オプションを選択し、[Go] をクリックします。 • • |

出力ポリシー マトリクスのセルの編集

このページは、選択したセルのポリシーを設定する場合に使用します。対応する送信元および宛先セキュリティ グループに適用する SGACL を設定できます。

このページを表示するには、[Access Policies] > [TrustSec Access Control] > [Egress Policy] を選択し、セルを選択してから [Edit] をクリックします。

|

|

|

|---|---|

対応する送信元および宛先セキュリティ グループに適用する SGACL を、[Available] リストから [Selected] リストに移動します。SGACL のリストの順序を指定するには、上向き(^)および下向き(v)矢印を使用します。 |

出力ポリシーのデフォルト ポリシーを定義するためのページ

このページは、デフォルトの出力ポリシーを定義する場合に使用します。ネットワーク デバイスによって、セルに定義されている特定のポリシーにデフォルト ポリシーが追加されます。空のセルの場合、デフォルト ポリシーだけが適用されます。

このページを表示するには、[Access Policies] > [TrustSec Access Control] > [Egress Policy] を選択し、[Default Policy] をクリックします。

|

|

|

|---|---|

対応する送信元および宛先セキュリティ グループに適用する SGACL を、[Available] リストから [Selected] リストに移動します。SGACL のリストの順序を指定するには、上向き(^)および下向き(v)矢印を使用します。 |

NDAC ポリシー ページ

ネットワーク デバイス アドミッション コントロール(NDAC)ポリシーでは、TrustSec 環境のネットワーク デバイスの SGT を決定します。NDAC ポリシーは次の要求を処理します。

•![]() 環境要求(デバイスはそのデバイス自体に関する情報を収集します)。

環境要求(デバイスはそのデバイス自体に関する情報を収集します)。

要求のタイプにかかわらず、特定のデバイスについては同じ SGT がポリシーによって返されます。

(注) NDAC ポリシーはデフォルトで実装されるため、アクセス サービスに追加しないでください。ただし、エンドポイント アドミッション コントロールの場合、アクセス サービスとセッション認可ポリシーを定義する必要があります。セッション認可ポリシーの作成については、「ネットワーク アクセス認可規則のプロパティの設定」を参照してください。

このページは、すべてのデバイスに同じセキュリティ グループを割り当てる単純なポリシーを設定するか、または規則ベースのポリシーを設定する場合に使用します。

このページを表示するには、[Access Policies] > [TrustSec Access Control] > [Network Device Access] > [Authentication Policy] を選択します。

すでに NDAC ポリシーが設定されている場合は、対応する単純なポリシー ページまたは規則ベースのポリシー ページが開きます。設定されていない場合は、デフォルトで単純なポリシー ページが開きます。

このページは、単純な NDAC ポリシーを定義する場合に使用します。

|

|

|

|---|---|

| • |

|

規則ベースのポリシーに関するこのページを使用して、次のことを行います。

•![]() 規則を作成、複製、編集、およびカスタマイズするページを開きます。

規則を作成、複製、編集、およびカスタマイズするページを開きます。

|

|

|

|---|---|

| • |

|

| • • |

|

ポリシー規則の定義に使用できる条件。規則の条件の表示を変更するには、[Customize] ボタンをクリックします。使用する条件をあらかじめ定義しておく必要があります。 |

|

ポリシー規則で使用する条件のタイプを選択する [Customize] ページを開きます。追加する条件ごとに、[Policy] ページに新しい [Conditions] カラムが表示されます。対応する認可ポリシーと同じ条件のセットを使用する必要はありません。

|

|

[Policy] ページの [Hit Count] 表示をリセットおよび更新できるウィンドウが開きます。「ヒット カウントの表示」を参照してください。 |

[NDAC Policy Properties] ページ

このページは、デバイスの SGT を決定する規則を作成、複製、および編集する場合に使用します。

このページを表示するには、[Access Policies] > [TrustSec Access Control] > [Network Device Access] > [Authentication Policy] を選択し、[Create]、[Edit]、または [Duplicate] をクリックします。

(注) エンドポイント アドミッション コントロールの場合、アクセス サービスとセッション認可ポリシーを定義する必要があります。セッション認可ポリシーの作成については、「ネットワーク アクセス認可規則のプロパティの設定」を参照してください。

|

|

|

|---|---|

|

|

|

規則の名前。規則を複製する場合は、最小設定として固有の名前を入力する必要があります。その他のフィールドはすべて任意です。 |

|

| • • |

|

|

|

|

規則に対して設定できる条件。各条件のデフォルト値は、[ANY] です。条件の値を変更するには、条件チェックボックスをオンにし、値を入力します。 複合式の条件が使用できる場合は、[Compound Expression] をオンにすると、式ビルダーが表示されます。詳細については、「複合条件の設定」を参照してください。 ポリシーの条件のリストを変更するには、「NDAC ポリシー ページ」の [Customize] ボタンをクリックします。 |

|

|

|

|

[Network Device Access EAP-FAST Settings] ページ

このページは、NDAC ポリシーで使用する EAP-FAST プロトコルのパラメータを設定する場合に使用します。

このページを表示するには、[Access Policies] > [TrustSec Access Control] > [Network Device Access] を選択します。

|

|

|

|---|---|

|

|

|

フィードバック

フィードバック