クラシック イーサネット環境から VXLAN BGP EVPN への移行

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

はじめに

このドキュメントでは、従来のイーサネット「ブラウンフィールド」環境から「グリーンフィールド」仮想拡張 LAN(VXLAN)ボーダー ゲートウェイ プロトコル(BGP)イーサネット仮想プライベートネットワーク(EVPN)ファブリックへの移行について説明します。主な焦点は、クラシック イーサネット ネットワークを VXLAN BGP EVPN ファブリックに拡張することです。これには、ファーストホップ ゲートウェイの移行が含まれます。これにより、古いネットワークから新しいネットワークへのワークロードの移動が容易になります。移行の使用例には、外部レイヤ 3 ネットワークへの接続が含まれます。

このドキュメントでは、クラシック イーサネットブラウンフィールド環境と新しい VXLAN BGP EVPN ファブリックとのインターコネクトの概念について説明します。

移行に必要なその他の関連コンポーネントについては、限定的な背景情報が含まれています。(VXLAN BGP EVPN、クラシック イーサネット、およびシスコ仮想ポート チャネルの背景情報については、このドキュメントの最後にある「詳細」を参照してください)。

注: この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。

ブラウンフィールド ネットワークの移行

このマニュアルで説明する特定の移行は、よく「連続する仮想ポート チャネル(VPC)」と呼ばれます。これは、スパニング ツリー プロトコル、または FabricPath の技術を基にした既存のブラウンフィールド ネットワークを新たに展開した VXLAN BGP EVPN ファブリックにインターコネクトすることで構築され、最終的にこれらの環境間でアプリケーションやワークロードを移行することを目的としたものです。

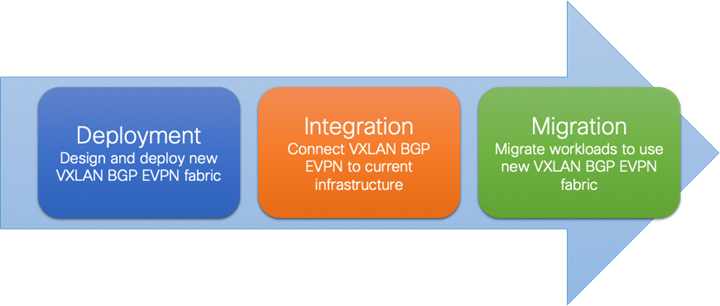

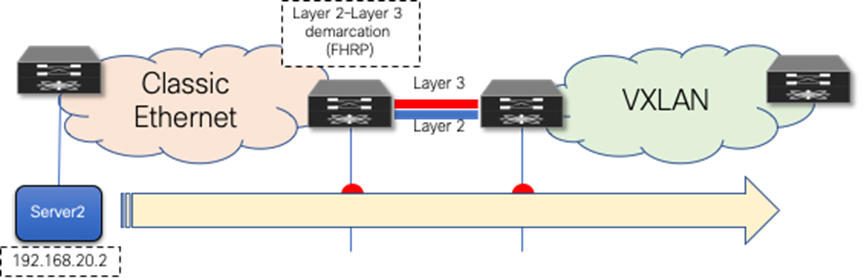

図1は、アプリケーションの移行を実行するために必要な主要な手順を強調した移行方法を示しています。

図 1 移行手順

移行方法のステップについて、次に説明します。

1. 1 番目のステップは、新しい VXLAN BGP EVPN 環境(グリーンフィールド ネットワーク)の設計と展開を行うことです。このような導入は、最初は小規模であり、ワークロードの数が増えるにつれて時間とともに拡大する計画です。一般的に VXLAN BGP EVPN ファブリックは、従来から leaf-and-spine トポロジから成り立ちます。

2. 2 番目のステップは、既存のデータ センター ネットワーク インフラストラクチャ(「ブラウンフィールド」ネットワークと呼ばれる)と新しい VLAN BGP EVPN ファブリックの間の統合です。2 つのネットワーク インフラストラクチャ間でアプリケーションとワークロードを正常に移行するには、2 つのネットワーク間のレイヤ 2 およびレイヤ 3 接続が必要です。

3. 3 番目で最後の手順は、ブラウンフィールドと新規ネットワーク間でのワークロードの移行で構成されます。移行するアプリケーションの数と複雑さによっては、このアプリケーション移行プロセスが完了するまでに数か月かかることがあります。ステップ 2 で確立されたレイヤ 2 とレイヤ 3 の接続にわたるグリーンフィールドとブラウンフィールド ネットワークの間のコミュニケーションは、このフェイズ中に使用されます。

移行ステップを通じて、最初のホップ ゲートウェイの配置を注意深く考慮する必要があります。NX-OS Release 10.2(3) より前は、新しく展開された仮想 LAN(VLAN)と関連付けられた IP サブネットの場合、グリーンフィールド ネットワークは、最初のホップのゲートウェイ機能をホストするための望ましい場所です。

ブラウンフィールドからグリーンフィールド ネットワークに移行される VLAN と関連付けられた IP サブネットの場合、最初のホップのゲートウェイ移行を次の基準に基づいて選択できます。

1. ワークロードの大部分がグリーンフィールド ネットワークに移行される期間。

2. 最初のワークロードの移行前

3. 最後のワークロードの移行後

正しいタイミングは多くの要因に依存しますが、最も重要なのはネットワークの中断の可能性に対応できる場合です。

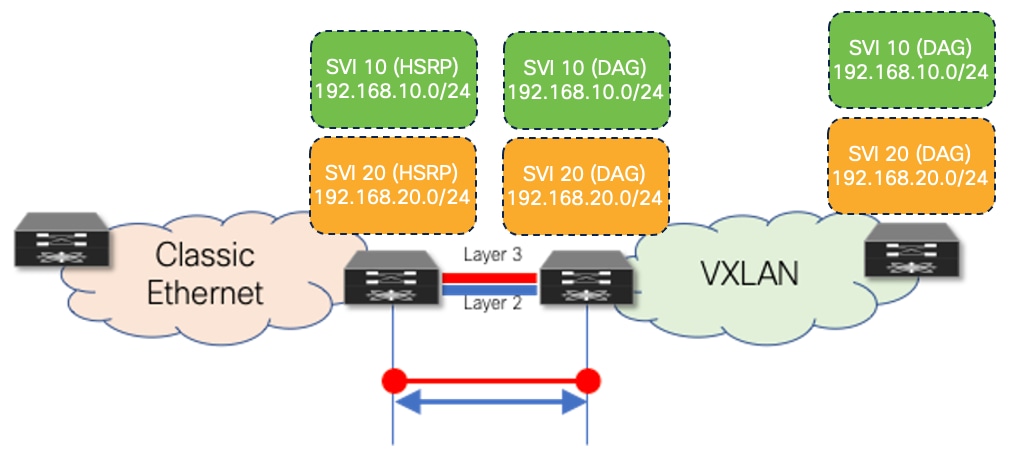

NX-OS リリース 10.2(3) 以降、新しい機能が導入され、レガシー ネットワークでの FHRP デフォルト ゲートウェイ構成と、グリーンフィールド VXLAN EVPN ファブリックでの分散エニーキャスト ゲートウェイ(DAG)構成の共存が可能になりました。したがって、これは、2 つのネットワーク間でエンドポイントを移行するためのベスト プラクティス構成になりました。詳細については、HSRP とエニーキャスト ゲートウェイのデフォルト ゲートウェイの共存(VXLAN EVPN)(NX-OS リリース 10.2(3) 以降)を参照してください。

レイヤ 2 インターコネクト

レイヤ 2 を介してグリーンフィールド ネットワークとブラウンフィールド ネットワークをインターコネクトすることは、シームレスなワークロード移行を促進するために重要です。

注: シームレスなワークロードの移行が必要ない場合には、ブラウンフィールドとグリーンフィールド間のレイヤ 2 インターコネクトが必要です。これらの場合、VLAN ごとまたは IP ごとのサブネット アプローチは、移行に対して選択できます。このアプローチはシームレスな移行を提供しませんが、有益と考えられる場合は実行可能です。

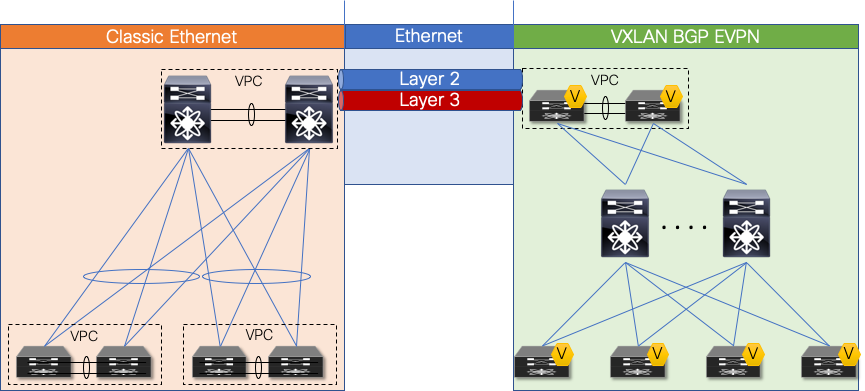

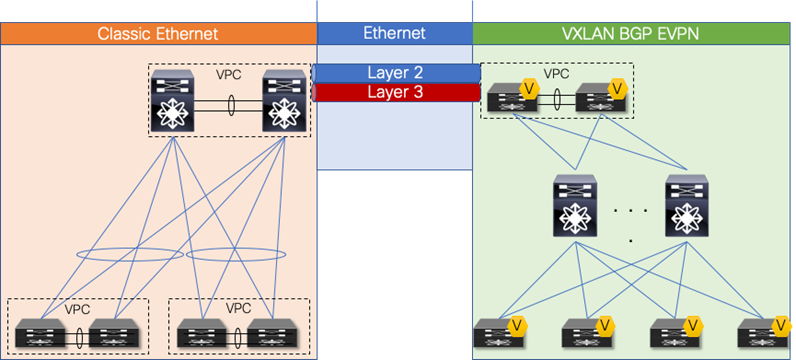

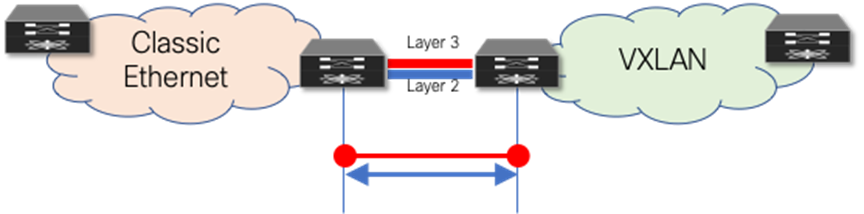

図 2 は移行アプローチの主要コンポーネントをハイライトするブラウンフィールド-グリーンフィールドのインターコネクトを示します。

図 2 概要:ブラウンフィールドとグリーンフィールドのインターコネクト

レイヤ 2 インターコネクトでは、グリーンフィールド(VXLAN)ネットワークとブラウンフィールド(クラシック イーサネット)ネットワーク内のノードのペア間に、ダブルサイド VPC(クラシック イーサネットの仮想ポートチャネル)を確立します。移行の焦点は、クラシック イーサネット ネットワークです。VXLAN BGP EVPN ファブリックの VPC ドメインと VPC ドメインをインターコネクトします。2 つのネットワーク インフラストラクチャの間のダブルサイド VPC 接続により、トラフィックをアクティブに転送するためにすべてのVPCリンクを維持することにより、レイヤ 2 ループのリスクなしで レイヤ 2 拡張が可能になります。

グリーンフィールド ネットワークで選択されたノードは、ボーダー ノードまたはVXLAN BGP EVPN トンネル エンドポイントの機能をもつその他のスイッチを表すことができます。ブラウンフィールド ネットワークでは、インターコネクトのためのノードはレイヤ 2〜レイヤ 3 の境界を表す必要があります。クラシック イーサネットの場合、レイヤ 2 とレイヤ 3 の境界は、トポロジと選択したファーストホップ ゲートウェイ モードに応じて、さまざまな場所にあります。VPC 展開を使用した一般的なクラシック イーサネットは、VPC と従来のファーストホップ ルーティング プロトコル(FHRP)- Hot Standby Router Protocol(HSRP)を使用した集約ノードにファーストホップ ゲートウェイを備えたアクセス集約トポロジです。

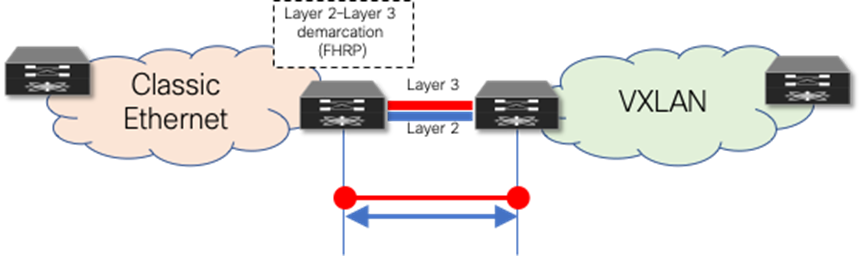

図3〜5は、ブラウンフィールド ネットワークのこれらのトポロジと関連するゲートウェイ配置オプションを示しています。

図 3 集約時のファーストホップ ゲートウェイによるアクセス集約

図 3に示す VPC を使用したアクセス集約トポロジは、スパニング ツリー プロトコルまたは VPC テクノロジーで構築されたブラウンフィールド ネットワークを表しています。

ブラウンフィールド ネットワークとグリーンフィールド ネットワーク間のレイヤ 2 〜レイヤ 3 のインターコネクトは、集約ノードに配置されます。

VPC に関する考慮事項

VPC は一般的にネットワークのアクセスまたは集約レイヤで使用されます。アクセス レイヤで、エンドポイント(サーバ、スイッチ、NAS ストレージ デバイスなど)からVPC ドメインへの active-active 接続に使用されます。集約レイヤでは、VPC を使用して、アクセス レイヤから集約 VPC ドメインへのアクティブ/アクティブ接続と、HSRP または VRRP を使用したファーストホップ ゲートウェイへのアクティブ/アクティブ接続の両方をレイヤ 2 〜レイヤ 3 の境界に提供します。

ただし、VPC はループのないトポロジを構築する機能を備えているため、レイヤ 2 で 2 つの別々のネットワークをインターコネクトするためにも一般的に使用され、レイヤ 2ドメインの拡張を可能にします。このドキュメントでは、ブラウンフィールド クラシック イーサネットネット ワークとグリーンフィールド VXLAN BGP EVPN ネットワークをインターコネクトするために VPC を使用します。

図 4 ダブルサイド VPC(Loop-Free トポロジ)

注: ブラウンフィールド ネットワークとグリーンフィールド ネットワーク間のレイヤ 2 インターコネクトに VPC を使用すると、既存のすべての VPC ベストプラクティスが適用可能になります。

VPC の設定

このセクションの設定例では、ブラウンフィールド ネットワークとグリーンフィールド ネットワークをインターコネクトするための重要な概念について説明します。

クラシック イーサネット VPC

次の設定例は、ブラウンフィールド ネットワークのクラシック イーサネット VPC ドメインを示しています。メンバー ポート イーサネット 1/47 および 1/48 で構成されるポート チャネル 1 は、IEEE 802.1Q トランク(スイッチポート モード トランク)である必要がある VPC ピア リンクを表します。さらに、VPC ID 20 のポートチャネル 20 は、レイヤ 2 の VXLAN BGP EVPN グリーンフィールド ネットワークへのインターコネクトを提供するように構成されます。仮想ポート-チャネル 20 には、IEEE 802.1Q トランクのメンバ ポートとしてイーサネット インターフェイス 1/1 があり、Link Aggregation Control Protocol(LACP)を使用します。

注: LACP では、ブラウンフィールド ネットワークとグリーンフィールド ネットワークで VPC ドメイン ID が異なる必要があります。

クラシック イーサネット ノード 1

vpc domain 20

peer-switch

peer-gateway

ipv6 nd synchronize

ip arp synchronize

!

interface port-channel 1

description VPC peer-link

switchport mode trunk

spanning-tree port type network

vpc peer-link

!

interface port-channel 20

description virtual port-channel to greenfield

switchport mode trunk

spanning-tree port type normal

spanning-tree guard root

mtu 9216

storm-control broadcast level 5.00

storm-control multicast level 5.00

vpc 20

!

interface ethernet 1/1

description member port of port-channel / VPC 20

switchport mode trunk

channel-group 20 mode active

!

interface ethernet 1/47

description member port VPC peer-link

switchport mode trunk

channel-group 1

!

interface ethernet 1/48

description member port VPC peer-link

switchport mode trunk

channel-group 1

クラシック イーサネット ノード 2

vpc domain 20

peer-switch

peer-gateway

ipv6 nd synchronize

ip arp synchronize

!

interface port-channel 1

description VPC peer-link

switchport mode trunk

spanning-tree port type network

vpc peer-link

!

interface port-channel 20

description virtual port-channel to greenfield

switchport mode trunk

spanning-tree port type normal

spanning-tree guard root

mtu 9216

storm-control broadcast level 5.00

storm-control multicast level 5.00

vpc 20

!

interface ethernet 1/1

description member port of port-channel / VPC 10

switchport mode trunk

channel-group 20 mode active

!

interface ethernet 1/47

description member port VPC peer-link

switchport mode trunk

channel-group 1

!

interface ethernet 1/48

description member port VPC peer-link

switchport mode trunk

channel-group 1

VXLAN BGP EVPN VPC

次の設定例は、グリーンフィールド ネットワークの Cisco VXLAN BGP EVPN VPC ドメインを示しています。個々の VXLAN トンネル エンドポイント(VTEP)IP アドレスは、ノード 1 と 2 に対してそれぞれ 10.10.10.11 と 10.10.10.12、エニーキャスト VTEP IP アドレスは両方のノードにわたり 10.10.10.100 を共有します。ポートチャネル 1 は、VPC ピア-リンクを表します。これは、イーサネット 1/47 および 1/48 に参加する従来の IEEE 802.1Q トランク(スイッチポート モード トランク)です。さらに、VPC ID 10 のポートチャネルは、ブラウンフィールド クラシック イーサネット ネットワークへのレイヤ 2 インターコネクトを提供するように設定されます。仮想ポートチャネル 10 は、IEEE 802.1Q トランクのメンバー ポートとしてインターフェイス Ethernet 1/1 を持ち、LACP を使用します。

注: LACP では、ブラウンフィールド ネットワークとグリーンフィールド ネットワークで VPC ドメイン ID が異なる必要があります。

VXLAN BGP EVPN ノード 1

vpc domain 10

peer-switch

peer-gateway

ipv6 nd synchronize

ip arp synchronize

!

interface loopback1

description loopback for VTEP(NVE)

ip address 10.10.10.11/32

ip address 10.10.10.100/32 secondary

!

interface port-channel 1

description VPC peer-link

switchport mode trunk

spanning-tree port type network

vpc peer-link

!

interface port-channel 10

description virtual port-channel to Brownfield

switchport mode trunk

spanning-tree port type normal

mtu 9216

vpc 10

!

interface ethernet 1/1

description member port of port-channel / VPC 10

switchport mode trunk

channel-group 10 mode active

!

interface ethernet 1/47

description member port VPC peer-link

switchport mode trunk

channel-group 1

!

interface ethernet 1/48

description member port VPC peer-link

switchport mode trunk

channel-group 1

VXLAN BGP EVPN ノード 2

vpc domain 10

peer-switch

peer-gateway

ipv6 nd synchronize

ip arp synchronize

!

interface loopback1

description loopback for VTEP(NVE)

ip address 10.10.10.12/32

ip address 10.10.10.100/32 secondary

!

interface port-channel 1

description VPC peer-link

switchport mode trunk

spanning-tree port type network

vpc peer-link

!

interface port-channel 10

description virtual port-channel to Brownfield

switchport mode trunk

spanning-tree port type normal

mtu 9216

vpc 10

!

interface ethernet 1/1

description member port of port-channel / VPC 10

switchport mode trunk

channel-group 10 mode active

!

interface ethernet 1/47

description member port VPC peer-link

switchport mode trunk

channel-group 1

!

interface ethernet 1/48

description member port VPC peer-link

switchport mode trunk

channel-group 1

スパニング ツリーの考慮事項

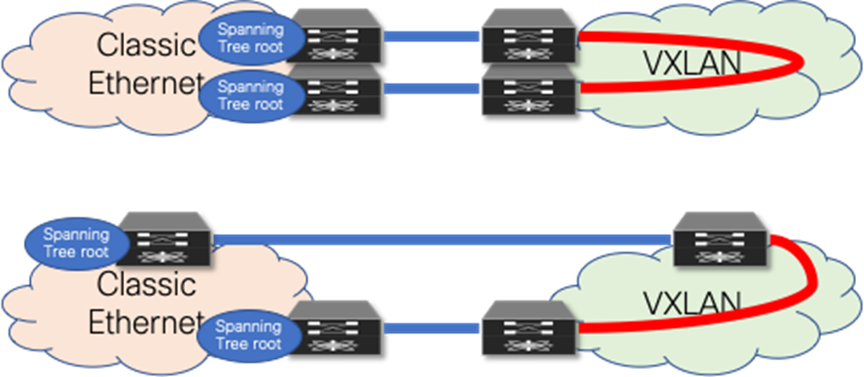

クラシック イーサネットの VPC は、エンドポイント接続だけでなく、スパニング ツリー プロトコルを実行するクラシック イーサネット ネットワーク全体の接続もサポートします。一般に、クラシック イーサネット ネットワークが構築されると、スパニング ツリー ルートは集約ノードに配置されています。

図 5 ループ付きレイヤ 2 インターコネクト

クラシック イーサネット ネットワークとは異なり、VXLAN BGP EVPN ネットワークにはスパニング ツリーに関する特定の要件はありません。ベスト プラクティスでは、すべての VTEP をスパニング ツリー ルートとして実行するように規定されていますが、VXLAN オーバーレイ自体はブリッジ プロトコル データ ユニット(BPDU)またはスパニング ツリー関連の転送状態を認識せず、転送もしません。クラシック イーサネット ネットワークがスパニング ツリー ルートである場合、接続された VTEP には、クラシック イーサネット ネットワークに向けたスパニング ツリー ルート ポートが必要です。そのため、ブラウンフィールド ネットワークとグリーンフィールド ネットワークの間の単一の論理的な、または物理的なアクティブなレイヤ 2 接続のみがアクティブであることが重要です。それ以外の場合は、図 5 に示すように、レイヤ 2 ループが存在します。単一のアクティブな接続は、ダブルサイド VPC 接続を使用するか、手動の VLAN 分散によって実現できます(図 6を参照)。

図 6 Loop-free レイヤ 2 インターコネクト(オプション)

注: クラシック イーサネット ネットワークからのスパニング ツリー BPDU は VTEP に送信されますが、VXLAN オーバーレイは BPDU を転送せず、VXLAN トンネルでのブロッキング アクションも実行しません。その結果、レイヤ 2 ループが発生する可能性があるため、レイヤ 2 インターコネクトを適切に設計することが重要です。

Spanning Tree Configuration

このセクションの例では、ブラウンフィールド ネットワークとグリーンフィールド ネットワークをインターコネクトするための重要な概念と、スパニング ツリーに関する注意事項について説明します。クラシック イーサネット VPC および VXLAN BGP EVPN VPC を使用したスパニング ツリーのすべてのベスト プラクティスが、これらの例に示されているかどうかにかかわらず適用されます。

VXLAN BGP EVPN スパニング ツリーおよび VPC

次の例は、グリーンフィールド ネットワークの Cisco VXLAN BGP EVPN VPC ドメインを示しています。個々の VTEP IP アドレスは、ノード 1 と 2 に対してそれぞれ 10.10.10.11 と 10.10.10.12、エニーキャスト VTEP IP アドレスは両方の VXLAN ノードにわたり 10.10.10.100 を共有します。クラシック イーサネットノードがスパニング ツリーのルートとなるように、スパニング ツリーの優先順位は両方のノードでクラシック イーサネット ノードと同じ値および下位の値に設定されます。

注: VXLAN オーバーレイは BPDU を転送しないため、特にオーバーレイ用のスパニング ツリー ブロッキング ポートは存在しません。ベスト プラクティスは、すべての VXLAN BGP EVPN ノードに最も低いスパニング ツリー優先順位(ルート)を割り当てることを推奨します。ただし、クラシック イーサネット ネットワークから VXLAN への移行フェーズでは、移行中のダウンタイムを最小限に抑えるために、クラシック イーサネット ネットワークをルートとして維持することが重要です。それ以外の場合、VXLAN BGP EVPN ノードを低い優先順位で設定すると、STP の再コンバージェンスがトリガーされ、ターゲット VLAN で短時間のダウンタイムが発生します。

VXLAN BGP EVPN ノード 1

vpc domain 10

peer-switch

peer-gateway

ipv6 nd synchronize

ip arp synchronize

!

interface loopback1

description loopback for VTEP(NVE)

ip address 10.10.10.11/32

ip address 10.10.10.100/32 secondary

!

spanning-tree vlan 1-4094 priority 61440

VXLAN BGP EVPN ノード 2

vpc domain 10

peer-switch

peer-gateway

ipv6 nd synchronize

ip arp synchronize

!

interface loopback1

description loopback for VTEP(NVE)

ip address 10.10.10.12/32

ip address 10.10.10.100/32 secondary

!

spanning-tree vlan 1-4094 priority 61440

注: スパニング ツリー ルートは、Nexus 7000 実装に固有です。これは、クラシック イーサネット ネットワークとのインターコネクトの要件と一致しません。したがって、レイヤ 2 インターコネクト インターフェイスでは BPDU フィルタを使用する必要があります。代替方法は、クラシック イーサネットおよび VXLAN 側のスパニング ツリー ルートの要件が満たされている限り有効です。

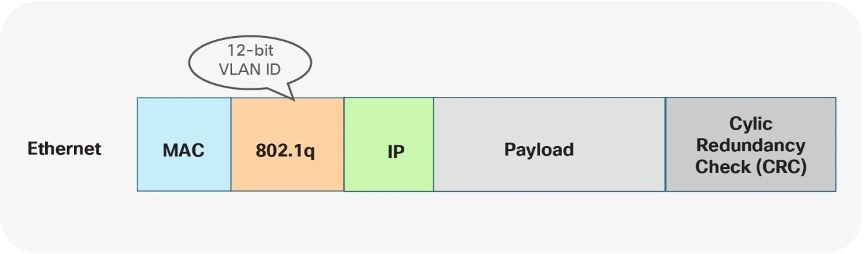

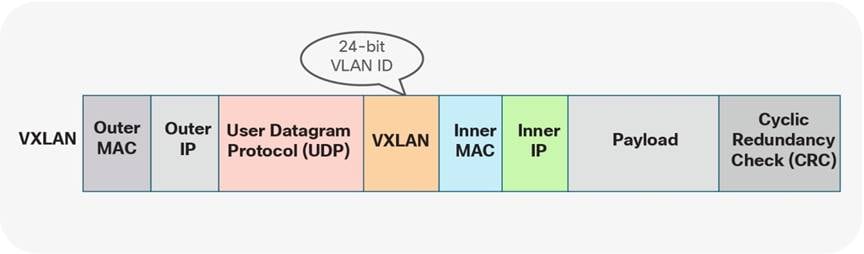

VLAN マッピング

クラシック イーサネットでは、VPC の有無にかかわらず、すべての VLAN を設定して、それぞれのレイヤ 2 トラフィックを 1 つのクラシック イーサネット対応ノードから別のノードに転送できるようにする必要があります。主に、クラシック イーサネットは従来の 12 ビット VLAN 名前空間を使用し(図 7)、約 4000 の VLAN を使用できます。

注: トラフィックがイーサネットポートを出る場合、従来のイーサネットおよび VLAN のセマンティクスが使用されます(図 7)。複数の VLAN を単一の IEEE 802.1Q トランクを介してエンドポイントまたはイーサネット スイッチに転送できます。

図 7 イーサネット名前空間

VXLAN では、VPC の有無にかかわらず、VTEP 間に VLAN は存在しません。VXLAN 対応ファブリック内で VLAN 名前空間を使用する代わりに、マッピングは VTEP 機能を実行するノード上で行われます。VTEP で、イーサネット VLAN 識別子は、構成を通じて VXLAN ネットワーク識別子(VNI)にマップされます。結果として、VLAN 自体は VTEP にローカルで重要になりますが、VTEP 間で通信が転送されるときには、異なる名前空間が使用されます。VXLAN は、24 ビットの名前空間で約 1600 万の一意の識別子を許可することで、より広範な名前空間を提供します(図8)。

図 8 VXLAN 名前空間

クラシック イーサネットと VXLAN BGP EVPN ファブリックで採用されているこれらの異なるアプローチを考えると、VLAN マッピングは、ブラウンフィールドまたはグリーンフィールド ネットワークのすべてのネットワーク ノードで一貫している必要はありません。

次の 2 つのシナリオは、クラシック イーサネットから VXLAN BGP EVPN への移行に使用できる異なる VLAN マッピング アプローチを示しています。

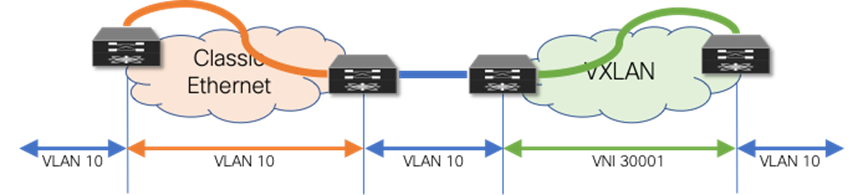

シナリオ 1: VLAN 間の 1 対 1 のマッピング

最初のシナリオは、すべてのイーサネット対応ノード上のすべての VLAN に一貫性がある一貫したマッピングに従います。最初のクラシック イーサネット ノード(入力)から、最初の VTEP(入力)に到達するまで VLAN の一貫性が維持されます。この時点で、VLAN は VNI にマッピングされ、オーバーレイを介して転送されます。宛先 VTEP(出力)で、VNI は最初に使用された同じ VLAN にマッピングされます。このシナリオは、1 対 1 マッピングまたは一貫した VLAN 使用と呼ばれます(図 9)。

図 9 一貫性のある VLAN マッピング

以下の例に示すように、すべてのノードで同じ VLAN マッピングを使用することの欠点は、VXLAN が非常に大きな名前空間をサポートできる場合でも、両方のネットワークで可能なレイヤ 2 識別子の数が使用可能な VLAN 名前空間にとどまるということです。

VLAN マッピング:入力クラシック イーサネット ノード

vlan 10

VLAN マッピング:出力クラシック イーサネット ノード

vlan 10

VLAN マッピング:入力 VXLAN ノード

vlan 10

vn-segment 30001

VLAN マッピング:出力 VXLAN ノード

vlan 10

vn-segment 30001

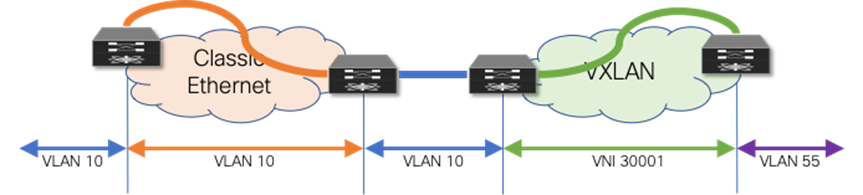

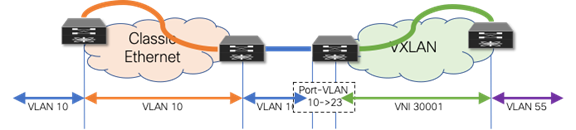

シナリオ 2:異なる VLAN 間のマッピング

2 番目のシナリオは、VLAN の柔軟なマッピング オプションを提供します。最初のクラシック イーサネット ノード(入力)から、最初の VTEP(入力)に到達するまで VLAN の一貫性が維持されます。この時点で、VLAN は VNI にマッピングされ、オーバーレイを介して転送されます。宛先 VTEP(出力)で、VNI は別の VLAN にマッピングされます。(図 10 を参照)

図 10 フレキシブル VLAN マッピング

柔軟な VLAN マッピングに加えて、VXLAN のポート-VLAN 変換アプローチは追加の柔軟性を与えることができます。このアプローチでは、ブラウンフィールド(クラシック イーサネット)からの着信 VLAN を変換できるため、VXLAN 環境は元々使用されていたクラシック イーサネット VLAN を認識しません。(図 11 を参照)

図 11 Port-VLAN 変換を使用する柔軟な VLAN マッピング

このシナリオの欠点は、VLAN がさまざまな段階で変化することです。この方法では VXLAN のより大きな名前空間を使用できますが、さまざまな段階での変換とマッピングにより、操作が複雑になる可能性があります。

VLAN マッピング:入力クラシック イーサネット ノード

vlan 10

VLAN マッピング:出力クラシック イーサネット ノード

vlan 10

VLAN マッピング:入力 VXLAN ノード(ポート VLAN なし)

vlan 10

vn-segment 30001

VLAN マッピング:入力 VXLAN ノード(ポート VLAN を使用)

vlan 23

vn-segment 30001

interface port-channel 10

switchport vlan mapping enable

switchport vlan mapping 10 23

switchport trunk allowed vlan 23

VLAN マッピング:出力 VXLAN ノード

vlan 55

vn-segment 30001

レイヤ 3 インターコネクト

ブラウンフィールド ネットワークとグリーンフィールド ネットワークをレイヤ 3 でインターコネクトすることは、移行のさまざまな段階で異なる IP サブネットのエンドポイント間の通信を可能にするために不可欠です(図12〜13)。移行前、移行中、移行後に、エンドポイントが同じサブネットまたは異なるサブネット内の他のエンドポイントと通信できるようにするという考え方です。

注: シームレスなワークロードの移行が必要でない場合でも、ブラウンフィールドとグリーンフィールド間のレイヤ 3 インターコネクトは必要です。ただし、インターコネクト(直接)の要件を緩和することができ、個々の環境の外部接続をサブネットごとの移行に使用できます。

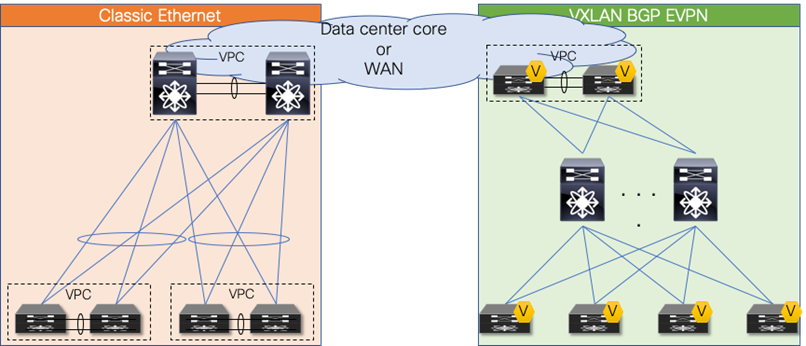

図 12 概要:ブラウンフィールドとグリーンフィールドのインターコネクト(直接)

図 13 概要:ブラウンフィールドとグリーンフィールドのインターコネクト(データセンターコアまたはWAN)

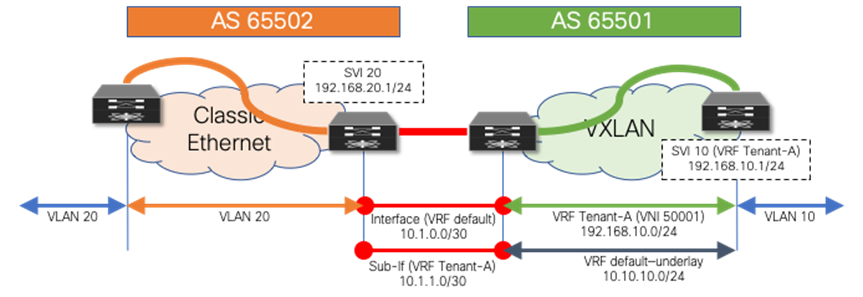

レイヤ 3 インターコネクトの場合は、グリーンフィールド(VXLAN)ネットワークとブラウンフィールド(クラシック イーサネット)ネットワークのノードのペア間にそれぞれルート ピアリング セッションを確立します。クラシックイーサネットネットワークから VXLAN BGP EVPN ネットワークへの移行中は、仮想ルート転送(VRF)対応のアプローチでネットワークをインターコネクトすることで、グリーンフィールド VXLAN BGP EVPN ネットワークに存在するマルチテナント機能を使用します。

注: VXLAN BGP EVPN ネットワークのワークロードまたはエンドポイントは、VRF デフォルトまたはマネジメント以外の VRF インスタンスに常に存在します。

前述のとおり、グリーンフィールド ネットワークで選択されたノードは、ボーダー ノードまたはVXLAN BGP EVPN トンネル エンドポイントの機能をもつその他のスイッチを表すことができます。ブラウンフィールド ネットワークでは、インターコネクトのためのノードはレイヤ 2~レイヤ 3 の境界を表す必要があります。クラシック イーサネットでは、その境界は集約ノードでよく見られます。このトポロジは、VPC および従来の FHRP(HSRP)を使用した集約時のファーストホップ ゲートウェイによるアクセス/集約と呼ばれます。

注: このガイドでは、レイヤ 2 〜レイヤ3のインターコネクトを個別の接続と見なしているため、個別の物理インターフェイスが使用されています。特定のシナリオでは、dynamic-routing-over-VPC 機能を使用してレイヤ 2 とレイヤ 3 トラフィックに対して同じ物理接続を展開できます。ただし、このシナリオでは、Classic Ethernet VPC と VXLAN BGP EVPN VPC 環境の両方でこの機能をサポートする必要があります。

ルーティング プロトコルの選択

ルーティング プロトコルを選択する際には、いくつかの考慮事項を考慮する必要があります。ネットワーク ノード間でレイヤ 3 ルーティング交換を提供するには、多くまたはすべてが実行可能ですが、ファブリック ネットワークから VXLAN BGP EVPN ネットワークに移行する場合は、このガイドのコンテキストで次の考慮事項が重要です。

1. VXLAN BGP EVPN のグリーンフィールド ネットワーク

2. クリーンなルーティング ドメインの分離

3. 拡張ルーティング ポリシー機能

4. VRF 認識

BGP がこれらの機能を提供し、要件を満たしていることを前提に、ルーティング プロトコルとして外部 BGP(eBGP)とのレイヤ 3 インターコネクトに焦点を当てます。

注: 他のルーティング プロトコルは、レイヤ 3 インターコネクトの要件に等しく対応できますが、追加の再配布設定が必要になる場合があります。

注: グリーンフィールド ネットワークで VXLAN BGP EVPN を使用し、レイヤ 3 インターコネクトに eBGP を使用すると、すべてのホスト ルート(/ 32 および /128)がデフォルトでブラウンフィールド ネットワークの eBGP ピアにアドバタイズされます。移行では、ブラウンフィールド環境で使用可能なスケールを圧倒しないように、これらのホスト ルートを除外することが有益な場合があります。ブラウンフィールド環境で、ホスト (/32 および /128) でないルーティング プレフィックスのみが、到達可能性のためにアドバタイズされます。

VRF マッピング

注: ブラウンフィールドとグリーンフィールド ネットワーク間のレイヤ 3 インターコネクトに VRF-Lite を使用することで、簡潔にするために一部の設定が省略されている場合でも、VXLAN BGP EVPN および VRF-Lite のすべての既存のベスト プラクティスが適用されます。

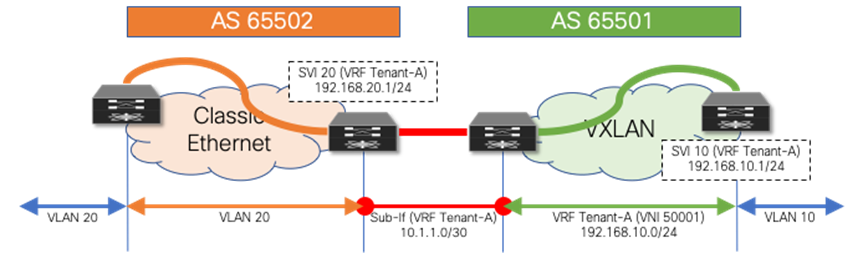

シナリオ1:VRF間の1 対 1マッピング

最初のシナリオは、クラシック イーサネット ネットワークからのすべての VRF が VXLAN BGP EVPN ネットワーク内の一致する VRF にマッピングされる一貫したマッピングに従います。このマッピングに対応するために、インターコネクトでサブインターフェイスとレイヤ 3 ECMP を使用する VRF-Lite アプローチを採用します。その結果、ブラウンフィールド クラシック イーサネット ネットワークのレイヤ 2 〜レイヤ 3 境界ノードおよびグリーンフィールド ネットワークの VXLAN BGP EVPN ボーダー ノードで VRF 単位の eBGP ピアリングが行われます。VRF ごとのポイント ツー ポイント IP サブネットが採用され、2 つの環境間のルーティング テーブルが交換されます。クラシック イーサネット ネットワークの IP サブネットでは、関連するネットワーク プレフィックスが BGP にアドバタイズされることを確認します。図 14 の例では、Switched Virtual Interface(SVI)10 が、分散型 IP エニーキャスト ゲートウェイ 192.168.10.1 を持つ VXLAN BGP EVPN ネットワーク上でインスタンス化されています。IP サブネット 192.168.20.0/24 の最初のホップ ゲートウェイは、HSRP を使用するブラウンフィールド クラシック イーサネット ネットワークでインスタンス化されます。これらの 2 つのサブネット間でルーティングされたトラフィックは、2 つのネットワーク間のレイヤ 3 インターコネクトをトラバースします。

図 14 一貫した VRF ごとのマッピング

レイヤ 3 構成:クラシック イーサネット集約ノード(名前付きから名前付き)

vlan 20

!

vrf context Tenant-A

!

interface vlan 20

vrf member Tenant-A

ip address 192.168.20.201/24

hsrp 10

ip 192.168.20.1

!

interface ethernet 1/10

no switchport

!

interface ethernet 1/10.20

encapsulation dot1q 20

vrf member Tenant-A

ip address 10.1.1.2/30

!

router bgp 65502

vrf Tenant-A

address-family ipv4 unicast

network 192.168.20.0/24

neighbor 10.1.1.1

remote-as 65501

update-source Ethernet1/10.20

address-family ipv4 unicast

レイヤ 3 の構成:VXLAN BGP EVPN ボーダーノード(名前付きから名前付き)

vlan 2001

vn-segment 50001

!

interface vlan 2001

vrf member Tenant-A

ip forward

no ip redirects

no shutdown

!

vrf context Tenant-A

vni 50001

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto evpn

!

interface nve 1

member vni 50001 associate-vrf

!

interface ethernet 1/10

no switchport

!

interface ethernet 1/10.20

encapsulation dot1q 20

vrf member Tenant-A

ip address 10.1.1.1/30

!

router bgp 65501

vrf Tenant-A

address-family ipv4 unicast

advertise l2vpn evpn

neighbor 10.1.1.2

remote-as 65502

update-source Ethernet1/10.20

address-family ipv4 unicast

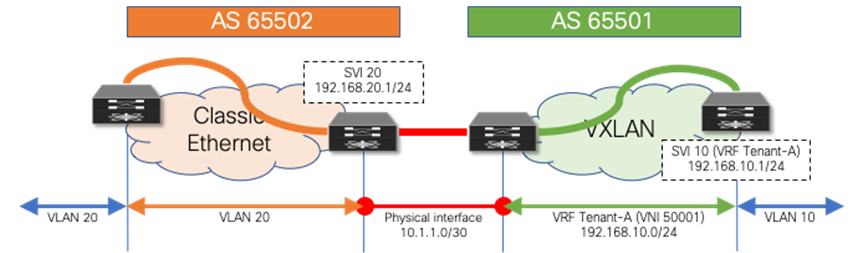

シナリオ 2:デフォルト VRF からのマッピング

2 番目のシナリオでは、クラシック イーサネット ネットワークの VRF「デフォルト」が VXLAN BGP EVPN ネットワークの名前付き VRF にマッピングされます。このマッピングでは、ブラウンフィールドおよびグリーンフィールド ネットワークで物理インターフェイスを使用する VRF-Lite アプローチを採用しています。冗長性とロード シェアリングの場合、レイヤ 3 ECMP はインターコネクトで使用されます。その結果、ブラウンフィールド クラシック イーサネット ネットワークのレイヤ 2 レイヤ 3 境界ノードの VRF デフォルト(グローバル ルーティング テーブル/アンダーレイ)に 1 つの eBGP ピアリングがあり、グリーンフィールド ネットワークの VXLAN BGP EVPN ボーダー ノードの名前付き VRF eBGP ピアリングがあります。前回と同様、ポイントツーポイント IP サブネットはピアリングに使用され、2 つの環境間のルーティング テーブルが交換されます。クラシック イーサネット ネットワークの各 IP サブネットでは、関連するネットワーク プレフィックスが BGP にアドバタイズされることを確認します。

図 15 VRF デフォルトは VRF テナント A

レイヤ 3 構成:クラシックイーサネット集約ノード(デフォルトから名前付き)

vlan 20

!

interface vlan 20

ip address 192.168.20.201/24

hsrp 10

ip 192.168.20.1

!

interface ethernet 1/10

ip address 10.1.1.2/30

!

router bgp 65502

address-family ipv4 unicast

network 192.168.20.0/24

neighbor 10.1.1.1

remote-as 65501

update-source Ethernet1/10

address-family ipv4 unicast

レイヤ 3 構成:VXLAN BGP EVPN ボーダーノード(デフォルトから名前付き)

vlan 2001

vn-segment 50001

!

interface vlan 2001

vrf member Tenant-A

ip forward

no ip redirects

no shutdown

!

vrf context Tenant-A

vni 50001

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto evpn

!

interface nve 1

member vni 50001 associate-vrf

!

interface ethernet 1/10

no switchport

vrf member Tenant-A

ip address 10.1.1.1/30

!

router bgp 65501

vrf Tenant-A

address-family ipv4 unicast

advertise l2vpn evpn

neighbor 10.1.1.2

remote-as 65502

update-source Ethernet1/10

address-family ipv4 unicast

クラシック イーサネット ネットワークから VXLAN BGP EVPN アンダーレイに到達できるようにする必要がある場合は、ブラウンフィールド VRF デフォルトからグリーンフィールド VRF デフォルトへの追加の eBGP ピアリング セッションを確立できます(図 16)。VRF デフォルトと VRF テナント A の両方の VXLAN BGP EVPN ネットワークからクラシック イーサネット側の VRF デフォルトへのルーティング セッションが必要であるため、2 つの物理インターフェイスが必要です。

次の例は、サブインターフェイスを使用してこれを実現する方法を示しています。前述のように、SVI 20(HSRP)および SVI 20(DAG)はそれぞれブラウンフィールドおよびグリーンフィールド ネットワークでインスタンス化されていますが、この例では、10.10.10.0/24 がグリーンフィールド VXLAN ネットワーク上のアンダーレイ サブネットであることに注意してください。ブラウンフィールド クラシック イーサネット ネットワークにアドバタイズされます。

図 16 VRF デフォルトから VRF デフォルトとテナント A

レイヤ 3 構成:クラシックイーサネット集約ノード(デフォルトからデフォルト/名前付き)

vlan 20

!

interface vlan 20

ip address 192.168.20.201/24

hsrp 10

ip 192.168.20.1

!

interface ethernet 1/10

no switchport

ip address 10.1.0.2/30

!

interface ethernet 1/10.20

encapsulation dot1q 20

ip address 10.1.1.2/30

!

router bgp 65502

address-family ipv4 unicast

network 192.168.20.0/24

neighbor 10.1.0.1

remote-as 65501

update-source Ethernet1/10

address-family ipv4 unicast

neighbor 10.1.1.1

remote-as 65501

update-source Ethernet1/10.20

address-family ipv4 unicast

レイヤ 3 構成:VXLAN BGP EVPN ボーダーノード(デフォルトからデフォルト/名前付き)

vlan 2001

vn-segment 50001

!

interface vlan 2001

vrf member Tenant-A

ip forward

no ip redirects

no shutdown

!

vrf context Tenant-A

vni 50001

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto evpn

!

interface nve 1

member vni 50001 associate-vrf

!

interface ethernet 1/10

no switchport

ip address 10.1.0.1/30

!

interface ethernet 1/10.20

encapsulation dot1q 20

vrf member Tenant-A

ip address 10.1.1.1/30

!

router bgp 65501

address-family ipv4 unicast

network 10.10.10.0/24

neighbor 10.1.0.2

remote-as 65502

update-source Ethernet1/10

address-family ipv4 unicast

vrf Tenant-A

address-family ipv4 unicast

advertise l2vpn evpn

neighbor 10.1.1.2

remote-as 65502

update-source Ethernet1/10.20

address-family ipv4 unicast

デフォルト ゲートウェイの移行に関する考慮事項(NX-OS Release 10.2(3) より前)

ブラウンフィールド ネットワークをグリーンフィールドネットワークにインターコネクトすることは重要なタスクである一方、ファーストホップ ゲートウェアの配置も同様に重要です。クラシック イーサネット ネットワークから VXLAN BGP EVPN ネットワークへの移行中は、10.2(3) NX-OS 以前のソフトウェア リリースを実行時に、2 つのファースト ホップ ゲートウェイが異なるモードで動作するため、ブラウンフィールド ネットワークとグリーンフィールド ネットワークの両方でファースト ホップ ゲートウェイを同時にアクティブにできません。ブラウンフィールドが従来の FHRP またはエニーキャスト HSRP モードで動作する一方で、VXLAN BGP EVPN グリーンフィールドは分散型 IP エニーキャスト ゲートウェイ(DAG)を使用します。これら 2 つの異なるファーストホップ ゲートウェイ モードは互換性がなく、同時にアクティブにすることはできません。したがって、NX-OS Release 10.2(3) 以降にアップグレードして、HSRP とエニーキャスト ゲートウェイのデフォルト ゲートウェイの共存 (VXLAN EVPN) (NX- OS リリース 10.2(3) 以降)で説明されているように、これらのファーストホップのゲートウェイ モードの共存を有効にすることをお薦めします。

注: 以下のシナリオは、NX-OS リリース 10.2(3) でこの新しい機能をアクティブ化できない、またはアクティブ化する必要がない場合に重要です。

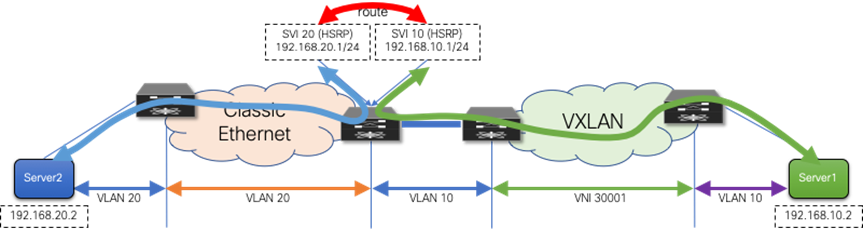

シナリオ 1:集中型ファーストホップ ゲートウェイ

ブラウンフィールド ネットワークから移行が開始されるため、IP サブネット間の通信を確立するために使用されるファーストホップ ゲートウェイが最初に維持されます。この配置は VXLAN BGP EVPN ファブリックが最初にレイヤ 2 サービスのみを提供し、すでに VXLAN BGP EVPN ファブリックに移行されているエンドポイントはレイヤ 2 インターコネクトにわたってブラウンフィールド ネットワークにトラフィックを送信していることを暗示します。図 17 に示すように、グリーンフィールド ネットワーク内のエンドポイントとの間のサブネット間またはルーティングされたトラフィックは、レイヤ 2 インターコネクトを介してブラウンフィールド側のファーストホップ ゲートウェイに到達します。

図 17 ブラウンフィールド ネットワークのファーストホップ ゲートウェイ

特定の IP サブネット(VLAN)に属するすべてのワークロードが VXLAN BGP EVPN ファブリックに移行された後で、ファーストホップ ゲートウェイを VXLAN BGP EVPN ドメインに移行することもできます。この移行は、対応する IP サブネットに関連付けられた VLAN または VNI で DAG ルーティングをオンにし、ブラウンフィールド ネットワーク デバイスのファーストホップ ゲートウェイ機能をデコミッションすることで実行します(図 18)。このように、直接接続されたワークロードがない場合、境界ノードは分散型IPエニーキャスト ゲートウェイを持つ必要はありません。

図 18 ブラウンフィールドおよびグリーンフィールド ネットワークのファーストホップ ゲートウェイ

ファーストホップ構成:クラシック イーサネット集約ノード

vlan 20

!

vrf context Tenant-A

!

interface vlan 20

vrf member Tenant-A

ip address 192.168.20.201/24

hsrp 10

ip 192.168.20.1

!

ファーストホップ設定:VXLAN BGP EVPN リーフノード

fabric forwarding anycast-gateway-mac 2020.0000.00aa

!

vlan 10

vn-segment 30001

!

vrf context Tenant-A

vni 50001

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto evpn

!

interface vlan 10

vrf member Tenant-A

ip address 192.168.10.1/24

fabric forwarding mode anycast-gateway

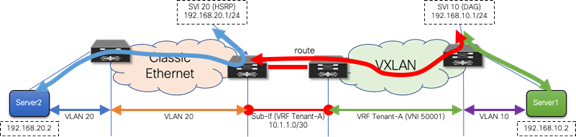

シナリオ 2:エニーキャスト ファーストホップ ゲートウェイ

2 番目のシナリオでは、ワークロードの移行を開始する前に、ファーストホップ ゲートウェイをブラウンフィールド ネットワークからグリーンフィールド ネットワークにすぐに移行します(図 19)。このアプローチでは、移行の開始後に移行インフラストラクチャを変更する必要はありません。最初のシナリオとは対照的に、中央集中型のファーストホップ ゲートウェイがあり、その後、関連付けられたサブネット内のすべてのエンドポイントが移行されると、機能が DAG に移動されます。ここでは、最初に DAG に移動し、ネットワークのライフサイクル中にその状態を維持します。このシナリオでは、DAG もまたボーダー ノードでインスタンス化されます。これは、ブラウンフィールド環境のワークロードのためのファーストホップ ゲートウェイとして機能します。ワークロードが VXLAN BGP EVPN ネットワークに異動すると、それに直接アタッチされたリーフがファーストホップ ゲートウェイの機能を引き継ぎます。

図 19 ファーストホップ ゲートウェイ グリーンフィールド ネットワークのみ

ファーストホップ設定:VXLAN BGP EVPN ノード

fabric forwarding anycast-gateway-mac 2020.0000.00aa

!

vlan 10

vn-segment 30001

!

vlan 20

vn-segment 30002

!

vrf context Tenant-A

vni 50001

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto evpn

!

interface vlan 10

vrf member Tenant-A

ip address 192.168.10.1/24

fabric forwarding mode anycast-gateway

!

interface vlan 20

vrf member Tenant-A

ip address 192.168.20.1/24

fabric forwarding mode anycast-gateway

いずれのファーストホップ ゲートウェイの移行アプローチも望ましくない場合でも、各アプローチには利点と欠点があります。2 番目のシナリオは、DAG が早期に使用されるため、主要なワークロードを移行する前に DAG を使用した経験が得られます。一方で、シナリオ 2 はまた、ワークロードの移行が開始されるまで、トラフィックがつでにレイヤ 2 インターコネクトにトロンボーニングするという欠点があります。

選択されたシナリオにかかわらず、移行を開始する前に必要な準備のステップは似ています。

移行前の準備:ファーストホップ ゲートウェイ

ファーストホップ ゲートウェイの移行では、変更がエンドポイントに対して可能な限りシームレスであることを確認します。エンドポイントは通常、ローカル IP サブネット外の宛先に到達するようにデフォルト ゲートウェイ IP で構成されます。エンドポイントでのデフォルトゲートウェイ IP-to-MAC バインドは、Address Resolution Protocol(ARP)経由で解決されます。IP アドレスを FHRP から DAG にアラインメントするのは簡単ですが、仮想 MAC アドレスをエニーキャスト ゲートウェイ MAC にアラインメントするには、さらに考慮が必要です。

HSRP では、ファーストホップ ゲートウェイの仮想 MAC アドレスは、HSRP バージョン(1 または 2)および設定された HSRP グループから取得されます。HSRP グループは VLAN ごとまたは SVI ごとに変化することがよく見られます。VXLAN BGP EVPN で使用される DAG は、HSRP で採用されているグループごとの仮想 MAC とは異なるアプローチに従います。DAG の場合、グローバル エニーキャスト ゲートウェイ MAC が定義されます。これは、仮想 MAC(より正確にはエニーキャスト ゲートウェイ MAC)が、特定のノード上のすべてのファーストホップ ゲートウェイで同じであることを意味します。実際、同じエニーキャスト ゲートウェイ MAC は、特定のファブリック内のすべてのノードで共有されます。

明確に、仮想 MAC 割り当てに対するこれらのさまざまなアプローチでは、HSRP MAC からエニーキャスト ゲートウェイ MAC への移行を可能にするために、仮想 MAC を調整するための何らかのメカニズムが必要です。

エンドポイントはブラウンフィールド ネットワークの一部であるため、デフォルト ゲートウェイの IP-to-HSRP 仮想 MAC バインディングを ARP キャッシュに保存します。最終的に、DAG が有効になっている場合、エンドポイントの ARP キャッシュを更新して、ゲートウェイ IP をエニーキャスト ゲートウェイ MAC にマッピングする必要があります。明らかに、それぞれのエンドポイントの ARP キャッシュを手動で更新するのは面倒で実用的ではありません。したがって、ブラウンフィールド ネットワークでは、移行を開始する前であっても、次のように、構成の更新を介して、各 VLAN またはサブネットの HSRP 仮想 MAC アドレスをエニーキャスト ゲートウェイ MAC と同じになるように更新する必要があります。

HSRP 仮想 MAC 構成:クラシック イーサネット集約ノード

interface vlan 20

vrf member Tenant-A

ip address 192.168.20.201/24

hsrp 10

ip 192.168.20.1

mac-address 2020.0000.00aa

エニーキャスト ゲートウェイ MAC 構成:VXLAN BGP EVPN ノード

fabric forwarding anycast-gateway-mac 2020.0000.00aa

ブラウンフィールド ネットワーク側の HSRP グループベースの仮想 MAC アドレス(クラシック イーサネット)からエニーキャスト ゲートウェイ MAC への変更後、すべてのエンドポイントがその変更について学習することも確認する必要があります。FHRP の状態をアクティブからスタンバイに変更すると、ファーストホップ ゲートウェイ インスタンスが Gratuitous ARP(GARP)メッセージを送信して、更新された IP-to-MAC バインドについてすべてのエンドポイントに通知できるようになります。この状態変化と GARP の結果として、エンドポイントは ARP キャッシュを更新するか、ARP キャッシュを無効にして、ファーストホップ ゲートウェイの MAC アドレスに対する ARP 要求をトリガーします。その結果、ファーストホップ ゲートウェイの新しい仮想 MAC アドレス(エニーキャスト ゲートウェイ MAC)がエンドポイントで学習されます。

注: FHRP 仮想 MAC を変更してから状態を変更(アクティブ/スタンバイ)すると、接続されたエンドポイントがファーストホップ ゲートウェイの新しい仮想 MAC アドレスを再学習する可能性が最も高くなります。それにもかかわらず、一部のエンドポイントが GARP を介したシグナリングを尊重しないか、ファーストホップ ゲートウェイの静的 MAC エントリを持たない可能性があります。これらのエンドポイントでは、ARPキャッシュをフラッシュするために手動による介入が必要なため、メンテナンス期間中にこのアクションを実行することを推奨します。

ファーストホップ ゲートウェイの事前移行手順が完了した後で、ワークロードの移行をシームレスに実行できます。古いファーストホップ ゲートウェイ(HSRP)をディセーブルにし、新しいファーストホップ ゲートウェイ(DAG)をイネーブルにする必要があるときに、わずかなトラフィックの中断が発生することがあります。したがって、メンテナンス期間中にこのようなファーストホップ ゲートウェイの変更を実行することをお勧めします。特定の IP サブネットまたは VLAN について、ブラウンフィールド ネットワークの FHRP とグリーンフィールド ネットワークの DAG を同時に有効にしないでください。そうしないと、予期しない転送動作、ARP テーブルの誤ったプログラミング、およびトラフィック転送の失敗が発生する可能性があります。

HSRP とエニーキャスト ゲートウェイのデフォルト ゲートウェイの共存(VXLAN EVPN)(NX-OS リリース 10.2(3) 以降)

この新しいアプローチがどのように機能するかを詳しく説明する前に、いくつかの点を明確にすることが重要です。

1. クラシック イーサネット ネットワークと VXLAN EVPN ファブリックでデフォルト ゲートウェイの仮想 MAC アドレスを調整するには、前の「移行前の準備 - ファースト ホップ ゲートウェイ」で説明した構成手順が引き続き必要です。

2. エンドポイントが受信した GARP メッセージに基づいて ARP キャッシュを更新せず、そのために手動介入が必要なシナリオを処理するためだけに、メンテナンス期間中にこれらの移行前の手順を実行するという同じ推奨事項が引き続き適用されます。

この新しい機能の詳細なガイドラインと展開に関する考慮事項については、次の URL を参照してください。

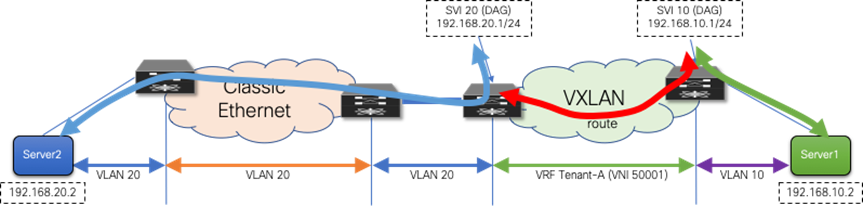

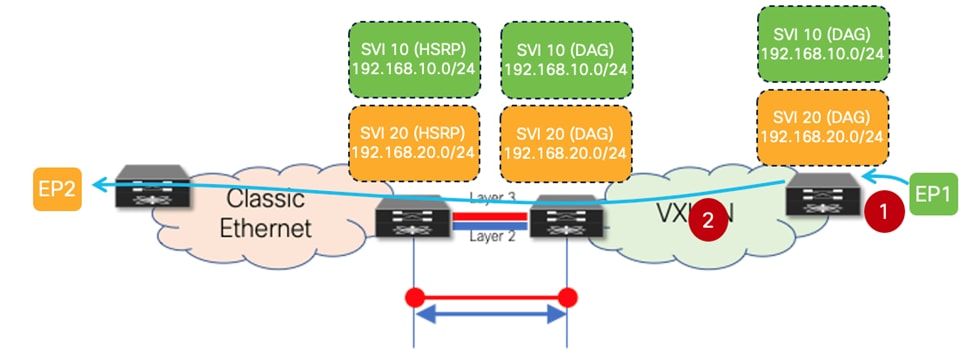

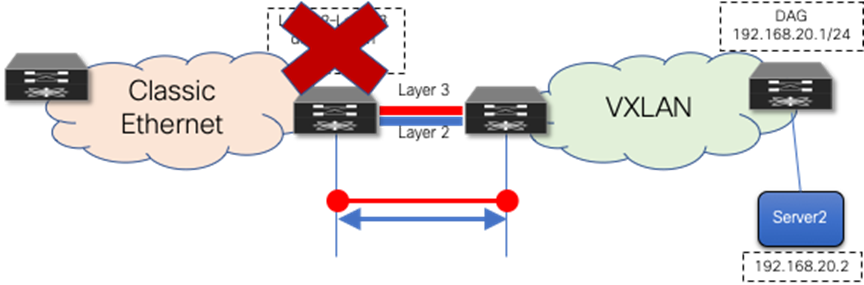

HSRP モードと DAG モードのシームレスな共存を可能にするためにこの革新が必要だった理由を理解するために、クラシック イーサネット ネットワークと VXLAN EVPN ファブリックの間で 2 つのサブネットが拡張された場合に、10.2(3) より前のソフトウェアで何が起こるか、また、サブネット 10 に属するファブリック内のエンドポイント EP1 は、サブネット 20 に属するレガシー ネットワーク内のエンドポイント EP2 (図 20)と通信しようとしていることを見てみましょう。

図 20 VXLAN EVPN ファブリックとクラシック イーサネット ネットワーク間の ARP 要求

1. EP1 は、接続先のリーフに展開された DAG の VMAC を解決するための ARP 交換を完了した後、DAG の VMAC(レイヤ 2 ヘッダー)および EP2 の IP アドレス(レイヤ 3 ヘッダー)宛てのデータ パケットを送信します。

2. VXLAN EVPN リーフ ノードはパケットをルーティングし、EP2 の MAC/IP 情報がまだファブリックで検出されていないと仮定して、EP2 を対象とした ARP 要求を生成します。このパケットはレイヤ 2 ブロードキャスト パケットであり、EP2 に到達するまで、ファブリック内および 2 つのネットワーク間のレイヤ 2 接続でフラッディングされます。この ARP 要求のペイロードに、送信者の MAC および IP アドレスとして DAG VMAC および DAG IP がどのように含まれているかは注目に値します。

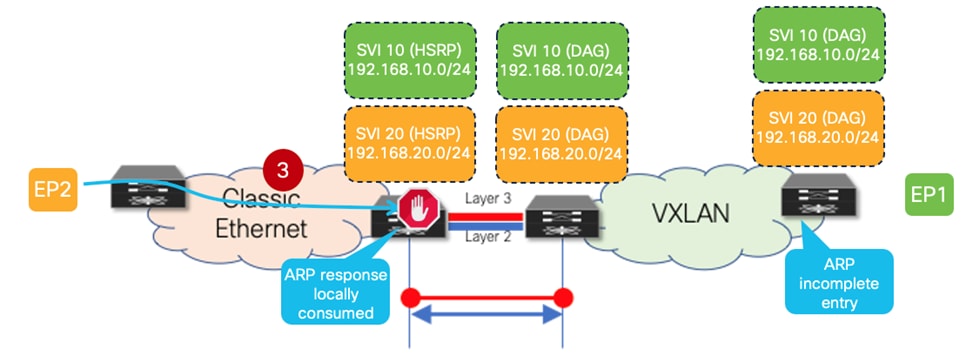

次の図は、EP2 が ARP 要求に応答するときの問題を強調しています。

図 21 クラシック イーサネット ネットワーク上の HSRP ゲートウェイでローカルに消費される ARP 応答

3. EP2 は、ユニキャスト ARP 応答で DAG VMAC(受信した ARP 要求の送信側 MAC)を宛先とし、ペイロードに DAG VMAC と DAG IP を含む ARP 要求に応答します。同じ VMAC および IP アドレスが HSRP ゲートウェイに構成されているため(前述の前提条件の構成手順の一部として)、ARP 応答は、それを受信するレガシー集約デバイスによってローカルに消費され、VXLAN EVPN ファブリックに到達することはありません。 これは、EP2 の MAC アドレスと IP アドレスが VXLAN EVPN ファブリックで学習されないことを意味します。また、EP2 の ARP 要求を生成したリーフ ノードは ARP 応答を取得せず、EP2 の IP アドレスの ARP 不完全なエントリを表示します。

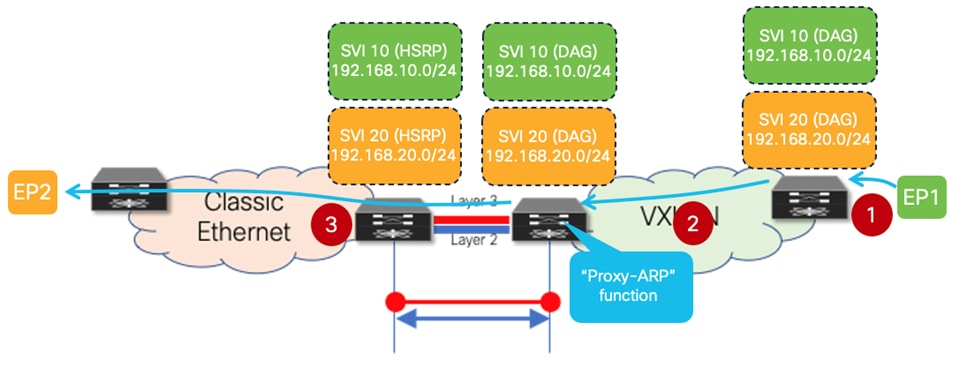

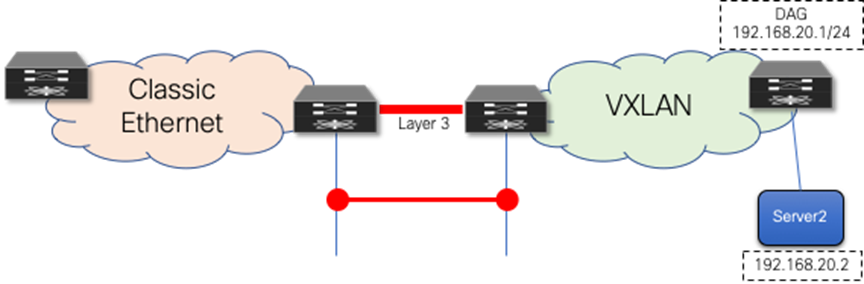

次の 2 つの図は、代わりに、NX-OS リリース 10.2(3)(およびそれ以降)で利用可能な新しい機能が有効になっている場合の同じ通信パターンを示しています。

図 22 VXLAN EVPN ボーダー リーフ ノードで有効になっている「Proxy-ARP」機能

1. EP1 は、接続先のリーフに展開された DAG の VMAC を解決するための ARP 交換を完了した後、DAG の VMAC(レイヤ 2 ヘッダー)および EP2 の IP アドレス(レイヤ 3 ヘッダー)宛てのデータ パケットを送信します。

2. VXLAN EVPN リーフ ノードはパケットをルーティングし、EP2 の MAC/IP 情報がまだファブリックで検出されていないと仮定して、EP2 を対象とした ARP 要求を生成します。このパケットはレイヤ 2 ブロードキャスト パケットであり、ファブリック内でフラッディングされ、クラシック イーサネット ネットワークに接続されたボーダー リーフ ノードに到達します。この ARP 要求のペイロードに、送信者の MAC および IP アドレスとして DAG VMAC および DAG IP がどのように含まれているかは注目に値します。

3. 「プロキシ ARP」機能がボーダー リーフ ノードで実行されるようになり、ARP 要求のペイロードを変更してから、クラシック イーサネット ネットワークに転送することができます。具体的には、ボーダー リーフ システムの MAC が DAG VMAC を送信側 MAC として置き換えていますが、ボーダー リーフ固有の IP アドレス(ARP が送信されるサブネットに関連付けられた SVI 上のセカンダリ IP アドレスとして構成されている)が DAG IP を送信者 IP として置き換えています。

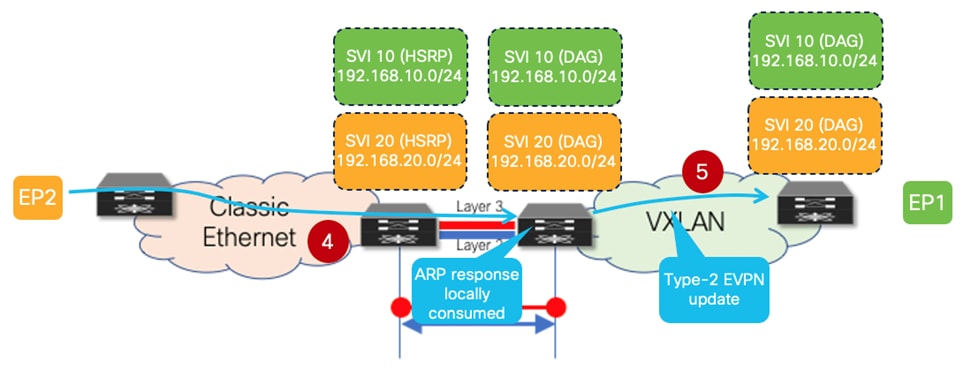

これらの変更がボーダー リーフ ノードで元の ARP 要求のペイロードに適用されたため、EP2 からの ARP ユニキャスト応答の転送は、次の図に示すように変更されます。

図 23 VXLAN EVPN ファブリックに到達する EP2 の ARP 応答

4. EP2 は、ボーダー リーフ システム MAC(受信した ARP 要求の送信側 MAC)宛てのユニキャスト ARP 応答で ARP 要求に応答します。したがって、パケットは、レイヤ 2 接続の集約スイッチによって VXLAN EVPN ファブリックに転送され、「プロキシ ARP」要求を生成したボーダー リーフ ノードに到達します。ボーダー リーフはローカルで ARP 応答を消費し、それから EP2 の MAC および IP 情報を学習します。VXLAN EVPN ファブリックの観点からは、EP2 はボーダー リーフ ノードに直接接続されたエンドポイントと見なされます。

5. ボーダー リーフは、タイプ 2 MP-BGP EVPN の更新を生成し、ファブリック内に転送します。これにより、EP1 が接続されているリーフ ノードは、ボーダー リーフ ノードを介して EP2 へのトラフィックのルーティングを開始できます(つまり、リーフは接続先に対して ARP を試行しません)。

上記の説明に基づいて、VXLAN EVPN ボーダー リーフ ノードで有効になっている「プロキシ ARP」機能が、DAG と HSRP ゲートウェイ モードの共存を可能にする重要な機能であることは明らかです。ボーダー リーフ ノードでこのような機能を有効にするために必要な構成は、2 つの特定のコマンドのみが必要であるため、非常に簡単です。

◦ 1 つ目は、そのノードに展開された各 DAG SVI に関連付けられたセカンダリ IP アドレスを構成することです。これは、プロキシ ARP 要求のペイロードに送信者 IP として挿入される各ボーダー リーフ ノードに割り当てられた一意の IP アドレスです。そのため、この IP アドレスは、ボーダー ノードの SVI の「外部」IP アドレスと呼ばれることもあります。

interface vlan 10

vrf member Tenant-A

ip address 192.168.10.1/24

ip address 192.168.10.10 secondary use-bia

fabric forwarding mode anycast-gateway

!

interface vlan 20

vrf member Tenant-A

ip address 192.168.20.1/24

ip address 192.168.20.10 secondary use-bia

fabric forwarding mode anycast-gateway

注: 上記の構成は IPv4 構成に焦点を当てていますが、IPv6 展開でも同じ機能がサポートされています。

◦ 2 つ目は、クラシック イーサネット ネットワークへのレイヤ 2 接続である「プロキシ ARP」機能の実行を開始する特定のインターフェイスを識別することを可能にします。

interface port-channel1

説明 vPC からクラシック イーサネット ネットワークへ

switchport

switchport mode trunk

switchport trunk allowed vlan 10.20

port-type external

vpc 1

以下は重要かつ最終的な考慮事項です。

1. 「プロキシ ARP」機能を有効にするための要件は、VXLAN EVPN ファブリック内で発信され、クラシック イーサネット ネットワークに接続されたエンドポイント宛ての ARP 要求のペイロードを変更するために処理するボーダー リーフ ノードにのみ適用されます。クラシック イーサネット ネットワーク内の集約デバイスから発信され、VXLAN ファブリックに接続されたエンドポイントを宛先とする ARP 要求の場合、集約スイッチはデフォルトで常に固有の SVI IP とスイッチの MAC アドレスを送信者の MAC および IP 値として使用するため、ARP ペイロードを変更する必要はありません。 これにより、ARP 応答は常に、ARP 要求を生成した特定の集約ノードに返されます。

2. デフォルト ゲートウェイの ARP 要求を発信するエンドポイントは、エンドポイントが接続されている場所に関係なく、常に 1 つの ARP 応答を受け取ります。

◦ エンドポイントがレガシー環境の一部である場合、ARP 応答は FHRP アクティブ ノードからのみ送信されます。これは、元の ARP 要求が VXLAN EVPN ファブリックに向かってあふれても、ボーダー ノードの「外部」インターフェイスで受信するとドロップされるためです。

◦ エンドポイントが VXLAN EVPN ファブリックの一部である場合、直接接続されたリーフ ノードが ARP 応答を受信します。ボーダー リーフ ノードのファブリック側ポートで受信した ARP 要求はドロップされ、クラシック イーサネット ネットワークに転送されることはありません。

移行ウォークスルー

前のセクションでは、ブラウンフィールド クラシック イーサネット ネットワークをグリーンフィールド VXLAN BGP EVPN ネットワークに移行するさまざまな側面について詳しく説明しました。個々の手順については説明しましたが、移行プロセスを時系列で説明していません。このセクションでは、移行の主なステップを要約します。

ブラウンフィールドおよびグリーンフィールド ネットワークでのインターコネクト ノードの検索

ブラウンフィールド ネットワークでレイヤ 2 からレイヤ 3 への境界が存在する場所を定義することが重要です(図 24)。グリーンフィールド ネットワークでは、インターコネクト ポイントは、ルーティングとブリッジングの要件を満たすことができる任意のボーダー ノードまたは同様のノードに置くことができます。

図 24 インターコネクトの場所

レイヤ 3 インターコネクトの構築

ブラウンフィールドおよびグリーンフィールド ネットワークには、レイヤ 3 インターコネクトまたはレイヤ 3 外部接続が存在する必要があります(図 25)。それぞれの環境のそれぞれにローカルな IP サブネットと関連するプレフィックスが、隣接するネットワークでアドバタイズおよび学習されていることを確認します。

図 25レイヤ 3 インターコネクト

レイヤ 2 インターコネクトの構築

シームレスなワークロード モビリティとファーストホップ ゲートウェイ共有のみが必要な場合は、レイヤ 2 インターコネクトが必要です(図 26)。

図 26 レイヤ 2 インターコネクト

ファーストホップ ゲートウェイ アプローチの定義

ファーストホップ ゲートウェイ アプローチの選択は、特定の NX-OS リリースに依存します。

· NX-OS Release 10.2(3) より前は、ブラウンフィールド ネットワークが移行中にファーストホップ ゲートウェイを提供するか(シナリオ 1)、グリーンフィールド ネットワークができるだけ早くこの機能を引き継ぐか(シナリオ 2)によって異なるかを決める必要があります。2 つの異なるファーストホップ ゲートウェイ モード(HSRP と DAG)を同じ IP サブネットに対して同時に有効にすることはできません。一度に 1 つのファーストホップ ゲートウェイ モードのみを有効にする必要があります。移行の最後に DAG に移行することを目的としています。図 27 はシナリオ 1 を表しており、最初のホップ ゲートウェイは、そのサブネットのエンドポイント部分の移行が完了するまでクラシック イーサネット側に保持されます。

図 27 ファーストホップ ゲートウェイとしてのレイヤ 2 〜レイヤ 3 境界(FHRP)

· NX-OS リリース 10.2(3) から、HSRP とエニーキャスト ゲートウェイ モードのシームレスな共存がサポートされ、これにより、同じ IP サブネットに対して 2 つのファーストホップ ゲートウェイ モードを同時に有効にしておくことができます(図 28 を参照)。

図 28 HSRP と DAG ゲートウェイ モードの共存

ファーストホップ ゲートウェイ情報(仮想 MAC および仮想 IP)の調整

ファーストホップ ゲートウェイのシームレスな移行を容易にするには、仮想 MAC とファーストホップ ゲートウェイの IP アドレスを最初に調整する必要があります。すべてのエンドポイントがファーストホップ ゲートウェイの新しい仮想 MAC(具体的にはエニーキャスト ゲートウェイ MAC)を確実に学習するには、ブラウンフィールド ネットワークの FHRP ベースのファーストホップ ゲートウェイで状態変更を実行する必要があります。

ワークロード移行の実行

レイヤ 2 とレイヤ 3 のインターコネクトの準備が整い、ファーストホップ ゲートウェイがそれぞれ調整された後で、ブラウンフィールド ネットワークとグリーンフィールド ネットワーク間でワークロードを移行できます(図 29)。これは、仮想マシンのモビリティ(コールド ムーブまたはホット ムーブ)を使用するか、ワークロードをグリーンフィールド ネットワークに物理的に再ケーブル接続することで実行できます。また、ワークロードの移行は、HSRP モードと DAG モードが同時に有効になっているかどうかに関係なく実行できます。

図 29 ワークロードの移行

不要なファーストホップ ゲートウェイの移行とデコミッション

ワークロードが移行された後で、ブラウンフィールド ファーストホップ ゲートウェイをデコミッションでき(図 30)、グリーンフィールド ファーストホップ ゲートウェイがアクティブになります(シナリオ 1)。デコミッションはシナリオ 2 に必要ではありません。この場合、DAG はワークロード移行が開始される前にグリーンフィールド ネットワークで有効になります。

図 30 ファーストホップ ゲートウェイのデコミッション

レイヤ 2 インターコネクトのデコミッション

ブラウンフィールド ネットワークの残りのリソースのライフサイクルには、レイヤ 3 外部接続またはインターコネクトが引き続き必要になる場合がありますが、ワークロードの移行が完了すると、ファーストホップ ゲートウェイのレイヤ 2 インターコネクトをデコミッションできます。レイヤ 2 ループが発生する可能性を回避するために、レイヤ 2 インターコネクトが必要ない場合は、これを使用しないことをお勧めします(図 31)。

図 31 レイヤ 2 インターコネクトのデコミッション

Cisco Nexus Dashboard Fabric Controller

注: Cisco Data Center Network Manager(DCNM)は、リリース 12.0.1a 以降、 Cisco Nexus Dashboard Fabric Controller(NDFC)に名前が変更されました。

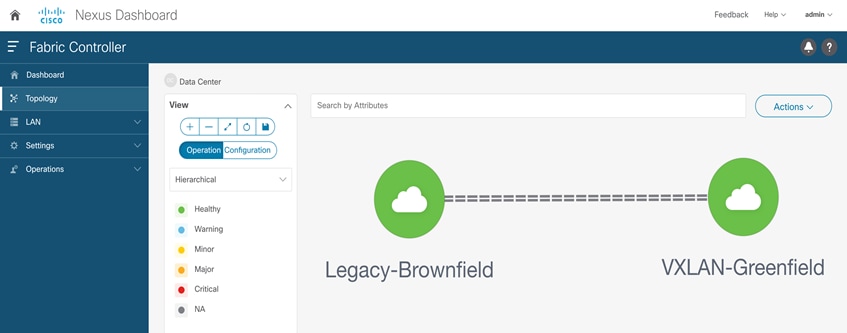

クラシック LAN ファブリック タイプでの移行のための Cisco Nexus Dashboard Fabric Controller の使用

Cisco Nexus Dashboard Fabric Controller ソフトウェアの多くの機能の中で最も魅力的な機能は、Cisco Nexus のスイッチ ファミリ全体で複数のネットワーク展開を管理できることです。同じファブリック コントローラのインスタンスで、従来の 3 層アクセス集約コア展開、FabricPath 展開、ルーテッド ファブリック、および VXLAN BGP EVPN 展開を管理できます。それに加えて、NDFC にはブラウンフィールドおよびグリーンフィールド ネットワークを管理する機能があります(図 32)。NDFC は、デバイスのオンボーディングのための柔軟でカスタマイズ可能なブートストラップ ワークフローを使用した Day-0 ネットワーク プロビジョニング、構成テンプレートまたはプロファイルを使用した Day-1 プロビジョニング、および Day-2 ネットワーク パフォーマンスのモニタリングとトラブルシューティングをサポートします。構成コンプライアンス エンジンは、NDFC で定義されたインテントをスイッチで構成されている内容と照合して継続的にチェックすることで、動作ループを閉じます。逸脱が検出され、フラグが立てられ、スイッチを同期状態に戻すための適切な修復アクションが提供されます。NDFC は、特定のネットワーク配置に属するスイッチをファブリックと呼びます。Day-0/Day-1/Day-2 VXLAN EVPN ベースの LAN プロビジョニングの詳細については、 『Cisco NDFC Configuration Guide』を参照してください。

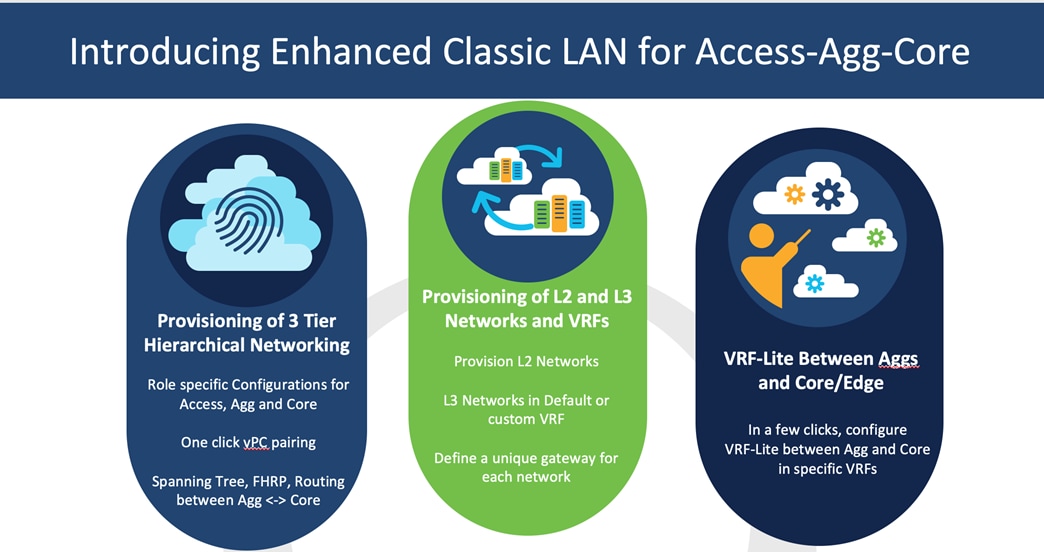

クラシック LAN ファブリック タイプは、NDFC 12.0 リリース以降、Nexus 2000、5000、6000、7000、9000 シリーズの Nexus プラットフォームで従来の階層型ネットワークを管理するために使用できます。ただし、クラシック LAN ファブリックでは、スイッチ ポリシーを手動で適用する必要があり、ブラウンフィールド インポートはサポートされていません。ホスト ポート再同期機能を使用したインターフェイス レベルのブラウンフィールドのみをサポートします。クラシック LAN の制限に対処するために、シスコは NDFC 12.1(3) リリースで拡張クラシック LAN ファブリック タイプを導入します。拡張クラシック LAN の詳細については、このドキュメントの以降のセクションを参照してください。

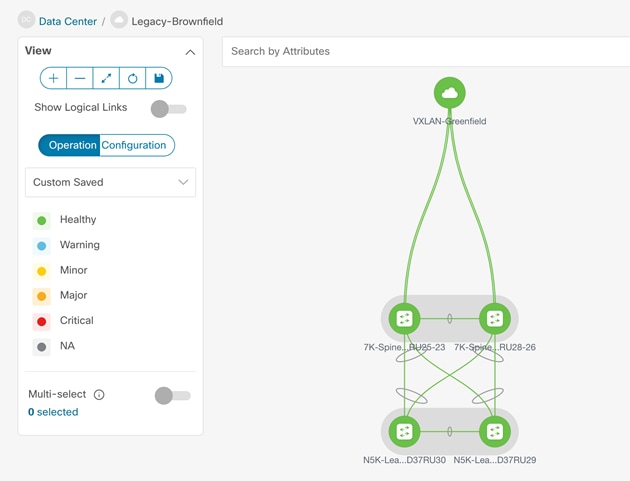

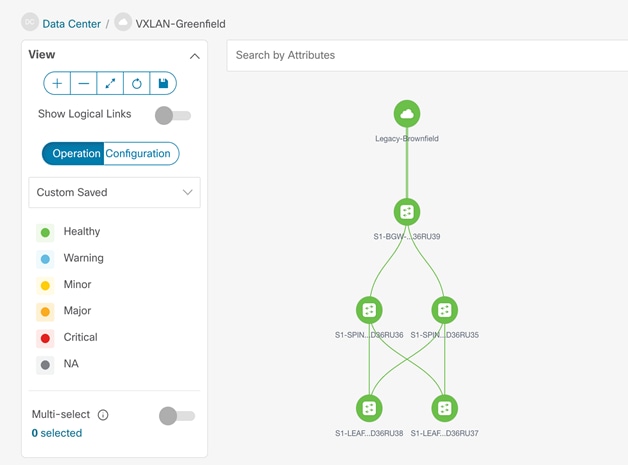

図 32 から図 34 に、NDFC でサポートされるクラシック LAN および VXLAN BGP EVPN ファブリック タイプと、移行または共存に必要なインターコネクトを示します。

図 32ブラウンフィールドおよびグリーンフィールドの展開を管理する Cisco NDFC

図 33 クラシック LAN ファブリックを使用してブラウンフィールド クラシック イーサネット ネットワークを管理する Cisco NDFC

図 34 グリーンフィールド VXLAN BGP EVPN ファブリックを管理する Cisco NDFC

ブラウンフィールド クラシック イーサネット ネットワークをグリーンフィールド VXLAN BGP EVPN ネットワークに移行する場合、Cisco Nexus Dashboard Fabric Controller は次の方法でサポートできます。

1. 既存のブラウンフィールド クラシック イーサネット ネットワークのインポートと検出:NDFC は、すべての構成を保持しながらスイッチをインポートします。その後、スイッチは NDFC から段階的に管理できます。NDFC がインターフェイス構成を学習するには、明示的な「ホストポートの再同期」を実行する必要があります。その他のグローバル構成は、ポリシーを使用して手動で NDFC に手動で移植する必要があります。

2. POAP/ブートストラップ/スイッチ IP 検出によるグリーンフィールド VXLAN BGP EVPN ネットワークのセットアップ。

3. グリーンフィールド VXLAN BGP EVPN ファブリックからブラウンフィールド クラシック イーサネット ネットワークへのレイヤ 3 インターコネクトのセットアップ。

4. ブラウンフィールド クラシック イーサネット ネットワークとグリーンフィールド VXLAN BGP EVPN ネットワーク(レイヤ 2 インターコネクト)間の VPC 接続のセットアップ。

5. ブラウンフィールド ネットワークからグリーンフィールド ファブリック(NX-OS 10.2(3) 以前)へのファーストホップ ゲートウェイの移行。このドキュメントで説明されているように、この手順は、10.2(3) より前の NX-OS ソフトウェア リリースを実行しているスイッチで必要です。

6. NDFC のフリーフォーム テンプレートを使用した、NXOS 10.2(3) 以降の FHRP モードとエニーキャスト ゲートウェイ モードのシームレスな共存。

拡張クラシック LAN ファブリック タイプでの移行のための NDFC の使用

NDFC 12.1(3) リリースでは、拡張クラシック LAN と呼ばれる新しいファブリック テンプレートが導入されています。このテンプレートは、シスコのベストプラクティス テンプレートに従って、アクセス – アグリゲーション – Core Classic LAN ネットワークの L2 および L3 の側面を完全に自動化するために導入されています。これにより、学習曲線が最小限に抑えられ、SDN 主導のアプローチに簡単に移行できます。また、拡張性を向上させ、VXLAN でオーバーレイを構築する機会を創出し、さまざまなメンテナンスおよび運用機能を提供することで将来に備えます。このファブリック タイプは、Nexus 2000、7000、および 9000 プラットフォームでのみサポートされ、CE ネットワークを管理する従来の方法を表すクラシック LAN ファブリック タイプとは異なり、完全なブラウンフィールド インポートを実行できます。

拡張クラシック LAN の詳細については、ホワイトペーパーを参照してください。

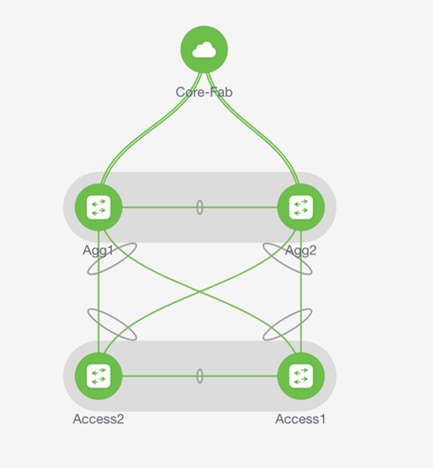

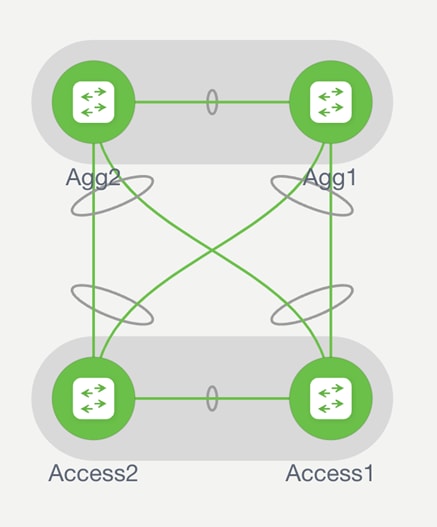

図 35 に、拡張クラシック LAN トポロジの一般的な例を示します。

図 35 拡張クラシック LAN トポロジの例

レガシー ネットワークと、拡張クラシック LAN ファブリックを活用したグリーンフィールド VXLAN EVPN ファブリック間の移行を計画する場合、図 36 と図 37 に示すように、2 つのトポロジが考えられます。

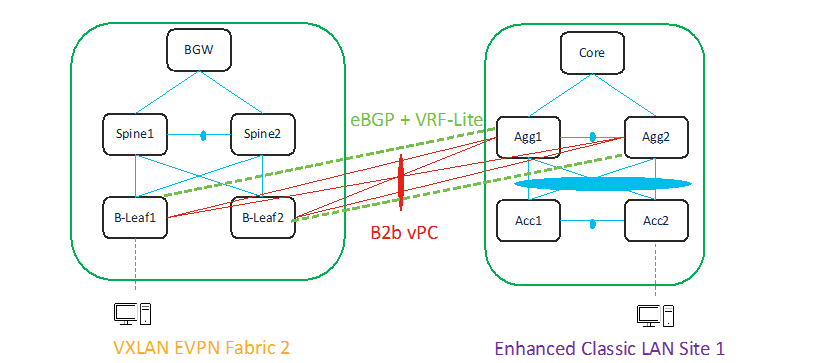

図 36 に示すアプローチは、レガシーネットワークと新しい VXLAN ファブリックが地理的に同じ場所にあり、ローカルのポイントツーポイントリンクで直接接続できる場合に有効です。

図 36 ブラウンフィールド拡張クラシック LAN のアグリゲーションとグリーンフィールド VXLAN ファブリックのボーダーリーフ間の L2 および L3 接続

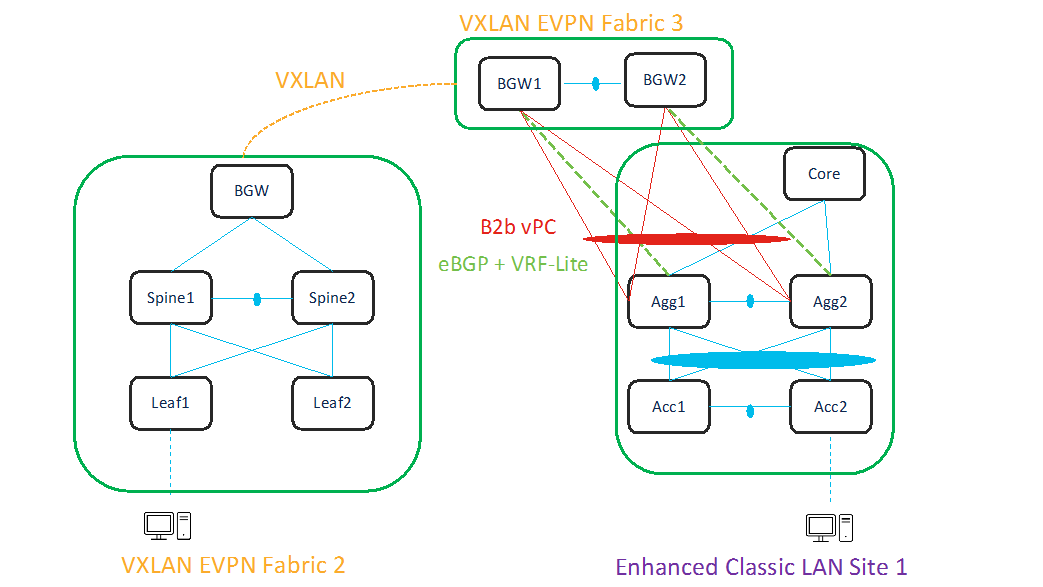

図 37 に示すアプローチは、レガシー ネットワークと新しい VXLAN EVPN ファブリックが地理的に分散している場合に有効です。この場合、2 つのネットワーク間の接続を拡張するには、Cisco BGW を使用する必要があります。

図 37 グリーンフィールド VXLAN ファブリックのボーダー ゲートウェイに拡張された VXLAN ファブリックの拡張クラシック LAN のアグリゲーション スイッチとボーダー ゲートウェイ間の L2 および L3 接続

上記の両方のトポロジでは、2 つのネットワーク間でレイヤ 2 とレイヤ 3 の接続を確立する必要があります。これは、検討中の特定のユースケースに応じてわずかに異なる方法で NDFC で実行されますが、クラシックネットワークを廃止する準備が整うまで、拡張クラシック LAN および VXLAN EVPN ファブリックタイプを同じ NDFC インスタンス内で設定できるようにする必要があります。

最初のシナリオでは、ブラウンフィールド サイトの集約レイヤ デバイスと VXLAN ファブリックのボーダー リーフ ノードが直接接続されます。これは、レイヤ 2 接続(vPC またはポートチャネル接続経由)と L3 接続(個別の専用インターフェイスで VRF-Lite を設定)を NDFC のポリシーを使用してプロビジョニングできることを意味します。詳細については、「vPC の構成」および「VRF-Lite の構成」を参照してください。

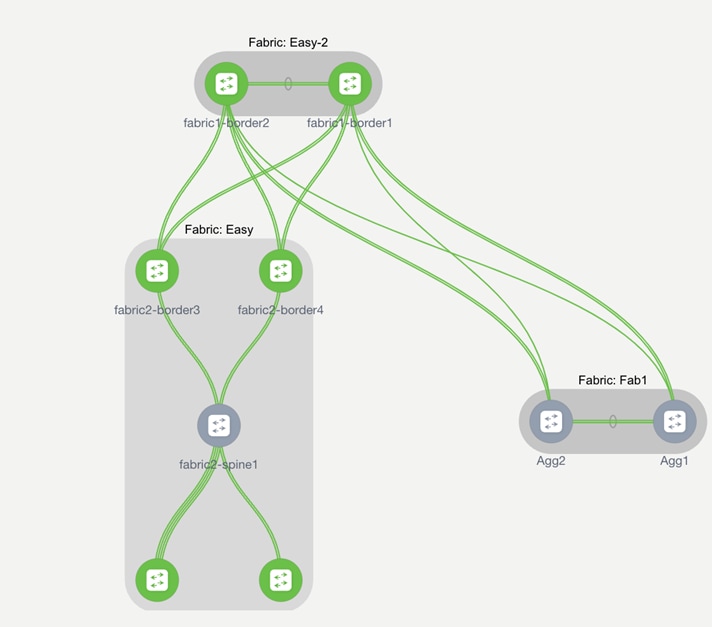

2 つのネットワークが地理的に分散している 2 番目の使用例では、拡張クラシック LAN(ECL)ネットワークが VXLAN EVPN ファブリックとともに同じ VXLAN EVPN マルチサイト ドメインの一部になる必要があります。このアプローチでは、図 38 に示すように、VXLAN EVPN マルチサイトを利用して、共存または移行の目的でこれらのネットワーク間の DCI 接続を確立します。

VXLAN EVPN マルチサイト アーキテクチャの詳細については、『Cisco NDFC Fabric Controller Configuration Guide』の「Multi-Site Domain for VXLAN BGP EVPN Fabrics」の章を参照してください。

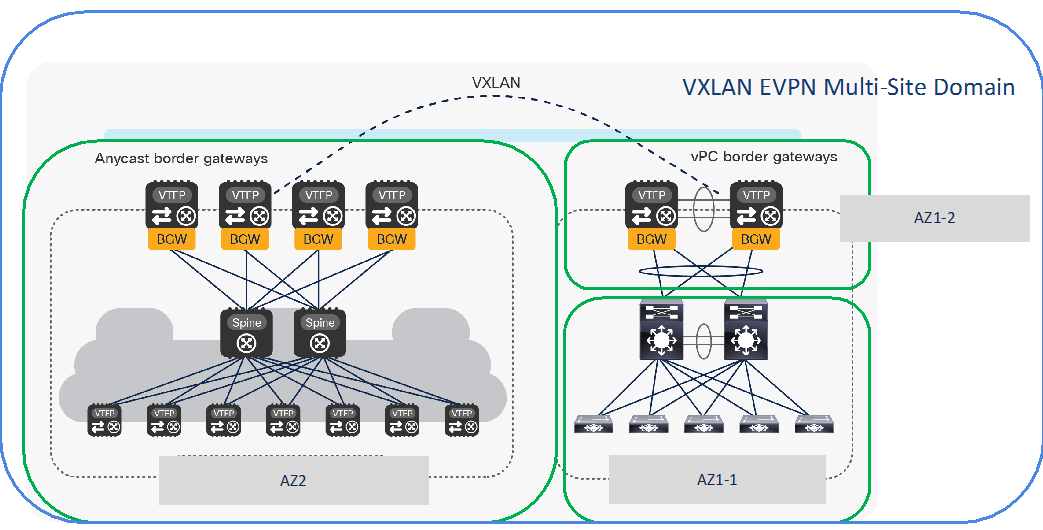

図 38 地理的に分散したネットワーク内の同じ VXLAN EVPN マルチサイト ドメインの一部であるすべてのファブリック

上の図に示すように、レガシー ネットワークとグリーンフィールド VXLAN EVPN ファブリック間の接続をプロビジョニングするには、NDFC で次のファブリック タイプを定義する必要があります。

1. 拡張クラシック LAN ファブリックタイプは、サイト 1(AZ1-1)の最初のアベイラビリティーゾーンを表す Access-Aggregation-Core ネットワークのプロビジョニングに使用されます。

2. AZ1-1 のアグリゲーション スイッチにローカルに接続する vPC ボーダー ゲートウェイ(BGW)ノードをホストするために、サイト 1(AZ1-2)の 2 番目のアベイラビリティー ゾーンを表すデータセンター VXLAN EVPN ファブリックタイプも定義する必要があります。vPC BGW ノードは、サイト 2 の VXLAN EVPN ファブリックに向けてレイヤ 2 およびレイヤ 3 接続を拡張するためにも必要です。これらは基本的に、リーフ、ボーダー リーフ、およびボーダー ゲートウェイ ノードとして同時に機能します。

3. データセンター VXLAN EVPN ファブリック タイプは、リーフ-スパイン-ボーダー ゲートウェイ ノード(AZ2)で構成されるサイト 2 のグリーンフィールド VXLAN ファブリックに最終的に使用できます。

注:複数の Enhanced Classic LAN ファブリック(アクセス/集約ビルディングブロック)が AZ1-2 の vPC BGW ノードの同じペアに接続されているシナリオでは、集約スイッチと vPC の異なる vPC ペア間で一意の VLAN を使用する必要があります。 BGW ノード。

同じ VXLAN EVPN マルチサイト ドメインに 3 つのファブリックをすべて追加すると、AZ1-2(サイト 1)のボーダー ゲートウェイとグリーンフィールド VXLAN ファブリック AZ2(サイト 2)のボーダー ゲートウェイ間のネットワークと VRF の拡張を自動化できます。

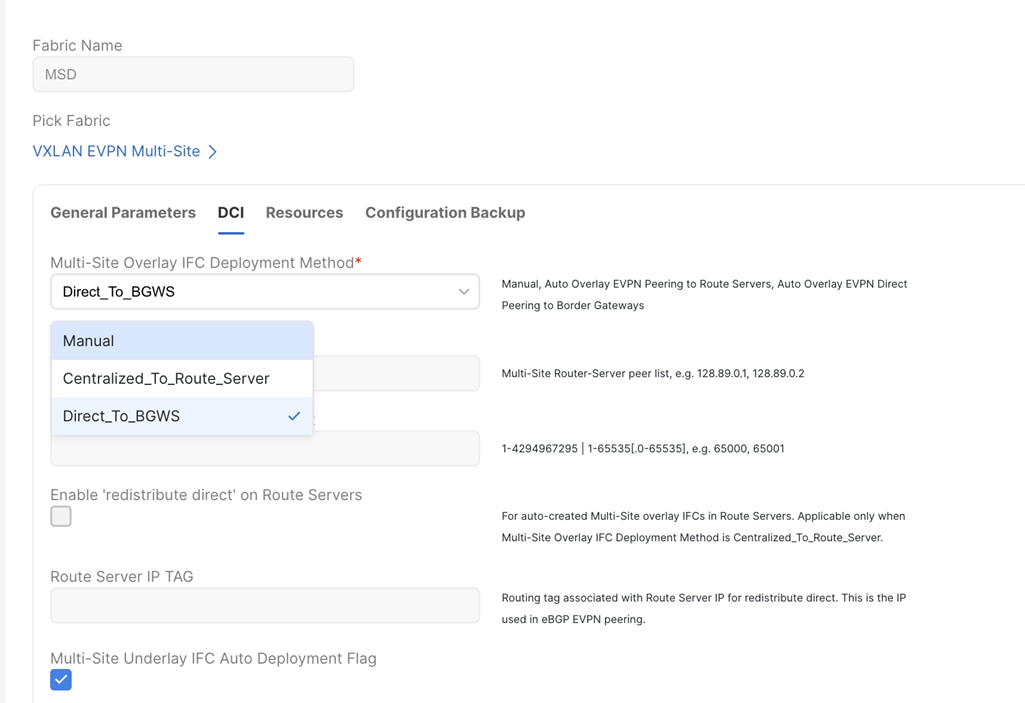

次に示すように、VXLAN EVPN マルチサイト ドメインの場合、IFC メソッドを「Direct_to_BGWs」または「Centralized_to_Route_Server」に設定する必要があります。

NDFC は次の目的で使用できます。

● 既存の拡張クラシック LAN ファブリック タイプを使用して、既存のクラシック イーサネット ネットワークのインポートと検出

● グリーンフィールド VXLAN BGP EVPN ファブリックのセットアップ

● クラシック ファブリックと VXLAN ファブリック間のネットワークのレイヤ 2 およびレイヤ 3 拡張に必要な VXLAN EVPN マルチサイト構成のプロビジョニング

拡張クラシック LAN は FHRP による集中型デフォルト ゲートウェイの概念を使用しますが、VXLAN は分散型エニーキャスト ゲートウェイ(DAG)の概念を使用します。『Cisco Nexus 9000 シリーズ NX-OS VXLAN コンフィギュレーション ガイド(Cisco Nexus 9000 Series NX-OS VXLAN Configuration Guide)』の「HSRP とエニーキャスト ゲートウェイのデフォルト ゲートウェイの共存(Default Gateway Coexistence of HSRP and Anycast Gateway (VXLAN EVPN))」の章で説明されているように、2 つの異なるタイプのゲートウェイを共存させるために、Cisco NX-OS では、NX-OS リリース 10.2(3) から「Proxy-ARP」と呼ばれる新機能を導入しました。スイッチが NX-OS 10.2(3) リリース以降を実行している場合、DAG ゲートウェイと FHRP ゲートウェイの両方を共存させることができ、NDFC を使用して同じものをプロビジョニングできます。10.2(3) より前の NX-OS リリースでは、同時にアクティブにできるゲートウェイは 1 種類だけです。したがって、ブラウンフィールド Enhanced Classic LAN ネットワークからのワークロードのゲートウェイを停止し、エニーキャスト ゲートウェイを使用してグリーンフィールド VXLAN ファブリックに移動する必要があります。これらの両方のオプションについては以降のセクションで説明しています。

注:既存のクラシック LAN ファブリックが FHRP プロトコルとして VRRP/VRRPv3 を使用している場合、無停止移行はサポートされません。この場合、レガシー ネットワークとグリーンフィールド VXLAN EVPN ファブリックの間でデフォルト ゲートウェイを移行するためのメンテナンス期間をスケジュールする必要があります。

デフォルト ゲートウェイの移行をシームレスにするには、拡張クラシック LAN ネットワークの各サブネットに使用される FHRP 仮想 MAC を、データセンター VXLAN EVPN ファブリックのファブリック設定で定義されているエニーキャスト ゲートウェイ MAC と合わせる必要があります。これは、VXLAN EVPN ファブリック内のすべてのサブネットに対して単一のエニーキャスト ゲートウェイ MAC が定義されているのに対し、各サブネットに関連付けられている FHRP 仮想 MAC は、そのサブネットに定義されている特定の FHRP グループに依存するためです。これは、異なる FHRP グループ値が異なる FHRP 仮想 MAC に関連付けられることを意味します。

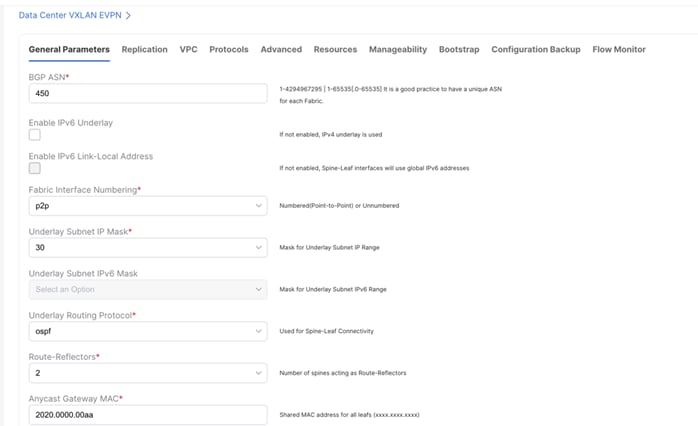

図 39 [一般パラメータ(General Parameters)] タブのデータセンター VXLAN EVPN ファブリック設定のエニーキャスト ゲートウェイ MAC

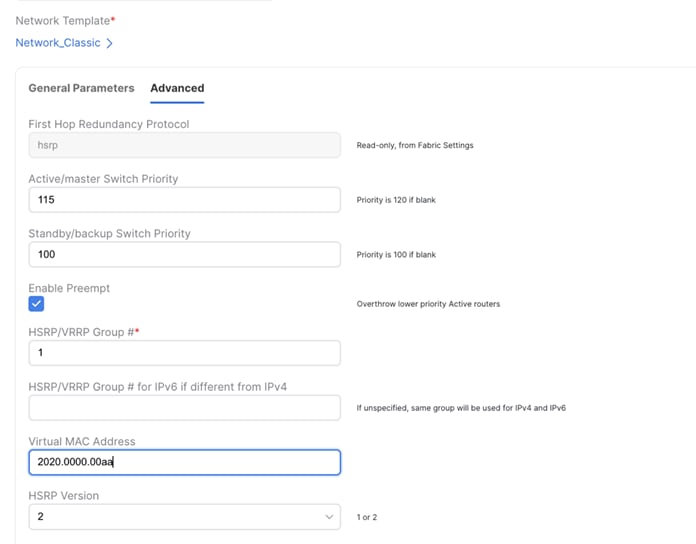

図 40 VXLAN エニーキャストゲートウェイ MAC に合わせた拡張クラシック LAN ファブリックのネットワーク([詳細(Advanced)] タブの下)ごとの仮想 MAC アドレス

NDFC を使用した移行の実行(NX-OS リリース NXOS 10.2(3) 以前の場合)

注:この移行を実行するためのメンテナンス期間をスケジュール設定しておくことをお勧めします。

NXOS Release 10.2(3) より前は、ブラウンフィールド ネットワークが移行中にファーストホップ ゲートウェイを提供するか(シナリオ 1)、グリーンフィールド ネットワークができるだけ早くこの機能を引き継ぐか(シナリオ 2)によって異なるかを決める必要があります。2 つの異なるファーストホップ ゲートウェイ モード(HSRP と DAG)を同じ IP サブネットに対して同時に有効にすることはできません。移行中のある時点で DAG に移行することを目的として、一度に 1 つのファーストホップ ゲートウェイ モードのみを有効にする必要があります。

次の移行シナリオは、図 36 に示すように、地理的に同じ場所に配置されたクラシック LAN および VXLAN ファブリックに適用できます。

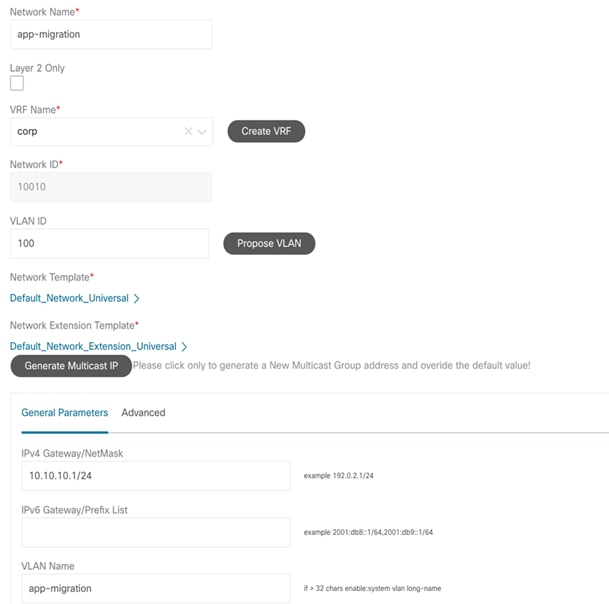

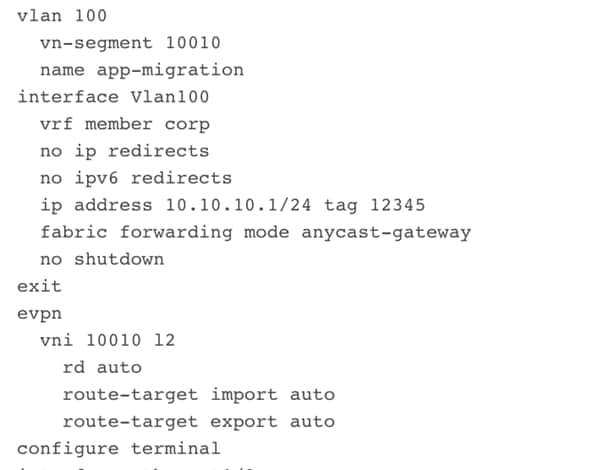

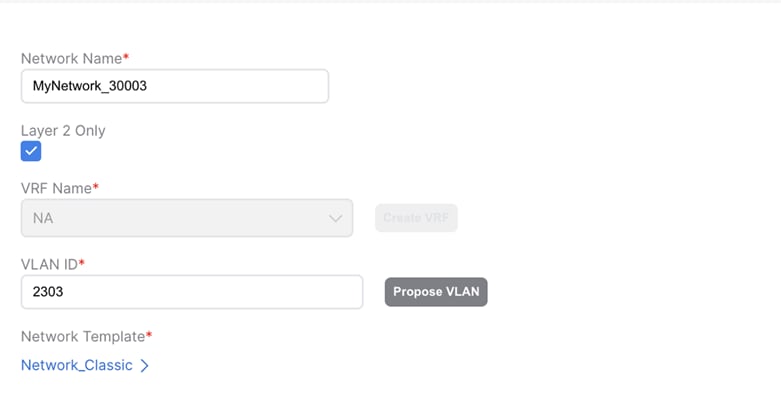

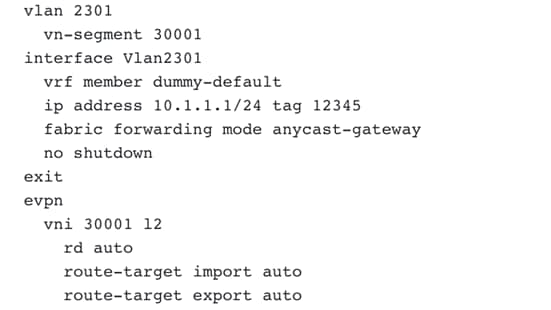

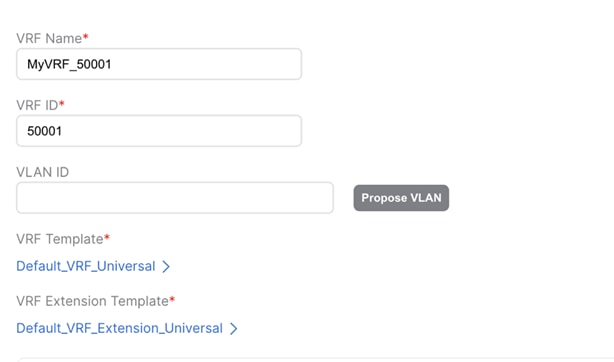

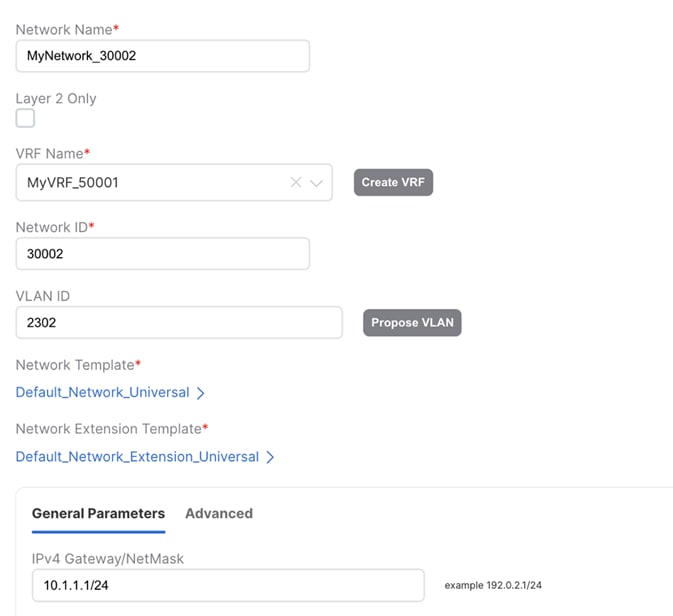

グリーンフィールド VXLAN EVPN ファブリックが NDFC Fabric Builder ワークフローによってプロビジョニングされた後、VXLAN BGP EVPN オーバーレイ構成は、構成プロファイルまたは CLI テンプレートを使用したトップダウン プッシュ メカニズムによって Cisco Nexus スイッチ上でインスタンス化できます(図 35)。レイヤ 2 〜レイヤ 3 のインターコネクトが確立され、移行前の手順が完了すると、VXLAN オーバーレイ トップダウン プロビジョニングを開始して、適切なレイヤ 2 構成をスイッチにプッシュできます。ネットワークに対して「レイヤ 2」オプションを選択すると、最初は関連付けられたネットワークのレイヤ 2 構成のみがスイッチに展開されます。

図 41 リーフ スイッチに VXLAN ネットワーク(L2 のみ)を展開する

図 36 は、選択した VXLAN BGP EVPN リーフ スイッチにプッシュされる設定のプレビュー画面を示しています。

図 42 VXLAN 構成のプレビュー

これで、VXLAN EVPN ファブリックの下のこれらのネットワークに新しいワークロードの導入を開始できます。また、レガシー ネットワークに引き続き接続されている既存のワークロードを VXLAN EVPN ファブリックに移行することもできます。VXLAN EVPN ファブリックのワークロードとの間でルーティングされるすべてのトラフィックは、引き続き暮らしシック イーサネット ネットワーク側の集中型ゲートウェイを介して転送されます。

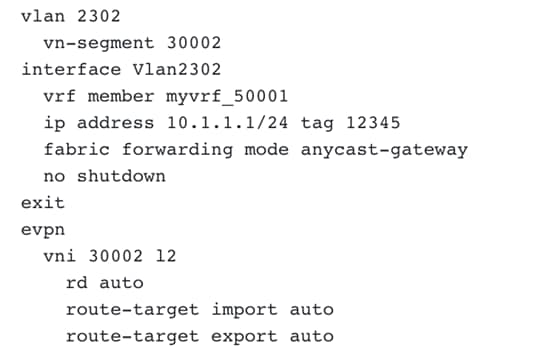

別途、VXLAN EVPN ファブリック上のリーフ/ボーダー スイッチの前に VRF を展開して、スイッチを事前に準備しておくことができます。特定のネットワークまたは IP サブネットのすべてのエンドポイントがブラウンフィールド ネットワークからグリーンフィールド ネットワークに移行されたら、ブラウンフィールド クラシック イーサネット ネットワークのファーストホップ ゲートウェイをデコミッションし、グリーンフィールド VXLAN BGP EVPN ネットワーク(図 37)で分散 IP エニーキャスト ゲートウェイ機能を有効にする必要があります。基本的に、適切なネットワーク マスクを持つゲートウェイ IP に、そのサブネット/ネットワークのデフォルト ゲートウェイ情報を入力できます。

図 43 「レイヤ 2 のみ」のフラグ(レイヤ 3 GW の有効化)をオフにして、ネットワークの再展開をトリガーします。

ファーストホップ ゲートウェイの変更は、ブラウンフィールド ネットワーク内の FHRP ベースのファーストホップ ゲートウェイをシャットダウンするか、その IP サブネットの FHRP 構成を削除するスクリプトベースのアプローチを使用して実行できます。さらに、この手順が完了すると、DAG はグリーンフィールド ネットワーク上のスイッチにプッシュされます。図 38 は、VXLAN EVPN 側のすべてのスイッチにプッシュされる構成を示しています。これらのタスクは両方とも、(ブラウンフィールド ネットワーク タスク)構成テンプレート ジョブをトリガできる NDFC REST API と、グリーンフィールド ネットワークの Network Manager トップダウン ファブリック プロビジョニングによって実行できます。その結果、DAG はグリーンフィールド ファブリック全体の最初のホップゲート ウェイになります。

図 44 分散エニーキャスト ゲートウェイ構成のプレビュー

以下の移行シナリオは、図 38 に示すように、地理的に分散したクラシックおよび VXLAN ファブリックに適用されます。

地理的に分散している場合、クラシック LAN および VXLAN ファブリックはマルチサイトドメインの一部です。拡張クラシック LAN が VXLAN EVPN マルチサイト ドメインの一部になると、新しいネットワークと VRF は引き続き拡張クラシック LAN ファブリックからプロビジョニングされます。Classic LAN でのネットワークと VRF の作成のワークフローについては、ホワイトペーパーの「Day 1 for Classic LAN」セクションで説明しています。クラシック LAN 上の既存のネットワークに必要なアクションはありません。

ただし、VXLAN ファブリックの場合、ネットワークと VRF のワークフローは、VXLAN ファブリック内で個別に実行するのではなく、VXLAN EVPN マルチサイトドメインから実行する必要があります。これにより、オーバーレイをそれぞれのボーダー ゲートウェイとリーフ ノードに一度にプッシュできます。移行の場合は、これらをボーダー ゲートウェイと、VXLAN ファブリックでワークロードが接続されているリーフ ノードに展開することをお勧めします。

以下は、ネットワークがアクセスおよび集約上の拡張クラシック LAN に展開された初期状態です。

以下は、移行を完了するための最終的な図です。ネットワークがボーダーゲートウェイと VXLAN ファブリックのリーフノードに展開されている場所。

移行のユースケースのために、拡張クラシック LAN のネットワークと VRF を VXLAN EVPN のオーバーレイにマッピングする次の 3 つのシナリオを検討してください。拡張クラシック LAN と VXLAN ネットワークに同じ VLAN を使用していることを確認します。

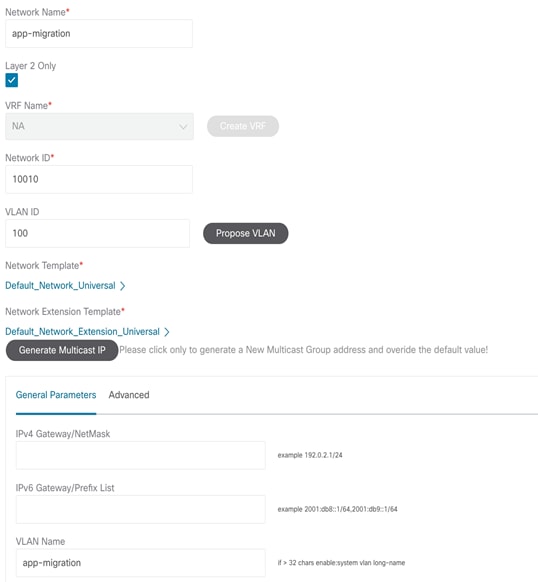

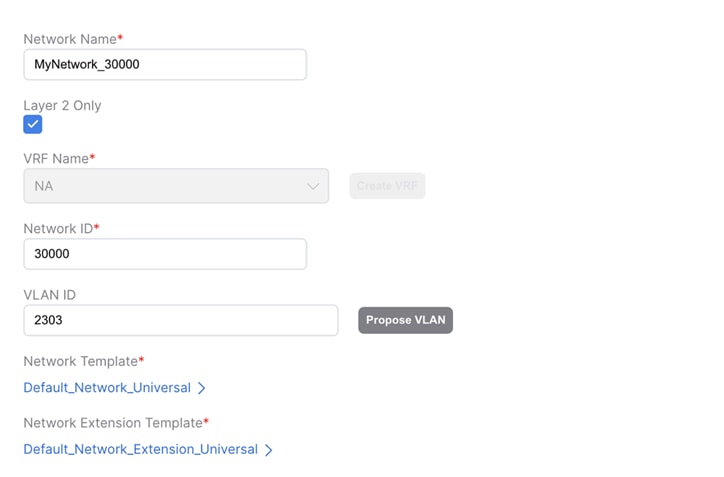

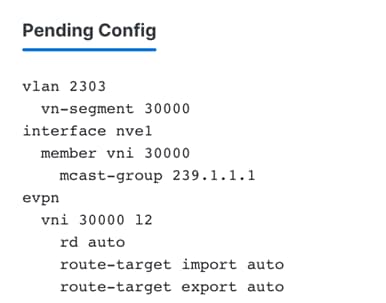

1. L2 ネットワーク:クラシック LAN のホストに関連付けられた VLAN は、拡張クラシック LAN の L2 ネットワーク(図 45)にマッピングされます。このネットワークは、ホストが接続されているアクセス スイッチに展開されます。VXLAN EVPN ファブリックと BGW サイトで構成される VXLAN EVPN マルチサイトドメインの L2 ネットワークには、クラシック LAN と一致する VLAN が必要です。VXLAN の VNI は自動的に割り当てられます(図 46)。このネットワークは、VXLAN ネットワークのボーダー ゲートウェイとリーフノードに展開できるようになりました。

図 45 拡張クラシック LAN の L2 ネットワーク

図 46 拡張クラシック LAN と同じ VLAN ID を持つ VXLAN EVPN マルチサイトドメインの L2 ネットワーク

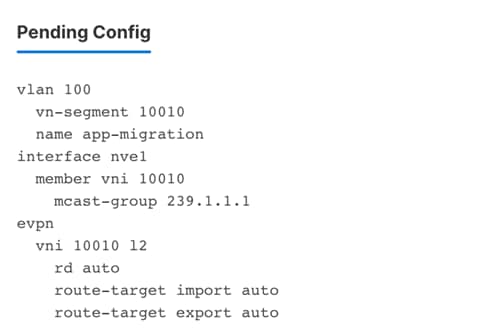

図 47 VXLAN の L2 ネットワークの保留中の設定

2. デフォルト VRF の L3 ネットワーク:L3 ネットワークは、デフォルトまたはカスタム VRF に配置できます。このシナリオでは、集約がこれらのネットワークの FHRP ゲートウェイである拡張クラシック LAN(図 48)のデフォルト VRF の L3 ネットワークについて説明します。これらのネットワークは、ホストが接続されたアクセススイッチに展開されます。

図 48 ゲートウェイが集約スイッチである Enhanced Classic LAN のデフォルト VRF の L3 ネットワーク

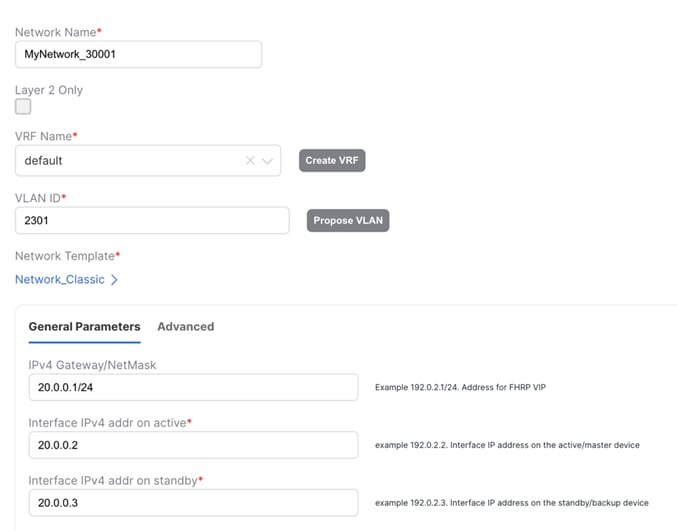

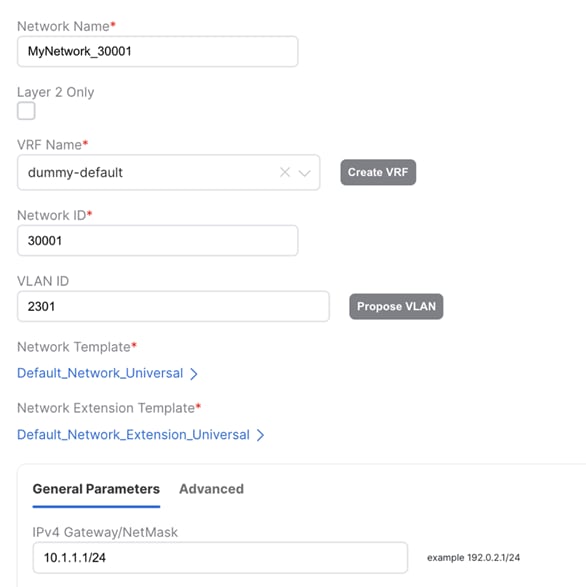

特定のネットワーク/IP サブネットのすべてのエンドポイントがブラウンフィールド拡張クラシック LAN ネットワークからグリーンフィールド VXLAN ネットワークに移行されたら、クラシック イーサネット ネットワークのファーストホップ ゲートウェイをデコミッションし、グリーンフィールド VXLAN BGP EVPN ネットワーク上で分散 IP エニーキャスト ゲートウェイ機能を有効にします。基本的に、適切なネットワーク マスクを持つゲートウェイ IP に、そのサブネット/ネットワーク(図 50)のデフォルト ゲートウェイ情報を入力できます。

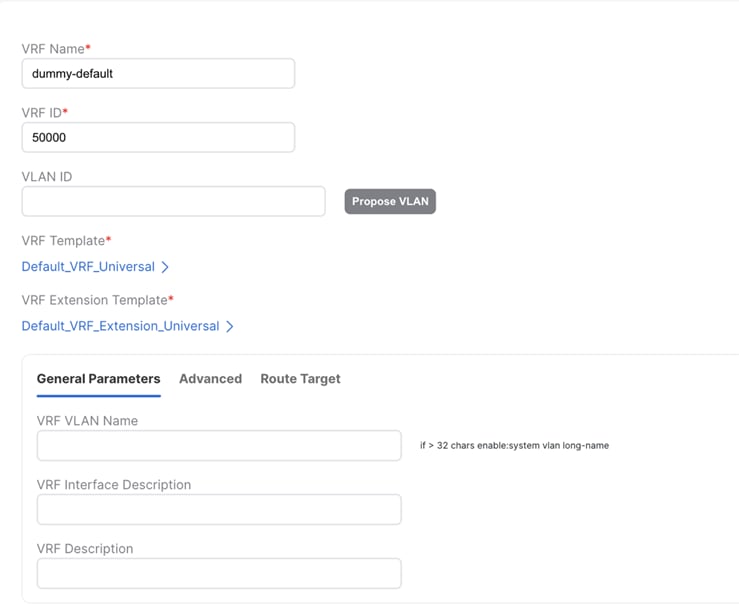

デフォルト VRF は拡張クラシック LAN に存在しますが、VXLAN の概念ではありません。したがって、このデフォルト VRF と同様に、VXLAN EVPN マルチサイトドメインにダミー VRF を作成する必要があります(図 49)。

拡張クラシック LAN のデフォルト VRF の一部であるすべての L3 ネットワークは、VXLAN EVPN マルチサイトドメインのこのダミーのデフォルト VRF にマッピングする必要があり(図 50)、拡張クラシック LAN および VXLAN ネットワークで一致する VLAN が必要です。このネットワークは、VXLAN ネットワークのボーダー ゲートウェイとリーフ ノードに展開できます。

図 49 VXLAN EVPN マルチサイト ドメインでのダミーのデフォルト VRF の作成

図 50 VXLAN EVPN マルチサイト ドメインで、一致する VLAN を使用して(拡張クラシック LAN と同様に)ダミー デフォルトにマッピングされた L3 ネットワークを作成します。ゲートウェイは、VXLAN の分散エニーキャスト ゲートウェイです。

図 51 分散エニーキャスト ゲートウェイ構成のプレビュー

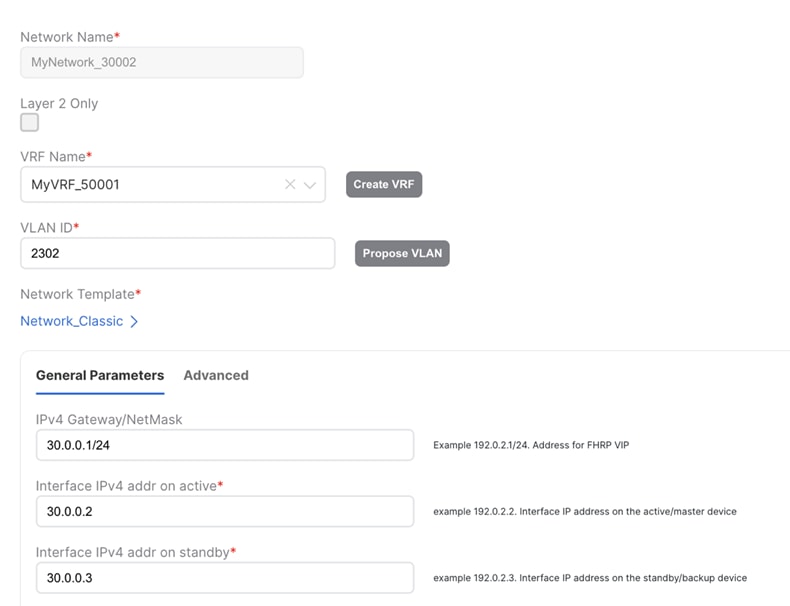

3. カスタム VRF の L3 ネットワーク

このシナリオでは、集約がこれらのネットワークの FHRP ゲートウェイである拡張クラシック LAN(図 52)のカスタム VRF の L3 ネットワークについて説明します。このネットワークは、ホストが接続されたアクセス スイッチに展開されます。

このシナリオは、前のシナリオに似ていますが、VXLAN EVPN マルチサイトドメインでダミーのデフォルト VRF を作成する代わりに、拡張クラシック LAN でカスタム VRF をマッピングする VRF を作成する必要があります(図 53)。

ゲートウェイの移行を実行する準備ができたら、このカスタム VRF への L3 ネットワーク マッピング、一致する VLAN、および新しい分散エニーキャスト ゲートウェイを VXLAN EVPN マルチサイト ドメインに作成する必要があります(図 54)。このネットワークは、VXLAN ネットワークのボーダー ゲートウェイとリーフ ノードに展開できます。

図 52 ゲートウェイとしての集約スイッチを使用した拡張クラシック LAN のカスタム VRF の L3 ネットワーク

図 53 VXLAN EVPN マルチサイト ドメインのカスタム VRF

図 54 VXLAN EVPN マルチサイト ドメインで、VLAN が一致するダミー デフォルトにマッピングされた L3 ネットワークの作成(拡張クラシック LAN と同様)。ゲートウェイは、VXLAN の分散エニーキャスト ゲートウェイです。

図 55 分散エニーキャスト ゲートウェイ構成のプレビュー

NDFC を使用した移行の実行(NX-OS リリース 10.2(3) 以降)

NX-OS リリース 10.2(3) から、HSRP とエニーキャスト ゲートウェイ モードのシームレスな共存がサポートされ、これにより、同じ IP サブネットに対して 2 つのファーストホップ ゲートウェイ モードを同時に有効にしておくことができます。

VXLAN EVPN ボーダー リーフ ノード、またはボーダー ゲートウェイ ノード、または VXLAN EVPN ファブリックとクラシック イーサネット ネットワーク間のレイヤ 2 およびレイヤ 3 インターコネクトを提供するスイッチで、プロキシ ARP 機能を有効にする必要があります。

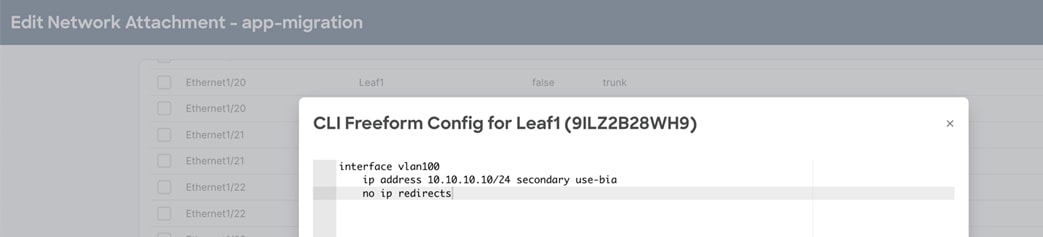

図 56 ボーダーリーフ/ボーダーゲートウェイノードでセカンダリ use-bia コマンドをプッシュする DAG フリーフォーム は、VXLAN EVPN ボーダーリーフまたはボーダーゲートウェイノードに展開された各 DAG SVI に関連付けられたセカンダリ IP アドレスを示しています。

注: NDFC リリース 12.1.3b では、セカンダリ IP use-bia の構成は使用できません。これで、ネットワークのフリーフォームを利用して構成をプッシュできます。UI ベースのネットワーク プロファイルのサポートは、NDFC の将来のリリースで計画されています。

図 56 ボーダー リーフ ノードでセカンダリ use-bia コマンドをプッシュする DAG フリーフォーム

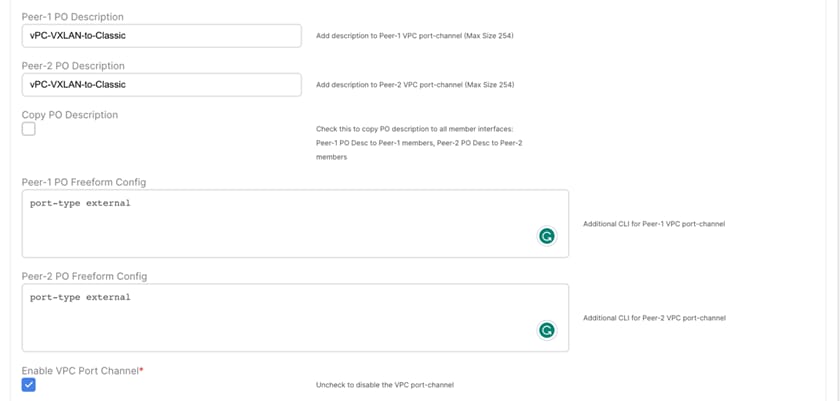

図 57 「Port-Type 外部コマンドを使用してプロキシ ARP 機能を有効にする」には、VXLAN EVPN ボーダー リーフまたはボーダー ゲートウェイ ノードとクラシック イーサネット ネットワーク上の集約スイッチ間の VPC インターフェイス構成 (レイヤー 2 インターコネクト) が表示されます。port-type external コマンドは、Proxy-ARP 機能を有効にする必要があるボーダー リーフ ノード上の特定のインターフェイスを識別します。

図 57 port-type external コマンドを使用して Proxy-ARP 機能を有効にします

参照先

詳細については、以下を参照してください。

· vPC の設定

法的情報

Cisco および Cisco のロゴは、米国およびその他の国における Cisco およびその関連会社の商標を示します。シスコの商標の一覧については、URL:https://www.cisco.com/c/en/us/about/legal/trademarks.html をご覧ください。Third-party trademarks mentioned are the property of their respective owners. 「パートナー」という言葉が使用されていても、シスコと他社の間にパートナーシップ関係が存在することを意味するものではありません。(1721R)

このマニュアルで使用している IP アドレスおよび電話番号は、実際のアドレスおよび電話番号を示すものではありません。マニュアルの中の例、コマンド出力、ネットワーク トポロジ図、およびその他の図は、説明のみを目的として使用されています。説明の中に実際の IP アドレスおよび電話番号が使用されていたとしても、それは意図的なものではなく、偶然の一致によるものです。

© 2020-2023 Cisco Systems, Inc. All rights reserved.

フィードバック

フィードバック